Dodawanie usługi Google jako dostawcy tożsamości dla użytkowników-gości B2B

Napiwek

W tym artykule opisano dodawanie firmy Google jako dostawcy tożsamości na potrzeby współpracy B2B. Jeśli dzierżawa jest skonfigurowana do zarządzania tożsamościami klientów i dostępem, zobacz Dodawanie usługi Google jako dostawcy tożsamości dla klientów.

Konfigurując federację z firmą Google, możesz zezwolić zaproszonym użytkownikom na logowanie się do udostępnionych aplikacji i zasobów przy użyciu własnych kont Gmail bez konieczności tworzenia kont Microsoft. Po dodaniu google jako jednej z opcji logowania aplikacji na stronie Logowanie użytkownik może wprowadzić adres Gmail używany do logowania się do Google.

Uwaga

Federacja Google została zaprojektowana specjalnie dla użytkowników Gmaila. Aby sfederować z domenami usługi Google Workspace, użyj federacji dostawcy tożsamości SAML/WS-Fed.

Ważne

- Od 12 lipca 2021 r., jeśli klienci firmy Microsoft Entra B2B skonfigurowali nowe integracje Google do użycia z rejestracją samoobsługową lub zapraszania użytkowników zewnętrznych do swoich niestandardowych lub biznesowych aplikacji, uwierzytelnianie może zostać zablokowane dla użytkowników gmaila (na ekranie błędu wyświetlanym w sekcji Czego się spodziewać). Ten problem występuje tylko wtedy, gdy tworzysz integrację z usługą Google na potrzeby samoobsługowych przepływów użytkowników lub zaproszeń po 12 lipca 2021 r. i uwierzytelnieniach Gmail w niestandardowych lub biznesowych aplikacjach nie zostały przeniesione do systemowych widoków internetowych. Ponieważ systemowe widoki internetowe są domyślnie włączone, większość aplikacji nie będzie miała wpływu. Aby uniknąć tego problemu, zdecydowanie zalecamy przeniesienie uwierzytelniania Gmail do przeglądarek systemowych przed utworzeniem nowych integracji google na potrzeby rejestracji samoobsługowej. Zapoznaj się z artykułem Akcja wymagana dla osadzonych widoków internetowych.

- Od 30 września 2021 r. firma Google wycofa obsługę logowania w widoku internetowym. Jeśli aplikacje uwierzytelniają użytkowników za pomocą osadzonego widoku internetowego i korzystasz z federacji Google z usługą Azure AD B2C lub Microsoft Entra B2B w przypadku zaproszeń użytkowników zewnętrznych lub rejestracji samoobsługowej, użytkownicy usługi Google Gmail nie będą mogli się uwierzytelniać. Dowiedz się więcej.

Jakie jest środowisko użytkownika Google?

Możesz zaprosić użytkownika Google do współpracy B2B na różne sposoby. Możesz na przykład dodać je do katalogu za pośrednictwem centrum administracyjnego firmy Microsoft Entra. Po zrealizowaniu zaproszenia jego środowisko różni się w zależności od tego, czy użytkownik jest już zalogowany w usłudze Google:

- Użytkownicy-goście, którzy nie są zalogowani do google, są monitowani o to.

- Użytkownicy-goście, którzy już zalogowali się do usługi Google, są monitowani o wybranie konta, którego chcesz użyć. Muszą wybrać konto użyte do ich zaproszenia.

Użytkownicy-goście, którzy widzą błąd "nagłówek za długi", mogą wyczyścić pliki cookie lub otworzyć okno prywatne lub incognito i spróbować zalogować się ponownie.

Punkty końcowe logowania

Użytkownicy-goście google mogą teraz logować się do aplikacji wielodostępnych lub aplikacji firmy Microsoft, używając wspólnego punktu końcowego (innymi słowy, ogólnego adresu URL aplikacji, który nie zawiera kontekstu dzierżawy). Podczas procesu logowania użytkownik-gość wybiera opcje logowania, a następnie wybiera pozycję Zaloguj się do organizacji. Następnie użytkownik wpisze nazwę organizacji i kontynuuje logowanie przy użyciu poświadczeń Google.

Użytkownicy-goście google mogą również używać punktów końcowych aplikacji, które zawierają informacje o dzierżawie, na przykład:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Możesz również nadać użytkownikom-gościom google bezpośredni link do aplikacji lub zasobu, dołączając informacje o dzierżawie, na przykład https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Wycofanie obsługi logowania w widoku internetowym

Od 30 września 2021 r. firma Google wycofa obsługę logowania osadzonego widoku internetowego. Jeśli aplikacje uwierzytelniają użytkowników za pomocą osadzonego widoku internetowego i korzystasz z federacji Google z usługą Azure AD B2C lub Microsoft Entra B2B w przypadku zaproszeń użytkowników zewnętrznych lub rejestracji samoobsługowej, użytkownicy usługi Google Gmail nie będą mogli się uwierzytelniać.

Poniżej przedstawiono znane scenariusze wpływające na użytkowników gmaila:

- Aplikacje firmy Microsoft (na przykład Teams i Power Apps) w systemie Windows

- Aplikacje systemu Windows używające kontrolki WebView, WebView2 lub starszej kontrolki WebBrowser do uwierzytelniania. Te aplikacje powinny zostać zmigrowane do korzystania z przepływu Menedżera kont sieci Web (WAM).

- Aplikacje systemu Android korzystające z elementu interfejsu użytkownika elementu WebView

- Aplikacje systemu iOS korzystające z interfejsu użytkownikaWebView/WKWebview

- Aplikacje korzystające z biblioteki ADAL

Ta zmiana nie ma wpływu na:

- Aplikacje internetowe

- Usługi Platformy Microsoft 365, które są dostępne za pośrednictwem witryny internetowej (na przykład SharePoint Online, aplikacji internetowych pakietu Office i aplikacji internetowej Teams)

- Aplikacje mobilne korzystające z systemowych widoków internetowych do uwierzytelniania (SFSafariViewController w systemie iOS, kartach niestandardowych w systemie Android).

- Tożsamości usługi Google Workspace, na przykład w przypadku korzystania z federacji opartej na protokole SAML z usługą Google Workspace

- Aplikacje systemu Windows korzystające z menedżera kont sieci Web (WAM) lub brokera uwierzytelniania sieci Web (WAB).

Akcja wymagana dla osadzonych widoków internetowych

Zmodyfikuj aplikacje, aby korzystały z przeglądarki systemowej na potrzeby logowania. Aby uzyskać szczegółowe informacje, zobacz Osadzony widok internetowy a przeglądarka systemowa w dokumentacji MSAL.NET. Wszystkie zestawy SDK biblioteki MSAL domyślnie używają przeglądarki systemowej.

Czego oczekiwać

Od 30 września firma Microsoft globalnie wdroży przepływ logowania urządzenia, który służy jako obejście dla aplikacji nadal korzystających z osadzonych widoków internetowych w celu zapewnienia, że uwierzytelnianie nie jest zablokowane.

Jak zalogować się przy użyciu przepływu logowania urządzenia

Przepływ logowania urządzenia monituje użytkowników, którzy logują się przy użyciu konta Gmail w osadzonym widoku internetowym, aby wprowadzić kod w osobnej przeglądarce przed zakończeniem logowania. Jeśli użytkownicy logują się przy użyciu konta Gmail po raz pierwszy bez aktywnych sesji w przeglądarce, zobaczą następującą sekwencję ekranów. Jeśli istniejące konto Gmail jest już zalogowane, niektóre z tych kroków mogą zostać wyeliminowane.

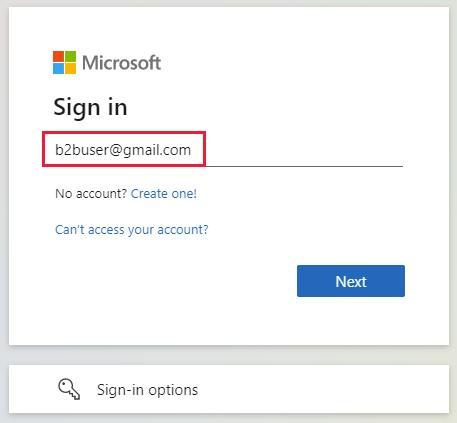

Na ekranie Logowanie użytkownik wprowadza swój adres Gmail i wybiera pozycję Dalej.

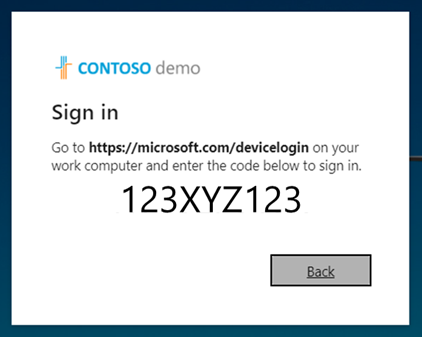

Zostanie wyświetlony następujący ekran z monitem użytkownika o otwarcie nowego okna, przejście do https://microsoft.com/deviceloginadresu i wprowadzenie wyświetlonego 9-cyfrowego kodu alfanumerycznego.

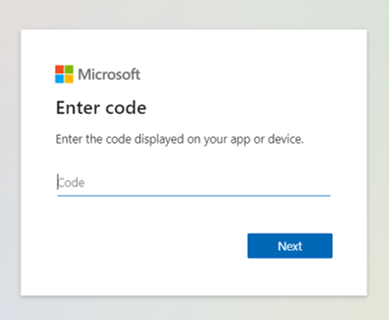

Zostanie otwarta strona logowania urządzenia, na której użytkownik może wprowadzić kod.

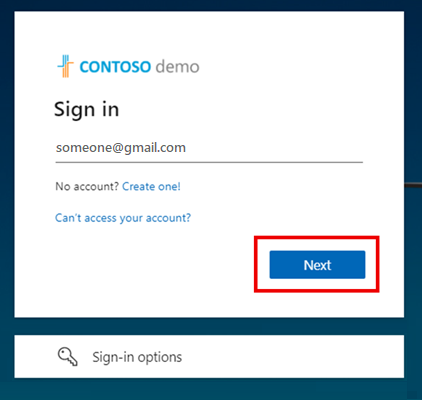

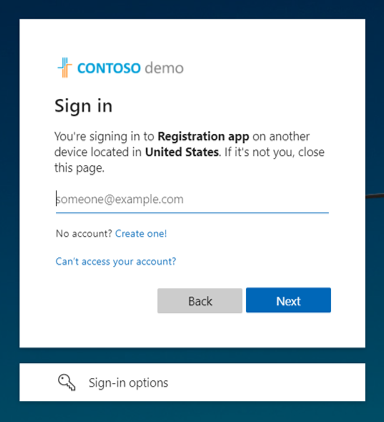

Jeśli kody są zgodne, użytkownik zostanie poproszony o ponowne wprowadzenie wiadomości e-mail w celu potwierdzenia aplikacji i lokalizacji logowania na potrzeby zabezpieczeń.

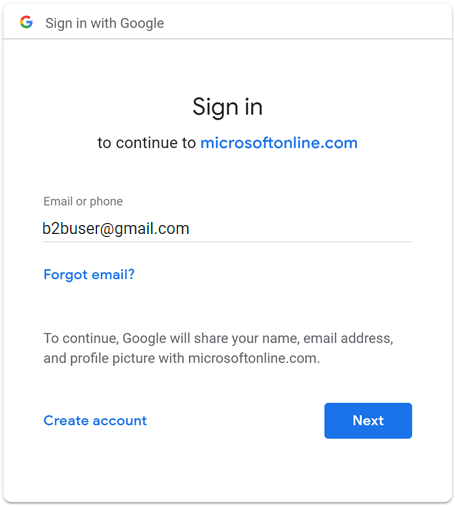

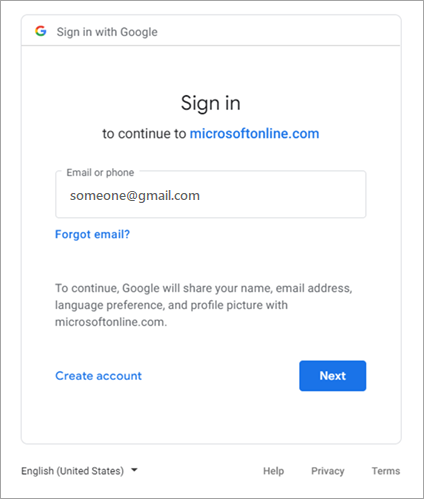

Użytkownik loguje się do Google przy użyciu swojego adresu e-mail i hasła.

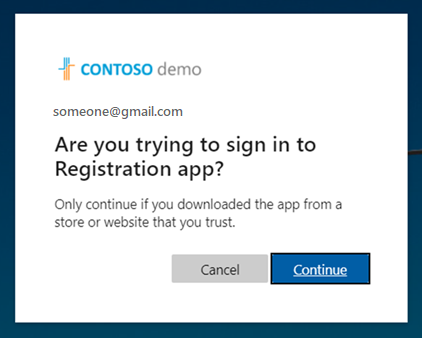

Po raz kolejny zostanie poproszony o potwierdzenie zalogowania się do aplikacji.

Użytkownik wybierze pozycję Kontynuuj. Monit potwierdza, że jest zalogowany. Użytkownik zamyka kartę lub okno i jest zwracany do pierwszego ekranu, na którym są teraz zalogowani do aplikacji.

Alternatywnie możesz mieć istniejących i nowych użytkowników gmaila logować się przy użyciu jednorazowego kodu dostępu e-mail. Aby użytkownicy gmaila używali jednorazowego kodu dostępu e-mail:

- Włącz jednorazowy kod dostępu poczty e-mail.

- Usuń federację Google.

- Zresetuj stan realizacji użytkowników usługi Gmail, aby mogli korzystać z jednorazowego kodu dostępu poczty e-mail.

Jeśli chcesz zażądać rozszerzenia, na których dotyczy problem klienci z identyfikatorami klienta OAuth, powinni otrzymać wiadomość e-mail od deweloperów Google z następującymi informacjami dotyczącymi jednorazowego rozszerzenia wymuszania zasad, które musi zostać ukończone do 31 stycznia 2022 r.:

- "W razie potrzeby można zażądać jednorazowego rozszerzenia wymuszania zasad dla osadzonych widoków internetowych dla każdego identyfikatora klienta OAuth do 31 stycznia 2022 r. Aby uzyskać jasność, zasady dotyczące osadzonych widoków internetowych zostaną wymuszone 1 lutego 2022 r. bez wyjątków ani rozszerzeń".

Aplikacje migrowane do dozwolonego widoku internetowego na potrzeby uwierzytelniania nie będą miały wpływu, a użytkownicy będą mogli uwierzytelniać się za pośrednictwem firmy Google, jak zwykle.

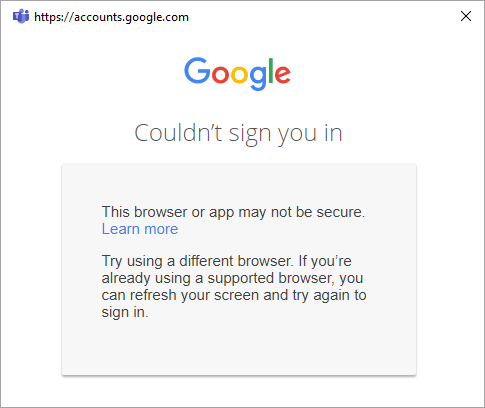

Jeśli aplikacje nie są migrowane do dozwolonego widoku internetowego na potrzeby uwierzytelniania, użytkownicy usługi Gmail zobaczą następujący ekran.

Rozróżnianie między cef/elektronem a osadzonymi widokami internetowymi

Oprócz wycofania osadzonego widoku internetowego i obsługi logowania do platformy firma Google oznacza również wycofanie uwierzytelniania Gmail opartego na platformie Chromium Embedded Framework (CEF). W przypadku aplikacji utworzonych w formacie CEF, takich jak aplikacje Elektron, firma Google wyłączy uwierzytelnianie 30 czerwca 2021 r. Aplikacje, których to dotyczy, otrzymały powiadomienie bezpośrednio od firmy Google i nie zostały omówione w tej dokumentacji. Ten dokument dotyczy osadzonych widoków internetowych opisanych wcześniej, które firma Google ograniczy w osobnym dniu 30 września 2021 r.

Akcja wymagana dla platform osadzonych

Postępuj zgodnie ze wskazówkami firmy Google, aby ustalić, czy twoje aplikacje mają wpływ.

Krok 1. Konfigurowanie projektu dewelopera Google

Najpierw utwórz nowy projekt w konsoli Google Developers Console, aby uzyskać identyfikator klienta i klucz tajny klienta, który można później dodać do Tożsamość zewnętrzna Microsoft Entra.

Przejdź do interfejsów API Google na https://console.developers.google.comstronie i zaloguj się przy użyciu konta Google. Zalecamy korzystanie z udostępnionego konta Google zespołu.

Zaakceptuj warunki świadczenia usługi, jeśli zostanie wyświetlony monit o to.

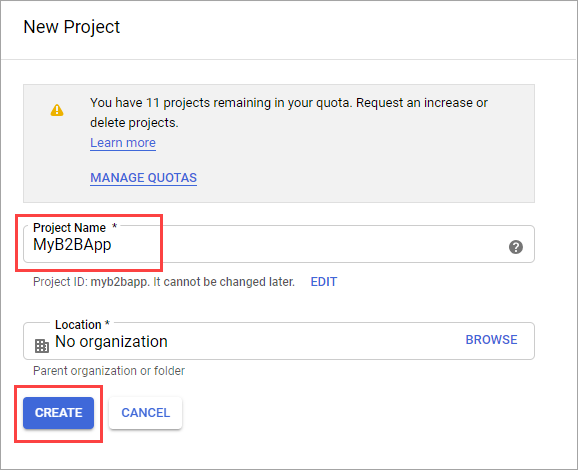

Utwórz nowy projekt: w górnej części strony wybierz menu projektu, aby otworzyć stronę Wybierz projekt . Wybierz pozycję Nowy projekt.

Na stronie Nowy projekt nadaj projektowi nazwę (na przykład

MyB2BApp), a następnie wybierz pozycję Utwórz:

Otwórz nowy projekt, wybierając link w oknie komunikatu Powiadomienia lub przy użyciu menu projektu w górnej części strony.

W menu po lewej stronie wybierz pozycję Interfejsy API i usługi, a następnie wybierz ekran zgody OAuth.

W obszarze Typ użytkownika wybierz pozycję Zewnętrzny, a następnie wybierz pozycję Utwórz.

Na ekranie zgody OAuth w obszarze Informacje o aplikacji wprowadź nazwę aplikacji.

W obszarze Adres e-mail pomocy technicznej użytkownika wybierz adres e-mail.

W obszarze Autoryzowane domeny wybierz pozycję Dodaj domenę, a następnie dodaj domenę

microsoftonline.com.W obszarze Informacje kontaktowe dla deweloperów wprowadź adres e-mail.

Wybierz przycisk Zapisz i kontynuuj.

W menu po lewej stronie wybierz pozycję Poświadczenia.

Wybierz pozycję Utwórz poświadczenia, a następnie wybierz pozycję Identyfikator klienta OAuth.

W menu Typ aplikacji wybierz pozycję Aplikacja internetowa. Nadaj aplikacji odpowiednią nazwę, na przykład

Microsoft Entra B2B. W obszarze Autoryzowane identyfikatory URI przekierowania dodaj następujące identyfikatory URI:https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(gdzie<tenant ID>to twój identyfikator dzierżawy)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(gdzie<tenant name>to twoja nazwa dzierżawy)

Uwaga

Aby znaleźć swój identyfikator dzierżawy, zaloguj się do centrum administracyjnego firmy Microsoft Entra. W obszarze Tożsamość wybierz pozycję Przegląd i skopiuj identyfikator dzierżawy.

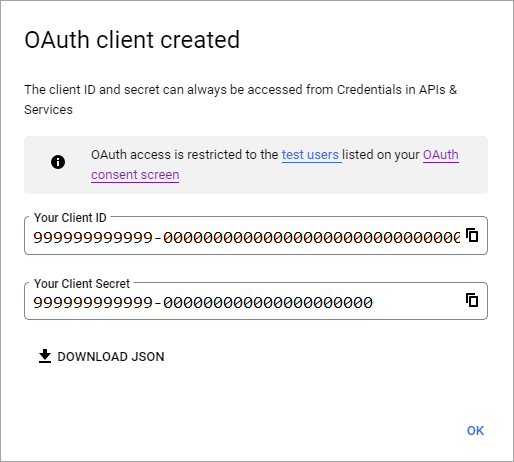

Wybierz pozycję Utwórz. Skopiuj identyfikator klienta i klucz tajny klienta. Są one używane podczas dodawania dostawcy tożsamości w centrum administracyjnym firmy Microsoft Entra.

Możesz pozostawić projekt ze stanem publikowania w obszarze Testowanie i dodać użytkowników testowych do ekranu zgody OAuth. Możesz też wybrać przycisk Publikuj aplikację na ekranie zgody OAuth, aby udostępnić aplikację dowolnemu użytkownikowi przy użyciu konta Google.

Uwaga

W niektórych przypadkach aplikacja może wymagać weryfikacji przez firmę Google (na przykład w przypadku zaktualizowania logo aplikacji). Aby uzyskać więcej informacji, zobacz Pomoc dotycząca stanu weryfikacji firmy Google.

Krok 2. Konfigurowanie federacji Google w Tożsamość zewnętrzna Microsoft Entra

Teraz ustawisz identyfikator klienta Google i klucz tajny klienta. W tym celu możesz użyć centrum administracyjnego firmy Microsoft Entra lub programu PowerShell. Pamiętaj, aby przetestować konfigurację federacji Google, zapraszając siebie. Użyj adresu Gmail i spróbuj zrealizować zaproszenie przy użyciu zaproszonego konta Google.

Aby skonfigurować federację Google w centrum administracyjnym firmy Microsoft Entra

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zewnętrznego dostawcy tożsamości.

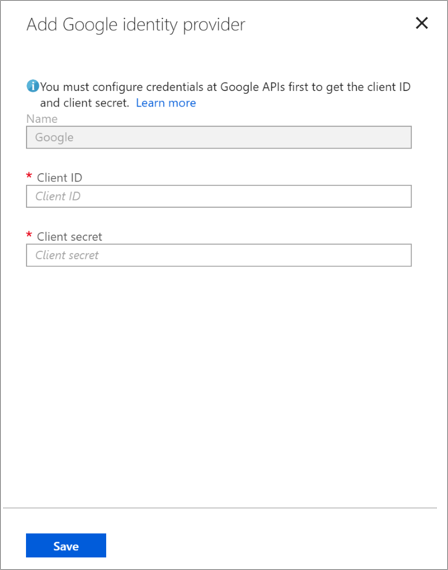

Przejdź do pozycji Tożsamości zewnętrzne tożsamości>>Wszyscy dostawcy tożsamości, a następnie wybierz przycisk Google.

Wprowadź identyfikator klienta i uzyskany wcześniej klucz tajny klienta. Wybierz pozycję Zapisz:

Aby skonfigurować federację Google przy użyciu programu PowerShell

Zainstaluj najnowszą wersję modułu Microsoft Graph PowerShell.

Połączenie do dzierżawy przy użyciu polecenia Połączenie-MgGraph.

Po wyświetleniu monitu logowania zaloguj się przy użyciu zarządzanego konta globalnego Administracja istratora.

Uruchom następujące polecenia:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsUwaga

Użyj identyfikatora klienta i wpisu tajnego klienta z aplikacji utworzonej w sekcji "Krok 1: Konfigurowanie projektu dewelopera Google". Aby uzyskać więcej informacji, zobacz New-MgIdentityProvider.

Dodawanie dostawcy tożsamości Google do przepływu użytkownika

Na tym etapie dostawca tożsamości Google jest skonfigurowany w dzierżawie firmy Microsoft Entra. Użytkownicy, którzy zrealizowali zaproszenia od Ciebie, mogą logować się przy użyciu google. Jeśli jednak utworzono przepływy użytkownika rejestracji samoobsługowej, musisz również dodać usługę Google do stron logowania przepływu użytkownika. Aby dodać dostawcę tożsamości Google do przepływu użytkownika:

Przejdź do sekcji Identity External Identities User flows (Przepływy> użytkownika tożsamości>zewnętrznych tożsamości).

Wybierz przepływ użytkownika, w którym chcesz dodać dostawcę tożsamości Google.

W obszarze Ustawienia wybierz pozycję Dostawcy tożsamości.

Na liście Dostawców tożsamości wybierz pozycję Google.

Wybierz pozycję Zapisz.

Jak mogę usunąć federację Google?

Możesz usunąć konfigurację federacji Google. Jeśli to zrobisz, użytkownicy-goście Google, którzy już zrealizowali zaproszenie, nie mogą się zalogować. Możesz jednak ponownie przyznać im dostęp do zasobów, resetując ich stan realizacji.

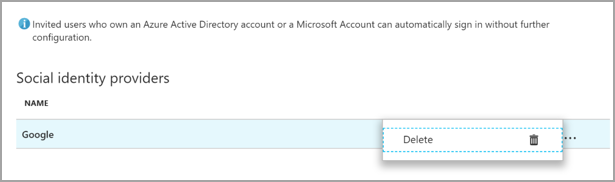

Aby usunąć federację Google w centrum administracyjnym firmy Microsoft Entra

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zewnętrznego dostawcy tożsamości.

Przejdź do sekcji Identity External Identities>All identity providers (Tożsamości zewnętrzne tożsamości>wszyscy dostawcy tożsamości).

W wierszu Google wybierz przycisk wielokropka (...), a następnie wybierz pozycję Usuń.

Wybierz Tak, aby potwierdzić usunięcie.

Aby usunąć federację Google przy użyciu programu PowerShell

Zainstaluj najnowszą wersję modułu Microsoft Graph PowerShell.

Połączenie do dzierżawy przy użyciu polecenia Połączenie-MgGraph.

W wierszu polecenia logowania zaloguj się przy użyciu zarządzanego konta globalnego Administracja istratora.

Podaj następujące polecenie:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHUwaga

Aby uzyskać więcej informacji, zobacz Remove-MgIdentityProvider.