Co to jest ochrona tożsamości?

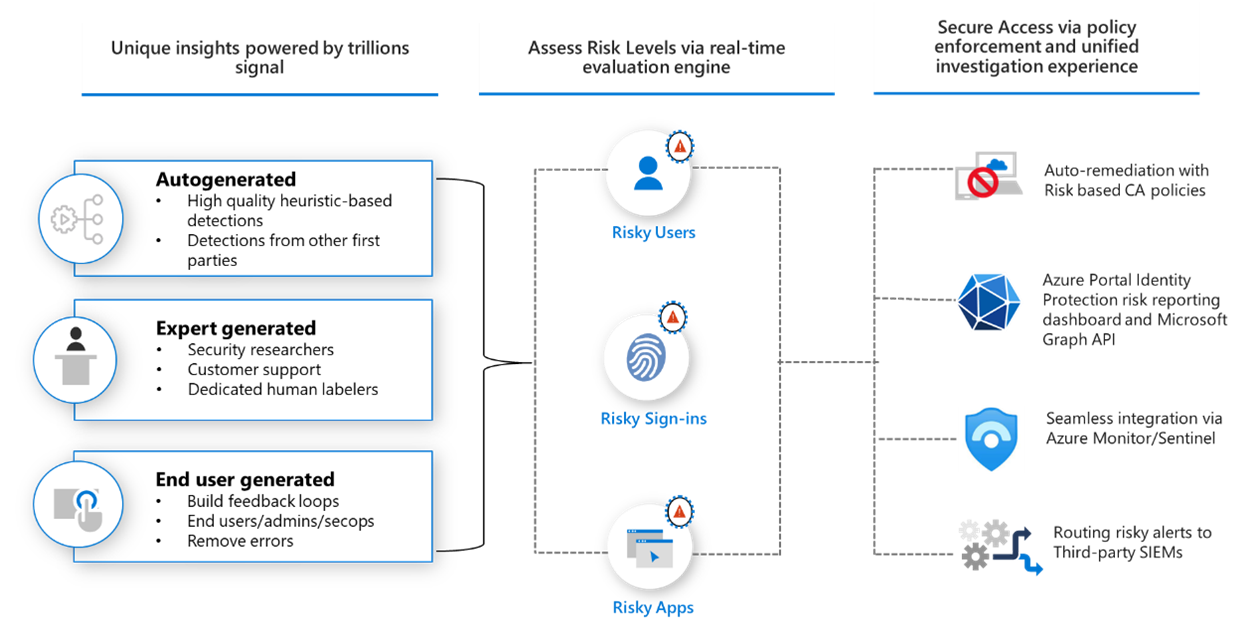

Ochrona tożsamości Microsoft Entra pomaga organizacjom wykrywać, badać i korygować zagrożenia oparte na tożsamościach. Te zagrożenia oparte na tożsamości mogą być dalej przekazywane do narzędzi, takich jak dostęp warunkowy, aby podejmować decyzje dotyczące dostępu lub przekazywane z powrotem do narzędzia do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) w celu dalszego badania i korelacji.

Wykrywaj ryzyko

Firma Microsoft stale dodaje i aktualizuje wykrywanie w naszym katalogu w celu ochrony organizacji. Te wykrycia pochodzą z naszych uczenia się na podstawie analizy bilionów sygnałów każdego dnia z usługi Active Directory, kont Microsoft i gier z konsolą Xbox. Ten szeroki zakres sygnałów pomaga usłudze Identity Protection wykrywać ryzykowne zachowania, takie jak:

- Użycie anonimowego adresu IP

- Ataki sprayowe na hasła

- Ujawnione poświadczenia

- i nie tylko...

Podczas każdego logowania usługa Identity Protection uruchamia wszystkie wykrycia logowania w czasie rzeczywistym generujące poziom ryzyka sesji logowania wskazujący, jak prawdopodobne jest naruszenie zabezpieczeń logowania. Na podstawie tego poziomu ryzyka zasady są następnie stosowane w celu ochrony użytkownika i organizacji.

Aby uzyskać pełną listę czynników ryzyka i sposobu ich wykrywania, zobacz artykuł Co to jest ryzyko.

Zbadaj

Wszelkie zagrożenia wykryte w tożsamości są śledzone za pomocą raportowania. Usługa Identity Protection udostępnia trzy kluczowe raporty dla administratorów w celu zbadania ryzyka i podjęcia działań:

- Wykrycia ryzyka: każde wykryte ryzyko jest zgłaszane jako wykrywanie ryzyka.

- Ryzykowne logowania: ryzykowne logowanie jest zgłaszane w przypadku wystąpienia co najmniej jednego wykrycia ryzyka zgłoszonego dla tego logowania.

- Ryzykowni użytkownicy: Ryzykowny użytkownik jest zgłaszany, gdy spełniony jest jeden z następujących warunków:

- Użytkownik ma co najmniej jedno ryzykowne logowania.

- Zgłoszono co najmniej jedno wykrycie ryzyka.

Aby uzyskać więcej informacji na temat korzystania z raportów, zobacz artykuł How To: Investigate risk (Jak badać ryzyko).

Korygowanie zdarzeń o podwyższonym ryzyku

Dlaczego automatyzacja ma kluczowe znaczenie w zabezpieczeniach?

W blogu Cyber Signals: Obrona przed zagrożeniami cybernetycznymi za pomocą najnowszych badań, szczegółowych informacji i trendów z dnia 3 lutego 2022 r. firma Microsoft udostępniła krótki wywiad przed zagrożeniami, w tym następujące statystyki:

Analizowane... 24 bilionów sygnałów bezpieczeństwa w połączeniu z analizą śledzoną przez monitorowanie ponad 40 grup państwowych i ponad 140 grup zagrożeń...

... Od stycznia 2021 r. do grudnia 2021 r. zablokowaliśmy ponad 25,6 miliarda ataków siłowych firmy Microsoft Entra...

Sama skala sygnałów i ataków wymaga pewnego poziomu automatyzacji, aby nadążyć.

Automatyczne korygowanie

Zasady dostępu warunkowego opartego na ryzyku można włączyć, aby wymagać kontroli dostępu, takich jak zapewnienie silnej metody uwierzytelniania, przeprowadzenie uwierzytelniania wieloskładnikowego lub przeprowadzenie bezpiecznego resetowania hasła na podstawie wykrytego poziomu ryzyka. Jeśli użytkownik pomyślnie ukończy kontrolę dostępu, ryzyko zostanie automatycznie skorygowane.

Korygowanie ręczne

Jeśli korygowanie użytkownika nie jest włączone, administrator musi ręcznie przejrzeć je w raportach w portalu, za pośrednictwem interfejsu API lub w usłudze Microsoft 365 Defender. Administracja istratorzy mogą wykonywać akcje ręczne w celu odrzucenia, potwierdzenia bezpieczeństwa lub potwierdzenia naruszenia ryzyka.

Korzystanie z danych

Dane z usługi Identity Protection można eksportować do innych narzędzi do archiwizowania, dalszego badania i korelacji. Interfejsy API oparte na programie Microsoft Graph umożliwiają organizacjom zbieranie tych danych w celu dalszego przetwarzania w narzędziu, takim jak rozwiązanie SIEM. Informacje o sposobie uzyskiwania dostępu do interfejsu API usługi Identity Protection można znaleźć w artykule Wprowadzenie do Ochrona tożsamości Microsoft Entra i programu Microsoft Graph

Informacje o integracji usługi Identity Protection z usługą Microsoft Sentinel można znaleźć w artykule Połączenie danych z Ochrona tożsamości Microsoft Entra.

Organizacje mogą przechowywać dane przez dłuższy czas, zmieniając ustawienia diagnostyczne w identyfikatorze Entra firmy Microsoft. Mogą oni wysyłać dane do obszaru roboczego usługi Log Analytics, archiwizować dane na koncie magazynu, przesyłać strumieniowo dane do usługi Event Hubs lub wysyłać dane do innego rozwiązania. Szczegółowe informacje o tym, jak to zrobić, można znaleźć w artykule How To: Export risk data (Instrukcje: eksportowanie danych o ryzyku).

Wymagane role

Usługa Identity Protection wymaga przypisania co najmniej jednej z następujących ról w celu uzyskania dostępu.

| Rola | Może to zrobić | Nie można wykonać |

|---|---|---|

| Administrator zabezpieczeń | Pełny dostęp do usługi Identity Protection | Resetowanie hasła dla użytkownika |

| Operator zabezpieczeń | Wyświetlanie wszystkich raportów i przeglądów usługi Identity Protection Odrzucanie ryzyka związanego z użytkownikiem, potwierdzanie bezpiecznego logowania, potwierdzanie naruszenia zabezpieczeń |

Konfigurowanie lub zmienianie zasad Resetowanie hasła dla użytkownika Konfiguruj alerty |

| Czytelnik zabezpieczeń | Wyświetlanie wszystkich raportów i przeglądów usługi Identity Protection | Konfigurowanie lub zmienianie zasad Resetowanie hasła dla użytkownika Konfigurowanie alertów Prześlij opinię na temat wykrywania |

| Czytelnik globalny | Dostęp tylko do odczytu do usługi Identity Protection | |

| Administrator użytkowników | Resetowanie haseł użytkowników |

Obecnie rola Operator zabezpieczeń nie może uzyskać dostępu do raportu Ryzykowne logowania.

Administratorzy dostępu warunkowego mogą tworzyć zasady, które są czynnikiem ryzyka związanego z użytkownikiem lub logowaniem jako warunek. Więcej informacji można znaleźć w artykule Dostęp warunkowy: warunki.

Wymagania dotyczące licencji

Korzystanie z tej funkcji wymaga licencji microsoft Entra ID P2. Aby znaleźć licencję odpowiednią do wymagań, zobacz porównanie ogólnodostępnych funkcji usługi Microsoft Entra ID.

| Możliwość | Szczegóły | Microsoft Entra ID Free/Aplikacje Microsoft 365 | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|---|

| Zasady ryzyka | Zasady dotyczące ryzyka związanego z logowaniem i użytkownikiem (za pośrednictwem usługi Identity Protection lub dostępu warunkowego) | Nie | Nie. | Tak |

| Raporty dotyczące zabezpieczeń | Omówienie | Nie | Nie. | Tak |

| Raporty dotyczące zabezpieczeń | Ryzykowni użytkownicy | Ograniczone informacje. Wyświetlane są tylko użytkownicy o średnim i wysokim ryzyku. Brak szuflady szczegółów ani historii ryzyka. | Ograniczone informacje. Wyświetlane są tylko użytkownicy o średnim i wysokim ryzyku. Brak szuflady szczegółów ani historii ryzyka. | Pełny dostęp |

| Raporty dotyczące zabezpieczeń | Ryzykowne logowania | Ograniczone informacje. Nie są wyświetlane żadne szczegóły ryzyka ani poziom ryzyka. | Ograniczone informacje. Nie są wyświetlane żadne szczegóły ryzyka ani poziom ryzyka. | Pełny dostęp |

| Raporty dotyczące zabezpieczeń | Wykrycia ryzyka | Nie. | Ograniczone informacje. Brak szuflady szczegółów. | Pełny dostęp |

| Notifications | Wykryte alerty dotyczące zagrożonych użytkowników | Nie | Nie. | Tak |

| Notifications | Podsumowanie tygodniowe | Nie | Nie. | Tak |

| Zasady rejestracji uwierzytelniania wieloskładnikowego | Nie | Nie. | Tak |

Więcej informacji na temat tych rozbudowanych raportów można znaleźć w artykule How To: Investigate risk (Instrukcje: badanie ryzyka).

Aby korzystać z ryzyka związanego z tożsamością obciążenia, w tym na karcie Tożsamości ryzykownych obciążeń i Wykrywania tożsamości obciążenia w okienkach Wykrywanie ryzyka w centrum administracyjnym, musisz mieć licencjonowanie Tożsamości obciążeń w warstwie Premium. Aby uzyskać więcej informacji, zobacz artykuł Zabezpieczanie tożsamości obciążeń.