Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID

Ważne jest, aby zapobiec przypadkowemu zablokowaniu organizacji firmy Microsoft Entra, ponieważ nie możesz zalogować się ani aktywować konta innego użytkownika jako administrator. Możesz zniwelować wpływ przypadkowego braku dostępu administracyjnego przez utworzenie co najmniej dwóch kont dostępu awaryjnego w organizacji.

Konta dostępu awaryjnego są wysoce uprzywilejowane i nie są przypisane do określonych osób. Konta dostępu awaryjnego są ograniczone do scenariuszy awaryjnych lub "break glass", w których nie można używać normalnych kont administracyjnych. Zalecamy zachowanie celu ograniczenia używania konta awaryjnego tylko wtedy, gdy jest to absolutnie konieczne.

Ten artykuł zawiera wskazówki dotyczące zarządzania kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

Dlaczego warto używać konta dostępu awaryjnego

Organizacja może wymagać użycia konta dostępu awaryjnego w następujących sytuacjach:

- Konta użytkowników są federacyjne, a federacja jest obecnie niedostępna z powodu przerwania sieci komórkowej lub awarii dostawcy tożsamości. Jeśli na przykład host dostawcy tożsamości w twoim środowisku nie działa, użytkownicy mogą nie być w stanie się zalogować, gdy identyfikator Entra firmy Microsoft przekierowuje do dostawcy tożsamości.

- Administratorzy są zarejestrowani za pośrednictwem uwierzytelniania wieloskładnikowego firmy Microsoft, a wszystkie ich poszczególne urządzenia są niedostępne lub usługa jest niedostępna. Użytkownicy mogą nie być w stanie ukończyć uwierzytelniania wieloskładnikowego w celu aktywowania roli. Na przykład awaria sieci komórkowej uniemożliwia im odbieranie połączeń telefonicznych lub odbieranie wiadomości SMS, czyli tylko dwa mechanizmy uwierzytelniania zarejestrowane dla urządzenia.

- Osoba mająca najnowszy dostęp globalny Administracja istrator opuścił organizację. Identyfikator Entra firmy Microsoft uniemożliwia usunięcie ostatniego konta globalnego Administracja istratora, ale nie uniemożliwia usunięcia ani wyłączenia konta lokalnego. Każda sytuacja może spowodować, że organizacja nie może odzyskać konta.

- Nieprzewidziane okoliczności, takie jak klęska żywiołowa, podczas której telefon komórkowy lub inne sieci mogą być niedostępne.

Tworzenie kont dostępu awaryjnego

Utwórz co najmniej dwa konta dostępu awaryjnego. Te konta powinny być kontami tylko w chmurze, które używają domeny *.onmicrosoft.com i które nie są federacyjne lub synchronizowane ze środowiska lokalnego.

Jak utworzyć konto dostępu awaryjnego

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny Administracja istrator.

Przejdź do pozycji Użytkownicy tożsamości>>Wszyscy użytkownicy.

Wybierz przycisk Nowy użytkownik.

Wybierz pozycję Utwórz użytkownika.

Nadaj kontu nazwę użytkownika.

Nadaj kontu nazwę.

Utwórz długie i złożone hasło dla konta.

W obszarze Role przypisz rolę Globalnego Administracja istratora.

W obszarze Lokalizacja użycia wybierz odpowiednią lokalizację.

Wybierz pozycję Utwórz.

Bezpieczne przechowywanie poświadczeń konta.

Regularnie weryfikuj konta.

Podczas konfigurowania tych kont należy spełnić następujące wymagania:

- Konta dostępu awaryjnego nie powinny być skojarzone z żadnym użytkownikiem indywidualnym w organizacji. Upewnij się, że Twoje konta nie są połączone z żadnymi telefonami komórkowymi dostarczonymi przez pracowników, tokenami sprzętowymi, które podróżują z poszczególnymi pracownikami lub innymi poświadczeniami specyficznymi dla pracowników. Ten środek ostrożności obejmuje wystąpienia, w których pojedynczy pracownik jest niedostępny, gdy wymagane jest podanie poświadczeń. Ważne jest, aby upewnić się, że wszystkie zarejestrowane urządzenia są przechowywane w znanej, bezpiecznej lokalizacji, która ma wiele środków komunikacji z identyfikatorem Entra firmy Microsoft.

- Użyj silnego uwierzytelniania dla kont dostępu awaryjnego i upewnij się, że nie używa tych samych metod uwierzytelniania, co inne konta administracyjne. Jeśli na przykład normalne konto administratora używa aplikacji Microsoft Authenticator do silnego uwierzytelniania, użyj klucza zabezpieczeń FIDO2 dla kont awaryjnych. Rozważ zależności różnych metod uwierzytelniania, aby uniknąć dodawania wymagań zewnętrznych do procesu uwierzytelniania.

- Urządzenie lub poświadczenie nie może wygasnąć lub być w zakresie zautomatyzowanego czyszczenia z powodu braku użycia.

- W usłudze Microsoft Entra Privileged Identity Management należy ustawić przypisanie roli Global Administracja istrator jako trwałe, a nie kwalifikować się do kont dostępu awaryjnego.

Wyklucz co najmniej jedno konto z uwierzytelniania wieloskładnikowego opartego na telefonie

Aby zmniejszyć ryzyko ataku wynikającego z naruszonego hasła, identyfikator Entra firmy Microsoft zaleca wymaganie uwierzytelniania wieloskładnikowego dla wszystkich użytkowników indywidualnych. Ta grupa obejmuje administratorów i wszystkich innych (na przykład urzędników finansowych), których naruszone konto miałoby znaczący wpływ.

Jednak co najmniej jedno z kont dostępu awaryjnego nie powinno mieć takiego samego mechanizmu uwierzytelniania wieloskładnikowego, jak inne konta nieskonfiktowe. Obejmuje to rozwiązania do uwierzytelniania wieloskładnikowego innych firm. Jeśli masz zasady dostępu warunkowego, aby wymagać uwierzytelniania wieloskładnikowego dla każdego administratora identyfikatora Entra firmy Microsoft i innych aplikacji połączonych oprogramowania jako usługi (SaaS), należy wykluczyć konta dostępu awaryjnego z tego wymagania i skonfigurować inny mechanizm. Ponadto należy upewnić się, że konta nie mają zasad uwierzytelniania wieloskładnikowego dla poszczególnych użytkowników.

Wyklucz co najmniej jedno konto z zasad dostępu warunkowego

W nagłych wypadkach nie chcesz, aby zasady potencjalnie blokowały dostęp w celu rozwiązania problemu. Jeśli używasz dostępu warunkowego, co najmniej jedno konto dostępu awaryjnego musi zostać wykluczone ze wszystkich zasad dostępu warunkowego.

Wskazówki dotyczące federacji

Niektóre organizacje używają usług AD Domain Services i AD FS lub podobnego dostawcy tożsamości do federacji z microsoft Entra ID. Dostęp awaryjny dla systemów lokalnych i dostęp awaryjny dla usług w chmurze powinien być odrębny, bez zależności od siebie. Opanowanie i określanie źródła uwierzytelniania dla kont z uprawnieniami dostępu awaryjnego z innych systemów zwiększa niepotrzebne ryzyko w przypadku awarii tych systemów.

Bezpieczne przechowywanie poświadczeń konta

Organizacje muszą upewnić się, że poświadczenia dla kont dostępu awaryjnego są bezpieczne i znane tylko osobom, które mają uprawnienia do ich używania. Niektórzy klienci używają karty inteligentnej dla usługi AD systemu Windows Server, klucza zabezpieczeń FIDO2 dla identyfikatora Entra firmy Microsoft i innych używają haseł. Hasło do konta dostępu awaryjnego jest zwykle oddzielone od dwóch lub trzech części, zapisane na oddzielnych kawałkach papieru i przechowywane w bezpiecznych, ognioszczelnych sejfach, które znajdują się w bezpiecznych, oddzielnych lokalizacjach.

Jeśli używasz haseł, upewnij się, że konta mają silne hasła, które nie wygasają. Najlepiej, aby hasła składały się z co najmniej 16 znaków i losowo generowane.

Monitorowanie dzienników logowania i inspekcji

Organizacje powinny monitorować aktywność logowania i dziennika inspekcji z kont awaryjnych i wyzwalać powiadomienia do innych administratorów. Podczas monitorowania aktywności na kontach ze szkła break glass można sprawdzić, czy te konta są używane tylko do testowania lub rzeczywistych sytuacji nadzwyczajnych. Za pomocą usługi Azure Log Analytics możesz monitorować dzienniki logowania i wyzwalać alerty e-mail i SMS do administratorów za każdym razem, gdy konta ze szkła się zalogują.

Wymagania wstępne

- Wysyłanie dzienników logowania usługi Microsoft Entra do usługi Azure Monitor.

Uzyskiwanie identyfikatorów obiektów kont z szklenia

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako użytkownik Administracja istrator.

Przejdź do pozycji Użytkownicy tożsamości>>Wszyscy użytkownicy.

Wyszukaj konto break-glass i wybierz nazwę użytkownika.

Skopiuj i zapisz atrybut Identyfikator obiektu, aby można było go użyć później.

Powtórz poprzednie kroki dla drugiego konta z szklenia.

Tworzenie reguły alertu

Zaloguj się do witryny Azure Portal jako co najmniej współautor monitorowania.

Przejdź do obszaru Monitorowanie>obszarów roboczych usługi Log Analytics.

Wybieranie obszaru roboczego.

W obszarze roboczym wybierz pozycję Alerty>Nowa reguła alertu.

W obszarze Zasób sprawdź, czy subskrypcja jest subskrypcją, z którą chcesz skojarzyć regułę alertu.

W obszarze Warunek wybierz pozycję Dodaj.

Wybierz pozycję Niestandardowe wyszukiwanie dzienników w obszarze Nazwa sygnału.

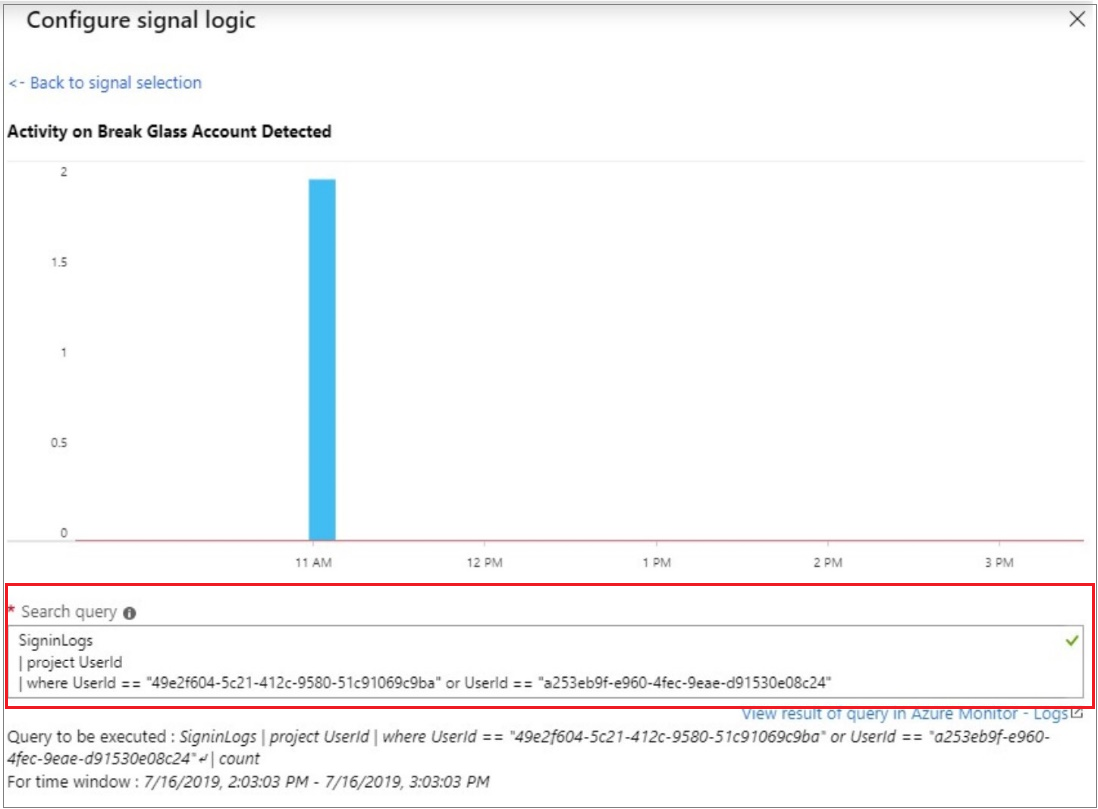

W obszarze Zapytanie wyszukiwania wprowadź następujące zapytanie, wstawiając identyfikatory obiektów dwóch kont ze szkła break glass.

Uwaga

Dla każdego dodatkowego konta szkła break glass, które chcesz uwzględnić, dodaj do zapytania kolejny element "lub UserId == "ObjectGuid".

Przykładowe zapytania:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "f66e7317-2ad4-41e9-8238-3acf413f7448"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "f66e7317-2ad4-41e9-8238-3acf413f7448" or UserId == "0383eb26-1cbc-4be7-97fd-e8a0d8f4e62b"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

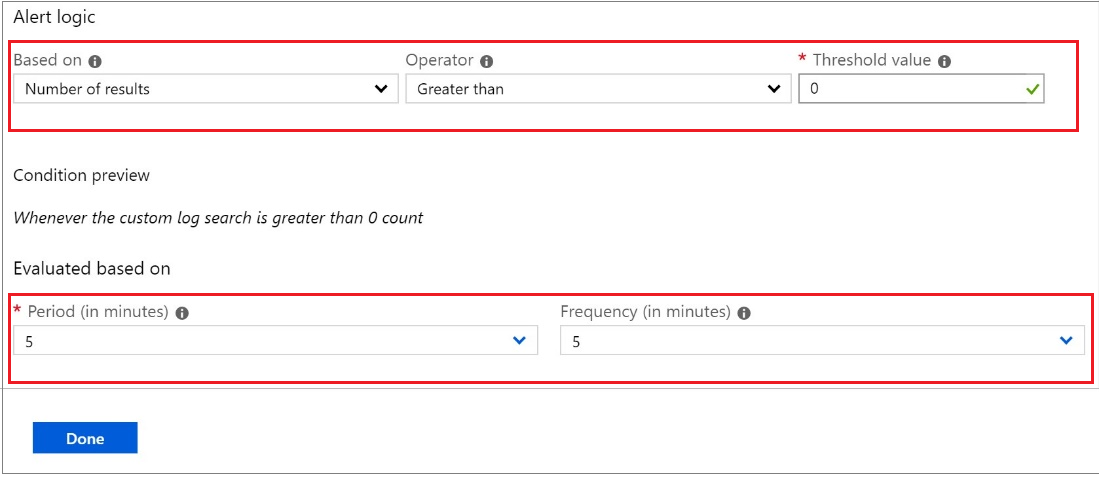

W obszarze Logika alertu wprowadź następujące informacje:

- Na podstawie: liczba wyników

- Operator: większe niż

- Wartość progowa: 0

W obszarze Ocena na podstawie wybierz okres (w minutach), aby określić, jak długo ma zostać uruchomione zapytanie, oraz częstotliwość (w minutach) dla częstotliwości uruchamiania zapytania. Częstotliwość powinna być mniejsza lub równa okresowi.

Wybierz pozycję Gotowe. Teraz możesz wyświetlić szacowany miesięczny koszt tego alertu.

Wybierz grupę akcji użytkowników, która ma być powiadamiana przez alert. Jeśli chcesz go utworzyć, zobacz Tworzenie grupy akcji.

Aby dostosować powiadomienie e-mail wysyłane do członków grupy akcji, wybierz akcje w obszarze Dostosowywanie akcji.

W obszarze Szczegóły alertu określ nazwę reguły alertu i dodaj opcjonalny opis.

Ustaw poziom ważności zdarzenia. Zalecamy ustawienie go na Critical(Sev 0).

W obszarze Włącz regułę podczas tworzenia pozostaw ją ustawioną na tak.

Aby wyłączyć alerty przez pewien czas, zaznacz pole wyboru Pomiń alerty i wprowadź czas oczekiwania przed ponownym alertem, a następnie wybierz pozycję Zapisz.

Kliknij pozycję Utwórz regułę alertu.

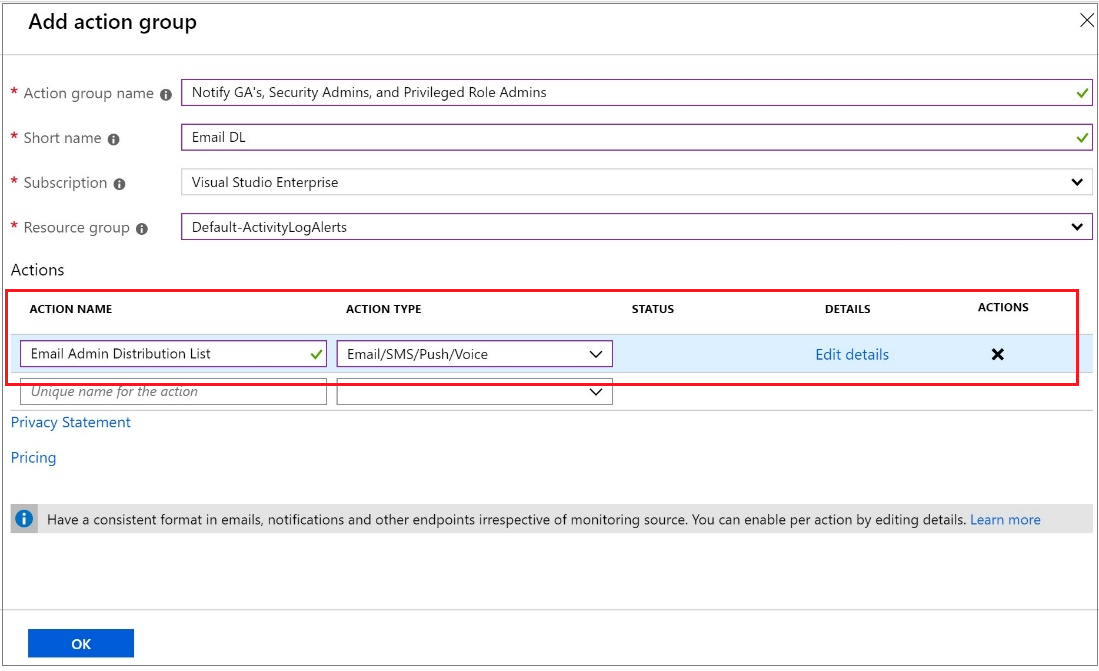

Tworzenie grupy akcji

Wybierz pozycję Utwórz grupę akcji.

Wprowadź nazwę grupy akcji i krótką nazwę.

Sprawdź subskrypcję i grupę zasobów.

W obszarze Typ akcji wybierz pozycję Email/SMS/Push/Voice.

Wprowadź nazwę akcji, taką jak Notify Global Administracja istrator.

Wybierz typ akcji jako Email/SMS/Push/Voice.

Wybierz pozycję Edytuj szczegóły , aby wybrać metody powiadomień, które chcesz skonfigurować, i wprowadzić wymagane informacje kontaktowe, a następnie wybierz przycisk OK , aby zapisać szczegóły.

Dodaj wszelkie dodatkowe akcje, które chcesz wyzwolić.

Wybierz przycisk OK.

Regularne weryfikowanie kont

Gdy szkolisz pracowników do korzystania z kont dostępu awaryjnego i weryfikujesz konta dostępu awaryjnego, co najmniej wykonaj następujące czynności w regularnych odstępach czasu:

- Upewnij się, że pracownicy monitorujący zabezpieczenia wiedzą, że działania sprawdzania konta są w toku.

- Upewnij się, że proces awaryjnego stosowania tych kont jest udokumentowany i aktualny.

- Upewnij się, że administratorzy i funkcjonariusze zabezpieczeń, którzy mogą wymagać wykonania tych kroków podczas nagłych awarii, są przeszkoleni w procesie.

- Zaktualizuj poświadczenia konta, w szczególności hasła, dla kont dostępu awaryjnego, a następnie sprawdź, czy konta dostępu awaryjnego mogą logować się i wykonywać zadania administracyjne.

- Upewnij się, że użytkownicy nie zarejestrowali uwierzytelniania wieloskładnikowego ani samoobsługowego resetowania hasła (SSPR) do dowolnego urządzenia lub danych osobowych poszczególnych użytkowników.

- Jeśli konta są zarejestrowane do uwierzytelniania wieloskładnikowego na urządzeniu, do użytku podczas logowania lub aktywacji roli, upewnij się, że urządzenie jest dostępne dla wszystkich administratorów, którzy mogą potrzebować go w nagłych wypadkach. Sprawdź również, czy urządzenie może komunikować się za pośrednictwem co najmniej dwóch ścieżek sieciowych, które nie mają wspólnego trybu awarii. Na przykład urządzenie może komunikować się z Internetem zarówno za pośrednictwem sieci bezprzewodowej obiektu, jak i sieci dostawcy komórek.

Te kroki należy wykonać w regularnych odstępach czasu i w przypadku kluczowych zmian:

- Co najmniej co 90 dni

- Gdy nastąpiła niedawna zmiana personelu IT, taka jak zmiana stanowiska, odejście lub nowy pracownik

- Gdy subskrypcje firmy Microsoft Entra w organizacji uległy zmianie

Następne kroki

- Zabezpieczanie uprzywilejowanego dostępu do wdrożeń hybrydowych i w chmurze w usłudze Microsoft Entra ID

- Dodawanie użytkowników przy użyciu identyfikatora Entra firmy Microsoft i przypisywanie nowego użytkownika do roli Global Administracja istrator

- Zarejestruj się w usłudze Microsoft Entra ID P1 lub P2, jeśli jeszcze nie utworzono konta

- Jak wymagać weryfikacji dwuetapowej dla użytkownika

- Konfigurowanie dodatkowych zabezpieczeń dla globalnych Administracja istratorów na platformie Microsoft 365, jeśli używasz platformy Microsoft 365

- Rozpocznij przegląd dostępu globalnych Administracja istratorów i przejdź do istniejących administratorów globalnych Administracja istratorów do bardziej szczegółowych ról administratorów