Informacje o dostępie just in time (JIT) do maszyny wirtualnej

Na tej stronie opisano zasady dotyczące dostępu do maszyn wirtualnych just in time (JIT) Microsoft Defender dla Chmury oraz logiki dotyczącej rekomendacji.

Aby dowiedzieć się, jak zastosować dostęp JIT do maszyn wirtualnych przy użyciu witryny Azure Portal (Defender dla Chmury lub usługi Azure Virtual Machines) lub programowo, zobacz Jak zabezpieczyć porty zarządzania przy użyciu trybu JIT.

Ryzyko otwarcia portów zarządzania na maszynie wirtualnej

Aktorzy zagrożeń aktywnie polować na dostępne maszyny za pomocą otwartych portów zarządzania, takich jak RDP lub SSH. Wszystkie maszyny wirtualne są potencjalnymi celami ataku. Po pomyślnym naruszeniu zabezpieczeń maszyny wirtualnej jest ona używana jako punkt wejścia w celu ataku na dalsze zasoby w danym środowisku.

Dlaczego dostęp do maszyny wirtualnej JIT jest rozwiązaniem

Podobnie jak w przypadku wszystkich technik zapobiegania cyberbezpieczeństwa, twoim celem powinno być zmniejszenie obszaru ataków. W takim przypadku oznacza to, że ma mniej otwartych portów, zwłaszcza portów zarządzania.

Legalni użytkownicy korzystają również z tych portów, więc nie jest to praktyczne, aby zachować je zamknięte.

Aby rozwiązać ten dylemat, Microsoft Defender dla Chmury oferuje JIT. Dzięki trybowi JIT możesz zablokować ruch przychodzący do maszyn wirtualnych, zmniejszając narażenie na ataki, zapewniając łatwy dostęp do łączenia się z maszynami wirtualnymi w razie potrzeby.

Jak działa tryb JIT z zasobami sieciowymi na platformie Azure i w usługach AWS

Na platformie Azure można blokować ruch przychodzący na określonych portach, włączając dostęp just in time do maszyny wirtualnej. Defender dla Chmury gwarantuje, że istnieją reguły "odmów całego ruchu przychodzącego" dla wybranych portów w sieciowej grupie zabezpieczeń i regułach usługi Azure Firewall. Te reguły ograniczają dostęp do portów zarządzania maszyn wirtualnych platformy Azure i bronią ich przed atakiem.

Jeśli dla wybranych portów istnieją już inne reguły, te istniejące reguły mają priorytet nad nowymi regułami "odmów całego ruchu przychodzącego". Jeśli na wybranych portach nie ma żadnych reguł, nowe reguły mają najwyższy priorytet w sieciowej grupie zabezpieczeń i usłudze Azure Firewall.

W usłudze AWS, włączając dostęp do trybu JIT odpowiednich reguł w dołączonych grupach zabezpieczeń EC2 dla wybranych portów, zostaną odwołane, co blokuje ruch przychodzący na tych określonych portach.

Gdy użytkownik żąda dostępu do maszyny wirtualnej, Defender dla Chmury sprawdza, czy użytkownik ma uprawnienia kontroli dostępu na podstawie ról (RBAC) platformy Azure dla tej maszyny wirtualnej. Jeśli żądanie zostanie zatwierdzone, Defender dla Chmury skonfiguruje sieciowe grupy zabezpieczeń i usługę Azure Firewall, aby zezwolić na ruch przychodzący do wybranych portów z odpowiedniego adresu IP (lub zakresu) przez określony czas. W usłudze AWS Defender dla Chmury tworzy nową grupę zabezpieczeń EC2, która zezwala na ruch przychodzący do określonych portów. Po upływie czasu Defender dla Chmury przywraca sieciowe grupy zabezpieczeń do ich poprzednich stanów. Połączenie, które zostały już ustanowione, nie są przerywane.

Uwaga

Tryb JIT nie obsługuje maszyn wirtualnych chronionych przez usługę Azure Firewalls kontrolowane przez usługę Azure Firewall Manager. Usługa Azure Firewall musi być skonfigurowana przy użyciu reguł (klasycznych) i nie może używać zasad zapory.

Jak Defender dla Chmury określa, które maszyny wirtualne powinny mieć zastosowany tryb JIT

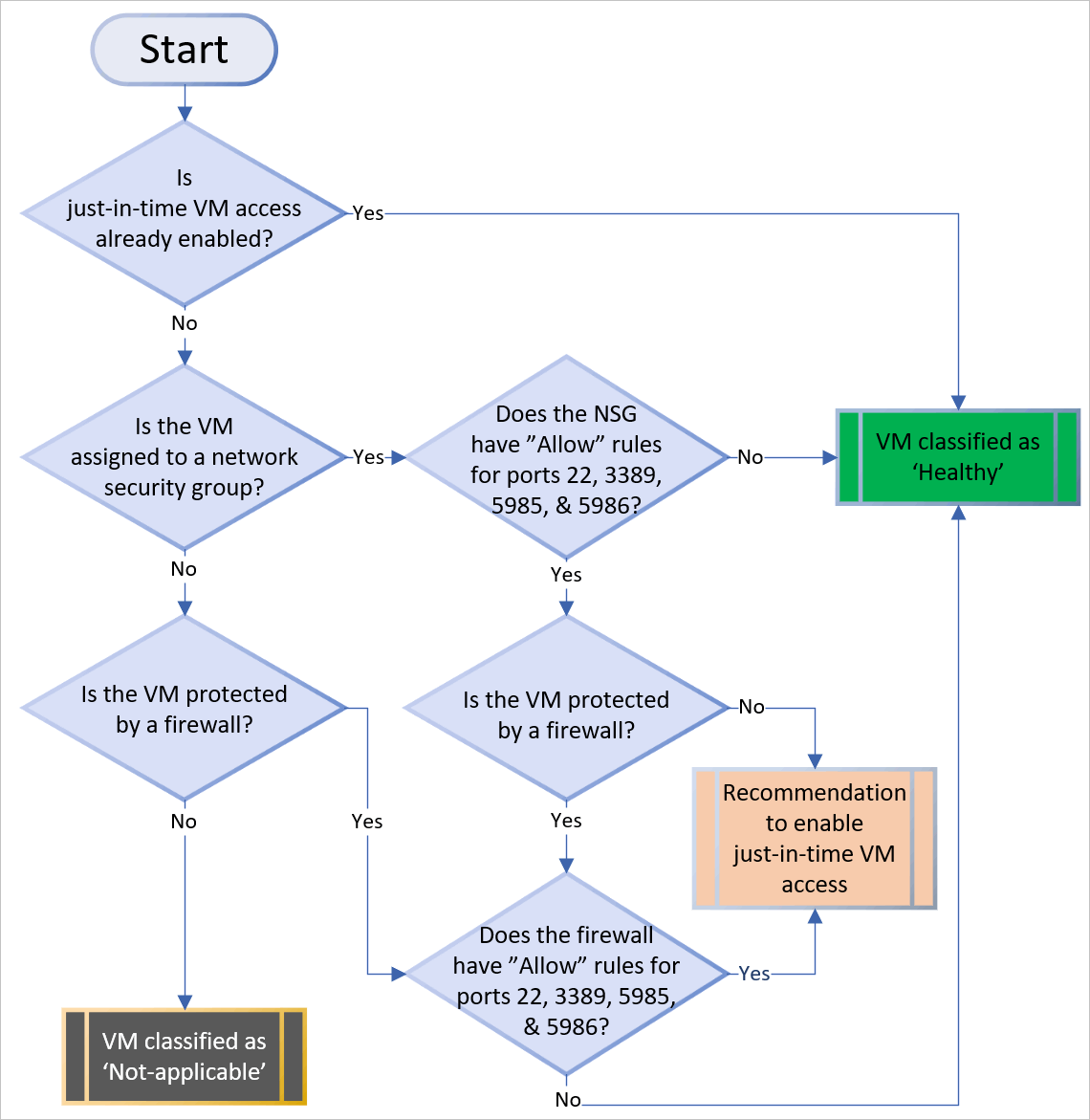

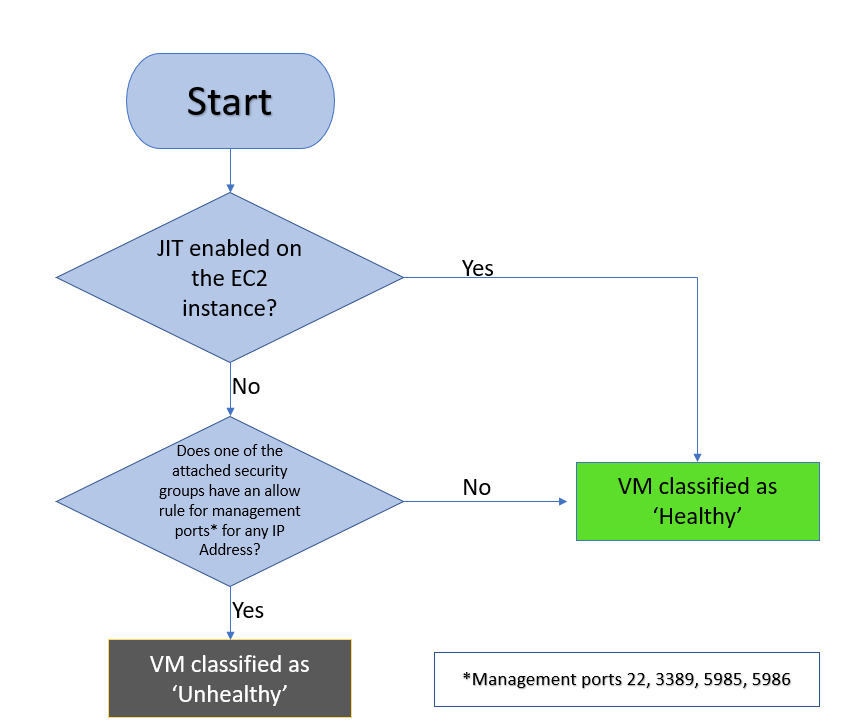

Na poniższym diagramie przedstawiono logikę, która ma zastosowanie Defender dla Chmury podczas podejmowania decyzji o kategoryzowaniu obsługiwanych maszyn wirtualnych:

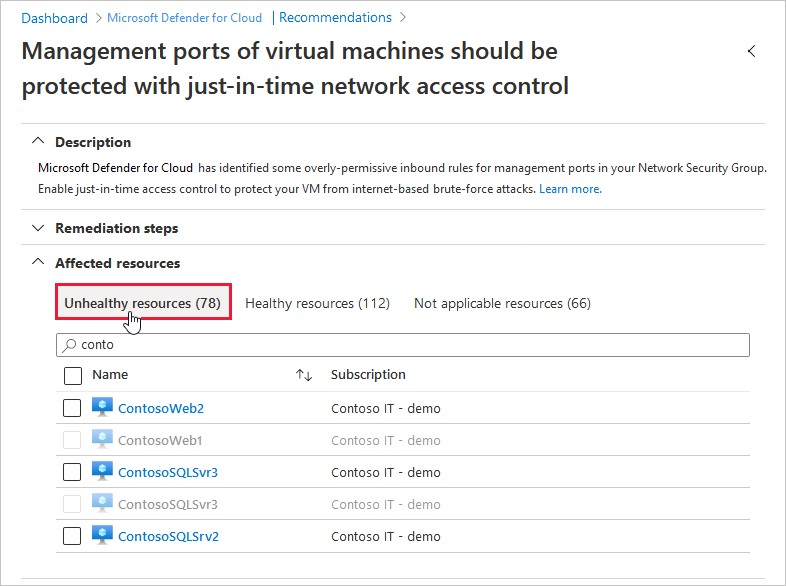

Gdy Defender dla Chmury znajdzie maszynę, która może korzystać z trybu JIT, dodaje ją do karty Zasoby w złej kondycji zalecenia.

Następny krok

Na tej stronie wyjaśniono, dlaczego należy używać dostępu do maszyny wirtualnej just in time (JIT). Aby dowiedzieć się, jak włączyć dostęp JIT i zażądać dostępu do maszyn wirtualnych z obsługą trybu JIT: