Włączanie Defender dla Chmury dla wszystkich subskrypcji w grupie zarządzania

Za pomocą usługi Azure Policy można włączyć Microsoft Defender dla Chmury we wszystkich subskrypcjach platformy Azure w ramach tej samej grupy zarządzania (MG). Jest to wygodniejsze niż uzyskiwanie do nich dostępu indywidualnie z poziomu portalu i działa nawet wtedy, gdy subskrypcje należą do różnych właścicieli.

Wymagania wstępne

Włącz dostawcę _Microsoft.Security_ zasobów dla grupy zarządzania przy użyciu następującego polecenia interfejsu wiersza polecenia platformy Azure:

az provider register --namespace Microsoft.Security --management-group-id …

Dołączanie grupy zarządzania i wszystkich jej subskrypcji

Aby dołączyć grupę zarządzania i wszystkie jej subskrypcje:

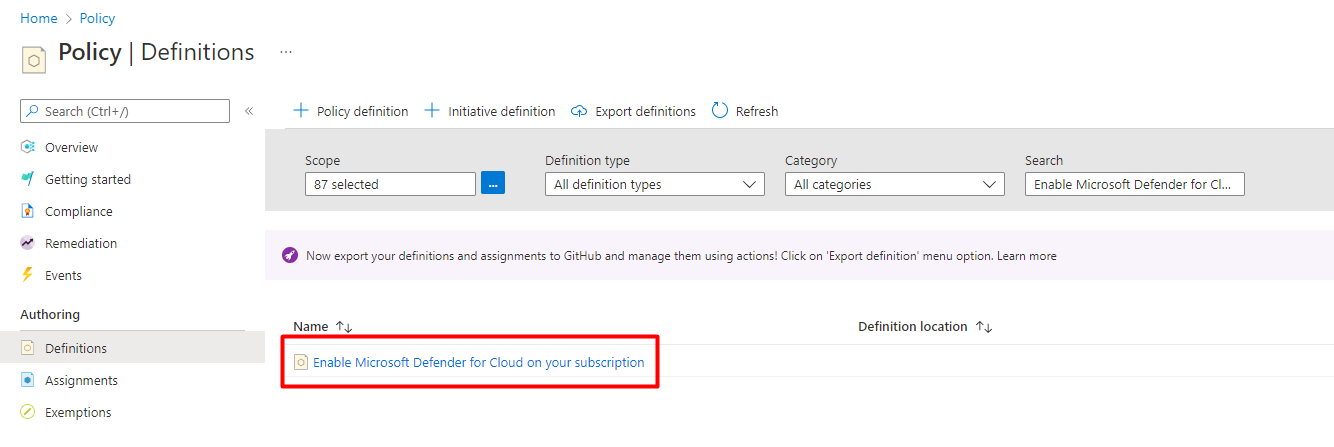

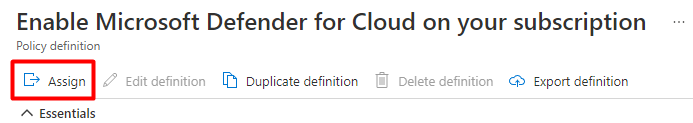

Jako użytkownik z uprawnieniami Administracja zabezpieczeń otwórz usługę Azure Policy i wyszukaj definicję

Enable Microsoft Defender for Cloud on your subscription.Wybierz pozycję Przypisz i upewnij się, że ustawiono zakres na poziom mg.

Napiwek

Poza zakresem nie ma wymaganych parametrów.

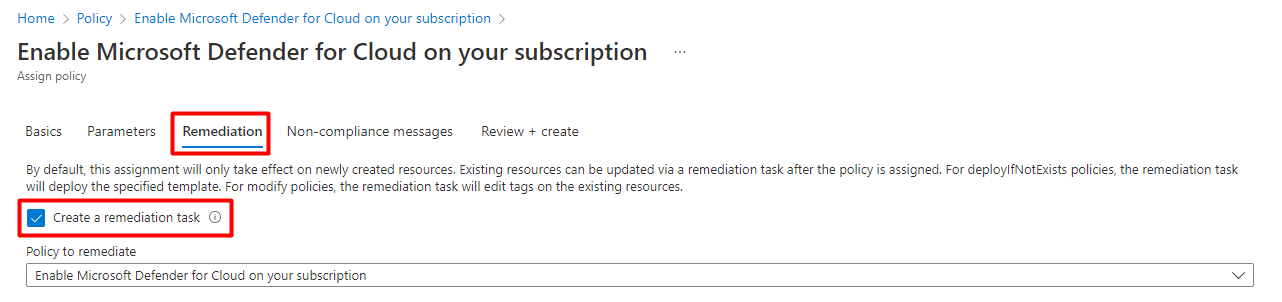

Wybierz pozycję Korygowanie i wybierz pozycję Utwórz zadanie korygowania, aby upewnić się, że wszystkie istniejące subskrypcje, które nie mają Defender dla Chmury włączone, zostaną dołączone.

Wybierz pozycję Przejrzyj i utwórz.

Przejrzyj informacje i wybierz pozycję Utwórz.

Po przypisaniu definicji będzie ona następująca:

- Wykryj wszystkie subskrypcje w mg, które nie zostały jeszcze zarejestrowane w usłudze Defender dla Chmury.

- Oznacz te subskrypcje jako "niezgodne".

- Oznacz jako "zgodne" wszystkie zarejestrowane subskrypcje (niezależnie od tego, czy mają rozszerzone funkcje zabezpieczeń Defender dla Chmury włączone, czy wyłączone).

Następnie zadanie korygowania włączy podstawową funkcjonalność Defender dla Chmury w niezgodnych subskrypcjach.

Opcjonalne modyfikacje

Istnieją różne sposoby modyfikowania definicji usługi Azure Policy:

Definiowanie zgodności inaczej — podane zasady klasyfikują wszystkie subskrypcje w mg, które nie zostały jeszcze zarejestrowane w usłudze Defender dla Chmury jako "niezgodne". Możesz ustawić tę opcję na wszystkie subskrypcje bez włączenia rozszerzonych funkcji zabezpieczeń Defender dla Chmury.

Podana definicja definiuje jedną z poniższych ustawień "cennika" jako zgodnych. Oznacza to, że subskrypcja ustawiona na "standard" lub "bezpłatna" jest zgodna.

Napiwek

Po włączeniu dowolnego planu usługi Microsoft Defender jest on opisany w definicji zasad jako w ustawieniu "Standardowa". Gdy jest wyłączona, jest to "Bezpłatna". Aby dowiedzieć się więcej o różnicach między tymi planami, zobacz plany usługi Defender Microsoft Defender dla Chmury.

"existenceCondition": { "anyof": [ { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" }, { "field": "microsoft.security/pricings/pricingTier", "equals": "free" } ] },Jeśli zmienisz ją na następującą, tylko subskrypcje ustawione na "standard" będą klasyfikowane jako zgodne:

"existenceCondition": { { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" }, },Zdefiniuj niektóre plany usługi Microsoft Defender, które mają być stosowane podczas włączania Defender dla Chmury — podane zasady umożliwiają Defender dla Chmury bez żadnych opcjonalnych rozszerzonych funkcji zabezpieczeń. Możesz włączyć co najmniej jeden plan usługi Microsoft Defender.

W podanej

deploymentsekcji definicji znajduje się parametrpricingTier. Domyślnie jest ona ustawiona nafree, ale można ją zmodyfikować.

Następne kroki

Po dołączeniu całej grupy zarządzania włącz rozszerzone funkcje zabezpieczeń.