Tworzenie kwalifikujących się autoryzacji

Podczas dołączania klientów do usługi Azure Lighthouse tworzysz autoryzacje w celu przyznania określonych ról wbudowanych platformy Azure użytkownikom w dzierżawie zarządzającej. Możesz również utworzyć kwalifikujące się autoryzacje korzystające z usługi Microsoft Entra Privileged Identity Management (PIM), aby umożliwić użytkownikom w dzierżawie zarządzania tymczasowe podniesienie poziomu ich roli. Dzięki temu można udzielać dodatkowych uprawnień na zasadzie just in time, dzięki czemu użytkownicy mają te uprawnienia tylko przez określony czas.

Tworzenie kwalifikujących się autoryzacji pozwala zminimalizować liczbę stałych przypisań użytkowników do ról uprzywilejowanych, co pomaga zmniejszyć zagrożenia bezpieczeństwa związane z uprzywilejowanym dostępem użytkowników w dzierżawie.

W tym temacie wyjaśniono, jak działają kwalifikujące się autoryzacje i jak je tworzyć podczas dołączania klienta do usługi Azure Lighthouse.

Wymagania dotyczące licencji

Tworzenie kwalifikujących się autoryzacji wymaga licencji Enterprise Mobility + Security E5 (EMS E5) lub Microsoft Entra ID P2 .

Licencja EMS E5 lub Microsoft Entra ID P2 musi być przechowywana przez dzierżawę zarządzaną, a nie dzierżawę klienta.

Wszelkie dodatkowe koszty związane z kwalifikującą się rolą będą stosowane tylko w okresie, w którym użytkownik podnosi swój dostęp do tej roli.

Aby uzyskać informacje na temat licencji dla użytkowników, zobacz podstawy licencjonowania Zarządzanie tożsamością Microsoft Entra.

Jak działają kwalifikujące się autoryzacje

Kwalifikowana autoryzacja definiuje przypisanie roli, które wymaga od użytkownika aktywowania roli w przypadku konieczności wykonywania zadań uprzywilejowanych. Po aktywowaniu kwalifikującej się roli będą mieli pełny dostęp przyznany przez daną rolę przez określony okres.

Użytkownicy w dzierżawie klienta mogą przejrzeć wszystkie przypisania ról, w tym te w kwalifikujących się autoryzacjach, przed procesem dołączania.

Gdy użytkownik pomyślnie aktywuje kwalifikującą się rolę, będzie miał rolę z podwyższonym poziomem uprawnień w zakresie delegowanym dla wstępnie skonfigurowanego okresu czasu, oprócz stałych przypisań ról dla tego zakresu.

Administracja istratory w dzierżawie zarządzającej mogą przeglądać wszystkie działania usługi Privileged Identity Management, wyświetlając dziennik inspekcji w dzierżawie zarządzającej. Klienci mogą wyświetlać te akcje w dzienniku aktywności platformy Azure dla delegowanej subskrypcji.

Kwalifikujące się elementy autoryzacji

Podczas dołączania klientów za pomocą szablonów usługi Azure Resource Manager lub publikowania oferty usług zarządzanych w witrynie Azure Marketplace możesz utworzyć kwalifikowaną autoryzację. Każda kwalifikowana autoryzacja musi zawierać trzy elementy: użytkownika, rolę i zasady dostępu.

User

Dla każdej kwalifikującej się autoryzacji należy podać identyfikator podmiotu zabezpieczeń dla pojedynczego użytkownika lub grupy Microsoft Entra w dzierżawie zarządzającej. Wraz z identyfikatorem podmiotu zabezpieczeń musisz podać wybraną nazwę wyświetlaną dla każdej autoryzacji.

Jeśli grupa zostanie podana w uprawnionej autoryzacji, każdy członek tej grupy będzie mógł podnieść swój własny indywidualny dostęp do tej roli, zgodnie z zasadami dostępu.

Nie można używać kwalifikujących się autoryzacji z jednostkami usługi, ponieważ obecnie nie ma możliwości podniesienia poziomu dostępu do konta jednostki usługi i używania kwalifikującej się roli. Nie można również używać kwalifikujących się autoryzacji z delegatedRoleDefinitionIds tym, że Administracja istrator dostępu użytkowników może przypisać do tożsamości zarządzanych.

Uwaga

Dla każdej kwalifikującej się autoryzacji należy również utworzyć stałą (aktywną) autoryzację dla tego samego identyfikatora podmiotu z inną rolą, taką jak Czytelnik (lub inna wbudowana rola platformy Azure obejmująca dostęp czytelnika). Jeśli nie dołączysz stałej autoryzacji z dostępem czytelnika, użytkownik nie będzie mógł podnieść poziomu roli w witrynie Azure Portal.

Role

Każda kwalifikująca się autoryzacja musi zawierać wbudowaną rolę platformy Azure, którą użytkownik będzie kwalifikował się do użycia na zasadzie just in time.

Rola może być dowolną wbudowaną rolą platformy Azure obsługiwaną w przypadku zarządzania zasobami delegowanymi na platformie Azure, z wyjątkiem Administracja istrator dostępu użytkowników.

Ważne

Jeśli uwzględnisz wiele kwalifikujących się autoryzacji, które używają tej samej roli, każda z uprawnionych autoryzacji musi mieć te same ustawienia zasad dostępu.

Zasady dostępu

Zasady dostępu definiują wymagania dotyczące uwierzytelniania wieloskładnikowego, czas aktywowania użytkownika w roli przed jego wygaśnięciem oraz tego, czy osoby zatwierdzające są wymagane.

Uwierzytelnianie wieloskładnikowe

Określ, czy należy wymagać uwierzytelniania wieloskładnikowego firmy Microsoft w celu aktywowania kwalifikującej się roli.

Maksymalny czas trwania

Zdefiniuj całkowity czas, dla którego użytkownik będzie miał kwalifikującą się rolę. Wartość minimalna to 30 minut, a wartość maksymalna to 8 godzin.

Osoby zatwierdzające

Element osoby zatwierdzającej jest opcjonalny. Jeśli ją uwzględnisz, możesz określić maksymalnie 10 użytkowników lub grup użytkowników w dzierżawie zarządzającej, którzy mogą zatwierdzać lub odrzucać żądania od użytkownika w celu aktywowania kwalifikującej się roli.

Nie można użyć konta jednostki usługi jako osoby zatwierdzającej. Ponadto osoby zatwierdzające nie mogą zatwierdzić własnego dostępu; Jeśli osoba zatwierdzająca jest również uwzględniona jako użytkownik w uprawniającej autoryzacji, inny osoba zatwierdzająca będzie musiała udzielić dostępu w celu podniesienia poziomu roli.

Jeśli nie dołączysz żadnych osób zatwierdzających, użytkownik będzie mógł aktywować kwalifikującą się rolę za każdym razem, gdy wybierze.

Tworzenie kwalifikujących się autoryzacji przy użyciu ofert usług zarządzanych

Aby dołączyć klienta do usługi Azure Lighthouse, możesz opublikować oferty usług zarządzanych w witrynie Azure Marketplace. Podczas tworzenia ofert w Centrum partnerskim można teraz określić, czy typ dostępu dla każdej autoryzacji powinien być aktywny , czy uprawniony.

Po wybraniu pozycji Kwalifikujące użytkownik w autoryzacji będzie mógł aktywować rolę zgodnie z skonfigurowanymi zasadami dostępu. Musisz ustawić maksymalny czas trwania od 30 minut do 8 godzin i określić, czy będzie wymagane uwierzytelnianie wieloskładnikowe. Możesz również dodać do 10 osób zatwierdzających, jeśli zdecydujesz się ich używać, podając nazwę wyświetlaną i identyfikator podmiotu zabezpieczeń dla każdego z nich.

Pamiętaj, aby zapoznać się ze szczegółami w sekcji Kwalifikujące się elementy autoryzacji podczas konfigurowania kwalifikujących się autoryzacji w Centrum partnerskim.

Tworzenie kwalifikujących się autoryzacji przy użyciu szablonów usługi Azure Resource Manager

Aby dołączyć klienta do usługi Azure Lighthouse, użyj szablonu usługi Azure Resource Manager wraz z odpowiednim plikiem parametrów, który zmodyfikujesz. Wybrany szablon zależy od tego, czy dołączasz całą subskrypcję, grupę zasobów, czy wiele grup zasobów w ramach subskrypcji.

Aby uwzględnić kwalifikujące się autoryzacje podczas dołączania klienta, użyj jednego z szablonów z sekcji delegowanej autoryzacji uprawniające do zarządzania zasobami w naszym repozytorium przykładów. Udostępniamy szablony z dołączonymi osobami zatwierdzanymi i bez nich, dzięki czemu można użyć tego, który działa najlepiej w twoim scenariuszu.

| Aby dołączyć to (z uprawnionymi autoryzacjami) | Użyj tego szablonu usługi Azure Resource Manager | I zmodyfikuj ten plik parametrów |

|---|---|---|

| Subskrypcja | subscription.json | subscription.parameters.json |

| Subskrypcja (z osobami zatwierdzających) | subskrypcja-managing-tenant-approvers.json | subskrypcja-managing-tenant-approvers.parameters.json |

| Grupa zasobów | rg.json | rg.parameters.json |

| Grupa zasobów (z osobami zatwierdzających) | rg-managing-tenant-approvers.json | rg-managing-tenant-approvers.parameters.json |

| Wiele grup zasobów w ramach subskrypcji | multiple-rg.json | multiple-rg.parameters.json |

| Wiele grup zasobów w ramach subskrypcji (z osobami zatwierdzanymi) | multiple-rg-managing-tenant-approvers.json | multiple-rg-managing-tenant-approvers.parameters.json |

Poniżej przedstawiono szablon subscription-managing-tenant-approvers.json , który może służyć do dołączania subskrypcji z uprawnionymi autoryzacjami (w tym osobami zatwierdzanymi).

{

"$schema": "https://schema.management.azure.com/schemas/2019-08-01/subscriptionDeploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"type": "string",

"metadata": {

"description": "Specify a unique name for your offer"

}

},

"mspOfferDescription": {

"type": "string",

"metadata": {

"description": "Name of the Managed Service Provider offering"

}

},

"managedByTenantId": {

"type": "string",

"metadata": {

"description": "Specify the tenant id of the Managed Service Provider"

}

},

"authorizations": {

"type": "array",

"metadata": {

"description": "Specify an array of objects, containing tuples of Azure Active Directory principalId, a Azure roleDefinitionId, and an optional principalIdDisplayName. The roleDefinition specified is granted to the principalId in the provider's Active Directory and the principalIdDisplayName is visible to customers."

}

},

"eligibleAuthorizations": {

"type": "array",

"metadata": {

"description": "Provide the authorizations that will have just-in-time role assignments on customer environments with support for approvals from the managing tenant"

}

}

},

"variables": {

"mspRegistrationName": "[guid(parameters('mspOfferName'))]",

"mspAssignmentName": "[guid(parameters('mspOfferName'))]"

},

"resources": [

{

"type": "Microsoft.ManagedServices/registrationDefinitions",

"apiVersion": "2020-02-01-preview",

"name": "[variables('mspRegistrationName')]",

"properties": {

"registrationDefinitionName": "[parameters('mspOfferName')]",

"description": "[parameters('mspOfferDescription')]",

"managedByTenantId": "[parameters('managedByTenantId')]",

"authorizations": "[parameters('authorizations')]",

"eligibleAuthorizations": "[parameters('eligibleAuthorizations')]"

}

},

{

"type": "Microsoft.ManagedServices/registrationAssignments",

"apiVersion": "2020-02-01-preview",

"name": "[variables('mspAssignmentName')]",

"dependsOn": [

"[resourceId('Microsoft.ManagedServices/registrationDefinitions/', variables('mspRegistrationName'))]"

],

"properties": {

"registrationDefinitionId": "[resourceId('Microsoft.ManagedServices/registrationDefinitions/', variables('mspRegistrationName'))]"

}

}

],

"outputs": {

"mspOfferName": {

"type": "string",

"value": "[concat('Managed by', ' ', parameters('mspOfferName'))]"

},

"authorizations": {

"type": "array",

"value": "[parameters('authorizations')]"

},

"eligibleAuthorizations": {

"type": "array",

"value": "[parameters('eligibleAuthorizations')]"

}

}

}

Definiowanie kwalifikujących się autoryzacji w pliku parametrów

Przykładowy szablon subscription-managing-tenant-approvers.parameters.json może służyć do definiowania autoryzacji, w tym kwalifikujących się autoryzacji podczas dołączania subskrypcji.

Każda z kwalifikujących się autoryzacji musi być zdefiniowana w parametrze eligibleAuthorizations . Ten przykład obejmuje jedną kwalifikującą się autoryzację.

Ten szablon zawiera managedbyTenantApprovers również element, który dodaje principalId , kto będzie musiał zatwierdzić wszystkie próby aktywowania kwalifikujących się ról zdefiniowanych w elemecie eligibleAuthorizations .

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Relecloud Managed Services"

},

"mspOfferDescription": {

"value": "Relecloud Managed Services"

},

"managedByTenantId": {

"value": "<insert the managing tenant id>"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"principalIdDisplayName": "PIM group"

}

]

},

"eligibleAuthorizations":{

"value": [

{

"justInTimeAccessPolicy": {

"multiFactorAuthProvider": "Azure",

"maximumActivationDuration": "PT8H",

"managedByTenantApprovers": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "PIM-Approvers"

}

]

},

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

}

]

}

}

}

Każdy wpis w parametrze eligibleAuthorizations zawiera trzy elementy , które definiują kwalifikowaną autoryzację: principalId, roleDefinitionIdi justInTimeAccessPolicy.

principalId Określa identyfikator użytkownika lub grupy firmy Microsoft Entra, do której zostanie zastosowana ta kwalifikująca się autoryzacja.

roleDefinitionId Zawiera identyfikator definicji roli dla wbudowanej roli platformy Azure, którą użytkownik będzie kwalifikował się do używania na zasadzie just in time. Jeśli uwzględnisz wiele kwalifikujących się autoryzacji, które używają tego samego roleDefinitionIdelementu , wszystkie muszą mieć identyczne ustawienia dla programu justInTimeAccessPolicy.

justInTimeAccessPolicy określa trzy elementy:

multiFactorAuthProvidermożna ustawić na platformę Azure, co będzie wymagać uwierzytelniania przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft lub wartość Brak , jeśli nie będzie wymagane uwierzytelnianie wieloskładnikowe.maximumActivationDurationOkreśla całkowity czas, dla którego użytkownik będzie miał rolę kwalifikującą się. Ta wartość musi używać formatu czasu trwania ISO 8601. Minimalna wartość to PT30M (30 minut), a maksymalna wartość to PT8H (8 godzin). Dla uproszczenia zalecamy używanie wartości tylko w półgodzinnych przyrostach, takich jak PT6H przez 6 godzin lub PT6H30M przez 6,5 godziny.- Element

managedByTenantApproversjest opcjonalny. Jeśli go uwzględnisz, musi zawierać jedną lub więcej kombinacji principalId i principalIdDisplayName, którzy będą musieli zatwierdzić dowolną aktywację kwalifikującej się roli.

Aby uzyskać więcej informacji na temat tych elementów, zobacz sekcję Kwalifikujących się elementów autoryzacji.

Proces podniesienia uprawnień dla użytkowników

Po dołączeniu klienta do usługi Azure Lighthouse wszystkie dołączone role będą dostępne dla określonego użytkownika (lub dla użytkowników w określonych grupach).

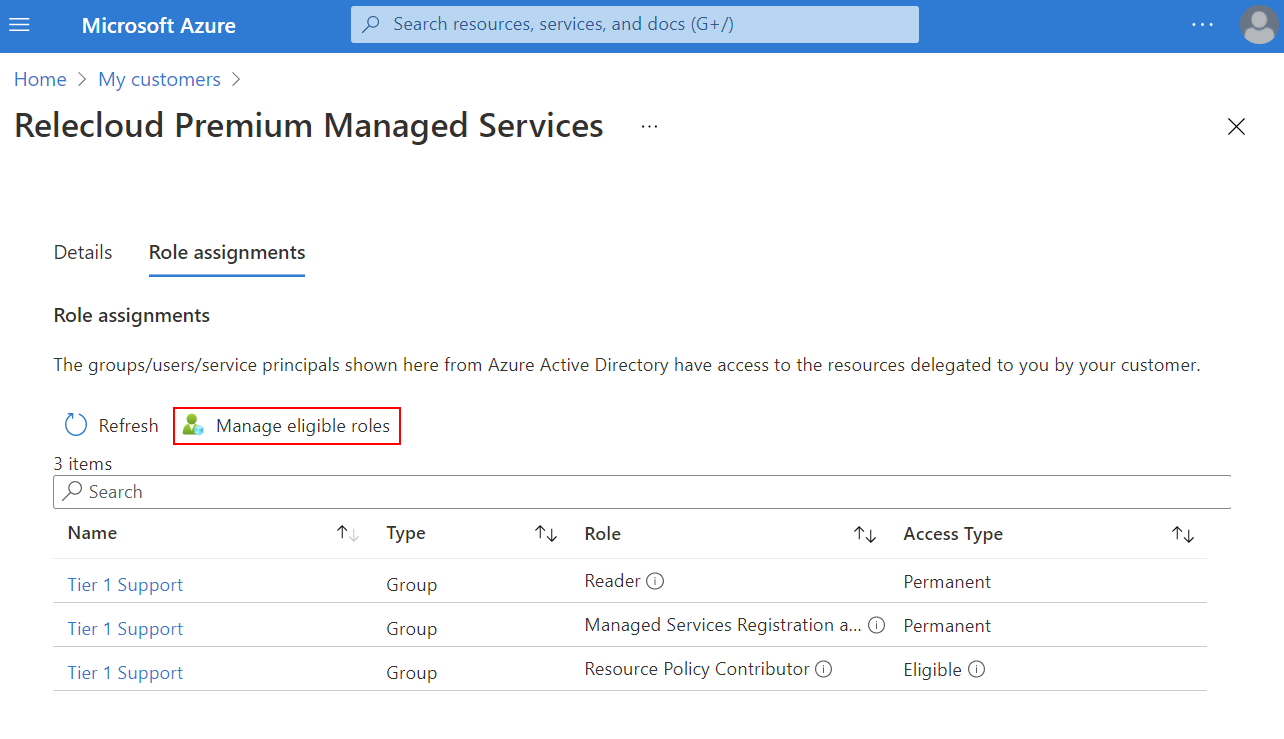

Każdy użytkownik może w dowolnym momencie podnieść swój poziom dostępu, odwiedzając stronę Moi klienci w witrynie Azure Portal, wybierając delegowanie, a następnie wybierając pozycję Zarządzaj uprawnionymi rolami. Następnie mogą wykonać kroki aktywowania roli w usłudze Microsoft Entra Privileged Identity Management.

Jeśli osoby zatwierdzające zostały określone, użytkownik nie będzie miał dostępu do roli, dopóki zatwierdzenie nie zostanie przyznane przez wyznaczonego osoby zatwierdzającej z dzierżawy zarządzającej. Wszystkie osoby zatwierdzające będą powiadamiane o żądaniu zatwierdzenia, a użytkownik nie będzie mógł korzystać z kwalifikującej się roli do momentu udzielenia zatwierdzenia. Osoby zatwierdzające będą również powiadamiane, gdy tak się stanie. Aby uzyskać więcej informacji na temat procesu zatwierdzania, zobacz Zatwierdzanie lub odrzucanie żądań dotyczących ról zasobów platformy Azure w usłudze Privileged Identity Management.

Po aktywowaniu kwalifikującej się roli użytkownik będzie miał pełną rolę określoną w uprawniającą autoryzacji. Po upływie tego czasu nie będą już mogli używać tej roli, chyba że powtórzą proces podniesienia uprawnień i ponownie podnieść poziom dostępu.

Następne kroki

- Dowiedz się, jak dołączać klientów do usługi Azure Lighthouse przy użyciu szablonów usługi ARM.

- Dowiedz się, jak dołączać klientów przy użyciu ofert usług zarządzanych.

- Dowiedz się więcej o usłudze Microsoft Entra Privileged Identity Management.

- Dowiedz się więcej o dzierżawach, użytkownikach i rolach w usłudze Azure Lighthouse.