Zaawansowane wykrywanie zagrożeń za pomocą analizy zachowań użytkowników i jednostek (UEBA) w usłudze Microsoft Sentinel

Uwaga

Aby uzyskać informacje o dostępności funkcji w chmurach dla instytucji rządowych USA, zobacz tabele usługi Microsoft Sentinel w temacie Dostępność funkcji w chmurze dla klientów instytucji rządowych USA.

Identyfikowanie zagrożeń wewnątrz organizacji i ich potencjalnego wpływu — niezależnie od tego, czy naruszona jednostka, czy złośliwy wewnętrzny — zawsze była czasochłonnym i pracochłonnym procesem. Przesiewanie alertów, łączenie kropek i aktywne wyszukiwanie zagrożeń powoduje dodanie ogromnych ilości czasu i nakładu pracy z minimalnymi zwrotami oraz możliwość wyrafinowanych zagrożeń po prostu unikając odnajdywania. Szczególnie nieuchwytne zagrożenia, takie jak zero-dniowe, ukierunkowane i zaawansowane trwałe zagrożenia, mogą być najbardziej niebezpieczne dla organizacji, co sprawia, że ich wykrywanie jest bardziej krytyczne.

Funkcja UEBA w usłudze Microsoft Sentinel eliminuje drudgery z obciążeń analityków i niepewność co do ich wysiłków oraz zapewnia wysoką wierność, analizę umożliwiającą podejmowanie działań, dzięki czemu mogą skupić się na badaniach i korygowaniu.

Ważne

Usługa Microsoft Sentinel jest dostępna w publicznej wersji zapoznawczej dla ujednoliconej platformy operacji zabezpieczeń w portalu usługi Microsoft Defender. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Wszystkie korzyści z analizy UEBA są dostępne na ujednoliconej platformie operacji zabezpieczeń w portalu usługi Microsoft Defender.

Co to jest analiza zachowań użytkowników i jednostek (UEBA)?

Ponieważ usługa Microsoft Sentinel zbiera dzienniki i alerty ze wszystkich połączonych źródeł danych, analizuje je i tworzy podstawowe profile behawioralne jednostek organizacji (takich jak użytkownicy, hosty, adresy IP i aplikacje) w horyzoncie czasu i grupy równorzędnej. Korzystając z różnych technik i możliwości uczenia maszynowego, usługa Microsoft Sentinel może następnie identyfikować nietypowe działania i pomóc w ustaleniu, czy element zawartości został naruszony. Nie tylko to, ale może również ustalić względną wrażliwość określonych zasobów, zidentyfikować równorzędne grupy zasobów i ocenić potencjalny wpływ danego naruszonego zasobu (jego "promień wybuchu"). Uzbrojony w te informacje, można skutecznie określić priorytety badania i obsługi zdarzeń.

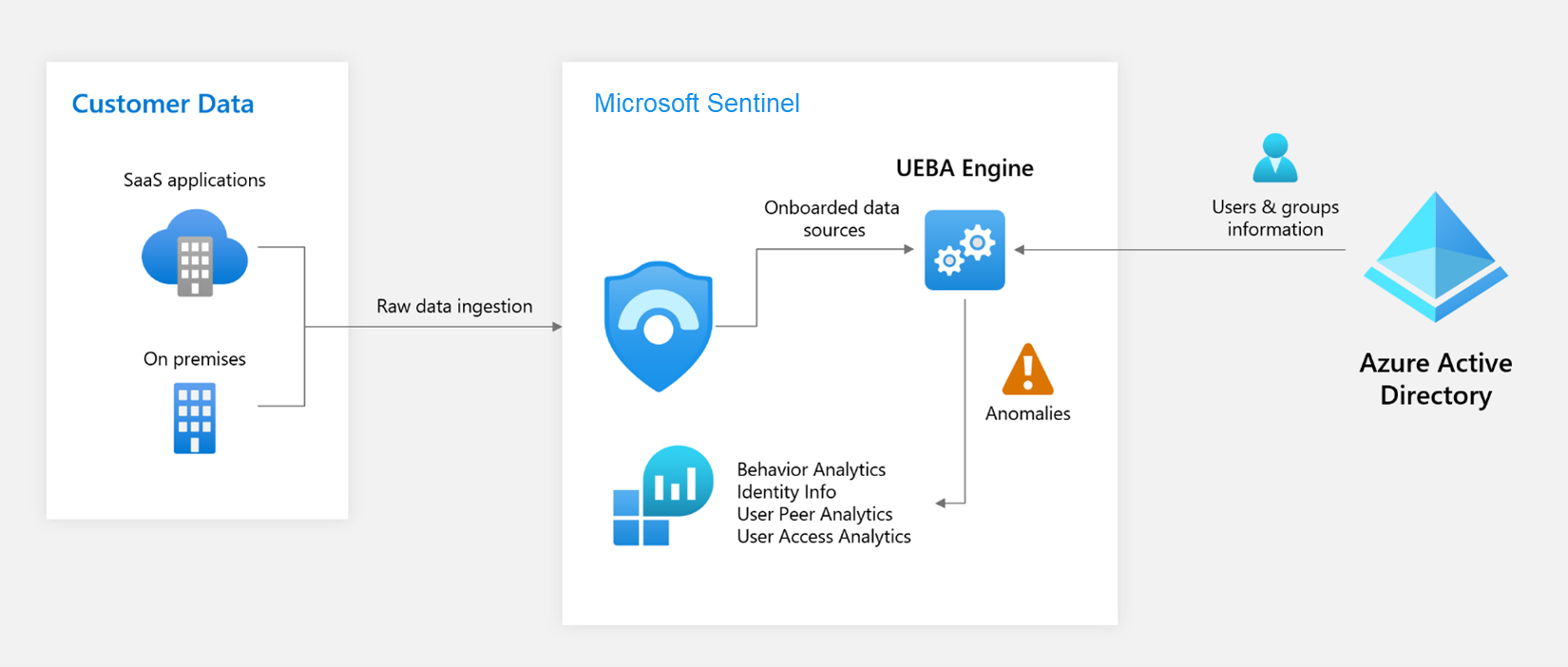

Architektura analizy UEBA

Analiza oparta na zabezpieczeniach

Zainspirowany paradygmatem Gartnera dla rozwiązań UEBA, usługa Microsoft Sentinel zapewnia "zewnętrzne" podejście oparte na trzech ramkach odwołania:

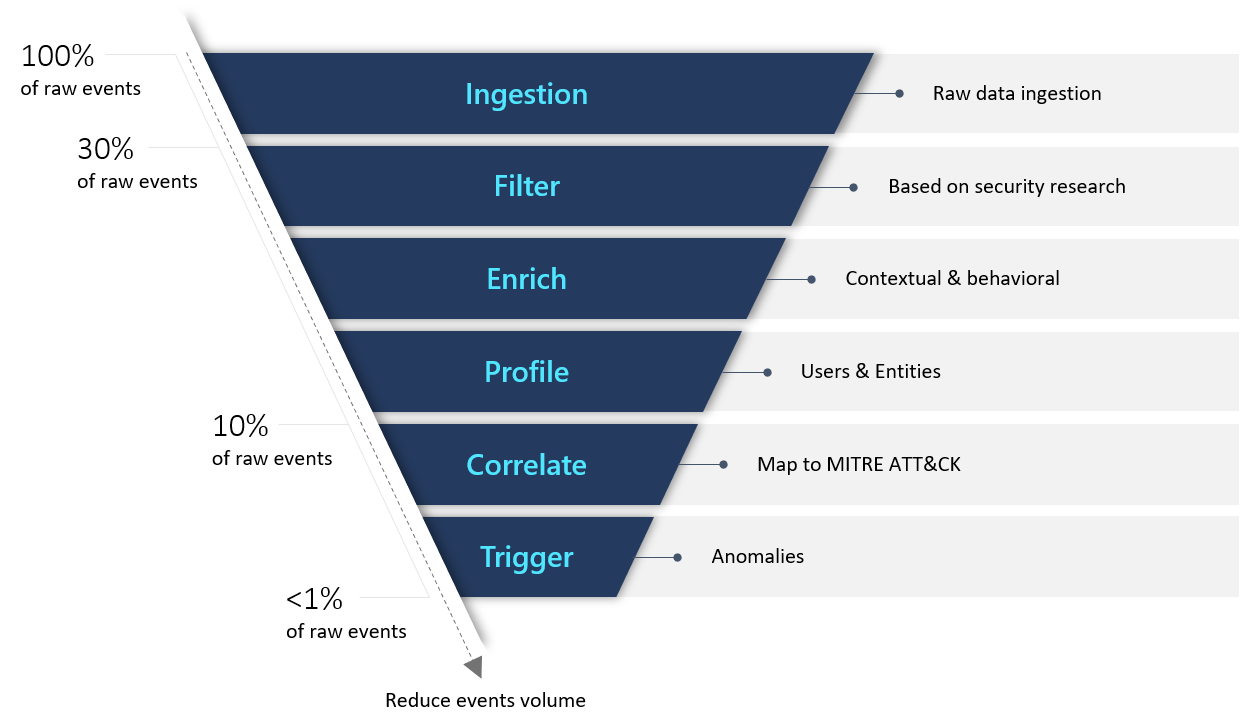

Przypadki użycia: ustalając priorytety dla odpowiednich wektorów ataków i scenariuszy opartych na badaniach bezpieczeństwa dostosowanych do struktury MITRE ATT&CK taktyki, technik i technik, które stawiają różne jednostki jako ofiary, sprawcy lub punkty przestawne w łańcuchu zabijania; Usługa Microsoft Sentinel koncentruje się specjalnie na najcenniejszych dziennikach, które może zapewnić każde źródło danych.

Źródła danych: Chociaż przede wszystkim obsługują źródła danych platformy Azure, usługa Microsoft Sentinel przemyślane wybiera źródła danych innych firm, aby dostarczać dane zgodne z naszymi scenariuszami zagrożeń.

Analiza: przy użyciu różnych algorytmów uczenia maszynowego usługa Microsoft Sentinel identyfikuje nietypowe działania i przedstawia dowody wyraźnie i zwięzłie w postaci kontekstowych wzbogacań, z których niektóre pojawiają się poniżej.

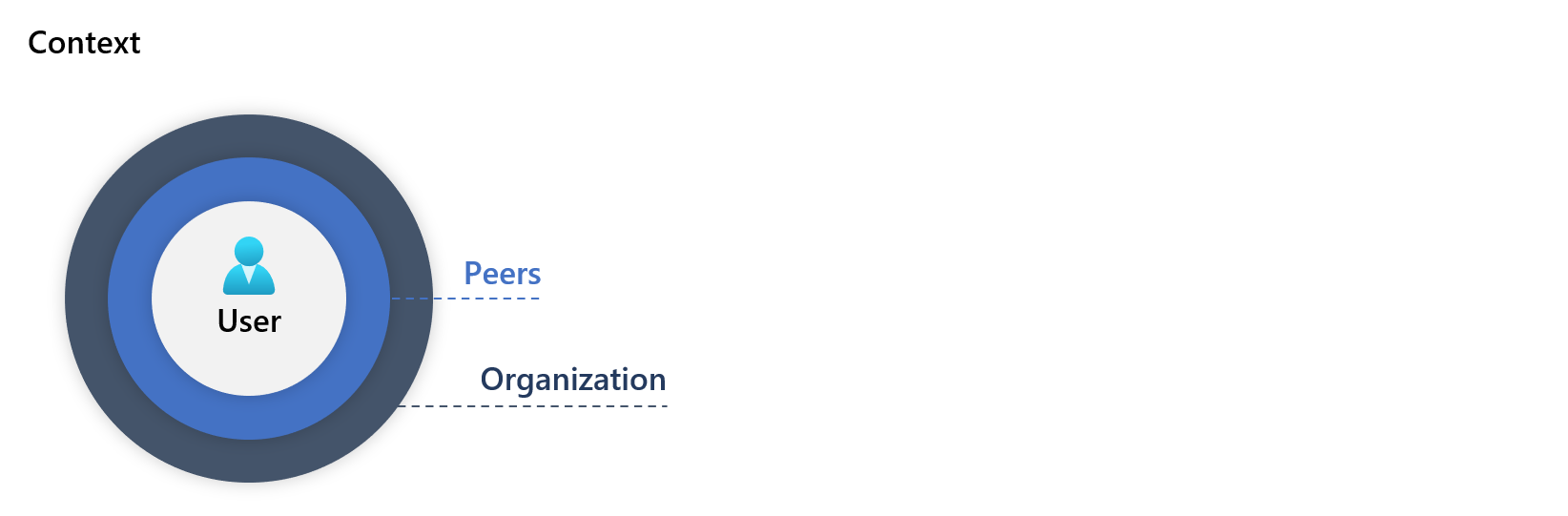

Usługa Microsoft Sentinel przedstawia artefakty, które ułatwiają analitykom zabezpieczeń jasne zrozumienie nietypowych działań w kontekście i w porównaniu z profilem punktu odniesienia użytkownika. Akcje wykonywane przez użytkownika (lub hosta lub adres) są oceniane kontekstowo, gdzie wynik "true" wskazuje zidentyfikowaną anomalię:

- w różnych lokalizacjach geograficznych, urządzeniach i środowiskach.

- w różnych horyzontach czasu i częstotliwości (w porównaniu z historią użytkownika).

- w porównaniu z zachowaniem elementów równorzędnych.

- w porównaniu z zachowaniem organizacji.

Informacje o jednostce użytkownika używane przez usługę Microsoft Sentinel do tworzenia profilów użytkowników pochodzą z identyfikatora Entra firmy Microsoft (i/lub lokalna usługa Active Directory, teraz w wersji zapoznawczej). Po włączeniu analizy UEBA synchronizuje identyfikator Entra firmy Microsoft z usługą Microsoft Sentinel, przechowując informacje w wewnętrznej bazie danych widocznej w tabeli IdentityInfo .

- W usłudze Microsoft Sentinel w witrynie Azure Portal wysyłasz zapytanie do tabeli IdentityInfo w usłudze Log Analytics na stronie Dzienniki .

- W ujednoliconej platformie operacji zabezpieczeń w usłudze Microsoft Defender wykonasz zapytanie dotyczące tej tabeli w obszarze Zaawansowane wyszukiwanie zagrożeń.

Teraz w wersji zapoznawczej możesz również zsynchronizować informacje o jednostce użytkownika lokalna usługa Active Directory przy użyciu usługi Microsoft Defender for Identity.

Zobacz Włączanie analizy zachowań użytkowników i jednostek (UEBA) w usłudze Microsoft Sentinel , aby dowiedzieć się, jak włączyć analizę UEBA i synchronizować tożsamości użytkowników.

Scoring (Ocenianie)

Każde działanie jest oceniane za pomocą wartości "Wynik priorytetu badania" — które określają prawdopodobieństwo określonego użytkownika wykonującego określone działanie na podstawie uczenia behawioralnego użytkownika i ich rówieśników. Działania zidentyfikowane jako najbardziej nietypowe otrzymują najwyższe wyniki (w skali od 0 do 10).

Zobacz, jak jest używana analiza zachowań w usłudze Microsoft Defender dla Chmury Apps, aby zapoznać się z przykładem działania tej funkcji.

Dowiedz się więcej o jednostkach w usłudze Microsoft Sentinel i zobacz pełną listę obsługiwanych jednostek i identyfikatorów.

Strony jednostek

Informacje o stronach jednostek można teraz znaleźć na stronach jednostki w usłudze Microsoft Sentinel.

Wykonywanie zapytań dotyczących danych analizy zachowania

Za pomocą języka KQL możemy wykonywać zapytania dotyczące tabeli BehaviorAnalytics .

Na przykład — jeśli chcemy znaleźć wszystkie przypadki użytkownika, który nie mógł zalogować się do zasobu platformy Azure, gdzie była to pierwsza próba nawiązania połączenia przez użytkownika z danego kraju/regionu, a połączenia z tego kraju/regionu są nietypowe nawet dla elementów równorzędnych użytkownika, możemy użyć następującego zapytania:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- W usłudze Microsoft Sentinel w witrynie Azure Portal wykonujesz zapytanie dotyczące tabeli BehaviorAnalytics w usłudze Log Analytics na stronie Dzienniki .

- W ujednoliconej platformie operacji zabezpieczeń w usłudze Microsoft Defender wykonasz zapytanie dotyczące tej tabeli w obszarze Zaawansowane wyszukiwanie zagrożeń.

Metadane elementów równorzędnych użytkownika — tabela i notes

Metadane elementów równorzędnych użytkownika udostępniają ważny kontekst wykrywania zagrożeń, badania zdarzenia i wyszukiwania zagrożeń pod kątem potencjalnego zagrożenia. Analitycy zabezpieczeń mogą obserwować normalne działania elementów równorzędnych użytkownika, aby ustalić, czy działania użytkownika są nietypowe w porównaniu z działaniami jego lub jej rówieśników.

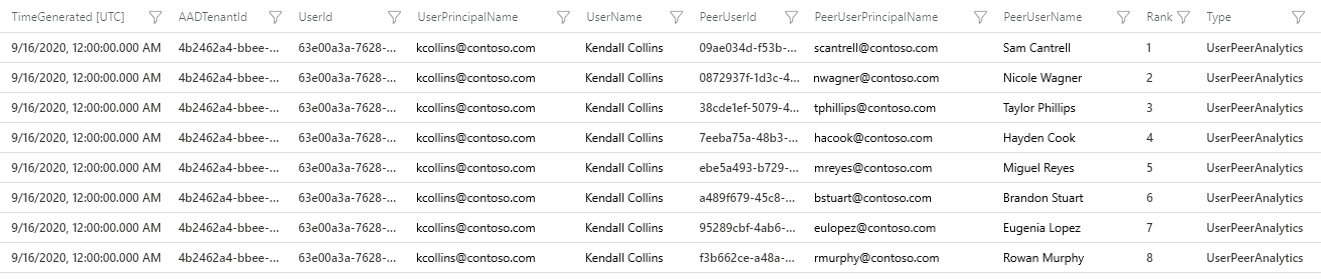

Usługa Microsoft Sentinel oblicza i klasy równorzędne użytkownika na podstawie członkostwa w grupie zabezpieczeń Microsoft Entra, listy adresowej i cetera oraz przechowuje elementy równorzędne sklasyfikowane 1–20 w tabeli UserPeerAnalytics . Poniższy zrzut ekranu przedstawia schemat tabeli UserPeerAnalytics i przedstawia osiem najlepszych elementów równorzędnych użytkownika Kendall Collins. Usługa Microsoft Sentinel używa algorytmu częstotliwości odwrotnej częstotliwości dokumentu (TF-IDF) do normalizacji wagi do obliczania rangi: im mniejsza grupa, tym większa waga.

Możesz użyć notesu Jupyter udostępnionego w repozytorium GitHub usługi Microsoft Sentinel, aby zwizualizować metadane elementów równorzędnych użytkownika. Aby uzyskać szczegółowe instrukcje dotyczące korzystania z notesu, zobacz notes Analizy z przewodnikiem — metadane zabezpieczeń użytkownika.

Uwaga

Tabela UserAccessAnalytics została przestarzała.

Wyszukiwanie zapytań i zapytań eksploracji

Usługa Microsoft Sentinel udostępnia wbudowany zestaw zapytań wyszukiwania zagrożeń, zapytań eksploracji i skoroszytu Analizy zachowań użytkowników i jednostek, który jest oparty na tabeli BehaviorAnalytics. Te narzędzia przedstawiają wzbogacone dane, skoncentrowane na konkretnych przypadkach użycia, które wskazują na nietypowe zachowanie.

Aby uzyskać więcej informacji, zobacz:

W miarę jak starsze narzędzia obrony stają się przestarzałe, organizacje mogą mieć tak rozległy i porowaty majątek cyfrowy, że staje się niezarządzany, aby uzyskać kompleksowy obraz ryzyka i postawy ich środowiska. Poleganie w dużym stopniu na reaktywnych wysiłkach, takich jak analiza i reguły, umożliwia złym aktorom nauczenie się, jak unikać tych wysiłków. Jest to miejsce, w którym ueBA przychodzi do gry, zapewniając metodologie oceniania ryzyka i algorytmy, aby dowiedzieć się, co naprawdę się dzieje.

Następne kroki

W tym dokumencie przedstawiono możliwości analizy zachowań jednostek usługi Microsoft Sentinel. Aby uzyskać praktyczne wskazówki dotyczące implementacji i użyć uzyskanych szczegółowych informacji, zobacz następujące artykuły:

- Włącz analizę zachowań jednostek w usłudze Microsoft Sentinel.

- Zobacz listę anomalii wykrytych przez aparat UEBA.

- Badanie zdarzeń przy użyciu danych UEBA.

- Wyszukiwanie zagrożeń bezpieczeństwa.

Aby uzyskać więcej informacji, zobacz również dokumentację ueBA usługi Microsoft Sentinel.