Samouczek: badanie zdarzeń przy użyciu danych UEBA

W tym artykule opisano typowe metody i przykładowe procedury korzystania z analizy zachowań jednostek użytkownika (UEBA) w regularnych przepływach pracy badania.

Ważne

Zanotowane funkcje w tym artykule są obecnie dostępne w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Uwaga

Ten samouczek zawiera procedury oparte na scenariuszach dla najważniejszego zadania klienta: badanie danych UEBA. Aby uzyskać więcej informacji, zobacz Badanie zdarzeń za pomocą usługi Microsoft Sentinel.

Wymagania wstępne

Przed rozpoczęciem korzystania z danych UEBA w badaniach należy włączyć analizę zachowań użytkowników i jednostek (UEBA) w usłudze Microsoft Sentinel.

Zacznij szukać szczegółowych informacji obsługiwanych przez maszynę około tygodnia po włączeniu analizy UEBA.

Uruchamianie proaktywnych, rutynowych wyszukiwań w danych jednostki

Zalecamy regularne, proaktywne wyszukiwanie za pośrednictwem aktywności użytkownika, aby utworzyć potencjalnych klientów w celu dalszego zbadania.

Możesz użyć skoroszytu Analizy zachowań użytkowników i jednostek usługi Microsoft Sentinel, aby wykonywać zapytania dotyczące danych, takich jak:

- Najwięcej ryzykownych użytkowników z anomaliami lub dołączonymi zdarzeniami

- Dane dotyczące konkretnych użytkowników w celu ustalenia, czy podmiot rzeczywiście został naruszony, czy istnieje zagrożenie wewnętrzne spowodowane działaniem odbiegającym od profilu użytkownika.

Ponadto przechwyć nietypowe akcje w skoroszycie UEBA i użyj ich do znalezienia nietypowych działań i potencjalnie niezgodnych praktyk.

Badanie nietypowego logowania

Na przykład poniższe kroki są wykonywane przez badanie użytkownika, który nawiązał połączenie z siecią VPN, której nigdy wcześniej nie używał, co jest nietypowym działaniem.

W obszarze Skoroszyty usługi Sentinel wyszukaj i otwórz skoroszyt User and Entity Behavior Analytics.

Wyszukaj konkretną nazwę użytkownika, aby zbadać i wybrać ich nazwę w tabeli Najważniejsze użytkownicy.

Przewiń w dół tabele Podział zdarzeń i Podział anomalii, aby wyświetlić zdarzenia i anomalie skojarzone z wybranym użytkownikiem.

W anomalii, takiej jak jeden o nazwie Anomalous Successful Logon, przejrzyj szczegóły pokazane w tabeli, aby zbadać. Na przykład:

Krok opis Zanotuj opis po prawej stronie Każda anomalia zawiera opis z linkiem, aby dowiedzieć się więcej w baza wiedzy MITRE ATT&CK.

Na przykład: .

Dostęp początkowy

Przeciwnik próbuje dostać się do sieci.

Dostęp początkowy składa się z technik, które używają różnych wektorów wejścia w celu uzyskania początkowego przyczółka w sieci. Techniki używane do zdobycia przyczółka obejmują ukierunkowane wyłudzanie informacji i wykorzystanie słabych stron na publicznych serwerach internetowych. Przyczółki uzyskane za pośrednictwem początkowego dostępu mogą zezwalać na stały dostęp, taki jak prawidłowe konta i korzystanie z zewnętrznych usług zdalnych, lub mogą być ograniczone z powodu zmiany haseł.Zanotuj tekst w kolumnie Opis W wierszu anomalii przewiń w prawo, aby wyświetlić dodatkowy opis. Wybierz link, aby wyświetlić pełny tekst. Na przykład: .

Przeciwnicy mogą ukraść poświadczenia określonego użytkownika lub konta usługi przy użyciu technik dostępu poświadczeń lub przechwytywać poświadczenia wcześniej w procesie rekonesansu za pomocą inżynierii społecznej w celu uzyskania dostępu początkowego. Na przykład APT33 używa prawidłowych kont na potrzeby dostępu początkowego. Poniższe zapytanie generuje dane wyjściowe pomyślnego logowania wykonanego przez użytkownika z nowej lokalizacji geograficznej, z którą nigdy wcześniej nie nawiązał połączenia, i żaden z jego elementów równorzędnych.Zanotuj dane Użytkownicy Szczegółowe informacje Przewiń w prawo w wierszu anomalii, aby wyświetlić dane szczegółowych informacji użytkownika, takie jak nazwa wyświetlana konta i identyfikator obiektu konta. Wybierz tekst, aby wyświetlić pełne dane po prawej stronie. Zanotuj dane dowodów Przewiń w prawo w wierszu anomalii, aby wyświetlić dane dowodowe dotyczące anomalii. Wybierz widok tekstu pełne dane po prawej stronie, takie jak następujące pola:

- ActionUncommonlyPerformedByUser

- NietypoweHighVolumeOfActions

- FirstTimeUser Połączenie edFromCountry

- CountryUncommonly Połączenie edFromAmongPeers

- FirstTimeUser Połączenie edViaISP

- ISPUncommonlyUsedAmongPeers

- CountryUncommonly Połączenie edFromInTenant

- ISPUncommonlyUsedInTenant

Użyj danych znalezionych w skoroszycie Analizy zachowań użytkowników i jednostek, aby określić, czy aktywność użytkownika jest podejrzana i wymaga dalszych działań.

Analizowanie wyników fałszywie dodatnich przy użyciu danych UEBA

Czasami incydent przechwycony w dochodzeniu jest fałszywie dodatni.

Typowym przykładem fałszywie dodatniego wyniku jest wykrycie niemożliwego działania podróży, takiego jak użytkownik, który zalogował się do aplikacji lub portalu zarówno z Nowego Jorku, jak i Londynu w ciągu tej samej godziny. Chociaż usługa Microsoft Sentinel zauważa niemożliwe podróże jako anomalię, badanie z użytkownikiem może wyjaśnić, że sieć VPN była używana z alternatywną lokalizacją, w której rzeczywiście był użytkownik.

Analizowanie wyników fałszywie dodatnich

Na przykład w przypadku zdarzenia Niemożliwe podróże po potwierdzeniu przez użytkownika, że została użyta sieć VPN, przejdź ze strony zdarzenia do strony jednostki użytkownika. Użyj wyświetlanych tam danych, aby określić, czy przechwycone lokalizacje znajdują się w powszechnie znanych lokalizacjach użytkownika.

Na przykład:

Strona jednostki użytkownika jest również połączona z samą stroną zdarzenia i wykresem badania.

Napiwek

Po potwierdzeniu danych na stronie jednostki użytkownika dla określonego użytkownika skojarzonego ze zdarzeniem przejdź do obszaru wyszukiwania zagrożeń usługi Microsoft Sentinel, aby dowiedzieć się, czy elementy równorzędne użytkownika zwykle łączą się z tych samych lokalizacji. Jeśli tak, ta wiedza uczyniłaby jeszcze silniejszy przypadek fałszywie dodatniego.

W obszarze Wyszukiwanie zagrożeń uruchom nietypowe zapytanie logowania do lokalizacji geograficznej. Aby uzyskać więcej informacji, zobacz Wyszukiwanie zagrożeń za pomocą usługi Microsoft Sentinel.

Osadzanie danych IdentityInfo w regułach analizy (publiczna wersja zapoznawcza)

Ponieważ osoby atakujące często używają własnych kont użytkowników i usług organizacji, dane dotyczące tych kont użytkowników, w tym identyfikację i uprawnienia użytkowników, mają kluczowe znaczenie dla analityków w procesie badania.

Osadź dane z tabeli IdentityInfo, aby dostosować reguły analizy, aby dopasować je do przypadków użycia, zmniejszyć liczbę wyników fałszywie dodatnich i przyspieszyć proces badania.

Na przykład:

Aby skorelować zdarzenia zabezpieczeń z tabelą IdentityInfo w alercie, który jest wyzwalany, jeśli dostęp do serwera jest uzyskiwany przez osobę spoza działu IT :

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"Aby skorelować dzienniki logowania microsoft Entra z tabelą IdentityInfo w alercie, który jest wyzwalany, jeśli aplikacja jest uzyskiwana przez osobę, która nie jest członkiem określonej grupy zabezpieczeń:

SigninLogs | where AppDisplayName == "GithHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

Tabela IdentityInfo synchronizuje się z obszarem roboczym firmy Microsoft Entra, aby utworzyć migawkę danych profilu użytkownika, takich jak metadane użytkownika, informacje o grupie i role firmy Microsoft Entra przypisane do każdego użytkownika. Aby uzyskać więcej informacji, zobacz Tabela IdentityInfo w dokumentacji wzbogacenia interfejsu UEBA.

Identyfikowanie spryskiwania haseł i prób wyłudzania informacji

Bez włączonego uwierzytelniania wieloskładnikowego (MFA) poświadczenia użytkownika są narażone na ataki atakujące, które chcą naruszyć ataki z użyciem sprayu haseł lub próby wyłudzenia informacji .

Badanie incydentu sprayu haseł za pomocą szczegółowych informacji o usłudze UEBA

Na przykład w celu zbadania incydentu sprayu haseł za pomocą szczegółowych informacji o usłudze UEBA możesz wykonać następujące czynności, aby dowiedzieć się więcej:

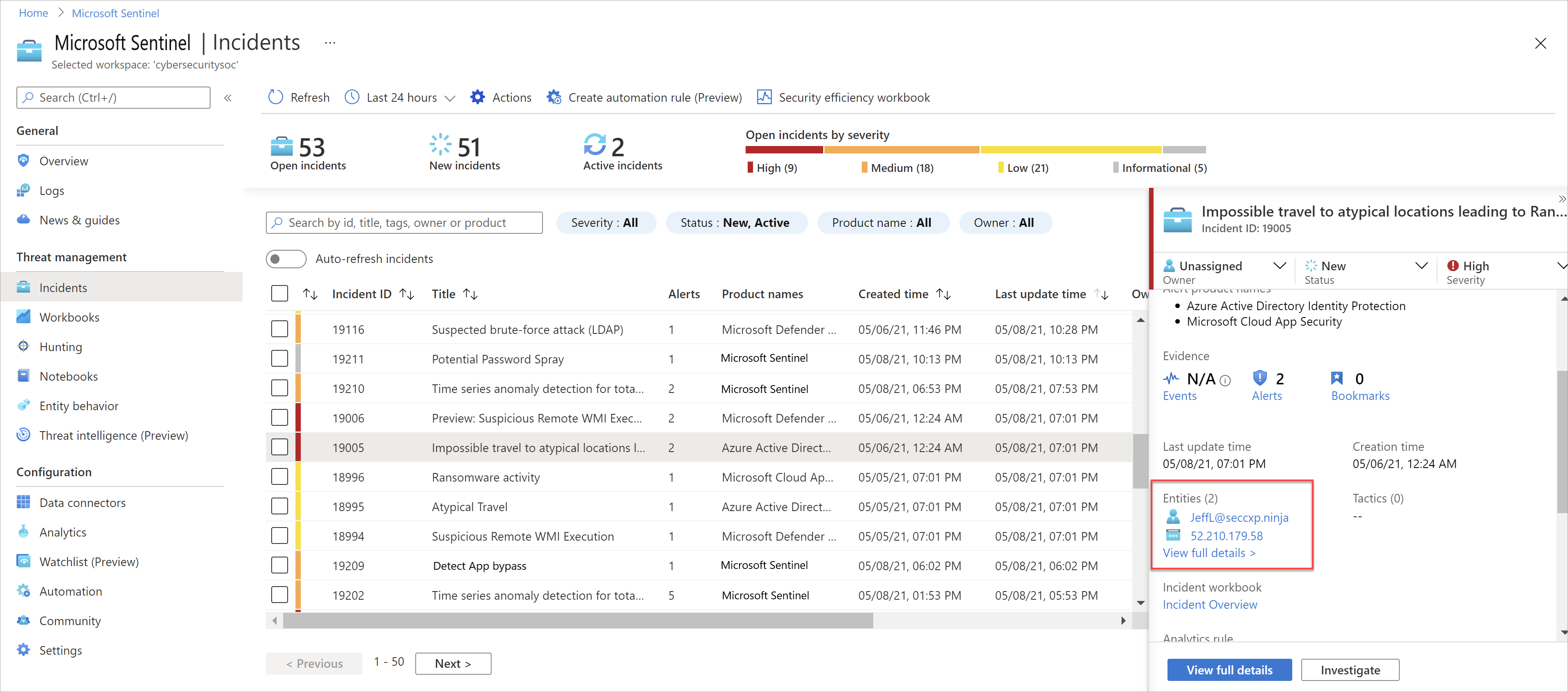

W zdarzeniu w lewym dolnym rogu wybierz pozycję Zbadaj , aby wyświetlić konta, maszyny i inne punkty danych, które były potencjalnie celem ataku.

Przeglądając dane, możesz zobaczyć konto administratora z stosunkowo dużą liczbą niepowodzeń logowania. Chociaż jest to podejrzane, możesz nie chcieć ograniczyć konta bez dalszego potwierdzenia.

Wybierz jednostkę użytkownika administracyjnego na mapie, a następnie wybierz pozycję Szczegółowe informacje po prawej stronie, aby znaleźć więcej szczegółów, takich jak wykres logów w czasie.

Wybierz pozycję Informacje po prawej stronie, a następnie wybierz pozycję Wyświetl pełne szczegóły, aby przejść do strony jednostki użytkownika, aby przejść do szczegółów.

Zwróć na przykład uwagę, czy jest to pierwszy potencjalny incydent sprayu haseł użytkownika, czy też sprawdź historię logowania użytkownika, aby dowiedzieć się, czy błędy były nietypowe.

Napiwek

Możesz również uruchomić nietypowe zapytanie wyszukiwania nieudanych logowań, aby monitorować wszystkie nietypowe nieudane logowania organizacji. Użyj wyników zapytania, aby rozpocząć badania dotyczące możliwych ataków sprayu haseł.

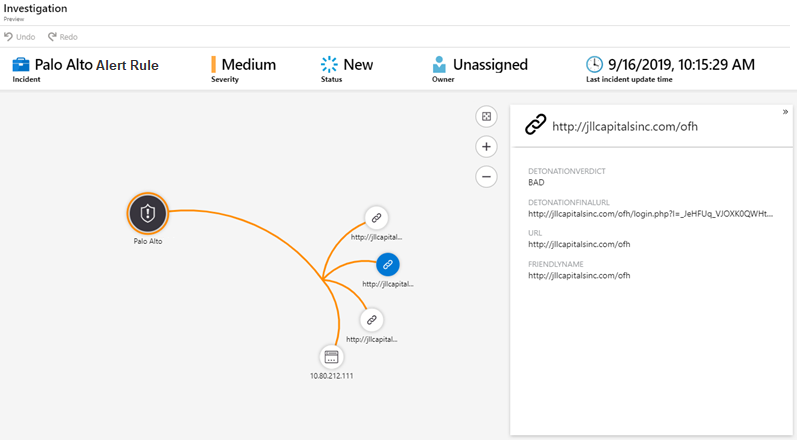

Detonacja adresu URL (publiczna wersja zapoznawcza)

Jeśli w dziennikach pozyskano adresy URL do usługi Microsoft Sentinel, te adresy URL są automatycznie detonowane, aby przyspieszyć proces klasyfikacji.

Graf badania zawiera węzeł dla zdetonowanego adresu URL, a także następujące szczegóły:

- DetonationVerdict. Wysoka, logiczna determinacja z detonacji. Na przykład Bad oznacza, że strona została sklasyfikowana jako hostowanie złośliwego oprogramowania lub zawartości wyłudzania informacji.

- DetonationFinalURL. Końcowy, obserwowany adres URL strony docelowej, po wszystkich przekierowaniach z oryginalnego adresu URL.

Na przykład:

Napiwek

Jeśli w dziennikach nie widzisz adresów URL, sprawdź, czy rejestrowanie adresów URL, nazywane również rejestrowaniem zagrożeń, jest włączone dla bezpiecznych bram internetowych, internetowych serwerów proxy, zapór lub starszych identyfikatorów/adresów IPS.

Możesz również utworzyć dzienniki niestandardowe, aby skierować interesujące adresy URL do usługi Microsoft Sentinel w celu dalszego zbadania.

Następne kroki

Dowiedz się więcej o UEBA, badaniach i polowaniu:

- Identyfikowanie zaawansowanych zagrożeń za pomocą analizy zachowań użytkowników i jednostek (UEBA) w usłudze Microsoft Sentinel

- Dokumentacja analizy UEBA usługi Microsoft Sentinel

- Samouczek: badanie zdarzeń za pomocą usługi Microsoft Sentinel

- Wyszukiwanie zagrożeń za pomocą usługi Microsoft Sentinel