Ochrona własności intelektualnej MSSP w usłudze Microsoft Sentinel

W tym artykule opisano metody, których dostawcy usług zabezpieczeń zarządzali (MSSPs) mogą używać do ochrony własności intelektualnej opracowanej w usłudze Microsoft Sentinel, takich jak reguły analizy usługi Microsoft Sentinel, zapytania wyszukiwania zagrożeń, podręczniki i skoroszyty.

Wybrana metoda zależy od tego, jak każdy z klientów kupuje platformę Azure; niezależnie od tego, czy działasz jako dostawca rozwiązań w chmurze (CSP), czy klient ma konto Umowa Enterprise (EA)/Płatność zgodnie z rzeczywistym użyciem (PAYG). W poniższych sekcjach opisano poszczególne metody oddzielnie.

Dostawcy rozwiązań w chmurze (CSP)

Jeśli odsprzedajesz platformę Azure jako dostawcę rozwiązań w chmurze (CSP), zarządzasz subskrypcją platformy Azure klienta. Dzięki Administracja-On-Behalf-Of (AOBO) użytkownicy w grupie agentów Administracja z dzierżawy MSSP otrzymują dostęp właściciela do subskrypcji platformy Azure klienta, a klient domyślnie nie ma dostępu.

Jeśli inni użytkownicy z dzierżawy msSP, poza grupą agentów Administracja, muszą uzyskać dostęp do środowiska klienta, zalecamy korzystanie z usługi Azure Lighthouse. Usługa Azure Lighthouse umożliwia przyznawanie użytkownikom lub grupom dostępu do określonego zakresu, takiego jak grupa zasobów lub subskrypcja, przy użyciu jednej z wbudowanych ról.

Jeśli musisz zapewnić użytkownikom klienta dostęp do środowiska platformy Azure, zalecamy przyznanie im dostępu na poziomie grupy zasobów, a nie całej subskrypcji, aby w razie potrzeby pokazać/ukryć części środowiska.

Na przykład:

Klient może udzielić klientowi dostępu do kilku grup zasobów, w których znajdują się ich aplikacje, ale nadal zachować obszar roboczy usługi Microsoft Sentinel w oddzielnej grupie zasobów, w której klient nie ma dostępu.

Ta metoda umożliwia klientom wyświetlanie wybranych skoroszytów i podręczników, które są oddzielnymi zasobami, które mogą znajdować się w własnej grupie zasobów.

Nawet w przypadku udzielania dostępu na poziomie grupy zasobów klienci mają dostęp do danych dziennika dla zasobów, do których mogą uzyskiwać dostęp, takich jak dzienniki z maszyny wirtualnej, nawet bez dostępu do usługi Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do danych usługi Microsoft Sentinel według zasobu.

Napiwek

Jeśli musisz zapewnić klientom dostęp do całej subskrypcji, możesz zapoznać się ze wskazówkami w Umowa Enterprise s (EA) / Płatność zgodnie z rzeczywistym użyciem (PAYG).

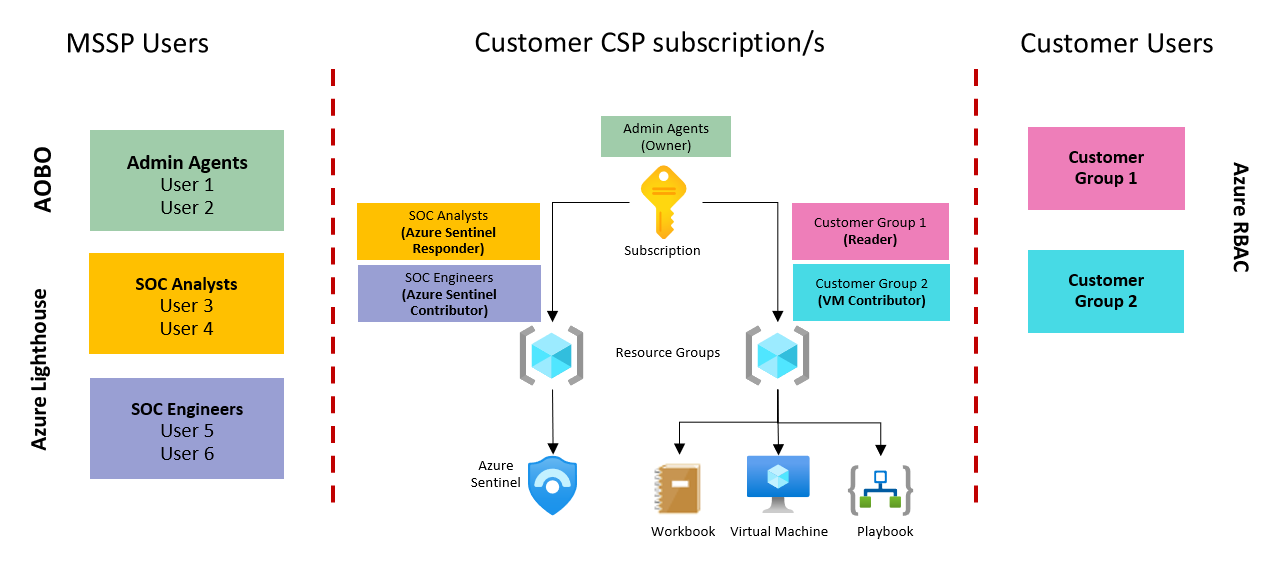

Przykładowa architektura CSP usługi Microsoft Sentinel

Na poniższej ilustracji opisano sposób działania uprawnień opisanych w poprzedniej sekcji podczas udzielania dostępu klientom programu CSP:

Elementy na tym obrazie:

Użytkownicy z dostępem właściciela do subskrypcji programu CSP są użytkownikami w grupie agentów Administracja w dzierżawie MSSP Microsoft Entra.

Inne grupy z programu MSSP uzyskują dostęp do środowiska klienta za pośrednictwem usługi Azure Lighthouse.

Dostęp klienta do zasobów platformy Azure jest zarządzany przez kontrolę dostępu opartą na rolach platformy Azure na poziomie grupy zasobów.

Dzięki temu dostawcy usług MSSPs mogą w razie potrzeby ukrywać składniki usługi Microsoft Sentinel, takie jak reguły analizy i zapytania wyszukiwania zagrożeń.

Aby uzyskać więcej informacji, zobacz również dokumentację usługi Azure Lighthouse.

Umowa Enterprise (EA) / płatność zgodnie z rzeczywistym użyciem (PAYG)

Jeśli klient kupuje bezpośrednio od firmy Microsoft, klient ma już pełny dostęp do środowiska platformy Azure i nie możesz ukryć niczego, co znajduje się w subskrypcji platformy Azure klienta.

Zamiast tego chroń swoją własność intelektualną opracowaną w usłudze Microsoft Sentinel w następujący sposób, w zależności od typu zasobu, który należy chronić:

Reguły analizy i zapytania wyszukiwania zagrożeń

Reguły analizy i zapytania wyszukiwania zagrożeń są zawarte w usłudze Microsoft Sentinel i dlatego nie można ich oddzielić od obszaru roboczego usługi Microsoft Sentinel.

Nawet jeśli użytkownik ma tylko uprawnienia czytelnika usługi Microsoft Sentinel, może wyświetlić zapytanie. W takim przypadku zalecamy hostowanie reguł analizy i zapytań dotyczących wyszukiwania zagrożeń we własnej dzierżawie msSP zamiast dzierżawy klienta.

Aby to zrobić, potrzebujesz obszaru roboczego we własnej dzierżawie z włączoną usługą Microsoft Sentinel, a także musisz wyświetlić obszar roboczy klienta za pośrednictwem usługi Azure Lighthouse.

Aby utworzyć regułę analityczną lub kwerendę wyszukiwania zagrożeń w dzierżawie msSP, która odwołuje się do danych w dzierżawie klienta, należy użyć workspace instrukcji w następujący sposób:

workspace('<customer-workspace>').SecurityEvent

| where EventID == ‘4625’

Podczas dodawania workspace instrukcji do reguł analizy należy wziąć pod uwagę następujące kwestie:

Brak alertów w obszarze roboczym klienta. Reguły utworzone w ten sposób nie tworzą alertów ani zdarzeń w obszarze roboczym klienta. Alerty i zdarzenia istnieją tylko w obszarze roboczym programu MSSP.

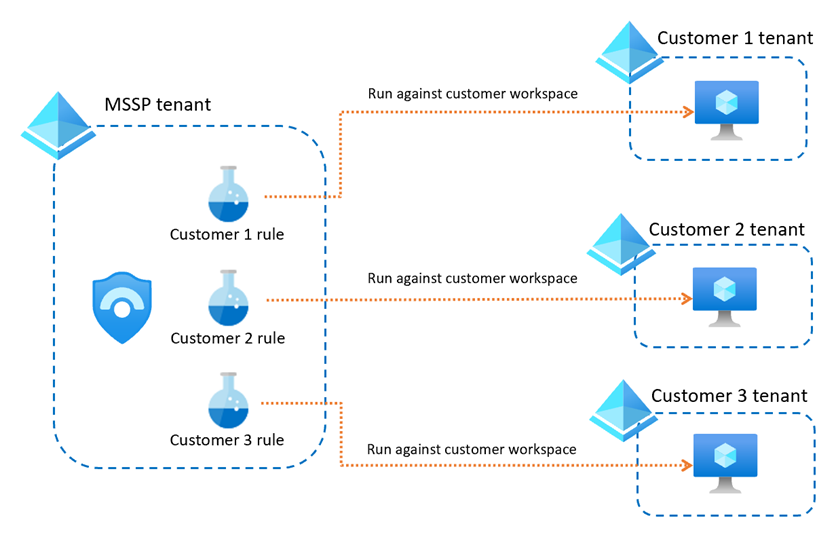

Utwórz oddzielne alerty dla każdego klienta. Jeśli używasz tej metody, zalecamy również używanie oddzielnych reguł alertów dla każdego klienta i wykrywania, ponieważ instrukcja obszaru roboczego różni się w każdym przypadku.

Możesz dodać nazwę klienta do nazwy reguły alertu, aby łatwo zidentyfikować klienta, w którym został wyzwolony alert. Oddzielne alerty mogą powodować dużą liczbę reguł, którymi można zarządzać przy użyciu skryptów lub usługą Microsoft Sentinel jako kod.

Na przykład:

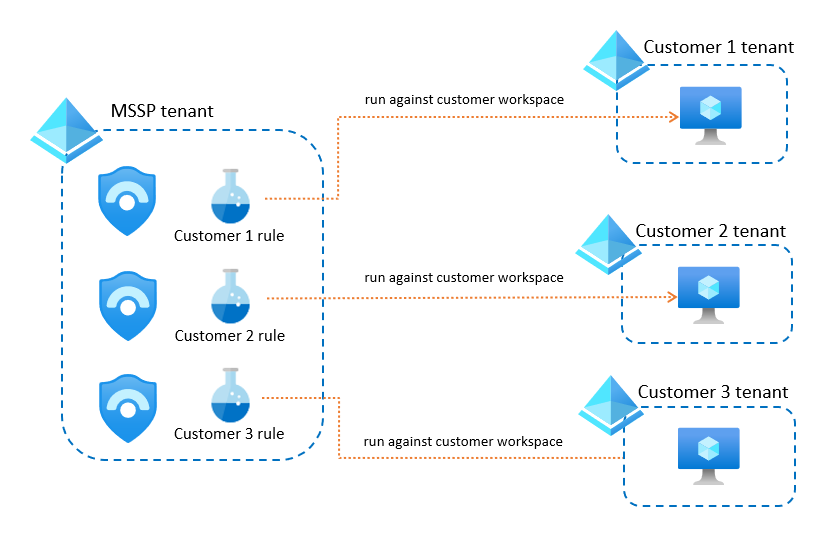

Utwórz oddzielne obszary robocze programu MSSP dla każdego klienta. Utworzenie oddzielnych reguł dla każdego klienta i wykrywanie może spowodować osiągnięcie maksymalnej liczby reguł analizy dla obszaru roboczego (512). Jeśli masz wielu klientów i spodziewasz się osiągnięcia tego limitu, możesz utworzyć oddzielny obszar roboczy programu MSSP dla każdego klienta.

Na przykład:

Ważne

Kluczem do pomyślnego użycia tej metody jest użycie automatyzacji do zarządzania dużym zestawem reguł w obszarach roboczych.

Aby uzyskać więcej informacji, zobacz Reguły analizy między obszarami roboczymi

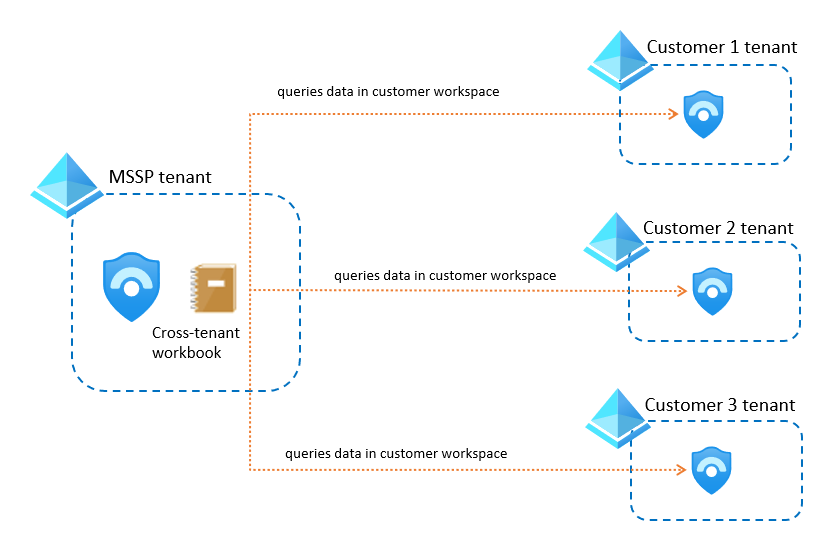

Skoroszyty

Jeśli utworzono skoroszyt usługi Microsoft Sentinel, którego nie chcesz kopiować przez klienta, hostuj skoroszyt w dzierżawie programu MSSP. Upewnij się, że masz dostęp do obszarów roboczych klientów za pośrednictwem usługi Azure Lighthouse, a następnie zmodyfikuj skoroszyt tak, aby używał tych obszarów roboczych klienta.

Na przykład:

Aby uzyskać więcej informacji, zobacz Skoroszyty między obszarami roboczymi.

Jeśli chcesz, aby klient mógł wyświetlać wizualizacje skoroszytu, zachowując nadal wpis tajny kodu, zalecamy wyeksportowanie skoroszytu do usługi Power BI.

Eksportowanie skoroszytu do usługi Power BI:

- Ułatwia udostępnianie wizualizacji skoroszytu. Możesz wysłać klientowi link do pulpitu nawigacyjnego usługi Power BI, w którym mogą wyświetlać zgłoszone dane bez konieczności posiadania uprawnień dostępu do platformy Azure.

- Umożliwia planowanie. Skonfiguruj usługę Power BI, aby okresowo wysyłać wiadomości e-mail zawierające migawkę pulpitu nawigacyjnego.

Aby uzyskać więcej informacji, zobacz Importowanie danych dziennika usługi Azure Monitor do usługi Power BI.

Podręczniki

Podręczniki można chronić w następujący sposób, w zależności od tego, gdzie zostały utworzone reguły analityczne wyzwalające podręcznik:

Reguły analizy utworzone w obszarze roboczym MSSP. Pamiętaj, aby utworzyć podręczniki w dzierżawie programu MSSP i że otrzymasz wszystkie dane zdarzenia i alerty z obszaru roboczego MSSP. Podręczniki można dołączać za każdym razem, gdy tworzysz nową regułę w obszarze roboczym.

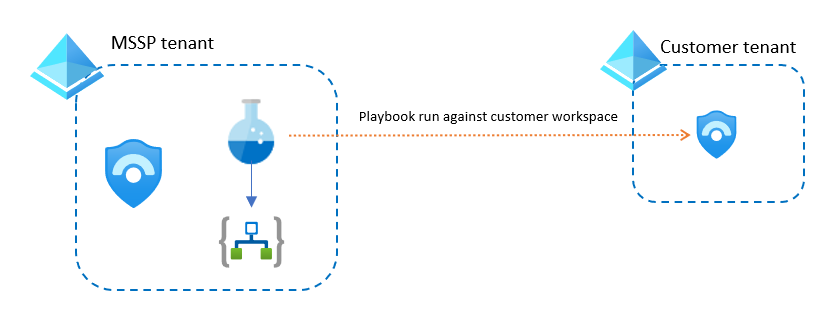

Na przykład:

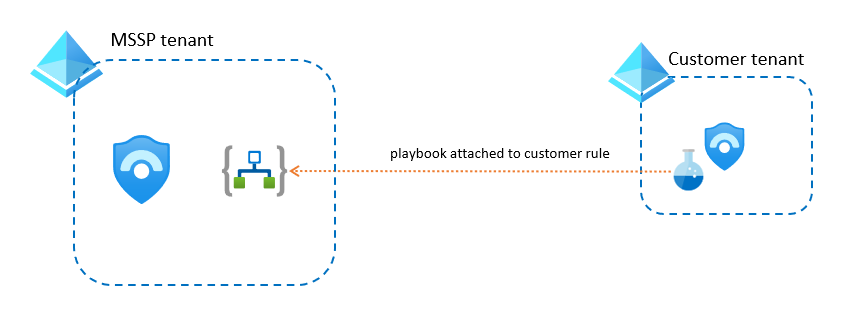

Reguły analizy utworzone w obszarze roboczym klienta. Usługa Azure Lighthouse umożliwia dołączanie reguł analizy z obszaru roboczego klienta do podręcznika hostowanego w obszarze roboczym programu MSSP. W takim przypadku podręcznik pobiera dane alertów i zdarzeń oraz inne informacje o klientach z obszaru roboczego klienta.

Na przykład:

W obu przypadkach, jeśli podręcznik musi uzyskać dostęp do środowiska platformy Azure klienta, użyj użytkownika lub jednostki usługi, która ma ten dostęp za pośrednictwem usługi Lighthouse.

Jeśli jednak podręcznik musi uzyskać dostęp do zasobów spoza platformy Azure w dzierżawie klienta, takich jak Microsoft Entra ID, Office 365 lub Microsoft Defender XDR, utwórz jednostkę usługi z odpowiednimi uprawnieniami w dzierżawie klienta, a następnie dodaj tę tożsamość w podręczniku.

Uwaga

Jeśli używasz reguł automatyzacji razem z podręcznikami, musisz ustawić uprawnienia reguły automatyzacji w grupie zasobów, w której działają podręczniki. Aby uzyskać więcej informacji, zobacz Uprawnienia reguł automatyzacji do uruchamiania podręczników.

Następne kroki

Aby uzyskać więcej informacji, zobacz:

- Podręcznik techniczny usługi Microsoft Sentinel dla dostawców msSPs

- Zarządzanie wieloma dzierżawami w usłudze Microsoft Sentinel jako dostawcą usług w chmurze

- Rozszerzanie usługi Microsoft Sentinel między obszarami roboczymi i dzierżawami

- Wizualizowanie i monitorowanie danych

- Samouczek: konfigurowanie automatycznych odpowiedzi na zagrożenia w usłudze Microsoft Sentinel