Przykładowe projekty obszarów roboczych usługi Microsoft Sentinel

W tym artykule opisano sugerowane projekty obszarów roboczych dla organizacji z następującymi przykładowymi wymaganiami:

- Wiele dzierżaw i regionów z wymaganiami dotyczącymi niezależności danych europejskich

- Jedna dzierżawa z wieloma chmurami

- Wiele dzierżaw z wieloma regionami i scentralizowanymi zabezpieczeniami

Przykłady w tym artykule używają drzewa decyzyjnego projektu obszaru roboczego usługi Microsoft Sentinel w celu określenia najlepszego projektu obszaru roboczego dla każdej organizacji. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel workspace architecture best practices (Najlepsze rozwiązania dotyczące architektury obszaru roboczego usługi Microsoft Sentinel).

Ten artykuł jest częścią przewodnika wdrażania usługi Microsoft Sentinel.

Przykład 1: wiele dzierżaw i regionów

Contoso Corporation to międzynarodowa firma z siedzibą w Londynie. Firma Contoso ma biura na całym świecie, z ważnymi centrami w Nowym Jorku i Tokio. Ostatnio firma Contoso przeprowadziła migrację pakietu produktywności do usługi Office 365, a wiele obciążeń zostało zmigrowanych na platformę Azure.

Dzierżawy firmy Contoso

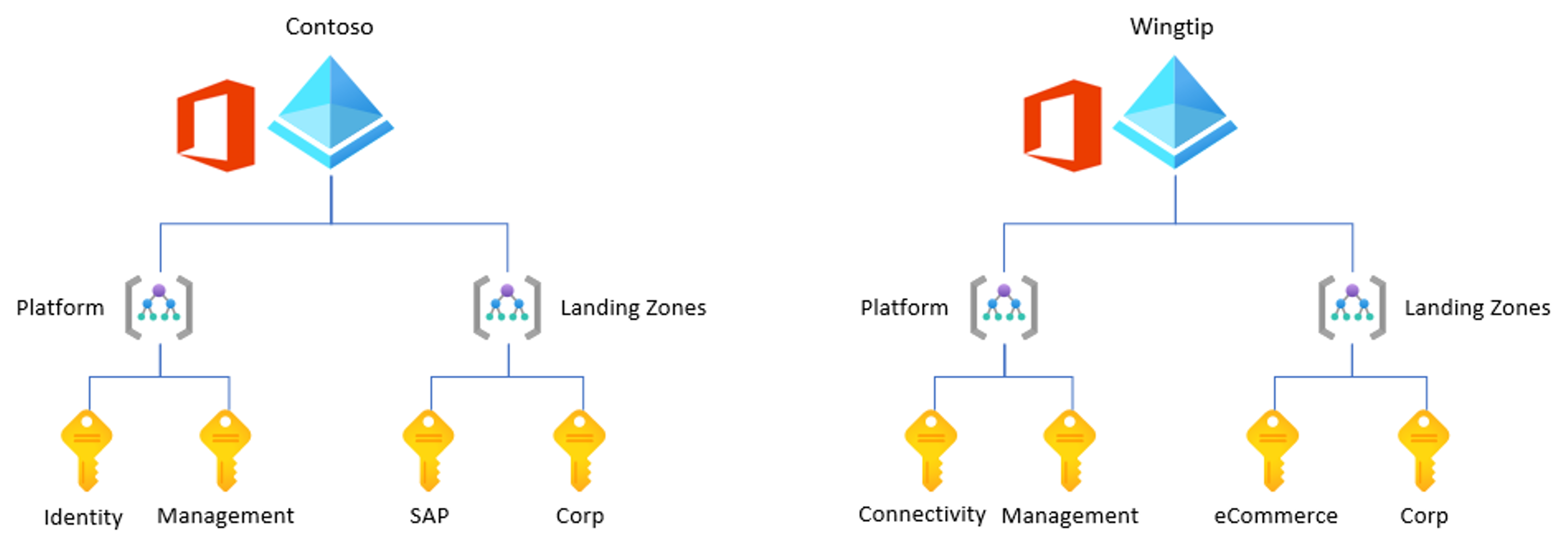

Ze względu na przejęcie kilka lat temu firma Contoso ma dwie dzierżawy firmy Microsoft Entra: contoso.onmicrosoft.com i wingtip.onmicrosoft.com. Każda dzierżawa ma własne wystąpienie usługi Office 365 i wiele subskrypcji platformy Azure, jak pokazano na poniższej ilustracji:

Zgodność firmy Contoso i wdrażanie regionalne

Firma Contoso ma obecnie zasoby platformy Azure hostowane w trzech różnych regionach: Wschodnie stany USA, Europa Północna i Japonia Zachodnia oraz ścisłe wymaganie zachowania wszystkich danych generowanych w regionach Europy.

Obie dzierżawy firmy Microsoft Entra firmy Contoso mają zasoby we wszystkich trzech regionach: Wschodnie stany USA, Europa Północna i Japonia Zachodnia

Wymagania dotyczące typów zasobów i kolekcji firmy Contoso

Firma Contoso musi zbierać zdarzenia z następujących źródeł danych:

- Office 365

- Dzienniki logowania i inspekcji firmy Microsoft Entra

- Działanie platformy Azure

- Zabezpieczenia Windows zdarzenia z lokalnych i źródeł maszyn wirtualnych platformy Azure

- Dziennik systemowy ze źródeł lokalnych i maszyn wirtualnych platformy Azure

- CEF z wielu lokalnych urządzeń sieciowych, takich jak Palo Alto, Cisco ASA i Cisco Meraki

- Wiele zasobów usługi Azure PaaS, takich jak Azure Firewall, AKS, Key Vault, Azure Storage i Azure SQL

- Cisco Umbrella

Maszyny wirtualne platformy Azure znajdują się głównie w regionie Europa Północna, a tylko kilka w regionie Wschodnie stany USA i Japonia Zachodnia. Firma Contoso używa usługi Microsoft Defender dla serwerów na wszystkich maszynach wirtualnych platformy Azure.

Firma Contoso oczekuje pozyskiwania około 300 GB/dzień ze wszystkich źródeł danych.

Wymagania dotyczące dostępu firmy Contoso

Środowisko platformy Azure firmy Contoso ma już jeden istniejący obszar roboczy usługi Log Analytics używany przez zespół operacyjny do monitorowania infrastruktury. Ten obszar roboczy znajduje się w dzierżawie firmy Microsoft Microsoft Entra w regionie Europa Północna i jest używany do zbierania dzienników z maszyn wirtualnych platformy Azure we wszystkich regionach. Obecnie pozyskują około 50 GB/dzień.

Zespół ds. operacji firmy Contoso musi mieć dostęp do wszystkich dzienników, które obecnie znajdują się w obszarze roboczym, w tym kilku typów danych, które nie są potrzebne przez SOC, takie jak perf, Szczegółowe informacje Metrics, ContainerLog i inne. Zespół operacyjny nie może mieć dostępu do nowych dzienników zebranych w usłudze Microsoft Sentinel.

Rozwiązanie firmy Contoso

Poniższe kroki dotyczą drzewa decyzyjnego projektu obszaru roboczego usługi Microsoft Sentinel w celu określenia najlepszego projektu obszaru roboczego dla firmy Contoso:

Firma Contoso ma już istniejący obszar roboczy, więc możemy eksplorować włączanie usługi Microsoft Sentinel w tym samym obszarze roboczym.

Pozyskiwanie danych innych niż SOC jest mniejsze niż 100 GB/dzień, więc możemy kontynuować krok 2 i upewnić się, że wybrano odpowiednią opcję w kroku 5.

Firma Contoso ma wymagania prawne, więc potrzebujemy co najmniej jednego obszaru roboczego usługi Microsoft Sentinel w Europie.

Firma Contoso ma dwie różne dzierżawy firmy Microsoft Entra i zbiera dane ze źródeł danych na poziomie dzierżawy, takich jak logowanie do usługi Office 365 i dzienniki inspekcji firmy Microsoft Entra, dlatego potrzebujemy co najmniej jednego obszaru roboczego na dzierżawę.

Firma Contoso nie potrzebuje obciążenia zwrotu, więc możemy kontynuować krok 5.

Firma Contoso musi zbierać dane inne niż SOC, chociaż nie ma żadnych nakładających się danych SOC i innych niż SOC. Ponadto dane SOC odpowiadają za około 250 GB/dzień, dlatego powinny używać oddzielnych obszarów roboczych ze względu na efektywność kosztową.

Większość maszyn wirtualnych firmy Contoso jest regionem Północnym UE, w którym mają już obszar roboczy. W związku z tym w tym przypadku koszty przepustowości nie są problemem.

Firma Contoso ma jeden zespół SOC, który będzie używać usługi Microsoft Sentinel, więc nie jest potrzebne żadne dodatkowe rozdzielenie.

Wszyscy członkowie zespołu SOC firmy Contoso będą mieli dostęp do wszystkich danych, więc nie jest potrzebne żadne dodatkowe rozdzielenie.

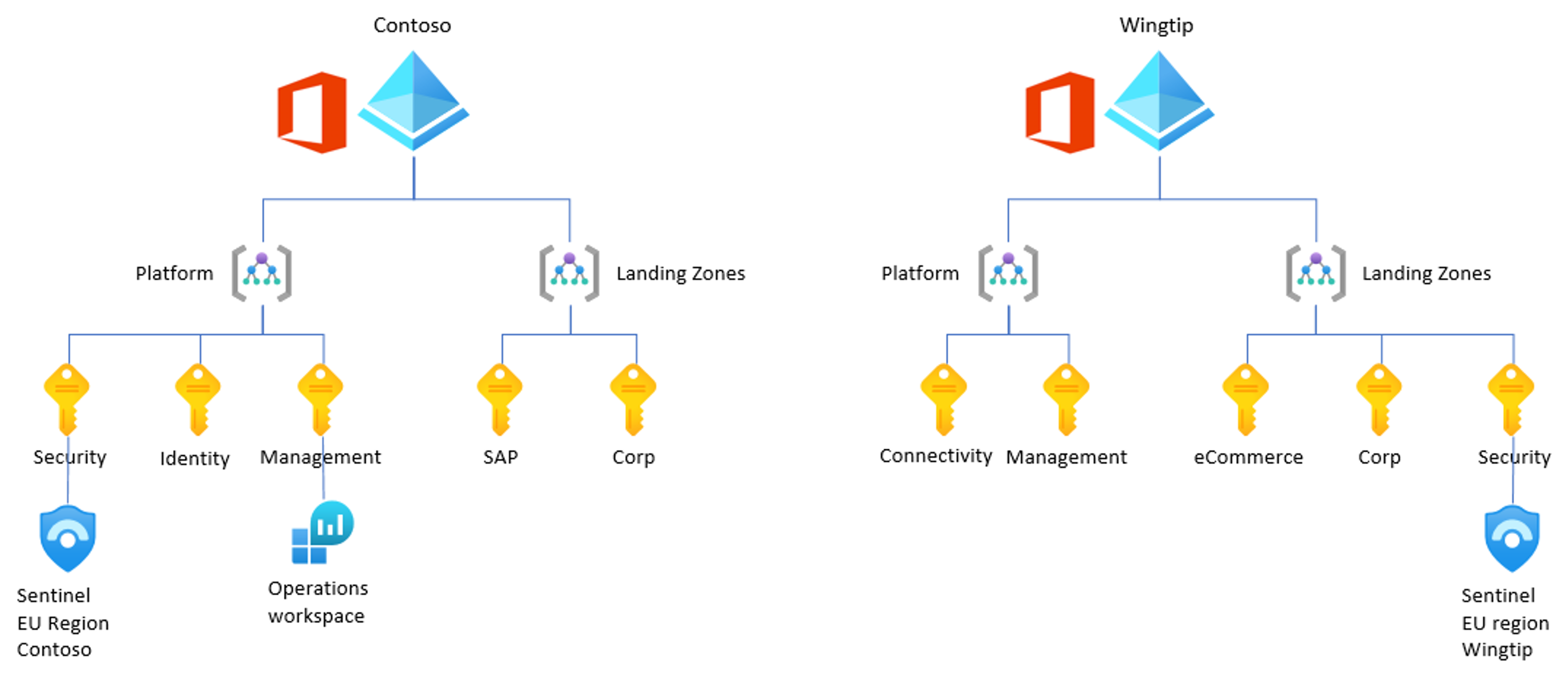

Wynikowy projekt obszaru roboczego usługi Microsoft Sentinel dla firmy Contoso przedstawiono na poniższej ilustracji:

Sugerowane rozwiązanie obejmuje:

Oddzielny obszar roboczy usługi Log Analytics dla zespołu ds. operacji firmy Contoso. Ten obszar roboczy będzie zawierać tylko dane, które nie są potrzebne przez zespół SOC firmy Contoso, na przykład tabele Perf, Szczegółowe informacje Metrics lub ContainerLog.

Dwa obszary robocze usługi Microsoft Sentinel, po jednym w każdej dzierżawie firmy Microsoft Entra, do pozyskiwania danych z usługi Office 365, działania platformy Azure, identyfikatora Entra firmy Microsoft i wszystkich usług PaaS platformy Azure.

Wszystkie inne dane pochodzące z lokalnych źródeł danych mogą być kierowane do jednego z dwóch obszarów roboczych usługi Microsoft Sentinel.

Przykład 2. Pojedyncza dzierżawa z wieloma chmurami

Fabrikam to organizacja z siedzibą w Nowym Jorku i biurami w całym Stany Zjednoczone. Firma Fabrikam rozpoczyna swoją podróż do chmury i nadal musi wdrożyć swoją pierwszą strefę docelową platformy Azure i zmigrować swoje pierwsze obciążenia. Firma Fabrikam ma już pewne obciążenia na platformie AWS, które zamierzają monitorować przy użyciu usługi Microsoft Sentinel.

Wymagania dotyczące dzierżawy firmy Fabrikam

Firma Fabrikam ma jedną dzierżawę firmy Microsoft Entra.

Zgodność firmy Fabrikam i wdrażanie regionalne

Firma Fabrikam nie ma wymagań dotyczących zgodności. Firma Fabrikam ma zasoby w kilku regionach świadczenia usługi Azure znajdujących się w Stanach Zjednoczonych, ale koszty przepustowości w różnych regionach nie są poważnym problemem.

Wymagania dotyczące typów zasobów i kolekcji firmy Fabrikam

Firma Fabrikam musi zbierać zdarzenia z następujących źródeł danych:

- Dzienniki logowania i inspekcji firmy Microsoft Entra

- Działanie platformy Azure

- Zdarzenia zabezpieczeń pochodzące zarówno ze źródeł lokalnych, jak i z maszyn wirtualnych platformy Azure

- Zdarzenia systemu Windows z lokalnych i źródeł maszyn wirtualnych platformy Azure

- Dane wydajności z lokalnych i źródeł maszyn wirtualnych platformy Azure

- Usługa CloudTrail na platformie AWS

- Dzienniki inspekcji i wydajności usługi AKS

Wymagania dotyczące dostępu do firmy Fabrikam

Zespół ds. operacji firmy Fabrikam musi uzyskać dostęp do następujących elementów:

- Zdarzenia zabezpieczeń i zdarzenia systemu Windows z lokalnych i źródeł maszyn wirtualnych platformy Azure

- Dane wydajności z lokalnych i źródeł maszyn wirtualnych platformy Azure

- Wydajność usługi AKS (kontener Szczegółowe informacje) i dzienniki inspekcji

- Wszystkie dane aktywności platformy Azure

Zespół SOC firmy Fabrikam musi uzyskać dostęp do:

- Dzienniki logowania i inspekcji firmy Microsoft Entra

- Wszystkie dane aktywności platformy Azure

- Zdarzenia zabezpieczeń pochodzące zarówno ze źródeł lokalnych, jak i z maszyn wirtualnych platformy Azure

- Dzienniki usługi CLOUDTrail platformy AWS

- Dzienniki inspekcji usługi AKS

- Pełny portal usługi Microsoft Sentinel

Rozwiązanie firmy Fabrikam

Poniższe kroki dotyczą drzewa decyzyjnego projektu obszaru roboczego usługi Microsoft Sentinel w celu określenia najlepszego projektu obszaru roboczego dla firmy Fabrikam:

Firma Fabrikam nie ma istniejącego obszaru roboczego, więc przejdź do kroku 2.

Firma Fabrikam nie ma żadnych wymagań prawnych, więc przejdź do kroku 3.

Firma Fabrikam ma jednodostępne środowisko. więc przejdź do kroku 4.

Firma Fabrikam nie musi dzielić opłat, więc przejdź do kroku 5.

Fabrikam będzie potrzebować oddzielnych obszarów roboczych dla swoich zespołów SOC i Operations:

Zespół ds. operacji firmy Fabrikam musi zbierać dane dotyczące wydajności zarówno z maszyn wirtualnych, jak i usługi AKS. Ponieważ usługa AKS jest oparta na ustawieniach diagnostycznych, może wybrać określone dzienniki do wysyłania do określonych obszarów roboczych. Firma Fabrikam może wysyłać dzienniki inspekcji usługi AKS do obszaru roboczego usługi Microsoft Sentinel, a wszystkie dzienniki usługi AKS do oddzielnego obszaru roboczego, w którym usługa Microsoft Sentinel nie jest włączona. W obszarze roboczym, w którym usługa Microsoft Sentinel nie jest włączona, firma Fabrikam włączy rozwiązanie Container Szczegółowe informacje.

W przypadku maszyn wirtualnych z systemem Windows firma Fabrikam może użyć agenta monitorowania platformy Azure (AMA) do podzielenia dzienników, wysyłania zdarzeń zabezpieczeń do obszaru roboczego usługi Microsoft Sentinel oraz zdarzeń wydajności i systemu Windows do obszaru roboczego bez usługi Microsoft Sentinel.

Firma Fabrikam decyduje się wziąć pod uwagę nakładające się dane, takie jak zdarzenia zabezpieczeń i zdarzenia aktywności platformy Azure, jako tylko dane SOC, i wysyła te dane do obszaru roboczego za pomocą usługi Microsoft Sentinel.

Koszty przepustowości nie są głównym problemem dla firmy Fabrikam, więc kontynuuj krok 7.

Firma Fabrikam zdecydowała się już używać oddzielnych obszarów roboczych dla zespołów SOC i Operations. Nie jest potrzebna żadna dalsza separacja.

Firma Fabrikam musi kontrolować dostęp do nakładających się danych, w tym zdarzeń zabezpieczeń i zdarzeń aktywności platformy Azure, ale nie ma wymagania na poziomie wiersza.

Zdarzenia zabezpieczeń i zdarzenia aktywności platformy Azure nie są dziennikami niestandardowymi, więc firma Fabrikam może używać kontroli dostępu opartej na rolach na poziomie tabeli w celu udzielenia dostępu do tych dwóch tabel dla zespołu operacje.

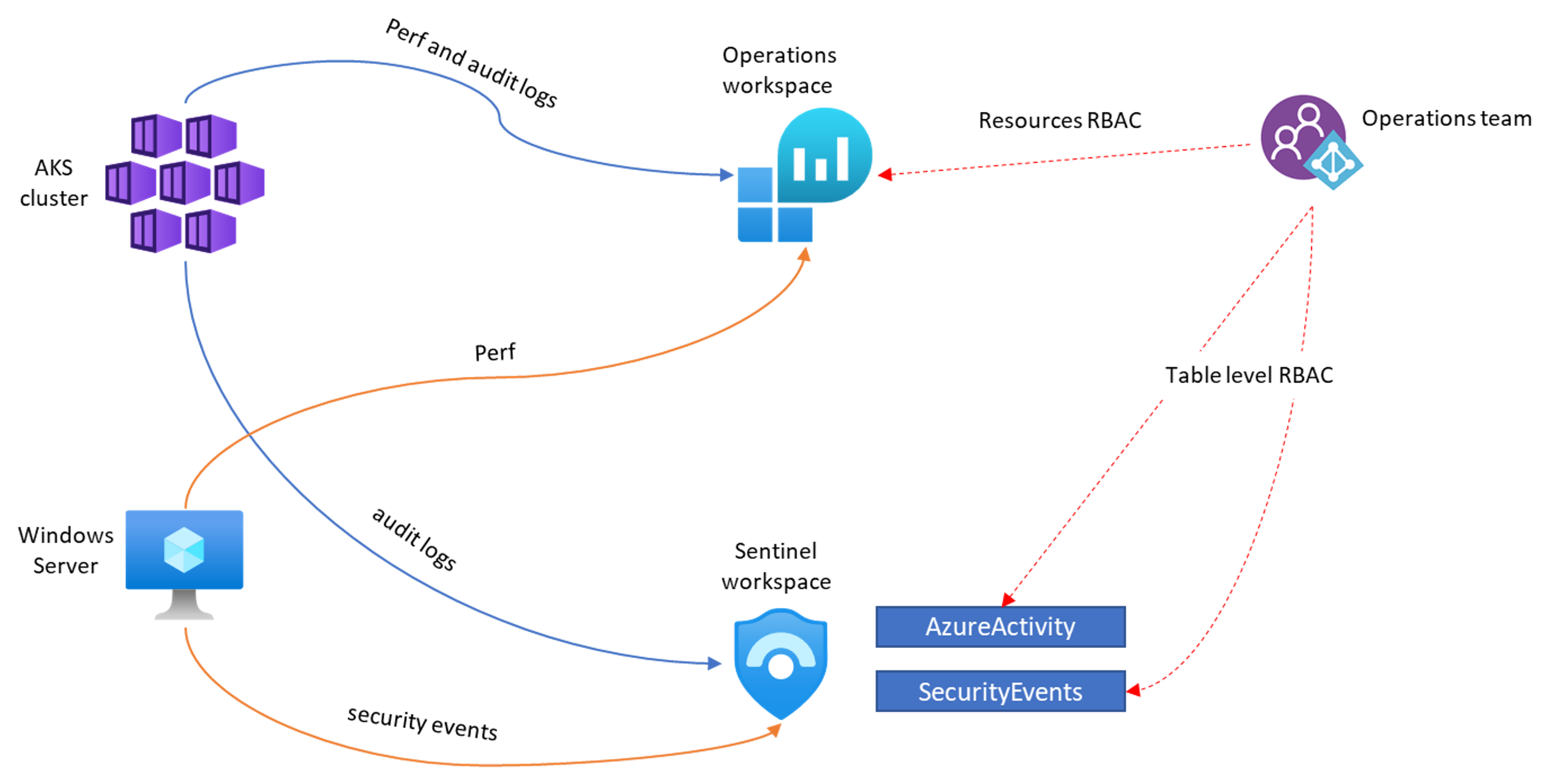

Wynikowy projekt obszaru roboczego usługi Microsoft Sentinel dla firmy Fabrikam przedstawiono na poniższej ilustracji, w tym tylko kluczowe źródła dzienników dla uproszczenia projektu:

Sugerowane rozwiązanie obejmuje:

Dwa oddzielne obszary robocze w regionie USA: jeden dla zespołu SOC z włączoną usługą Microsoft Sentinel, a drugi dla zespołu operacje bez usługi Microsoft Sentinel.

Agent monitorowania platformy Azure (AMA) służący do określania, które dzienniki są wysyłane do każdego obszaru roboczego z platformy Azure i lokalnych maszyn wirtualnych.

Ustawienia diagnostyczne używane do określania, które dzienniki są wysyłane do każdego obszaru roboczego z zasobów platformy Azure, takich jak usługa AKS.

Nakładające się dane wysyłane do obszaru roboczego usługi Microsoft Sentinel z kontrolą dostępu na podstawie ról na poziomie tabeli w celu udzielenia dostępu zespołowi ds. operacji zgodnie z potrzebami.

Przykład 3. Wiele dzierżaw i regionów oraz scentralizowane zabezpieczenia

Adventure Works to międzynarodowa firma z siedzibą w Tokio. Firma Adventure Works ma 10 różnych jednostek podrzędnych , z siedzibą w różnych krajach/regionach na całym świecie.

Firma Adventure Works jest klientem platformy Microsoft 365 E5 i ma już obciążenia na platformie Azure.

Wymagania dotyczące dzierżawy firmy Adventure Works

Firma Adventure Works ma trzy różne dzierżawy firmy Microsoft Entra, po jednym dla każdego z kontynentów, na których mają jednostki podrzędne: Azja, Europa i Afryka. Różne kraje/regiony podrzędne mają swoje tożsamości w dzierżawie kontynentu, do którego należą. Na przykład japońscy użytkownicy znajdują się w dzierżawie azja, niemieccy użytkownicy znajdują się w dzierżawie Europa , a egipscy użytkownicy znajdują się w dzierżawie Afryki .

Zgodność firmy Adventure Works i wymagania regionalne

Firma Adventure Works obecnie używa trzech regionów platformy Azure, z których każda jest zgodna z kontynentem, w którym znajdują się podjednostki. Firma Adventure Works nie ma rygorystycznych wymagań dotyczących zgodności.

Typy zasobów i wymagania dotyczące kolekcji firmy Adventure Works

Firma Adventure Works musi zebrać następujące źródła danych dla każdej jednostki podrzędnej:

- Dzienniki logowania i inspekcji firmy Microsoft Entra

- Dzienniki usługi Office 365

- Nieprzetworzone dzienniki usługi Microsoft Defender XDR dla punktu końcowego

- Działanie platformy Azure

- Microsoft Defender for Cloud Alert

- Zasoby usługi Azure PaaS, takie jak z usług Azure Firewall, Azure Storage, Azure SQL i Azure WAF

- Zabezpieczenia i zdarzenia systemu Windows z maszyn wirtualnych platformy Azure

- Dzienniki CEF z lokalnych urządzeń sieciowych

Maszyny wirtualne platformy Azure są rozproszone na trzech kontynentach, ale koszty przepustowości nie są problemem.

Wymagania dotyczące dostępu firmy Adventure Works

Firma Adventure Works ma jeden, scentralizowany zespół SOC, który nadzoruje operacje zabezpieczeń dla wszystkich różnych jednostek podrzędnych.

Firma Adventure Works ma również trzy niezależne zespoły SOC, po jednym dla każdego z kontynentów. Zespół SOC każdego kontynentu powinien mieć dostęp tylko do danych wygenerowanych w jego regionie bez wyświetlania danych z innych kontynentów. Na przykład zespół SOC Azji powinien uzyskiwać dostęp tylko do danych z zasobów platformy Azure wdrożonych w Azji, logowań firmy Microsoft Entra z dzierżawy Azji i dzienników usługi Defender for Endpoint z dzierżawy w Azji.

Zespół SOC każdego kontynentu musi uzyskać dostęp do pełnego środowiska portalu usługi Microsoft Sentinel.

Zespół operacyjny firmy Adventure Works działa niezależnie i ma własne obszary robocze bez usługi Microsoft Sentinel.

Rozwiązanie Adventure Works

W poniższych krokach zastosowano drzewo decyzji projektowej obszaru roboczego usługi Microsoft Sentinel, aby określić najlepszy projekt obszaru roboczego dla firmy Adventure Works:

Zespół ds. operacji firmy Adventure Works ma własne obszary robocze, więc przejdź do kroku 2.

Firma Adventure Works nie ma wymagań prawnych, więc kontynuuj krok 3.

Firma Adventure Works ma trzy dzierżawy firmy Microsoft Entra i musi zbierać źródła danych na poziomie dzierżawy, takie jak dzienniki usługi Office 365. W związku z tym firma Adventure Works powinna utworzyć co najmniej obszary robocze usługi Microsoft Sentinel, po jednym dla każdej dzierżawy.

Firma Adventure Works nie ma potrzeby dzielenia opłat, więc kontynuuj krok 5.

Ponieważ zespół ds. operacji firmy Adventure Works ma własne obszary robocze, wszystkie dane brane pod uwagę w tej decyzji będą używane przez zespół SOC firmy Adventure Works.

Koszty przepustowości nie są głównym problemem dla firmy Adventure Works, więc kontynuuj krok 7.

Firma Adventure Works musi segregować dane według własności, ponieważ zespół SOC każdej zawartości musi uzyskiwać dostęp tylko do danych istotnych dla tej zawartości. Jednak zespół SOC każdego kontynentu potrzebuje również dostępu do pełnego portalu usługi Microsoft Sentinel.

Firma Adventure Works nie musi kontrolować dostępu do danych według tabeli.

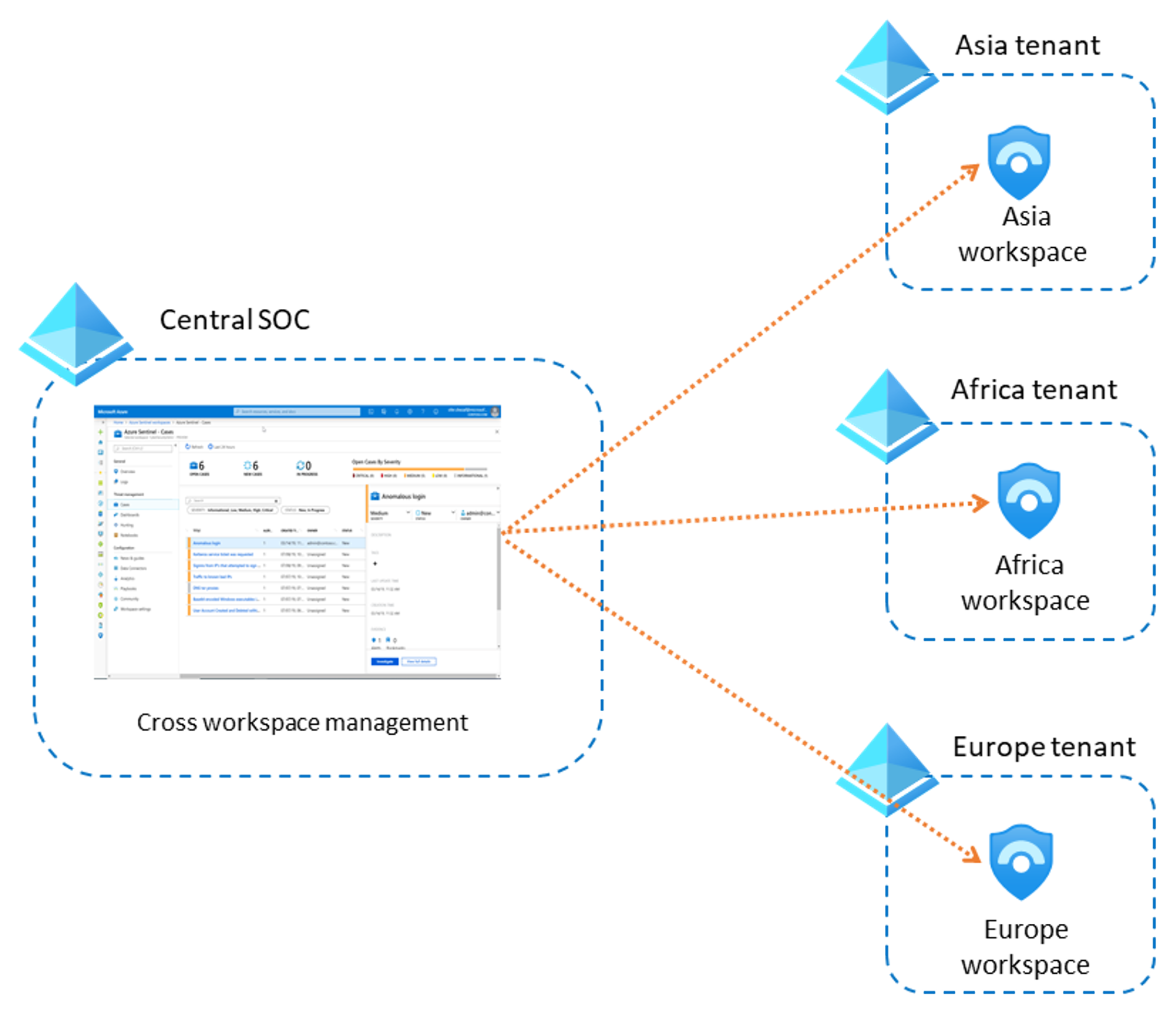

Wynikowy projekt obszaru roboczego usługi Microsoft Sentinel dla firmy Adventure Works przedstawiono na poniższej ilustracji, w tym tylko kluczowe źródła dzienników dla uproszczenia projektowania:

Sugerowane rozwiązanie obejmuje:

Oddzielny obszar roboczy usługi Microsoft Sentinel dla każdej dzierżawy firmy Microsoft Entra. Każdy obszar roboczy zbiera dane związane z dzierżawą dla wszystkich źródeł danych.

Zespół SOC każdego kontynentu ma dostęp tylko do obszaru roboczego we własnej dzierżawie, zapewniając, że tylko dzienniki wygenerowane w granicach dzierżawy są dostępne dla każdego zespołu SOC.

Centralny zespół SOC może nadal działać z oddzielnej dzierżawy firmy Microsoft Entra, korzystając z usługi Azure Lighthouse w celu uzyskania dostępu do każdego z różnych środowisk usługi Microsoft Sentinel. Jeśli nie ma innego dzierżawy, centralny zespół SOC nadal może używać usługi Azure Lighthouse do uzyskiwania dostępu do zdalnych obszarów roboczych.

Centralny zespół SOC może również utworzyć inny obszar roboczy, jeśli musi przechowywać artefakty, które pozostają ukryte przed zespołami SOC kontynentu, lub jeśli chce pozyskać inne dane, które nie są istotne dla zespołów SOC kontynentu.

Następne kroki

W tym artykule przedstawiono zestaw sugerowanych projektów obszarów roboczych dla organizacji.