Włączanie tożsamości zarządzanej przypisanej przez system dla aplikacji w usłudze Azure Spring Apps

Uwaga

Azure Spring Apps to nowa nazwa usługi Azure Spring Cloud. Mimo że usługa ma nową nazwę, stara nazwa będzie widoczna w niektórych miejscach przez pewien czas, ponieważ pracujemy nad aktualizowaniem zasobów, takich jak zrzuty ekranu, filmy wideo i diagramy.

Ten artykuł dotyczy: ✔️ Podstawowa/Standardowa ✔️ Enterprise

W tym artykule przedstawiono sposób włączania i wyłączania tożsamości zarządzanych przypisanych przez system dla aplikacji w usłudze Azure Spring Apps przy użyciu witryny Azure Portal i interfejsu wiersza polecenia.

Tożsamości zarządzane dla zasobów platformy Azure zapewniają automatyczną tożsamość zarządzaną w usłudze Microsoft Entra ID do zasobu platformy Azure, takiego jak aplikacja w usłudze Azure Spring Apps. Za pomocą tej tożsamości można uwierzytelnić się w dowolnej usłudze obsługującej uwierzytelnianie usługi Microsoft Entra bez konieczności przechowywania poświadczeń w kodzie.

Wymagania wstępne

Jeśli nie znasz tożsamości zarządzanych dla zasobów platformy Azure, zobacz Co to są tożsamości zarządzane dla zasobów platformy Azure?

- Już aprowizowane wystąpienie planu Usługi Azure Spring Apps Enterprise. Aby uzyskać więcej informacji, zobacz Szybki start: tworzenie i wdrażanie aplikacji w usłudze Azure Spring Apps przy użyciu planu Enterprise.

- Interfejs wiersza polecenia platformy Azure w wersji 2.45.0 lub nowszej.

- Rozszerzenie Azure Spring Apps dla interfejsu wiersza polecenia platformy Azure obsługuje tożsamość zarządzaną przypisaną przez użytkownika aplikacji w wersji 1.0.0 lub nowszej. Użyj następującego polecenia, aby usunąć poprzednie wersje i zainstalować najnowsze rozszerzenie:

az extension remove --name spring az extension add --name spring

- Już aprowizowane wystąpienie usługi Azure Spring Apps. Aby uzyskać więcej informacji, zobacz Szybki start: wdrażanie pierwszej aplikacji w usłudze Azure Spring Apps.

- Interfejs wiersza polecenia platformy Azure w wersji 2.45.0 lub nowszej.

- Rozszerzenie Azure Spring Apps dla interfejsu wiersza polecenia platformy Azure obsługuje tożsamość zarządzaną przypisaną przez użytkownika aplikacji w wersji 1.0.0 lub nowszej. Użyj następującego polecenia, aby usunąć poprzednie wersje i zainstalować najnowsze rozszerzenie:

az extension remove --name spring az extension add --name spring

Dodawanie tożsamości przypisanej przez system

Utworzenie aplikacji z tożsamością przypisaną przez system wymaga ustawienia innej właściwości w aplikacji.

Aby skonfigurować tożsamość zarządzaną w portalu, najpierw utwórz aplikację, a następnie włącz tę funkcję.

- Utwórz aplikację w portalu tak, jak zwykle. Przejdź do niej w portalu.

- Przewiń w dół do grupy Ustawienia w okienku nawigacji po lewej stronie.

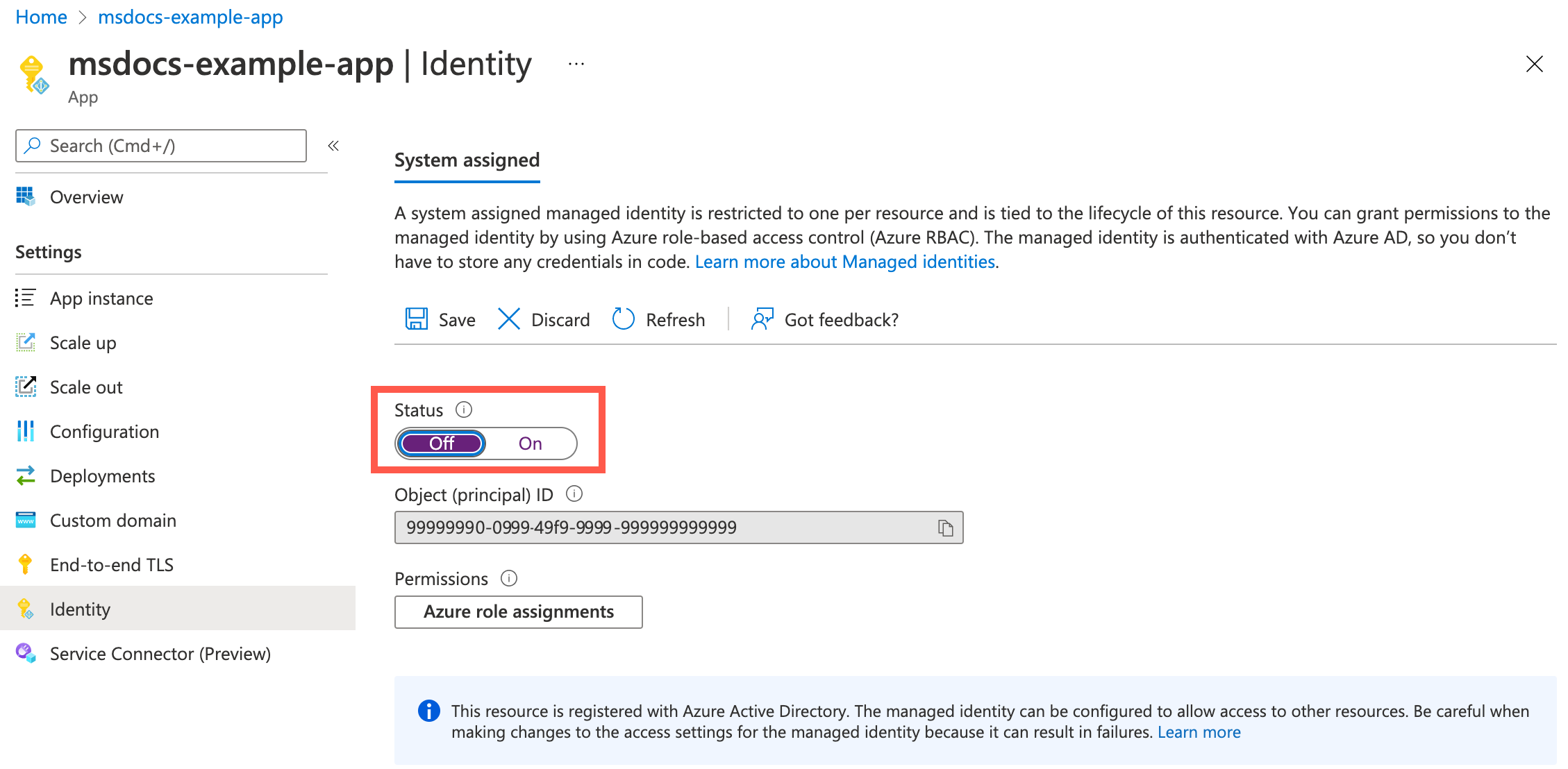

- Wybierz pozycję Tożsamość.

- Na karcie Przypisane przez system przełącz pozycję Stan na Włączone. Wybierz pozycję Zapisz.

Uzyskiwanie tokenów dla zasobów platformy Azure

Aplikacja może użyć swojej tożsamości zarządzanej, aby uzyskać tokeny w celu uzyskania dostępu do innych zasobów chronionych przez identyfikator Entra firmy Microsoft, takich jak Azure Key Vault. Te tokeny reprezentują aplikację, która uzyskuje dostęp do zasobu, a nie żadnego konkretnego użytkownika aplikacji.

Może być konieczne skonfigurowanie zasobu docelowego, aby zezwolić na dostęp z aplikacji. Jeśli na przykład zażądasz tokenu dostępu do usługi Key Vault, upewnij się, że dodano zasady dostępu zawierające tożsamość aplikacji. W przeciwnym razie wywołania usługi Key Vault są odrzucane, nawet jeśli zawierają token. Aby dowiedzieć się więcej o zasobach obsługujących tokeny firmy Microsoft Entra, zobacz Usługi platformy Azure, które mogą używać tożsamości zarządzanych do uzyskiwania dostępu do innych usług.

Usługa Azure Spring Apps udostępnia ten sam punkt końcowy na potrzeby pozyskiwania tokenów za pomocą maszyny wirtualnej platformy Azure. Zalecamy używanie zestawu Java SDK lub szablonów startowych spring boot w celu uzyskania tokenu. Aby zapoznać się z różnymi przykładami kodu i skryptami oraz wskazówkami dotyczącymi ważnych tematów, takich jak obsługa wygasania tokenów i błędów HTTP, zobacz How to use managed identities for Azure resources on an Azure VM to acquire an access token (Jak używać tożsamości zarządzanych dla zasobów platformy Azure na maszynie wirtualnej platformy Azure w celu uzyskania tokenu dostępu).

Wyłączanie tożsamości przypisanej przez system z aplikacji

Usunięcie tożsamości przypisanej przez system powoduje również usunięcie jej z identyfikatora Entra firmy Microsoft. Usunięcie zasobu aplikacji powoduje automatyczne usunięcie tożsamości przypisanych przez system z identyfikatora Entra firmy Microsoft.

Wykonaj następujące kroki, aby usunąć tożsamość zarządzaną przypisaną przez system z aplikacji, która już jej nie wymaga:

- Zaloguj się do portalu przy użyciu konta skojarzonego z subskrypcją platformy Azure zawierającą wystąpienie usługi Azure Spring Apps.

- Przejdź do żądanej aplikacji i wybierz pozycję Tożsamość.

- W obszarze Stan przypisany przez/system wybierz pozycję Wyłączone, a następnie wybierz pozycję Zapisz:

Pobierz identyfikator klienta z identyfikatora obiektu (identyfikator podmiotu)

Użyj następującego polecenia, aby uzyskać identyfikator klienta z wartości identyfikatora obiektu/podmiotu zabezpieczeń:

az ad sp show --id <object-ID> --query appId