Grupy zabezpieczeń aplikacji

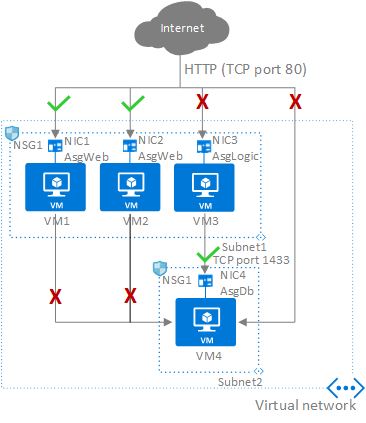

Grupy zabezpieczeń aplikacji umożliwiają skonfigurowanie zabezpieczeń sieci jako naturalnego rozszerzenia struktury aplikacji, co pozwala na grupowanie maszyn wirtualnych i definiowanie zasad zabezpieczeń sieci na podstawie tych grup. Możesz ponownie używać zasad zabezpieczeń na dużą skalę bez ręcznej obsługi jawnych adresów IP. Platforma obsługuje złożoność jawnych adresów IP i wiele zestawów reguł, co pozwala skupić się na logice biznesowej. Aby lepiej zrozumieć grupy zabezpieczeń aplikacji, rozważmy następujący przykład:

Na poprzedniej ilustracji interfejsy sieciowe NIC1 i NIC2 są elementami członkowskimi grupy zabezpieczeń aplikacji AsgWeb. Interfejs sieciowy NIC3 jest elementem członkowskim grupy zabezpieczeń aplikacji AsgLogic. Interfejs sieciowy NIC4 jest elementem członkowskim grupy zabezpieczeń aplikacji AsgDb. Chociaż każdy interfejs sieciowy (NIC) w tym przykładzie jest członkiem tylko jednej grupy zabezpieczeń aplikacji, interfejs sieciowy może być członkiem wielu grup zabezpieczeń aplikacji, do limitów platformy Azure. Żaden z interfejsów sieciowych nie ma skojarzonej grupy zabezpieczeń sieci. Grupa NSG1 jest skojarzona z obiema podsieciami i zawiera następujące reguły:

Allow-HTTP-Inbound-Internet

Ta reguła jest potrzebna w celu zezwolenia na ruch z Internetu do serwerów internetowych. Ponieważ ruch przychodzący z Internetu jest blokowany przez domyślną regułę zabezpieczeń DenyAllInbound , nie jest wymagana dodatkowa reguła dla grup zabezpieczeń aplikacji AsgLogic lub AsgDb .

| Priorytet | Źródło | Porty źródłowe | Element docelowy | Porty docelowe | Protokół | Access |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Zezwalaj |

Deny-Database-All

Ponieważ domyślna reguła zabezpieczeń AllowVNetInBound zezwala na całą komunikację między zasobami w tej samej sieci wirtualnej, ta zasada jest potrzebna w celu blokowania ruchu ze wszystkich zasobów.

| Priorytet | Źródło | Porty źródłowe | Element docelowy | Porty docelowe | Protokół | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Dowolne | Zablokuj |

Allow-Database-BusinessLogic

Ta reguła zezwala na ruch z grupy zabezpieczeń aplikacji AsgLogic do grupy zabezpieczeń aplikacji AsgDb. Priorytet tej reguły jest wyższy niż priorytet reguły Deny-Database-All. W rezultacie ta reguła jest przetwarzana przed regułą Deny-Database-All, a więc ruch z grupy zabezpieczeń aplikacji AsgLogic jest dozwolony, natomiast cały pozostały ruch jest blokowany.

| Priorytet | Źródło | Porty źródłowe | Element docelowy | Porty docelowe | Protokół | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Zezwalaj |

Interfejsy sieciowe, które są członkami grupy zabezpieczeń aplikacji, stosują reguły określające je jako źródło lub miejsce docelowe. Reguły nie mają wpływu na inne interfejsy sieciowe. Jeśli interfejs sieciowy nie jest członkiem grupy zabezpieczeń aplikacji, reguła nie jest stosowana do interfejsu sieciowego, mimo że sieciowa grupa zabezpieczeń jest skojarzona z podsiecią.

Grupy zabezpieczeń aplikacji mają następujące ograniczenia:

Istnieją ograniczenia liczby grup zabezpieczeń aplikacji, które można mieć w subskrypcji, oraz inne limity związane z grupami zabezpieczeń aplikacji. Aby uzyskać więcej informacji, zobacz Azure limits (Ograniczenia platformy Azure).

Wszystkie interfejsy sieciowe przypisane do grupy zabezpieczeń aplikacji muszą istnieć w tej samej sieci wirtualnej, co pierwszy interfejs sieciowy przypisany do danej grupy zabezpieczeń aplikacji. Na przykład jeśli pierwszy interfejs sieciowy przypisany do grupy zabezpieczeń aplikacji o nazwie AsgWeb istnieje w sieci wirtualnej o nazwie VNet1, wszystkie kolejne interfejsy sieciowe przypisane do grupy AsgWeb muszą istnieć w sieci VNet1. Nie można dodawać interfejsów sieciowych z różnych sieci wirtualnych do tej samej grupy zabezpieczeń aplikacji.

Jeśli określisz grupy zabezpieczeń aplikacji jako źródło i obiekt docelowy w regule zabezpieczeń, interfejsy sieciowe w obu grupach zabezpieczeń aplikacji muszą istnieć w tej samej sieci wirtualnej.

- Przykładem może być to, że firma AsgLogic miała interfejsy sieciowe z sieci VNet1 i AsgDb miały interfejsy sieciowe z sieci VNet2. W takim przypadku nie można przypisać środowiska AsgLogic jako źródła i bazy danych AsgDb jako miejsca docelowego w regule. Wszystkie interfejsy sieciowe dla źródłowych i docelowych grup zabezpieczeń aplikacji muszą istnieć w tej samej sieci wirtualnej.

Napiwek

Jeśli to możliwe, aby zminimalizować liczbę niezbędnych reguł zabezpieczeń i konieczność zmiany reguł, zaplanuj potrzebne grupy zabezpieczeń aplikacji i utwórz reguły przy użyciu tagów usług lub grup zabezpieczeń aplikacji, a nie pojedynczych adresów IP lub zakresów adresów IP.

Następne kroki

- Dowiedz się, jak utworzyć sieciową grupę zabezpieczeń.