Tworzenie zasad dostępu warunkowego opartego na urządzeniach

Microsoft Intune zasady zgodności urządzeń mogą ocenić stan zarządzanych urządzeń, aby upewnić się, że spełniają one twoje wymagania przed udzieleniem im dostępu do aplikacji i usług organizacji. Wyniki stanu z zasad zgodności urządzeń mogą być używane przez Microsoft Entra zasad dostępu warunkowego do wymuszania standardów zabezpieczeń i zgodności. Ta kombinacja jest określana jako dostęp warunkowy oparty na urządzeniach.

Porada

Oprócz zasad dostępu warunkowego opartego na urządzeniach można używać dostępu warunkowego opartego na aplikacji w usłudze Intune.

W centrum administracyjnym usługi Intune możesz uzyskać dostęp do interfejsu użytkownika zasad dostępu warunkowego, jak pokazano w Microsoft Entra identyfikatorze. Ten dostęp obejmuje wszystkie opcje dostępu warunkowego, które byłyby dostępne w przypadku skonfigurowania zasad z poziomu Azure Portal. Utworzone zasady mogą określać aplikacje lub usługi, które chcesz chronić, warunki, w których można uzyskać dostęp do aplikacji lub usług, oraz użytkowników, których dotyczą zasady.

Aby utworzyć zasady dostępu warunkowego opartego na urządzeniu, konto musi mieć jedno z następujących uprawnień w Microsoft Entra:

- Administrator globalny

- Administrator zabezpieczeń

- Administrator dostępu warunkowego

Aby skorzystać ze stanu zgodności urządzenia, skonfiguruj zasady dostępu warunkowego na wartość Wymagaj, aby urządzenie było oznaczone jako zgodne. Ta opcja jest ustawiana podczas konfigurowania udzielania dostępu w kroku 6 poniższej procedury.

Ważna

Przed skonfigurowaniem dostępu warunkowego należy skonfigurować zasady zgodności urządzeń usługi Intune w celu oceny urządzeń na podstawie tego, czy spełniają określone wymagania. Zobacz Wprowadzenie do zasad zgodności urządzeń w usłudze Intune.

Tworzenie zasad dostępu warunkowego

Zaloguj się do centrum administracyjnego Microsoft Intune.

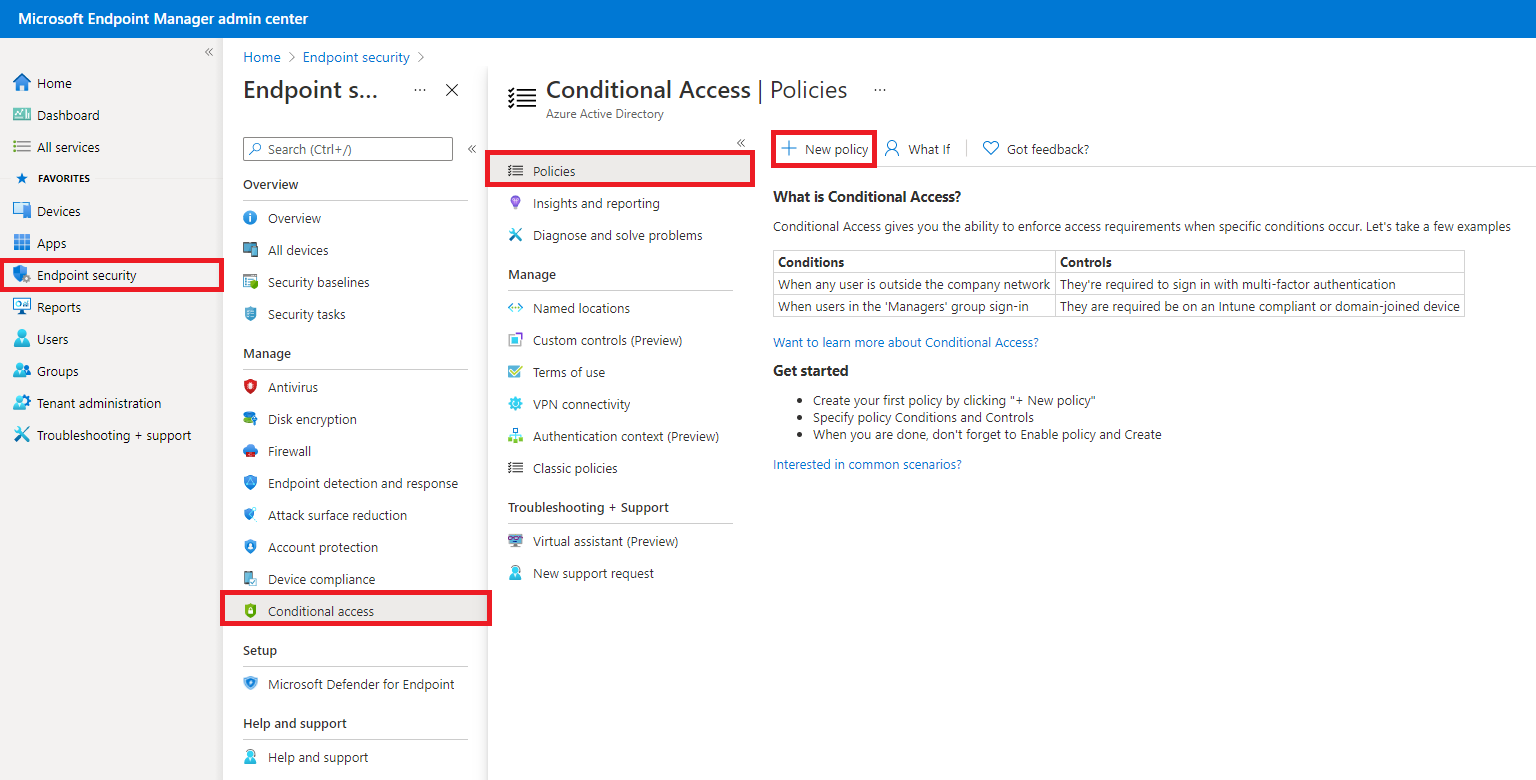

Wybierz pozycję Dostęp >warunkowyzabezpieczeń> punktu końcowegoUtwórz nowe zasady.

Zostanie otwarte okienko Nowy, czyli okienko konfiguracji z Microsoft Entra. Tworzone zasady to zasady Microsoft Entra dostępu warunkowego. Aby dowiedzieć się więcej na temat tego okienka i zasad dostępu warunkowego, zobacz Składniki zasad dostępu warunkowego w zawartości Microsoft Entra.

W obszarze Przypisania skonfiguruj pozycję Użytkownicy , aby wybrać tożsamości w katalogu, do których mają zastosowanie zasady. Aby dowiedzieć się więcej, zobacz Użytkownicy i grupy w dokumentacji Microsoft Entra.

- Na karcie Dołączanie skonfiguruj użytkownika i grupy, które chcesz uwzględnić.

- Jeśli istnieją użytkownicy, role lub grupy, które chcesz wykluczyć z tych zasad, użyj karty Wyklucz .

Porada

Przetestuj zasady względem mniejszej grupy użytkowników, aby upewnić się, że działają zgodnie z oczekiwaniami przed wdrożeniem ich w większych grupach.

Następnie skonfiguruj zasoby docelowe, które również znajdują się w obszarze Przypisania. Użyj listy rozwijanej Wybierz, do czego mają zastosowanie te zasady , aby wybrać pozycję Aplikacje w chmurze.

Na karcie Dołączanie użyj dostępnych opcji, aby zidentyfikować aplikacje i usługi, które chcesz chronić za pomocą tych zasad dostępu warunkowego.

Jeśli wybierzesz pozycję Wybierz aplikacje, użyj dostępnego interfejsu użytkownika, aby wybrać aplikacje i usługi do ochrony za pomocą tych zasad.

Uwaga

Nie blokuj się. Jeśli wybierzesz pozycję Wszystkie aplikacje w chmurze, przejrzyj ostrzeżenie, a następnie wyklucz z tych zasad konto użytkownika lub innych odpowiednich użytkowników i grupy, które powinny zachować dostęp do korzystania z centrum administracyjnego Azure Portal lub Microsoft Intune po włączeniu tych zasad.

Jeśli istnieją aplikacje lub usługi, które chcesz wykluczyć z tych zasad, użyj karty Wyklucz .

Aby uzyskać więcej informacji, zobacz Aplikacje lub akcje w chmurze w dokumentacji Microsoft Entra.

Następnie skonfiguruj warunki. Wybierz sygnały, których chcesz użyć jako warunków dla tych zasad. Dostępne opcje:

- Ryzyko związane z użytkownikiem

- Ryzyko logowania

- Platformy urządzeń

- Lokalizacje

- Aplikacje klienckie

- Filtrowanie pod kątem urządzeń

Aby uzyskać informacje o tych opcjach, zobacz Warunki w dokumentacji Microsoft Entra.

Porada

Jeśli chcesz chronić zarówno klientów nowoczesnego uwierzytelniania, jak i klientów Exchange ActiveSync, utwórz dwie oddzielne zasady dostępu warunkowego, po jednej dla każdego typu klienta. Chociaż Exchange ActiveSync obsługuje nowoczesne uwierzytelnianie, jedynym warunkiem obsługiwanym przez Exchange ActiveSync jest platforma. Inne warunki, w tym uwierzytelnianie wieloskładnikowe, nie są obsługiwane. Aby skutecznie chronić dostęp do Exchange Online przed Exchange ActiveSync, utwórz zasady dostępu warunkowego określające aplikację w chmurze microsoft 365 Exchange Online i aplikację kliencką Exchange ActiveSync z wybranymi zasadami Zastosuj tylko do obsługiwanych platform.

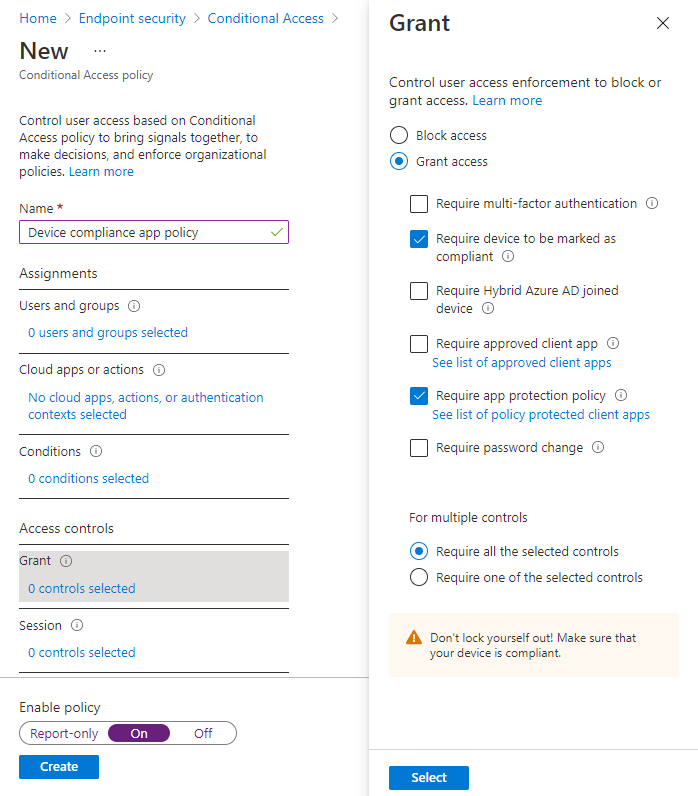

W obszarze Kontrola dostępu skonfiguruj opcję Udziel , aby wybrać co najmniej jedno wymaganie. Aby dowiedzieć się więcej o opcjach udzielania, zobacz Grant in the Microsoft Entra Documentation (Udzielanie w dokumentacji Microsoft Entra).

Ważna

Aby te zasady używały stanu zgodności urządzenia, w obszarze Udzielanie dostępu musisz wybrać pozycję Wymagaj, aby urządzenie było oznaczone jako zgodne.

Blokuj dostęp: użytkownikom określonym w tych zasadach odmawia się dostępu do aplikacji lub usług w określonych warunkach.

Udzielanie dostępu: użytkownikom określonym w tych zasadach jest udzielany dostęp, ale można wymagać wykonania dowolnej z następujących dalszych akcji:

- Wymaganie uwierzytelniania wieloskładnikowego

- Wymagaj siły uwierzytelniania

- Wymagaj, aby urządzenie było oznaczone jako zgodne — ta opcja jest wymagana, aby zasady używały stanu zgodności urządzeń.

- Wymagaj urządzenia przyłączanego hybrydowo Microsoft Entra

- Wymagaj zatwierdzonej aplikacji klienckiej

- Wymagaj zasad ochrony aplikacji

- Wymagaj zmiany hasła

W obszarze Włącz zasady wybierz pozycję Włączone. Domyślnie zasady są ustawione na wartość Tylko raport.

Wybierz pozycję Utwórz.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla