Ochrona przed złośliwym oprogramowaniem i innymi zagrożeniami cybernetycznymi

W tym artykule opisano sposób zwiększania ochrony przed zagrożeniami za pomocą Microsoft 365 Business Premium. Ochrona firmy przed wyłudzaniem informacji, złośliwym oprogramowaniem i innymi zagrożeniami ma kluczowe znaczenie. Skorzystaj z tego artykułu jako przewodnika, aby przejść przez następujące kroki:

- Przejrzyj i zastosuj wstępnie ustawione zasady zabezpieczeń dla poczty e-mail i współpracy. Wstępnie skonfigurowane zasady zabezpieczeń mogą zaoszczędzić dużo czasu podczas konfigurowania i konfigurowania.

- Włącz Microsoft Defender dla Firm teraz, aby można było zabezpieczyć urządzenia zarządzane w organizacji.

- Dostosuj ustawienia udostępniania plików i folderów programu SharePoint i OneDrive , aby zapobiec przypadkowemu nadmiernemu udostępnianiu plików.

- Skonfiguruj i przejrzyj zasady alertów , aby chronić je przed utratą danych.

- Zarządzaj udostępnianiem kalendarza , aby określić, czy pracownicy mogą udostępniać swoje kalendarze użytkownikom zewnętrznym, czy też zarządzać poziomem szczegółowości, który można udostępniać.

- Utwórz więcej zasad zabezpieczeń na potrzeby poczty e-mail i współpracy (w razie potrzeby). Wstępnie ustawione zasady zabezpieczeń zapewniają silną ochronę; Można jednak zdefiniować własne zasady niestandardowe zgodnie z potrzebami firmy.

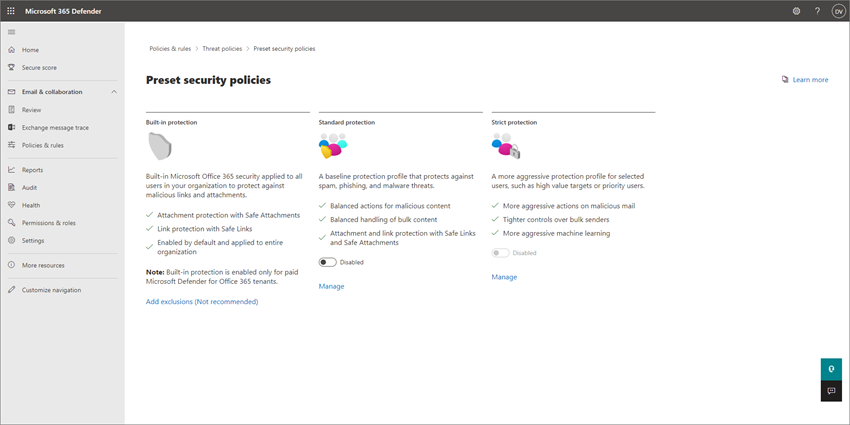

1. Przejrzyj i zastosuj wstępnie ustawione zasady zabezpieczeń dla poczty e-mail i współpracy

Twoja subskrypcja obejmuje wstępnie ustawione zasady zabezpieczeń , które używają zalecanych ustawień ochrony przed spamem, ochroną przed złośliwym oprogramowaniem i ochroną przed wyłudzaniem informacji. Domyślnie włączona jest wbudowana ochrona; Należy jednak rozważyć zastosowanie standardowej lub ścisłej ochrony w celu zwiększenia bezpieczeństwa.

Uwaga

Wstępnie ustawione zasady zabezpieczeń to nie to samo, co ustawienia domyślne zabezpieczeń. Zazwyczaj najpierw będziesz używać domyślnych zabezpieczeń lub dostępu warunkowego, a następnie dodasz zasady zabezpieczeń. Wstępnie ustawione zasady zabezpieczeń upraszczają proces dodawania zasad zabezpieczeń. Możesz również utworzyć opcjonalne niestandardowe zasady zabezpieczeń (w razie potrzeby).

Co to są wstępnie ustawione zasady zabezpieczeń?

Wstępnie ustawione zasady zabezpieczeń zapewniają ochronę poczty e-mail i zawartości współpracy. Te zasady składają się z następujących elementów:

- Profile, które określają poziom ochrony

- Zasady (takie jak ochrona przed spamem, ochrona przed złośliwym oprogramowaniem, ochrona przed wyłudzaniem informacji, ustawienia fałszowania, personifikacja, bezpieczne załączniki i bezpieczne linki)

- Ustawienia zasad (takie jak grupy, użytkownicy lub domeny w celu otrzymywania zasad i wszelkich wyjątków)

Poniższa tabela zawiera podsumowanie poziomów ochrony i wstępnie ustawionych typów zasad.

| Poziom ochrony | Opis |

|---|---|

| Standardowa ochrona (zalecane dla większości firm) |

Standardowa ochrona korzysta z profilu punktu odniesienia, który jest odpowiedni dla większości użytkowników. Standardowa ochrona obejmuje ochronę przed spamem, ochroną przed złośliwym oprogramowaniem, ochronę przed wyłudzaniem informacji, ustawienia fałszowania, ustawienia personifikacji, bezpieczne linki i zasady bezpiecznych załączników. |

| Ścisła ochrona | Ścisła ochrona obejmuje te same rodzaje zasad co standardowa ochrona, ale z bardziej rygorystycznymi ustawieniami. Jeśli Twoja firma musi spełniać dodatkowe wymagania lub przepisy dotyczące zabezpieczeń, rozważ zastosowanie ścisłej ochrony co najmniej do użytkowników o priorytecie lub do celów o wysokiej wartości. |

| Wbudowana ochrona | Chroni przed złośliwymi linkami i załącznikami w wiadomości e-mail. Wbudowana ochrona jest domyślnie włączona i stosowana do wszystkich użytkowników. |

Porada

Można określić użytkowników, grupy i domeny do odbierania wstępnie ustawionych zasad i można zdefiniować pewne wyjątki, ale nie można zmienić wstępnie ustawionych zasad. Jeśli chcesz używać różnych ustawień zasad zabezpieczeń, możesz utworzyć własne zasady niestandardowe zgodnie z potrzebami firmy.

Kolejność priorytetów zasad

Jeśli użytkownikom przypisano wiele zasad, do zastosowania zasad jest używana kolejność priorytetów. Kolejność priorytetów działa w następujący sposób:

Ścisła ochrona otrzymuje najwyższy priorytet i zastępuje wszystkie inne zasady.

Standardowa ochrona

Niestandardowe zasady zabezpieczeń

Wbudowana ochrona otrzymuje najniższy priorytet i jest zastępowana przez ścisłą ochronę, standardową ochronę i zasady niestandardowe.

Ścisła ochrona zastępuje wszystkie inne zasady, a inne zasady przesłaniają wbudowaną ochronę.

Aby dowiedzieć się więcej na temat wstępnie ustawionych zasad zabezpieczeń, zobacz Artykuł Preset security policies in EOP and Ochrona usługi Office 365 w usłudze Microsoft Defender (Wstępnie ustawione zasady zabezpieczeń na platformie EOP i Ochrona usługi Office 365 w usłudze Microsoft Defender).

Jak mogę przypisać wstępnie ustawione zasady zabezpieczeń do użytkowników?

Ważna

Przed rozpoczęciem upewnij się, że masz jedną z następujących ról przypisanych w Exchange Online (która jest uwzględniona w twojej subskrypcji):

- Administrator globalny

- Zarządzanie organizacją

- Administrator zabezpieczeń

Aby dowiedzieć się więcej, zobacz Uprawnienia w Exchange Online i Informacje o rolach administratora.

Aby przypisać wstępnie ustawione zasady zabezpieczeń, wykonaj następujące kroki:

Przejdź do portalu Microsoft Defender (https://security.microsoft.com) i zaloguj się.

Przejdź do obszaru Email & Zasady współpracy>& Reguły> zasad >zagrożeńWstępnie ustawione zasady zabezpieczeń w sekcji Szablony zasad. (Aby przejść bezpośrednio do strony Wstępnie ustawione zasady zabezpieczeń , użyj polecenia https://security.microsoft.com/presetSecurityPolicies.)

Na stronie Ustawienia wstępne zasad zabezpieczeń w sekcji Ochrona standardowa lub Ścisła ochrona wybierz pozycję Zarządzaj ustawieniami ochrony.

Kreator zastosuj ochronę w warstwie Standardowa lub Zastosuj ścisłą ochronę rozpoczyna się w wysuwnym oknie. Na stronie Ochrona EOP zidentyfikuj adresatów wewnętrznych, do których mają zastosowanie zasady (warunki adresatów):

- Użytkownicy

- Grupy

- Domeny

W odpowiednim polu zacznij wpisywać wartość, a następnie wybierz żądaną wartość z wyników. Powtórz ten proces tyle razy, ile jest to konieczne. Aby usunąć istniejącą wartość, wybierz ikonę Usuń obok wartości.

W przypadku użytkowników lub grup można użyć większości identyfikatorów (nazwa, nazwa wyświetlana, alias, adres e-mail, nazwa konta itp.), ale w wynikach jest wyświetlana odpowiednia nazwa wyświetlana. W przypadku użytkowników wpisz gwiazdkę (*), aby wyświetlić wszystkie dostępne wartości.

Aby określić wykluczenie, zaznacz pole wyboru Wyklucz tych użytkowników, grupy i domeny , a następnie określ użytkowników, grupy lub domeny do wykluczenia.

Po zakończeniu wybierz pozycję Dalej.

Na Ochrona usługi Office 365 w usłudze Defender zabezpieczenia mają zastosowanie do strony w celu zidentyfikowania wewnętrznych adresatów, do których mają zastosowanie zasady (warunki adresatów). Określ użytkowników, grupy i domeny, tak jak w poprzednim kroku.

Po zakończeniu wybierz pozycję Dalej.

Na stronie Przejrzyj i potwierdź zmiany zweryfikuj wybrane opcje, a następnie wybierz pozycję Potwierdź.

Porada

Aby dowiedzieć się więcej na temat przypisywania wstępnie ustawionych zasad zabezpieczeń, zobacz następujące artykuły:

- Używanie portalu Microsoft Defender do przypisywania użytkownikom standardowych i rygorystycznych wstępnie ustawionych zasad zabezpieczeń

- Zalecane ustawienia zawartości poczty e-mail i współpracy (Microsoft 365 Business Premium obejmuje Exchange Online Protection i Ochrona usługi Office 365 w usłudze Microsoft Defender (plan 1))

2. Włącz Microsoft Defender dla Firm

Microsoft 365 Business Premium obejmuje usługę Defender dla Firm, która zapewnia zaawansowaną ochronę urządzeń organizacji, w tym komputerów klienckich, tabletów i telefonów komórkowych. Ochrona serwera jest również dostępna, jeśli masz Microsoft Defender dla Firm — serwery.

Aby włączyć usługę Defender dla Firm, należy zainicjować proces aprowizacji.

Przejdź do portalu Microsoft Defender (https://security.microsoft.com) i zaloguj się.

Na pasku nawigacyjnym przejdź do pozycji Urządzenia zasobów>. Ta akcja inicjuje aprowizację usługi Defender for Business dla dzierżawy. Wiesz, że ten proces rozpoczął się, gdy zobaczysz komunikat podobny do tego, co jest wyświetlane na poniższym zrzucie ekranu:

Zakończenie aprowizacji dzierżawy może potrwać kilka godzin, zanim będzie można dołączyć urządzenia lub ukończyć proces konfiguracji i konfiguracji.

Wykonaj jedną z następujących czynności:

- Przejdź do 3. Dostosuj ustawienia udostępniania plików i folderów programu SharePoint i OneDrive (zalecane) i skonfiguruj usługę Defender dla firm później, gdy dotrzesz do misji 6: Bezpieczne urządzenia zarządzane za pomocą Microsoft 365 Business Premium.

- Skonfiguruj i skonfiguruj Microsoft Defender dla Firm teraz, a następnie wróć do tego artykułu, aby wykonać pozostałe kroki.

3. Dostosowywanie ustawień udostępniania plików i folderów programu SharePoint i usługi OneDrive

Domyślnie poziomy udostępniania są ustawione na najbardziej permisywny poziom zarówno dla programu SharePoint, jak i usługi OneDrive. Zalecamy zmianę ustawień domyślnych, aby lepiej chronić firmę.

Przejdź do obszaru Udostępnianie w centrum administracyjnym programu SharePoint i zaloguj się przy użyciu konta z uprawnieniami administratora dla organizacji.

W obszarze Udostępnianie zewnętrzne określ poziom udostępniania. (Zalecamy użycie metody Najmniej permisywnej , aby zapobiec udostępnianiu zewnętrznemu).

W obszarze Łącza do plików i folderów wybierz opcję (na przykład Określone osoby). Następnie zdecyduj, czy domyślnie przyznać uprawnienia Widok, czy Edytuj dla łączy udostępnionych (takich jak Widok).

W obszarze Inne ustawienia wybierz opcje, których chcesz użyć.

Następnie wybierz pozycję Zapisz.

Porada

Aby dowiedzieć się więcej o tych ustawieniach, zobacz Zarządzanie ustawieniami udostępniania.

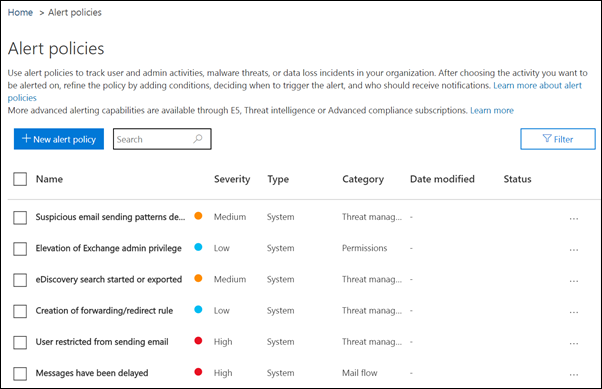

4. Konfigurowanie i przeglądanie zasad alertów

Zasady alertów są przydatne do śledzenia działań użytkowników i administratorów, potencjalnych zagrożeń związanych ze złośliwym oprogramowaniem i zdarzeń utraty danych w firmie. Subskrypcja zawiera zestaw zasad domyślnych, ale można również tworzyć niestandardowe. Jeśli na przykład przechowujesz w programie SharePoint ważny plik, który nie chce, aby ktokolwiek udostępniał go zewnętrznie, możesz utworzyć powiadomienie, które powiadomi Cię, jeśli ktoś go udostępni.

Na poniższej ilustracji przedstawiono niektóre z domyślnych zasad dołączonych do Microsoft 365 Business Premium.

Wyświetlanie zasad alertów

Przejdź do portal zgodności Microsoft Purview i https://compliance.microsoft.com zaloguj się.

W okienku nawigacji wybierz pozycję Zasady, a następnie wybierz pozycję Zasady alertów.

Wybierz poszczególne zasady, aby wyświetlić więcej szczegółów lub edytować zasady. Na poniższej ilustracji przedstawiono listę zasad alertów z wybraną jedną zasadą:

Porada

Aby uzyskać więcej informacji, zobacz zasady alertów.

Jak wyświetlać alerty

Alerty można wyświetlić w portalu Microsoft Defender lub w portal zgodności Microsoft Purview.

| Typ alertu | Co robić |

|---|---|

| Alert zabezpieczeń, na przykład gdy użytkownik wybierze złośliwy link, wiadomość e-mail jest zgłaszana jako złośliwe oprogramowanie lub phish lub urządzenie zostanie wykryte jako zawierające złośliwe oprogramowanie | Przejdź do portalu Microsoft Defender i w obszarze współpracy Email & wybierz pozycję Zasady & reguły>alertów. Alternatywnie możesz przejść bezpośrednio do https://security.microsoft.com/alertpolicies. |

| Alert zgodności, na przykład gdy użytkownik udostępnia poufne lub poufne informacje (alert dotyczący zapobiegania utracie danych) lub występuje nietypowa ilość zewnętrznego udostępniania plików (alert dotyczący ładu informacji) | Przejdź do portal zgodności Microsoft Purview, a następnie wybierz pozycjęZasady>>Alerty zasad. |

Aby uzyskać więcej informacji, zobacz Wyświetlanie alertów.

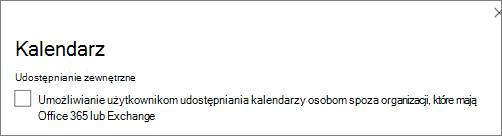

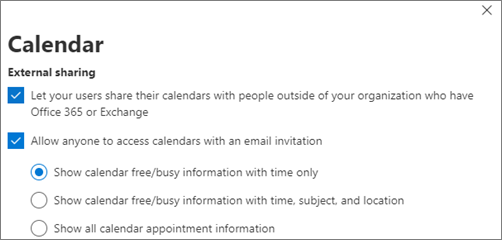

5. Zarządzanie udostępnianiem kalendarza

Możesz pomóc osobom w organizacji odpowiednio udostępniać kalendarze w celu lepszej współpracy. Możesz zarządzać poziomem szczegółowości, który mogą udostępniać, na przykład ograniczając szczegóły udostępniane tylko do czasów wolnych/zajętych.

Przejdź do pozycji Ustawienia organizacji w Centrum administracyjne platformy Microsoft 365 i zaloguj się.

Wybierz pozycję Kalendarz i określ, czy osoby w organizacji mogą udostępniać swoje kalendarze osobom spoza firmy, które mają Office 365 lub exchange, czy innym osobom. Zalecamy wyczyszczenie opcji Udostępnianie zewnętrzne . Jeśli zdecydujesz się udostępnić kalendarze dowolnej osobie, możesz również udostępnić tylko informacje o wolnym/zajętym miejscu.

Wybierz pozycję Zapisz zmiany w dolnej części strony.

Na poniższej ilustracji przedstawiono, że udostępnianie kalendarza jest niedozwolone.

Na poniższej ilustracji przedstawiono ustawienia, gdy udostępnianie kalendarza jest dozwolone za pomocą linku wiadomości e-mail z tylko informacjami bezpłatnymi/zajętymi.

Jeśli użytkownicy mogą udostępniać swoje kalendarze, zapoznaj się z tymi instrukcjami dotyczącymi udostępniania z Outlook w sieci Web.

6. Tworzenie dodatkowych zasad zabezpieczeń na potrzeby poczty e-mail i współpracy (w razie potrzeby)

Wstępnie ustawione zasady zabezpieczeń opisane wcześniej w tym artykule zapewniają silną ochronę większości firm. Nie ograniczasz się jednak tylko do używania wstępnie ustawionych zasad zabezpieczeń. Możesz zdefiniować własne niestandardowe zasady zabezpieczeń zgodnie z potrzebami firmy.

Aby uzyskać więcej informacji na temat używania wstępnie ustawionych zasad zabezpieczeń lub zasad niestandardowych, zobacz Określanie strategii zasad ochrony.

Aby zapoznać się z zalecanymi ustawieniami zasad, zobacz tabele w temacie Zalecane ustawienia dotyczące EOP i Ochrona usługi Office 365 w usłudze Microsoft Defender zabezpieczeń.

Aby utworzyć i skonfigurować zasady zabezpieczeń, zobacz następujące artykuły:

- Konfigurowanie zasad ochrony przed złośliwym oprogramowaniem w ramach EOP

- Konfigurowanie zasad ochrony przed spamem w ramach EOP

- Konfigurowanie zasad ochrony przed wyłudzaniem informacji w Ochrona usługi Office 365 w usłudze Microsoft Defender

- Konfigurowanie zasad bezpiecznych załączników w Ochrona usługi Office 365 w usłudze Microsoft Defender

- Konfigurowanie zasad bezpiecznych łączy w Ochrona usługi Office 365 w usłudze Microsoft Defender

Następne kroki

Przejdź do:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla