Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu iOS

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Uwaga

Usługa Defender for Endpoint w systemie iOS będzie używać sieci VPN w celu zapewnienia funkcji ochrony sieci Web. Nie jest to zwykła sieć VPN i jest lokalną/samopętlaną siecią VPN, która nie przyjmuje ruchu poza urządzeniem.

Dostęp warunkowy za pomocą usługi Defender dla punktu końcowego w systemie iOS

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS wraz z Microsoft Intune i Tożsamość Microsoft Entra umożliwia wymuszanie zasad zgodności urządzeń i dostępu warunkowego na podstawie oceny ryzyka urządzenia. Defender for Endpoint to rozwiązanie usługi Mobile Threat Defense (MTD), które można wdrożyć w celu korzystania z tej funkcji za pośrednictwem Intune.

Aby uzyskać więcej informacji na temat konfigurowania dostępu warunkowego za pomocą usługi Defender for Endpoint w systemie iOS, zobacz Defender for Endpoint i Intune.

Ochrona sieci Web i sieć VPN

Domyślnie usługa Defender for Endpoint w systemie iOS obejmuje i włącza funkcję ochrony w Internecie. Ochrona w Internecie pomaga zabezpieczyć urządzenia przed zagrożeniami internetowymi i chronić użytkowników przed atakami wyłudzania informacji. Wskaźniki chroniące przed wyłudzaniem informacji i niestandardowe (adres URL i domena) są obsługiwane w ramach usługi Web Protection. Wskaźniki niestandardowe oparte na adresach IP nie są obecnie obsługiwane w systemie iOS. Filtrowanie zawartości sieci Web nie jest obecnie obsługiwane na platformach mobilnych (Android i iOS).

Usługa Defender for Endpoint w systemie iOS używa sieci VPN w celu zapewnienia tej możliwości. Należy pamiętać, że sieć VPN jest lokalna i w przeciwieństwie do tradycyjnej sieci VPN ruch sieciowy nie jest wysyłany poza urządzenie.

Mimo że jest domyślnie włączona, mogą wystąpić pewne przypadki, które wymagają wyłączenia sieci VPN. Na przykład chcesz uruchomić niektóre aplikacje, które nie działają po skonfigurowaniu sieci VPN. W takich przypadkach możesz wyłączyć sieć VPN z aplikacji na urządzeniu, wykonując następujące kroki:

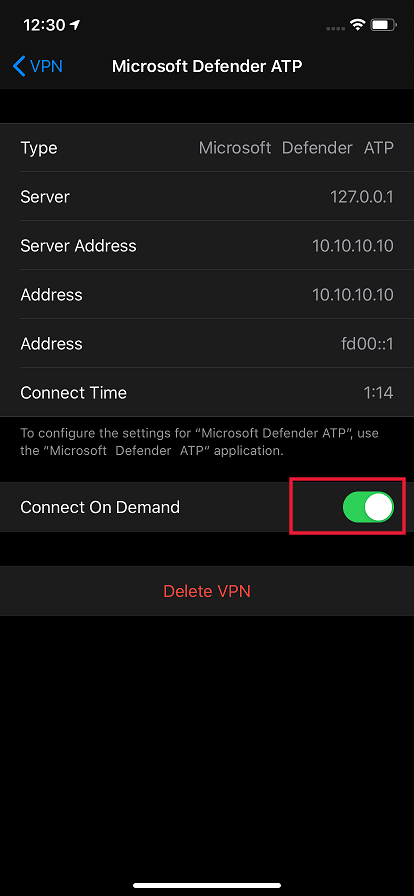

Na urządzeniu z systemem iOS otwórz aplikację Ustawienia , wybierz pozycję Ogólne , a następnie sieć VPN.

Wybierz przycisk i dla Ochrona punktu końcowego w usłudze Microsoft Defender.

Wyłącz opcję Połącz na żądanie, aby wyłączyć sieć VPN.

Uwaga

Usługa Web Protection nie jest dostępna, gdy sieć VPN jest wyłączona. Aby ponownie włączyć usługę Web Protection, otwórz aplikację Ochrona punktu końcowego w usłudze Microsoft Defender na urządzeniu i kliknij lub naciśnij pozycję Uruchom sieć VPN.

Wyłączanie ochrony sieci Web

Usługa Web Protection jest jedną z kluczowych funkcji usługi Defender for Endpoint i wymaga sieci VPN w celu zapewnienia tej możliwości. Używana sieć VPN jest siecią VPN lokalną/sprzężoną zwrotną, a nie tradycyjną siecią VPN, jednak istnieje kilka powodów, dla których klienci mogą nie preferować sieci VPN. Klienci, którzy nie chcą konfigurować sieci VPN, mogą wyłączyć usługę Web Protection i wdrożyć usługę Defender for Endpoint bez tej funkcji. Inne funkcje usługi Defender for Endpoint nadal działają.

Ta konfiguracja jest dostępna zarówno dla zarejestrowanych urządzeń (MDM), jak i niezarejestrowanych urządzeń (MAM). W przypadku klientów korzystających z rozwiązania MDM administratorzy mogą skonfigurować usługę Web Protection za pośrednictwem urządzeń zarządzanych w konfiguracji aplikacji. W przypadku klientów bez rejestracji przy użyciu funkcji ZARZĄDZANIA aplikacjami mobilnymi administratorzy mogą skonfigurować usługę Web Protection za pośrednictwem aplikacji zarządzanych w konfiguracji aplikacji.

Konfigurowanie ochrony sieci Web

Wyłącz usługę Web Protection (MDM) Poniższe kroki umożliwiają wyłączenie usługi Web Protection dla zarejestrowanych urządzeń.

- W centrum administracyjnym Microsoft Intune przejdź do pozycjiZasady> konfiguracji aplikacji Aplikacje>Dodaj>zarządzane urządzenia.

- Nadaj zasadom nazwę Platform > iOS/iPadOS.

- Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj wartość WebProtection jako klucz i typ wartości jako Ciąg.

- Domyślnie WebProtection= true.

- Administracja musi zmienić wartość WebProtection = false, aby wyłączyć ochronę sieci Web.

- Usługa Defender wysyła puls do portalu Microsoft Defender za każdym razem, gdy użytkownik otworzy aplikację.

- Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Wyłącz usługę Web Protection (MAM) Poniższe kroki umożliwiają wyłączenie usługi Web Protection dla niezarejestrowanych urządzeń.

- W centrum administracyjnym Microsoft Intune przejdź do pozycjiZasady> konfiguracji aplikacji Aplikacje>Dodaj>aplikacje zarządzane.

- Nadaj zasadom nazwę.

- W obszarze Wybierz aplikacje publiczne wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia w obszarze Ogólne ustawienia konfiguracji dodaj wartość WebProtection jako klucz i wartość false.

- Domyślnie WebProtection= true.

- Administracja musi zmienić wartość WebProtection = false, aby wyłączyć ochronę sieci Web.

- Usługa Defender wysyła puls do portalu Microsoft Defender za każdym razem, gdy użytkownik otworzy aplikację.

- Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Konfigurowanie ochrony sieci

Ochrona sieci w Microsoft Defender dla punktu końcowego jest domyślnie wyłączona. Administratorzy mogą skonfigurować ochronę sieci przy użyciu poniższych kroków. Ta konfiguracja jest dostępna zarówno dla zarejestrowanych urządzeń za pośrednictwem konfiguracji mdm, jak i niezarejestrowanych urządzeń za pośrednictwem konfiguracji mam.

Uwaga

Dla ochrony sieci należy utworzyć tylko jedną zasadę zarządzania urządzeniami przenośnymi lub aplikacjami mobilnymi.

W przypadku zarejestrowanych urządzeń (MDM)

Wykonaj poniższe kroki, aby skonfigurować konfigurację mdm dla zarejestrowanych urządzeń na potrzeby ochrony sieci.

W centrum administracyjnym Microsoft Intune przejdź do pozycjiZasady >konfiguracji aplikacjiAplikacje> Dodaj >zarządzane urządzenia.

Podaj nazwę i opis zasad. W obszarze Platforma wybierz pozycję iOS/iPad.

W aplikacji docelowej wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender.

Na stronie Ustawienia wybierz format ustawień konfiguracji Użyj projektanta konfiguracji.

Dodaj wartość "DefenderNetworkProtectionEnable" jako klucz konfiguracji, typ wartości jako "String" i wartość "true", aby włączyć ochronę sieci. (Ochrona sieci jest domyślnie wyłączona).

W przypadku innych konfiguracji związanych z ochroną sieci dodaj następujące klucze, wybierz odpowiedni typ wartości i wartość.

Klucz Typ wartości: Wartość domyślna (true-enable, false-disable) Opis DefenderOpenNetworkDetectionLiczba całkowita 0 1 — Inspekcja, 0 — Wyłącz (ustawienie domyślne), 2 — Włącz. To ustawienie jest zarządzane przez Administracja IT w celu przeprowadzania inspekcji, wyłączania lub włączania wykrywania otwartej sieci. W trybie inspekcji alerty są wysyłane tylko do portalu usługi ATP bez środowiska użytkownika końcowego. W przypadku środowiska użytkownika końcowego ustaw konfigurację na tryb "Włącz". DefenderEndUserTrustFlowEnableCiąg False true — włącz, fałsz - wyłącz; To ustawienie jest używane przez administratorów IT do włączania lub wyłączania środowiska użytkownika końcowego w aplikacji w celu zaufania niezabezpieczonym i podejrzanym sieciom oraz ich braku zaufania. DefenderNetworkProtectionAutoRemediationCiąg True true — włącz, fałsz - wyłącz; To ustawienie jest używane przez administratora IT do włączania lub wyłączania alertów korygowania wysyłanych, gdy użytkownik wykonuje działania korygujące, takie jak przełączanie się do bezpieczniejszych punktów dostępu w sieci WIFI lub usuwanie podejrzanych certyfikatów wykrytych przez usługę Defender. DefenderNetworkProtectionPrivacyCiąg True true — włącz, fałsz - wyłącz; To ustawienie jest zarządzane przez administratora IT w celu włączenia lub wyłączenia prywatności w ochronie sieci. W sekcji Przypisania administrator może wybrać grupy użytkowników do uwzględnienia i wykluczenia z zasad.

Przejrzyj i utwórz zasady konfiguracji.

W przypadku niezarejestrowanych urządzeń (MAM)

Wykonaj poniższe kroki, aby skonfigurować konfigurację mam dla niezarejestrowanych urządzeń w celu ochrony sieci (rejestracja urządzenia Authenticator jest wymagana w przypadku konfiguracji mam) na urządzeniach z systemem iOS. Inicjowanie ochrony sieci wymaga od użytkownika końcowego jednorazowego otwarcia aplikacji.

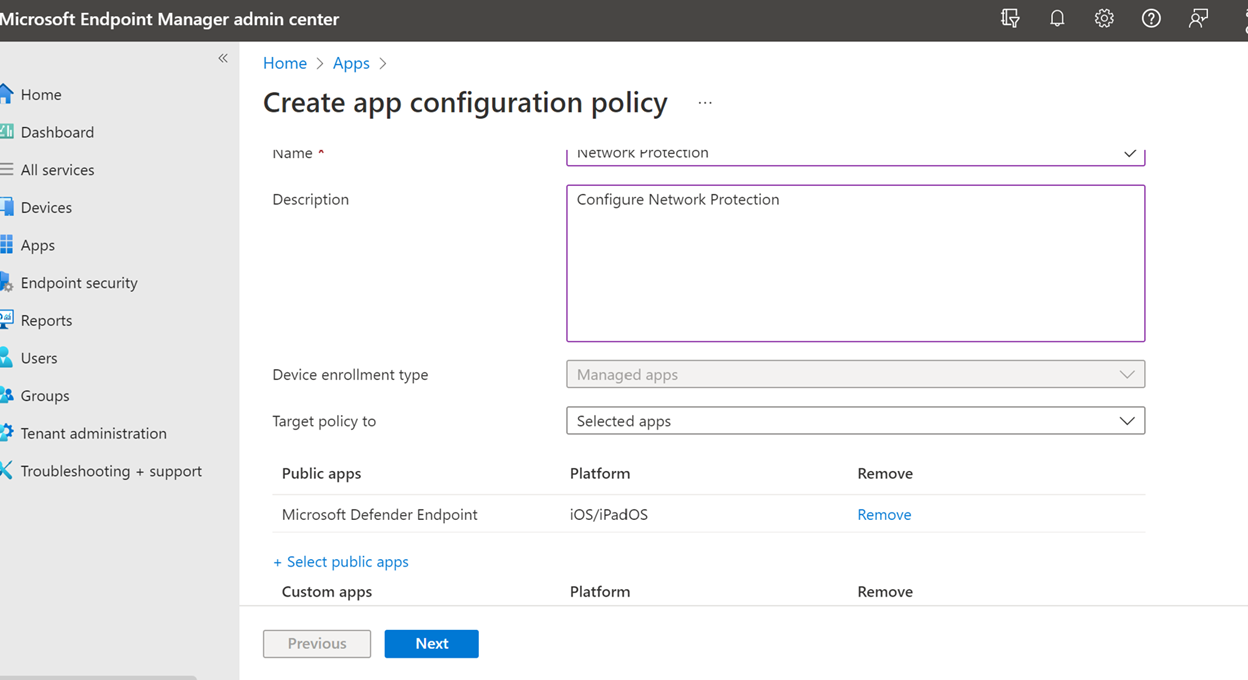

W centrum administracyjnym Microsoft Intune przejdź do pozycji Aplikacje> Zasady >konfiguracji aplikacjiDodaj>aplikacje> zarządzaneUtwórz nowe zasady konfiguracji aplikacji.

Podaj nazwę i opis, aby jednoznacznie zidentyfikować zasady. Następnie wybierz pozycję Wybierz aplikacje publiczne i wybierz pozycję Microsoft Defender dla platformy iOS/iPadOS.

Na stronie Ustawienia dodaj wartość DefenderNetworkProtectionEnable jako klucz i wartość, aby

truewłączyć ochronę sieci. (Ochrona sieci jest domyślnie wyłączona).W przypadku innych konfiguracji związanych z ochroną sieci dodaj następujące klucze i odpowiednią odpowiednią wartość.

Klucz Wartość domyślna (true — włączanie, fałsz — wyłączanie) Opis DefenderOpenNetworkDetection0 1 — Inspekcja, 0 — Wyłącz (ustawienie domyślne), 2 — Włącz. To ustawienie jest zarządzane przez administratora IT w celu włączania, przeprowadzania inspekcji lub wyłączania wykrywania otwartej sieci. W trybie inspekcji alerty są wysyłane tylko do portalu usługi ATP bez środowiska po stronie użytkownika. W przypadku środowiska użytkownika ustaw konfigurację na tryb "Włącz". DefenderEndUserTrustFlowEnableFalse true — włącz, fałsz - wyłącz; To ustawienie jest używane przez administratorów IT do włączania lub wyłączania środowiska użytkownika końcowego w aplikacji w celu zaufania niezabezpieczonym i podejrzanym sieciom oraz ich braku zaufania. DefenderNetworkProtectionAutoRemediationTrue true — włącz, fałsz - wyłącz; To ustawienie jest używane przez administratora IT do włączania lub wyłączania alertów korygowania wysyłanych, gdy użytkownik wykonuje działania korygujące, takie jak przełączanie się do bezpieczniejszych punktów dostępu w sieci WIFI lub usuwanie podejrzanych certyfikatów wykrytych przez usługę Defender. DefenderNetworkProtectionPrivacyTrue true — włącz, fałsz - wyłącz; To ustawienie jest zarządzane przez administratora IT w celu włączenia lub wyłączenia prywatności w ochronie sieci. W sekcji Przypisania administrator może wybrać grupy użytkowników do uwzględnienia i wykluczenia z zasad.

Przejrzyj i utwórz zasady konfiguracji.

Współistnienie wielu profilów sieci VPN

System Apple iOS nie obsługuje wielu sieci VPN na całym urządzeniu, które mają być aktywne jednocześnie. Chociaż na urządzeniu może istnieć wiele profilów sieci VPN, tylko jedna sieć VPN może być aktywna jednocześnie.

Konfigurowanie sygnału Ochrona punktu końcowego w usłudze Microsoft Defender ryzyka w zasadach ochrony aplikacji (MAM)

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS umożliwia korzystanie ze scenariusza zasad ochrony aplikacji. Użytkownicy końcowi mogą zainstalować najnowszą wersję aplikacji bezpośrednio ze sklepu Apple App Store. Upewnij się, że urządzenie zostało zarejestrowane w aplikacji Authenticator przy użyciu tego samego konta używanego do dołączania w usłudze Defender w celu pomyślnej rejestracji mam.

Ochrona punktu końcowego w usłudze Microsoft Defender można skonfigurować do wysyłania sygnałów zagrożeń do użycia w zasadach ochrony aplikacji (APP, znanej również jako MAM) w systemie iOS/iPadOS. Dzięki tej możliwości można również chronić dostęp do danych firmowych z niezarejestrowanych urządzeń za pomocą Ochrona punktu końcowego w usłudze Microsoft Defender.

Wykonaj kroki opisane w poniższym linku, aby skonfigurować zasady ochrony aplikacji za pomocą Ochrona punktu końcowego w usłudze Microsoft Defender Konfigurowanie sygnałów ryzyka usługi Defender w zasadach ochrony aplikacji (MAM)

Aby uzyskać więcej informacji na temat zasad zarządzania aplikacjami mobilnymi lub ochrony aplikacji, zobacz ustawienia zasad ochrony aplikacji systemu iOS.

Mechanizmy kontroli prywatności

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS umożliwia kontrolę prywatności zarówno dla administratorów, jak i użytkowników końcowych. Obejmuje to kontrolki dla zarejestrowanych urządzeń (MDM) i niezarejestrowanych (MAM).

W przypadku klientów z rozwiązaniem MDM administratorzy mogą skonfigurować mechanizmy kontroli prywatności za pośrednictwem urządzeń zarządzanych w konfiguracji aplikacji. W przypadku klientów bez rejestracji przy użyciu funkcji ZARZĄDZANIA aplikacjami mobilnymi administratorzy mogą skonfigurować mechanizmy kontroli prywatności za pośrednictwem aplikacji zarządzanych w konfiguracji aplikacji. Użytkownicy końcowi będą również mogli skonfigurować ustawienia prywatności z poziomu ustawień aplikacji Defender.

Konfigurowanie prywatności w raporcie alertów języka phish

Klienci mogą teraz włączyć kontrolę prywatności dla raportu phish wysyłanego przez Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS, dzięki czemu nazwa domeny nie jest uwzględniana jako część alertu phish za każdym razem, gdy witryna internetowa phish zostanie wykryta i zablokowana przez Ochrona punktu końcowego w usłudze Microsoft Defender.

Administracja Kontroli prywatności (MDM) Wykonaj następujące kroki, aby włączyć prywatność i nie zbierać nazwy domeny w ramach raportu alertów phish dla zarejestrowanych urządzeń.

W centrum administracyjnym Microsoft Intune przejdź do pozycjiZasady> konfiguracji aplikacji Aplikacje>Dodaj>zarządzane urządzenia.

Nadaj zasadom nazwę Platforma > iOS/iPadOS, wybierz typ profilu.

Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj pozycję DefenderExcludeURLInReport jako klucz i typ wartości jako wartość logiczną.

- Aby włączyć prywatność i nie zbierać nazwy domeny, wprowadź wartość jako

truei przypisz te zasady do użytkowników. Domyślnie ta wartość jest ustawiona nafalse. - W przypadku użytkowników z kluczem ustawionym jako

truealert phish nie zawiera informacji o nazwie domeny za każdym razem, gdy złośliwa witryna zostanie wykryta i zablokowana przez usługę Defender for Endpoint.

- Aby włączyć prywatność i nie zbierać nazwy domeny, wprowadź wartość jako

Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Administracja Privacy Controls (MAM) Wykonaj następujące kroki, aby włączyć prywatność i nie zbierać nazwy domeny w ramach raportu alertów phish dla niezarejestrowanych urządzeń.

W centrum administracyjnym Microsoft Intune przejdź do pozycjiZasady> konfiguracji aplikacji Aplikacje>Dodaj>aplikacje zarządzane.

Nadaj zasadom nazwę.

W obszarze Wybierz aplikacje publiczne wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia w obszarze Ogólne ustawienia konfiguracji dodaj wartość DefenderExcludeURLInReport jako klucz i wartość jako

true.- Aby włączyć prywatność i nie zbierać nazwy domeny, wprowadź wartość jako

truei przypisz te zasady do użytkowników. Domyślnie ta wartość jest ustawiona nafalse. - W przypadku użytkowników z kluczem ustawionym jako

truealert phish nie zawiera informacji o nazwie domeny za każdym razem, gdy złośliwa witryna zostanie wykryta i zablokowana przez usługę Defender for Endpoint.

- Aby włączyć prywatność i nie zbierać nazwy domeny, wprowadź wartość jako

Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Mechanizmy kontroli prywatności użytkowników końcowych Te kontrolki ułatwiają użytkownikowi końcowemu konfigurowanie informacji udostępnionych organizacji.

W przypadku urządzeń nadzorowanych kontrolki użytkowników końcowych nie są widoczne. Administrator decyduje o ustawieniach i kontroluje je. Jednak w przypadku urządzeń nienadzorowanych kontrolka jest wyświetlana w obszarze Ustawienia > Prywatność.

- Użytkownicy widzą przełącznik niebezpiecznych informacji o witrynie.

- Ten przełącznik jest widoczny tylko wtedy, gdy Administracja ma ustawioną wartość DefenderExcludeURLInReport = true.

- Jeśli Administracja jest włączona, użytkownicy mogą zdecydować, czy chcą wysłać niebezpieczne informacje o witrynie do swojej organizacji, czy nie.

- Domyślnie jest ona ustawiona na

falsewartość . Informacje o niebezpiecznej witrynie nie są wysyłane. - Jeśli użytkownik przełączy go na

truewartość , zostaną wysłane niebezpieczne szczegóły witryny.

Włączenie lub wyłączenie powyższych mechanizmów kontroli prywatności nie ma wpływu na sprawdzanie zgodności urządzeń ani dostęp warunkowy.

Uwaga

Na urządzeniach nadzorowanych z profilem konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender może uzyskać dostęp do całego adresu URL, a jeśli okaże się, że wyłudzanie informacji jest zablokowane. Na urządzeniu bez nadzoru Ochrona punktu końcowego w usłudze Microsoft Defender ma dostęp tylko do nazwy domeny, a jeśli domena nie jest adresem URL wyłudzania informacji, nie zostanie zablokowana.

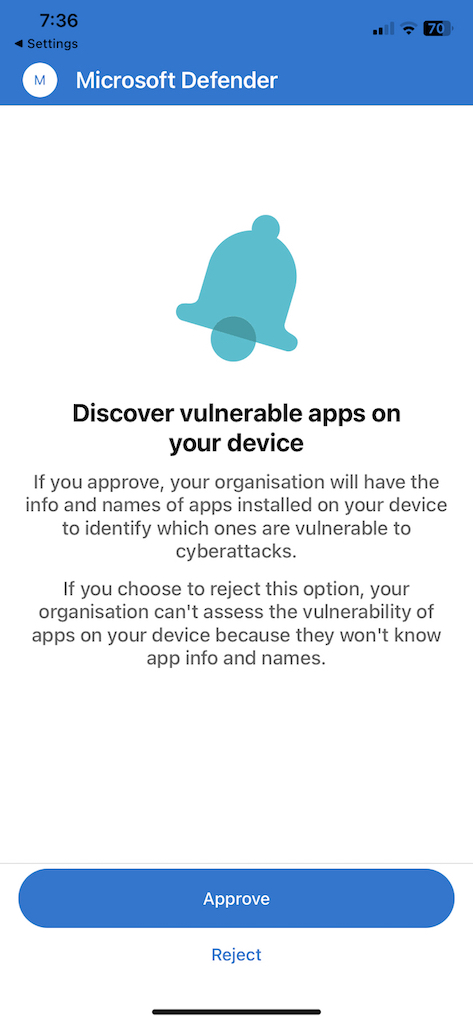

Uprawnienia opcjonalne

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS włącza opcjonalne uprawnienia w przepływie dołączania. Obecnie uprawnienia wymagane przez usługę Defender dla punktu końcowego są obowiązkowe w przepływie dołączania. Dzięki tej funkcji administratorzy mogą wdrażać usługę Defender for Endpoint na urządzeniach BYOD bez wymuszania obowiązkowego uprawnienia sieci VPN podczas dołączania. Użytkownicy końcowi mogą dołączyć aplikację bez wymaganych uprawnień i później przejrzeć te uprawnienia. Ta funkcja jest obecnie dostępna tylko dla zarejestrowanych urządzeń (MDM).

Konfigurowanie uprawnień opcjonalnych

Administracja flow (MDM) Użyj poniższych kroków, aby włączyć opcjonalne uprawnienie sieci VPN dla zarejestrowanych urządzeń.

W centrum administracyjnym Microsoft Intune przejdź do pozycjiZasady> konfiguracji aplikacji Aplikacje>Dodaj>zarządzane urządzenia.

Nadaj zasadom nazwę, a następnie wybierz pozycję Platforma > iOS/iPadOS.

Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj nazwę DefenderOptionalVPN jako klucz i typ wartości jako wartość logiczną.

- Aby włączyć opcjonalne uprawnienie sieci VPN, wprowadź wartość jako

truei przypisz te zasady do użytkowników. Domyślnie ta wartość jest ustawiona nafalse. - W przypadku użytkowników z kluczem ustawionym jako

trueużytkownicy mogą dołączyć aplikację bez udzielania uprawnień sieci VPN.

- Aby włączyć opcjonalne uprawnienie sieci VPN, wprowadź wartość jako

Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Przepływ użytkownika końcowego — użytkownik instaluje i otwiera aplikację, aby rozpocząć dołączanie.

- Jeśli administrator skonfigurował uprawnienia opcjonalne, użytkownik może pominąć uprawnienia sieci VPN i ukończyć dołączanie.

- Nawet jeśli użytkownik pominął sieć VPN, urządzenie może zostać dołączone i zostanie wysłane puls.

- Jeśli sieć VPN jest wyłączona, ochrona w Internecie nie jest aktywna.

- Później użytkownik może włączyć ochronę sieci Web z poziomu aplikacji, która instaluje konfigurację sieci VPN na urządzeniu.

Uwaga

Uprawnienie opcjonalne różni się od opcji Wyłącz ochronę sieci Web. Opcjonalne uprawnienie sieci VPN pomaga pominąć uprawnienie tylko podczas dołączania, ale jest dostępne dla użytkownika końcowego, aby później go przejrzeć i włączyć. Funkcja Wyłącz ochronę w Sieci Web umożliwia użytkownikom dołączanie aplikacji Defender for Endpoint bez ochrony sieci Web. Nie można go włączyć później.

Wykrywanie jailbreaku

Ochrona punktu końcowego w usłudze Microsoft Defender ma możliwość wykrywania niezarządzanych i zarządzanych urządzeń ze zdjętymi zabezpieczeniami systemu. Te kontrole jailbreak są wykonywane okresowo. Jeśli urządzenie zostanie wykryte jako ze zdjętymi zabezpieczeniami systemu, wystąpią następujące zdarzenia:

- Alert wysokiego ryzyka jest zgłaszany w portalu Microsoft Defender. Jeśli zgodność urządzenia i dostęp warunkowy są skonfigurowane na podstawie oceny ryzyka urządzenia, dostęp urządzenia do danych firmowych jest zablokowany.

- Dane użytkownika w aplikacji są usuwane. Po otwarciu aplikacji przez użytkownika po usunięciu profilu sieci VPN profil sieci VPN również zostanie usunięty i nie jest oferowana żadna ochrona w Internecie.

Konfigurowanie zasad zgodności na urządzeniach ze zdjętymi zabezpieczeniami systemu

Aby chronić dane firmowe przed dostępem na urządzeniach z systemem iOS ze zdjętymi zabezpieczeniami systemu iOS, zalecamy skonfigurowanie następujących zasad zgodności na Intune.

Uwaga

Wykrywanie jailbreak jest funkcją zapewnianą przez Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS. Zalecamy jednak skonfigurowanie tych zasad jako dodatkowej warstwy ochrony przed scenariuszami jailbreak.

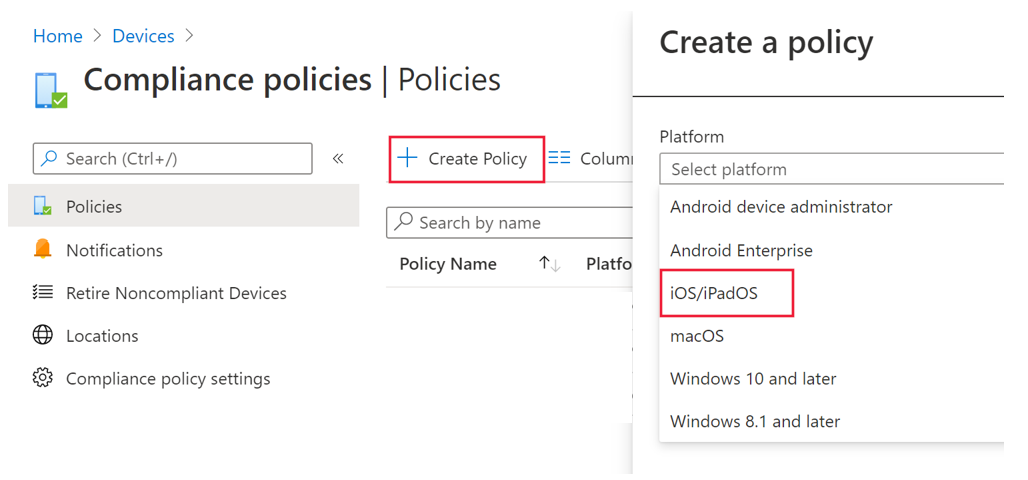

Wykonaj poniższe kroki, aby utworzyć zasady zgodności dla urządzeń ze zdjętymi zabezpieczeniami systemu.

W centrum administracyjnym Microsoft Intune przejdź do obszaruZasady zgodnościurządzeń>Utwórz zasady>. Wybierz pozycję "iOS/iPadOS" jako platformę i wybierz pozycję Utwórz.

Określ nazwę zasad, na przykład Zasady zgodności dla systemu Jailbreak.

Na stronie ustawienia zgodności wybierz, aby rozwinąć sekcję Kondycja urządzenia i wybrać pozycję Blokuj dla urządzeń ze zdjętymi zabezpieczeniami systemu.

W sekcji Akcje dotyczące niezgodności wybierz akcje zgodnie z wymaganiami i wybierz pozycję Dalej.

W sekcji Przypisania wybierz grupy użytkowników, które chcesz uwzględnić dla tych zasad, a następnie wybierz pozycję Dalej.

W sekcji Przeglądanie i tworzenie sprawdź, czy wszystkie wprowadzone informacje są poprawne, a następnie wybierz pozycję Utwórz.

Konfigurowanie niestandardowych wskaźników

Usługa Defender for Endpoint w systemie iOS umożliwia administratorom konfigurowanie niestandardowych wskaźników również na urządzeniach z systemem iOS. Aby uzyskać więcej informacji na temat konfigurowania wskaźników niestandardowych, zobacz Zarządzanie wskaźnikami.

Uwaga

Usługa Defender for Endpoint w systemie iOS obsługuje tworzenie niestandardowych wskaźników tylko dla adresów URL i domen. Wskaźniki niestandardowe oparte na adresach IP nie są obsługiwane w systemie iOS.

W przypadku systemu iOS żadne alerty nie są generowane na Microsoft Defender XDR po uzyskaniu dostępu do adresu URL lub domeny ustawionej w wskaźniku.

Konfigurowanie oceny luk w zabezpieczeniach aplikacji

Zmniejszenie ryzyka cybernetycznego wymaga kompleksowego zarządzania lukami w zabezpieczeniach opartym na ryzyku w celu identyfikowania, oceny, korygowania i śledzenia wszystkich największych luk w zabezpieczeniach w najważniejszych zasobach, a wszystko to w jednym rozwiązaniu. Odwiedź tę stronę, aby dowiedzieć się więcej o Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender w Ochrona punktu końcowego w usłudze Microsoft Defender.

Usługa Defender for Endpoint w systemie iOS obsługuje oceny luk w zabezpieczeniach systemu operacyjnego i aplikacji. Ocena luk w zabezpieczeniach wersji systemu iOS jest dostępna zarówno dla zarejestrowanych urządzeń (MDM), jak i niezarejestrowanych (MAM). Ocena luk w zabezpieczeniach aplikacji dotyczy tylko zarejestrowanych urządzeń (MDM). Administratorzy mogą wykonać następujące kroki, aby skonfigurować ocenę luk w zabezpieczeniach aplikacji.

Na nadzorowanym urządzeniu

Upewnij się, że urządzenie jest skonfigurowane w trybie nadzorowanym.

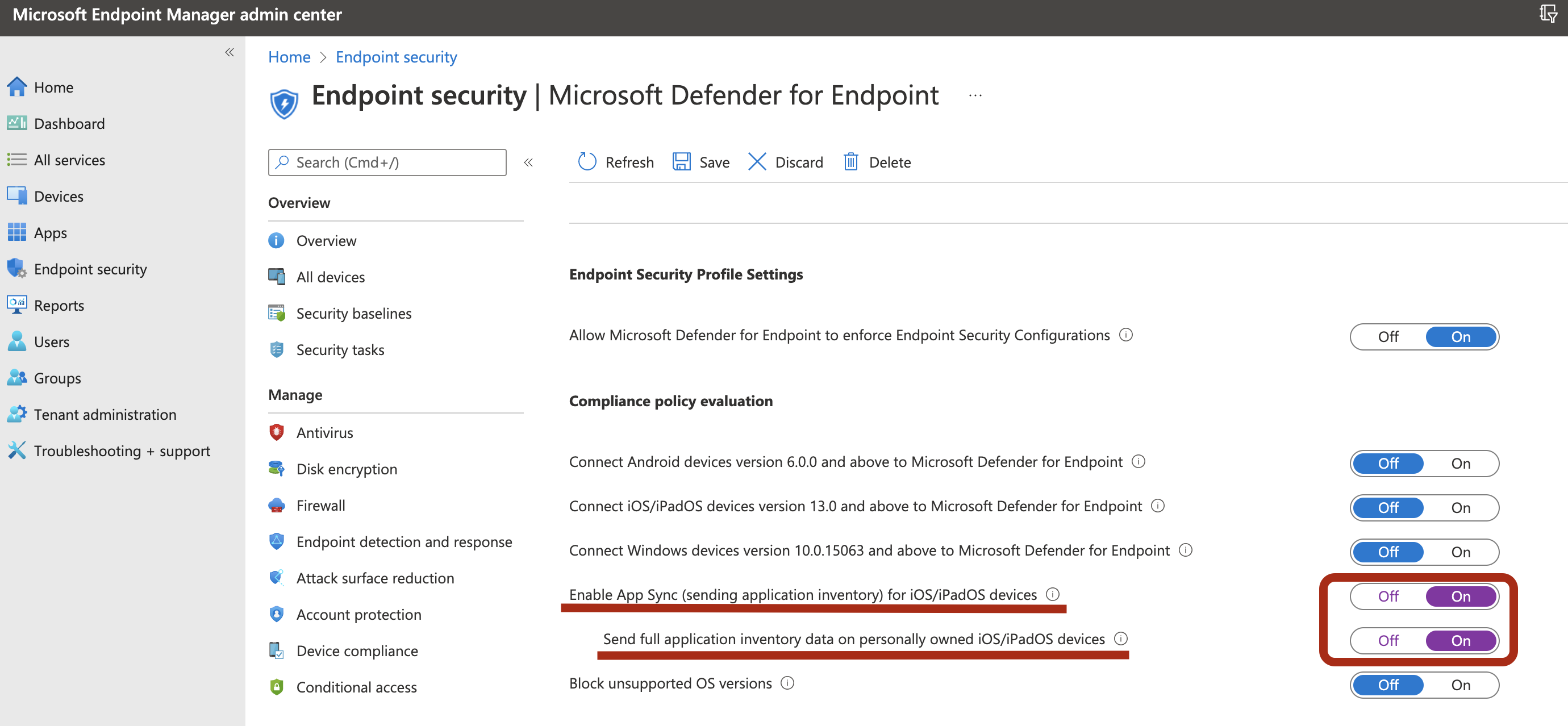

Aby włączyć tę funkcję w centrum administracyjnym Microsoft Intune, przejdź do pozycji Zabezpieczenia> punktu końcowego Ochrona punktu końcowego w usłudze Microsoft Defender Włącz synchronizację>aplikacji dla urządzeń z systemem iOS/iPadOS.

Uwaga

Aby uzyskać listę wszystkich aplikacji, w tym aplikacji niezarządzanych, administrator musi włączyć opcję Wyślij pełne dane spisu aplikacji na urządzeniach osobistych z systemem iOS/iPadOS w portalu Intune Administracja dla urządzeń nadzorowanych oznaczonych jako "Osobiste". W przypadku urządzeń nadzorowanych oznaczonych jako "Firmowe" w portalu Intune Administracja administrator nie musi włączać opcji Wyślij pełne dane spisu aplikacji na urządzeniach osobistych z systemem iOS/iPadOS.

Na urządzeniu bez nadzoru

Aby włączyć tę funkcję w centrum administracyjnym Microsoft Intune, przejdź do pozycji Zabezpieczenia> punktu końcowego Ochrona punktu końcowego w usłudze Microsoft Defender Włącz synchronizację>aplikacji dla urządzeń z systemem iOS/iPadOS.

Aby uzyskać listę wszystkich aplikacji, w tym aplikacji niezarządzanych, włącz przełącznik Wyślij pełne dane spisu aplikacji na urządzeniach osobistych z systemem iOS/iPadOS.

Aby skonfigurować ustawienie prywatności, wykonaj poniższe kroki.

- Przejdźdo obszaruZasady> konfiguracji aplikacji Aplikacje> Dodaj >urządzenia zarządzane.

- Nadaj zasadom nazwę Platform>iOS/iPadOS.

- Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj ciąg DefenderTVMPrivacyMode jako typ klucza i wartości.

- Aby wyłączyć prywatność i zebrać listę zainstalowanych aplikacji, wprowadź wartość jako

Falsei przypisz te zasady użytkownikom. - Domyślnie ta wartość jest ustawiona na wartość

Truedla nienadzorowanych urządzeń. - W przypadku użytkowników z kluczem ustawionym jako

Falseusługa Defender dla punktu końcowego wyśle listę aplikacji zainstalowanych na urządzeniu w celu oceny luk w zabezpieczeniach.

- Aby wyłączyć prywatność i zebrać listę zainstalowanych aplikacji, wprowadź wartość jako

- Kliknij przycisk Dalej i przypisz ten profil do urządzeń/użytkowników docelowych.

- Włączenie lub wyłączenie powyższych mechanizmów kontroli prywatności nie wpłynie na sprawdzanie zgodności urządzeń ani dostęp warunkowy.

Po zastosowaniu konfiguracji użytkownik końcowy będzie musiał otworzyć aplikację w celu zatwierdzenia ustawienia prywatności.

Po wdrożeniu wersji klienta na docelowych urządzeniach z systemem iOS przetwarzanie rozpocznie się. Luki w zabezpieczeniach znalezione na tych urządzeniach będą wyświetlane na pulpicie nawigacyjnym usługi Defender Vulnerability Management. Przetwarzanie może potrwać kilka godzin (maksymalnie 24 godziny). Szczególnie w przypadku całej listy aplikacji, które mają być wyświetlane w spisie oprogramowania.

Uwaga

Jeśli używasz rozwiązania do inspekcji SSL na urządzeniu z systemem iOS, zezwól na wyświetlanie listy tych nazw domen securitycenter.windows.com (w środowisku komercyjnym) i securitycenter.windows.us (w środowisku GCC) funkcji TVM.

Wyłącz wylogowywanie

Usługa Defender for Endpoint w systemie iOS obsługuje wdrażanie bez przycisku wylogowywania w aplikacji, aby uniemożliwić użytkownikom wylogowanie się z aplikacji Defender. Jest to ważne, aby uniemożliwić użytkownikom manipulowanie urządzeniem.

Ta konfiguracja jest dostępna zarówno dla zarejestrowanych urządzeń (MDM), jak i niezarejestrowanych (MAM). Administratorzy mogą wykonać następujące kroki, aby skonfigurować funkcję Wyłącz wylogowywanie

Konfigurowanie wyłączania wylogowywania

W przypadku zarejestrowanych urządzeń (MDM)

- W centrum administracyjnym Microsoft Intune przejdź do pozycji Zasady > konfiguracji aplikacji Aplikacje > Dodaj > zarządzane urządzenia.

- Nadaj zasadom nazwę, wybierz pozycję Platforma > iOS/iPadOS

- Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj pozycję DisableSignOut jako klucz i typ wartości jako Ciąg.

- Domyślnie DisableSignOut = false.

- Administracja musi mieć wartość DisableSignOut = true, aby wyłączyć przycisk wylogowywania w aplikacji. Po wypchnięciu zasad użytkownicy nie zobaczą przycisku wylogowywania.

- Kliknij przycisk Dalej i przypisz te zasady do urządzeń/użytkowników docelowych.

W przypadku niezarejestrowanych urządzeń (MAM)

- W centrum administracyjnym Microsoft Intune przejdź do pozycji Zasady > konfiguracji aplikacji Aplikacje > Dodaj > aplikacje zarządzane.

- Nadaj zasadom nazwę.

- W obszarze Wybierz aplikacje publiczne wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia dodaj wartość DisableSignOut jako klucz i wartość true w obszarze Ogólne ustawienia konfiguracji.

- Domyślnie DisableSignOut = false.

- Administracja musi mieć wartość DisableSignOut = true, aby wyłączyć przycisk wylogowywania w aplikacji. Po wypchnięciu zasad użytkownicy nie zobaczą przycisku wylogowywania.

- Kliknij przycisk Dalej i przypisz te zasady do urządzeń/użytkowników docelowych.

Ważna

Ta funkcja jest dostępna w publicznej wersji zapoznawczej. Poniższe informacje dotyczą wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Tagowanie urządzenia

Usługa Defender for Endpoint w systemie iOS umożliwia zbiorcze tagowanie urządzeń przenośnych podczas dołączania, umożliwiając administratorom konfigurowanie tagów za pośrednictwem Intune. Administracja można skonfigurować tagi urządzeń za pośrednictwem Intune za pośrednictwem zasad konfiguracji i wypchnąć je do urządzeń użytkownika. Po zainstalowaniu i aktywowaniu usługi Defender przez użytkownika aplikacja kliencka przekazuje tagi urządzenia do portalu zabezpieczeń. Tagi Urządzenia są wyświetlane na urządzeniach w spisie urządzeń.

Ta konfiguracja jest dostępna zarówno dla zarejestrowanych urządzeń (MDM), jak i niezarejestrowanych (MAM). Administratorzy mogą użyć poniższych kroków, aby skonfigurować tagi urządzenia.

Konfigurowanie tagów urządzeń

W przypadku zarejestrowanych urządzeń (MDM)

W centrum administracyjnym Microsoft Intune przejdź do pozycji Zasady > konfiguracji aplikacji Aplikacje > Dodaj > zarządzane urządzenia.

Nadaj zasadom nazwę, wybierz pozycję Platforma > iOS/iPadOS

Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj element DefenderDeviceTag jako typ klucza i wartości jako ciąg.

- Administracja można przypisać nowy tag, dodając klucz DefenderDeviceTag i ustawiając wartość tagu urządzenia.

- Administracja można edytować istniejący tag, modyfikując wartość klucza DefenderDeviceTag.

- Administracja można usunąć istniejący tag, usuwając klucz DefenderDeviceTag.

Kliknij przycisk Dalej i przypisz te zasady do urządzeń/użytkowników docelowych.

W przypadku niezarejestrowanych urządzeń (MAM)

- W centrum administracyjnym Microsoft Intune przejdź do pozycji Zasady > konfiguracji aplikacji Aplikacje > Dodaj > aplikacje zarządzane.

- Nadaj zasadom nazwę.

- W obszarze Wybierz aplikacje publiczne wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia dodaj element DefenderDeviceTag jako klucz w obszarze Ogólne ustawienia konfiguracji.

- Administracja można przypisać nowy tag, dodając klucz DefenderDeviceTag i ustawiając wartość tagu urządzenia.

- Administracja można edytować istniejący tag, modyfikując wartość klucza DefenderDeviceTag.

- Administracja można usunąć istniejący tag, usuwając klucz DefenderDeviceTag.

- Kliknij przycisk Dalej i przypisz te zasady do urządzeń/użytkowników docelowych.

Uwaga

Aby tagi były synchronizowane z Intune i przekazywane do portalu zabezpieczeń, należy otworzyć aplikację Defender. Odzwierciedlenie tagów w portalu może potrwać do 18 godzin.

Konfigurowanie opcji wysyłania opinii w aplikacji

Klienci mają teraz możliwość skonfigurowania możliwości wysyłania danych opinii do firmy Microsoft w aplikacji Defender for Endpoint. Dane opinii pomagają firmie Microsoft ulepszać produkty i rozwiązywać problemy.

Uwaga

W przypadku klientów korzystających z chmury dla instytucji rządowych USA zbieranie danych opinii jest domyślnie wyłączone .

Wykonaj następujące kroki, aby skonfigurować opcję wysyłania danych opinii do firmy Microsoft:

W centrum administracyjnym Microsoft Intune przejdź do pozycjiZasady> konfiguracji aplikacji Aplikacje>Dodaj>zarządzane urządzenia.

Nadaj zasadom nazwę, a jako typ profilu wybierz pozycję Platforma > iOS/iPadOS .

Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj wartość DefenderFeedbackData jako typ klucza i wartości jako wartość logiczną.

Aby usunąć możliwość przekazywania opinii przez użytkowników końcowych, ustaw wartość jako

falsei przypisz te zasady do użytkowników. Domyślnie ta wartość jest ustawiona natrue. W przypadku klientów rządowych USA wartość domyślna jest ustawiona na wartość "false".W przypadku użytkowników z kluczem ustawionym jako

trueistnieje możliwość wysyłania danych opinii do firmy Microsoft w aplikacji (menu>Pomoc & opinii>wyślij opinię do firmy Microsoft).

Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Zgłaszanie niebezpiecznej witryny

Witryny wyłudzające informacje podszywają się pod zaufane strony internetowe w celu uzyskania informacji osobistych lub finansowych. Odwiedź stronę Przekaż opinię na temat ochrony sieci , aby zgłosić witrynę internetową, która może być witryną wyłudzającą informacje.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla