Co oznacza zgodność z zerowym zaufaniem?

Ten artykuł zawiera omówienie zabezpieczeń aplikacji z perspektywy dewelopera w celu rozwiązania wytycznych dotyczących zerowego zaufania. W przeszłości zabezpieczenia kodu dotyczyły twojej własnej aplikacji: jeśli wystąpił problem, twoja własna aplikacja była zagrożona. Obecnie cyberbezpieczeństwo jest wysokim priorytetem dla klientów i rządów na całym świecie.

Zgodność z wymaganiami dotyczącymi cyberbezpieczeństwa jest wymaganiem wstępnym dla wielu klientów i instytucji rządowych do zakupu aplikacji. Na przykład zobacz Us Executive Order 14028: Improving the Nation's Cybersecurity and US General Services Administracja istration requirements (Poprawa bezpieczeństwa cybernetycznego i ogólnych usług USA) Administracja istration requirements (Podsumowanie wymagań dotyczących bezpieczeństwa cybernetycznego narodu i usług ogólnych USA). Aplikacja musi spełniać wymagania klientów.

Zabezpieczenia w chmurze to kwestie związane z infrastrukturą organizacji, która jest bezpieczna tylko jako najsłabszy link. Gdy jedna aplikacja jest najsłabszym linkiem, złośliwi aktorzy mogą uzyskać dostęp do danych i operacji krytycznych dla działania firmy.

Zabezpieczenia aplikacji z perspektywy dewelopera obejmują podejście Zero Trust: aplikacje odnoszą się do wytycznych dotyczących modelu Zero Trust. Jako deweloper stale aktualizujesz aplikację w miarę zmian w zakresie zagrożeń i wskazówek dotyczących zabezpieczeń.

Obsługa zasad zero trust w kodzie

Dwa klucze zgodności z zasadami Zero Trust to możliwość jawnego weryfikowania aplikacji i obsługi dostępu do najniższych uprawnień. Aplikacja powinna delegować zarządzanie tożsamościami i dostępem do identyfikatora Entra firmy Microsoft, aby mogła używać tokenów firmy Microsoft Entra. Delegowanie zarządzania tożsamościami i dostępem umożliwia aplikacji obsługę technologii klienta, takich jak uwierzytelnianie wieloskładnikowe, uwierzytelnianie bez hasła i zasady dostępu warunkowego.

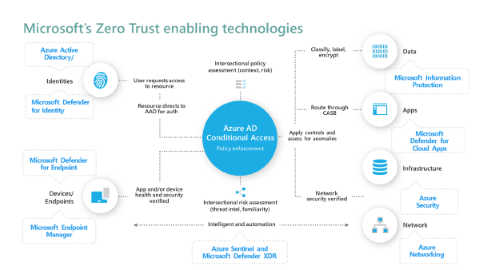

Dzięki technologiom włączania Platforma tożsamości Microsoft i zero trust (jak pokazano na poniższym diagramie), użycie tokenów Firmy Microsoft Entra ułatwia twojej aplikacji integrację z całym pakietem technologii zabezpieczeń firmy Microsoft.

Jeśli aplikacja wymaga haseł, możesz uwidocznić klientów, aby uniknąć możliwego ryzyka. Zły aktorzy postrzegają przejście do pracy z dowolnej lokalizacji z dowolnym urządzeniem jako okazję do uzyskania dostępu do danych firmowych poprzez wykonywanie działań, takich jak ataki sprayem haseł. W ataku rozpylenia hasła źli aktorzy próbują obiecującego hasła w zestawie kont użytkowników. Na przykład mogą spróbować GoSeaHawks2022! względem kont użytkowników w obszarze Seattle. Ten udany typ ataku jest jednym z powodów uwierzytelniania bez hasła.

Uzyskiwanie tokenów dostępu z identyfikatora Entra firmy Microsoft

Aplikacja musi co najmniej uzyskać tokeny dostępu z identyfikatora Entra firmy Microsoft, który wystawia tokeny dostępu OAuth 2.0. Aplikacja kliencka może używać tych tokenów, aby uzyskać ograniczony dostęp do zasobów użytkownika za pośrednictwem wywołań interfejsu API w imieniu użytkownika. Token dostępu służy do wywoływania każdego interfejsu API.

Gdy delegowany dostawca tożsamości weryfikuje tożsamość, dział IT klienta może wymusić najniższy dostęp z uprawnieniami i zgodą firmy Microsoft. Identyfikator Entra firmy Microsoft określa, kiedy wystawia tokeny do aplikacji.

Gdy klienci rozumieją, do jakich zasobów firmowych aplikacja potrzebuje dostępu, mogą oni prawidłowo udzielać lub odrzucać żądania dostępu. Jeśli na przykład aplikacja musi uzyskać dostęp do programu Microsoft SharePoint, udokumentuj to wymaganie, aby ułatwić klientom udzielanie odpowiednich uprawnień.

Następne kroki

- Korzystanie z metodologii programowania opartego na standardach zawiera omówienie obsługiwanych standardów (OAuth 2.0, OpenID Połączenie, SAML, WS-Federation i SCIM) oraz korzyści wynikające z używania ich z biblioteki MSAL i Platforma tożsamości Microsoft.

- Tworzenie aplikacji z podejściem Zero Trust do tożsamości zawiera omówienie uprawnień i najlepszych rozwiązań dotyczących dostępu.

- Dostosowywanie tokenów opisuje informacje, które można otrzymywać w tokenach firmy Microsoft Entra. Dowiedz się, jak dostosować tokeny i zwiększyć elastyczność i kontrolę przy jednoczesnym zwiększeniu zabezpieczeń zero trust aplikacji z najniższymi uprawnieniami.

- Obsługiwane typy tożsamości i kont dla aplikacji z jedną i wieloma dzierżawami wyjaśniają, jak można wybrać, czy aplikacja zezwala tylko użytkownikom z dzierżawy Microsoft Entra, dowolnej dzierżawy firmy Microsoft lub użytkowników z osobistymi kontami Microsoft.

- Usługa API Protection opisuje najlepsze rozwiązania dotyczące ochrony interfejsu API za pośrednictwem rejestracji, definiowania uprawnień i zgody oraz wymuszania dostępu w celu osiągnięcia celów zero trust.

- Najlepsze rozwiązania dotyczące autoryzacji pomagają zaimplementować najlepsze modele autoryzacji, uprawnień i zgody dla aplikacji.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla