Monitorowanie zagrożeń ot w przedsiębiorstwie

W miarę jak coraz bardziej krytyczne dla działania firmy branże przekształcają swoje systemy OT na cyfrowe infrastruktury IT, zespoły centrum operacji zabezpieczeń (SOC, security operation center) i dyrektorzy ds. bezpieczeństwa informacji (CISO) są coraz bardziej odpowiedzialni za zagrożenia ze strony sieci OT.

Wraz z nowymi obowiązkami zespoły SOC zajmują się nowymi wyzwaniami, w tym:

Brak wiedzy i wiedzy ot w obecnych zespołach SOC dotyczących alertów OT, sprzętu przemysłowego, protokołów i zachowania sieci. Często przekłada się to na niejasne lub zminimalizowane zrozumienie zdarzeń OT i ich wpływ na działalność biznesową.

Silosowane lub nieefektywne procesy komunikacji i procesów między organizacjami OT i SOC.

Ograniczona technologia i narzędzia, takie jak brak widoczności lub zautomatyzowane korygowanie zabezpieczeń dla sieci OT. Należy ocenić i połączyć informacje między źródłami danych dla sieci OT, a integracja z istniejącymi rozwiązaniami SOC może być kosztowna.

Jednak bez danych OT, kontekstu i integracji z istniejącymi narzędziami i przepływami pracy SOC zabezpieczenia OT i zagrożenia operacyjne mogą być obsługiwane niepoprawnie, a nawet niezauważone.

Integrowanie usługi Defender dla IoT i usługi Microsoft Sentinel

Microsoft Sentinel to skalowalna usługa w chmurze do zarządzania zdarzeniami zabezpieczeń (SIEM) automatycznego reagowania na zdarzenia zabezpieczeń (SOAR). Zespoły SOC mogą używać integracji między usługą Microsoft Defender for IoT i usługą Microsoft Sentinel w celu zbierania danych między sieciami, wykrywania i badania zagrożeń oraz reagowania na zdarzenia.

W usłudze Microsoft Sentinel łącznik danych usługi Defender for IoT i rozwiązanie wyprowadzają wbudowaną zawartość zabezpieczeń do zespołów SOC, ułatwiając im wyświetlanie, analizowanie i reagowanie na alerty zabezpieczeń OT oraz zrozumienie wygenerowanych zdarzeń w szerszej zawartości zagrożeń organizacyjnych.

Zainstaluj sam łącznik danych usługi Defender for IoT, aby przesyłać strumieniowo alerty sieciowe OT do usługi Microsoft Sentinel. Następnie zainstaluj również rozwiązanie Microsoft Defender dla IoT, aby uzyskać dodatkową wartość reguł analizy specyficznych dla IoT /OT, skoroszytów i podręczników SOAR, a także mapowania zdarzeń na MITRE ATT&CK dla technik ICS.

Zintegrowanie usługi Defender for IoT z usługą Microsoft Sentinel pomaga również pozyskiwać więcej danych z innych integracji partnerów usługi Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Integracje z firmą Microsoft i usługami partnerskimi.

Uwaga

Niektóre funkcje usługi Microsoft Sentinel mogą ponieść opłatę. Aby uzyskać więcej informacji, zobacz Planowanie kosztów i omówienie cen i rozliczeń usługi Microsoft Sentinel.

Zintegrowane wykrywanie i reagowanie

W poniższej tabeli przedstawiono, w jaki sposób zarówno zespół OT, po stronie usługi Defender for IoT, jak i zespół SOC po stronie usługi Microsoft Sentinel mogą wykrywać zagrożenia i reagować na nie szybko na całej osi czasu ataku.

| Microsoft Sentinel | Krok | Defender dla IoT |

|---|---|---|

| Wyzwolony alert OT | Alerty OT o wysokiej pewności, obsługiwane przez grupę badań zabezpieczeń sekcji 52 usługi Defender dla IoT, są wyzwalane na podstawie danych pozyskanych do usługi Defender dla IoT. | |

| Reguły analizy automatycznie otwierają zdarzenia tylko dla odpowiednich przypadków użycia, unikając zmęczenia alertów OT | Zdarzenie OT utworzone | |

| Zespoły SOC mapować wpływ na działalność biznesową, w tym dane dotyczące witryny, linii, naruszonych zasobów i właścicieli OT | Mapowanie wpływu biznesowego zdarzenia OT | |

| Zespoły SOC przenoszą zdarzenie do aktywnej i zaczynają badać, używając połączeń sieciowych i zdarzeń, skoroszytów i strony jednostki urządzenia OT | Badanie incydentu OT | Alerty są przenoszone do aktywnych zespołów, a zespoły OT badają dane PCAP, szczegółowe raporty i inne szczegóły urządzenia |

| Zespoły SOC reagują za pomocą podręczników i notesów OT | Reagowanie na zdarzenia OT | Zespoły OT pomijają alert lub uczą się go następnego czasu, zgodnie z potrzebami |

| Po ograniczeniu zagrożenia zespoły SOC zamykają incydent | Zamknięcie incydentu OT | Po ograniczeniu zagrożenia zespoły OT zamykają alert |

Synchronizacje stanu alertów

Zmiany stanu alertu są synchronizowane tylko z usługi Microsoft Sentinel do usługi Defender dla IoT, a nie z usługi Defender dla IoT do usługi Microsoft Sentinel.

W przypadku integracji usługi Defender for IoT z usługą Microsoft Sentinel zalecamy zarządzanie stanami alertów wraz z powiązanymi zdarzeniami w usłudze Microsoft Sentinel.

Zdarzenia usługi Microsoft Sentinel dla usługi Defender dla IoT

Po skonfigurowaniu łącznika danych usługi Defender dla IoT i przesyłania strumieniowego alertów IoT/OT do usługi Microsoft Sentinel użyj jednej z następujących metod, aby utworzyć zdarzenia na podstawie tych alertów:

| Metoda | opis |

|---|---|

| Użyj domyślnej reguły łącznika danych | Użyj wartości domyślnej Tworzenie zdarzeń na podstawie wszystkich alertów wygenerowanych w usłudze Microsoft Defender dla analizy IOT udostępnionej za pomocą łącznika danych. Ta reguła tworzy oddzielne zdarzenie w usłudze Microsoft Sentinel dla każdego alertu przesyłanego strumieniowo z usługi Defender dla IoT. |

| Korzystanie z wbudowanych reguł rozwiązania | Włącz niektóre lub wszystkie gotowe reguły analizy dostarczone z rozwiązaniem Microsoft Defender for IoT . Te reguły analizy pomagają zmniejszyć zmęczenie alertów, tworząc zdarzenia tylko w określonych sytuacjach. Możesz na przykład utworzyć zdarzenia dla nadmiernych prób logowania, ale w przypadku wielu skanowań wykrytych w sieci. |

| Tworzenie reguł niestandardowych | Utwórz niestandardowe reguły analizy, aby tworzyć zdarzenia tylko na podstawie określonych potrzeb. Możesz użyć wbudowanych reguł analizy jako punktu początkowego lub utworzyć reguły od podstaw. Dodaj następujący filtr, aby zapobiec zduplikowaniu zdarzeń dla tego samego identyfikatora alertu: | where TimeGenerated <= ProcessingEndTime + 60m |

Niezależnie od metody tworzenia alertów należy utworzyć tylko jedno zdarzenie dla każdego identyfikatora alertu usługi Defender dla IoT.

Skoroszyty usługi Microsoft Sentinel dla usługi Defender dla IoT

Aby wizualizować i monitorować dane usługi Defender dla IoT, użyj skoroszytów wdrożonych w obszarze roboczym usługi Microsoft Sentinel w ramach rozwiązania Microsoft Defender for IoT .

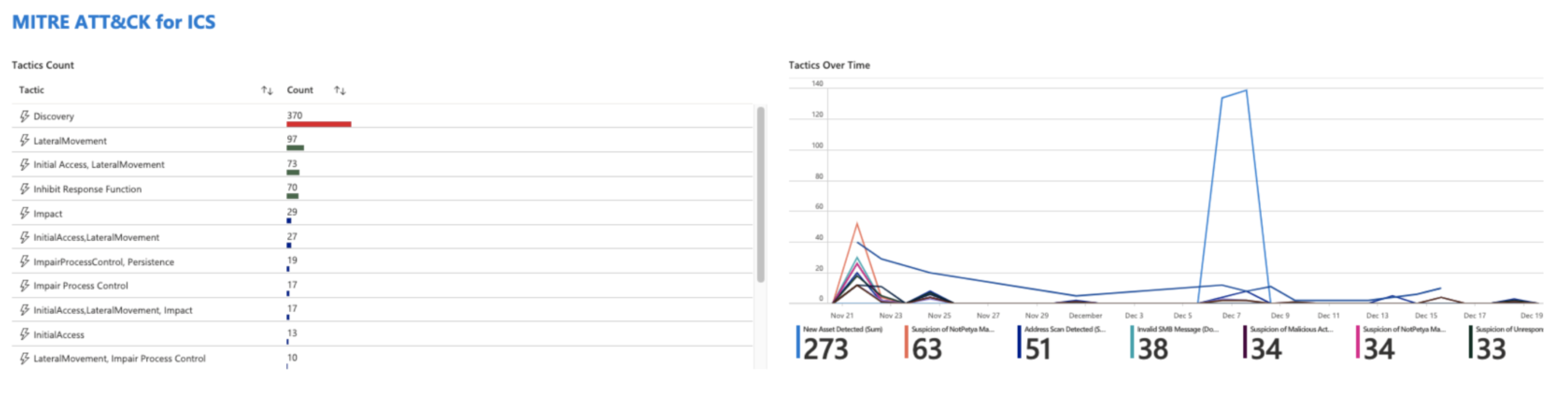

Skoroszyty usługi Defender for IoT udostępniają badania z przewodnikiem dla jednostek OT na podstawie otwartych zdarzeń, powiadomień o alertach i działań dotyczących zasobów OT. Zapewniają one również środowisko wyszukiwania zagrożeń w całej strukturze MITRE ATT &CK® dla ICS i zostały zaprojektowane tak, aby umożliwić analitykom, inżynierom ds. zabezpieczeń i specjalistom MSSP uzyskanie świadomości sytuacyjnej stanu zabezpieczeń OT.

Skoroszyty mogą wyświetlać alerty według typu, ważności, typu urządzenia OT lub dostawcy albo alertów w czasie. Skoroszyty pokazują również wynik mapowania alertów na taktykę MITRE ATT&CK dla ICS oraz rozkład taktyki według liczby i okresu. Na przykład:

Podręczniki SOAR dla usługi Defender dla IoT

Podręczniki to kolekcje zautomatyzowanych akcji korygowania, które można uruchamiać z usługi Microsoft Sentinel jako rutynowe. Podręcznik może pomóc zautomatyzować i zorganizować reakcję na zagrożenia. Można ją uruchomić ręcznie lub ustawić tak, aby była uruchamiana automatycznie w odpowiedzi na określone alerty lub zdarzenia, odpowiednio wyzwolone przez regułę analizy lub regułę automatyzacji.

Na przykład użyj podręczników SOAR do:

Otwórz bilet zasobu w usłudze ServiceNow po wykryciu nowego zasobu, takiego jak nowa stacja robocza inżynieryjna. Ten alert może być nieautoryzowanym urządzeniem, które może być używane przez przeciwników do przeprogramowania komputerów PLC.

Wyślij wiadomość e-mail do odpowiednich uczestników projektu w przypadku wykrycia podejrzanych działań, na przykład nieplanowanego przeprogramowania PLC. Wiadomość e-mail może zostać wysłana do personelu OT, takiego jak inżynier kontrolny odpowiedzialny na powiązanej linii produkcyjnej.

Porównanie zdarzeń, alertów i zdarzeń usługi Defender dla IoT

W tej sekcji wyjaśniono różnice między zdarzeniami, alertami i zdarzeniami usługi Defender for IoT w usłudze Microsoft Sentinel. Użyj wymienionych zapytań, aby wyświetlić pełną listę bieżących zdarzeń, alertów i zdarzeń dla sieci OT.

Zazwyczaj w usłudze Microsoft Sentinel jest wyświetlanych więcej zdarzeń usługi Defender dla IoT niż alerty i więcej alertów usługi Defender dla IoT niż incydenty.

Zdarzenia usługi Defender dla IoT w usłudze Microsoft Sentinel

Każdy dziennik alertów przesyłany strumieniowo do usługi Microsoft Sentinel z usługi Defender dla IoT jest zdarzeniem. Jeśli dziennik alertów odzwierciedla nowy lub zaktualizowany alert w usłudze Defender dla IoT, nowy rekord zostanie dodany do tabeli SecurityAlert .

Aby wyświetlić wszystkie zdarzenia usługi Defender dla IoT w usłudze Microsoft Sentinel, uruchom następujące zapytanie w tabeli SecurityAlert :

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Alerty usługi Defender dla IoT w usłudze Microsoft Sentinel

Usługa Microsoft Sentinel tworzy alerty na podstawie bieżących reguł analizy i dzienników alertów wymienionych w tabeli SecurityAlert . Jeśli nie masz żadnych aktywnych reguł analizy dla usługi Defender dla IoT, usługa Microsoft Sentinel traktuje każdy dziennik alertów jako zdarzenie.

Aby wyświetlić alerty w usłudze Microsoft Sentinel, uruchom następujące zapytanie wtabeli SecurityAlert :

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Po zainstalowaniu rozwiązania Microsoft Defender dla IoT i wdrożeniu podręcznika AD4IoT-AutoAlertStatusSync zmiany stanu alertu są synchronizowane z usługi Microsoft Sentinel do usługi Defender dla IoT. Zmiany stanu alertu nie są synchronizowane z usługi Defender dla IoT do usługi Microsoft Sentinel.

Ważne

Zalecamy zarządzanie stanami alertów wraz z powiązanymi zdarzeniami w usłudze Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Praca z zadaniami zdarzeń w usłudze Microsoft Sentinel.

Zdarzenia usługi Defender dla IoT w usłudze Microsoft Sentinel

Usługa Microsoft Sentinel tworzy zdarzenia na podstawie reguł analizy. Być może istnieje kilka alertów pogrupowanych w tym samym zdarzeniu lub masz skonfigurowane reguły analizy, aby nie tworzyć zdarzeń dla określonych typów alertów.

Aby wyświetlić zdarzenia w usłudze Microsoft Sentinel, uruchom następujące zapytanie:

SecurityIncident

Następne kroki

Aby uzyskać więcej informacji, zobacz:

- Integracje z usługami firmy Microsoft i partnerami

- Samouczek: Połączenie usługi Microsoft Defender dla IoT z usługą Microsoft Sentinel

- Wykrywanie zagrożeń poza urządzeniem przy użyciu danych usługi Defender dla IoT

- Tworzenie niestandardowych reguł analizy do wykrywania zagrożeń

- Samouczek: używanie podręczników z regułami automatyzacji w usłudze Microsoft Sentinel