Samouczek: włączanie bezpiecznego dostępu hybrydowego dla aplikacji przy użyciu usług Azure Active Directory B2C i F5 BIG-IP

Dowiedz się, jak zintegrować usługę Azure Active Directory B2C (Azure AD B2C) z programem F5 BIG-IP Access Policy Manager (APM). Starsze aplikacje można bezpiecznie uwidaczniać w Internecie za pośrednictwem zabezpieczeń BIG-IP przy użyciu wstępnego uwierzytelniania B2C Azure AD, dostępu warunkowego (CA) i logowania jednokrotnego (SSO). F5 Inc. koncentruje się na dostarczaniu, bezpieczeństwie, wydajności i dostępności połączonych usług, w tym przetwarzaniu, magazynowaniu i zasobach sieciowych. Zapewnia sprzęt, modularyzowane oprogramowanie i rozwiązania do obsługi urządzeń wirtualnych gotowych do użycia w chmurze.

Wdróż kontroler dostarczania aplikacji F5 BIG-IP (ADC) jako bezpieczną bramę między sieciami prywatnymi a Internetem. Dostępne są funkcje inspekcji na poziomie aplikacji i dostosowywalnych kontroli dostępu. W przypadku wdrożenia jako zwrotnego serwera proxy użyj big-IP, aby umożliwić bezpieczny dostęp hybrydowy do aplikacji biznesowych z warstwą dostępu do tożsamości federacyjnej zarządzanej przez APM.

Przejdź do f5.com zasobów i oficjalny dokument: Łatwe konfigurowanie bezpiecznego dostępu do wszystkich aplikacji za pomocą identyfikatora Microsoft Entra

Wymagania wstępne

Aby rozpocząć pracę, potrzebne będą następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Duży adres IP lub wdrożona wersja próbna środowiska wirtualnego BIG-IP (VE) na platformie Azure

- Dowolna z następujących licencji F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Licencja autonomiczna programu F5 BIG-IP Access Policy Manager™

- Licencja dodatkowa programu F5 BIG-IP Access Policy Manager™ w usłudze BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-dniowa licencja na pełną wersję próbną funkcji BIG-IP

- Aplikacja internetowa oparta na nagłówku lub aplikacja usług IIS do testowania

- Certyfikat SSL do publikowania usług za pośrednictwem protokołu HTTPS lub używania wartości domyślnej podczas testowania

- Zobacz, Profil SSL

Opis scenariusza

Poniższy scenariusz jest oparty na nagłówku, ale można użyć tych metod do osiągnięcia logowania jednokrotnego protokołu Kerberos.

W tym scenariuszu dostęp dla aplikacji wewnętrznej polega na odbieraniu nagłówków autoryzacji HTTP ze starszego systemu brokera. Agenci sprzedaży mogą być kierowani do odpowiednich obszarów zawartości. Usługa musi zostać rozszerzona na szerszą bazę konsumentów. Aplikacja zostanie uaktualniona do opcji uwierzytelniania użytkowników lub zostanie zastąpiona.

W idealnym przypadku uaktualnienie aplikacji obsługuje bezpośrednie zarządzanie i nadzór przy użyciu nowoczesnej płaszczyzny sterowania. Jednak czas i wysiłek w celu modernizacji wprowadza koszty i potencjalny przestój. Zamiast tego należy wdrożyć wersję wirtualną BIG-IP (VE) między publicznym Internetem a wewnętrzną siecią wirtualną platformy Azure w celu bramy dostępu za pomocą usługi Azure AD B2C. Big-IP przed aplikacją umożliwia nakładkę usługi przy użyciu Azure AD wstępnego uwierzytelniania B2C i logowania jednokrotnego opartego na nagłówku, co poprawia stan zabezpieczeń aplikacji.

Bezpieczne rozwiązanie dostępu hybrydowego ma następujące składniki:

- Aplikacja — usługa zaplecza chroniona przez usługę Azure AD B2C i bezpieczny dostęp hybrydowy BIG-IP

- Azure AD B2C — dostawca tożsamości (IdP) i serwer autoryzacji OpenID Connect (OIDC), który weryfikuje poświadczenia użytkownika, uwierzytelnianie wieloskładnikowe i logowanie jednokrotne do aplikacji BIG-IP APM

- BIG-IP — zwrotny serwer proxy dla aplikacji. Big-IP APM jest klientem OIDC, delegując uwierzytelnianie do serwera autoryzacji OIDC, przed logowaniem jednokrotnym opartym na nagłówku do usługi zaplecza.

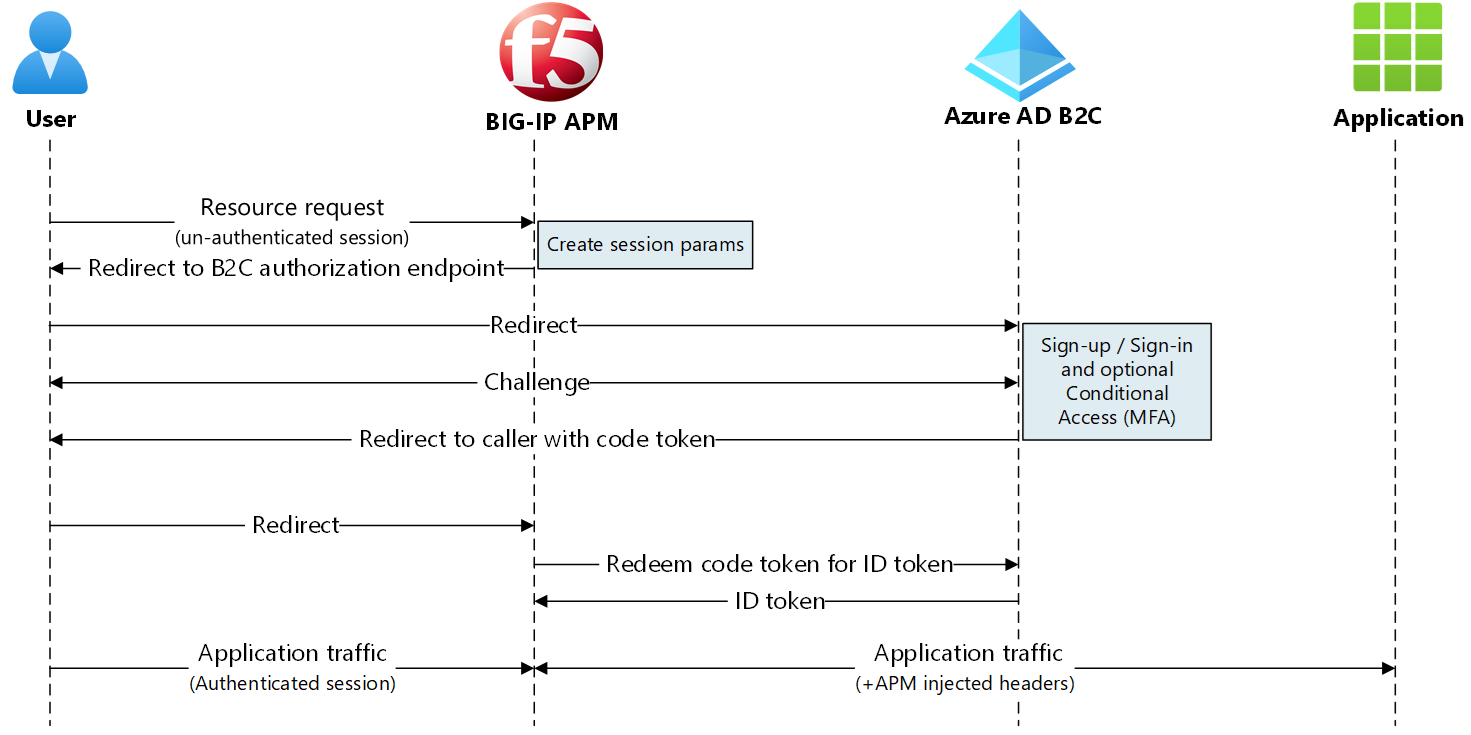

Na poniższym diagramie przedstawiono przepływ inicjowany przez dostawcę usług dla tego scenariusza.

- Użytkownik łączy się z punktem końcowym aplikacji. BIG-IP to dostawca usług.

- Klient OIDC BIG-IP APM przekierowuje użytkownika do punktu końcowego dzierżawy B2C Azure AD, serwera autoryzacji OIDC

- Azure AD dzierżawa B2C wstępnie uwierzytelnia użytkownika i stosuje zasady dostępu warunkowego

- Azure AD B2C przekierowuje użytkownika z powrotem do dostawcy usług przy użyciu kodu autoryzacji

- Klient OIDC prosi serwer autoryzacji o wymianę kodu autoryzacji dla tokenu identyfikatora

- Big-IP APM przyznaje użytkownikowi dostęp i wprowadza nagłówki HTTP w żądaniu klienta przekazanym do aplikacji

konfiguracja usługi Azure AD B2C

Aby włączyć big-IP z uwierzytelnianiem Azure AD B2C, użyj dzierżawy usługi Azure AD B2C z przepływem użytkownika lub zasadami niestandardowymi.

Zobacz Samouczek: tworzenie przepływów użytkownika i zasad niestandardowych w usłudze Azure AD B2C

Utwórz atrybuty niestandardowe

Uzyskaj atrybuty niestandardowe z obiektów użytkownika usługi Azure AD B2C, federacyjnych dostawców tożsamości, łączników interfejsu API lub rejestracji użytkownika. Uwzględnij atrybuty w tokenie, który przechodzi do aplikacji.

Starsze aplikacje oczekują określonych atrybutów, dlatego uwzględnij je w przepływie użytkownika. Możesz zastąpić je atrybutami wymaganymi przez aplikację. Lub jeśli konfigurujesz aplikację testową przy użyciu instrukcji, użyj dowolnych nagłówków.

- Zaloguj się do Azure Portal jako administrator globalny.

- W okienku po lewej stronie wybierz pozycję Atrybuty użytkownika.

- Wybierz pozycję Dodaj , aby utworzyć dwa atrybuty niestandardowe.

- W polu Identyfikator agenta wybierz pozycję Typ danych ciągu.

- W obszarze Geo agenta wybierz pozycję Typ danych ciągu.

Dodawanie atrybutów do przepływu użytkownika

- W menu po lewej stronie przejdź do pozycji Zasady>Przepływy użytkownika.

- Wybierz zasady, na przykład B2C_1_SignupSignin.

- Wybierz pozycję Atrybuty użytkownika.

- Dodaj oba atrybuty niestandardowe.

- Dodaj atrybut Nazwa wyświetlana . Te atrybuty są zbierane podczas rejestracji użytkownika.

- Wybierz pozycję Oświadczenia aplikacji.

- Dodaj oba atrybuty niestandardowe.

- Dodaj nazwę wyświetlaną. Te atrybuty przechodzą do adresu BIG-IP.

- Wybierz pozycję Uruchom przepływ użytkownika.

- W menu przepływu użytkownika na pasku nawigacyjnym po lewej stronie sprawdź monity o zdefiniowane atrybuty.

Dowiedz się więcej: Samouczek: tworzenie przepływów użytkownika i zasad niestandardowych w usłudze Azure AD B2C

federacja Azure AD B2C

Federate BIG-IP i Azure AD B2C dla wzajemnego zaufania. Zarejestruj big-IP w dzierżawie usługi Azure AD B2C jako aplikację OIDC.

- W portalu wybierz pozycję Rejestracje aplikacji>Nowa rejestracja.

- Wprowadź nazwę aplikacji, na przykład HeaderApp1.

- W obszarze Obsługiwane typy kont wybierz pozycję Konta w dowolnym dostawcy tożsamości lub katalogu organizacyjnym (w celu uwierzytelniania użytkowników za pomocą przepływów użytkownika).

- W obszarze Identyfikator URI przekierowania wybierz pozycję Sieć Web.

- Wprowadź publiczną nazwę FQDN usługi chronionej.

- Wprowadź ścieżkę.

- Pozostaw pozostałe opcje.

- Wybierz pozycję Zarejestruj.

- Przejdź do pozycji Wpisy tajne certyfikatów&>+ Nowy klucz tajny klienta.

- Wprowadź opisową nazwę

- Wprowadź czas wygaśnięcia wpisu tajnego używanego przez big-IP.

- Zanotuj wpis tajny klienta dla konfiguracji BIG-IP.

Identyfikator URI przekierowania to punkt końcowy BIG-IP. Po uwierzytelnieniu serwer autoryzacji (Azure AD B2C) wysyła użytkowników do punktu końcowego.

Dowiedz się więcej: Samouczek: rejestrowanie aplikacji internetowej w usłudze Azure AD B2C dla Azure AD B2C.

Konfiguracja big-IP

W przypadku konfiguracji BIG-IP użyj konfiguracji z przewodnikiem w wersji 7/8. Struktura przepływu pracy jest dostosowana do topologii dostępu i umożliwia szybkie publikowanie usługi internetowej.

Wersja konfiguracji z przewodnikiem

- Aby potwierdzić wersję, zaloguj się do konfiguracji internetowej BIG-IP przy użyciu konta administratora.

- Przejdź do pozycji Uzyskaj dostęp do>konfiguracji z przewodnikiem.

- Wersja jest wyświetlana w prawym górnym rogu.

Aby uaktualnić konfigurację z przewodnikiem, przejdź do my.f5.com dla K85454683: Uaktualnij konfigurację z przewodnikiem F5 BIG-IP w systemie BIG-IP.

Profile SSL

Użyj protokołu BIG-IP skonfigurowanego z profilem SSL klienta, aby zabezpieczyć ruch po stronie klienta za pośrednictwem protokołu TLS. Zaimportuj certyfikat zgodny z nazwą domeny używany przez publiczny adres URL aplikacji. Zalecamy używanie publicznego urzędu certyfikacji, ale do testowania można używać certyfikatów z podpisem własnym BIG-IP.

Aby dodać certyfikaty i zarządzać nimi w usłudze BIG-IP VE, przejdź do techdocs.f5.com dla systemu BIG-IP: Administracja SSL.

Konfiguracja z przewodnikiem

- Aby uruchomić kreatora wdrażania, w konfiguracji internetowej przejdź do sekcji Uzyskiwanie dostępu do>konfiguracji z przewodnikiem.

- Wybierz pozycję Federacja>F5 jako klient OAuth i serwer zasobów.

- Zwróć uwagę na podsumowanie przepływu dla tego scenariusza.

- Wybierz opcję Dalej.

- Zostanie uruchomiony kreator.

Właściwości protokołu OAuth

W poniższych sekcjach zdefiniuj właściwości, aby włączyć federację między serwerem autoryzacji BIG-IP a serwerem autoryzacji OAuth, dzierżawą usługi Azure AD B2C. Protokół OAuth jest określany w całej konfiguracji BIG-IP. Rozwiązanie używa OIDC, warstwy tożsamości w protokole OAuth 2.0. Klienci OIDC weryfikują tożsamość użytkownika i uzyskują inne informacje o profilu.

Nazwa konfiguracji

Nazwa wyświetlana konfiguracji pomaga odróżnić konfiguracje wdrożenia w konfiguracji z przewodnikiem. Nie można zmienić nazwy i jest ona wyświetlana tylko w widoku Konfiguracja z przewodnikiem.

Mode

Big-IP APM jest klientem OIDC, dlatego wybierz opcję Klient.

Rozpoznawanie nazw DNS

Określony obiekt docelowy musi rozpoznać publiczne adresy IP punktów końcowych usługi Azure AD B2C. Wybierz publiczny program rozpoznawania nazw DNS lub utwórz nowy.

Ustawienia dostawcy

Skonfiguruj Azure AD B2C jako dostawcę tożsamości OAuth2. Konfiguracja z przewodnikiem ma Azure AD szablonów B2C, ale nie niektórych zakresów.

Dodaj nowego dostawcę i skonfiguruj go:

Ogólne właściwości protokołu OAuth

| Właściwości | Opis |

|---|---|

| Typ dostawcy OAuth | Niestandardowy |

| Wybieranie dostawcy OAuth | Tworzenie nowych lub używanie dostawcy OAuth |

| Nazwa | Nazwa wyświetlana dostawcy tożsamości B2C. Ta nazwa wydaje się użytkownikom jako opcja dostawcy podczas logowania |

| Typ tokenu | Token internetowy JSON |

Ustawienia zasad OAuth

| Właściwości | Opis |

|---|---|

| Zakres | Pozostaw to pole puste. Zakres OpenID logowania użytkownika jest dodawany automatycznie |

| Typ udzielenia | Kod autoryzacji |

| Włączanie programu OpenID Connect | Wybierz opcję, aby umieścić klienta APM OAuth w trybie OIDC |

| Typ przepływu | Kod autoryzacji |

Ustawienia dostawcy OAuth

Następujący identyfikator URI identyfikatora OpenID odnosi się do punktu końcowego metadanych używanego przez klientów OIDC do odnajdywania informacji o dostawcy tożsamości, takich jak przerzucanie certyfikatu podpisywania.

- Znajdź punkt końcowy metadanych dla dzierżawy usługi Azure AD B2C. Przechodzenie do Rejestracje aplikacji>Endpoints.

- Skopiuj identyfikator URI dokumentu metadanych Azure AD B2C OpenID Connect. Na przykład

https://wacketywackb2c .b2clogin.com/<tenantname>.onmicrosoft.com/<policyname>/v2.0/.well-known/openid-configuration. - Zaktualizuj identyfikator URI przy użyciu właściwości .

https://<tenantname>.b2clogin.com/WacketywackB2C.onmicrosoft.com/B2C_1_SignUpIn/v2.0/.well-known/openid-configuration - Wklej identyfikator URI do przeglądarki.

- Wyświetl metadane OIDC dla dzierżawy usługi Azure AD B2C.

| Właściwość | Opis |

|---|---|

| Grupy odbiorców | Identyfikator klienta aplikacji reprezentujący big-IP w dzierżawie usługi Azure AD B2C |

| Identyfikator URI uwierzytelniania | Punkt końcowy autoryzacji w metadanych OIDC B2C |

| Identyfikator URI tokenu | Punkt końcowy tokenu w metadanych Azure AD B2C |

| Identyfikator URI żądania userinfo | Pozostaw puste. Azure AD B2C nie obsługuje tej funkcji |

| OpenID URI | Utworzony punkt końcowy metadanych identyfikatora URI openID |

| Ignoruj wygasłą walidację certyfikatu | Pozostaw niezaznaczone |

| Zezwalaj na certyfikat konfiguracji JWK z podpisem własnym | Zaznacz |

| Pakiet zaufanego urzędu certyfikacji | Wybierz pozycję ca-bundle.crt, aby użyć domyślnych zaufanych urzędów F5 |

| Interwał odnajdywania | Podaj interwał dla adresu BIG-IP w celu wykonywania zapytań dotyczących dzierżawy usługi Azure AD B2C pod kątem aktualizacji. Minimalny interwał w usłudze AGC w wersji 16.1 0.0.19 wynosi 5 minut. |

Ustawienia serwera OAuth

Dla serwera autoryzacji OIDC jest dzierżawą usługi Azure AD B2C.

| Właściwość | Opisy |

|---|---|

| Identyfikator klienta | Identyfikator klienta aplikacji reprezentujący big-IP w dzierżawie usługi Azure AD B2C |

| Klucz tajny klienta | Klucz tajny klienta aplikacji |

| Profil SSL serwera klienckiego | Ustaw profil SSL, aby upewnić się, że usługa APM komunikuje się z dostawcą tożsamości Azure AD B2C za pośrednictwem protokołu TLS. Wybierz domyślny serwersl. |

Ustawienia żądania OAuth

Adres BIG-IP wymaga Azure AD żądania B2C w wstępnie skonfigurowanym zestawie żądań. Jednak żądania zostały źle sformułowane i brakuje ważnych parametrów. Dlatego utworzyliśmy je ręcznie.

Żądanie tokenu: włączone

| Właściwość | Opis |

|---|---|

| Wybieranie żądania OAuth | Tworzenie nowego elementu |

| Metoda HTTP | POST |

| Włączanie nagłówków | Niezaznaczone |

| Włączanie parametrów | Zaznaczono |

| Parametr | Nazwa parametru | Wartość parametru |

|---|---|---|

| client_id | client_id | Nie dotyczy |

| nonce | nonce | Nie dotyczy |

| redirect_uri | redirect_uri | Nie dotyczy |

| scope | scope | Nie dotyczy |

| response_type | response_type | Nie dotyczy |

| client_secret | client_secret | Nie dotyczy |

| niestandardowe | grant_type | authorization_code |

Żądanie przekierowania uwierzytelniania: włączone

| Właściwość | Opis |

|---|---|

| Wybieranie żądania OAuth | Tworzenie nowego elementu |

| Metoda HTTP | GET |

| Typ monitu | Brak |

| Włączanie nagłówków | Niezaznaczone |

| Włączanie parametrów | Zaznaczono |

| Parametr | Nazwa parametru | Wartość parametru |

|---|---|---|

| client_id | client_id | Nie dotyczy |

| redirect_uri | redirect_uri | Nie dotyczy |

| response_type | response_type | Nie dotyczy |

| scope | scope | Nie dotyczy |

| nonce | nonce | Nie dotyczy |

Żądanie odświeżania tokenu: wyłączone Możesz włączyć i skonfigurować zgodnie z potrzebami.

Żądanie OpenID UserInfo: Wyłączone nieobsługiwane w dzierżawach globalnych Azure AD B2C.

Właściwości serwera wirtualnego

Utwórz serwer wirtualny BIG-IP, aby przechwycić żądania klientów zewnętrznych dla usługi zaplecza chronionej przez bezpieczny dostęp hybrydowy. Przypisz serwer wirtualny adres IP zamapowany na publiczny rekord DNS dla punktu końcowego usługi BIG-IP reprezentującego aplikację. Użyj serwera wirtualnego, jeśli jest dostępny, w przeciwnym razie podaj następujące właściwości.

| Właściwość | Opis |

|---|---|

| Adres docelowy | Prywatny lub publiczny adres IP, który staje się punktem końcowym usługi BIG-IP dla aplikacji zaplecza |

| Port usługi | HTTPS |

| Włączanie portu przekierowania | Wybierz, aby użytkownicy automatycznie przekierowywali z protokołu HTTP do https |

| Przekierowywanie portu | HTTP |

| Profil SSL klienta | Zamień wstępnie zdefiniowany clientssl profil na ten, który ma certyfikat SSL. Możesz przetestować przy użyciu profilu domyślnego. ale prawdopodobnie powoduje alert przeglądarki. |

Właściwości puli

Usługi zaplecza są wyświetlane w big-IP jako puli z co najmniej jednym serwerem aplikacji, do których serwery wirtualne kierują ruch przychodzący. Wybierz pulę, w przeciwnym razie utwórz nową.

| Właściwość | Opis |

|---|---|

| Metoda równoważenia obciążenia | Wybieranie działania okrężnego |

| Serwer puli | Wewnętrzny adres IP aplikacji zaplecza |

| Port | Port usługi aplikacji zaplecza |

Uwaga

Upewnij się, że adres BIG-IP ma widok na adres serwera puli.

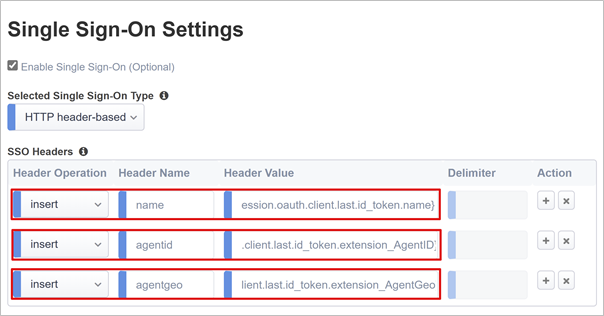

Ustawienia logowania jednokrotnego

Duży adres IP obsługuje opcje logowania jednokrotnego, ale w trybie klienta OAuth konfiguracja z przewodnikiem jest ograniczona do nagłówków Protokołu Kerberos lub HTTP. Włącz logowanie jednokrotne i użyj następujących informacji dla APM, aby zamapować zdefiniowane atrybuty ruchu przychodzącego na nagłówki wychodzące.

| Właściwość | Opis |

|---|---|

| Operacja nagłówka | Insert |

| Nazwa nagłówka | name |

| Wartość nagłówka | %{session.oauth.client.last.id_token.name} |

| Operacja nagłówka | Insert |

| Nazwa nagłówka | agentid |

| Wartość nagłówka | %{session.oauth.client.last.id_token.extension_AgentGeo} |

Uwaga

Zmienne sesji APM w nawiasach klamrowych są uwzględniane wielkości liter. Wprowadzenie identyfikatora agentid, gdy nazwa atrybutu Azure AD B2C jest wysyłana jako Identyfikator agenta, powoduje niepowodzenie mapowania atrybutów. Zdefiniuj atrybuty w małych literach. W Azure AD B2C przepływ użytkownika monituje użytkownika o więcej atrybutów przy użyciu nazwy atrybutu w portalu. W związku z tym należy użyć litery zdania zamiast małych liter.

Właściwości dostosowywania

Dostosuj język i wygląd ekranów wyświetlanych przez użytkowników w przepływie zasad dostępu APM. Edytuj komunikaty ekranu i monity, zmień układy ekranu, kolory, obrazy i lokalizowanie podpisów, opisów i komunikatów.

W polu tekstowym Nagłówek formularza zastąp F5 Networks ciąg nazwą, którą chcesz.

Właściwości zarządzania sesjami

Użyj ustawień zarządzania sesjami BIG-IP, aby zdefiniować warunki, które zakończą sesje lub zezwól im na kontynuowanie. Ustawianie limitów dla użytkowników i adresów IP oraz stron błędów. Zalecamy zaimplementowanie pojedynczego wylogowania (SLO), które bezpiecznie kończy sesje, zmniejszając ryzyko nieautoryzowanego dostępu.

Wdrażanie ustawień

Wybierz pozycję Wdróż , aby zatwierdzić ustawienia, a następnie utwórz obiekty BIG-IP i APM zabezpieczają dostęp hybrydowy do aplikacji. Aplikacja jest wyświetlana jako zasób docelowy w dostępie warunkowym. W przypadku zwiększonych zabezpieczeń blokuj bezpośredni dostęp do aplikacji, wymuszając ścieżkę przez big-IP.

Dowiedz się więcej: Ochrona tożsamości i dostęp warunkowy dla Azure AD B2C

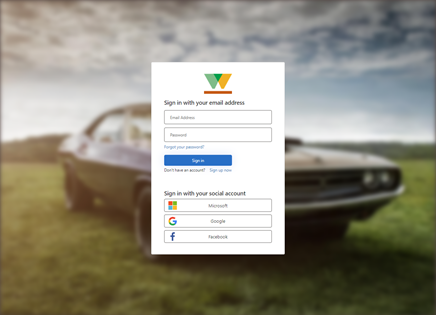

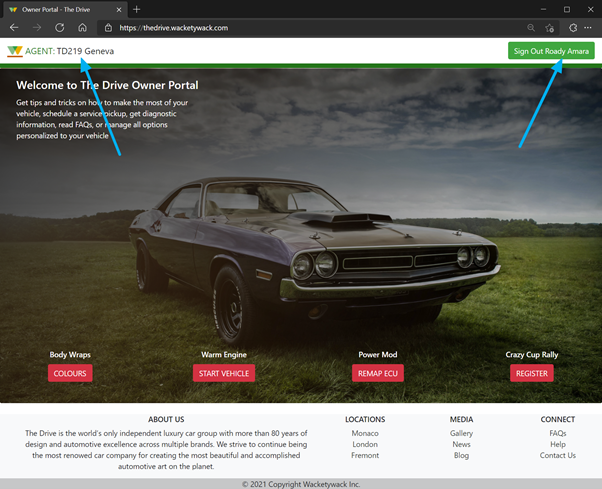

Testowanie przepływu rejestracji logowania

- Jako użytkownik przejdź do zewnętrznego adresu URL aplikacji.

- Zostanie wyświetlona strona logowania klienta OAuth big-IP.

- Zaloguj się przy użyciu udzielenia kodu autoryzacji. Aby usunąć ten krok, zobacz sekcję Konfiguracje uzupełniające .

- Zarejestruj się i uwierzytelnij w dzierżawie usługi Azure AD B2C.

Poniższe obrazy to okno dialogowe logowania użytkownika i strona powitalna logowania.

W przypadku zwiększonych zabezpieczeń blokuj bezpośredni dostęp do aplikacji, wymuszając ścieżkę przez big-IP.

Konfiguracje uzupełniające

Wylogowanie jednokrotne (SLO)

usługa Azure AD B2C obsługuje wylogowywanie dostawców tożsamości i aplikacji. Zobacz: Wylogowywanie jednokrotne.

Aby osiągnąć cel slo, włącz funkcję wylogowywanie aplikacji w celu wywołania punktu końcowego wylogowania Azure AD B2C. Następnie Azure AD B2C wystawia ostateczne przekierowanie do big-IP. Ta akcja zapewnia zakończenie sesji APM aplikacji użytkownika.

Alternatywnym procesem SLO jest włączenie funkcji BIG-IP do nasłuchiwania żądania podczas wybierania przycisku Wyloguj aplikacje. Po wykryciu żądania wywołuje punkt końcowy wylogowania Azure AD B2C. Takie podejście uniemożliwia wprowadzanie zmian w aplikacji.

Aby dowiedzieć się więcej na temat reguł iRules big-IP, przejdź do support.f5.com dla K42052145: Konfigurowanie automatycznego zakończenia sesji (wylogowywanie) na podstawie nazwy pliku odwołującego się do identyfikatora URI.

Uwaga

Niezależnie od podejścia upewnij się, że dzierżawa usługi Azure AD B2C zna punkt końcowy wylogowania APM.

- W portalu przejdź do pozycji Zarządzaj manifestem>.

- Znajdź właściwość

logoutUrl. Odczytuje wartość null. - Dodaj identyfikator URI po wylogowaniu APM:

https://<mysite.com>/my.logout.php3

Uwaga

<mysite.com> to nazwa FQDN BIG-IP dla aplikacji opartej na nagłówku.

Zoptymalizowany przepływ logowania

Aby ulepszyć środowisko logowania użytkownika, pomiń monit logowania użytkownika OAuth wyświetlany przed Microsoft Entra wstępne uwierzytelnianie.

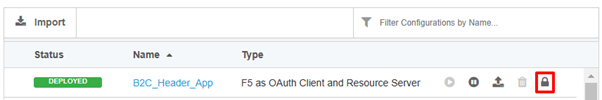

Przejdź do pozycji Uzyskaj dostęp do>konfiguracji z przewodnikiem.

Po prawej stronie wiersza wybierz ikonę kłódki .

Aplikacja oparta na nagłówku odblokowuje ścisłą konfigurację.

Odblokowanie ścisłej konfiguracji uniemożliwia zmianę interfejsu użytkownika kreatora. Obiekty BIG-IP są skojarzone z opublikowanym wystąpieniem aplikacji i są otwarte do bezpośredniego zarządzania.

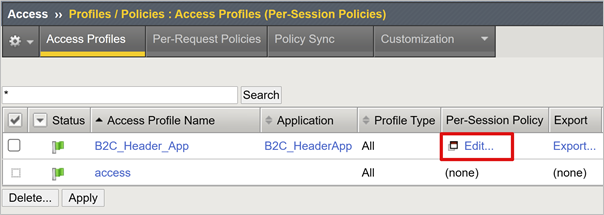

Przejdź do pozycji Profile dostępu/ Profile dostępu>zasad>(zasady sesji).

Dla obiektu zasad aplikacji w kolumnie Zasady sesji wybierz pozycję Edytuj.

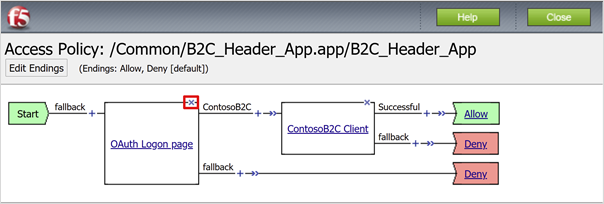

Aby usunąć obiekt zasad strony logowania OAuth , wybierz pozycję X.

Po wyświetleniu monitu połącz się z poprzednim węzłem.

W lewym górnym rogu wybierz pozycję Zastosuj zasady dostępu.

Zamknij kartę edytora wizualizacji.

Podczas próby nawiązania połączenia z aplikacją zostanie wyświetlona strona logowania Azure AD B2C.

Uwaga

Jeśli ponownie włączysz tryb ścisły i wdrożysz konfigurację, ustawienia wykonywane poza interfejsem użytkownika konfiguracji z przewodnikiem zostaną zastąpione. Zaimplementuj ten scenariusz, ręcznie tworząc obiekty konfiguracji dla usług produkcyjnych.

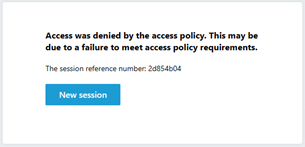

Rozwiązywanie problemów

Skorzystaj z poniższych wskazówek dotyczących rozwiązywania problemów, jeśli dostęp do chronionej aplikacji jest blokowany.

Czasownik dziennika

Dzienniki BIG-IP zawierają informacje dotyczące izolowania problemów z uwierzytelnianiem i logowaniem jednokrotnym. Zwiększ poziom szczegółowości dziennika.

- Przejdź dopozycji Ustawieniadzienników zdarzeń>Przegląd>zasad> dostępu.

- Wybierz wiersz dla opublikowanej aplikacji, a następnie edytuj>dzienniki systemu dostępu.

- Z listy logowania jednokrotnego wybierz pozycję Debuguj.

- Wybierz przycisk OK.

- Przed przejrzeniem dzienników odtwórz problem.

Po zakończeniu przywróć poprzednie ustawienia.

Komunikat o błędzie BIG-IP

Jeśli po uwierzytelnieniu Azure AD B2C zostanie wyświetlony komunikat o błędzie BIG-IP, problem może być związany z logowaniem jednokrotnym z identyfikatora Microsoft Entra do adresu BIG-IP.

- Przejdź do obszaruDostęp — omówienie>raportów programu Access>.

- Uruchamianie raportu przez ostatnią godzinę

- Przejrzyj dzienniki, aby uzyskać wskazówki.

- Wybierz link Wyświetl zmienne sesji .

- Ustal, czy APM odbiera oczekiwane oświadczenia Microsoft Entra.

Brak komunikatu o błędzie BIG-IP

Jeśli nie zostanie wyświetlony komunikat o błędzie BIG-IP, problem może być związany z żądaniem zaplecza lub logowaniem jednokrotnym z big-IP do aplikacji.

- Przejdź do obszaruOmówienie>zasad> dostępuAktywne sesje.

- Wybierz link dla aktywnej sesji.

- Wybierz link Wyświetl zmienne .

- Przejrzyj, aby określić główną przyczynę, szczególnie jeśli big-IP APM uzyskuje niedokładne atrybuty sesji.

- Użyj dzienników aplikacji, aby dowiedzieć się, czy odebrano atrybuty jako nagłówki.

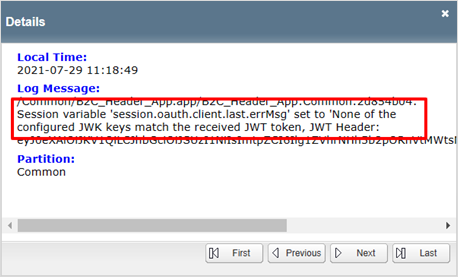

Znany problem z konfiguracją z przewodnikiem w wersji 8

W przypadku korzystania z konfiguracji z przewodnikiem w wersji 8 znany problem generuje następujący błąd po pomyślnym Azure AD uwierzytelnieniu B2C. Problem może być tym, że grupa dostępności nie włącza ustawienia Auto JWT podczas wdrażania. APM nie może uzyskać bieżących kluczy podpisywania tokenu. Inżynieria F5 bada główną przyczynę.

Ten sam dziennik dostępu zawiera szczegółowe informacje.

Ręczne włączanie ustawienia

- Przejdź do pozycji Uzyskaj dostęp do>konfiguracji z przewodnikiem.

- Po prawej stronie wiersza dla aplikacji opartej na nagłówku wybierz kłódkę.

- Przejdź do pozycji Uzyskiwanie dostępu do>dostawcyklienta/serwera> zasobówfederacyjnych> OAuth.

- Wybierz dostawcę dla konfiguracji usługi Azure AD B2C.

- Zaznacz pole Użyj automatycznego JWT .

- Wybierz pozycję Odnajdź.

- Wybierz pozycję Zapisz.

- Pole Klucz (JWT) zawiera identyfikator klucza certyfikatu podpisywania tokenu (KID) z metadanych identyfikatora URI OpenID.

- W lewym górnym rogu wybierz pozycję Zastosuj zasady dostępu.

- Wybierz przycisk Zastosuj.

Aby uzyskać więcej informacji, przejdź do techdocs.f5.com dla klienta OAuth i porady dotyczące rozwiązywania problemów z serwerem zasobów i klientem OAuth