Samouczek: konfigurowanie bez klucza za pomocą usługi Azure Active Directory B2C

Dowiedz się, jak skonfigurować usługę Azure Active Directory B2C (Azure AD B2C) przy użyciu rozwiązania bez hasła bez klucza sift. Dzięki Azure AD B2C jako dostawcy tożsamości integruj bez klucza z aplikacjami klienta w celu zapewnienia uwierzytelniania bez hasła. Bez klucza Zero-Knowledge biometryczne (ZKB) to uwierzytelnianie wieloskładnikowe bez hasła, które pomaga wyeliminować oszustwa, wyłudzanie informacji i ponowne użycie poświadczeń, zwiększając środowisko klienta i ochronę prywatności.

Przejdź do keyless.io, aby dowiedzieć się więcej o:

- Przesiewanie bez klucza

- Jak usługa Keyless używa dowodów zerowej wiedzy w celu ochrony danych biometrycznych

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Dzierżawa chmury bez klucza

- Przejdź do keyless.io, aby zażądać pokazu

- Aplikacja Keyless Authenticator zainstalowana na urządzeniu użytkownika

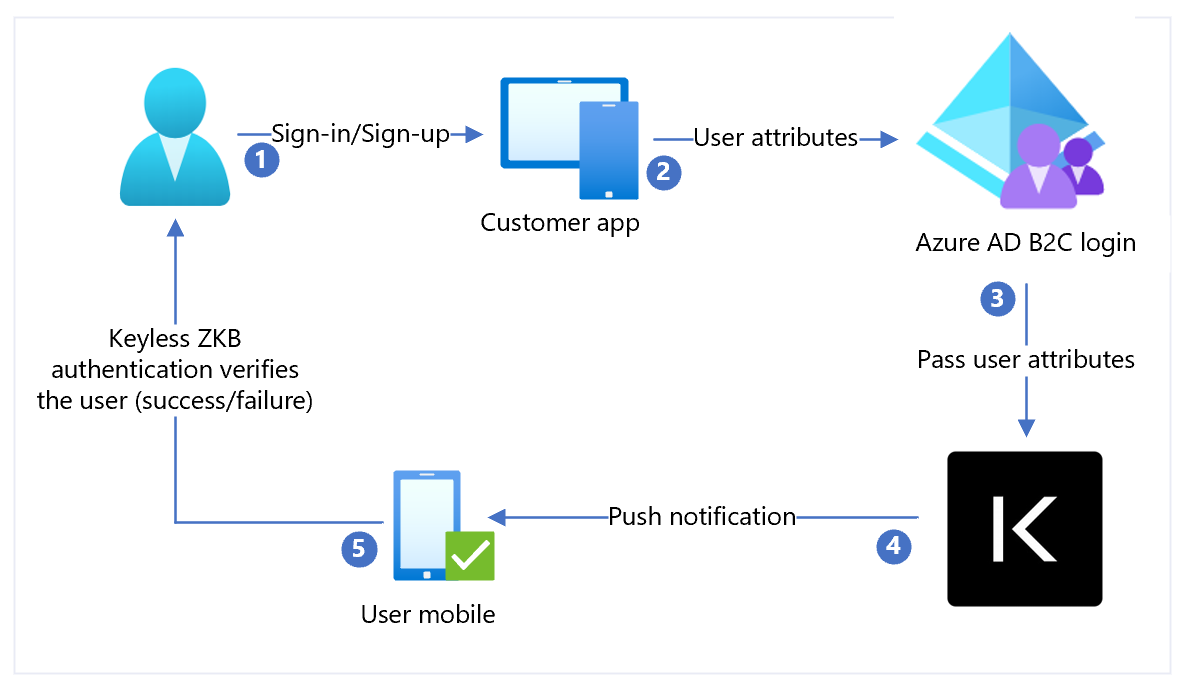

Opis scenariusza

Integracja bez klucza obejmuje następujące składniki:

- Azure AD B2C — serwer autoryzacji, który weryfikuje poświadczenia użytkownika. Znany również jako dostawca tożsamości.

- Aplikacje internetowe i mobilne — aplikacje mobilne lub internetowe do ochrony za pomocą kluczy i Azure AD B2C

- Aplikacja mobilna Keyless Authenticator — sift dla uwierzytelniania w aplikacjach z obsługą usługi Azure AD B2C

Poniższy diagram architektury ilustruje implementację.

- Użytkownik przybywa na stronę logowania. Użytkownik wybiera opcję logowania/rejestracji i wprowadza nazwę użytkownika.

- Aplikacja wysyła atrybuty użytkownika do Azure AD B2C na potrzeby weryfikacji tożsamości.

- Azure AD B2C wysyła atrybuty użytkownika do bez klucza na potrzeby uwierzytelniania.

- Bez klucza wysyła powiadomienie wypychane do zarejestrowanego urządzenia przenośnego użytkowników na potrzeby uwierzytelniania, skan biometryczny twarzy.

- Użytkownik odpowiada na powiadomienie wypychane i otrzymuje lub odmawia dostępu.

Dodawanie dostawcy tożsamości, konfigurowanie dostawcy tożsamości i tworzenie zasad przepływu użytkownika

Skorzystaj z poniższych sekcji, aby dodać dostawcę tożsamości, skonfigurować dostawcę tożsamości i utworzyć zasady przepływu użytkownika.

Dodawanie nowego dostawcy tożsamości

Aby dodać nowego dostawcę tożsamości:

- Zaloguj się do Azure Portal jako administrator globalny dzierżawy usługi Azure AD B2C.

- Wybierz pozycję Katalogi i subskrypcje.

- Na stronie Ustawienia portalu katalogi i subskrypcje na liście Nazwa katalogu znajdź katalog Azure AD katalogu B2C.

- Wybierz pozycję Przełącz.

- W lewym górnym rogu Azure Portal wybierz pozycję Wszystkie usługi.

- Wyszukaj i wybierz pozycję Azure AD B2C.

- Przejdź do pozycji Pulpit nawigacyjny>Dostawcy tożsamościusługi Azure Active Directory B2C>.

- Wybierz pozycję Dostawcy tożsamości.

- Wybierz pozycję Dodaj.

Konfigurowanie dostawcy tożsamości

Aby skonfigurować dostawcę tożsamości:

- Wybierz pozycję >Typ dostawcy tożsamościOpenID Connect (wersja zapoznawcza).

- W polu Nazwa wybierz pozycję Bez klucza.

- W polu Adres URL metadanych wstaw hostowany identyfikator URI aplikacji uwierzytelniania bez klucza, a następnie ścieżkę, taką jak

https://keyless.auth/.well-known/openid-configuration. - W polu Klucz tajny klienta wybierz wpis tajny skojarzony z wystąpieniem uwierzytelniania bez klucza. Wpis tajny jest używany później w konfiguracji kontenera bez klucza.

- W polu Identyfikator klienta wybierz identyfikator klienta. Identyfikator klienta jest używany później w konfiguracji kontenera bez klucza.

- W polu Zakres wybierz pozycję openid.

- W polu Typ odpowiedzi wybierz pozycję id_token.

- W obszarze Tryb odpowiedzi wybierz pozycję form_post.

- Wybierz przycisk OK.

- Wybierz pozycję Mapuj oświadczenia tego dostawcy tożsamości.

- W polu UserID (Identyfikator użytkownika) wybierz pozycję Z subskrypcji.

- W polu Nazwa wyświetlana wybierz pozycję Z subskrypcji.

- W obszarze Tryb odpowiedzi wybierz pozycję Z subskrypcji.

- Wybierz pozycję Zapisz.

Tworzenie zasad przepływu użytkownika

Bez klucza pojawia się jako nowy dostawca tożsamości OpenID Connect (OIDC) z dostawcami tożsamości B2C.

- Otwórz dzierżawę usługi Azure AD B2C.

- W obszarze Zasady wybierz pozycję Przepływy użytkownika.

- Wybierz pozycję Nowy przepływ użytkownika.

- Wybierz pozycję Zarejestruj się i zaloguj się.

- Wybierz wersję.

- Wybierz przycisk Utwórz.

- Wprowadź nazwę zasad.

- W sekcji Dostawcy tożsamości wybierz utworzonego dostawcę tożsamości bez klucza.

- Wprowadź nazwę.

- Wybierz utworzony dostawcę tożsamości.

- Dodaj adres e-mail. Platforma Azure nie przekierowuje logowania do usługi Keyless; zostanie wyświetlony ekran z opcją użytkownika.

- Pozostaw pole Uwierzytelnianie wieloskładnikowe .

- Wybierz pozycję Wymuszaj zasady dostępu warunkowego.

- W obszarze Atrybuty użytkownika i oświadczenia tokenu w opcji Zbieraj atrybut wybierz pozycję Email Adres.

- Dodaj atrybuty użytkownika Microsoft Entra identyfikator zbierane przy użyciu oświadczeń Azure AD B2C powraca do aplikacji klienckiej.

- Wybierz przycisk Utwórz.

- Wybierz nowy przepływ Użytkownika.

- Na panelu po lewej stronie wybierz pozycję Oświadczenia aplikacji.

- W obszarze opcji zaznacz pole wyboru e-mail .

- Wybierz pozycję Zapisz.

Testowanie przepływu użytkownika

- Otwórz dzierżawę usługi Azure AD B2C.

- W obszarze Zasady wybierz pozycję Struktura środowiska tożsamości.

- Wybierz utworzoną wartość SignUpSignIn.

- Wybierz pozycję Uruchom przepływ użytkownika.

- W polu Aplikacja wybierz zarejestrowaną aplikację (przykład to JWT).

- W polu Adres URL odpowiedzi wybierz adres URL przekierowania.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Ukończ przepływ rejestracji i utwórz konto.

- Po utworzeniu atrybutu użytkownika klucz bez klucza jest wywoływany podczas przepływu.

Jeśli przepływ jest niekompletny, potwierdź, że użytkownik jest lub nie został zapisany w katalogu.