Szybki start: Rejestrowanie aplikacji za pomocą platformy tożsamości firmy Microsoft

Rozpocznij pracę z platformą obsługi tożsamości firmy Microsoft, rejestrując aplikację w witrynie Azure Portal.

Platforma tożsamości Microsoft wykonuje zarządzanie tożsamościami i dostępem tylko w przypadku zarejestrowanych aplikacji. Niezależnie od tego, czy jest to aplikacja kliencka, taka jak aplikacja internetowa, czy mobilna, czy internetowy interfejs API, który wspiera aplikację kliencką, rejestruje ją, ustanawia relację zaufania między aplikacją a dostawcą tożsamości, Platforma tożsamości Microsoft.

Napiwek

Aby zarejestrować aplikację dla usługi Azure AD B2C, wykonaj kroki opisane w artykule Samouczek: rejestrowanie aplikacji internetowej w usłudze Azure AD B2C.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

- Konto platformy Azure musi być co najmniej Administracja istratorem aplikacji w chmurze.

- Ukończenie przewodnika Szybki start Konfigurowanie dzierżawy .

Rejestrowanie aplikacji

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Zarejestrowanie aplikacji ustanawia relację zaufania między aplikacją a Platforma tożsamości Microsoft. Zaufanie jest jednokierunkowe: aplikacja ufa Platforma tożsamości Microsoft, a nie odwrotnie. Po utworzeniu obiektu aplikacji nie można przenosić między różnymi dzierżawami.

Wykonaj następujące kroki, aby utworzyć rejestrację aplikacji:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Jeśli masz dostęp do wielu dzierżaw, użyj ikony

Ustawienia w górnym menu, aby przełączyć się do dzierżawy, w której chcesz zarejestrować aplikację z menu Katalogi i subskrypcje.

Ustawienia w górnym menu, aby przełączyć się do dzierżawy, w której chcesz zarejestrować aplikację z menu Katalogi i subskrypcje.Przejdź do pozycji Identity>Applications> Rejestracje aplikacji i wybierz pozycję Nowa rejestracja.

Wprowadź nazwę wyświetlaną aplikacji. Użytkownicy aplikacji mogą zobaczyć nazwę wyświetlaną podczas korzystania z aplikacji, na przykład podczas logowania. Nazwę wyświetlaną można zmienić w dowolnym momencie, a wiele rejestracji aplikacji może mieć taką samą nazwę. Automatycznie wygenerowany identyfikator aplikacji (klienta) rejestracji aplikacji, a nie jej nazwa wyświetlana, jednoznacznie identyfikuje aplikację na platformie tożsamości.

Określ, kto może używać aplikacji, czasami nazywanych jej odbiorcami logowania.

Obsługiwane typy kont Opis Konta tylko w tym katalogu organizacyjnym Wybierz tę opcję, jeśli tworzysz aplikację do użytku tylko przez użytkowników (lub gości) w dzierżawie .

Często nazywana aplikacją biznesową (LOB), ta aplikacja jest aplikacją z jedną dzierżawą w Platforma tożsamości Microsoft.Konta w dowolnym katalogu organizacyjnym Wybierz tę opcję, jeśli chcesz, aby użytkownicy w dowolnej dzierżawie firmy Microsoft Entra mogli korzystać z aplikacji. Ta opcja jest odpowiednia, jeśli na przykład tworzysz aplikację typu oprogramowanie jako usługa (SaaS), którą zamierzasz udostępnić wielu organizacjom.

Ten typ aplikacji jest znany jako aplikacja wielodostępna w Platforma tożsamości Microsoft.Konta w dowolnym katalogu organizacyjnym i konta osobiste Microsoft Wybierz tę opcję, aby kierować aplikację do najszerszego grona odbiorców.

Wybierając tę opcję, rejestrujesz wielodostępną aplikację, która może również obsługiwać użytkowników, którzy mają osobiste konta Microsoft. Osobiste konta Microsoft obejmują konta Skype, Xbox, Live i Hotmail.Osobiste konta Microsoft Wybierz tę opcję, jeśli tworzysz aplikację tylko dla użytkowników, którzy mają osobiste konta Microsoft. Osobiste konta Microsoft obejmują konta Skype, Xbox, Live i Hotmail. Nie wprowadzaj niczego dla identyfikatora URI przekierowania (opcjonalnie). W następnej sekcji skonfigurujesz identyfikator URI przekierowania.

Wybierz pozycję Zarejestruj, aby ukończyć początkową rejestrację aplikacji.

Po zakończeniu rejestracji w centrum administracyjnym firmy Microsoft Entra zostanie wyświetlone okienko Przegląd rejestracji aplikacji. Zostanie wyświetlony identyfikator aplikacji (klienta). Ta wartość jest również nazywana identyfikatorem klienta, która unikatowo identyfikuje aplikację w Platforma tożsamości Microsoft.

Ważne

Nowe rejestracje aplikacji są domyślnie ukryte dla użytkowników. Gdy wszystko będzie gotowe dla użytkowników, aby wyświetlić aplikację na stronie Moje aplikacje, możesz ją włączyć. Aby włączyć aplikację, w centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Aplikacje dla przedsiębiorstw tożsamości>>i wybierz aplikację. Następnie na stronie Właściwości przełącz opcję Widoczne dla użytkowników? na wartość Tak.

Kod aplikacji lub zwykle biblioteka uwierzytelniania używana w aplikacji używa również identyfikatora klienta. Identyfikator jest używany w ramach weryfikowania tokenów zabezpieczających odbieranych z platformy tożsamości.

Dodawanie identyfikatora URI przekierowania

Identyfikator URI przekierowania to lokalizacja, w której Platforma tożsamości Microsoft przekierowuje klienta użytkownika i wysyła tokeny zabezpieczające po uwierzytelnieniu.

Na przykład w produkcyjnej aplikacji internetowej identyfikator URI przekierowania jest często publicznym punktem końcowym, w którym działa aplikacja, na przykład https://contoso.com/auth-response. Podczas programowania często dodaje się również punkt końcowy, w którym uruchamiasz aplikację lokalnie, na przykład https://127.0.0.1/auth-response lub http://localhost/auth-response. Upewnij się, że wszystkie niepotrzebne środowiska programistyczne/identyfikatory URI przekierowania nie są widoczne w aplikacji produkcyjnej. Można to zrobić, stosując oddzielne rejestracje aplikacji na potrzeby programowania i produkcji.

Dodasz i zmodyfikujesz identyfikatory URI przekierowania dla zarejestrowanych aplikacji, konfigurując ich ustawienia platformy.

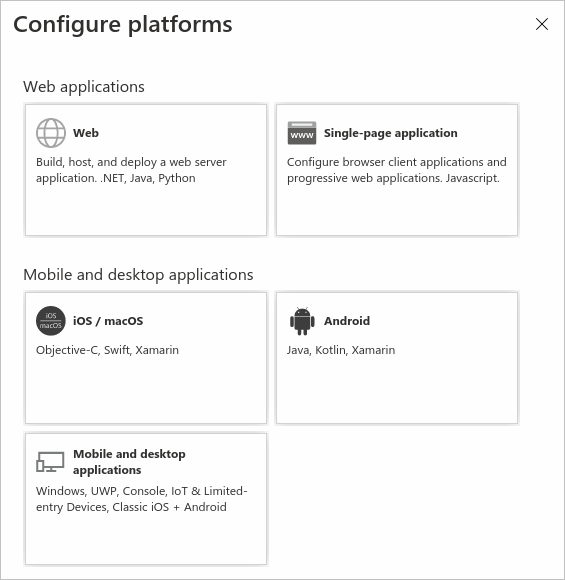

Konfigurowanie ustawień platformy

Ustawienia dla każdego typu aplikacji, w tym identyfikatory URI przekierowania, są skonfigurowane w programie Konfiguracje platformy w witrynie Azure Portal. Niektóre platformy, takie jak aplikacje internetowe i jednostronicowe, wymagają ręcznego określenia identyfikatora URI przekierowania. W przypadku innych platform, takich jak urządzenia przenośne i stacjonarne, możesz wybrać elementy z identyfikatorów URI przekierowania wygenerowanych podczas konfigurowania innych ustawień.

Aby skonfigurować ustawienia aplikacji na podstawie docelowej platformy lub urządzenia, wykonaj następujące kroki:

W centrum administracyjnym firmy Microsoft Entra w Rejestracje aplikacji wybierz aplikację.

W obszarze Zarządzanie wybierz pozycję Uwierzytelnianie.

W obszarze Konfiguracje platformy wybierz pozycję Dodaj platformę.

W obszarze Konfigurowanie platform wybierz kafelek dla typu aplikacji (platformy), aby skonfigurować jego ustawienia.

Platforma Ustawienia konfiguracji Sieć Web Wprowadź identyfikator URI przekierowania dla aplikacji. Ten identyfikator URI to lokalizacja, w której Platforma tożsamości Microsoft przekierowuje klienta użytkownika i wysyła tokeny zabezpieczające po uwierzytelnieniu.

Adres URL wylogowywania kanału frontonu oraz właściwości przepływu niejawnego i hybrydowego można również skonfigurować.

Wybierz tę platformę dla standardowych aplikacji internetowych uruchamianych na serwerze.Aplikacja jednostronicowa Wprowadź identyfikator URI przekierowania dla aplikacji. Ten identyfikator URI to lokalizacja, w której Platforma tożsamości Microsoft przekierowuje klienta użytkownika i wysyła tokeny zabezpieczające po uwierzytelnieniu.

Adres URL wylogowywania kanału frontonu oraz właściwości przepływu niejawnego i hybrydowego można również skonfigurować.

Wybierz tę platformę, jeśli tworzysz aplikację internetową po stronie klienta przy użyciu języka JavaScript lub platformy, takiej jak Angular, Vue.js, React.js lub Blazor WebAssembly.iOS/macOS Wprowadź identyfikator pakietu aplikacji. Znajdź go w pliku Build Ustawienia lub w pliku Xcode w pliku Info.plist.

Identyfikator URI przekierowania jest generowany podczas określania identyfikatora pakietu.Android Wprowadź nazwę pakietu aplikacji. Znajdź go w pliku AndroidManifest.xml . Ponadto wygeneruj i wprowadź skrót Podpisu.

Identyfikator URI przekierowania jest generowany podczas określania tych ustawień.Aplikacje mobilne i klasyczne Wybierz jeden z sugerowanych identyfikatorów URI przekierowania. Możesz też określić identyfikatory URI przekierowania niestandardowego lub więcej.

W przypadku aplikacji klasycznych korzystających z przeglądarki osadzonej zalecamyhttps://login.microsoftonline.com/common/oauth2/nativeclient

W przypadku aplikacji klasycznych korzystających z przeglądarki systemowej zalecamyhttp://localhost

Wybierz tę platformę dla aplikacji mobilnych, które nie korzystają z najnowszej biblioteki Microsoft Authentication Library (MSAL) lub nie korzystają z brokera. Wybierz również tę platformę dla aplikacji klasycznych.Wybierz pozycję Konfiguruj , aby ukończyć konfigurację platformy.

Ograniczenia identyfikatora URI przekierowania

Istnieją pewne ograniczenia dotyczące formatu identyfikatorów URI przekierowania dodanych do rejestracji aplikacji. Aby uzyskać szczegółowe informacje na temat tych ograniczeń, zobacz Ograniczenia i ograniczenia dotyczące identyfikatora URI przekierowania (adres URL odpowiedzi).

Dodaj poświadczenia

Poświadczenia są używane przez poufne aplikacje klienckie, które uzyskują dostęp do internetowego interfejsu API. Przykłady poufnych klientów to aplikacje internetowe, inne internetowe interfejsy API lub aplikacje typu usługi i demona. Poświadczenia umożliwiają aplikacji uwierzytelnianie się jako sama, bez konieczności interakcji z użytkownikiem w czasie wykonywania.

Certyfikaty, wpisy tajne klienta (ciąg) lub poświadczenia tożsamości federacyjnej można dodawać jako poświadczenia do poufnej rejestracji aplikacji klienckiej.

Dodawanie certyfikatu

Czasami nazywany kluczem publicznym certyfikat jest zalecanym typem poświadczeń, ponieważ są uważane za bezpieczniejsze niż wpisy tajne klienta. Aby uzyskać więcej informacji na temat używania certyfikatu jako metody uwierzytelniania w aplikacji, zobacz Platforma tożsamości Microsoft poświadczenia certyfikatu uwierzytelniania aplikacji.

- W centrum administracyjnym firmy Microsoft Entra w Rejestracje aplikacji wybierz aplikację.

- Wybierz pozycję Certyfikaty i wpisy tajne>>Przekaż certyfikat.

- Wybierz plik, który chcesz przekazać. Musi to być jeden z następujących typów plików: .cer, pem, crt.

- Wybierz Dodaj.

Dodaj klucz tajny klienta

Czasami nazywane hasłem aplikacji wpis tajny klienta jest wartością ciągu, która aplikacja może używać zamiast certyfikatu do samodzielnej tożsamości.

Wpisy tajne klienta są uznawane za mniej bezpieczne niż poświadczenia certyfikatu. Deweloperzy aplikacji czasami używają wpisów tajnych klienta podczas tworzenia aplikacji lokalnych ze względu na łatwość użycia. Należy jednak użyć poświadczeń certyfikatu dla dowolnej aplikacji działającej w środowisku produkcyjnym.

- W centrum administracyjnym firmy Microsoft Entra w Rejestracje aplikacji wybierz aplikację.

- Wybierz pozycję Certyfikaty i wpisy tajne Klienta Wpisy>tajne> Nowego klienta.

- Dodaj opis wpisu tajnego klienta.

- Wybierz wygaśnięcie wpisu tajnego lub określ okres istnienia niestandardowego.

- Okres istnienia wpisu tajnego klienta jest ograniczony do dwóch lat (24 miesięcy) lub mniej. Nie można określić niestandardowego okresu istnienia dłuższego niż 24 miesiące.

- Firma Microsoft zaleca ustawienie wartości wygaśnięcia mniejszej niż 12 miesięcy.

- Wybierz Dodaj.

- Zapisz wartość wpisu tajnego do użycia w kodzie aplikacji klienckiej. Ta wartość wpisu tajnego nigdy nie jest wyświetlana ponownie po opuszczeniu tej strony.

Aby uzyskać zalecenia dotyczące zabezpieczeń aplikacji, zobacz Platforma tożsamości Microsoft najlepsze rozwiązania i zalecenia.

Jeśli używasz połączenia usługi Azure DevOps, które automatycznie tworzy jednostkę usługi, musisz zaktualizować wpis tajny klienta z witryny portalu Usługi Azure DevOps zamiast bezpośrednio aktualizować klucz tajny klienta. Zapoznaj się z tym dokumentem, aby dowiedzieć się, jak zaktualizować klucz tajny klienta z witryny portalu Usługi Azure DevOps: Rozwiązywanie problemów z połączeniami usługi Azure Resource Manager.

Dodawanie poświadczeń federacyjnych

Poświadczenia tożsamości federacyjnej to typ poświadczeń, który umożliwia obciążenia, takie jak GitHub Actions, obciążenia uruchomione na platformie Kubernetes lub obciążenia działające na platformach obliczeniowych poza dostępem do zasobów chronionych przez platformę Microsoft Entra bez konieczności zarządzania wpisami tajnymi przy użyciu federacji tożsamości obciążenia.

Aby dodać poświadczenie federacyjne, wykonaj następujące kroki:

W centrum administracyjnym firmy Microsoft Entra w Rejestracje aplikacji wybierz aplikację.

Wybierz pozycję Certyfikaty i wpisy tajne>Federacyjne poświadczenia>Dodaj poświadczenia.

Z listy rozwijanej Scenariusz poświadczeń federacyjnych wybierz jeden z obsługiwanych scenariuszy i postępuj zgodnie z odpowiednimi wskazówkami, aby ukończyć konfigurację.

- Klucze zarządzane przez klienta do szyfrowania danych w dzierżawie przy użyciu usługi Azure Key Vault w innej dzierżawie.

- Akcje Usługi GitHub wdrażające zasoby platformy Azure w celu skonfigurowania przepływu pracy usługi GitHub w celu uzyskania tokenów dla aplikacji i wdrożenia zasobów na platformie Azure.

- Platforma Kubernetes uzyskuje dostęp do zasobów platformy Azure w celu skonfigurowania konta usługi Kubernetes w celu uzyskania tokenów dla aplikacji i uzyskiwania dostępu do zasobów platformy Azure.

- Inny wystawca umożliwiający skonfigurowanie tożsamości zarządzanej przez zewnętrznego dostawcę Połączenie OpenID w celu uzyskania tokenów dla aplikacji i uzyskiwania dostępu do zasobów platformy Azure.

Aby uzyskać więcej informacji, jak uzyskać token dostępu przy użyciu poświadczeń federacyjnych, zapoznaj się z Platforma tożsamości Microsoft i przepływem poświadczeń klienta OAuth 2.0.

Następne kroki

Aplikacje klienckie zazwyczaj muszą uzyskiwać dostęp do zasobów w internetowym interfejsie API. Aplikację kliencją można chronić przy użyciu Platforma tożsamości Microsoft. Możesz również użyć platformy do autoryzowania dostępu opartego na uprawnieniach do internetowego interfejsu API.

Przejdź do następnego przewodnika Szybki start z serii, aby utworzyć kolejną rejestrację aplikacji dla internetowego interfejsu API i uwidocznić jego zakresy.