Pomiń usuwanie kont użytkowników, które wykraczają poza zakres w identyfikatorze Entra firmy Microsoft

Domyślnie aparat aprowizacji firmy Microsoft usuwa nietrwałe lub wyłącza użytkowników, którzy wykraczają poza zakres. Jednak w przypadku niektórych scenariuszy, takich jak Workday do aprowizacji ruchu przychodzącego użytkowników usługi AD, to zachowanie może nie być oczekiwane i może być konieczne zastąpienie tego domyślnego zachowania.

W tym artykule opisano sposób używania interfejsu API programu Microsoft Graph i eksploratora interfejsu API programu Microsoft Graph w celu ustawienia flagi SkipOutOfScopeDeletions , która kontroluje przetwarzanie kont, które wykraczają poza zakres.

- Jeśli parametr SkipOutOfScopeDeletions ma wartość 0 (false), konta, które wykraczają poza zakres, są wyłączone w obiekcie docelowym.

- Jeśli właściwość SkipOutOfScopeDeletions jest ustawiona na 1 (true), konta, które wykraczają poza zakres, nie są wyłączone w obiekcie docelowym. Ta flaga jest ustawiana na poziomie aplikacji aprowizacji i można ją skonfigurować przy użyciu interfejsu API programu Graph.

Ponieważ ta konfiguracja jest szeroko używana w aplikacji aprowizacji użytkowników produktu Workday w usłudze Active Directory, poniższe kroki obejmują zrzuty ekranu aplikacji Workday. Jednak konfiguracja może być również używana ze wszystkimi innymi aplikacjami, takimi jak ServiceNow, Salesforce i Dropbox. Aby pomyślnie wykonać tę procedurę, musisz najpierw skonfigurować aprowizację aplikacji dla aplikacji. Każda aplikacja ma własny artykuł dotyczący konfiguracji. Aby na przykład skonfigurować aplikację Workday, zobacz Samouczek: konfigurowanie aprowizacji użytkowników produktu Workday do firmy Microsoft Entra. Funkcja SkipOutOfScopeDeletions nie działa w przypadku synchronizacji między dzierżawami.

Krok 1. Pobieranie identyfikatora jednostki usługi App Service aprowizacji (identyfikator obiektu)

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji.

Przejdź do aplikacji dla przedsiębiorstw usługi Identity>Applications>.

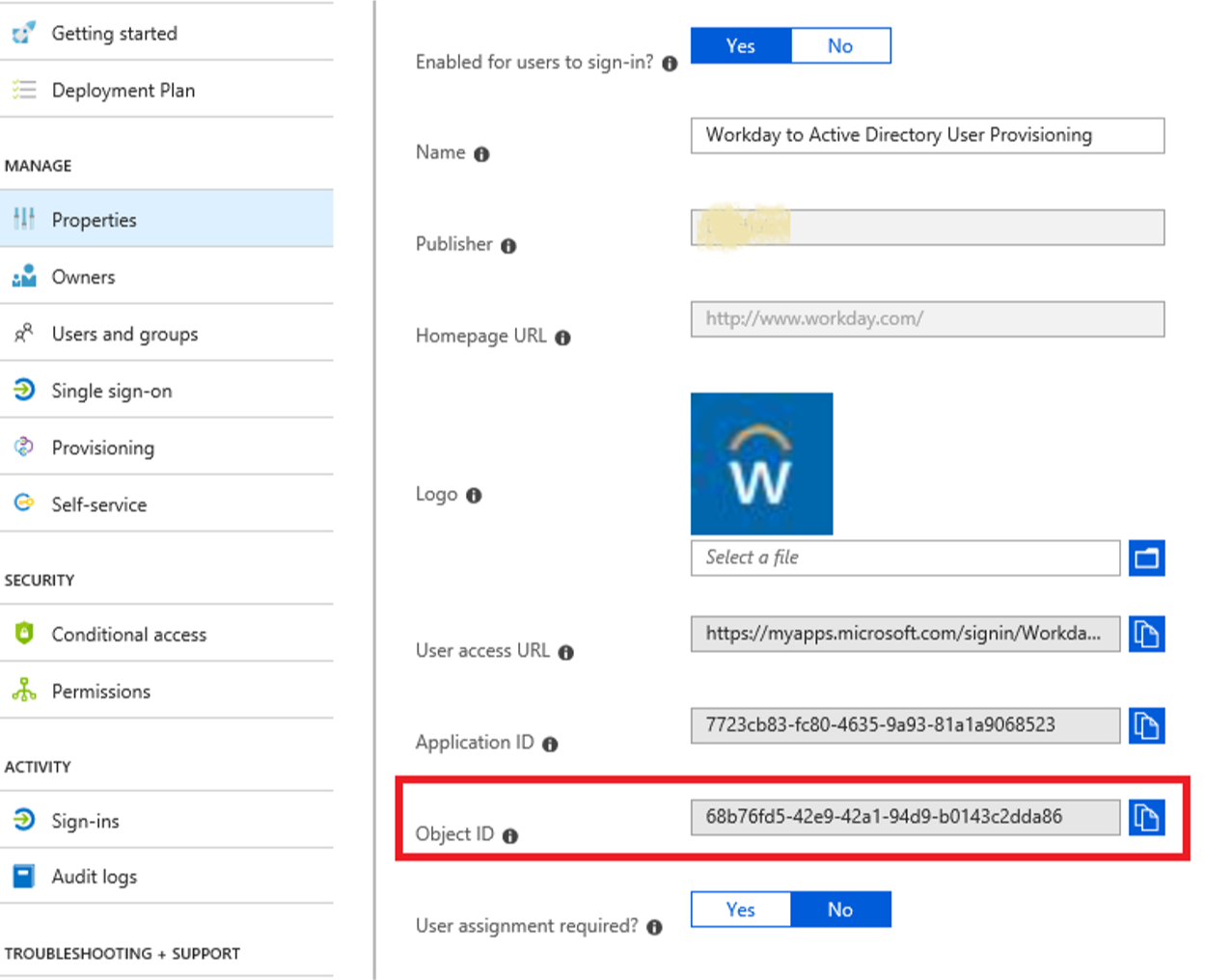

Wybierz aplikację i przejdź do sekcji Właściwości aplikacji aprowizacji. W tym przykładzie używamy produktu Workday.

Skopiuj wartość identyfikatora GUID w polu Identyfikator obiektu. Ta wartość jest również nazywana identyfikatorem ServicePrincipalId aplikacji i jest używana w operacjach eksploratora programu Graph.

Krok 2. Logowanie się do Eksploratora programu Microsoft Graph

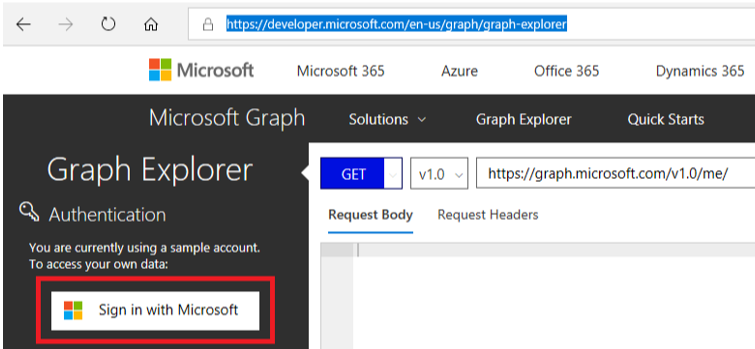

Uruchamianie Eksploratora programu Microsoft Graph

Kliknij przycisk "Zaloguj się przy użyciu firmy Microsoft" i zaloguj się przy użyciu usługi Microsoft Entra Global Administracja istrator lub poświadczeń usługi App Administracja.

Po pomyślnym zalogowaniu szczegóły konta użytkownika są wyświetlane w okienku po lewej stronie.

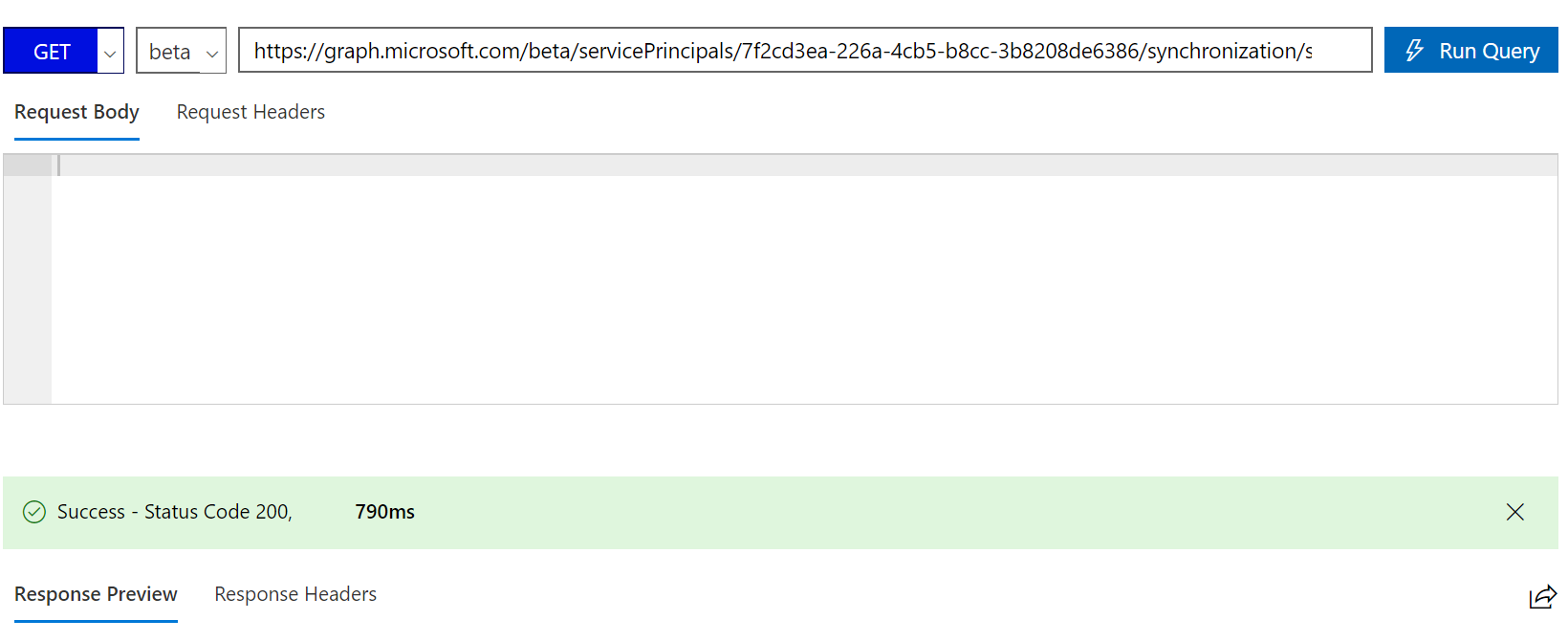

Krok 3. Pobieranie istniejących poświadczeń aplikacji i szczegółów łączności

W Eksploratorze programu Microsoft Graph uruchom następujące zapytanie GET, zastępując ciąg [servicePrincipalId] ciągiem ServicePrincipalId wyodrębnionym z kroku 1.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

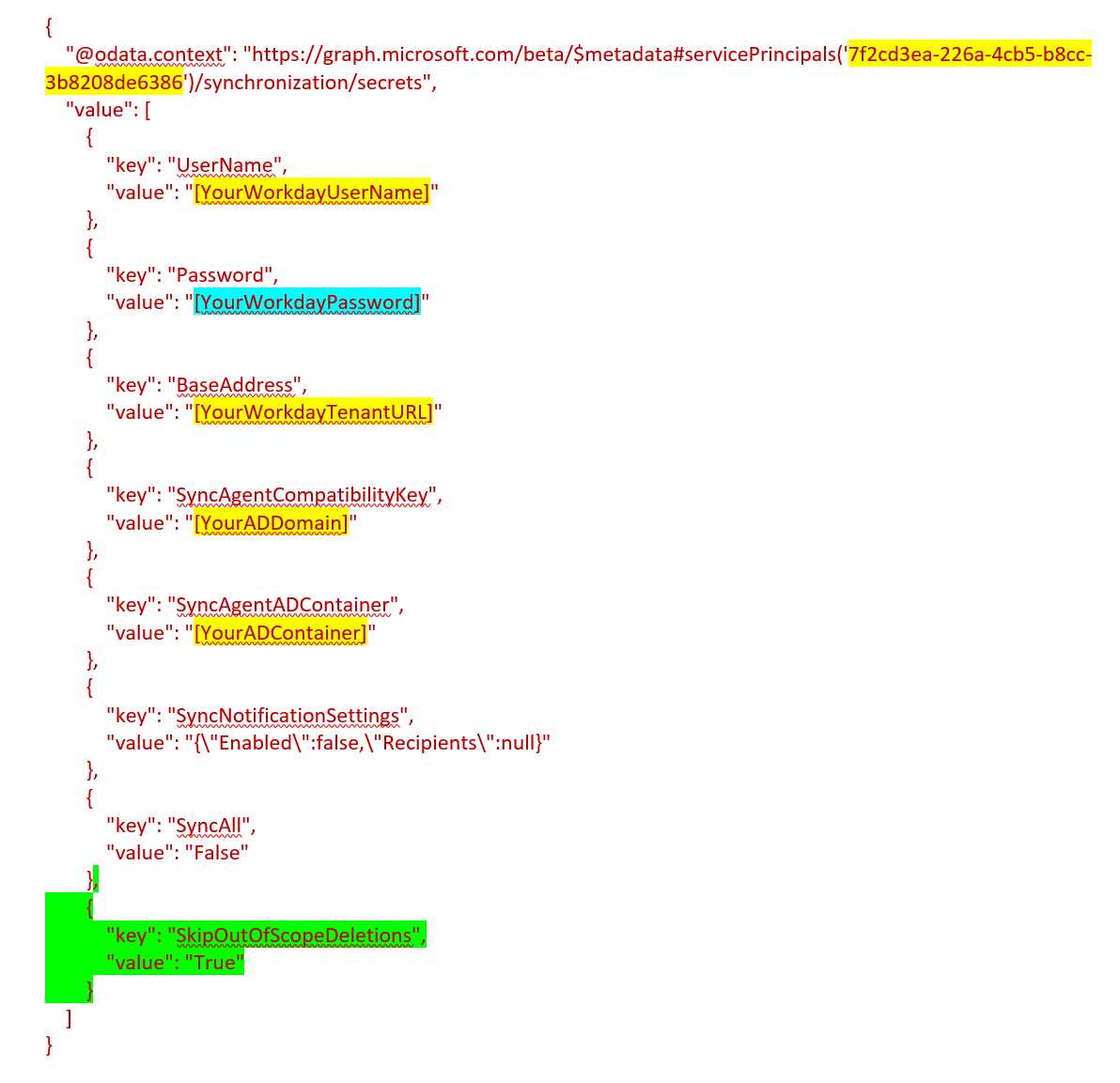

Skopiuj odpowiedź do pliku tekstowego. Wygląda na to, że pokazano tekst JSON z wartościami wyróżnionymi żółtymi specyficznymi dla danego wdrożenia. Dodaj wiersze wyróżnione na zielono na końcu i zaktualizuj hasło połączenia produktu Workday wyróżnione kolorem niebieskim.

Oto blok JSON, który ma zostać dodany do mapowania.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

Krok 4. Aktualizowanie punktu końcowego wpisów tajnych za pomocą flagi SkipOutOfScopeDeletions

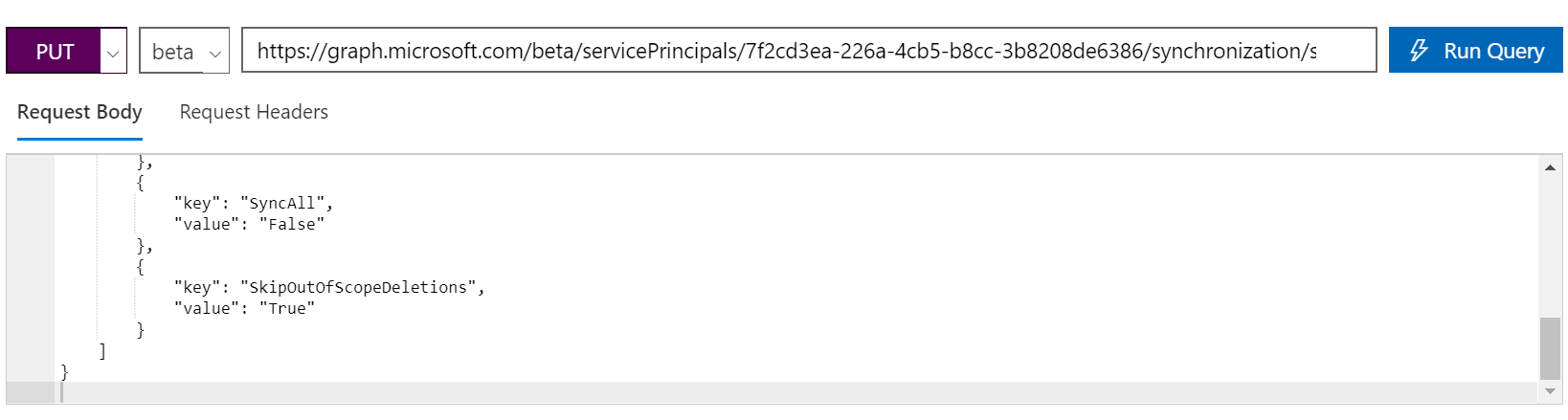

W Eksploratorze programu Graph uruchom polecenie , aby zaktualizować punkt końcowy wpisów tajnych za pomocą flagi SkipOutOfScopeDeletions.

W adresie URL zastąp ciąg [servicePrincipalId] ciągiem ServicePrincipalId wyodrębnionym z kroku 1.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Skopiuj zaktualizowany tekst z kroku 3 do treści żądania.

Kliknij pozycję "Uruchom zapytanie".

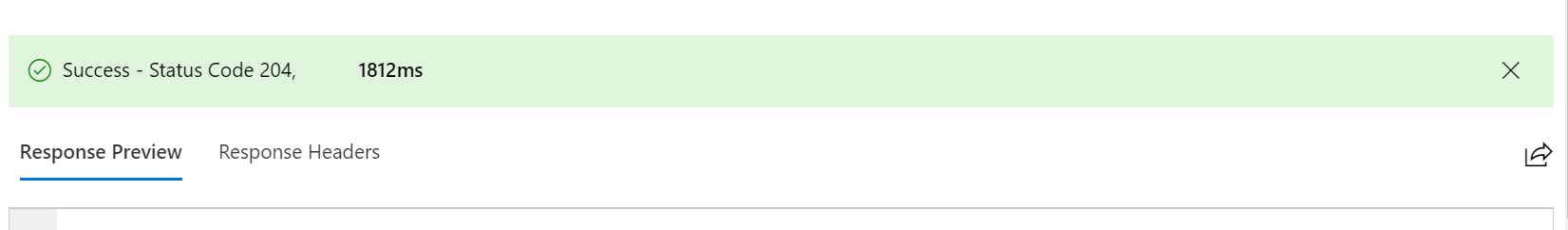

Dane wyjściowe powinny być wyświetlane jako "Powodzenie — kod stanu 204". Jeśli wystąpi błąd, może być konieczne sprawdzenie, czy twoje konto ma uprawnienia do odczytu/zapisu dla punktu końcowego ServicePrincipalEndpoint. To uprawnienie można znaleźć, klikając kartę Modyfikuj uprawnienia w Eksploratorze programu Graph.

Krok 5. Sprawdź, czy użytkownicy poza zakresem nie są wyłączeni

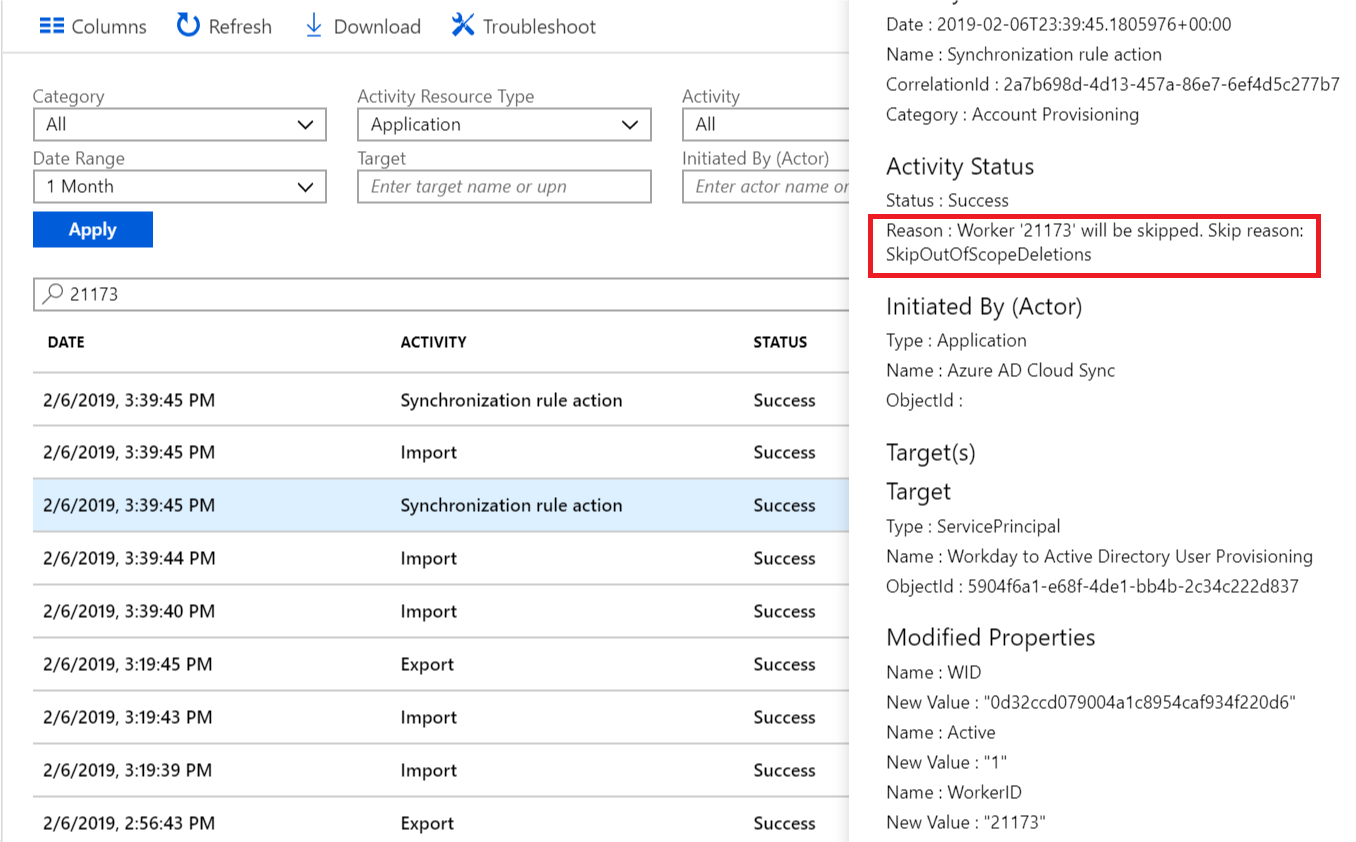

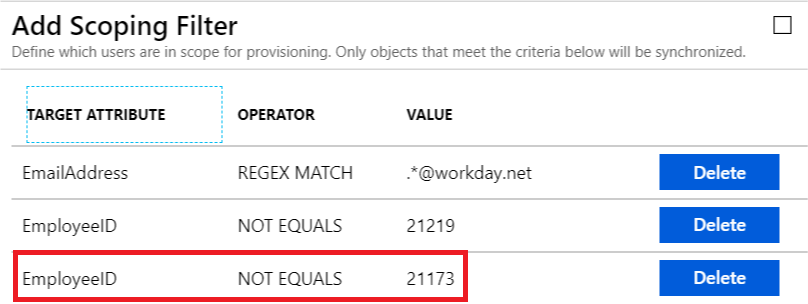

Tę flagę można przetestować w oczekiwanym zachowaniu, aktualizując reguły określania zakresu, aby pominąć określonego użytkownika. W tym przykładzie wykluczamy pracownika o identyfikatorze 21173 (który był wcześniej w zakresie), dodając nową regułę określania zakresu:

W następnym cyklu aprowizacji usługa aprowizacji firmy Microsoft identyfikuje, że użytkownik 21173 przekroczył zakres. Jeśli właściwość jest włączona, reguła SkipOutOfScopeDeletions synchronizacji dla tego użytkownika wyświetla komunikat, jak pokazano: