Konfigurowanie serwera usługi Azure Multi-Factor Authentication do współdziałania z usługami AD FS w systemie Windows Server

Jeśli korzystasz z usług federacyjnych Active Directory (AD FS) i chcesz zabezpieczyć zasoby chmurowe lub lokalne, możesz skonfigurować serwer Azure Multi-Factor Authentication do pracy z usługami AD FS. Ta konfiguracja wyzwala weryfikację dwuetapową dla punktów końcowych o wysokiej wartości.

W tym artykule omówiono używanie serwera usługi Azure Multi-Factor Authentication z usługami AD FS począwszy od systemu Windows Server 2016. Aby uzyskać dodatkowe informacje, przeczytaj o sposobie zabezpieczania zasobów w chmurze i zasobów lokalnych przy użyciu serwera Azure Multi-Factor Authentication z usługami AD FS 2.0.

Ważne

We wrześniu 2022 r. firma Microsoft ogłosiła wycofanie serwera usługi Azure Multi-Factor Authentication. Od 30 września 2024 r. wdrożenia serwera usługi Azure Multi-Factor Authentication nie będą już obsługiwać żądań uwierzytelniania wieloskładnikowego, co może spowodować niepowodzenie uwierzytelniania w organizacji. Aby zapewnić nieprzerwane usługi uwierzytelniania i pozostać w obsługiwanym stanie, organizacje powinny migrować dane uwierzytelniania użytkowników do usługi Azure MFA opartej na chmurze przy użyciu najnowszej aktualizacji serwera usługi Azure MFA. Aby uzyskać więcej informacji, zobacz Azure MFA Server Migration (Migracja serwera usługi Azure MFA).

Aby rozpocząć pracę z uwierzytelnianiem wieloskładnikowym opartym na chmurze, zobacz Samouczek: Zabezpieczanie zdarzeń logowania użytkowników przy użyciu uwierzytelniania wieloskładnikowego platformy Azure.

Jeśli używasz uwierzytelniania wieloskładnikowego opartego na chmurze, zobacz Zabezpieczanie zasobów w chmurze przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft i usług AD FS.

Istniejący klienci, którzy aktywowali serwer MFA przed 1 lipca 2019 r., mogą pobrać najnowszą wersję, przyszłe aktualizacje i wygenerować poświadczenia aktywacji w zwykły sposób.

Zabezpieczanie usług AD FS systemu Windows Server za pomocą serwera usługi Azure Multi-Factor Authentication

Podczas instalowania serwera usługi Azure Multi-Factor Authentication dostępne są następujące opcje:

- Lokalna instalacja serwera usługi Azure Multi-Factor Authentication na tym samym serwerze, na którym zainstalowano usługi AD FS.

- Zainstaluj lokalnie kartę uwierzytelniania wieloskładnikowego platformy Azure na serwerze usług AD FS, a następnie zainstaluj serwer usługi Multi-Factor Authentication na innym komputerze

Przed rozpoczęciem należy uwzględnić następujące informacje:

- Nie musisz instalować serwera usługi Azure Multi-Factor Authentication na serwerze usług AD FS. Należy jednak zainstalować kartę uwierzytelniania wieloskładnikowego dla usług AD FS w systemie Windows Server 2012 R2 lub Windows Server 2016 z uruchomionymi usługami AD FS. Serwer można zainstalować na innym komputerze, jeśli przeprowadzisz instalację adaptera AD FS na oddzielnym serwerze federacyjnym usług AD FS. Zapoznaj się z poniższymi procedurami, aby dowiedzieć się, jak oddzielnie zainstalować adapter.

- Jeśli Organizacja korzysta z metod weryfikacji wiadomości SMS lub aplikacji mobilnej, ciągi zdefiniowane w Ustawienia firmy zawierają symbol zastępczy <$application_name$>. Na serwerze usługi MFA w wersji 7.1 możesz podać nazwę aplikacji, która zastępuje ten symbol zastępczy. W wersji 7.0 i starszych ten symbol zastępczy nie jest automatycznie zastępowany w przypadku korzystania z adaptera usług AD FS. W przypadku starszych wersji usuń symbol zastępczy z odpowiednich ciągów podczas zabezpieczania usług AD FS.

- Konto używane do logowania musi mieć uprawnienia użytkownika do tworzenia grup zabezpieczeń w usłudze Active Directory.

- Kreator instalacji adaptera AD FS uwierzytelniania wieloskładnikowego tworzy grupę zabezpieczeń o nazwie Telefon Factor Administracja s w twoim wystąpieniu usługi Active Directory. Następnie do tej grupy zostaje dodane konto usług AD FS usługi federacyjnej. Sprawdź, czy grupa PhoneFactor Admins została utworzona na kontrolerze domeny oraz czy konto usług AD FS jest członkiem tej grupy. W razie potrzeby ręcznie dodaj konto usług AD FS do grupy PhoneFactor Admins w ramach kontrolera domeny.

- Informacje dotyczące instalowania zestawu SDK usługi internetowej w portalu użytkownika można znaleźć w temacie Deploying the user portal for the Azure Multi-Factor Authentication Server (Wdrażanie portalu użytkownika dla serwera Azure Multi-Factor Authentication).

Instalowanie serwera Azure Multi-Factor Authentication lokalnie na serwerze usług AD FS

Pobierz serwer Azure Multi-Factor Authentication i zainstaluj go na serwerze usług AD FS. Aby uzyskać informacje dotyczące instalacji, przeczytaj o wprowadzeniu do serwera Azure Multi-Factor Authentication.

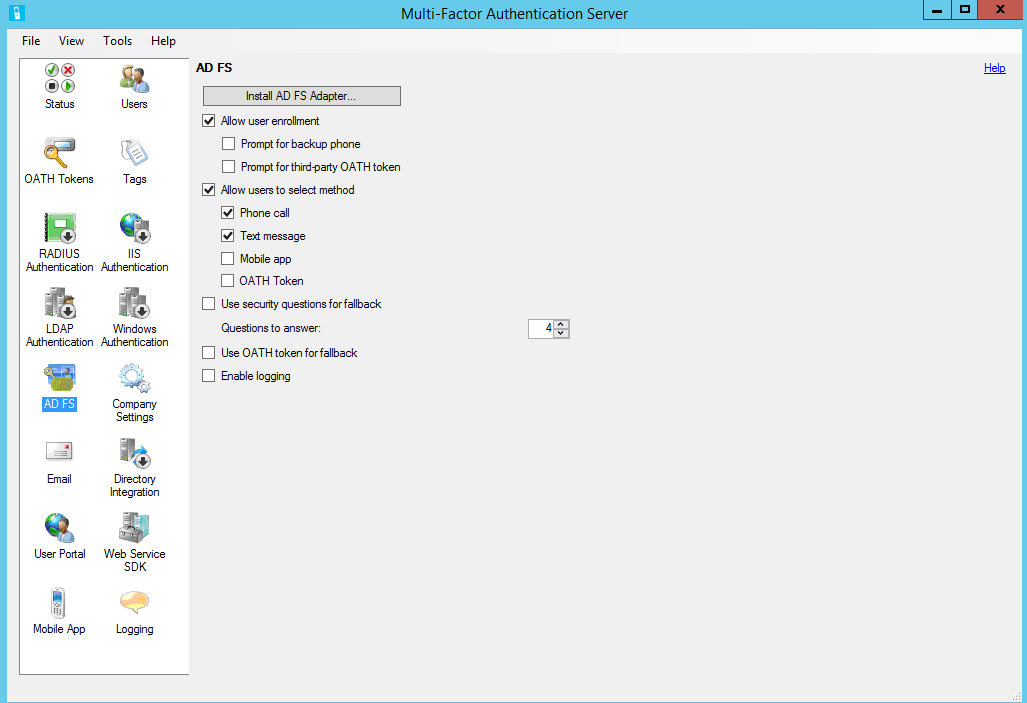

W konsoli zarządzania serwerem usługi Azure Multi-Factor Authentication kliknij ikonę AD FS. Wybierz opcje Zezwalaj na rejestrację użytkownika i Zezwalaj użytkownikom na wybór metody.

Wybierz wszystkie dodatkowe opcje, które chcesz określić dla Twojej organizacji.

Kliknij pozycję Zainstaluj adapter ADFS.

Jeśli zostanie wyświetlone okno usługi Active Directory, oznacza to dwie rzeczy. Komputer jest przyłączony do domeny, a konfiguracja usługi Active Directory na potrzeby zabezpieczania komunikacji między adapterem AD FS a usługą uwierzytelniania wieloskładnikowego jest niekompletna. Kliknij przycisk Dalej, aby przeprowadzić tę konfigurację automatycznie, lub zaznacz pole wyboru Pomiń automatyczną konfigurację usługi Active Directory i skonfiguruj ustawienia ręcznie. Kliknij przycisk Dalej.

Jeśli zostanie wyświetlone okno Grupa lokalna, oznacza to dwie elementy. Komputer nie jest przyłączony do domeny, a konfiguracja grupy lokalnej na potrzeby zabezpieczania komunikacji między adapterem AD FS a usługą uwierzytelniania wieloskładnikowego jest niekompletna. Kliknij przycisk Dalej, aby przeprowadzić tę konfigurację automatycznie, lub zaznacz pole wyboru Pomiń automatyczną konfigurację grupy lokalnej i skonfiguruj ustawienia ręcznie. Kliknij przycisk Dalej.

W Kreatorze instalacji kliknij przycisk Dalej. Serwer Azure Multi-Factor Authentication tworzy grupę PhoneFactor Admins i dodaje do niej konto usług AD FS.

Na stronie Uruchamianie instalatora kliknij przycisk Dalej.

W instalatorze adaptera AD FS uwierzytelniania wieloskładnikowego kliknij przycisk Dalej.

Po zakończeniu instalacji kliknij przycisk Zamknij.

Po zainstalowaniu adaptera należy zarejestrować go za pomocą usług AD FS. Uruchom program Windows PowerShell i uruchom następujące polecenie:

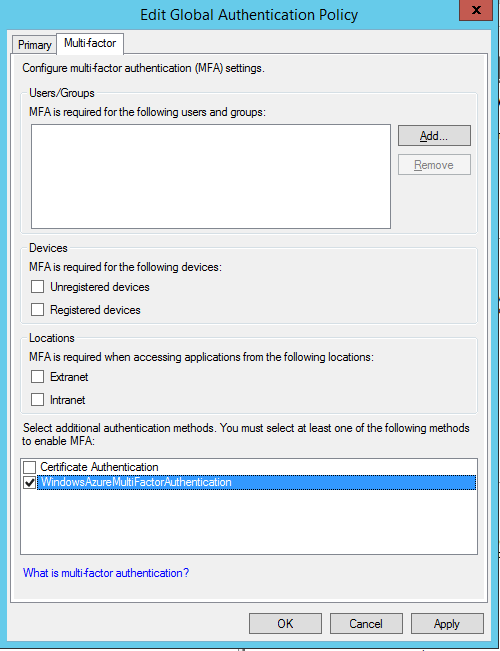

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Aby używać nowo zarejestrowanego adaptera, edytuj globalne zasady uwierzytelniania w usługach AD FS. W konsoli zarządzania usług AD FS przejdź do węzła Zasady uwierzytelniania. W sekcji Uwierzytelnianie wieloskładnikowe kliknij link Edytuj obok sekcji Globalne Ustawienia. W oknie Edytowanie globalnych zasad uwierzytelniania wybierz pozycję Uwierzytelnianie wieloskładnikowe jako dodatkową metodę uwierzytelniania, a następnie kliknij przycisk OK. Adapter zostanie zarejestrowany jako element WindowsAzureMultiFactorAuthentication. Uruchom ponownie usługę AD FS, aby zmiany wprowadzone w ramach rejestracji zaczęły obowiązywać.

Serwer usługi Multi-Factor Authentication jest teraz skonfigurowany jako dodatkowy dostawca uwierzytelniania do używania z usługami AD FS.

Instalowanie wystąpienia autonomicznego adaptera AD FS za pomocą zestawu SDK usługi sieci Web

- Zainstaluj zestaw SDK usługi sieci Web na serwerze z uruchomionym serwerem Multi-Factor Authentication.

- Skopiuj następujące pliki z katalogu \Program Files\Multi-Factor Authentication Server na serwer, na którym planujesz zainstalować adapter usług AD FS:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Uruchom plik instalacyjny MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- W instalatorze adaptera AD FS uwierzytelniania wieloskładnikowego kliknij przycisk Dalej , aby rozpocząć instalację.

- Po zakończeniu instalacji kliknij przycisk Zamknij.

Edytowanie pliku MultiFactorAuthenticationAdfsAdapter.config

Edytuj plik MultiFactorAuthenticationAdfsAdapter.config, wykonując następujące czynności:

- Dla węzła UseWebServiceSdk ustaw wartość true.

- Ustaw wartość webServiceSdkUrl na adres URL zestawu SDK usługi sieci Web uwierzytelniania wieloskładnikowego. Na przykład: https://contoso.com/<nazwa_certyfikatu>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, gdzie <nazwa_certyfikatu> to nazwa certyfikatu.

- Zmodyfikuj skrypt Register-MultiFactorAuthenticationAdfsAdapter.ps1, dodając ciąg

-ConfigurationFilePath <path>na końcu poleceniaRegister-AdfsAuthenticationProvider, gdzie <path> jest pełną ścieżką do pliku MultiFactorAuthenticationAdfsAdapter.config.

Konfigurowanie zestawu SDK usługi sieci Web przy użyciu nazwy użytkownika i hasła

Istnieją dwie opcje konfigurowania zestawu SDK usługi sieci Web. Pierwsza opcja to konfiguracja przy użyciu nazwy użytkownika i hasła, a druga — przy użyciu certyfikatu klienta. Wykonaj następujące kroki, aby skorzystać z pierwszej opcji, lub przejdź dalej, aby skorzystać z drugiej opcji.

- Jako wartość węzła WebServiceSdkUsername ustaw konto należące do grupy zabezpieczeń PhoneFactor Admins. <Użyj formatu domeny>\<nazwy> użytkownika.

- Jako wartość węzła WebServiceSdkPassword ustaw odpowiednie hasło do konta. Nie można użyć znaku specjalnego "&" w webServiceSdkPassword.

Konfigurowanie zestawu SDK usługi sieci Web przy użyciu certyfikatu klienta

Jeśli nie chcesz używać nazwy użytkownika i hasła, wykonaj następujące czynności, aby skonfigurować zestaw SDK usługi sieci Web przy użyciu certyfikatu klienta.

- Uzyskaj certyfikat klienta z urzędu certyfikacji dla serwera, na którym uruchomiony jest zestaw SDK usługi sieci Web. Dowiedz się, jak uzyskać certyfikaty klientów.

- Zaimportuj certyfikat klienta do osobistego magazynu certyfikatów komputera lokalnego na serwerze, na którym uruchomiony jest zestaw SDK usługi sieci Web. Upewnij się, że certyfikat publiczny urzędu certyfikacji znajduje się w magazynie certyfikatów zaufanych certyfikatów głównych.

- Wyeksportuj klucz publiczny i prywatny certyfikatu klienta do pliku pfx.

- Wyeksportuj klucz publiczny do pliku cer w formacie Base64.

- W Menedżerze serwera sprawdź, czy zainstalowana jest funkcja Serwer sieci Web (IIS)\Serwer sieci Web\Zabezpieczenia\Uwierzytelnianie mapowań certyfikatów klientów za pośrednictwem usług IIS. Jeśli ta funkcja nie jest zainstalowana, wybierz pozycję Dodaj role i funkcje, aby ją dodać.

- W Menedżerze usług IIS kliknij dwukrotnie składnik Edytor konfiguracji w witrynie sieci Web, która zawiera katalog wirtualny zestawu SDK usługi sieci Web. Ważne jest, aby wybrać witrynę sieci Web, a nie katalog wirtualny.

- Przejdź do sekcji system.webServer/security/authentication/iisClientCertificateMappingAuthentication.

- Ustaw węzeł enabled na wartość true.

- Ustaw węzeł oneToOneCertificateMappingsEnabled na wartość true.

- Kliknij przycisk ... obok pozycji oneToOneMappings, a następnie kliknij link Dodaj.

- Otwórz wyeksportowany wcześniej plik cer w formacie Base64. Usuń wiersze -----BEGIN CERTIFICATE----- i -----END CERTIFICATE----- oraz wszystkie podziały wierszy. Skopiuj ciąg wynikowy.

- Jako wartość węzła certificate ustaw ciąg skopiowany w poprzednim kroku.

- Ustaw węzeł enabled na wartość true.

- Jako wartość węzła userName ustaw konto należące do grupy zabezpieczeń PhoneFactor Admins. <Użyj formatu domeny>\<nazwy> użytkownika.

- Ustaw hasło na odpowiednie hasło do konta, a następnie zamknij składnik Edytor konfiguracji.

- Kliknij link Zastosuj.

- W katalogu wirtualnym zestawu SDK usługi sieci Web kliknij dwukrotnie pozycję Uwierzytelnianie.

- Sprawdź, czy opcje Personifikacja ASP.NET i Uwierzytelnianie podstawowe są ustawione na wartość Włączone, a wszystkie inne opcje — na wartość Wyłączone.

- W katalogu wirtualnym zestawu SDK usługi sieci Web kliknij dwukrotnie pozycję Ustawienia SSL.

- Ustaw opcję Certyfikaty klientów na wartość Akceptuj, a następnie kliknij pozycję Zastosuj.

- Skopiuj wyeksportowany wcześniej plik pfx na serwer, na którym uruchomiony jest adapter AD FS.

- Zaimportuj plik pfx do osobistego magazynu certyfikatów komputera lokalnego.

- Kliknij prawym przyciskiem myszy i wybierz pozycję Zarządzaj kluczami prywatnymi, a następnie przyznaj dostęp do odczytu do konta użytego do zalogowania się do usług AD FS.

- Otwórz certyfikat klienta i skopiuj odcisk palca z karty Szczegóły.

- W pliku MultiFactorAuthenticationAdfsAdapter.config jako wartość węzła WebServiceSdkCertificateThumbprint ustaw ciąg skopiowany w poprzednim kroku.

Następnie, aby zarejestrować adapter, uruchom skrypt \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1 w programie PowerShell. Adapter zostanie zarejestrowany jako element WindowsAzureMultiFactorAuthentication. Uruchom ponownie usługę AD FS, aby zmiany wprowadzone w ramach rejestracji zaczęły obowiązywać.

Zabezpieczanie zasobów firmy Microsoft Entra przy użyciu usług AD FS

Aby zabezpieczyć zasób w chmurze, skonfiguruj regułę oświadczeń, tak aby usługi Active Directory Federation Services emitowały oświadczenie multipleauthn, gdy użytkownik pomyślnie przeprowadzi weryfikację dwuetapową. To oświadczenie jest przekazywane do identyfikatora Entra firmy Microsoft. Wykonaj tę procedurę w celu przejścia przez poszczególne kroki:

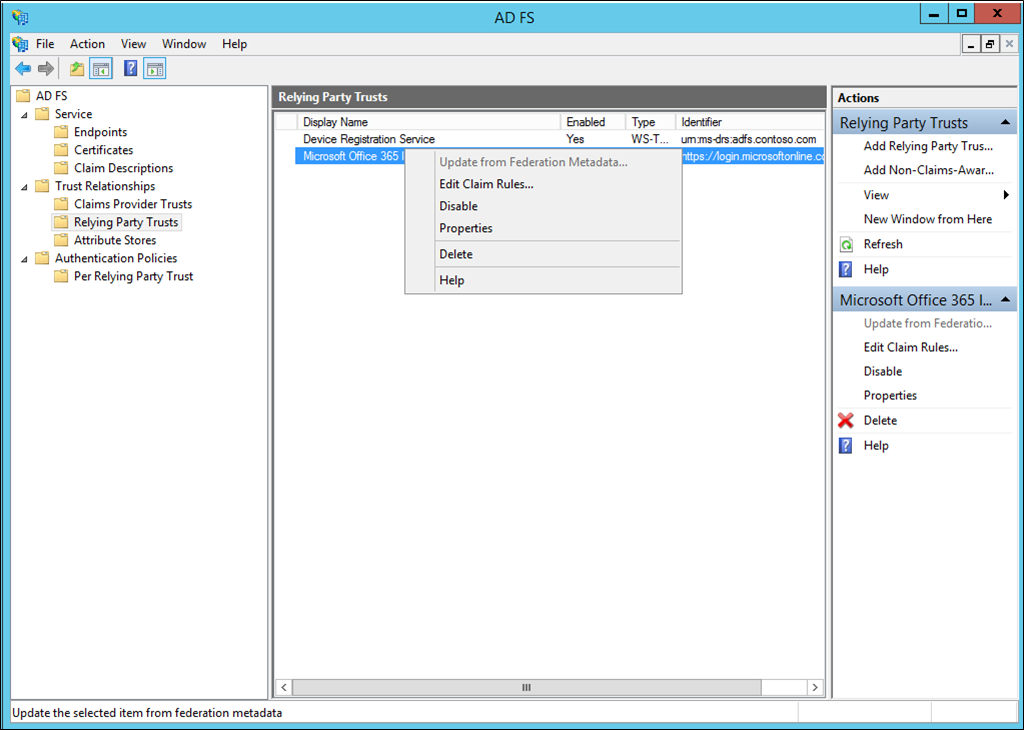

Otwórz AD FS Management.

Po lewej stronie wybierz pozycję Relacje zaufania jednostek zależnych.

Kliknij prawym przyciskiem myszy pozycję Platforma tożsamości usługi Microsoft Office 365 i wybierz pozycję Edytuj reguły oświadczeń...

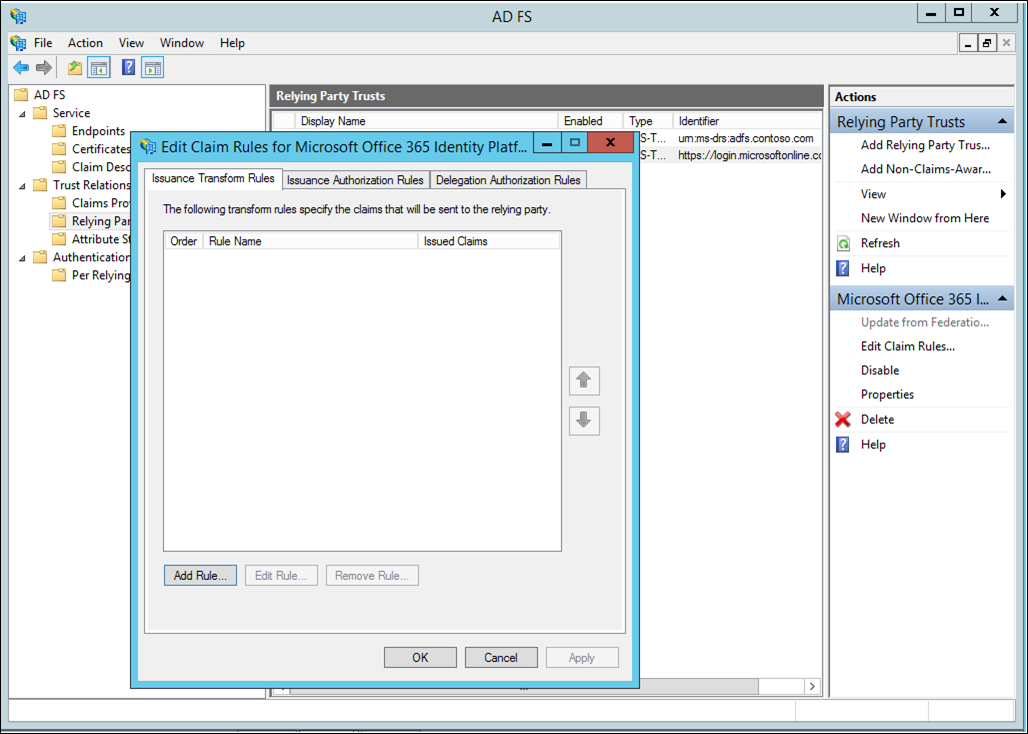

Na karcie Reguły przekształcania wystawiania kliknij pozycję Dodaj regułę.

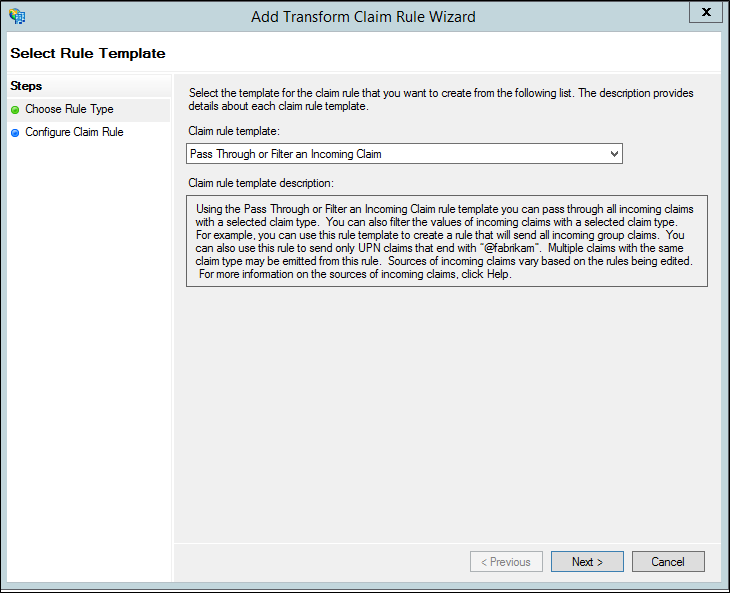

W Kreatorze dodawania reguły przekształcania oświadczeń wybierz z listy rozwijanej pozycję Przekazywanie lub filtrowanie oświadczenia przychodzącego, a następnie kliknij przycisk Dalej.

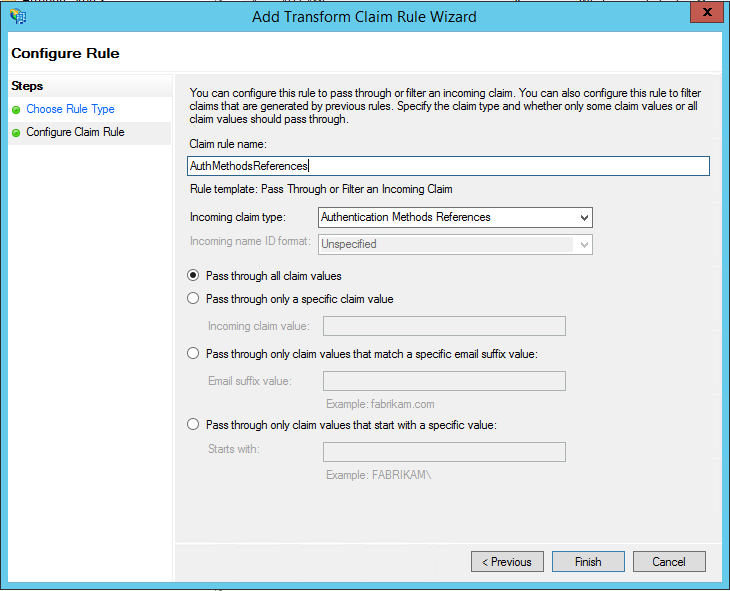

Nadaj regule nazwę.

Wybierz wartość Odwołania metod uwierzytelniania jako typ oświadczenia przychodzącego.

Wybierz opcję Przekaż wszystkie wartości oświadczenia.

Kliknij przycisk Zakończ. Zamknij konsolę zarządzania usługami AD FS.

Dzienniki rozwiązywania problemów

Aby pomóc w rozwiązywaniu problemów z adapterem AD FS serwera MFA, wykonaj następujące czynności w celu włączenia dodatkowego rejestrowania.

- W interfejsie serwera MFA otwórz sekcję usług AD FS i zaznacz pole wyboru Włącz rejestrowanie.

- Na każdym serwerze usług AD FS użyj narzędzia regedit.exe, aby utworzyć klucz rejestru wartości ciągu

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathz wartościąC:\Program Files\Multi-Factor Authentication Server\(lub wskazującą inny wybrany katalog). Uwaga: ukośnik odwrotny na końcu ma znaczenie. - Utwórz katalog

C:\Program Files\Multi-Factor Authentication Server\Logs(lub inny katalog, zgodnie z odwołaniem w Kroku 2). - Przydziel do konta usługi AD FS uprawnienia do modyfikowania katalogu Logs.

- Uruchom ponownie usługę AD FS.

- Sprawdź, czy plik

MultiFactorAuthAdfsAdapter.logzostał utworzony w katalogu Logs.

Powiązane tematy

Aby uzyskać pomoc dotyczącą rozwiązywania problemów, zobacz Często zadawane pytania dotyczące uwierzytelniania wieloskładnikowego platformy Azure