Dowiedz się więcej o grupach i prawach dostępu w usłudze Microsoft Entra ID

Identyfikator Entra firmy Microsoft udostępnia kilka sposobów zarządzania dostępem do zasobów, aplikacji i zadań. Dzięki grupom firmy Microsoft Entra można udzielić dostępu i uprawnień grupie użytkowników zamiast dla każdego użytkownika. Ograniczenie dostępu do zasobów firmy Microsoft Entra tylko dla tych użytkowników, którzy potrzebują dostępu, jest jedną z podstawowych zasad zabezpieczeń zero trust.

Ten artykuł zawiera omówienie sposobu, w jaki grupy i prawa dostępu mogą być używane razem, aby ułatwić zarządzanie użytkownikami firmy Microsoft Entra, a także stosowanie najlepszych rozwiązań w zakresie zabezpieczeń.

Microsoft Entra ID umożliwia używanie grup do zarządzania dostępem do aplikacji, danych i zasobów. Zasoby mogą być następujące:

- Część organizacji Microsoft Entra, taka jak uprawnienia do zarządzania obiektami za pomocą ról w identyfikatorze Entra firmy Microsoft

- Poza organizacją, na przykład w przypadku aplikacji SaaS (Software as a Service)

- Usługi platformy Azure

- Witryny programu SharePoint

- Zasoby lokalne

Niektórych grup nie można zarządzać w witrynie Azure Portal:

- Grupy synchronizowane z lokalna usługa Active Directory można zarządzać tylko w lokalna usługa Active Directory.

- Listy dystrybucyjne i grupy zabezpieczeń z obsługą poczty są zarządzane tylko w centrum administracyjnym programu Exchange lub Centrum administracyjne platformy Microsoft 365. Aby zarządzać tymi grupami, musisz zalogować się do centrum administracyjnego programu Exchange lub Centrum administracyjne platformy Microsoft 365.

Co należy wiedzieć przed utworzeniem grupy

Istnieją dwa typy grup i trzy typy członkostwa w grupach. Przejrzyj opcje, aby znaleźć odpowiednią kombinację dla danego scenariusza.

Typy grup:

Zabezpieczenia: służy do zarządzania dostępem użytkowników i komputerów do zasobów udostępnionych.

Można na przykład utworzyć grupę zabezpieczeń, aby wszyscy członkowie grupy mieli ten sam zestaw uprawnień zabezpieczeń. Członkowie grupy zabezpieczeń mogą obejmować użytkowników, urządzenia, jednostki usługi i inne grupy (znane również jako grupy zagnieżdżone), które definiują zasady dostępu i uprawnienia. Właściciele grupy zabezpieczeń mogą obejmować użytkowników i jednostki usługi.

Uwaga

W przypadku zagnieżdżania istniejącej grupy zabezpieczeń do innej grupy zabezpieczeń tylko członkowie w grupie nadrzędnej będą mieli dostęp do udostępnionych resouces i aplikacji. Zagnieżdżeni członkowie grupy nie mają tego samego przypisanego członkostwa co członkowie grupy nadrzędnej. Aby uzyskać więcej informacji na temat zarządzania grupami zagnieżdżonych, zobacz Jak zarządzać grupami.

Microsoft 365: zapewnia możliwości współpracy, zapewniając członkom grupy dostęp do udostępnionej skrzynki pocztowej, kalendarza, plików, witryn programu SharePoint i innych.

Ta opcja umożliwia także udzielenie dostępu do grupy osobom spoza organizacji. Członkowie grupy platformy Microsoft 365 mogą zawierać tylko użytkowników. Właściciele grupy platformy Microsoft 365 mogą obejmować użytkowników i jednostki usługi. Aby uzyskać więcej informacji na temat Grupy Microsoft 365, zobacz Dowiedz się więcej o Grupy Microsoft 365.

Typy członkostwa:

Przypisane: umożliwia dodawanie określonych użytkowników jako członków grupy i posiadanie unikatowych uprawnień.

Użytkownik dynamiczny: umożliwia automatyczne dodawanie i usuwanie członków przy użyciu reguł członkostwa dynamicznego. Jeśli atrybuty członka zmienią się, system analizuje reguły grupy dynamicznej dla katalogu, aby sprawdzić, czy element członkowski spełnia wymagania reguły (jest dodawany), czy nie spełnia już wymagań reguł (zostanie usunięty).

Urządzenie dynamiczne: umożliwia automatyczne dodawanie i usuwanie urządzeń przy użyciu reguł grupy dynamicznej. Jeśli atrybuty urządzenia zmienią się, system sprawdza reguły grupy dynamicznej dla katalogu, aby sprawdzić, czy urządzenie spełnia wymagania reguły (jest dodawane) lub nie spełnia już wymagań reguł (zostanie usunięte).

Ważne

Grupę dynamiczną można utworzyć dla urządzeń lub użytkowników, ale nie dla obu tych elementów. Nie można utworzyć grupy urządzeń na podstawie atrybutów właścicieli urządzeń. Reguły członkostwa urządzenia mogą przywoływać tylko atrybuty urządzeń. Aby uzyskać więcej informacji na temat tworzenia grupy dynamicznej dla użytkowników i urządzeń, zobacz Tworzenie grupy dynamicznej i sprawdzanie stanu.

Co należy wiedzieć przed dodaniem praw dostępu do grupy

Po utworzeniu grupy Microsoft Entra należy udzielić mu odpowiedniego dostępu. Każda aplikacja, zasób i usługa, która wymaga uprawnień dostępu, musi być zarządzana oddzielnie, ponieważ uprawnienia dla tej aplikacji mogą nie być takie same jak inne. Udzielanie dostępu przy użyciu zasady najniższych uprawnień , aby zmniejszyć ryzyko ataku lub naruszenia zabezpieczeń.

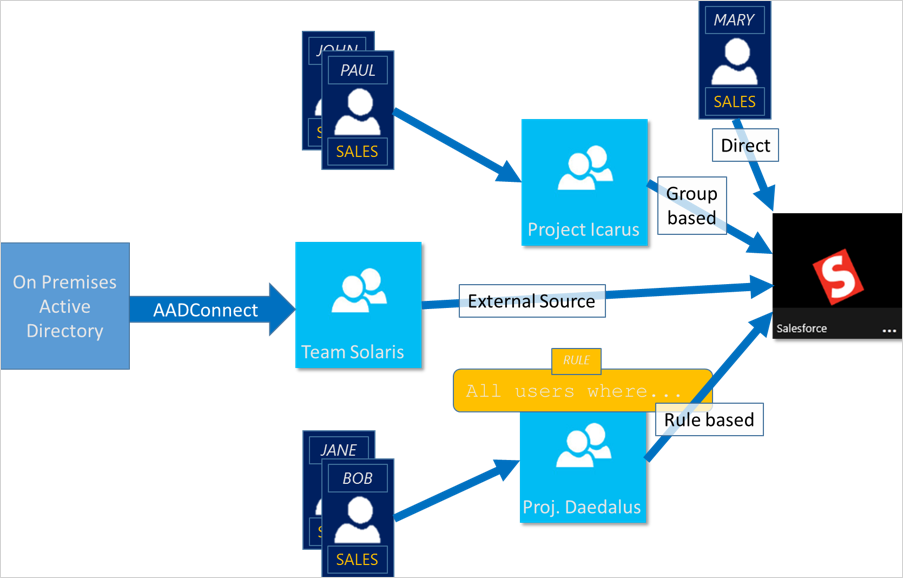

Jak działa zarządzanie dostępem w usłudze Microsoft Entra ID

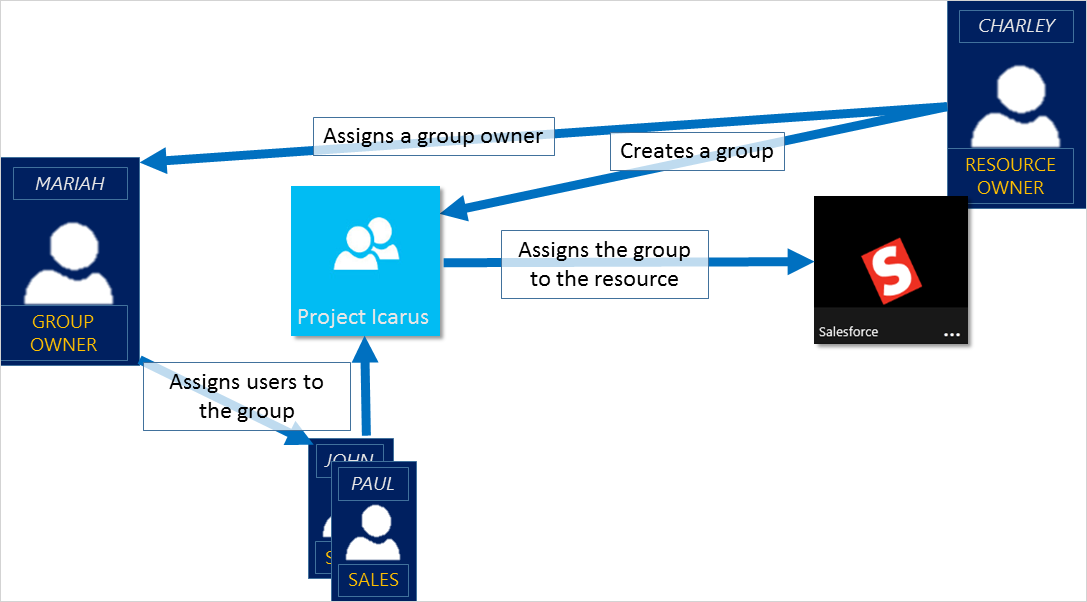

Identyfikator Entra firmy Microsoft pomaga zapewnić dostęp do zasobów organizacji, zapewniając prawa dostępu jednemu użytkownikowi lub całej grupie Firmy Microsoft Entra. Użycie grup umożliwia właścicielowi zasobu lub właścicielowi katalogu Firmy Microsoft Entra przypisanie zestawu uprawnień dostępu do wszystkich członków grupy. Właściciel zasobu lub katalogu może również przyznać innym osobom prawa do zarządzania, takim jak kierownik działu lub administrator pomocy technicznej, umożliwiając tej osobie dodawanie i usuwanie członków. Aby uzyskać więcej informacji na temat zarządzania właścicielami grup, zobacz artykuł Zarządzanie grupami .

Sposoby przypisywania praw dostępu

Po utworzeniu grupy należy zdecydować, jak przypisać prawa dostępu. Zapoznaj się ze sposobami przypisywania praw dostępu w celu określenia najlepszego procesu dla danego scenariusza.

Bezpośrednie przypisanie. Właściciel zasobu bezpośrednio przypisuje użytkownika do zasobu.

Przypisanie grupy. Właściciel zasobu przypisuje do zasobu grupę Microsoft Entra, która automatycznie zapewnia wszystkim członkom grupy dostęp do zasobu. Członkostwo w grupie jest zarządzane zarówno przez właściciela grupy, jak i właściciela zasobu, umożliwiając właścicielowi dodawanie lub usuwanie członków z grupy. Aby uzyskać więcej informacji na temat zarządzania członkostwem w grupach, zobacz artykuł Zarządzanie grupami .

Przypisanie oparte na regułach. Właściciel zasobu tworzy grupę i używa reguły do zdefiniowania użytkowników przypisanych do określonego zasobu. Reguła jest oparta na atrybutach przypisanych do poszczególnych użytkowników. Właściciel zasobu zarządza regułą, określając, które atrybuty i wartości są wymagane, aby zezwolić na dostęp do zasobu. Aby uzyskać więcej informacji, zobacz Tworzenie grupy dynamicznej i sprawdzanie stanu.

Przypisanie urzędu zewnętrznego. Dostęp pochodzi z zewnętrznego źródła, takiego jak katalog lokalny lub aplikacja SaaS. W takiej sytuacji właściciel zasobu przypisuje grupę w celu zapewnienia dostępu do zasobu, a następnie źródło zewnętrzne zarządza członkami grupy.

Czy użytkownicy mogą dołączać do grup bez przypisania?

Właściciel grupy może pozwolić użytkownikom znaleźć własne grupy do dołączenia, zamiast przypisywać je. Właściciel może również skonfigurować grupę tak, aby automatycznie akceptowała wszystkich użytkowników, którzy dołączają lub wymagali zatwierdzenia.

Gdy użytkownik zażąda dołączenia do grupy, żądanie zostanie przesłane do właściciela grupy. Jeśli jest to wymagane, właściciel może zatwierdzić żądanie, a użytkownik zostanie powiadomiony o członkostwie w grupie. Jeśli masz wielu właścicieli i jeden z nich nie zgadza się, użytkownik zostanie powiadomiony, ale nie zostanie dodany do grupy. Aby uzyskać więcej informacji i instrukcji dotyczących sposobu zezwalania użytkownikom na dołączanie do grup, zobacz Konfigurowanie identyfikatora Entra firmy Microsoft, aby użytkownicy mogli żądać dołączenia do grup.

Następne kroki

- Tworzenie grup i członkostwa w grupach firmy Microsoft oraz zarządzanie nimi

- Dowiedz się więcej o licencjonowaniu opartym na grupach w usłudze Microsoft Entra ID

- Zarządzanie dostępem do aplikacji SaaS przy użyciu grup

- Zarządzanie regułami dynamicznymi dla użytkowników w grupie

- Dowiedz się więcej o rolach usługi Privileged Identity Management (PIM) dla usługi Microsoft Entra