Implementowanie synchronizacji skrótów haseł za pomocą usługi Microsoft Entra Połączenie Sync

Ten artykuł zawiera informacje, które należy zsynchronizować hasła użytkownika z wystąpienia lokalna usługa Active Directory do wystąpienia firmy Microsoft Entra opartego na chmurze.

Jak działa synchronizacja skrótów haseł

Usługa domenowa Active Directory przechowuje hasła w postaci reprezentacji wartości skrótu rzeczywistego hasła użytkownika. Wartość skrótu jest wynikiem jednokierunkowej funkcji matematycznej (algorytmu tworzenia skrótów). Nie ma możliwości przywrócenia wyniku tej jednokierunkowej funkcji z powrotem do hasła w postaci zwykłego tekstu.

Aby zsynchronizować hasło, usługa Microsoft Entra Połączenie Sync wyodrębnia skrót hasła z wystąpienia lokalna usługa Active Directory. Dodatkowe przetwarzanie zabezpieczeń jest stosowane do skrótu haseł, zanim zostanie zsynchronizowane z usługą uwierzytelniania Firmy Microsoft Entra. Hasła są synchronizowane na podstawie poszczególnych użytkowników i w kolejności chronologicznej.

Rzeczywisty przepływ danych procesu synchronizacji skrótów haseł jest podobny do synchronizacji danych użytkownika. Hasła są jednak synchronizowane częściej niż standardowe okno synchronizacji katalogów dla innych atrybutów. Proces synchronizacji skrótów haseł jest uruchamiany co 2 minuty. Nie można zmodyfikować częstotliwości tego procesu. Podczas synchronizowania hasła zastępuje ono istniejące hasło w chmurze.

Po pierwszym włączeniu funkcji synchronizacji skrótów haseł wykonuje początkową synchronizację haseł wszystkich użytkowników w zakresie. Wdrożenie etapowe umożliwia selektywne testowanie grup użytkowników z funkcjami uwierzytelniania w chmurze, takimi jak uwierzytelnianie wieloskładnikowe firmy Microsoft, dostęp warunkowy, ochrona tożsamości pod kątem wycieku poświadczeń, zarządzanie tożsamościami i inne osoby przed przecięciem domen. Nie można jawnie zdefiniować podzestawu haseł użytkownika, które chcesz zsynchronizować. Jeśli jednak istnieje wiele łączników, można wyłączyć synchronizację skrótów haseł dla niektórych łączników, ale nie innych za pomocą polecenia cmdlet Set-ADSyncAADPasswordSyncConfiguration .

Po zmianie hasła lokalnego zaktualizowane hasło jest synchronizowane, najczęściej w ciągu kilku minut. Funkcja synchronizacji skrótów haseł automatycznie ponawia próby synchronizacji nie powiodła się. Jeśli podczas próby zsynchronizowania hasła wystąpi błąd, w podglądzie zdarzeń zostanie zarejestrowany błąd.

Synchronizacja hasła nie ma wpływu na użytkownika, który jest obecnie zalogowany. Bieżąca sesja usługi w chmurze nie ma natychmiastowego wpływu na zsynchronizowaną zmianę hasła, która występuje podczas logowania do usługi w chmurze. Jeśli jednak usługa w chmurze wymaga ponownego uwierzytelnienia, musisz podać nowe hasło.

Użytkownik musi po raz drugi wprowadzić swoje poświadczenia firmowe, aby uwierzytelnić się w identyfikatorze Entra firmy Microsoft, niezależnie od tego, czy są zalogowani do sieci firmowej. Ten wzorzec można jednak zminimalizować, jeśli użytkownik wybierze pole wyboru Nie wylogowuj mnie (KMSI) podczas logowania. Ten wybór ustawia plik cookie sesji, który pomija uwierzytelnianie przez 180 dni. Zachowanie usługi KMSI można włączyć lub wyłączyć przez administratora firmy Microsoft Entra. Ponadto można zmniejszyć liczbę monitów o hasło, konfigurując dołączanie do firmy Microsoft Entra lub dołączanie hybrydowe firmy Microsoft Entra, co automatycznie loguje użytkowników, gdy znajdują się na urządzeniach firmowych połączonych z siecią firmową.

Dodatkowe korzyści

- Ogólnie rzecz biorąc, synchronizacja skrótów haseł jest prostsza do zaimplementowania niż usługa federacyjna. Nie wymaga żadnych dodatkowych serwerów i eliminuje zależność od usługi federacyjnej o wysokiej dostępności do uwierzytelniania użytkowników.

- Oprócz federacji można również włączyć synchronizację skrótów haseł. Może być używana jako rezerwa, jeśli usługa federacyjna wystąpi awaria.

Uwaga

Synchronizacja haseł jest obsługiwana tylko dla użytkownika typu obiektu w usłudze Active Directory. Nie jest obsługiwany dla typu obiektu iNetOrgPerson.

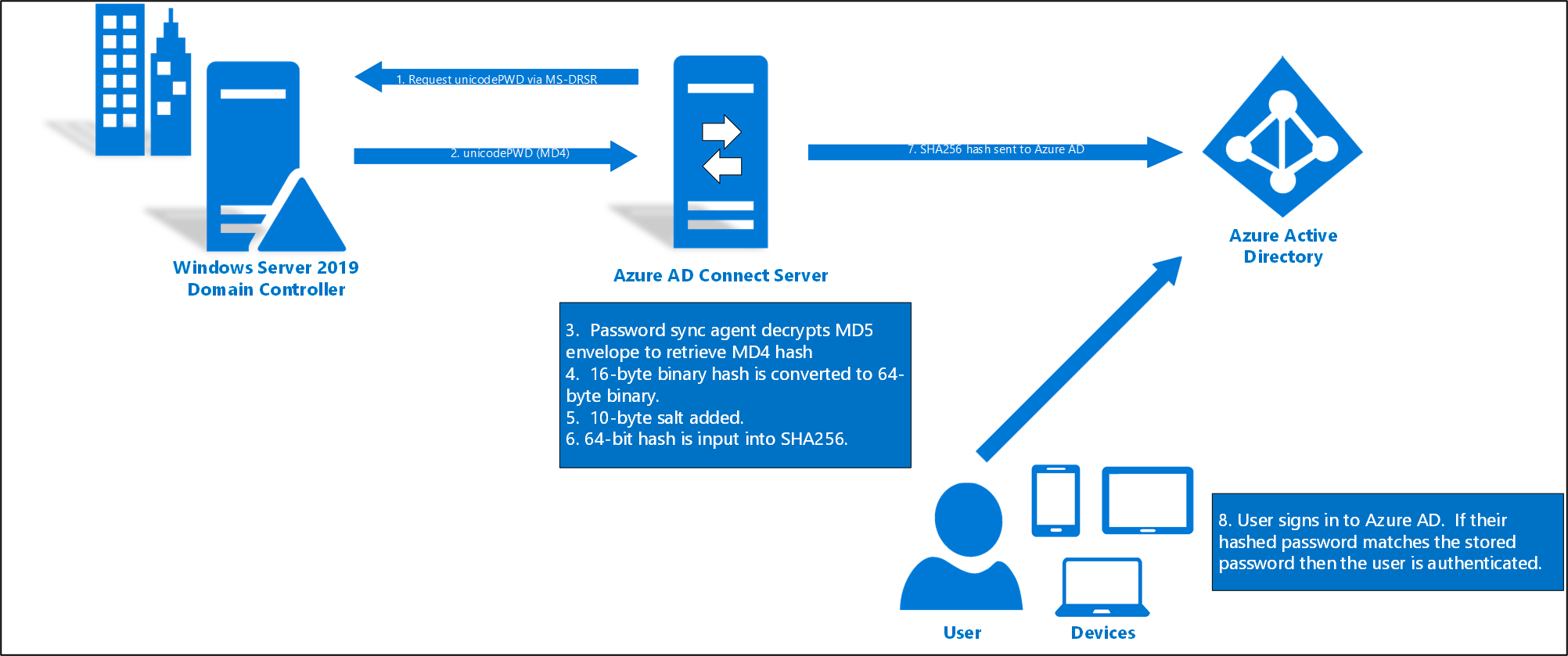

Szczegółowy opis sposobu działania synchronizacji skrótów haseł

W poniższej sekcji opisano szczegółowo sposób działania synchronizacji skrótów haseł między usługą Active Directory i identyfikatorem Entra firmy Microsoft.

- Co dwie minuty agent synchronizacji skrótów haseł w usłudze AD Połączenie serwer żąda zapisanych skrótów haseł (atrybut unicodePwd) z kontrolera domeny. To żądanie odbywa się za pośrednictwem standardowego protokołu replikacji MS-DRSR używanego do synchronizowania danych między kontrolerami domeny. Aby uzyskać skróty haseł, konto usługi musi mieć uprawnienia Replikuj zmiany katalogu i Replikuj zmiany katalogu wszystkie uprawnienia usługi AD (domyślnie przyznane podczas instalacji).

- Przed wysłaniem kontroler domeny szyfruje skrót hasła MD4 przy użyciu klucza, który jest skrótem MD5 klucza sesji RPC i soli. Następnie wysyła wynik do agenta synchronizacji skrótów haseł za pośrednictwem RPC. Kontroler domeny przekazuje również sól do agenta synchronizacji przy użyciu protokołu replikacji kontrolera domeny, więc agent będzie mógł odszyfrować kopertę.

- Gdy agent synchronizacji skrótów haseł ma zaszyfrowaną kopertę, używa elementu MD5CryptoServiceProvider i soli do wygenerowania klucza w celu odszyfrowania odebranych danych z powrotem do oryginalnego formatu MD4. Agent synchronizacji skrótów haseł nigdy nie ma dostępu do hasła zwykłego tekstu. Użycie agenta synchronizacji skrótów haseł MD5 jest ściśle zgodne z protokołem replikacji z kontrolerem domeny i jest używane tylko lokalnie między kontrolerem domeny a agentem synchronizacji skrótów haseł.

- Agent synchronizacji skrótów haseł rozszerza skrót 16-bajtowy skrót hasła binarnego na 64 bajty, najpierw konwertując skrót na ciąg szesnastkowy 32-bajtowy, a następnie konwertując ten ciąg z powrotem na binarny kodowanie UTF-16.

- Agent synchronizacji skrótów haseł dodaje na użytkownika sól składającą się z soli o długości 10 bajtów do pliku binarnego 64-bajtowego w celu dalszej ochrony oryginalnego skrótu.

- Następnie agent synchronizacji skrótów haseł łączy skrót MD4 oraz sól na użytkownika i wprowadza go do funkcji PBKDF2 . Używane są 1000 iteracji algorytmu wyznaczania wartości skrótu klucza HMAC-SHA256 . Aby uzyskać dodatkowe informacje, zapoznaj się z oficjalnym dokumentem firmy Microsoft.

- Agent synchronizacji skrótów haseł przyjmuje wynikowy skrót 32-bajtowy, łączy zarówno sól na użytkownika, jak i liczbę iteracji SHA256 do niego (do użycia przez identyfikator Entra firmy Microsoft), a następnie przesyła ciąg z firmy Microsoft Entra Połączenie do identyfikatora Entra firmy Microsoft za pośrednictwem protokołu TLS.

- Gdy użytkownik próbuje zalogować się do identyfikatora Entra firmy Microsoft i wprowadza hasło, hasło jest uruchamiane przez ten sam proces MD4+salt+PBKDF2+HMAC-SHA256. Jeśli wynikowy skrót jest zgodny z wartością skrótu przechowywaną w identyfikatorze Microsoft Entra ID, użytkownik wprowadził poprawne hasło i jest uwierzytelniony.

Uwaga

Oryginalny skrót MD4 nie jest przesyłany do identyfikatora Entra firmy Microsoft. Zamiast tego jest przesyłany skrót SHA256 oryginalnego skrótu MD4. W związku z tym, jeśli skrót przechowywany w identyfikatorze Entra firmy Microsoft jest uzyskiwany, nie można go użyć w lokalnym ataku typu pass-the-hash.

Uwaga

Wartość skrótu hasła nigdy nie jest przechowywana w języku SQL. Te wartości są przetwarzane tylko w pamięci przed wysłaniem do identyfikatora Entra firmy Microsoft.

Zagadnienia dotyczące zabezpieczeń

Podczas synchronizowania haseł wersja zwykłego tekstu hasła nie jest widoczna dla funkcji synchronizacji skrótów haseł, identyfikatora Entra firmy Microsoft ani żadnej ze skojarzonych usług.

Uwierzytelnianie użytkowników odbywa się względem firmy Microsoft Entra, a nie względem własnego wystąpienia usługi Active Directory organizacji. Dane hasła SHA256 przechowywane w identyfikatorze Entra firmy Microsoft (skrót oryginalnego skrótu MD4) są bezpieczniejsze niż dane przechowywane w usłudze Active Directory. Ponadto, ponieważ nie można odszyfrować tego skrótu SHA256, nie można go przywrócić do środowiska usługi Active Directory organizacji i przedstawić jako prawidłowe hasło użytkownika w ataku typu pass-the-hash.

Zagadnienia dotyczące zasad haseł

Istnieją dwa typy zasad haseł, których dotyczy włączanie synchronizacji skrótów haseł:

- Zasady złożoności hasła

- Zasady wygasania haseł

Zasady złożoności hasła

Po włączeniu synchronizacji skrótów haseł zasady złożoności haseł w wystąpieniu lokalna usługa Active Directory zastępują zasady złożoności w chmurze dla zsynchronizowanych użytkowników. Aby uzyskać dostęp do usług Firmy Microsoft Entra, możesz użyć wszystkich prawidłowych haseł z wystąpienia lokalna usługa Active Directory.

Uwaga

Hasła użytkowników utworzonych bezpośrednio w chmurze nadal podlegają zasadom haseł zdefiniowanym w chmurze.

Zasady wygasania haseł

Jeśli użytkownik znajduje się w zakresie synchronizacji skrótów haseł, domyślnie hasło konta w chmurze jest ustawione na Nigdy nie wygasa.

Możesz nadal logować się do usług w chmurze przy użyciu zsynchronizowanego hasła, które wygasło w środowisku lokalnym. Hasło do chmury zostanie zaktualizowane przy następnej zmianie hasła w środowisku lokalnym.

CloudPasswordPolicyForPasswordSyncedUsersEnabled

Jeśli są zsynchronizowani użytkownicy, którzy korzystają tylko z usług zintegrowanych firmy Microsoft Entra i muszą być zgodni z zasadami wygasania haseł, możesz wymusić ich zgodność z zasadami wygasania haseł firmy Microsoft, włączając funkcję CloudPasswordPolicyForPasswordSyncedUsersEnabled (w przestarzałym module MSOnline programu PowerShell nosi nazwę EnforceCloudPasswordPolicyForPasswordSyncedUsers).

Gdy właściwość CloudPasswordPolicyForPasswordSyncedUsersEnabled jest wyłączona (czyli ustawienie domyślne), firma Microsoft Entra Połączenie ustawia atrybut PasswordPolicies synchronizowanych użytkowników na wartość "DisablePasswordExpiration". Odbywa się to za każdym razem, gdy hasło użytkownika jest synchronizowane i instruuje identyfikator Entra firmy Microsoft, aby zignorował zasady wygasania haseł w chmurze dla tego użytkownika. Wartość atrybutu można sprawdzić przy użyciu modułu Microsoft Graph PowerShell za pomocą następującego polecenia:

(Get-MgUser -UserId <User Object ID> -Property PasswordPolicies).PasswordPolicies

Aby włączyć funkcję CloudPasswordPolicyForPasswordSyncedUsersEnabled, uruchom następujące polecenia przy użyciu modułu Graph PowerShell, jak pokazano poniżej:

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.CloudPasswordPolicyForPasswordSyncedUsersEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Po włączeniu identyfikator entra firmy Microsoft nie przechodzi do każdego zsynchronizowanego użytkownika w celu usunięcia DisablePasswordExpiration wartości z atrybutu PasswordPolicies. DisablePasswordExpiration Zamiast tego wartość zostanie usunięta z zasad PasswordPolicies podczas następnej synchronizacji skrótów haseł dla każdego użytkownika po kolejnej zmianie hasła w lokalnej usłudze AD.

Po włączeniu funkcji CloudPasswordPolicyForPasswordSyncedUsersEnabled nowi użytkownicy są aprowizowani bez wartości PasswordPolicies.

Napiwek

Zaleca się włączenie funkcji CloudPasswordPolicyForPasswordSyncedUsersEnabled przed włączeniem synchronizacji skrótów haseł, dzięki czemu początkowa synchronizacja skrótów haseł nie dodaje DisablePasswordExpiration wartości do atrybutu PasswordPolicies dla użytkowników.

Domyślne zasady haseł firmy Microsoft Entra wymagają od użytkowników zmiany haseł co 90 dni. Jeśli zasady w usłudze AD mają również wartość 90 dni, te dwie zasady powinny być zgodne. Jeśli jednak zasady usługi AD nie mają 90 dni, możesz zaktualizować zasady hasła firmy Microsoft w celu dopasowania za pomocą polecenia Update-MgDomain programu PowerShell.

Identyfikator entra firmy Microsoft obsługuje oddzielne zasady wygasania haseł dla zarejestrowanej domeny.

Zastrzeżenie: jeśli istnieją zsynchronizowane konta, które muszą mieć hasła nie wygasające w identyfikatorze Entra firmy Microsoft, musisz jawnie dodać DisablePasswordExpiration wartość do atrybutu PasswordPolicies obiektu użytkownika w identyfikatorze Entra firmy Microsoft. Możesz to zrobić, uruchamiając następujące polecenie.

Update-MgUser -UserID <User Object ID> -PasswordPolicies "DisablePasswordExpiration"

Uwaga

W przypadku użytkowników hybrydowych, którzy mają ustawioną wartość PasswordPolicies na DisablePasswordExpirationwartość , ta wartość przełącza się na None po wykonaniu zmiany hasła lokalnie.

Uwaga

Polecenie Update-MgDomain programu PowerShell nie działa w domenach federacyjnych.

Uwaga

Polecenie Update-MgUser programu PowerShell nie działa w domenach federacyjnych.

Synchronizowanie haseł tymczasowych i "Wymuszanie zmiany hasła podczas następnego logowania"

Zazwyczaj użytkownik może wymusić zmianę hasła podczas pierwszego logowania, zwłaszcza po wystąpieniu resetowania hasła administratora. Jest on powszechnie znany jako ustawienie "tymczasowego" hasła i jest wykonywany przez sprawdzenie flagi "Użytkownik musi zmienić hasło przy następnym logowaniu" na obiekcie użytkownika w usłudze Active Directory (AD).

Funkcja tymczasowego hasła pomaga zagwarantować, że przeniesienie własności poświadczeń zostanie ukończone przy pierwszym użyciu, aby zminimalizować czas, w którym więcej niż jedna osoba ma wiedzę o tym poświadczeniu.

Aby obsługiwać tymczasowe hasła w usłudze Microsoft Entra ID dla zsynchronizowanych użytkowników, możesz włączyć funkcję ForcePasswordChangeOnLogOn, uruchamiając następujące polecenie na serwerze Microsoft Entra Połączenie:

Set-ADSyncAADCompanyFeature -ForcePasswordChangeOnLogOn $true

Uwaga

Wymuszanie zmiany hasła przez użytkownika podczas następnego logowania wymaga jednoczesnej zmiany hasła. Firma Microsoft Entra Połączenie sama nie będzie pobierać flagi wymuszania zmiany hasła. Jest ona uzupełnieniem wykrytej zmiany hasła, która występuje podczas synchronizacji skrótów haseł.

Jeśli użytkownik ma opcję "Hasło nigdy nie wygasa" ustawioną w usłudze Active Directory (AD), flaga wymuszania zmiany hasła nie zostanie ustawiona w usłudze Active Directory (AD), więc użytkownik nie będzie monitowany o zmianę hasła podczas następnego logowania.

Nowy użytkownik utworzony w usłudze Active Directory z flagą "Użytkownik musi zmienić hasło przy następnym logowaniu" będzie zawsze aprowizować w usłudze Microsoft Entra ID z zasadami haseł w celu "Wymuś zmianę hasła podczas następnego logowania", niezależnie od funkcji ForcePasswordChangeOnLogOn true lub false. Jest to wewnętrzna logika firmy Microsoft Entra, ponieważ nowy użytkownik jest aprowizowany bez hasła, natomiast funkcja ForcePasswordChangeOnLogOn ma wpływ tylko na scenariusze resetowania hasła administratora.

Jeśli użytkownik został utworzony w usłudze Active Directory z komunikatem "Użytkownik musi zmienić hasło przy następnym logowaniu", zanim funkcja została włączona, podczas logowania zostanie wyświetlony błąd. Aby rozwiązać ten problem, usuń zaznaczenie i ponownie zaznacz pole "Użytkownik musi zmienić hasło przy następnym logowaniu" w Użytkownicy i komputery usługi Active Directory. Po zsynchronizowaniu zmiany obiektu użytkownika użytkownik otrzyma oczekiwany monit w identyfikatorze Entra firmy Microsoft w celu zaktualizowania hasła.

Uwaga

Tej funkcji należy używać tylko wtedy, gdy funkcja samoobsługowego resetowania hasła i zapisywania zwrotnego haseł są włączone w dzierżawie. Jest to tak, że jeśli użytkownik zmieni hasło za pośrednictwem samoobsługowego resetowania hasła, zostanie zsynchronizowany z usługą Active Directory.

Wygaśnięcie konta

Jeśli organizacja używa atrybutu accountExpires w ramach zarządzania kontami użytkowników, ten atrybut nie jest synchronizowany z identyfikatorem Entra firmy Microsoft. W związku z tym wygasłe konto usługi Active Directory w środowisku skonfigurowanym do synchronizacji skrótów haseł będzie nadal aktywne w identyfikatorze Entra firmy Microsoft. Zalecamy użycie zaplanowanego skryptu programu PowerShell, który wyłącza konta usługi AD użytkowników po wygaśnięciu (użyj polecenia cmdlet Set-ADUser ). Z drugiej strony podczas usuwania wygaśnięcia z konta usługi AD konto powinno zostać ponownie włączone.

Zastępowanie zsynchronizowanych haseł

Administrator może ręcznie zresetować hasło bezpośrednio w usłudze Microsoft Entra ID przy użyciu programu PowerShell (chyba że użytkownik znajduje się w domenie federacyjnej).

W takim przypadku nowe hasło zastępuje zsynchronizowane hasło, a wszystkie zasady haseł zdefiniowane w chmurze są stosowane do nowego hasła.

Jeśli ponownie zmienisz hasło lokalne, nowe hasło zostanie zsynchronizowane z chmurą i zastąpi ręcznie zaktualizowane hasło.

Synchronizacja hasła nie ma wpływu na zalogowanego użytkownika platformy Azure. Bieżąca sesja usługi w chmurze nie ma natychmiastowego wpływu na zsynchronizowaną zmianę hasła, która występuje podczas logowania się do usługi w chmurze. Usługa KMSI rozszerza czas trwania tej różnicy. Gdy usługa w chmurze wymaga ponownego uwierzytelnienia, musisz podać nowe hasło.

Proces synchronizacji skrótów haseł dla usług Microsoft Entra Domain Services

Jeśli używasz usług Microsoft Entra Domain Services do zapewnienia starszego uwierzytelniania dla aplikacji i usług, które muszą używać protokołu Kerberos, LDAP lub NTLM, niektóre dodatkowe procesy są częścią przepływu synchronizacji skrótów haseł. Firma Microsoft Entra Połączenie używa dodatkowego procesu do synchronizowania skrótów haseł z identyfikatorem Entra firmy Microsoft do użycia w usługach Microsoft Entra Domain Services:

Ważne

Firma Microsoft Entra Połączenie powinna być zainstalowana i skonfigurowana tylko do synchronizacji z lokalnymi środowiskami usług AD DS. Nie jest obsługiwane instalowanie Połączenie firmy Microsoft w domenie zarządzanej usług Microsoft Entra Domain Services w celu synchronizowania obiektów z powrotem do identyfikatora Entra firmy Microsoft.

Firma Microsoft Entra Połączenie synchronizuje tylko starsze skróty haseł po włączeniu usług Microsoft Entra Domain Services dla dzierżawy firmy Microsoft Entra. Poniższe kroki nie są używane, jeśli używasz tylko usługi Microsoft Entra Połączenie do synchronizowania lokalnego środowiska usług AD DS z identyfikatorem Entra firmy Microsoft.

Jeśli starsze aplikacje nie korzystają z uwierzytelniania NTLM ani prostych powiązań LDAP, zalecamy wyłączenie synchronizacji skrótów haseł NTLM dla usług Microsoft Entra Domain Services. Aby uzyskać więcej informacji, zobacz Wyłączanie słabych zestawów szyfrowania i synchronizacji skrótów poświadczeń NTLM.

- Firma Microsoft Entra Połączenie pobiera klucz publiczny dla wystąpienia dzierżawy usług Microsoft Entra Domain Services.

- Gdy użytkownik zmieni hasło, lokalny kontroler domeny przechowuje wynik zmiany hasła (skrótów) w dwóch atrybutach:

- unicodePwd dla skrótu hasła NTLM.

- supplementalCredentials dla skrótu hasła Kerberos.

- Firma Microsoft Entra Połączenie wykrywa zmiany haseł za pośrednictwem kanału replikacji katalogów (zmiany atrybutów, które muszą być replikowane do innych kontrolerów domeny).

- Dla każdego użytkownika, którego hasło zostało zmienione, firma Microsoft Entra Połączenie wykonuje następujące czynności:

- Generuje losowy klucz symetryczny AES 256-bitowy.

- Generuje losowy wektor inicjowania wymagany do pierwszej rundy szyfrowania.

- Wyodrębnia skróty haseł Kerberos z atrybutów dodatkowychCredentials .

- Sprawdza ustawienie synchronizacji zabezpieczeń usługi Microsoft Entra Domain Services SyncNtlmPasswords .

- Jeśli to ustawienie jest wyłączone, generuje losową, wysoką entropię skrótu NTLM (różni się od hasła użytkownika). Ten skrót jest następnie łączony z dokładnymi skrótami haseł Kerberos z atrybutu supplementalCrendetials w jedną strukturę danych.

- Jeśli to ustawienie jest włączone, łączy wartość atrybutu unicodePwd z wyodrębnionym skrótem hasła Kerberos z atrybutu supplementalCredentials w jedną strukturę danych.

- Szyfruje pojedynczą strukturę danych przy użyciu klucza symetrycznego AES.

- Szyfruje klucz symetryczny AES przy użyciu klucza publicznego usługi Microsoft Entra Domain Services dzierżawy.

- Firma Microsoft Entra Połączenie przesyła zaszyfrowany klucz symetryczny AES, zaszyfrowaną strukturę danych zawierającą skróty haseł i wektor inicjowania do identyfikatora Firmy Microsoft Entra.

- Microsoft Entra ID przechowuje zaszyfrowany klucz symetryczny AES, zaszyfrowaną strukturę danych i wektor inicjowania użytkownika.

- Microsoft Entra ID wypycha zaszyfrowany klucz symetryczny AES, zaszyfrowaną strukturę danych i wektor inicjowania przy użyciu wewnętrznego mechanizmu synchronizacji za pośrednictwem zaszyfrowanej sesji HTTP do usług Microsoft Entra Domain Services.

- Usługa Microsoft Entra Domain Services pobiera klucz prywatny dla wystąpienia dzierżawy z usługi Azure Key Vault.

- Dla każdego zaszyfrowanego zestawu danych (reprezentującego zmianę hasła pojedynczego użytkownika) usługi Microsoft Entra Domain Services wykonują następujące kroki:

- Używa klucza prywatnego do odszyfrowania klucza symetrycznego AES.

- Używa klucza symetrycznego AES z wektorem inicjowania, aby odszyfrować zaszyfrowaną strukturę danych zawierającą skróty haseł.

- Zapisuje skróty haseł protokołu Kerberos odbierane do kontrolera domeny usług Microsoft Entra Domain Services. Skróty są zapisywane w atrybucie supplementalCredentials obiektu użytkownika, który jest zaszyfrowany w kluczu publicznym kontrolera domeny usług Microsoft Entra Domain Services.

- Usługa Microsoft Entra Domain Services zapisuje skrót hasła NTLM, który został odebrany na kontrolerze domeny usług Microsoft Entra Domain Services. Skrót jest zapisywany w atrybucie unicodePwd obiektu użytkownika, który jest zaszyfrowany w kluczu publicznym kontrolera domeny usług Microsoft Entra Domain Services.

Włączanie synchronizacji skrótów haseł

Ważne

Jeśli przeprowadzasz migrację z usług AD FS (lub innych technologii federacyjnych) do synchronizacji skrótów haseł, wyświetl zasoby migracji aplikacji do identyfikatora Entra firmy Microsoft.

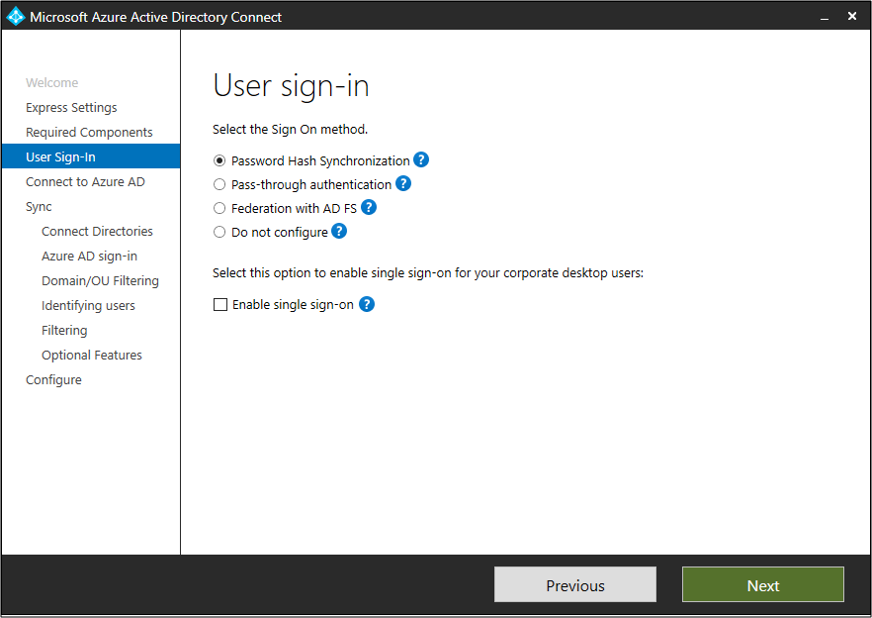

Podczas instalowania Połączenie firmy Microsoft przy użyciu opcji Express Ustawienia synchronizacja skrótów haseł jest automatycznie włączona. Aby uzyskać więcej informacji, zobacz Wprowadzenie do usługi Microsoft Entra Połączenie przy użyciu ustawień ekspresowych.

Jeśli używasz ustawień niestandardowych podczas instalowania Połączenie firmy Microsoft, synchronizacja skrótów haseł jest dostępna na stronie logowania użytkownika. Aby uzyskać więcej informacji, zobacz Niestandardowa instalacja usługi Microsoft Entra Połączenie.

Synchronizacja skrótów haseł i fiPS

Jeśli serwer został zablokowany zgodnie z Federal Information Processing Standard (FIPS), md5 jest wyłączony.

Aby włączyć funkcję MD5 na potrzeby synchronizacji skrótów haseł, wykonaj następujące kroki:

- Przejdź do folderu %programfiles%\Microsoft Azure AD Sync\Bin.

- Otwórz plik miiserver.exe.config.

- Przejdź do węzła konfiguracji/środowiska uruchomieniowego na końcu pliku.

- Dodaj następujący węzeł:

<enforceFIPSPolicy enabled="false" /> - Zapisz zmiany.

- Uruchom ponownie, aby zmiany zaczęły obowiązywać.

Do celów referencyjnych ten fragment kodu powinien wyglądać następująco:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false" />

</runtime>

</configuration>

Aby uzyskać informacje o zabezpieczeniach i standardach FIPS, zobacz Microsoft Entra password hash sync, encryption i FIPS compliance (Synchronizacja, szyfrowanie i zgodność ze standardem FIPS firmy Microsoft).

Rozwiązywanie problemów z synchronizacją skrótów haseł

Jeśli masz problemy z synchronizacją skrótów haseł, zobacz Rozwiązywanie problemów z synchronizacją skrótów haseł.