Usługa Privileged Identity Management obsługuje polecenia interfejsu API usługi Azure Resource Manager (ARM) do zarządzania rolami zasobów platformy Azure, zgodnie z opisem w dokumentacji interfejsu API usługi ARM usługi PIM. Aby uzyskać uprawnienia wymagane do korzystania z interfejsu API usługi PIM, zobacz Omówienie interfejsów API usługi Privileged Identity Management.

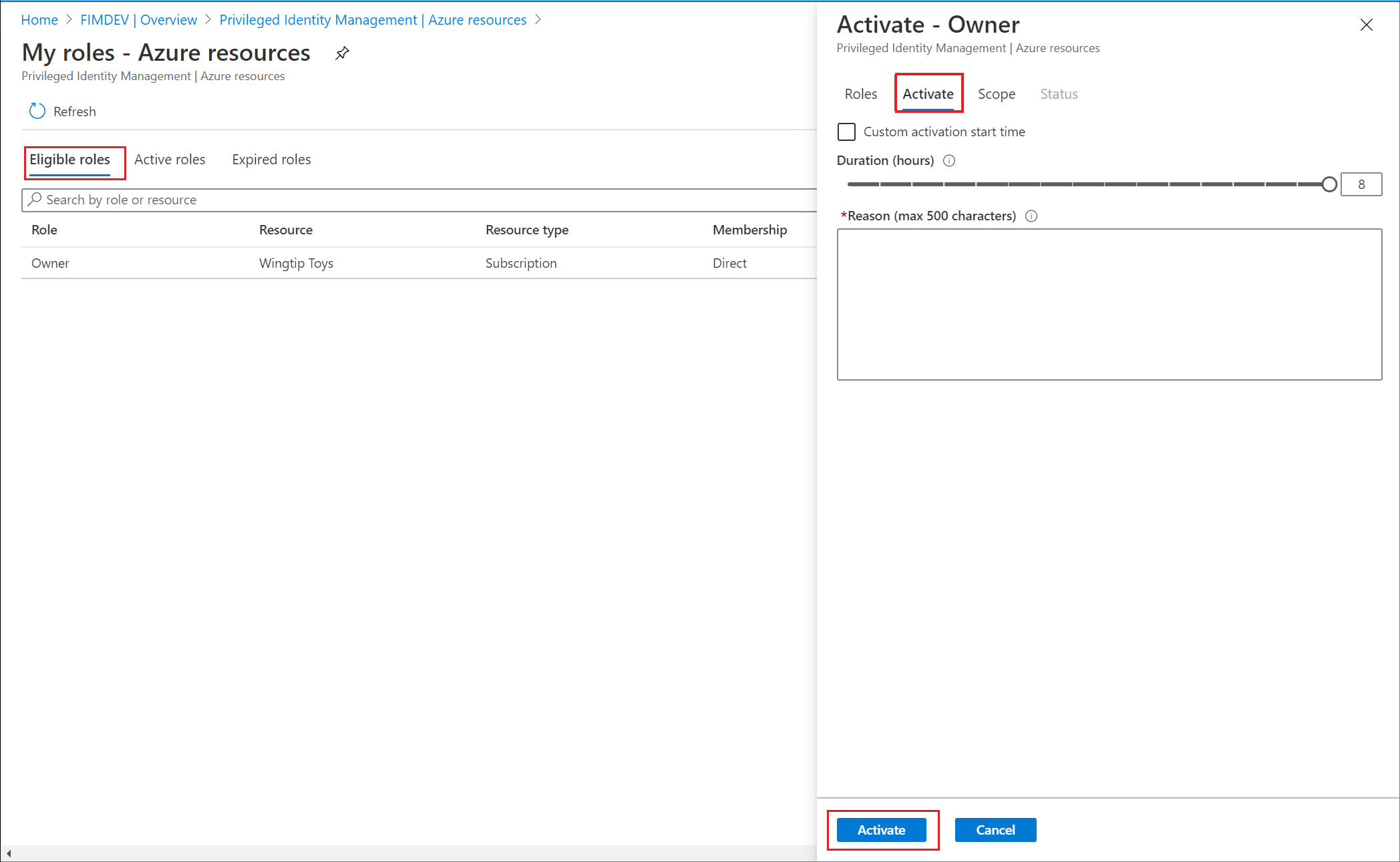

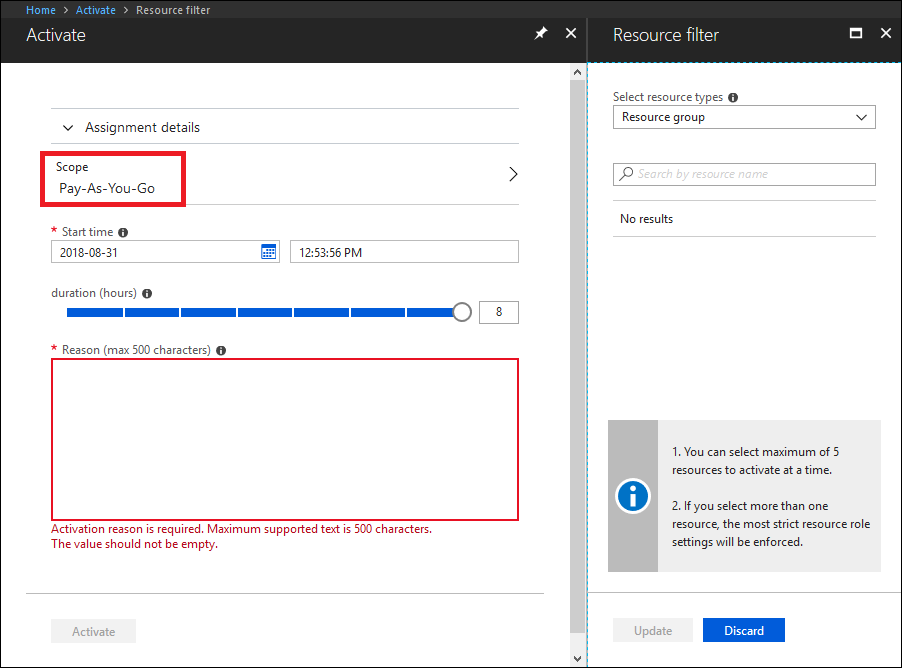

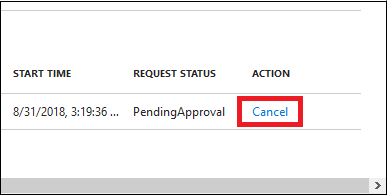

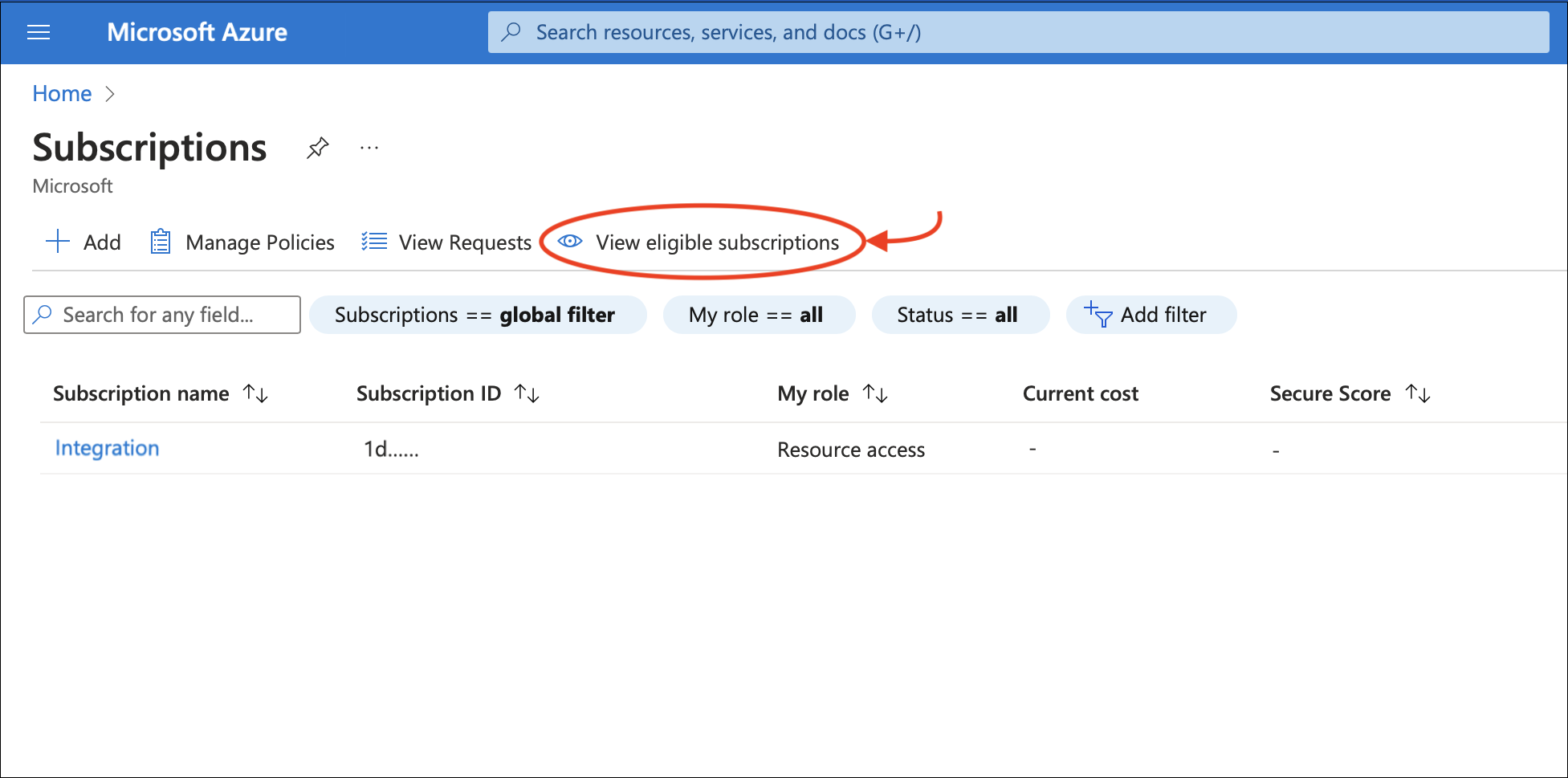

Aby aktywować kwalifikujące się przypisanie roli platformy Azure i uzyskać aktywowany dostęp, użyj żądań harmonogramu przypisań ról — utwórz interfejs API REST, aby utworzyć nowe żądanie i określić jednostkę zabezpieczeń, definicję roli, typ żądania = SelfActivate i zakres. Aby wywołać ten interfejs API, musisz mieć kwalifikujące się przypisanie roli w zakresie.

Użyj narzędzia GUID, aby wygenerować unikatowy identyfikator, który będzie używany dla identyfikatora przypisania roli. Identyfikator ma format: 0000000000-0000-0000-0000-000000000000000.

Zastąp element {roleAssignmentScheduleRequestName} w poniższym żądaniu PUT identyfikatorem GUID przypisania roli.

Aby uzyskać więcej informacji na temat zarządzania uprawnionymi rolami dla zasobów platformy Azure, zobacz ten samouczek dotyczący interfejsu API usługi ARM usługi PIM.

Poniżej przedstawiono przykładowe żądanie HTTP dotyczące aktywowania kwalifikującego się przypisania roli platformy Azure.

Żądanie

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

Request body

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Response

Kod stanu: 201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}