Istnieje wiele zagadnień dotyczących zabezpieczeń związanych z wdrażaniem aplikacji typu infrastruktura jako usługa (IaaS) na platformie Azure. Ten artykuł opiera się na architekturach referencyjnych dla obciążeń opartych na maszynach wirtualnych i infrastruktur sieci hybrydowych, aby skupić się na zabezpieczeniach dla wysoce wrażliwych obciążeń IaaS na platformie Azure na podstawie podstaw zabezpieczeń platformy Azure.

Zobacz również Omówienie zabezpieczeń maszyn wirtualnych platformy Azure i Najlepsze rozwiązania dotyczące zabezpieczeń obciążeń IaaS na platformie Azure.

Maszyny wirtualne platformy Azure

Platforma obliczeniowa platformy Azure jest oparta na wirtualizacji maszyn. Funkcja hypervisor działa na fizycznym sprzęcie każdego węzła platformy Azure lub punktu końcowego sieci i tworzy zmienną liczbę maszyn wirtualnych funkcji Hyper-V gościa w węźle. Cały kod użytkownika jest wykonywany na maszynach wirtualnych. Aby uzyskać podstawowe instrukcje wdrażania maszyny wirtualnej platformy Azure, zobacz Uruchamianie maszyny wirtualnej z systemem Linux na platformie Azure lub Uruchamianie maszyny wirtualnej z systemem Windows na platformie Azure. Większość procesów wdrażania jest taka sama w przypadku dwóch systemów operacyjnych, ale narzędzia specyficzne dla systemu operacyjnego, takie jak szyfrowanie dysków, mogą się różnić.

Można użyć Microsoft Defender dla Chmury do zarządzania poprawkami maszyn wirtualnych oraz do wdrażania i monitorowania narzędzi chroniących przed złośliwym kodem. Alternatywnie można zarządzać własnymi lub zewnętrznymi narzędziami do stosowania poprawek i ochrony przed złośliwym kodem, co jest typowe podczas rozszerzania lub migrowania istniejących infrastruktur na platformę Azure.

Firma Microsoft zapewnia podstawową ochronę przed rozproszoną odmową usługi (DDoS) w ramach platformy Azure. Aplikacje z publicznymi punktami końcowymi mogą używać standardowej usługi Azure DDoS Protection w celu zapewnienia dodatkowej ochrony. Jednak bardzo wrażliwe obciążenia zwykle nie mają publicznych punktów końcowych i mogą być dostępne tylko z określonych lokalizacji za pośrednictwem wirtualnej sieci prywatnej (VPN) lub dzierżawionej linii.

Architektury N-warstwowe

Wiele aplikacji IaaS składa się z wielu warstw, takich jak warstwa internetowa, warstwa biznesowa i warstwa danych, które są hostowane na wielu maszynach wirtualnych. Kluczowe aspekty wdrażania architektur aplikacji n-warstwowych na maszynach wirtualnych platformy Azure obejmują:

- Wysoka dostępność (HA). Aplikacje wysokiej dostępności muszą być dostępne ponad 99,9% czasu. Umieszczenie maszyn wirtualnych w warstwie w różnych strefach dostępności platformy Azure zapewnia wysoką dostępność, ponieważ strefy ZZ obejmują co najmniej jedno centrum danych, zapewniając odporność przez odporność na awarię centrum danych. Regiony, które nie obsługują stref dostępności, mogą używać zestawów dostępności (AS), które dystrybuują maszyny wirtualne między wiele izolowanych węzłów sprzętowych.

- Równoważenie obciążenia. Moduły równoważenia obciążenia dystrybuują ruch między maszynami wirtualnymi, aby równoważyć obciążenie i odporność w przypadku awarii maszyny wirtualnej. Nie potrzebujesz modułów równoważenia obciążenia, jeśli aplikacja zarządza równoważeniem obciążenia, a poszczególne maszyny wirtualne są znane wywołującym.

- Sieci wirtualne. Sieci wirtualne i podsieci segmentują sieć, co ułatwia zarządzanie zabezpieczeniami i zaawansowane routing.

- System nazw domen (DNS). Usługa Azure DNS zapewnia usługę DNS o wysokiej dostępności i zabezpieczeniach. Strefa prywatna w usłudze Azure DNS umożliwia używanie domen niestandardowych wewnątrz sieci wirtualnych.

Tworzenie kopii zapasowej i przywracanie

Aby chronić przed błędami ludzkimi, złośliwymi danymi i oprogramowaniem wymuszającym okup, należy utworzyć kopię zapasową co najmniej maszyn wirtualnych warstwy danych. Usługa Azure Backup może tworzyć kopie zapasowe zaszyfrowanych maszyn wirtualnych i przywracać je, jeśli może uzyskiwać dostęp do kluczy szyfrowania w usłudze Azure Key Vault.

W przypadku warstw internetowych i biznesowych można użyć reguł automatycznego skalowania zestawu skalowania maszyn wirtualnych, aby automatycznie zniszczyć naruszone maszyny wirtualne i wdrożyć nowe wystąpienia maszyn wirtualnych na podstawie obrazu podstawowego.

Izolacja środowiska obliczeniowego

W każdym węźle platformy Azure lub punkcie końcowym sieci funkcja hypervisor i specjalny główny system operacyjny zapewniają, że maszyny wirtualne gościa nie mogą uzyskać dostępu do fizycznego serwera hosta, a kod użytkownika jest wykonywany tylko na maszynach wirtualnych gościa. Ta izolacja uniemożliwia użytkownikom uzyskiwanie dostępu do nieprzetworzonego odczytu, zapisu lub wykonywania w systemie oraz zmniejsza ryzyko udostępniania zasobów. Platforma Azure chroni przed wszystkimi znanymi atakami kanału bocznego i hałaśliwymi sąsiadami za pośrednictwem funkcji hypervisor i zaawansowanego algorytmu umieszczania maszyn wirtualnych. Aby uzyskać więcej informacji, zobacz Izolacja obliczeniowa.

W przypadku wysoce wrażliwych obciążeń można dodać dodatkową ochronę przed atakami kanału bocznego z izolowanymi maszynami wirtualnymi lub dedykowanymi hostami.

Izolowane maszyny wirtualne

Izolowane maszyny wirtualne to duże rozmiary maszyn wirtualnych, które są izolowane do określonego typu sprzętu i przeznaczone dla jednego klienta. Użycie izolowanego rozmiaru maszyny wirtualnej gwarantuje, że maszyna wirtualna jest jedyną uruchomioną w określonym wystąpieniu serwera. Możesz dodatkowo rozdzielić zasoby izolowanych maszyn wirtualnych przy użyciu pomoc techniczna platformy Azure dla zagnieżdżonych maszyn wirtualnych.

Minimalny rozmiar izolowanej maszyny wirtualnej to 64 rdzenie wirtualnego procesora CPU i 256 GiB pamięci. Te maszyny wirtualne są znacznie większe niż większość aplikacji n-warstwowych i mogą tworzyć duże koszty. Aby zmniejszyć obciążenie, można uruchomić wiele warstw aplikacji na jednej maszynie wirtualnej z zagnieżdżonym wirtualizacją lub w różnych procesach lub kontenerach. Nadal musisz wdrożyć różne maszyny wirtualne w strefach AZ w celu zapewnienia odporności i uruchamiać urządzenia strefy zdemilitaryzowanej (DMZ) na oddzielnych maszynach wirtualnych. Połączenie wielu aplikacji w jednej infrastrukturze ze względów ekonomicznych może również powodować konflikt z zasadami segregacji aplikacji organizacji.

W miarę rozszerzania możliwości regionów platformy Azure z upływem czasu platforma Azure może również usunąć gwarancje izolacji z niektórych rozmiarów maszyn wirtualnych z powiadomieniem o roku.

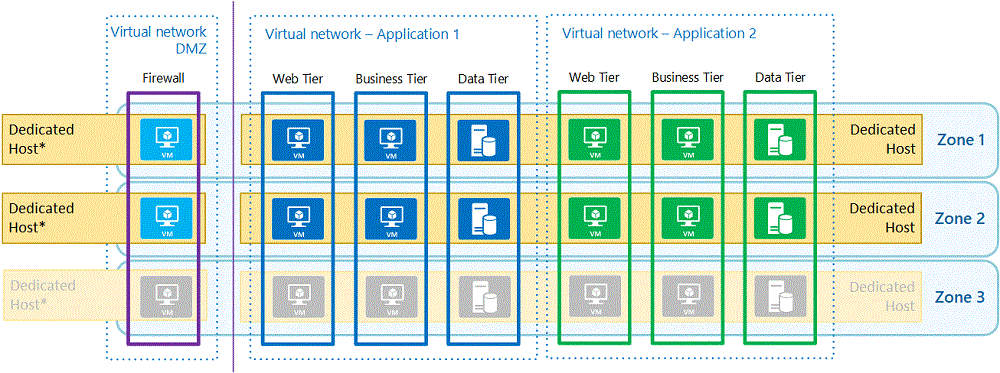

Azure Dedicated Host

Usługa Azure Dedicated Host jest preferowanym rozwiązaniem izolacji obliczeniowej w przypadku obciążeń o wysokim stopniu wrażliwości. Dedykowany host to serwer fizyczny przeznaczony dla jednego klienta do hostowania wielu maszyn wirtualnych. Oprócz izolowania maszyn wirtualnych dedykowane hosty umożliwiają kontrolowanie konserwacji i umieszczania maszyn wirtualnych, aby uniknąć hałaśliwych sąsiadów.

Dedykowane hosty mają ten sam minimalny rozmiar i wiele z tych samych zagadnień dotyczących ustalania rozmiaru co izolowane maszyny wirtualne. Jednak dedykowany host może hostować maszyny wirtualne znajdujące się w różnych sieciach wirtualnych w celu spełnienia zasad segregacji aplikacji. Nadal należy uruchamiać maszyny wirtualne DMZ na innym hoście, aby zapobiec atakowi kanału bocznego przed naruszoną maszyną wirtualną w strefie DMZ.

Szyfrowanie

Szyfrowanie danych jest ważnym składnikiem zabezpieczania obciążeń. Szyfrowanie koduje informacje, aby tylko autoryzowani odbiorcy mogli je dekodować przy użyciu klucza lub certyfikatu. Szyfrowanie obejmuje szyfrowanie dysków, szyfrowanie danych magazynowanych i zabezpieczenia na poziomie transportu (TLS) na potrzeby szyfrowania w trakcie przesyłania przez sieci.

Azure Key Vault

Klucze szyfrowania i certyfikaty można chronić, przechowując je w usłudze Azure Key Vault, rozwiązaniu HSM (Hardware Security Module) zweryfikowanym pod kątem federalnych standardów przetwarzania informacji (FIPS) 140-2 poziom 2. Aby uzyskać najlepsze rozwiązania dotyczące zezwalania tylko autoryzowanym aplikacjom i użytkownikom na dostęp do usługi Key Vault, zobacz Bezpieczny dostęp do magazynu kluczy.

Aby chronić klucze w usłudze Key Vault, można włączyć usuwanie nietrwałe, co gwarantuje możliwość odzyskania usuniętych kluczy. Aby uzyskać dodatkową ochronę, można utworzyć kopię zapasową poszczególnych kluczy w zaszyfrowanym pliku, którego można użyć do przywrócenia kluczy, potencjalnie do innego regionu świadczenia usługi Azure w tej samej lokalizacji geograficznej.

Podczas hostowania programu SQL Server na maszynie wirtualnej można użyć programu SQL Server Połączenie or dla usługi Microsoft Azure Key Vault, aby uzyskać klucze na potrzeby przezroczystego szyfrowania danych (TDE), szyfrowania na poziomie kolumny i szyfrowania kopii zapasowych. Aby uzyskać szczegółowe informacje, zobacz Konfigurowanie integracji usługi Azure Key Vault dla programu SQL Server na maszynach wirtualnych platformy Azure.

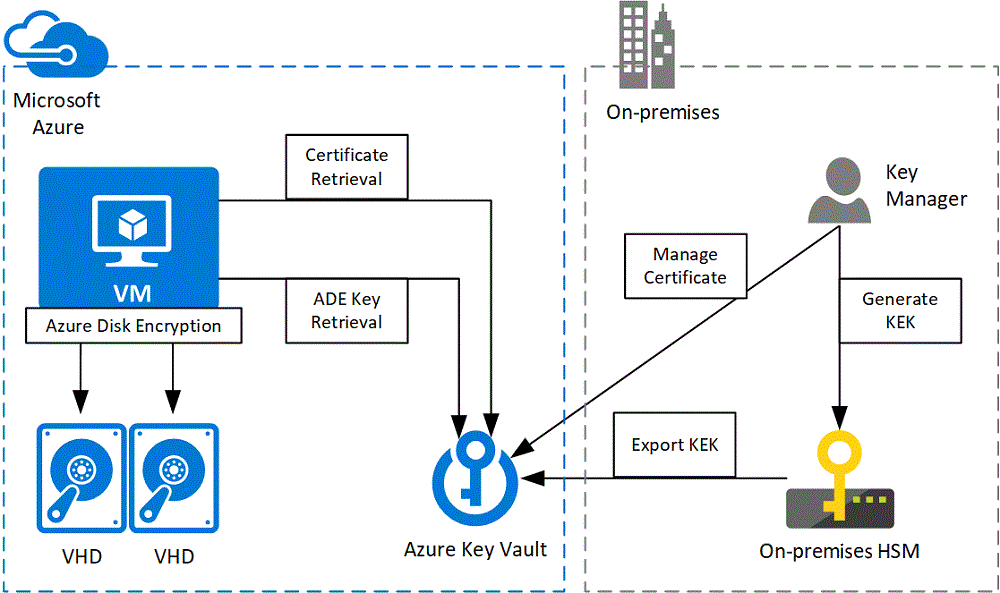

Usługa Azure Disk Encryption

Usługa Azure Disk Encryption używa funkcji ochrony klucza zewnętrznego funkcji BitLocker w celu zapewnienia szyfrowania woluminów dla dysków systemu operacyjnego i danych maszyn wirtualnych platformy Azure oraz może być zintegrowana z usługą Azure Key Vault, aby ułatwić kontrolowanie kluczy szyfrowania dysków i wpisów tajnych oraz zarządzanie nimi. Każda maszyna wirtualna generuje własne klucze szyfrowania i przechowuje je w usłudze Azure Key Vault. Aby skonfigurować usługę Azure Key Vault w celu włączenia usługi Azure Disk Encryption, zobacz Tworzenie i konfigurowanie magazynu kluczy dla usługi Azure Disk Encryption.

W przypadku obciążeń wysoce poufnych należy również użyć klucza szyfrowania klucza (KEK) w celu uzyskania dodatkowej warstwy zabezpieczeń. Po określeniu klucza KEK usługa Azure Disk Encryption używa tego klucza do opakowowania wpisów tajnych szyfrowania przed zapisaniem w usłudze Key Vault. Klucz KEK można wygenerować w usłudze Azure Key Vault, ale bezpieczniejszą metodą jest wygenerowanie klucza w lokalnym module HSM i zaimportowanie go do usługi Azure Key Vault. Ten scenariusz jest często określany jako używania własnego klucza (BYOK). Ponieważ zaimportowane klucze nie mogą opuścić granicy modułu HSM, generowanie klucza w module HSM zapewnia pełną kontrolę nad kluczami szyfrowania.

Aby uzyskać więcej informacji na temat kluczy chronionych przez moduł HSM, zobacz Jak generować i transferować klucze chronione przez moduł HSM dla usługi Azure Key Vault.

Szyfrowanie ruchu sieciowego

Protokoły sieciowe, takie jak HTTPS, szyfrują dane podczas przesyłania przy użyciu certyfikatów. Ruch klient-aplikacja zwykle używa certyfikatu z zaufanego urzędu certyfikacji. Aplikacje wewnętrzne mogą używać certyfikatu z wewnętrznego urzędu certyfikacji lub publicznego urzędu certyfikacji, takiego jak DigiCert lub GlobalSign. Komunikacja między warstwami zwykle używa certyfikatu wystawionego przez wewnętrzny urząd certyfikacji lub certyfikat z podpisem własnym. Usługa Azure Key Vault może pomieścić dowolny z tych typów certyfikatów. Aby uzyskać więcej informacji na temat tworzenia różnych typów certyfikatów, zobacz Metody tworzenia certyfikatów.

Usługa Azure Key Vault może pełnić rolę urzędu certyfikacji certyfikatu z podpisem własnym dla ruchu w warstwie do warstwy. Rozszerzenie maszyny wirtualnej usługi Key Vault zapewnia monitorowanie i automatyczne odświeżanie określonych certyfikatów na maszynach wirtualnych z kluczem prywatnym lub bez niego w zależności od przypadku użycia. Aby użyć rozszerzenia maszyny wirtualnej usługi Key Vault, zobacz Rozszerzenie maszyny wirtualnej usługi Key Vault dla systemu Linux lub rozszerzenia maszyny wirtualnej usługi Key Vault dla systemu Windows.

Usługa Key Vault może również przechowywać klucze dla protokołów sieciowych, które nie korzystają z certyfikatów. Obciążenia niestandardowe mogą wymagać utworzenia skryptu niestandardowego rozszerzenia skryptu, które pobiera klucz z usługi Key Vault i przechowuje je do użycia przez aplikacje. Aplikacje mogą również używać tożsamości zarządzanej maszyny wirtualnej do pobierania wpisów tajnych bezpośrednio z usługi Key Vault.

Bezpieczeństwo sieci

Sieciowe grupy zabezpieczeń filtrować ruch między zasobami w sieciach wirtualnych platformy Azure. Reguły zabezpieczeń sieciowej grupy zabezpieczeń zezwalają na lub odrzucają ruch sieciowy do lub z zasobów platformy Azure na podstawie adresów IP i portów. Domyślnie sieciowe grupy zabezpieczeń blokują ruch przychodzący z Internetu, ale zezwalają na połączenia wychodzące z maszyn wirtualnych do Internetu. Aby zapobiec przypadkowemu ruchowi wychodzącemu, dodaj regułę niestandardową z najniższym możliwym priorytetem 4096, aby zablokować cały ruch przychodzący i wychodzący. Następnie można dodać reguły o wyższym priorytcie, aby zezwolić na określony ruch.

Sieciowe grupy zabezpieczeń tworzą rekordy przepływów dla istniejących połączeń i zezwalają na komunikację lub odmawiają komunikacji na podstawie stanu połączenia rekordu przepływu. Rekord przepływu umożliwia sieciowej grupie zabezpieczeń stanowe. Jeśli na przykład określisz regułę zabezpieczeń dla ruchu wychodzącego na dowolny adres przez port 443, nie trzeba również określać reguły zabezpieczeń dla ruchu przychodzącego dla odpowiedzi. Należy określić regułę zabezpieczeń dla ruchu przychodzącego tylko wtedy, gdy komunikacja jest inicjowana zewnętrznie.

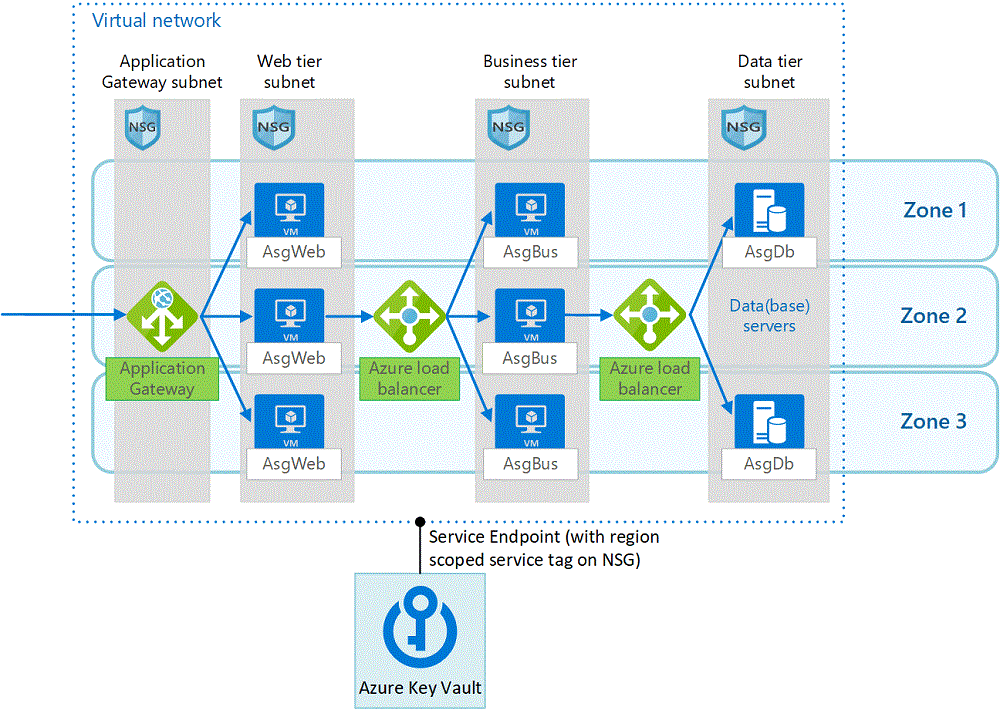

Większość usług platformy Azure umożliwia używanie tagu usługi sieci wirtualnej zamiast sieciowej grupy zabezpieczeń. Tag usługi reprezentuje grupę prefiksów adresów IP z usługi platformy Azure i pomaga zminimalizować złożoność przed częstymi aktualizacjami reguł zabezpieczeń sieci. Tag usługi Azure Key Vault umożliwia maszynie wirtualnej pobieranie certyfikatów, kluczy i wpisów tajnych z usługi Azure Key Vault.

Innym sposobem kontrolowania zabezpieczeń sieci jest routing ruchu w sieci wirtualnej i wymuszone tunelowanie. Platforma Azure automatycznie tworzy trasy systemowe i przypisuje trasy do każdej podsieci w sieci wirtualnej. Nie można tworzyć ani usuwać tras systemowych, ale można zastąpić niektóre trasy systemowe tras niestandardowymi. Routing niestandardowy umożliwia kierowanie ruchu przez wirtualne urządzenie sieciowe (WUS), takie jak zapora lub serwer proxy, lub usuwanie niepożądanego ruchu, co ma podobny wpływ na blokowanie ruchu z sieciową grupą zabezpieczeń.

Możesz użyć urządzeń WUS, takich jak Azure Firewall , aby zezwalać, blokować i sprawdzać ruch sieciowy. Usługa Azure Firewall to zarządzana usługa zapory platformy o wysokiej dostępności. Możesz również wdrożyć urządzenia WUS innych firm z witryny Azure Marketplace. Aby zapewnić wysoką dostępność tych urządzeń WUS, zobacz Wdrażanie wirtualnych urządzeń sieciowych o wysokiej dostępności.

Grupy zabezpieczeń aplikacji

Aby filtrować ruch między warstwami aplikacji w sieci wirtualnej, użyj grup zabezpieczeń aplikacji (ASG). Grupy asg umożliwiają skonfigurowanie zabezpieczeń sieci jako rozszerzenia struktury aplikacji, co umożliwia grupowanie maszyn wirtualnych i definiowanie zasad zabezpieczeń sieci na podstawie grup. Zasady zabezpieczeń można używać ponownie na dużą skalę bez ręcznego obsługi jawnych adresów IP.

Ponieważ grupy asg są stosowane do interfejsu sieciowego zamiast podsieci, umożliwiają mikrosegmentację. Możesz ściśle kontrolować, które maszyny wirtualne mogą komunikować się ze sobą, nawet blokując ruch między maszynami wirtualnymi w tej samej warstwie i ułatwiając kwarantannę maszyny wirtualnej, usuwając grupy asg z tej maszyny wirtualnej.

Sieci hybrydowe

Architektury hybrydowe łączą sieci lokalne z chmurami publicznymi, takimi jak platforma Azure. Istnieje kilka sposobów łączenia sieci lokalnych z aplikacjami działającymi na platformie Azure:

- Publiczny punkt końcowy przez Internet. Możesz polegać na tożsamości, zabezpieczeniach na poziomie transportu (HTTPS) i bramie aplikacji, aby chronić aplikację, potencjalnie w połączeniu z zaporą. Jednak w przypadku bardzo wrażliwych obciążeń nie zaleca się uwidaczniania publicznego punktu końcowego przez Internet.

- Brama sieci VPN platformy Azure lub innej firmy. Sieć lokalną można połączyć z platformą Azure przy użyciu bramy sieci VPN platformy Azure. Ruch nadal podróżuje przez Internet, ale za pośrednictwem zaszyfrowanego tunelu korzystającego z protokołu TLS. Możesz również uruchomić bramę innej firmy na maszynie wirtualnej, jeśli masz określone wymagania, które nie są obsługiwane przez bramę sieci VPN platformy Azure.

- ExpressRoute. Połączenia usługi ExpressRoute używają prywatnego, dedykowanego połączenia za pośrednictwem zewnętrznego dostawcy łączności. Połączenie prywatne rozszerza sieć lokalną na platformę Azure i zapewnia skalowalność i niezawodną umowę dotyczącą poziomu usług (SLA).

- Usługa ExpressRoute z trybem failover sieci VPN. Ta opcja korzysta z usługi ExpressRoute w normalnych warunkach, ale przechodzi w tryb failover do połączenia sieci VPN, jeśli w obwodzie usługi ExpressRoute występuje utrata łączności, zapewniając wyższą dostępność.

- Sieć VPN za pośrednictwem usługi ExpressRoute. Ta opcja jest najlepsza w przypadku bardzo wrażliwych obciążeń. Usługa ExpressRoute zapewnia obwód prywatny ze skalowalnością i niezawodnością, a sieć VPN zapewnia dodatkową warstwę ochrony, która przerywa zaszyfrowane połączenie w określonej sieci wirtualnej platformy Azure.

Aby uzyskać więcej wskazówek dotyczących wybierania różnych typów łączności hybrydowej, zobacz Wybieranie rozwiązania do łączenia sieci lokalnej z platformą Azure.

Wdrażanie strefy DMZ

Połączenie lokalne i środowiska platformy Azure umożliwiają użytkownikom lokalnym dostęp do aplikacji platformy Azure. Sieć obwodowa lub strefa zdemilitaryzowana (DMZ) zapewnia dodatkową ochronę w przypadku obciążeń o wysokiej wrażliwości.

Architektura podobna do architektury w strefie DMZ sieci między platformą Azure i lokalnym centrum danych wdraża wszystkie usługi DMZ i usług aplikacji w tej samej sieci wirtualnej, z regułami sieciowej grupy zabezpieczeń i trasami zdefiniowanymi przez użytkownika w celu izolowania podsieci DMZ i aplikacji. Ta architektura może udostępnić podsieć zarządzania za pośrednictwem publicznego Internetu, aby zarządzać aplikacjami, nawet jeśli brama lokalna jest niedostępna. Jednak w przypadku bardzo wrażliwych obciążeń należy zezwolić tylko na pomijanie bramy w scenariuszu ze szkła awaryjnego. Lepszym rozwiązaniem jest użycie usługi Azure Bastion, która umożliwia dostęp bezpośrednio z witryny Azure Portal przy jednoczesnym ograniczeniu ujawnienia publicznych adresów IP.

Możesz również użyć dostępu just in time (JIT) maszyny wirtualnej do zdalnego zarządzania, ograniczając narażenie publicznych adresów IP. W przypadku dostępu do maszyny wirtualnej JIT sieciowa grupa zabezpieczeń domyślnie blokuje porty zarządzania zdalnego, takie jak protokół RDP (Remote Desktop Protocol) i secure shell (SSH). Na żądanie dostęp do maszyny wirtualnej JIT włącza port tylko dla określonego przedziału czasu i potencjalnie dla określonego adresu IP lub zakresu. Dostęp JIT działa również w przypadku maszyn wirtualnych, które mają tylko prywatne adresy IP. Usługa Azure Bastion umożliwia blokowanie ruchu do maszyny wirtualnej do momentu włączenia dostępu do maszyny wirtualnej JIT.

Aby wdrożyć więcej aplikacji, można użyć topologii sieci piasty i szprych na platformie Azure, z strefą DMZ w sieci wirtualnej piasty i aplikacjami w sieciach wirtualnych szprych. Sieć wirtualna piasty może zawierać bramę sieci VPN i/lub usługę ExpressRoute, urządzenie WUS zapory, hosty zarządzania, infrastrukturę tożsamości i inne usługi udostępnione. Sieci wirtualne będące szprychami są połączone z koncentratorem za pomocą komunikacji równorzędnej sieci wirtualnych. Sieć wirtualna platformy Azure nie zezwala na tranzytowy routing przez piastę z jednej szprychy do innej. Ruch szprychowo-szprychowy jest możliwy tylko za pośrednictwem urządzeń zapory w koncentratonie. Ta architektura skutecznie izoluje aplikacje od siebie.

Wdrażanie w wielu regionach

Ciągłość działania i odzyskiwanie po awarii mogą wymagać wdrożenia aplikacji w wielu regionach świadczenia usługi Azure, co może mieć wpływ na miejsce przechowywania danych i zabezpieczenia. Aby zapoznać się z architekturą referencyjną dla wdrożeń w wielu regionach, zobacz Uruchamianie aplikacji N-warstwowej w wielu regionach świadczenia usługi Azure w celu zapewnienia wysokiej dostępności.

Pary regionalne

Lokalizacja geograficzna platformy Azure to zdefiniowany obszar świata, który zawiera co najmniej jeden region świadczenia usługi Azure z co najmniej jednym centrum danych. Każdy region świadczenia usługi Azure jest sparowany z innym regionem w tej samej lokalizacji geograficznej w parze regionalnej. Pary regionalne nie są jednocześnie aktualizowane, a jeśli awaria uderzy w oba regiony, priorytetem jest powrót do trybu online. W celu zapewnienia ciągłości działania należy wdrożyć wysoce poufne aplikacje co najmniej w parach regionalnych, jeśli wdrażasz je w wielu regionach.

Aby uzyskać więcej informacji, zobacz Ciągłość działania i odzyskiwanie po awarii (BCDR): Regiony sparowane platformy Azure. Oficjalny dokument Achieve compliant data residency and security with Azure (Osiągnięcie zgodnych rezydencji danych i zabezpieczeń na platformie Azure ) zawiera omówienie rezydencji danych oraz czynności, które należy zrobić, aby spełnić wymagania dotyczące rezydencji danych.

Replikacja między regionami

W architekturach IaaS replikowanie danych między regionami jest obowiązkiem aplikacji. Najbardziej typowy scenariusz replikacji używa technologii replikacji bazy danych wbudowanych w produkt serwera bazy danych, takich jak zawsze włączone grupy dostępności programu SQL Server, Oracle Data Guard lub replikacja MySQL.

Konfigurowanie replikacji między serwerami baz danych IaaS nie jest proste i należy uwzględnić wymagania dotyczące ciągłości działania. Usługi baz danych platformy Azure, takie jak Azure SQL Database, Azure Database for MySQL i Azure Cosmos DB , ułatwiają replikację między regionami, ale mogą nie spełniać wymagań dotyczących zabezpieczeń w przypadku obciążeń o wysokim stopniu poufności.

Aby uzyskać więcej informacji i wskazówki dotyczące wdrożeń programu SQL Server i Oracle w wielu regionach, zobacz:

- Konfigurowanie grupy dostępności na maszynach wirtualnych platformy Azure z uruchomionym programem SQL Server w różnych regionach

- Odzyskiwanie po awarii bazy danych Oracle Database 12c w środowisku platformy Azure

Komunikacja równorzędna między regionami

Możesz włączyć bezpieczną komunikację między sieciami wirtualnymi w różnych regionach przy użyciu globalnej komunikacji równorzędnej sieci wirtualnych. Globalna komunikacja równorzędna działa tak samo jak komunikacja równorzędna w regionie. Ruch między regionami jest uruchamiany przez sieć szkieletową firmy Microsoft, nie przechodzi przez Internet i jest odizolowany od innego ruchu. Aby uzyskać więcej zabezpieczeń, można wdrożyć urządzenia WUS sieci VPN w obu regionach i użyć tras zdefiniowanych przez użytkownika, aby wymusić ruch między regionami w urządzeniach WUS, podobnie jak wdrażanie strefy DMZ.

Routing ruchu w trybie failover

Za pomocą publicznych punktów końcowych można użyć usługi Traffic Manager lub usługi Azure Front Door , aby kierować ruch do aktywnego regionu lub najbliższego regionu w konfiguracji trybu failover aktywne-aktywne . Jednak usługi Traffic Manager i Azure Front Door wymagają publicznych punktów końcowych do monitorowania dostępności, a ich odpowiednie wpisy DNS są publiczne. W przypadku wysoce poufnych obciążeń rozwiązaniem alternatywnym jest wdrożenie lokalnego systemu DNS i zmiana wpisów w aktywnym regionie na potrzeby trybu failover.

Zarządzanie i nadzór

Zabezpieczanie wysoce poufnych aplikacji IaaS wymaga więcej niż tylko wdrożenia poprawnych architektur i zaimplementowania reguł zabezpieczeń sieci. Ponieważ środowiska w chmurze są łatwo zmieniane, szczególnie ważne jest, aby zapewnić, że zmiany można wprowadzać tylko z pewnymi uprawnieniami i w granicach zasad zabezpieczeń. Na przykład należy uniemożliwić złośliwemu aktorowi zmianę reguły zabezpieczeń sieci w celu zezwolenia na ruch z Internetu.

Aby wdrożyć obciążenia na platformie Azure, potrzebujesz co najmniej jednego konta zarządzania. Zabezpieczanie kont zarządzania ma kluczowe znaczenie dla zabezpieczania obciążeń. Aby uzyskać więcej informacji, zobacz Bezpieczny dostęp uprzywilejowany dla wdrożeń hybrydowych i w chmurze w usłudze Microsoft Entra ID.

Użyj zasobów w podsieci zarządzania, aby udzielić dostępu do warstwy aplikacji tylko osobom, które muszą zarządzać tej warstwy. Na przykład możesz użyć programu Microsoft Identity Manager z identyfikatorem Entra firmy Microsoft. Jednak w przypadku scenariuszy natywnych dla chmury preferowane jest rozwiązanie Microsoft Entra Privileged Identity Management (PIM).

Istnieje kilka innych sposobów kontrolowania ról i zasad platformy Azure:

- Kontrola dostępu oparta na rolach (RBAC) platformy Azure dla zasobów platformy Azure umożliwia przypisywanie wbudowanych lub niestandardowych ról do użytkowników, dzięki czemu mają tylko wymagane uprawnienia. Możesz połączyć kontrolę dostępu opartą na rolach platformy Azure z usługą PIM, aby zaimplementować przepływ pracy zatwierdzania inspekcji, który podnosi poziom uprawnień przez ograniczony czas.

- Zasady wymuszają reguły, standardy i umowy SLA firmy. Azure Policy to usługa platformy Azure, która tworzy, przypisuje i zarządza zasadami oraz ocenia zasoby pod kątem zgodności zasad.

- Usługa Azure Blueprints łączy przypisania ról, przypisania zasad i szablony wdrażania, aby zdefiniować zestaw replikowalnych zasobów platformy Azure, które implementują standardy, wzorce i wymagania organizacji oraz są zgodne z nimi. Strategie to deklaratywny sposób organizowania wdrażania szablonów zasobów i innych artefaktów. Możesz samodzielnie tworzyć strategie lub korzystać z istniejących strategii. Na przykład strategia usług udostępnionych ISO 27001 wdraża centrum usług udostępnionych, które można modyfikować i rozszerzać na wymagania organizacji.

Monitorowanie

Microsoft Defender dla Chmury zapewnia monitorowanie i alerty, które pomagają zachować bezpieczeństwo środowiska. Bezpłatna usługa automatycznie sprawdza luki w zabezpieczeniach, takie jak brakujące poprawki systemu operacyjnego, błędna konfiguracja zabezpieczeń i podstawowe zabezpieczenia sieciowe. Wersja płatna w warstwie Standardowa udostępnia dodatkowe funkcje, takie jak analiza behawioralna, adaptacyjne wzmacnianie zabezpieczeń sieci i dostęp do maszyn wirtualnych JIT. Aby uzyskać pełną listę funkcji, zobacz Pokrycie funkcji dla maszyn. Defender dla Chmury również zapewnia ochronę przed zagrożeniami dla innych zasobów, takich jak usługa Azure Key Vault.

Możesz użyć usługi Azure Monitor do dalszego monitorowania i analizy. Aby monitorować tożsamość i dostęp, możesz kierować dzienniki aktywności firmy Microsoft do usługi Azure Monitor. Możesz również monitorować maszyny wirtualne, sieci i usługę Azure Firewall oraz analizować zaimportowane dzienniki za pomocą zaawansowanych funkcji zapytań dzienników. Usługę Azure Monitor można zintegrować z usługą Security Information and Event Manager (SIEM), która może być rozwiązaniem SIEM lub Microsoft Sentinel innej firmy.

Powiązane zasoby

- Aby uzyskać więcej informacji na temat architektur n-warstwowych, zobacz Aplikacja n-warstwowa systemu Linux na platformie Azure z rozwiązaniem Apache Cassandra.

- Aby zapoznać się z kompleksowego samouczka dotyczącego używania rozszerzenia maszyny wirtualnej usługi Azure Key Vault, zobacz Zabezpieczanie serwera internetowego na maszynie wirtualnej z systemem Windows na platformie Azure przy użyciu certyfikatów SSL przechowywanych w usłudze Key Vault.

- Aby uzyskać więcej informacji na temat usługi Azure Disk Encryption, zobacz Usługa Azure Disk Encryption dla maszyn wirtualnych z systemem Linux lub Usługa Azure Disk Encryption dla maszyn wirtualnych z systemem Windows.

- Aby uzyskać więcej informacji na temat zabezpieczeń sieci platformy Azure, zobacz Omówienie zabezpieczeń sieci platformy Azure.