Szczegółowe informacje dotyczące zarządzania ryzykiem

Obsługa firmy wiąże się z ryzykiem. Rolą zespołu ds. zabezpieczeń jest informowanie i doradzanie osobom podejmującym decyzje o tym, jak zagrożenia bezpieczeństwa mieszczą się w ich strukturach. Celem zabezpieczeń jest poznanie firmy, a następnie wykorzystanie ich wiedzy w zakresie zabezpieczeń w celu identyfikowania zagrożeń dla celów biznesowych i zasobów. Bezpieczeństwo następnie doradza osobom podejmującym decyzje o każdym ryzyku, a następnie zaleca, które z nich są dopuszczalne. Te informacje są dostarczane ze zrozumieniem, że odpowiedzialność za te decyzje spoczywa na twoim zasobie lub właścicielu procesu.

Uwaga

Ogólna zasada odpowiedzialności za ryzyko to:

Osoba, która jest właścicielem i akceptuje ryzyko, jest osobą, która wyjaśnia światu, co poszło źle (często przed kamerami telewizyjnymi).

Gdy dojrzałe, celem bezpieczeństwa jest ujawnienie i ograniczenie ryzyka, a następnie umożliwienie firmie zmiany przy minimalnym ryzyku. Ten poziom dojrzałości wymaga szczegółowych informacji o ryzyku i głębokiej integracji z zabezpieczeniami. Na dowolnym poziomie dojrzałości organizacji najwięcej zagrożeń bezpieczeństwa powinno pojawić się w rejestrze ryzyka. Te zagrożenia są następnie zarządzane do akceptowalnego poziomu.

Obejrzyj poniższy film wideo, aby dowiedzieć się więcej o wyrównaniu zabezpieczeń i sposobach zarządzania ryzykiem w organizacji.

Co to jest ryzyko cyberbezpieczeństwa?

Ryzyko cyberbezpieczeństwa to potencjalne szkody lub zniszczenie aktywów biznesowych, przychodów i reputacji. Szkody te są spowodowane przez osoby atakujące próbujące ukraść pieniądze, informacje lub technologię.

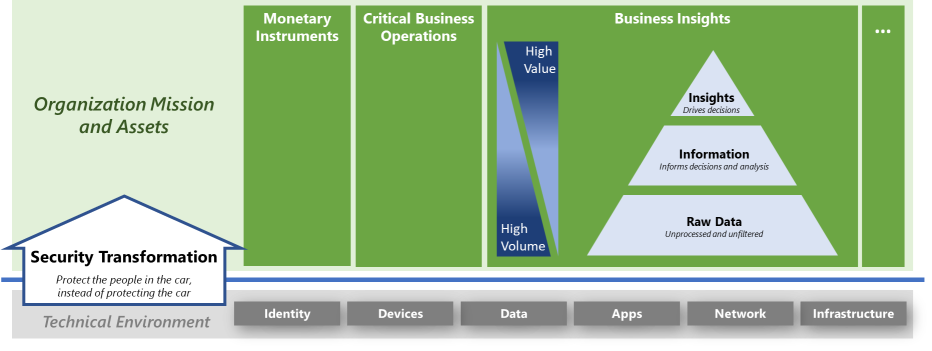

Chociaż te ataki występują w środowisku technicznym, często stanowią zagrożenie dla całej organizacji. Ryzyko cyberbezpieczeństwa powinno być dostosowane do struktury pomiaru ryzyka, śledzenia i ograniczania ryzyka. Wiele organizacji nadal traktuje ryzyko cyberbezpieczeństwa jako problem techniczny do rozwiązania. Takie postrzeganie prowadzi do nieprawidłowych wniosków, które nie ograniczają strategicznego wpływu działalności biznesowej na ryzyko.

Na poniższym diagramie przedstawiono przejście od typowego programu zorientowanego technicznie na strukturę biznesową.

Liderzy zabezpieczeń muszą wycofać się z obiektywu technicznego i dowiedzieć się, jakie zasoby i dane są ważne dla liderów biznesowych. Następnie określ priorytety, w jaki sposób zespoły spędzają czas, uwagę i budżet związany z znaczeniem biznesowym. Obiektyw techniczny jest ponownie stosować, ponieważ zespoły ds. zabezpieczeń i IT działają za pomocą rozwiązań. Ale patrząc na ryzyko cyberbezpieczeństwa tylko jako problem technologiczny prowadzi do ryzyka rozwiązywania nieprawidłowych problemów.

Dopasowywanie zarządzania ryzykiem zabezpieczeń

Nieustannie pracuje nad stworzeniem silniejszego mostu między cyberbezpieczeństwem a liderem organizacji. Ta koncepcja dotyczy zarówno relacji ludzkich, jak i procesów jawnych. Charakter ryzyka bezpieczeństwa i rozbieżna dynamika możliwości biznesowych zawsze się zmieniają. Źródła ryzyka bezpieczeństwa wymagają ciągłej inwestycji w budowanie i ulepszanie tej relacji.

Kluczem do tej relacji jest zrozumienie, w jaki sposób wartość biznesowa łączy się z określonymi elementami technicznymi. Bez tego kierunku zabezpieczenia nie mogą być pewni, co jest najważniejsze dla twojej organizacji. Uda im się tylko chronić najważniejsze aktywa z szczęśliwymi odgadnięciami.

Ważne jest, aby natychmiast rozpocząć ten proces. Zacznij od uzyskania lepszego zrozumienia poufnych i krytycznych zasobów biznesowych w organizacji.

Typowy proces uruchamiania tej transformacji to:

- Dopasuj firmę w dwukierunkową relację:

- Komunikują się w swoim języku, aby wyjaśnić zagrożenia bezpieczeństwa przy użyciu przyjaznej dla firmy terminologii. To wyjaśnienie pomaga określić ryzyko i wpływ na ogólną strategię biznesową i misję.

- Aktywnie słuchaj i uczysz się , rozmawiając z ludźmi w całej firmie. Aby zrozumieć wpływ na ważne usługi biznesowe i informacje, jeśli zostały naruszone lub naruszone. Zrozumienie to zapewnia jasny wgląd w znaczenie inwestowania w zasady, standardy, szkolenia i mechanizmy kontroli zabezpieczeń.

- Tłumaczenie wiedzy na temat priorytetów i zagrożeń biznesowych na konkretne i zrównoważone działania, takie jak:

- Krótkoterminowy, który koncentruje się na radzeniu sobie z ważnymi priorytetami.

- Ochrona krytycznych zasobów i informacji o wysokiej wartości przy użyciu odpowiednich mechanizmów kontroli zabezpieczeń. Te mechanizmy kontroli zwiększają bezpieczeństwo podczas włączania produktywności biznesowej.

- Skoncentruj się na natychmiastowych i pojawiających się zagrożeniach, które najprawdopodobniej spowodują wpływ na firmę.

- Monitoruj zmiany w strategiach biznesowych i inicjatywach, aby zachować zgodność.

- Długoterminowe wyznacza kierunek i priorytety, aby w miarę upływu czasu poczynić stały postęp, poprawiając ogólny stan bezpieczeństwa.

- Użyj zerowej relacji zaufania , aby utworzyć strategię, plan i architekturę w celu zmniejszenia ryzyka w organizacji. Dopasuj je do zasad zerowego zaufania przy założeniu naruszenia, najmniejszych uprawnień i jawnej weryfikacji. Przyjęcie tych zasad przenosi się ze statycznych mechanizmów kontroli do bardziej dynamicznych decyzji opartych na ryzyku. Te decyzje są oparte na wykrywaniu dziwnych zachowań w czasie rzeczywistym niezależnie od tego, gdzie zaczęło się zagrożenie.

- Spłacenie długu technicznego jako spójnej strategii poprzez najlepsze rozwiązania w zakresie bezpieczeństwa operacyjnego w całej organizacji. Na przykład zastąp uwierzytelnianie oparte na hasłach uwierzytelnianiem bez hasła i uwierzytelnianiem wieloskładnikowym, zastosuj poprawki zabezpieczeń oraz wycofaj lub wyizoluj starsze systemy. Podobnie jak spłata kredytu hipotecznego, musisz dokonać stałych płatności, aby zrealizować pełną korzyść i wartość inwestycji.

- Zastosuj klasyfikacje danych, etykiety poufności i kontrolę dostępu opartą na rolach, aby chronić dane przed utratą lub naruszeniem bezpieczeństwa w całym cyklu życia. Te wysiłki nie mogą całkowicie uchwycić dynamicznego charakteru i bogactwa kontekstu biznesowego i szczegółowych informacji. Jednak te kluczowe elementy są używane do kierowania ochroną informacji i utrzymaniem ładu, ograniczając potencjalny wpływ ataku.

- Krótkoterminowy, który koncentruje się na radzeniu sobie z ważnymi priorytetami.

- Ustanów kulturę zabezpieczeń w dobrej kondycji , jawnie praktykując, komunikując się i publicznie modelując właściwe zachowanie. Kultura powinna skupić się na otwartej współpracy między firmami, it i współpracownikami ds. zabezpieczeń. Następnie zastosuj ten nacisk na "nastawienie na rozwój" ciągłego uczenia się. Skup się na zmianach kultury na usuwaniu silosów z zabezpieczeń, IT i większej organizacji biznesowej. Te zmiany umożliwiają uzyskanie większego udostępniania wiedzy i poziomów odporności.

Aby uzyskać więcej informacji, zobacz Definiowanie strategii zabezpieczeń.

Zrozumienie ryzyka związanego z cyberbezpieczeństwem

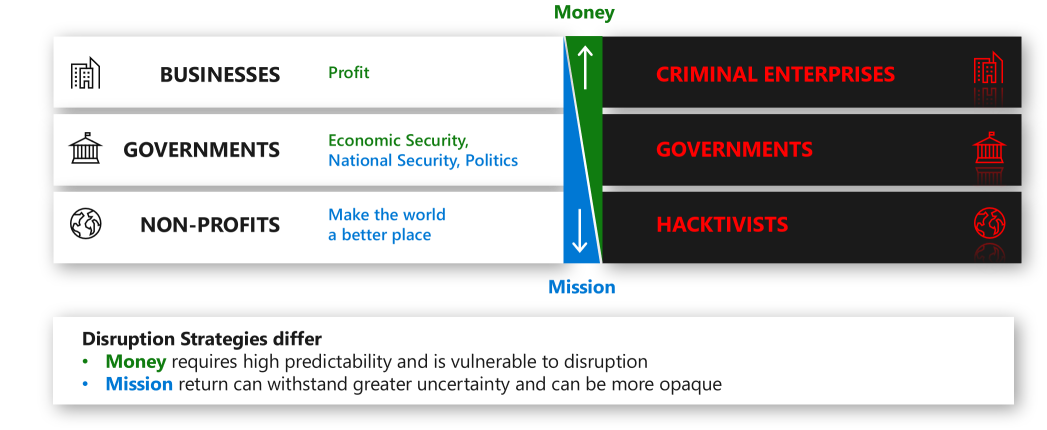

Ryzyko cyberbezpieczeństwa jest spowodowane przez osoby atakujące próbujące ukraść pieniądze, informacje lub technologię. Ważne jest, aby zrozumieć motywacje i wzorce zachowań tych osób atakujących.

Przesłanki

Motywacje i zachęty dla różnych typów osób atakujących odzwierciedlają te z uzasadnionych organizacji.

Zrozumienie motywacji atakujących może pomóc zrozumieć prawdopodobieństwo i potencjalny wpływ różnych typów ataków. Chociaż strategie zabezpieczeń i najważniejsze mechanizmy kontroli technicznej są podobne w organizacjach, ten kontekst może pomóc w prowadzeniu obszarów fokusu inwestycji w zabezpieczenia.

Aby uzyskać więcej informacji, zobacz Zakłócanie zwrotu osobie atakującej z inwestycji.

Wzorce zachowań

Organizacje borykają się z szeregiem modeli osób atakujących, które kształtują ich zachowanie:

Towaru: Większość zagrożeń, z którymi zwykle borykają się organizacje, to osoby atakujące na zysk, sterowane zwrotem finansowym z inwestycji (ROI). Osoby atakujące zazwyczaj używają najtańszych i najbardziej skutecznych dostępnych narzędzi i metod. Wyrafinowanie tych ataków (na przykład niewidzialność i narzędzia) zwykle rośnie, ponieważ nowe metody są sprawdzone przez innych i udostępniane do użycia na dużą skalę.

Krawędź: Zaawansowane grupy ataków są oparte na długoterminowych wynikach misji i często mają dostępne finansowanie. Finansowanie to służy do skupienia się na innowacjach. Ta innowacja może obejmować inwestowanie w ataki łańcucha dostaw lub zmianę taktyki w ramach kampanii ataku w celu utrudnienia wykrywania i badania.

Zazwyczaj osoby atakujące to:

- Elastyczne: Używają więcej niż jednego wektora ataku, aby uzyskać dostęp do sieci.

- Sterowane celami: Umożliwiają one uzyskanie zdefiniowanego celu w celu uzyskania dostępu do środowiska. Cele mogą być specyficzne dla osób, danych lub aplikacji, ale można również dopasować do określonej klasy celów. Na przykład "Rentowna firma, która może zapłacić, aby przywrócić dostęp do swoich danych i systemów".

- Ukradkiem: Podejmują środki ostrożności, aby usunąć dowody lub ukryć swoje ślady, zwykle na różnych poziomach inwestycji i priorytetów.

- Pacjenta: Poświęć czas na rekonesans, aby zrozumieć infrastrukturę i środowisko biznesowe.

- Dobrze zasób i wykwalifikowanych: Są one wykształcone w technologiach, które są ukierunkowane, choć głębokość umiejętności może się różnić.

- Doświadczonych: Używają ustalonych technik i narzędzi, aby uzyskać podwyższony poziom uprawnień dostępu do różnych aspektów majątku lub kontroli nad nimi.

Następne kroki

Aby zarządzanie ryzykiem było skuteczne, należy je wdrożyć we wszystkich aspektach działań związanych z zarządzaniem i zgodnością. Aby zagrożenia były prawidłowo oceniane, zabezpieczenia muszą być zawsze brane pod uwagę jako część kompleksowego podejścia.

- Integracja z zabezpieczeniami to kolejny obszar zabezpieczeń.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla