Integracja z siecią wirtualną w usłudze Azure Data Lake Storage Gen1

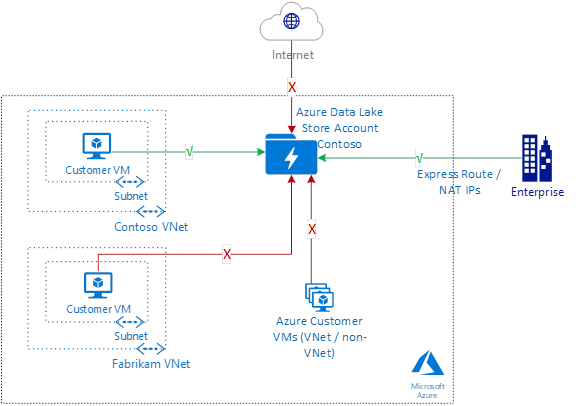

W tym artykule przedstawiono integrację z siecią wirtualną w usłudze Azure Data Lake Storage Gen1. Integracja z siecią wirtualną umożliwia konfigurowanie kont tak, aby przyjmowały ruch tylko z określonych sieci wirtualnych i podsieci.

Ta funkcja umożliwia zabezpieczenie konta usługi Data Lake Storage przed zagrożeniami zewnętrznymi.

Integracja sieci wirtualnej dla Data Lake Storage Gen1 korzysta z zabezpieczeń punktu końcowego usługi sieci wirtualnej między siecią wirtualną a Tożsamość Microsoft Entra w celu wygenerowania dodatkowych oświadczeń zabezpieczeń w tokenie dostępu. Te oświadczenia są następnie używane do uwierzytelniania sieci wirtualnej na koncie usługi Data Lake Storage Gen1 i uzyskania dostępu.

Uwaga

Korzystanie z tych funkcji nie wiąże się z dodatkowymi opłatami. Konto jest rozliczane według stawki standardowej dla usługi Data Lake Storage Gen1. Aby uzyskać więcej informacji, zobacz cennik. Zapoznaj się z cennikiem pozostałych usług platformy Azure, z których korzystasz.

Scenariusze dotyczące integracji z siecią wirtualną w usłudze Data Lake Storage Gen1

Integracja z siecią wirtualną w usłudze Data Lake Storage Gen1 umożliwia ograniczenie dostępu do konta usługi Data Lake Storage Gen1 z określnych sieci wirtualnych i podsieci. Po ograniczeniu Twojego konta do określonej podsieci sieci wirtualnej inne sieci wirtualne/maszyny wirtualne nie mają do niego dostępu. Pod względem funkcjonalności integracja z siecią wirtualną w usłudze Data Lake Storage Gen1 umożliwia realizację takiego samego scenariusza, jak w przypadku punktów końcowych usługi dla sieci wirtualnej. W poniższych sekcjach opisano szczegółowo kilka kluczowych różnic.

Uwaga

Oprócz reguł sieci wirtualnej można stosować istniejące reguły zapory bazujące na adresach IP w celu zezwalania na dostęp również z sieci lokalnych.

Optymalny routing przy użyciu integracji z siecią wirtualną w usłudze Data Lake Storage Gen1

Kluczową korzyścią ze stosowania punktów końcowych usługi dla sieci wirtualnej jest optymalny routing z sieci wirtualnej. Możesz zastosować taką samą optymalizację tras w przypadku kont usługi Data Lake Storage Gen1. Użyj następujących tras zdefiniowanych przez użytkownika z sieci wirtualnej do konta usługi Data Lake Storage Gen1.

Publiczny adres IP usługi Data Lake Storage — użyj publicznego adresu IP docelowych kont usługi Data Lake Storage Gen1. Adresy IP kont usługi Data Lake Storage Gen1 można zidentyfikować przez rozpoznawanie nazw DNS tych kont. Utwórz oddzielny wpis dla każdego adresu.

# Create a route table for your resource group.

az network route-table create --resource-group $RgName --name $RouteTableName

# Create route table rules for Data Lake Storage public IP addresses.

# There's one rule per Data Lake Storage public IP address.

az network route-table route create --name toADLSregion1 --resource-group $RgName --route-table-name $RouteTableName --address-prefix <ADLS Public IP Address> --next-hop-type Internet

# Update the virtual network, and apply the newly created route table to it.

az network vnet subnet update --vnet-name $VnetName --name $SubnetName --resource-group $RgName --route-table $RouteTableName

Wyciek danych z sieci wirtualnej klienta

Oprócz zabezpieczania dostępu do kont usługi Data Lake Storage z poziomu sieci wirtualnej można również zabezpieczyć usługę przed wyciekiem danych na nieautoryzowane konto.

Użyj rozwiązania zapory w sieci wirtualnej do filtrowania ruchu wychodzącego na podstawie adresu URL konta docelowego. Zezwalaj na dostęp tylko przez zatwierdzone konta usługi Data Lake Storage Gen1.

Dostępne opcje to między innymi:

- Usługa Azure Firewall: wdróż i skonfiguruj usługę Azure Firewall dla sieci wirtualnej. Zabezpiecz ruch wychodzący usługi Data Lake Storage i ogranicz go do adresów URL znanych i zatwierdzonych kont.

- Zapora wirtualnego urządzenia sieciowego: administrator może zezwolić na użycie tylko określonych dostawców komercyjnych zapór. Skorzystaj z rozwiązania zapory urządzenia sieci wirtualnej, które jest dostępne w witrynie Azure Marketplace, do realizacji tych samych funkcji.

Uwaga

Użycie zapory w ramach ścieżki danych wprowadza dodatkowy przeskok na tej ścieżce. Może to wpłynąć na wydajność sieci w całym procesie wymiany danych. Może mieć to również wpływ na dostępną przepływność oraz opóźnienie połączenia.

Ograniczenia

Klastry usługi HDInsight utworzone przed udostępnieniem integracji z siecią wirtualną w usłudze Data Lake Storage Gen1 należy utworzyć ponownie, aby umożliwić obsługę tej nowej funkcji.

Gdy utworzysz nowy klaster usługi HDInsight i wybierzesz konto usługi Data Lake Storage Gen1 z włączoną funkcją integracji z siecią wirtualną, proces zakończy się niepowodzeniem. Należy najpierw wyłączyć regułę sieci wirtualnej. Możesz też wybrać opcję Zezwalaj na dostęp ze wszystkich sieci i usług w bloku Zapory i sieci wirtualne na koncie usługi Data Lake Storage. Następnie utwórz klaster usługi HDInsight i na koniec ponownie włącz regułę sieci wirtualnej lub wyczyść zaznaczenie opcji Zezwalaj na dostęp ze wszystkich sieci i usług. Zobacz sekcję Wyjątki, aby uzyskać więcej informacji.

Integracja z siecią wirtualną w usłudze Data Lake Storage Gen1 nie działa z tożsamościami zarządzanymi zasobów platformy Azure.

Dane plików i folderów na koncie usługi Data Lake Storage Gen1 z włączoną integracją z siecią wirtualną nie są dostępne z poziomu portalu. To ograniczenie dotyczy również dostępu z poziomu maszyny wirtualnej znajdującej się w tej sieci wirtualnej oraz czynności takich jak korzystanie z Eksploratora danych. Czynności związane z zarządzaniem kontem będą nadal działać. Dane plików i folderów na koncie usługi Data Lake Storage z włączoną integracją z siecią wirtualną są dostępne z poziomu wszystkich zasobów poza portalem. Te zasoby obejmują dostęp za pomocą zestawów SDK, skryptów programu PowerShell i innych usług platformy Azure, gdy nie pochodzą z portalu.

Konfigurowanie

Krok 1. Konfigurowanie sieci wirtualnej do używania punktu końcowego usługi Microsoft Entra

Przejdź do witryny Azure Portal i zaloguj się na swoim koncie.

Utwórz nową sieć wirtualną w ramach swojej subskrypcji. Możesz też przejść do istniejącej sieci wirtualnej. Sieć wirtualna musi znajdować się w tym samym regionie co konto usługi Data Lake Storage Gen1.

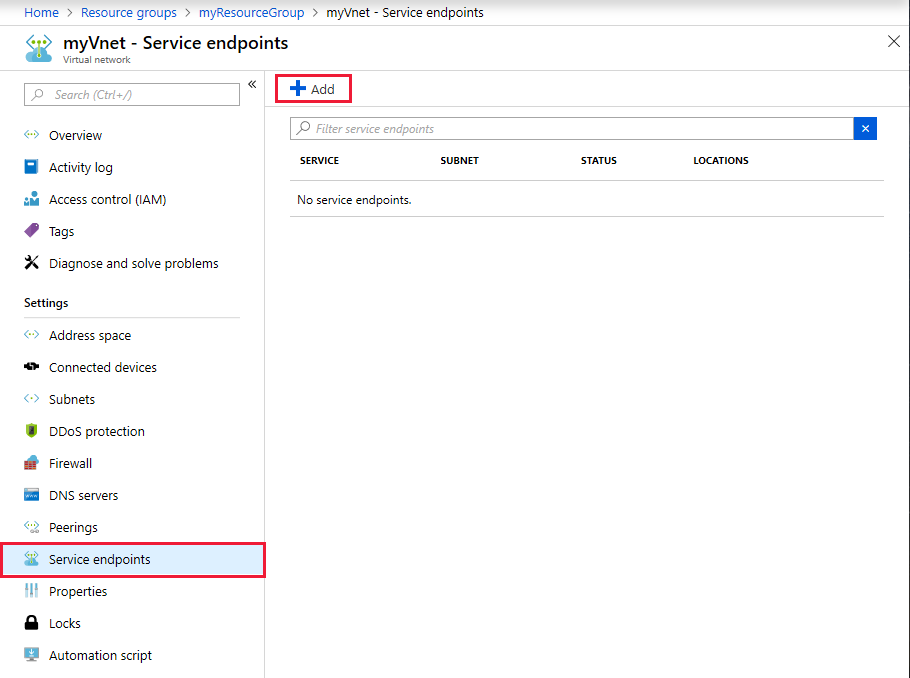

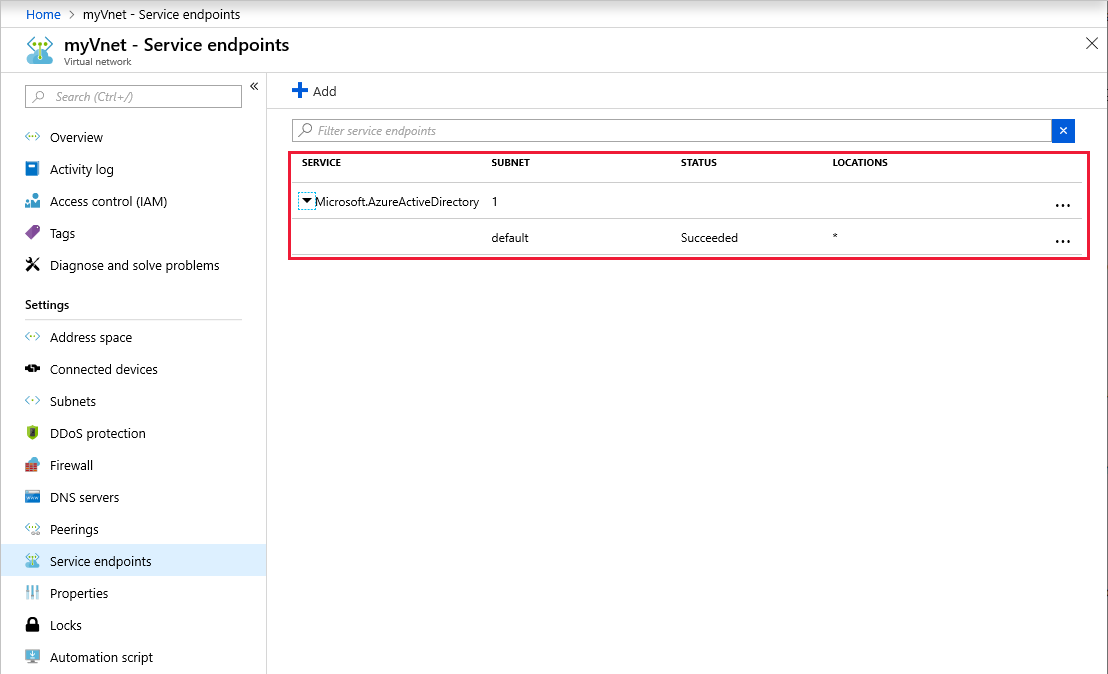

W bloku Sieć wirtualna wybierz pozycję Punkty końcowe usługi.

Wybierz polecenie Dodaj, aby dodać nowy punkt końcowy usługi.

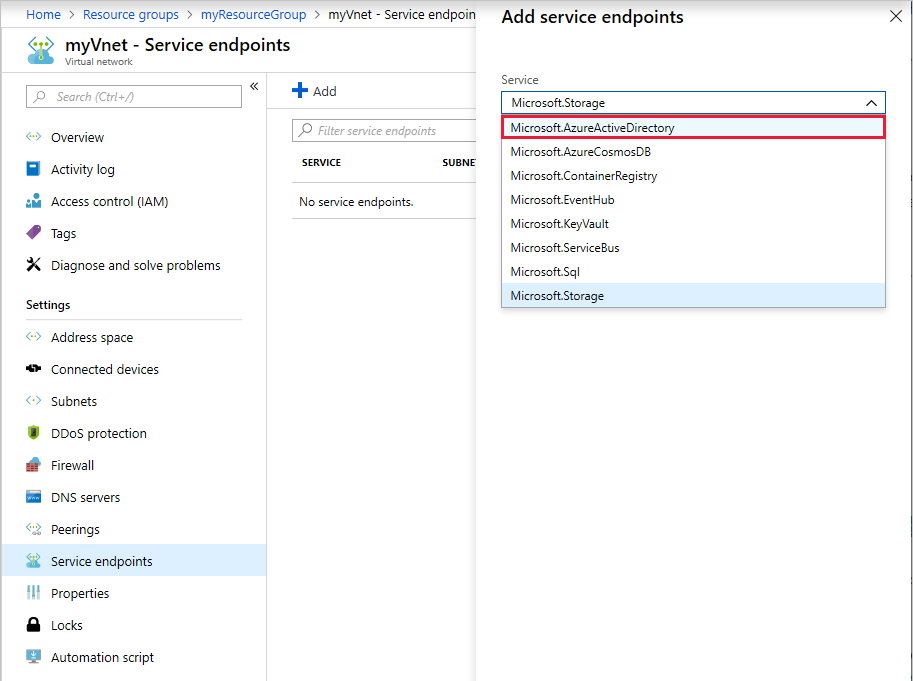

Jako usługę dla punktu końcowego wybierz Microsoft.AzureActiveDirectory.

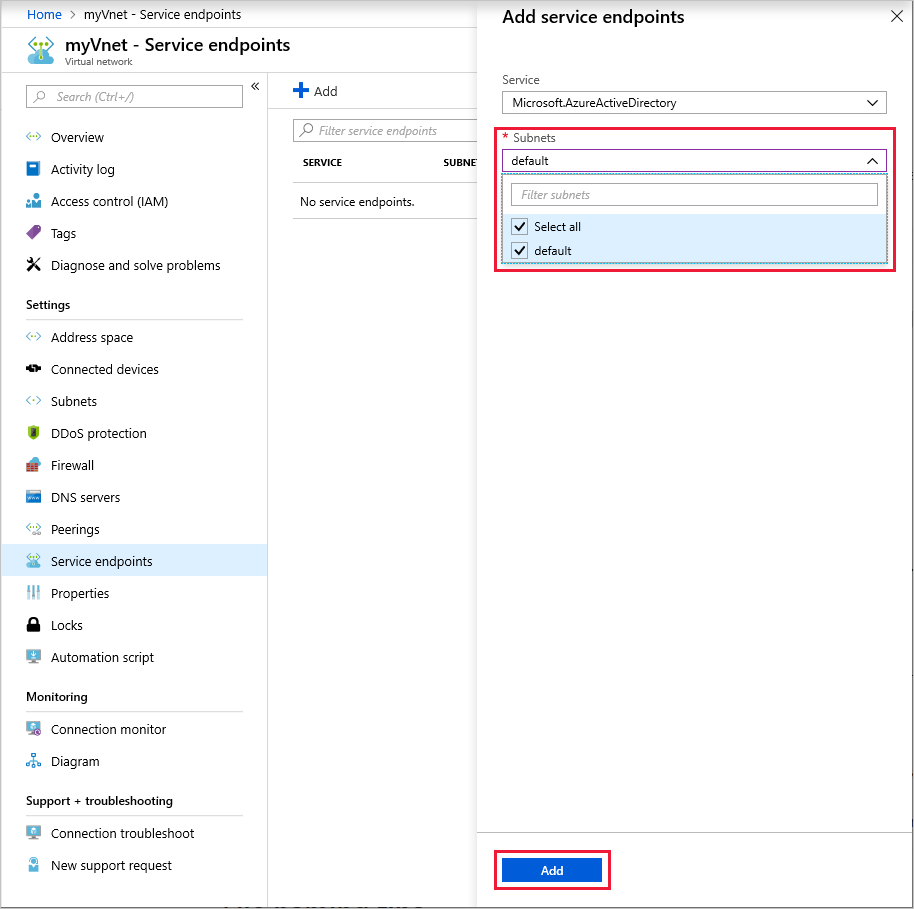

Wybierz podsieci, w przypadku których chcesz zezwolić na łączność. Wybierz pozycję Dodaj.

Dodanie punktu końcowego usługi może potrwać do 15 minut. Po dodaniu punkt zostanie wyświetlony na liście. Sprawdź, czy znajduje się on na liście, i czy wszystkie szczegóły są zgodne z konfiguracją.

Krok 2. Konfigurowanie dozwolonej sieci wirtualnej lub podsieci dla konta usługi Data Lake Storage Gen1

Po skonfigurowaniu sieci wirtualnej utwórz nowe konto usługi Azure Data Lake Storage Gen1 w ramach subskrypcji. Możesz też przejść do istniejącego konta usługi Data Lake Storage Gen1. Konto usługi Data Lake Storage Gen1 musi znajdować się w tym samym regionie co sieć wirtualna.

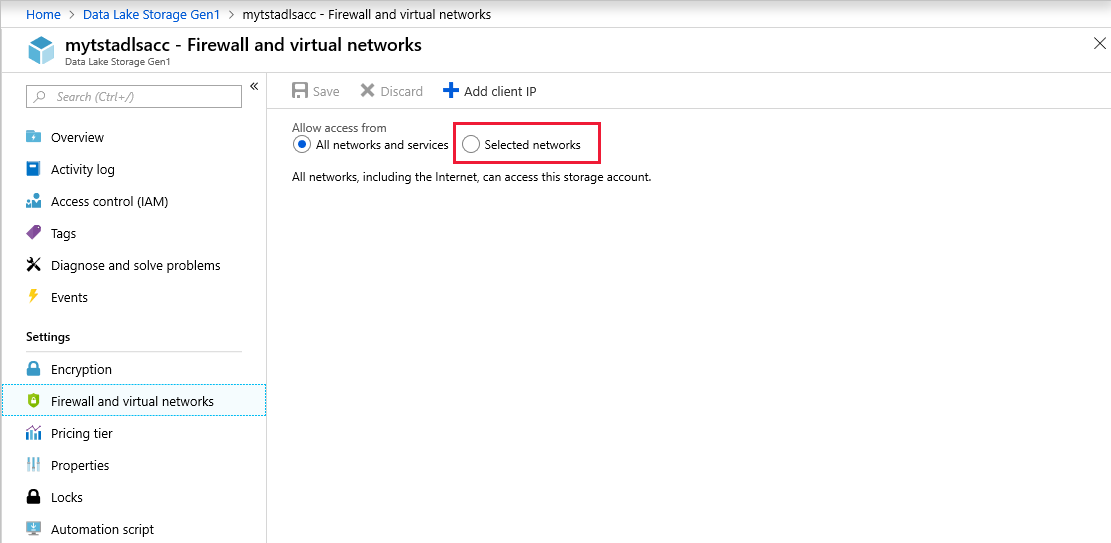

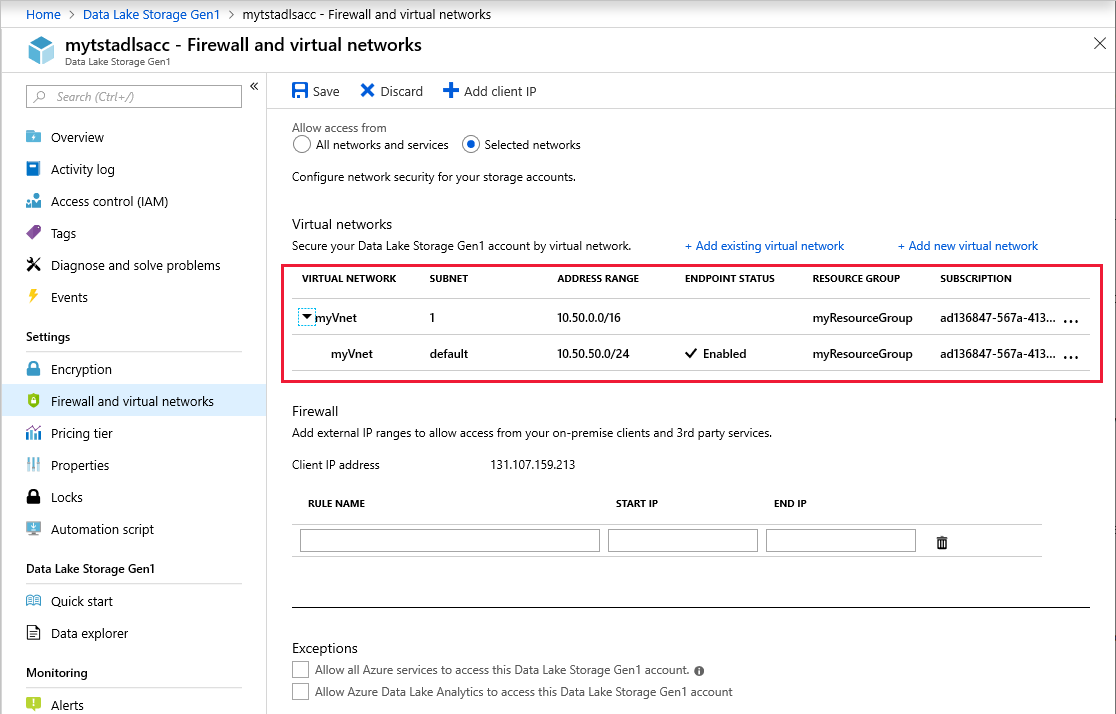

Wybierz pozycję Zapory i sieci wirtualne.

Uwaga

Jeśli nie widzisz pozycji Zapory i sieci wirtualne w ustawieniach, wyloguj się z portalu. Zamknij przeglądarkę i wyczyść pamięć podręczną przeglądarki. Uruchom ponownie maszynę i spróbuj ponownie.

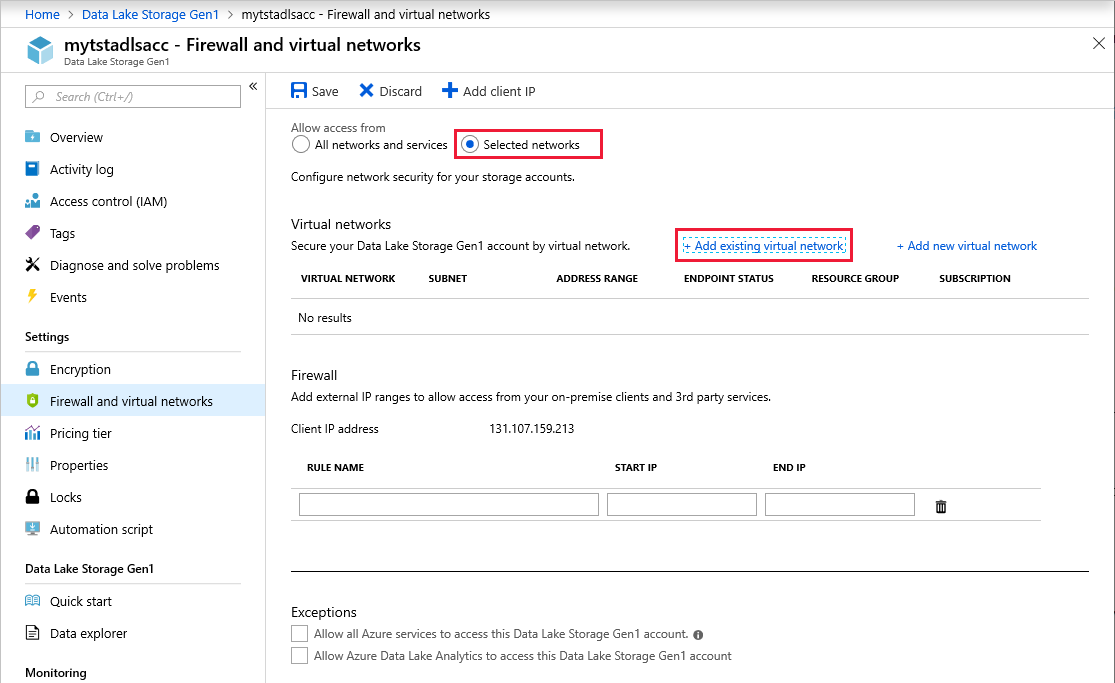

Wybierz pozycję Wybrane sieci.

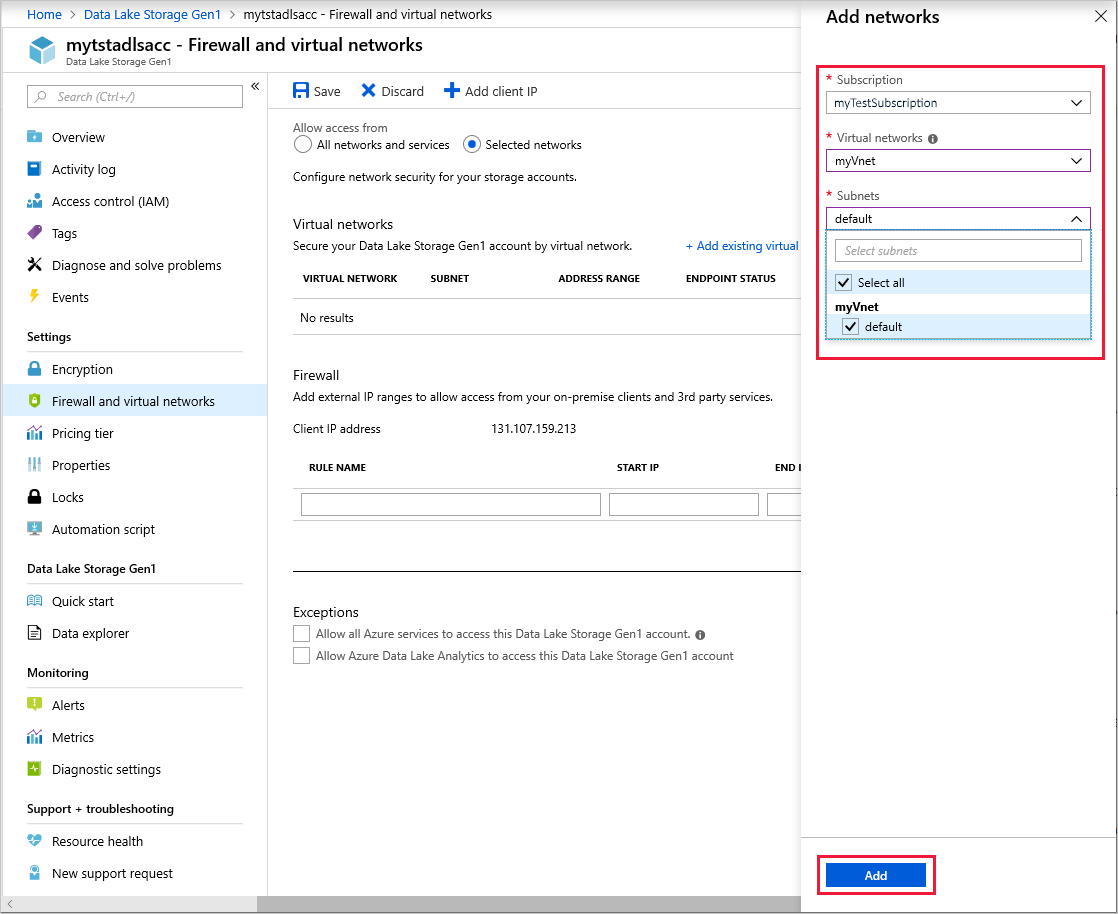

Wybierz pozycję Dodaj istniejącą sieć wirtualną.

Wybierz sieci wirtualne i podsieci, w przypadku których chcesz zezwolić na łączność. Wybierz pozycję Dodaj.

Upewnij się, że wybrane sieci wirtualne i podsieci są wyświetlane prawidłowo na liście. Wybierz pozycję Zapisz.

Uwaga

Po zapisaniu ustawień zaczną one obowiązywać po upływie maksymalnie 5 minut.

[Opcjonalnie] Możesz zezwolić na łączność z określonych adresów IP na stronie Zapory i sieci wirtualne w sekcji Zapory.

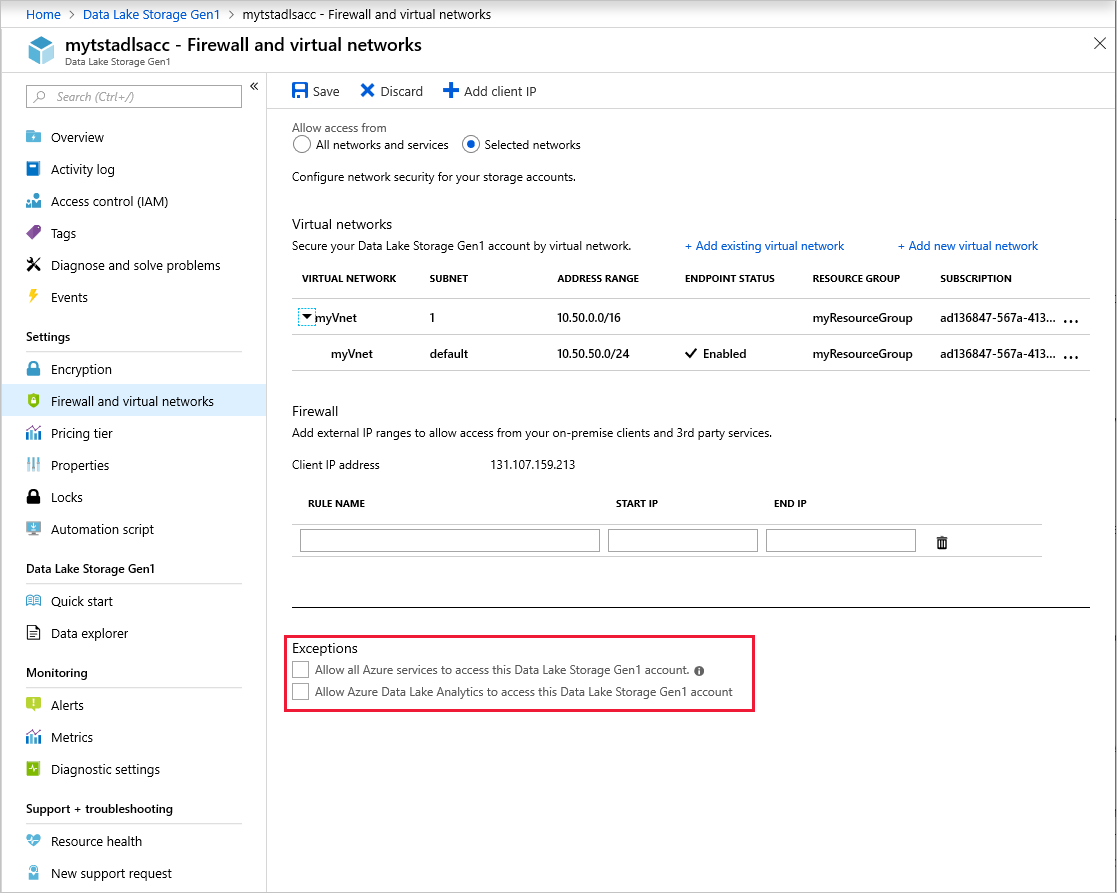

Wyjątki

Możesz włączyć łączność z usługami platformy Azure oraz maszynami wirtualnymi poza wybranymi sieciami wirtualnymi. W bloku Zapory i sieci wirtualne w obszarze Wyjątki wybierz jedną z dwóch opcji:

Zezwalaj wszystkim usługom platformy Azure na dostęp do tego konta usługi Data Lake Storage Gen1. Ta opcja umożliwia wszystkim usługom platformy Azure, w tym usługom Azure Data Factory, Azure Event Hubs i wszystkim maszynom wirtualnym platformy Azure na nawiązywanie komunikacji z kontem usługi Data Lake Storage.

Zezwalaj usłudze Azure Data Lake Analytics na dostęp do tego konta usługi Data Lake Storage Gen1. Ta opcja umożliwia nawiązywanie łączności pomiędzy usługą Data Lake Analytics a tym kontem usługi Data Lake Storage.

Firma Microsoft zaleca, aby te wyjątki były wyłączone. Należy je włączyć tylko, jeśli potrzebujesz łączności z tymi innymi usługami spoza Twojej sieci wirtualnej.