Usługa Defender dla IoT i architektura sieci

Ten artykuł znajduje się w serii artykułów opisujących ścieżkę wdrażania monitorowania ot w usłudze Microsoft Defender dla IoT.

Skorzystaj z poniższej zawartości, aby dowiedzieć się więcej na temat własnej architektury sieci operacyjnej (OT)/IoT i gdzie każdy z elementów systemu wchodzi w warstwy segmentacji sieci OT.

Warstwy sieciowe OT/IoT

Sieć organizacji składa się z wielu typów urządzeń, które można podzielić na następujące główne grupy:

- Urządzenia punktu końcowego. Może obejmować wiele podgrup, takich jak serwery, komputery, urządzenia IoT (Internet rzeczy) itd.

- Urządzenia sieciowe. Obsługa infrastruktury za pomocą usług sieciowych i może obejmować przełączniki sieciowe, zapory, routery i punkty dostępu.

Większość środowisk sieciowych jest zaprojektowana z hierarchicznym modelem trzech warstw. Przykład:

| Warstwa | opis |

|---|---|

| Uzyskaj dostęp | Warstwa dostępu to miejsce, w którym znajduje się większość punktów końcowych. Te punkty końcowe są zwykle obsługiwane przez bramę domyślną i routing z górnych warstw, a często routing z warstwy dystrybucji. * Brama domyślna to usługa sieciowa lub jednostka w podsieci lokalnej, która jest odpowiedzialna za routing ruchu poza siecią LAN lub segment ip. |

| Dystrybucja | Warstwa dystrybucji jest odpowiedzialna za agregowanie wielu warstw dostępu i dostarczanie komunikacji z warstwą podstawową za pomocą usług, takich jak routing sieci VLAN, jakość usług, zasady sieci itd. |

| Core | Warstwa podstawowa zawiera główną farmę serwerów organizacji i zapewnia szybkie, małe opóźnienia usług za pośrednictwem warstwy dystrybucji. |

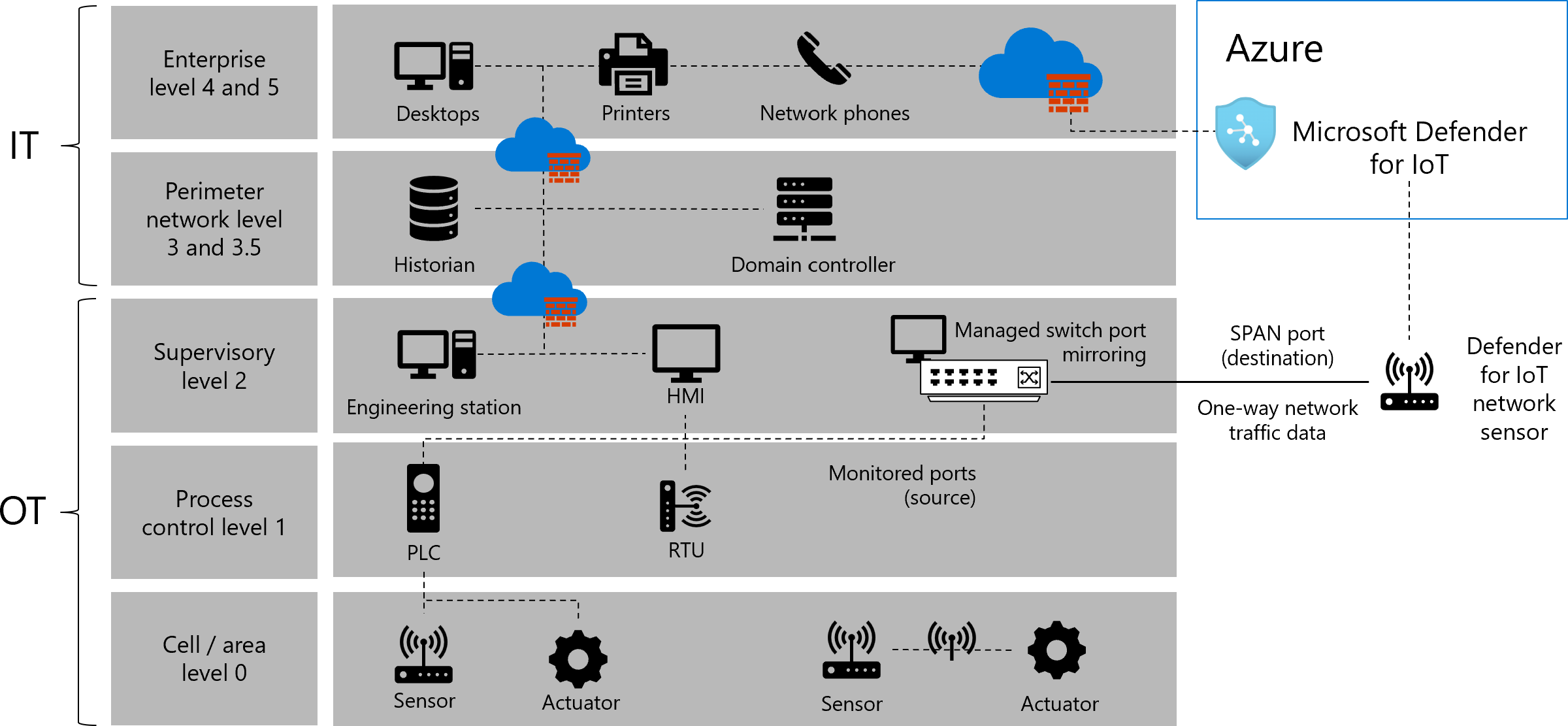

Model purdue architektury sieci

Model referencyjny purdue dla systemu kontroli przemysłowej (ICS)/segmentacja sieci OT definiuje kolejne sześć warstw, z określonymi składnikami i odpowiednimi mechanizmami kontroli zabezpieczeń dla każdej warstwy.

Każdy typ urządzenia w sieci OT mieści się na określonym poziomie modelu Purdue, na przykład, jak pokazano na poniższej ilustracji:

W poniższej tabeli opisano każdy poziom modelu Purdue zastosowany do urządzeń, które mogą znajdować się w sieci:

| Nazwa/nazwisko | opis |

|---|---|

| Poziom 0: komórka i obszar | Poziom 0 składa się z szerokiej gamy czujników, siłowników i urządzeń zaangażowanych w podstawowy proces produkcji. Te urządzenia wykonują podstawowe funkcje systemu automatyzacji przemysłowej i sterowania, takie jak: - Jazda silnikiem - Mierzenie zmiennych - Ustawianie danych wyjściowych - Wykonywanie kluczowych funkcji, takich jak malowanie, spawanie i zginanie |

| Poziom 1. Kontrola procesu | Poziom 1 składa się z osadzonych kontrolerów, które kontrolują i manipulują procesem produkcyjnym, którego kluczową funkcją jest komunikowanie się z urządzeniami poziomu 0. W dyskretnej produkcji te urządzenia są programowalnymi kontrolerami logiki (PLC) lub zdalnymi jednostkami telemetrii (RTU). W procesie produkcji podstawowy kontroler jest nazywany rozproszonym systemem sterowania (DCS). |

| Poziom 2: Nadzór | Poziom 2 reprezentuje systemy i funkcje skojarzone z nadzorem środowiska uruchomieniowego i działaniem obszaru zakładu produkcyjnego. Zazwyczaj obejmują one następujące elementy: - Interfejsy operatorów lub interfejsy maszyny ludzkiej (HMI) - Alarmy lub systemy alertów - Historyk procesów i systemy zarządzania partiami - Stacje robocze pomieszczeń sterowania Systemy te komunikują się z procesorami PLC i procesorami RTU na poziomie 1. W niektórych przypadkach komunikują się lub udostępniają dane w systemach i aplikacjach witryny lub przedsiębiorstwa (poziom 4 i poziom 5). Te systemy są oparte głównie na standardowym sprzęcie obliczeniowym i systemach operacyjnych (Unix lub Microsoft Windows). |

| Poziomy 3 i 3,5: sieć obwodowa na poziomie lokacji i sieci obwodowej | Poziom lokacji reprezentuje najwyższy poziom automatyzacji przemysłowej i systemów sterowania. Systemy i aplikacje, które istnieją na tym poziomie, zarządzają funkcjami automatyzacji przemysłowej i sterowania w całej lokacji. Poziomy od 0 do 3 są uważane za krytyczne dla operacji lokacji. Systemy i funkcje istniejące na tym poziomie mogą obejmować następujące elementy: — Raportowanie produkcji (na przykład czasy cyklu, indeks jakości, konserwacja predykcyjna) - Historyk roślin — Szczegółowe planowanie produkcji — Zarządzanie operacjami na poziomie lokacji - Zarządzanie urządzeniami i materiałami - Serwer uruchamiania poprawek - Serwer plików - Domena przemysłowa, Active Directory, serwer terminalowy Systemy te komunikują się ze strefą produkcyjną i udostępniają dane systemom i aplikacjom przedsiębiorstwa (poziom 4 i poziom 5). |

| Poziomy 4 i 5: Sieci biznesowe i przedsiębiorstwa | Poziom 4 i poziom 5 reprezentują lokację lub sieć przedsiębiorstwa, w której istnieją scentralizowane systemy i funkcje IT. Organizacja IT bezpośrednio zarządza usługami, systemami i aplikacjami na tych poziomach. |

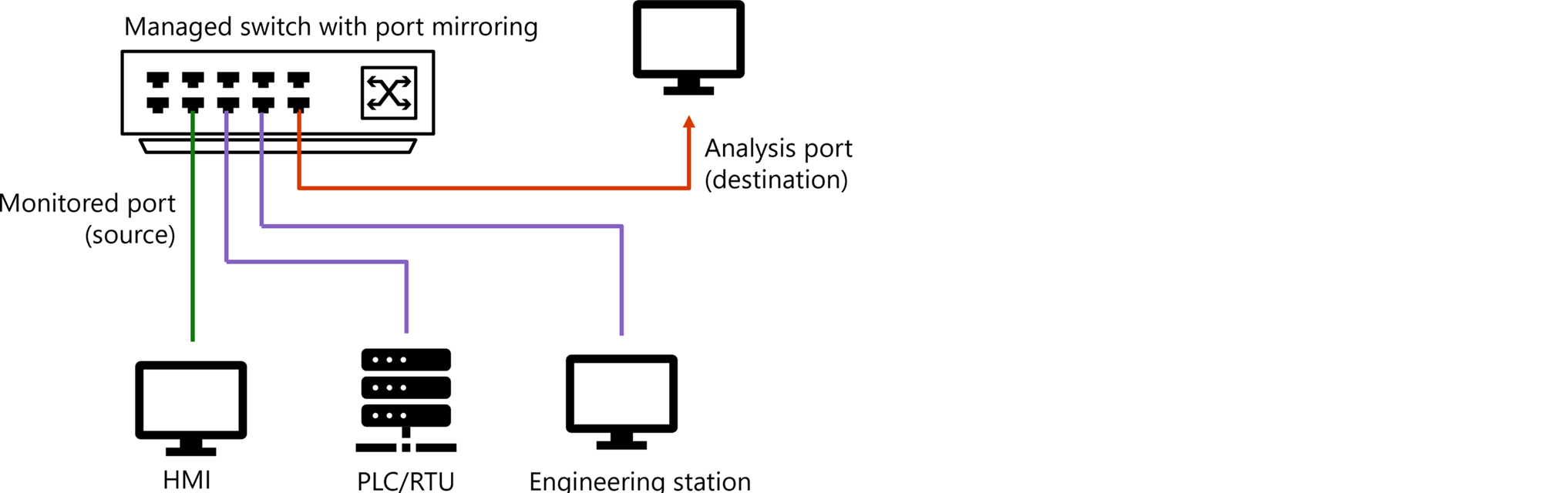

Umieszczanie czujników OT w sieci

Gdy czujniki sieciowe usługi Defender dla IoT są połączone z infrastrukturą sieciową, odbierają one ruch dublowany, taki jak z portów dublowania przełącznika (SPAN) lub sieciowych punktów dostępu. Port zarządzania czujnika łączy się z siecią biznesową, firmową lub siecią zarządzania czujnikami, taką jak zarządzanie siecią w witrynie Azure Portal.

Przykład:

Na poniższej ilustracji dodano zasoby usługi Defender dla IoT do tej samej sieci, co opisano wcześniej, w tym port SPAN, czujnik sieciowy i usługę Defender dla IoT w witrynie Azure Portal.

Aby uzyskać więcej informacji, zobacz Przykładowe modele łączności sieciowej OT.

Identyfikowanie interesujących punktów ruchu

Zazwyczaj interesujące punkty z punktu widzenia zabezpieczeń to interfejsy łączące się między domyślną jednostką bramy a przełącznikiem rdzenia lub dystrybucji.

Zidentyfikowanie tych interfejsów jako interesujących punktów gwarantuje, że ruch z wewnątrz segmentu IP do poza segmentem IP jest monitorowany. Pamiętaj również, aby rozważyć brak ruchu, który jest ruchem, który pierwotnie był przeznaczony do opuszczenia segmentu, ale kończy się na pozostałym w segmencie. Aby uzyskać więcej informacji, zobacz Przepływy ruchu w sieci.

Podczas planowania wdrożenia usługi Defender dla IoT zalecamy rozważenie następujących elementów w sieci:

| Kwestie wymagające rozważenia | opis |

|---|---|

| Unikatowe typy ruchu wewnątrz segmentu | Szczególnie należy wziąć pod uwagę następujące typy ruchu wewnątrz segmentu sieci: Emisja/ruch multiemisji: ruch wysyłany do dowolnej jednostki w podsieci. W przypadku protokołu IGMP (Internet Group Management Protocol) snooping jest konfigurowany w sieci, ale nie ma gwarancji, że ruch multiemisji jest przekazywany do konkretnej jednostki. Ruch emisji i multiemisji jest zwykle wysyłany do wszystkich jednostek w podsieci lokalnego adresu IP, w tym domyślnej jednostki bramy, a zatem jest również objęty i monitorowany. Ruch emisji pojedynczej: ruch przekazywany bezpośrednio do miejsca docelowego bez przekraczania całych punktów końcowych podsieci, w tym bramy domyślnej. Monitoruj ruch emisji pojedynczej za pomocą usługi Defender dla IoT, umieszczając czujniki bezpośrednio na przełącznikach dostępu. |

| Monitorowanie obu strumieni ruchu | Podczas przesyłania strumieniowego ruchu do usługi Defender dla IoT niektórzy dostawcy i produkty zezwalają na strumień kierunku, co może spowodować lukę w danych. Bardzo przydatne jest monitorowanie obu kierunków ruchu w celu uzyskania informacji o konwersacji sieciowej na temat podsieci i ogólnej lepszej dokładności. |

| Znajdowanie bramy domyślnej podsieci | Dla każdej interesującej podsieci interesującym punktem będzie każde połączenie z jednostką, która działa jako brama domyślna dla podsieci sieciowej. Jednak w niektórych przypadkach w podsieci występuje ruch, który nie jest monitorowany przez zwykły interesujący punkt. Monitorowanie tego typu ruchu, który nie jest w inny sposób monitorowany przez typowe wdrożenie, jest przydatne szczególnie w przypadku poufnych podsieci. |

| Nietypowy ruch | Monitorowanie ruchu, który nie jest w inny sposób monitorowany przez typowe wdrożenie, może wymagać dodatkowych punktów przesyłania strumieniowego i rozwiązań sieciowych, takich jak RSPAN, tappers sieci itd. Aby uzyskać więcej informacji, zobacz Metody dublowania ruchu na potrzeby monitorowania OT. |

Przykładowy diagram ruchu

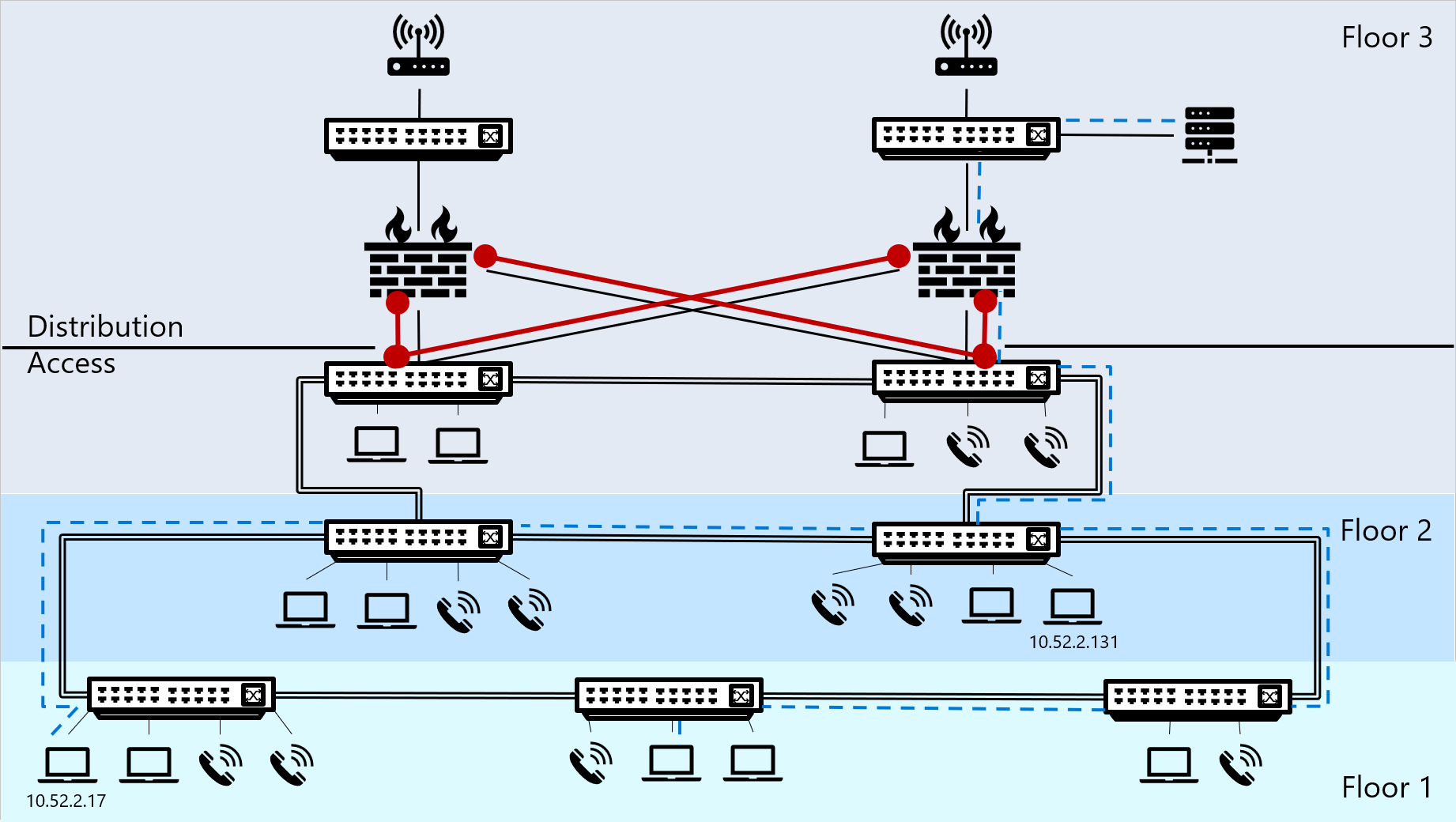

Na poniższym diagramie przedstawiono przykładową sieć w budynku trzech piętrach, w którym pierwsze i drugie piętro mieści punkty końcowe i przełączniki oraz punkty końcowe i przełączniki trzeciego piętra, ale także zapory, przełączniki podstawowe, serwer i routery.

Ruch przechodzący poza segment IP jest wyświetlany przez niebieską linię kropkowaną.

Interesujący ruch jest oznaczony na czerwono i wskazuje miejsca, w których zalecamy umieszczenie czujników sieciowych w celu przesyłania strumieniowego tego interesującego ruchu do usługi Defender dla IoT.

Przepływy ruchu w sieci

Urządzenia, które wyzwalają ruch sieciowy, są zgodne ze skonfigurowaną maską podsieci i adresem IP z docelowym adresem IP, aby zrozumieć, co powinno być miejscem docelowym ruchu. Miejsce docelowe ruchu będzie bramą domyślną lub gdzie indziej wewnątrz segmentu adresów IP. Ten proces dopasowania może również wyzwolić proces ARP w celu znalezienia adresu MAC docelowego adresu IP.

Na podstawie wyników zgodnego procesu urządzenia śledzą ruch sieciowy jako ruch w obrębie lub poza segmentem IP.

| Ruch | opis | Przykład |

|---|---|---|

| Ruch poza segmentem IP | Gdy miejsce docelowe ruchu nie zostanie znalezione w zakresie maski podsieci, urządzenie punktu końcowego wysyła ruch do określonej bramy domyślnej, która jest odpowiedzialna za kierowanie przepływu ruchu do innych odpowiednich segmentów. Każdy ruch przechodzący poza segment IP przepływa przez bramę domyślną, aby przekroczyć segment sieci, jako pierwszy przeskok w ścieżce do miejsca docelowego. Uwaga: Umieszczenie czujnika sieciowego usługi Defender for IoT OT w tym momencie gwarantuje, że cały ruch podróżujący poza segmentem jest przesyłany strumieniowo do usługi Defender dla IoT, analizowany i może być badany. |

— Komputer jest skonfigurowany przy użyciu adresu IP i maski 10.52.2.201 podsieci 255.255.255.0. — Komputer wyzwala przepływ sieciowy do serwera internetowego z docelowym adresem 10.17.0.88IP . — System operacyjny komputera oblicza docelowy adres IP z zakresem adresów IP w segmencie, aby określić, czy ruch powinien być wysyłany lokalnie, wewnątrz segmentu, lub bezpośrednio do domyślnej jednostki bramy, która może znaleźć prawidłową trasę do miejsca docelowego. - Na podstawie wyników obliczeń system operacyjny stwierdza, że dla adresu IP i podsieci równorzędnej ( 10.52.2.17 i 255.255.255.0) zakres segmentów to 10.52.2.0 : 10.52.2.255. Wyniki oznaczają, że serwer internetowy nie znajduje się w tym samym segmencie adresów IP co komputer, a ruch powinien być wysyłany do bramy domyślnej. |

| Ruch w segmencie IP | Jeśli urządzenie znajdzie docelowy adres IP w zakresie maski podsieci, ruch nie przekroczy segmentu IP i podróżuje wewnątrz segmentu, aby znaleźć docelowy adres MAC. Ten ruch wymaga rozwiązania ARP, który wyzwala pakiet rozgłaszany w celu znalezienia docelowego adresu IP mac. |

— Komputer jest skonfigurowany przy użyciu adresu IP i maski 10.52.2.17 podsieci 255.255.255.0. — Ten komputer wyzwala przepływ sieciowy do innego komputera z adresem 10.52.2.131docelowym . — System operacyjny komputera oblicza docelowy adres IP z zakresem adresów IP w segmencie, aby określić, czy ruch powinien być wysyłany lokalnie, wewnątrz segmentu, lub bezpośrednio do domyślnej jednostki bramy, która może znaleźć prawidłową trasę do miejsca docelowego. — Na podstawie wyników obliczeń system operacyjny stwierdza, że dla adresu IP i podsieci równorzędnej ( 10.52.2.17 i 255.255.255.0) zakres segmentu to 10.52.2.0 – 10.52.2.255. Wyniki oznaczają, że docelowy adres IP komputera znajduje się w tym samym segmencie co sam komputer, a ruch powinien być wysyłany bezpośrednio w segmencie. |

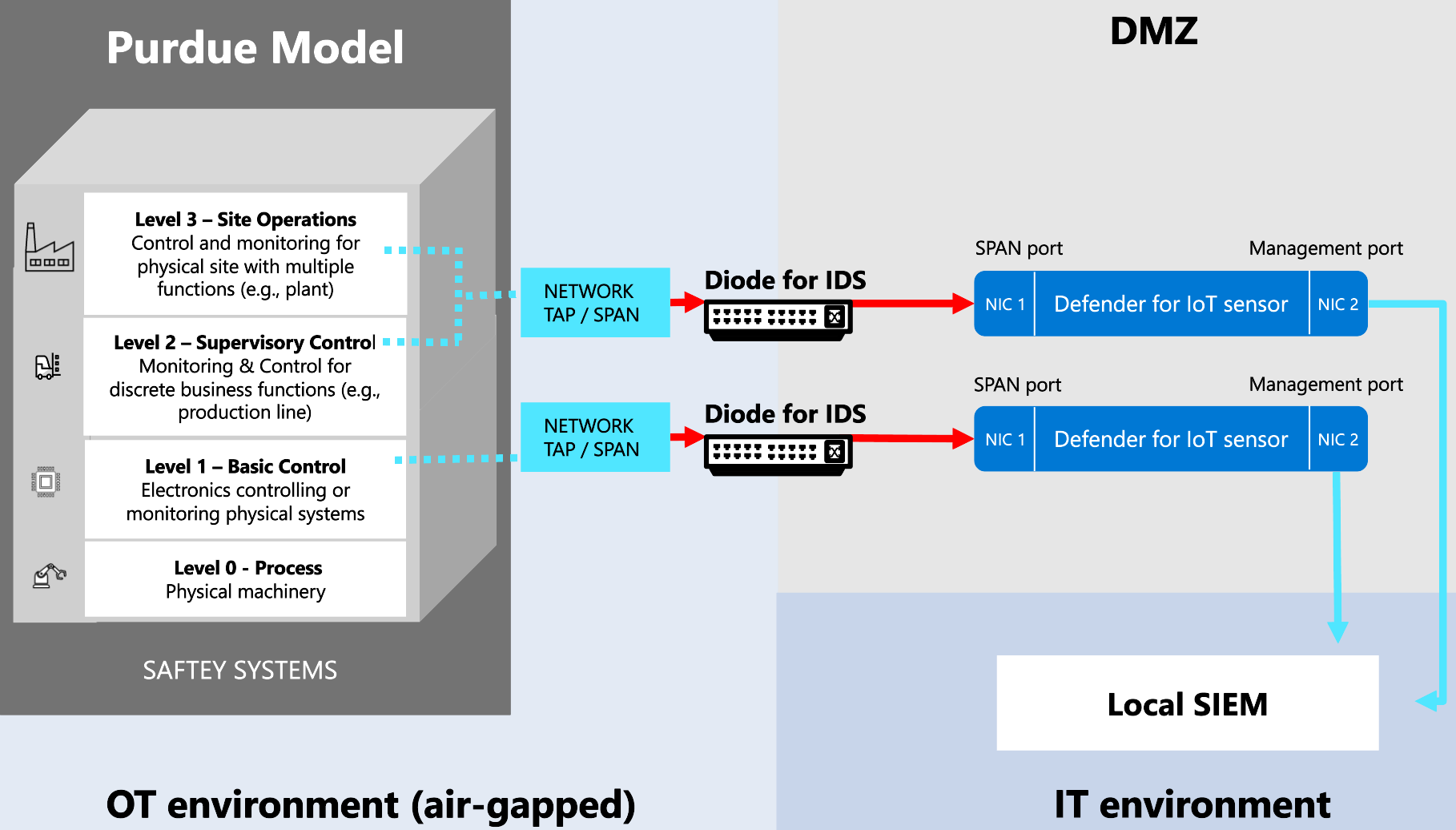

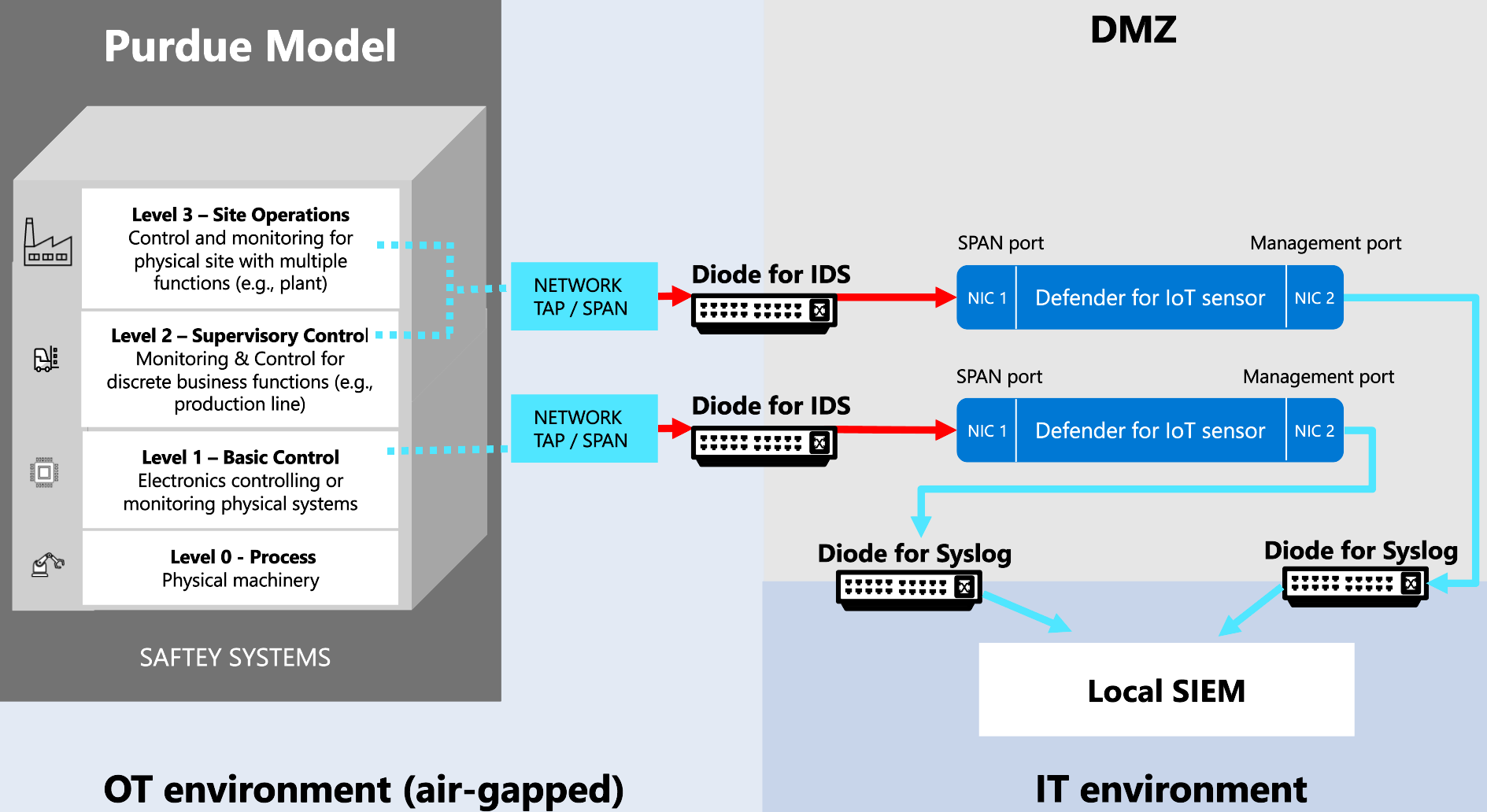

Implementowanie wdrożenia usługi Defender dla IoT przy użyciu bramy jednokierunkowej

Jeśli pracujesz z bramą jednokierunkową, taką jak Waterfall, Owl Cyber Defense lub Hirschmann, gdzie dane przechodzą przez diodę danych tylko w jednym kierunku, użyj jednej z następujących metod, aby zrozumieć, gdzie umieścić czujniki OT:

Umieść czujniki OT poza obwodem sieci (zalecane). W tym scenariuszu czujnik odbiera ruch SPAN przez diodę jednokierunkowo z sieci do portu monitorowania czujnika. Zalecamy użycie tej metody w dużych wdrożeniach. Przykład:

Umieść czujniki OT wewnątrz obwodu sieci. W tym scenariuszu czujnik wysyła alerty dziennika systemowego UDP do obiektów docelowych spoza obwodu za pośrednictwem diody danych. Przykład:

Czujniki OT umieszczone wewnątrz obwodu sieci są rozszyte powietrzem i muszą być zarządzane lokalnie. Nie mogą łączyć się z chmurą ani zarządzać nimi w witrynie Azure Portal. Na przykład należy ręcznie zaktualizować te czujniki przy użyciu nowych pakietów analizy zagrożeń.

Jeśli pracujesz z jednokierunkową siecią i potrzebujesz czujników połączonych z chmurą zarządzanych w witrynie Azure Portal, upewnij się, że czujniki znajdują się poza obwodem sieci.