Obsługa czujników sieciowych OT z poziomu konsoli czujnika

W tym artykule opisano dodatkowe działania konserwacyjne czujnika OT, które można wykonać poza większym procesem wdrażania.

Czujniki OT można również utrzymywać z poziomu interfejsu wiersza polecenia czujnika OT, witryny Azure Portal i lokalnej konsoli zarządzania.

Uwaga

Tylko udokumentowane parametry konfiguracji w czujniku sieci OT i lokalnej konsoli zarządzania są obsługiwane w przypadku konfiguracji klienta. Nie zmieniaj żadnych nieudokumentowanych parametrów konfiguracji ani właściwości systemu, ponieważ zmiany mogą powodować nieoczekiwane zachowanie i błędy systemu.

Usunięcie pakietów z czujnika bez zatwierdzenia przez firmę Microsoft może spowodować nieoczekiwane wyniki. Wszystkie pakiety zainstalowane na czujniku są wymagane do poprawnej funkcjonalności czujnika.

Wymagania wstępne

Przed wykonaniem procedur opisanych w tym artykule upewnij się, że masz następujące elementy:

Czujnik sieciowy OT został zainstalowany, skonfigurowany i aktywowany i dołączony do usługi Defender for IoT w witrynie Azure Portal.

Dostęp do czujnika OT jako użytkownik Administracja. Wybrane procedury i dostęp interfejsu wiersza polecenia również wymagają uprzywilejowanego użytkownika. Aby uzyskać więcej informacji, zobacz Temat Użytkownicy i role lokalne na potrzeby monitorowania ot za pomocą usługi Defender dla IoT.

Aby pobrać oprogramowanie dla czujników OT, musisz mieć dostęp do witryny Azure Portal jako użytkownik Administracja zabezpieczeń, współautor lub właściciel.

Certyfikat SSL/TLS przygotowany , jeśli musisz zaktualizować certyfikat czujnika.

Wyświetlanie ogólnego stanu czujnika OT

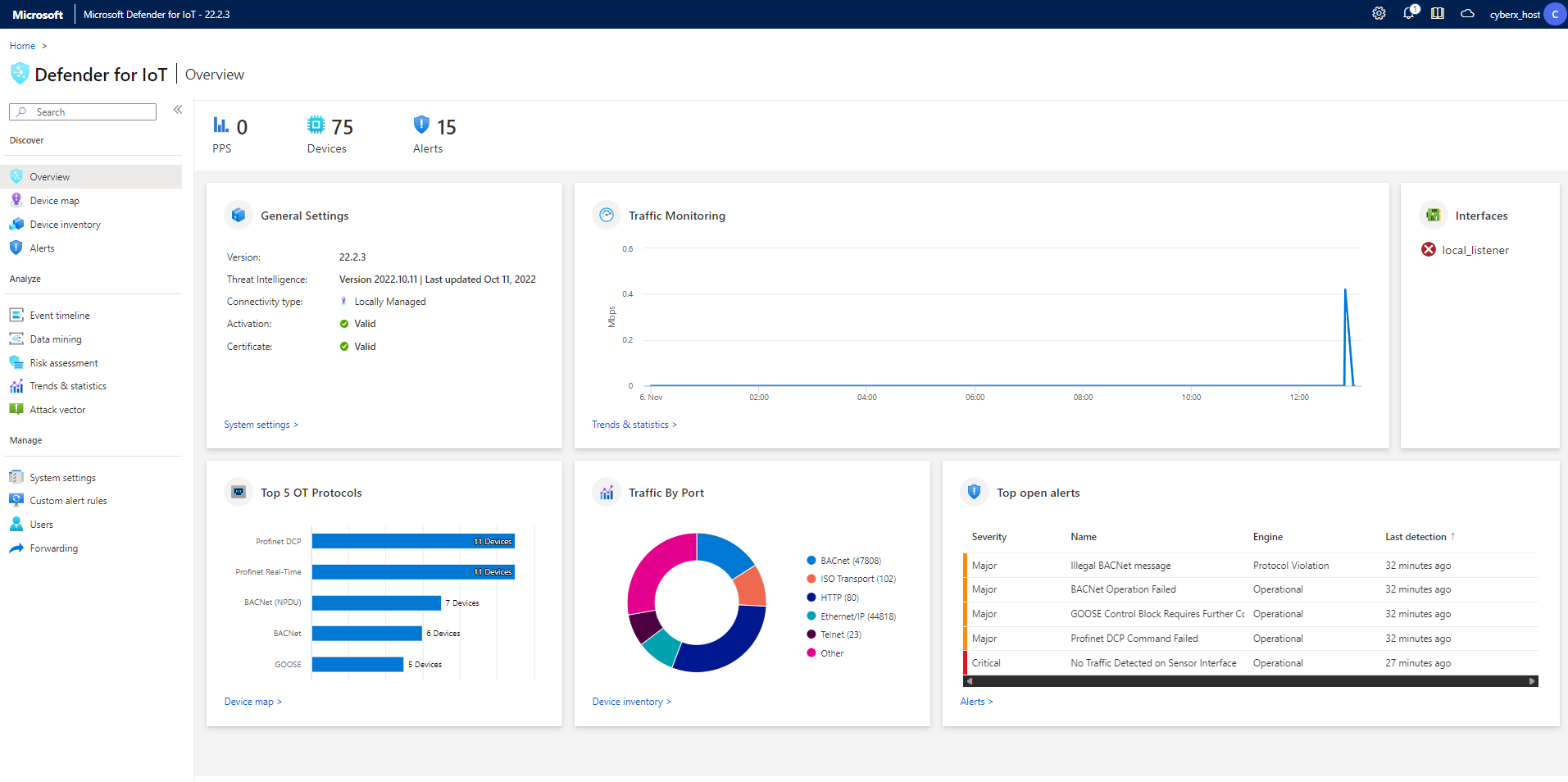

Po zalogowaniu się do czujnika OT pierwsza strona to strona Przegląd .

Na przykład:

Na stronie Przegląd są wyświetlane następujące widżety:

| Nazwa/nazwisko | opis |

|---|---|

| Ustawienia ogólne | Wyświetla listę podstawowych ustawień konfiguracji i stanu łączności czujnika. |

| Monitorowanie ruchu | Wyświetla wykres przedstawiający szczegółowy ruch w czujniku. Wykres przedstawia ruch jako jednostki Mb/s na godzinę w dniu wyświetlania. |

| 5 pierwszych protokołów OT | Wyświetla wykres słupkowy, który zawiera szczegóły pięciu najczęściej używanych protokołów OT. Wykres słupkowy zawiera również liczbę urządzeń korzystających z każdego z tych protokołów. |

| Ruch według portu | Przedstawia wykres kołowy przedstawiający typy portów w sieci z ruchem wykrytym w każdym typie portu. |

| Najważniejsze otwarte alerty | Przedstawia tabelę zawierającą wszystkie aktualnie otwarte alerty z wysokim poziomem ważności, w tym krytycznymi szczegółami dotyczącymi każdego alertu. |

Wybierz link w każdym widżecie, aby przejść do szczegółów, aby uzyskać więcej informacji w czujniku.

Weryfikowanie stanu łączności

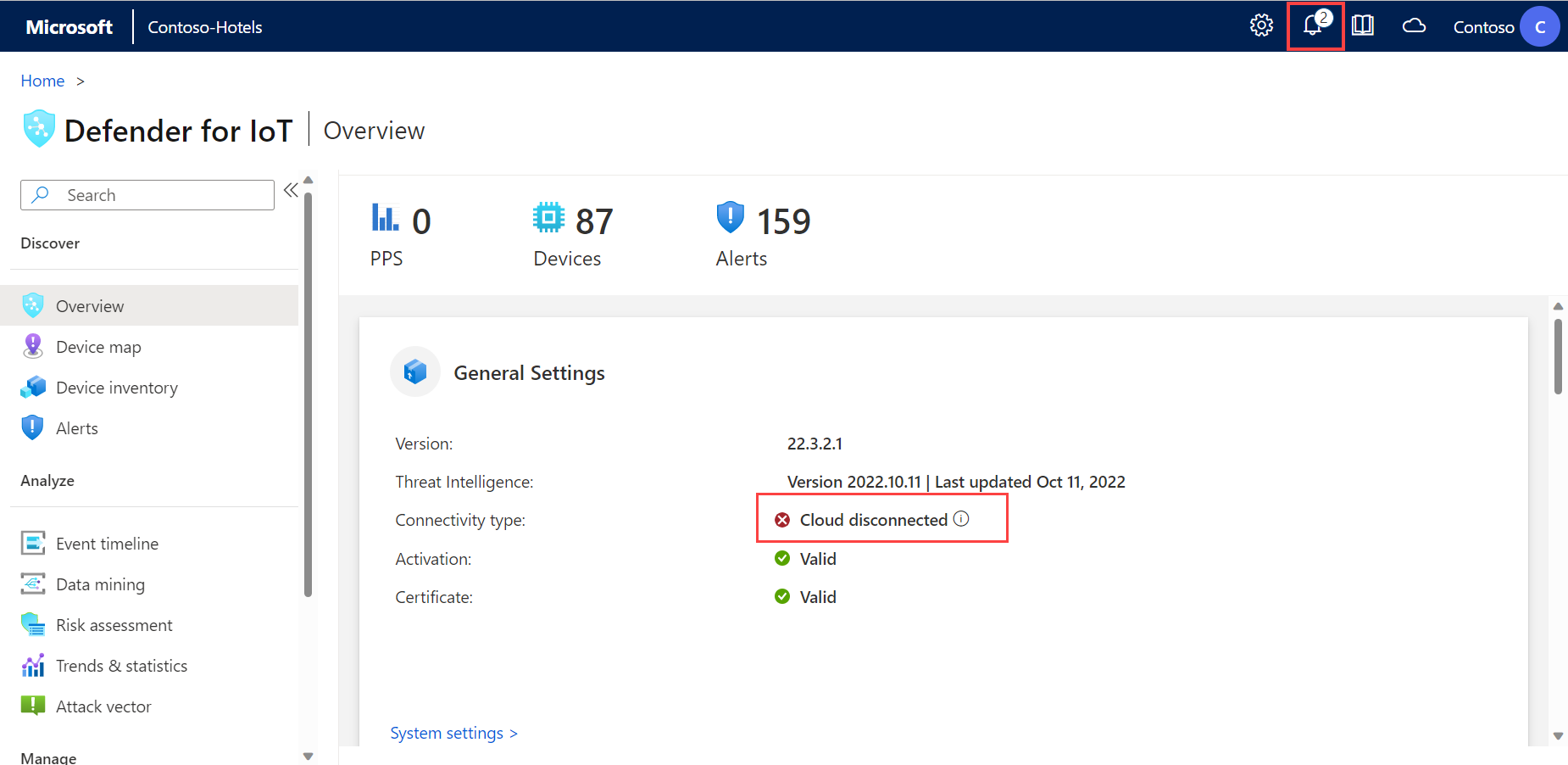

Sprawdź, czy czujnik OT został pomyślnie połączony z witryną Azure Portal bezpośrednio ze strony Przegląd czujnika OT.

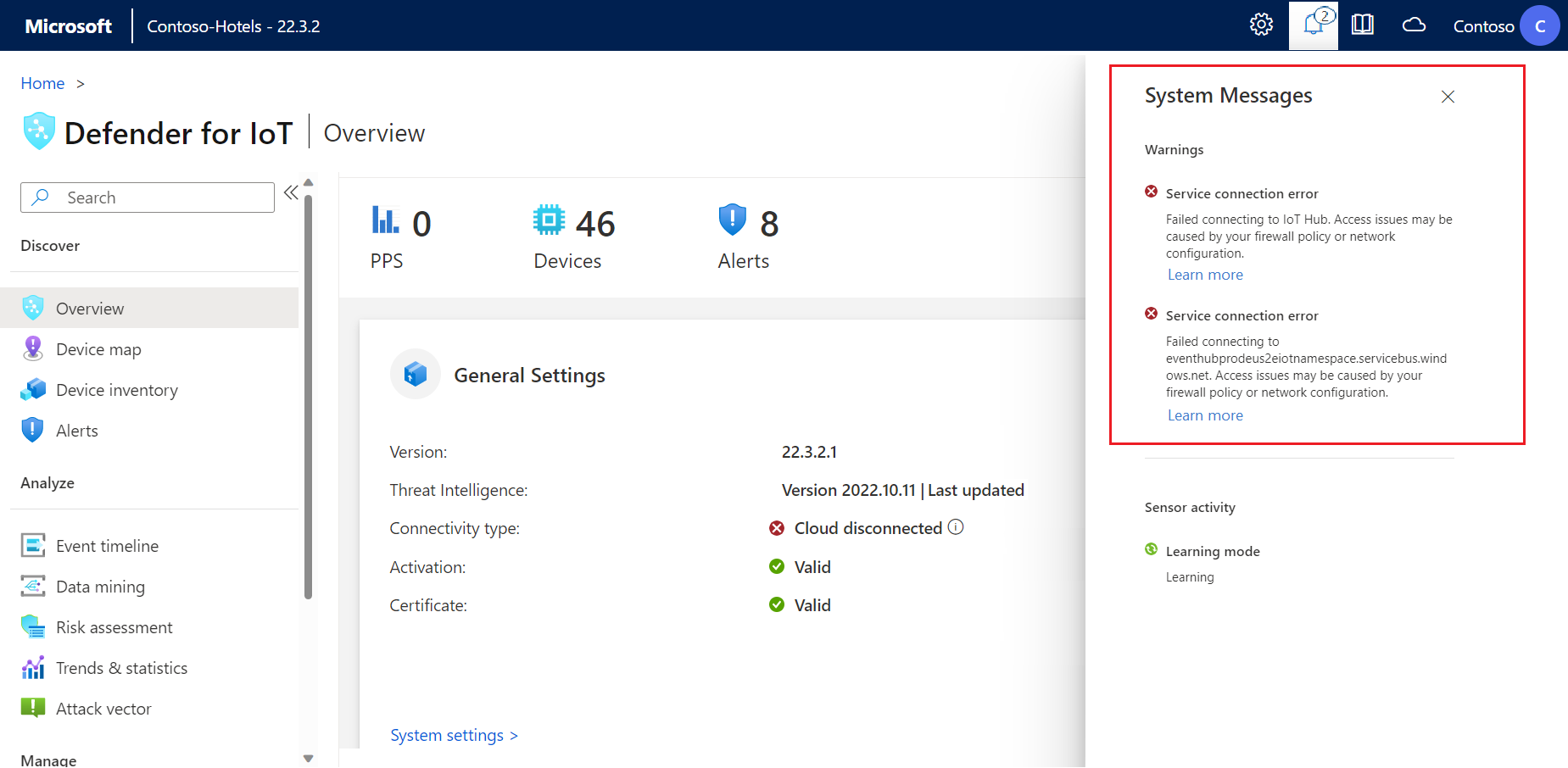

Jeśli występują jakiekolwiek problemy z połączeniem, w obszarze Ogólne Ustawienia na stronie Przegląd zostanie wyświetlony komunikat o rozłączeniu, a w górnej części strony w ![]() obszarze Komunikaty systemowe zostanie wyświetlone ostrzeżenie o błędzie połączenia z usługą. Na przykład:

obszarze Komunikaty systemowe zostanie wyświetlone ostrzeżenie o błędzie połączenia z usługą. Na przykład:

Aby uzyskać więcej informacji na temat problemu, umieść wskaźnik myszy na ![]() ikonie informacji. Na przykład:

ikonie informacji. Na przykład:

Wykonaj akcję, wybierając opcję Dowiedz się więcej w obszarze ![]() Komunikaty systemowe. Na przykład:

Komunikaty systemowe. Na przykład:

Pobieranie oprogramowania dla czujników OT

Może być konieczne pobranie oprogramowania dla czujnika OT, jeśli instalujesz oprogramowanie Defender for IoT na własnych urządzeniach lub aktualizujesz wersje oprogramowania.

W usłudze Defender for IoT w witrynie Azure Portal użyj jednej z następujących opcji:

W przypadku nowej instalacji wybierz pozycję Wprowadzenie>Czujnik. Wybierz wersję w obszarze Zakup urządzenia i zainstaluj oprogramowanie , a następnie wybierz pozycję Pobierz.

Jeśli aktualizujesz czujnik OT, użyj opcji na stronie Witryny i czujniki w >menu Aktualizacja czujnika (wersja zapoznawcza).

Wszystkie pliki pobrane z witryny Azure Portal są podpisane przez katalog główny zaufania, aby maszyny używały tylko podpisanych zasobów.

Aby uzyskać więcej informacji, zobacz Update Defender for IoT OT monitoring software (Aktualizowanie oprogramowania do monitorowania funkcji IoT OT w usłudze Defender).

Przekazywanie nowego pliku aktywacji

Każdy czujnik OT jest dołączany jako czujnik OT połączony z chmurą lub lokalnie zarządzany i aktywowany przy użyciu unikatowego pliku aktywacji. W przypadku czujników połączonych z chmurą plik aktywacji jest używany do zapewnienia połączenia między czujnikiem a platformą Azure.

Musisz przekazać nowy plik aktywacji do czujnika, jeśli chcesz przełączyć tryby zarządzania czujnikami, takie jak przejście z czujnika zarządzanego lokalnie do czujnika połączonego z chmurą lub aktualizacja z najnowszej wersji oprogramowania. Przekazanie nowego pliku aktywacji do czujnika obejmuje usunięcie czujnika z witryny Azure Portal i ponowne dołączanie go.

Aby dodać nowy plik aktywacji:

Wykonaj jedną z następujących czynności:

Dołącz czujnik od podstaw:

W usłudze Defender for IoT w witrynach i czujnikach witryny Azure Portal>znajdź i usuń czujnik OT.

Wybierz pozycję Dołącz czujnik OT, aby ponownie dołączyć czujnik > od podstaw i pobrać nowy plik aktywacji. Aby uzyskać więcej informacji, zobacz Dołączanie czujników OT.

Pobierz plik aktywacji bieżącego czujnika: na stronie Witryny i czujniki znajdź właśnie dodany czujnik. Wybierz trzy kropki (...) w wierszu czujnika i wybierz pozycję Pobierz plik aktywacji. Zapisz plik w lokalizacji dostępnej dla czujnika.

Wszystkie pliki pobrane z witryny Azure Portal są podpisane przez katalog główny zaufania, aby maszyny używały tylko podpisanych zasobów.

Zaloguj się do konsoli czujnika usługi Defender for IoT i wybierz pozycję System Ustawienia> Sensor management>Subscription &Activation Mode (Subskrypcja i tryb aktywacji w usłudze Defender dla IoT).

Wybierz pozycję Przekaż i przejdź do pliku pobranego z witryny Azure Portal.

Wybierz pozycję Aktywuj , aby przekazać nowy plik aktywacji.

Rozwiązywanie problemów z przekazywaniem pliku aktywacji

Jeśli nie można przekazać pliku aktywacji, zostanie wyświetlony komunikat o błędzie. Mogły wystąpić następujące zdarzenia:

Czujnik nie może nawiązać połączenia z Internetem: sprawdź konfigurację sieci czujnika. Jeśli czujnik musi nawiązać połączenie za pośrednictwem internetowego serwera proxy w celu uzyskania dostępu do Internetu, sprawdź, czy serwer proxy jest poprawnie skonfigurowany na ekranie Konfiguracja sieci czujnika. Sprawdź, czy wymagane punkty końcowe są dozwolone w zaporze i/lub serwerze proxy.

W przypadku czujników OT w wersji 22.x pobierz listę wymaganych punktów końcowych ze strony Witryny i czujniki w witrynie Azure Portal. Wybierz czujnik OT z obsługiwaną wersją oprogramowania lub lokację z co najmniej jednym obsługiwanym czujnikiem. Następnie wybierz pozycję Więcej akcji>Pobierz szczegóły punktu końcowego. Aby zapoznać się z czujnikami z wcześniejszymi wersjami, zobacz Sensor access to Azure Portal (Dostęp czujnika do witryny Azure Portal).

Plik aktywacji jest prawidłowy, ale usługa Defender dla IoT ją odrzuciła: Jeśli nie możesz rozwiązać tego problemu, możesz pobrać inną aktywację ze strony Witryny i czujniki w witrynie Azure Portal. Jeśli to nie zadziała, skontaktuj się z pomoc techniczna firmy Microsoft.

Uwaga

Pliki aktywacji wygasają 14 dni po utworzeniu. Jeśli dołączono czujnik, ale nie przekazano pliku aktywacji przed jego wygaśnięciem, pobierz nowy plik aktywacji.

Zarządzanie certyfikatami SSL/TLS

Jeśli pracujesz ze środowiskiem produkcyjnym, wdrożono certyfikat SSL/TLS z podpisem urzędu certyfikacji w ramach wdrożenia czujnika OT. Zalecamy używanie certyfikatów z podpisem własnym tylko do celów testowych.

Poniższe procedury opisują sposób wdrażania zaktualizowanych certyfikatów SSL/TLS, takich jak wygaśnięcie certyfikatu.

Napiwek

Możesz również zaimportować certyfikat do czujnika OT przy użyciu poleceń interfejsu wiersza polecenia.

- Wdrażanie certyfikatu podpisanego przez urząd certyfikacji

- Tworzenie i wdrażanie certyfikatu z podpisem własnym

Aby wdrożyć certyfikat SSL/TLS z podpisem urzędu certyfikacji:

Zaloguj się do czujnika OT i wybierz pozycję System Ustawienia> Basic>SSL/TLS Certificate (Certyfikat PROTOKOŁU SSL/TLS).

W okienku Certyfikaty SSL/TLS wybierz opcję Importuj zaufany certyfikat urzędu certyfikacji (zalecane). Na przykład:

Wprowadź następujące parametry:

Parametr Opis Nazwa certyfikatu Wprowadź nazwę certyfikatu. - Hasło opcjonalne Wprowadź hasło. Klucz prywatny (plik KEY) Przekaż klucz prywatny (plik KEY). Certyfikat (plik CRT) Przekaż certyfikat (plik CRT). Łańcuch certyfikatów (plik PEM) - Opcjonalny Przekaż łańcuch certyfikatów (plik PEM). Wybierz pozycję Użyj listy CRL (lista odwołania certyfikatów), aby sprawdzić stan certyfikatu w celu zweryfikowania certyfikatu na serwerze listy CRL. Certyfikat jest sprawdzany raz podczas procesu importowania.

Jeśli przekazywanie nie powiedzie się, skontaktuj się z administratorem zabezpieczeń lub IT. Aby uzyskać więcej informacji, zobacz Wymagania dotyczące certyfikatów SSL/TLS dla zasobów lokalnych i Tworzenie certyfikatów SSL/TLS dla urządzeń OT.

W obszarze Walidacja lokalnego certyfikatu konsoli zarządzania wybierz pozycję Obowiązkowe , jeśli wymagana jest weryfikacja certyfikatu SSL/TLS. W przeciwnym razie należy zaznaczyć pole Brak.

Jeśli wybrano opcję Obowiązkowe i walidacja nie powiedzie się, komunikacja między odpowiednimi składnikami zostanie zatrzymana, a na czujniku zostanie wyświetlony błąd weryfikacji. Aby uzyskać więcej informacji, zobacz Wymagania dotyczące plików CRT.

Wybierz pozycję Zapisz , aby zapisać ustawienia certyfikatu.

Rozwiązywanie problemów z błędami przekazywania certyfikatów

Nie będzie można przekazać certyfikatów do czujników OT ani lokalnych konsol zarządzania, jeśli certyfikaty nie zostały prawidłowo utworzone lub są nieprawidłowe. Skorzystaj z poniższej tabeli, aby dowiedzieć się, jak podjąć działania, jeśli przekazywanie certyfikatu zakończy się niepowodzeniem i zostanie wyświetlony komunikat o błędzie:

| Błąd weryfikacji certyfikatu | Zalecenie |

|---|---|

| Hasło nie jest zgodne z kluczem | Upewnij się, że masz poprawne hasło. Jeśli problem będzie nadal występować, spróbuj ponownie utworzyć certyfikat przy użyciu poprawnego hasła. Aby uzyskać więcej informacji, zobacz Obsługiwane znaki dla kluczy i haseł. |

| Nie można zweryfikować łańcucha zaufania. Podany certyfikat i główny urząd certyfikacji nie są zgodne. | Upewnij się, że .pem plik jest skorelowany z plikiem .crt . Jeśli problem będzie się powtarzać, spróbuj ponownie utworzyć certyfikat przy użyciu poprawnego łańcucha zaufania, zgodnie z definicją w .pem pliku. |

| Ten certyfikat SSL wygasł i nie jest uznawany za prawidłowy. | Utwórz nowy certyfikat z prawidłowymi datami. |

| Ten certyfikat został odwołany przez listę CRL i nie może być zaufany dla bezpiecznego połączenia | Utwórz nowy niezwołany certyfikat. |

| Lokalizacja listy CRL (lista odwołania certyfikatów) nie jest osiągalna. Sprawdź, czy adres URL można uzyskać z tego urządzenia | Upewnij się, że konfiguracja sieci umożliwia czujnikowi lub lokalnej konsoli zarządzania dotarcie do serwera listy CRL zdefiniowanego w certyfikacie. Aby uzyskać więcej informacji, zobacz Weryfikowanie dostępu do serwera listy CRL. |

| Sprawdzanie poprawności certyfikatu nie powiodło się | Oznacza to ogólny błąd w urządzeniu. Skontaktuj się z pomoc techniczna firmy Microsoft. |

Aktualizowanie konfiguracji sieci czujnika OT

Sieć czujników OT została skonfigurowana podczas instalacji. Może być konieczne wprowadzenie zmian w ramach konserwacji czujnika OT, na przykład w celu zmodyfikowania wartości sieciowych lub skonfigurowania konfiguracji serwera proxy.

Aby zaktualizować konfigurację czujnika OT:

Zaloguj się do czujnika OT i wybierz pozycję System Ustawienia> Ustawienia sieciowe czujnikabazy.>

W okienku Ustawienia sieci czujnika zaktualizuj następujące informacje dotyczące czujnika OT zgodnie z potrzebami:

- Adres IP. Zmiana adresu IP może wymagać od użytkowników ponownego zalogowania się do czujnika OT.

- Maska podsieci

- Brama domyślna

- DNS. Upewnij się, że używasz tej samej nazwy hosta, która jest skonfigurowana na serwerze DNS organizacji.

- Nazwa hosta (opcjonalnie)

W razie potrzeby przełącz opcję Włącz serwer proxy . Jeśli używasz serwera proxy, wprowadź następujące wartości:

- Host serwera proxy

- Port serwera proxy

- Nazwa użytkownika serwera proxy (opcjonalnie)

- Hasło serwera proxy (opcjonalnie)

Wybierz Zapisz, aby zapisać zmiany.

Ręczne wyłączanie trybu uczenia

Czujnik sieciowy usługi Microsoft Defender for IoT OT automatycznie monitoruje sieć natychmiast po nawiązaniu połączenia z siecią i zalogowaniu. Urządzenia sieciowe zaczynają pojawiać się w spisie urządzeń, a alerty są wyzwalane dla wszelkich zdarzeń zabezpieczeń lub operacji występujących w sieci.

Początkowo to działanie odbywa się w trybie uczenia , który nakazuje czujnikowi OT poznanie zwykłej aktywności sieci, w tym urządzeń i protokołów w sieci, oraz zwykłych transferów plików występujących między określonymi urządzeniami. Wszelkie regularnie wykrywane działania stają się ruchem bazowym sieci.

W tej procedurze opisano sposób ręcznego wyłączania trybu uczenia, jeśli uważasz, że bieżące alerty dokładnie odzwierciedlają aktywność sieci.

Aby wyłączyć tryb uczenia:

Zaloguj się do czujnika sieciowego OT i wybierz pozycję Ustawienia > > systemu Aparaty wykrywania monitorowania sieci i modelowanie sieci.

Przełącz jedną lub obie następujące opcje:

Edukacja. Wyłącz tę opcję około dwóch sześciu tygodni po wdrożeniu czujnika, gdy czujesz, że wykrywanie czujnika OT dokładnie odzwierciedla aktywność sieci.

Inteligentne Edukacja IT. Pozostaw tę opcję włączoną, aby zachować niską liczbę nieokreślonych alertów i powiadomień.

Nieokreślone zachowanie obejmuje zmiany, które są wynikiem normalnej aktywności IT, takich jak dns i żądania HTTP. Przełączenie opcji Inteligentne Edukacja IT może wyzwolić wiele alertów naruszenia zasad fałszywie dodatnich.

W komunikacie potwierdzającym wybierz przycisk OK, a następnie wybierz pozycję Zamknij , aby zapisać zmiany.

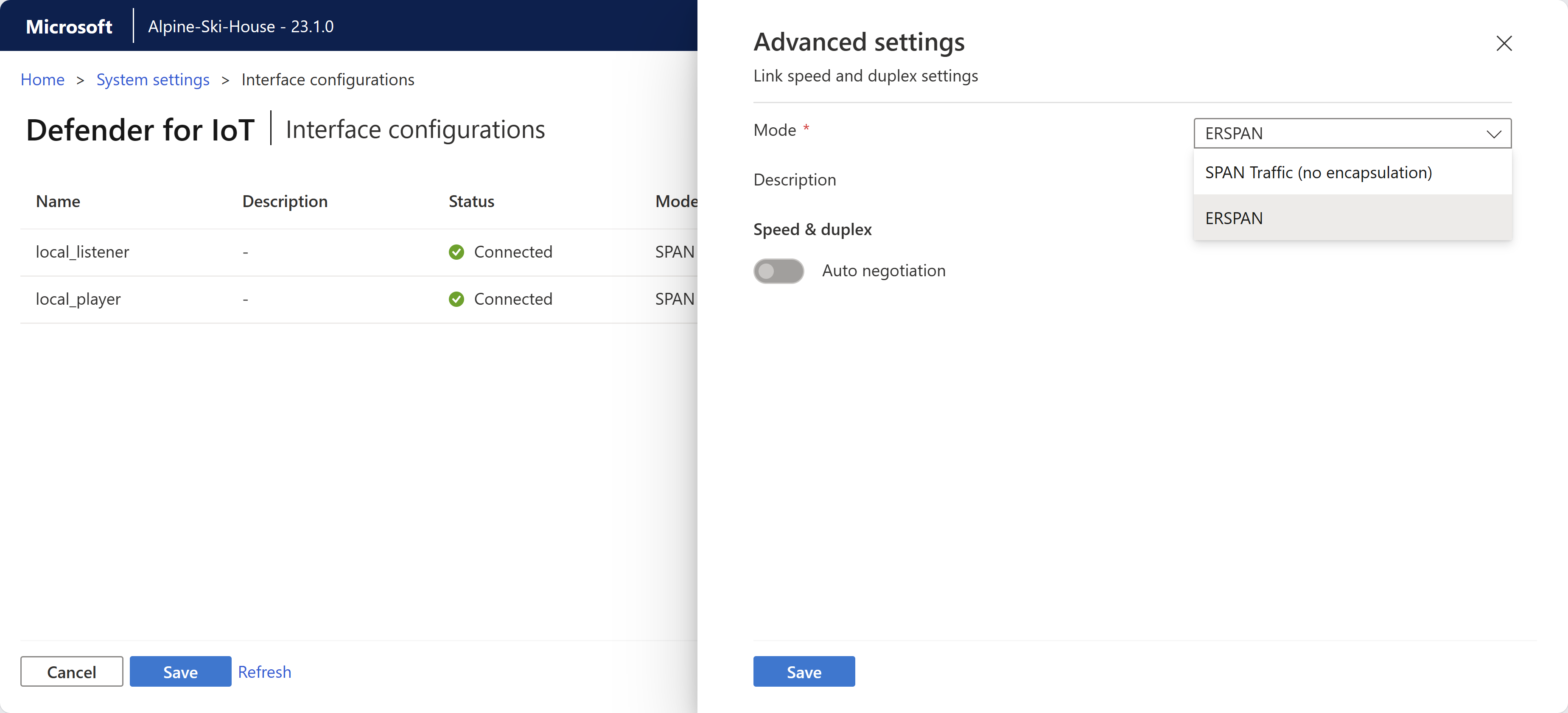

Aktualizowanie interfejsów monitorowania czujnika (konfigurowanie funkcji ERSPAN)

Możesz zmienić interfejsy używane przez czujnik w celu monitorowania ruchu. Te szczegóły zostały pierwotnie skonfigurowane w ramach początkowej konfiguracji czujnika, ale może być konieczne zmodyfikowanie ustawień w ramach konserwacji systemu, takiej jak konfigurowanie monitorowania ERSPAN.

Aby uzyskać więcej informacji, zobacz porty ERSPAN.

Uwaga

Ta procedura powoduje ponowne uruchomienie oprogramowania czujnika w celu zaimplementowania wprowadzonych zmian.

Aby zaktualizować interfejsy monitorowania czujnika:

Zaloguj się do czujnika OT i wybierz pozycję Ustawienia>systemowe Podstawowe>połączenia interfejsu.

W siatce znajdź interfejs, który chcesz skonfigurować. Czy którekolwiek z poniższych:

Wybierz przełącznik Włącz/Wyłącz dla wszystkich interfejsów, które mają być monitorowane przez czujnik. Dla każdego czujnika musi być włączony co najmniej jeden interfejs.

Jeśli nie masz pewności, którego interfejsu użyć, wybierz przycisk LED interfejsu

fizycznego Blink, aby wybrać miganie portu na maszynie.

fizycznego Blink, aby wybrać miganie portu na maszynie.Napiwek

Zalecamy zoptymalizowanie wydajności czujnika przez skonfigurowanie ustawień w celu monitorowania tylko interfejsów, które są aktywnie używane.

Dla każdego interfejsu wybranego

do monitorowania wybierz przycisk Ustawienia zaawansowane, aby zmodyfikować dowolne z następujących ustawień:

do monitorowania wybierz przycisk Ustawienia zaawansowane, aby zmodyfikować dowolne z następujących ustawień:Nazwa/nazwisko opis Tryb Wybierz jedną z następujących pozycji:

- Ruch SPAN (bez hermetyzacji) do korzystania z domyślnego dublowania portów SPAN.

- ERSPAN , jeśli używasz dublowania ERSPAN.

Aby uzyskać więcej informacji, zobacz Wybieranie metody dublowania ruchu dla czujników OT.Opis Wprowadź opcjonalny opis interfejsu. Zobaczysz to później na stronie Konfiguracji interfejsu ustawień systemowych > czujnika, a te opisy mogą być pomocne w zrozumieniu przeznaczenia każdego interfejsu. Automatyczne negocjowanie Dotyczy tylko maszyn fizycznych. Użyj tej opcji, aby określić, jakiego rodzaju metody komunikacji są używane, lub jeśli metody komunikacji są automatycznie definiowane między składnikami.

Ważne: zalecamy zmianę tego ustawienia tylko na porady zespołu ds. sieci.

Na przykład:

Wybierz Zapisz, aby zapisać zmiany. Oprogramowanie czujnika zostanie uruchomione ponownie, aby zaimplementować zmiany.

Synchronizowanie stref czasowych z czujnikiem OT

Możesz skonfigurować czujnik OT z określoną strefą czasową, aby wszyscy użytkownicy widzieli te same czasy niezależnie od lokalizacji użytkownika.

Strefy czasowe są używane w alertach, widżetach trendów i statystykach, raportach wyszukiwania danych, raportach oceny ryzyka i raportach wektorów ataków.

Aby skonfigurować strefę czasową czujnika OT:

Zaloguj się do czujnika OT i wybierz pozycję Ustawienia>systemowe Czas podstawowy>i region.

W okienku Czas i region wprowadź następujące szczegóły:

Strefa czasowa: wybierz strefę czasową, której chcesz użyć

Format daty: wybierz format godziny i daty, którego chcesz użyć. Obsługiwane formaty obejmują:

dd/MM/yyyy HH:mm:ssMM/dd/yyyy HH:mm:ssyyyy/MM/dd HH:mm:ss

Pole Data i godzina jest automatycznie aktualizowane przy użyciu bieżącej godziny w wybranym formacie.

Wybierz Zapisz, aby zapisać zmiany.

Konfigurowanie ustawień serwera poczty SMTP

Zdefiniuj ustawienia serwera poczty SMTP na czujniku OT, aby skonfigurować czujnik OT do wysyłania danych do innych serwerów i usług partnerskich.

Potrzebny jest serwer poczty SMTP skonfigurowany do włączania alertów e-mail dotyczących rozłączonych czujników, nieudanych prób pobierania kopii zapasowych czujników oraz monitorowania błędów portów SPAN z lokalnej konsoli zarządzania oraz konfigurowania reguł przekazywania dalej poczty i przesyłania dalej.

Wymagania wstępne:

Upewnij się, że możesz uzyskać dostęp do serwera SMTP z portu zarządzania czujnika.

Aby skonfigurować serwer SMTP na czujniku OT:

Zaloguj się do czujnika OT i wybierz pozycję Ustawienia>systemowe Integracja>serwera poczty.

W wyświetlonym okienku Edytowanie konfiguracji serwera poczty zdefiniuj wartości serwera SMTP w następujący sposób:

Parametr Opis Adres serwera SMTP Wprowadź adres IP lub adres domeny serwera SMTP. Port serwera SMTP Wartość domyślna : 25. Dostosuj wartość zgodnie z potrzebami. Wychodzące konto poczty Wprowadź adres e-mail, który ma być używany jako konto poczty wychodzącej z czujnika. Protokół SSL Włącz opcję zabezpieczania połączeń z czujnika. Authentication Włącz, a następnie wprowadź nazwę użytkownika i hasło dla swojego konta e-mail. Korzystanie z protokołu NTLM Przełącz się, aby włączyć protokół NTLM. Ta opcja jest wyświetlana tylko wtedy, gdy opcja Uwierzytelnianie jest włączona. Wybierz Zapisz, gdy skończysz.

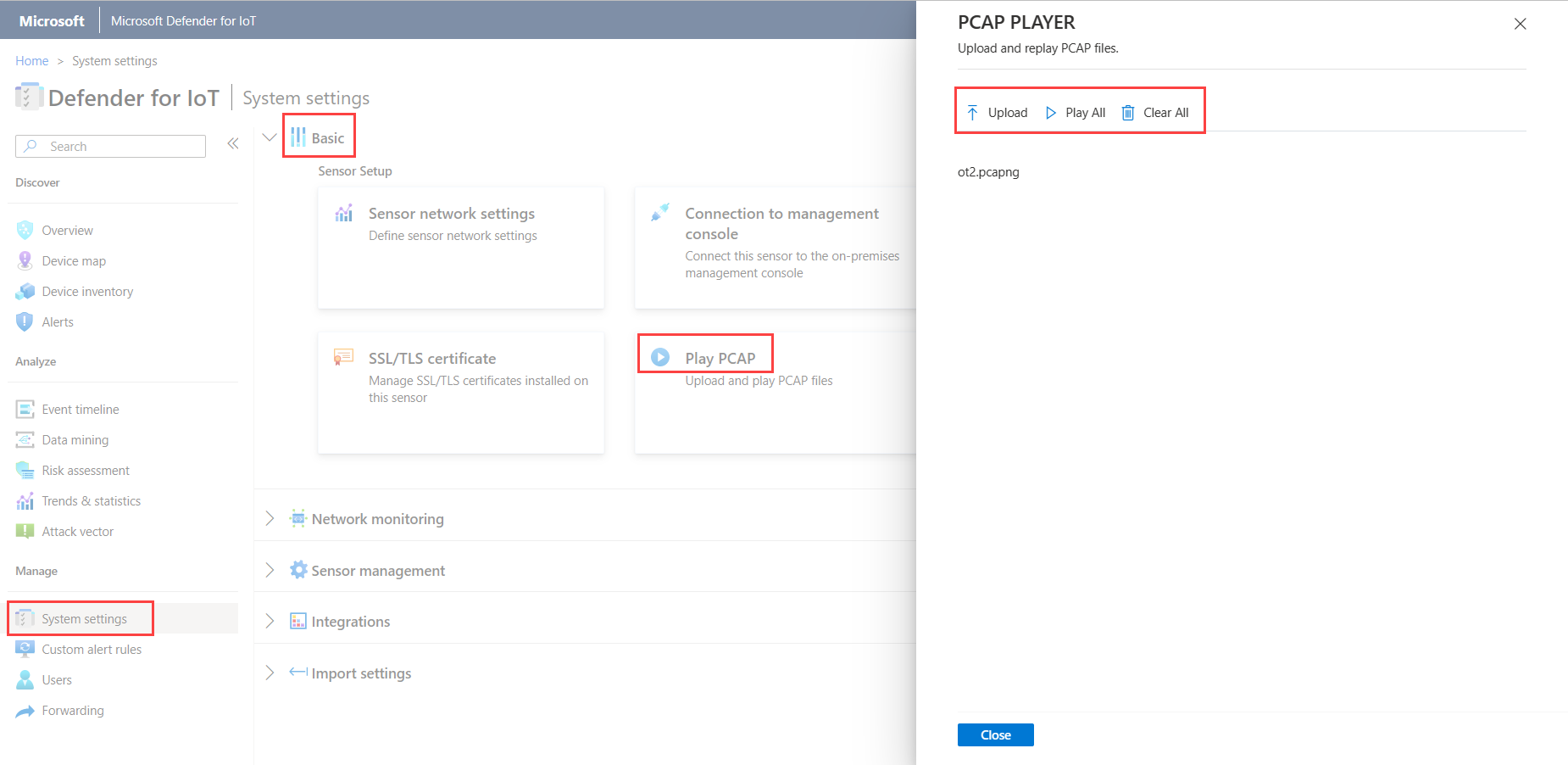

Przekazywanie i odtwarzanie plików PCAP

Podczas rozwiązywania problemów z czujnikiem OT warto sprawdzić dane zarejestrowane przez określony plik PCAP. W tym celu można przekazać plik PCAP do czujnika OT i odtworzyć zarejestrowane dane.

Opcja Play PCAP jest domyślnie włączona w ustawieniach konsoli czujnika.

Maksymalny rozmiar przekazanych plików wynosi 2 GB.

Aby wyświetlić odtwarzacz PCAP w konsoli czujnika:

W konsoli czujnika przejdź do pozycji Ustawienia > systemowe Zaawansowane konfiguracje zarządzania czujnikami>.

W okienku Konfiguracje zaawansowane wybierz kategorię Pcaps .

W wyświetlonych konfiguracjach zmień wartość

enabled=0naenabled=1, a następnie wybierz pozycję Zapisz.

Opcja Play PCAP jest teraz dostępna w ustawieniach konsoli czujnika w obszarze: Ustawienia > systemu Podstawowa > wersja PCAP.

Aby przekazać i odtworzyć plik PCAP:

W konsoli czujnika wybierz pozycję Ustawienia systemowe Podstawowe > play PCAP>.

W okienku PCAP PLAYER wybierz pozycję Przekaż , a następnie przejdź do i wybierz plik lub wiele plików, które chcesz przekazać.

Wybierz pozycję Odtwórz , aby odtworzyć plik PCAP, lub Odtwórz wszystko , aby odtworzyć wszystkie aktualnie załadowane pliki PCAP.

Napiwek

Wybierz pozycję Wyczyść wszystko , aby wyczyścić czujnik wszystkich załadowanych plików PCAP.

Wyłączanie określonych aparatów analitycznych

Domyślnie każdy czujnik sieci OT analizuje pozyskane dane przy użyciu wbudowanych aparatów analitycznych i wyzwala alerty na podstawie zarówno ruchu w czasie rzeczywistym, jak i wstępnie utworzonego.

Chociaż zalecamy, aby wszystkie aparaty analityczne były włączone, warto wyłączyć określone aparaty analityczne na czujnikach OT, aby ograniczyć typ anomalii i zagrożeń monitorowanych przez ten czujnik OT.

Ważne

Po wyłączeniu aparatu zasad informacje generowane przez aparat nie będą dostępne dla czujnika. Jeśli na przykład wyłączysz aparat anomalii, nie będziesz otrzymywać alertów dotyczących anomalii sieciowych. Jeśli utworzono regułę alertu przekazującego, anomalie, które aparat dowie się, nie zostaną wysłane.

Aby zarządzać aparatami analitycznymi czujnika OT:

Zaloguj się do czujnika OT i wybierz pozycję Ustawienia > > systemowe Aparaty wykrywania dostosowywania > monitorowania sieci i modelowanie sieci.

W okienku Aparaty wykrywania i modelowanie sieciowe w obszarze Aparaty wyłącz co najmniej jeden z następujących aparatów:

- Naruszenie protokołu

- Naruszenie zasad

- Złośliwe oprogramowanie

- Anomalia

- Operacyjne

Przełącz ponownie aparat, aby rozpocząć śledzenie powiązanych anomalii i działań.

Aby uzyskać więcej informacji, zobacz Aparaty analityczne usługi Defender for IoT.

Wybierz pozycję Zamknij , aby zapisać zmiany.

Aby zarządzać aparatami analitycznymi z lokalnej konsoli zarządzania:

Zaloguj się do lokalnej konsoli zarządzania i wybierz pozycję System Ustawienia.

W sekcji Konfiguracja aparatu czujnika wybierz co najmniej jeden czujnik OT, w którym chcesz zastosować ustawienia, i wyczyść dowolną z następujących opcji:

- Naruszenie protokołu

- Naruszenie zasad

- Złośliwe oprogramowanie

- Anomalia

- Operacyjne

Wybierz pozycję ZAPISZ ZMIANY , aby zapisać zmiany.

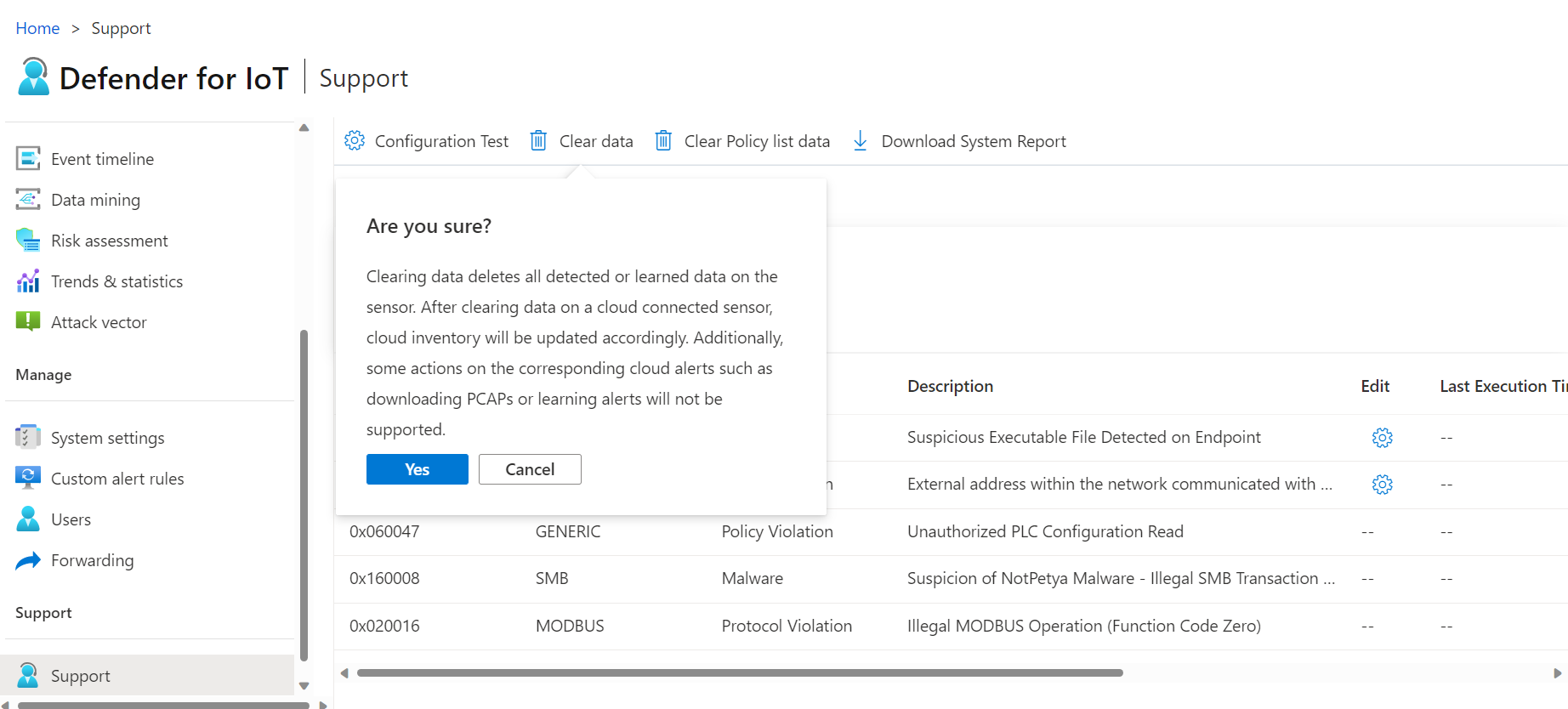

Czyszczenie danych czujnika OT

Jeśli musisz przenieść lub usunąć czujnik OT, zresetuj go, aby wyczyścić wszystkie wykryte lub poznane dane na czujniku OT.

Po wyczyszczeniu danych z czujnika połączonego z chmurą:

- Spis urządzeń w witrynie Azure Portal jest aktualizowany równolegle.

- Niektóre akcje dotyczące odpowiednich alertów w witrynie Azure Portal nie są już obsługiwane, takie jak pobieranie plików PCAP lub alertów szkoleniowych.

Uwaga

Ustawienia sieci, takie jak IP/DNS/GATEWAY, nie zostaną zmienione przez wyczyszczenie danych systemowych.

Aby wyczyścić dane systemowe:

Zaloguj się do czujnika OT jako administrator. Aby uzyskać więcej informacji, zobacz Domyślne uprzywilejowane użytkowników lokalnych.

Wybierz pozycję Obsługa>wyczyść dane.

W oknie dialogowym potwierdzenia wybierz pozycję Tak , aby potwierdzić, że chcesz wyczyścić wszystkie dane z czujnika i zresetować je. Na przykład:

Zostanie wyświetlony komunikat potwierdzający, że akcja zakończyła się pomyślnie. Wszystkie poznane dane, listy dozwolonych, zasady i ustawienia konfiguracji są czyszczone z czujnika.

Zarządzanie wtyczkami czujników i monitorowanie wydajności wtyczek

Wyświetlanie danych dla każdego protokołu monitorowanego przez czujnik przy użyciu strony Protokoły DPI (Horizon Plugins) w konsoli czujnika.

Zaloguj się do konsoli czujnika OT i wybierz pozycję Ustawienia > systemu Protokoły monitorowania > sieci DPI (wtyczki Horizon).

Wykonaj jedną z następujących czynności:

Aby ograniczyć protokoły monitorowane przez czujnik, wybierz przełącznik Włącz/Wyłącz dla każdej wtyczki zgodnie z potrzebami.

Aby monitorować wydajność wtyczek, wyświetl dane wyświetlane na stronie Dpi protokołów (wtyczki Horyzont) dla każdej wtyczki. Aby ułatwić zlokalizowanie określonej wtyczki, użyj pola Wyszukiwania , aby wprowadzić część lub całą nazwę wtyczki.

Protokół DPI (wtyczki Horizon) zawiera następujące dane na wtyczkę:

| Nazwa kolumny | opis |

|---|---|

| Plugin | Definiuje nazwę wtyczki. |

| Type | Typ wtyczki, w tym APLIKACJA lub INFRASTRUKTURA. |

| Czas | Czas ostatniej analizy danych przy użyciu wtyczki. Sygnatura czasowa jest aktualizowana co pięć sekund. |

| PPS | Liczba pakietów analizowanych na sekundę przez wtyczkę. |

| Przepustowość | Średnia przepustowość wykryta przez wtyczkę w ciągu ostatnich pięciu sekund. |

| Źle sformułowane | Liczba błędów źle sformułowanych wykrytych w ciągu ostatnich pięciu sekund. Źle sformułowane walidacje są używane po pozytywnej weryfikacji protokołu. Jeśli wystąpi błąd przetwarzania pakietów na podstawie protokołu, zostanie zwrócona odpowiedź na błąd. |

| Ostrzeżenia | Liczba wykrytych ostrzeżeń, takich jak w przypadku dopasowania pakietów do struktury i specyfikacji, ale wykryto nieoczekiwane zachowanie na podstawie konfiguracji ostrzeżenia o wtyczce. |

| błędy | Liczba błędów wykrytych w ciągu ostatnich pięciu sekund dla pakietów, które zakończyły się niepowodzeniem podstawowej weryfikacji protokołu dla pakietów pasujących do definicji protokołu. |

Dane dziennika są dostępne do eksportowania w statystykach dissection i dziennikach dissection, plikach dziennika. Aby uzyskać więcej informacji, zobacz Eksportowanie dzienników rozwiązywania problemów.

Następne kroki

Aby uzyskać więcej informacji, zobacz: