Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule pokazano, jak powiązać alerty ze zdarzeniami w usłudze Microsoft Sentinel. Ta funkcja umożliwia ręczne lub automatyczne dodawanie alertów do istniejących zdarzeń w Azure Portal lub ich usuwanie w ramach procesów dochodzeniowych, uściślenie zakresu zdarzeń w miarę rozwoju dochodzenia.

Ważne

Rozszerzenie funkcji zdarzeń jest obecnie dostępne w wersji próbnej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Zwiększ zakres i możliwości swoich incydentów

Jedną z rzeczy, które ta funkcja umożliwia, jest uwzględnienie alertów z jednego źródła danych w zdarzeniach generowanych przez inne źródło danych. Możesz na przykład dodać alerty z usługi Microsoft Defender for Cloud lub z różnych źródeł danych innych firm do zdarzeń zaimportowanych do usługi Microsoft Sentinel z usługi Microsoft Defender XDR.

Ta funkcja jest wbudowana w najnowszą wersję interfejsu API usługi Microsoft Sentinel, co oznacza, że jest dostępna dla łącznika usługi Logic Apps dla usługi Microsoft Sentinel. Dzięki temu możesz użyć scenariuszy działania, aby automatycznie dodać alert do incydentu, jeśli zostaną spełnione określone warunki.

Możesz również użyć tej automatyzacji, aby dodać alerty do ręcznie utworzonych zdarzeń, utworzyć niestandardowe korelacje lub zdefiniować niestandardowe kryteria grupowania alertów w zdarzenia po ich utworzeniu.

Ograniczenia

Po dołączeniu usługi Microsoft Sentinel do portalu usługi Defender dodawanie lub usuwanie alertów usługi Microsoft Sentinel do lub z incydentów jest obsługiwane tylko w portalu usługi Defender. Aby usunąć alert ze zdarzenia w portalu usługi Defender, należy dodać alert do innego zdarzenia. Aby uzyskać więcej informacji, zobacz Opis korelowania alertów i scalania zdarzeń w portalu usługi Defender.

Podczas pracy w witrynie Azure Portal w obszarze roboczym, który nie jest dołączony do portalu usługi Defender, usługa Microsoft Sentinel importuje zarówno alerty, jak i zdarzenia z usługi Microsoft Defender XDR. W większości przypadków można traktować te alerty i zdarzenia, takie jak zwykłe alerty i zdarzenia usługi Microsoft Sentinel.

Można na przykład dodawać lub usuwać alerty XDR usługi Microsoft Defender do lub z incydentów innych niż Defender, a także dodawać lub usuwać alerty nienależące do usługi Defender bezpośrednio z usługi Microsoft Sentinel w witrynie Azure Portal.

Można jednak zarządzać alertami usługi Defender tylko za pomocą zdarzeń usługi Defender w portalu usługi Defender. W portalu Azure przejdź do incydentu w portalu Defender, korzystając z linku w szczegółach incydentu. Zmiany wprowadzone w portalu usługi Defender są synchronizowane z witryną Azure Portal, więc nadal będzie widoczna zmiana odzwierciedlona w obu portalach.

Zdarzenie może zawierać maksymalnie 150 alertów. Jeśli spróbujesz dodać alert do zdarzenia z 150 w nim alertami, zostanie wyświetlony komunikat o błędzie.

Dodawanie alertów przy użyciu osi czasu jednostki (wersja zapoznawcza)

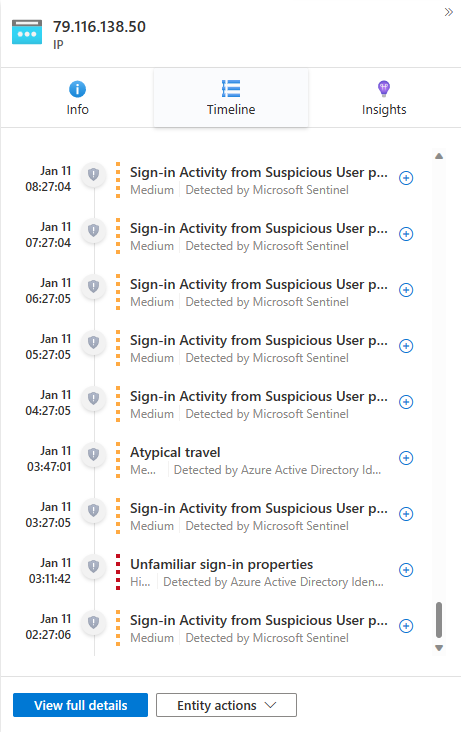

Oś czasu encji, jak pokazano w nowym doświadczeniu dotyczącym incydentów (obecnie w wersji zapoznawczej), przedstawia wszystkie encje w konkretnym dochodzeniu incydentu. Po wybraniu jednostki na liście w panelu bocznym zostanie wyświetlona miniaturowa strona jednostki.

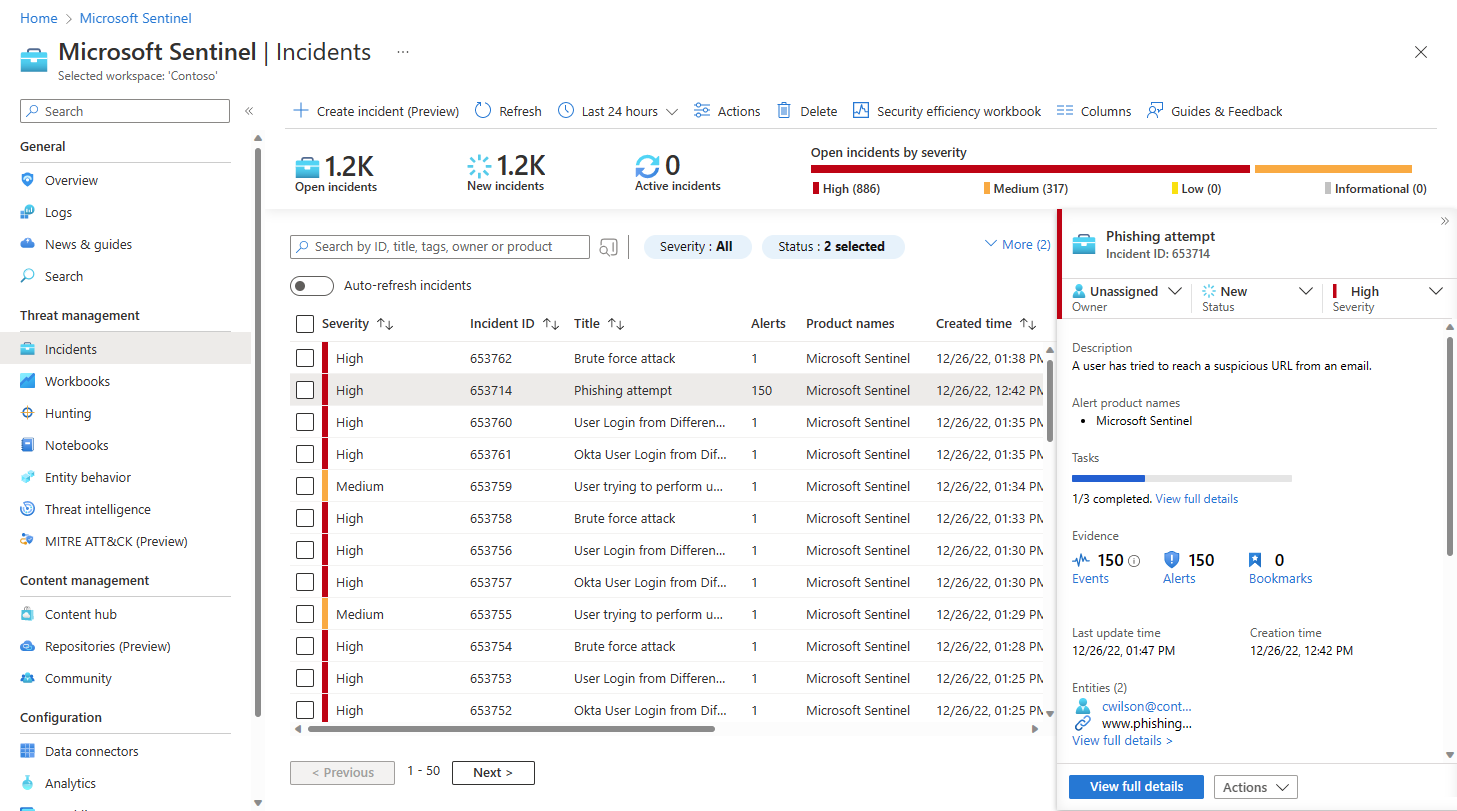

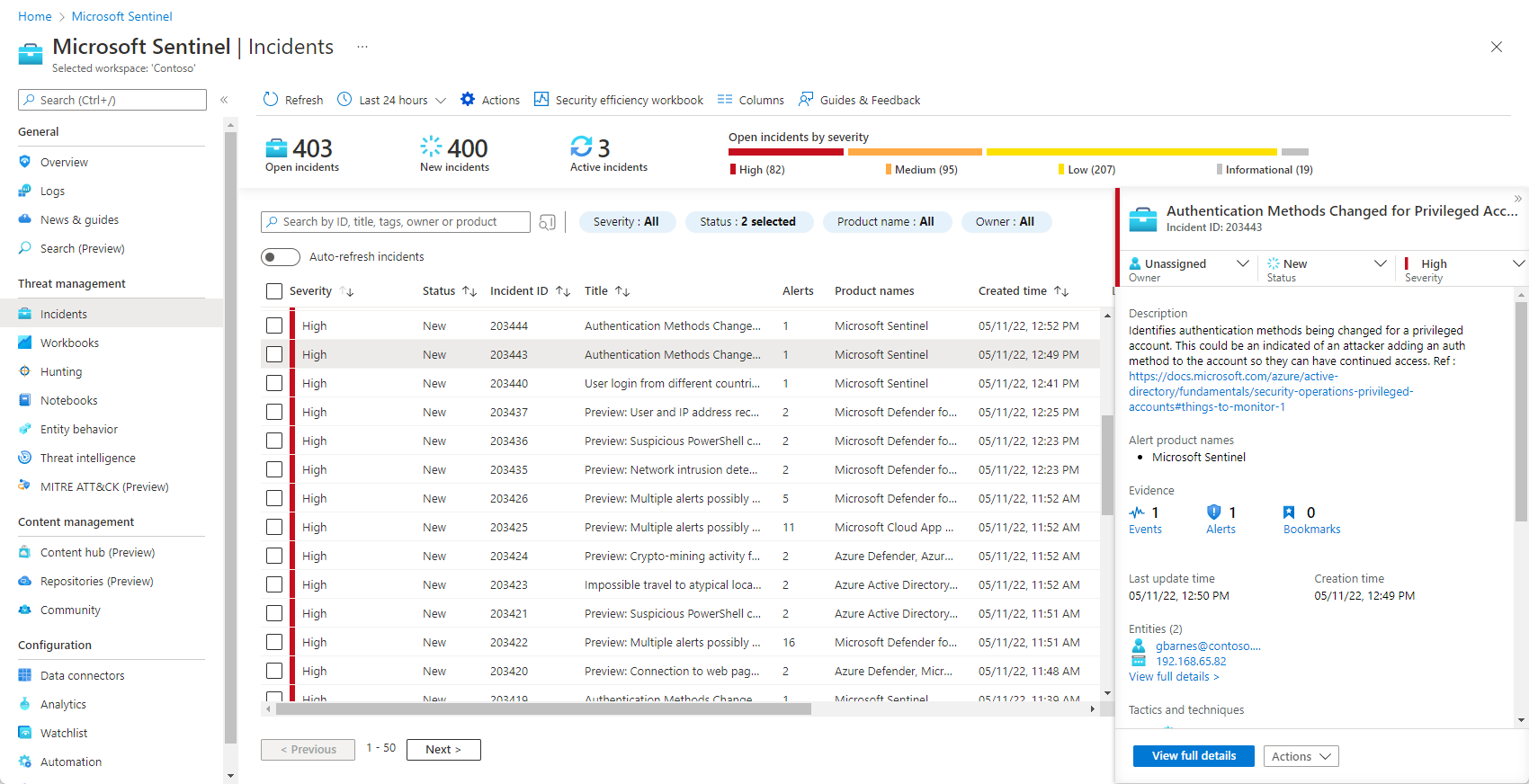

Z menu nawigacji usługi Microsoft Sentinel wybierz pozycję Incydenty.

Wybierz zdarzenie do zbadania. Na panelu szczegółów zdarzenia wybierz pozycję Wyświetl pełne szczegóły.

Na stronie incydentu wybierz kartę Jednostki .

Wybierz encję z listy.

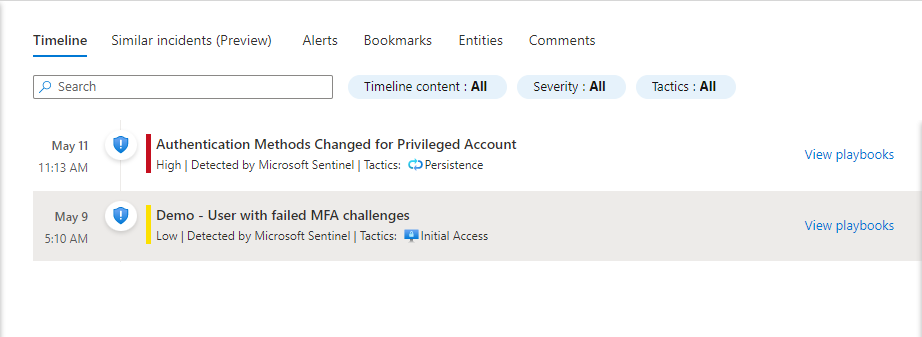

Na panelu bocznym strony elementu wybierz kartę Oś czasu.

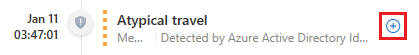

Wybierz alert zewnętrzny spoza otwartego zdarzenia. Są one oznaczone szarą ikoną tarczy i kolorową przerywaną linią reprezentującą poziom istotności. Wybierz ikonę znaku plus po prawej stronie tego alertu.

Potwierdź dodanie alertu do zdarzenia, wybierając przycisk OK. Otrzymasz powiadomienie potwierdzające dodanie alertu do zdarzenia lub wyjaśnienie, dlaczego nie został dodany.

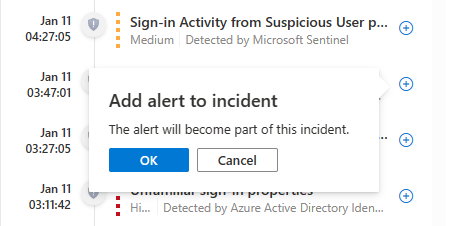

Zobaczysz, że dodany alert pojawi się teraz w widżecie Oś czasu otwartego incydentu na karcie Przegląd, z pełnokolorową ikoną osłony i solidnym paskiem kolorowym, jak każdy inny alert w tym incydencie.

Dodany alert jest teraz pełną częścią zdarzenia, a wszystkie jednostki w dodanym alercie (które nie były jeszcze częścią zdarzenia) również stały się częścią zdarzenia. Teraz możesz eksplorować osie czasu tychjednostek dla innych alertów, które są teraz uprawnione do dodania do zdarzenia.

Usuwanie alertu ze zdarzenia

Alerty dodane do zdarzenia — ręcznie lub automatycznie — można również usunąć z incydentu.

Z menu nawigacji usługi Microsoft Sentinel wybierz pozycję Incydenty.

Wybierz zdarzenie do zbadania. Na panelu szczegółów zdarzenia wybierz pozycję Wyświetl pełne szczegóły.

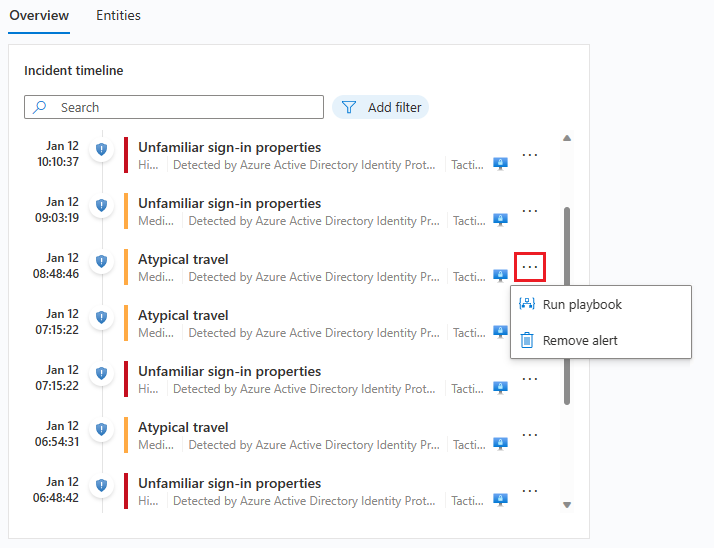

Na karcie Przegląd w widżecie oś czasu zdarzenia wybierz trzy kropki obok alertu, który chcesz usunąć ze zdarzenia. Z menu podręcznego wybierz pozycję Usuń alert.

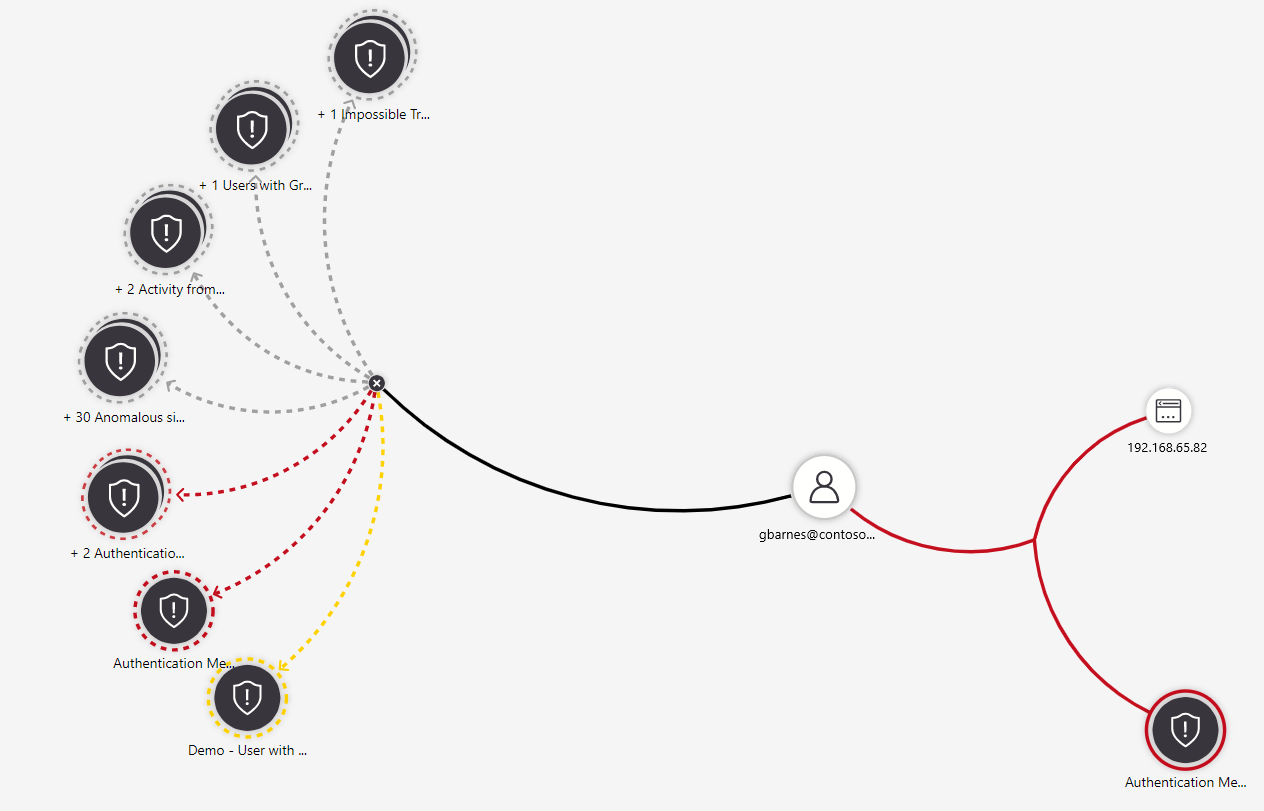

Dodaj alerty za pomocą grafu badań

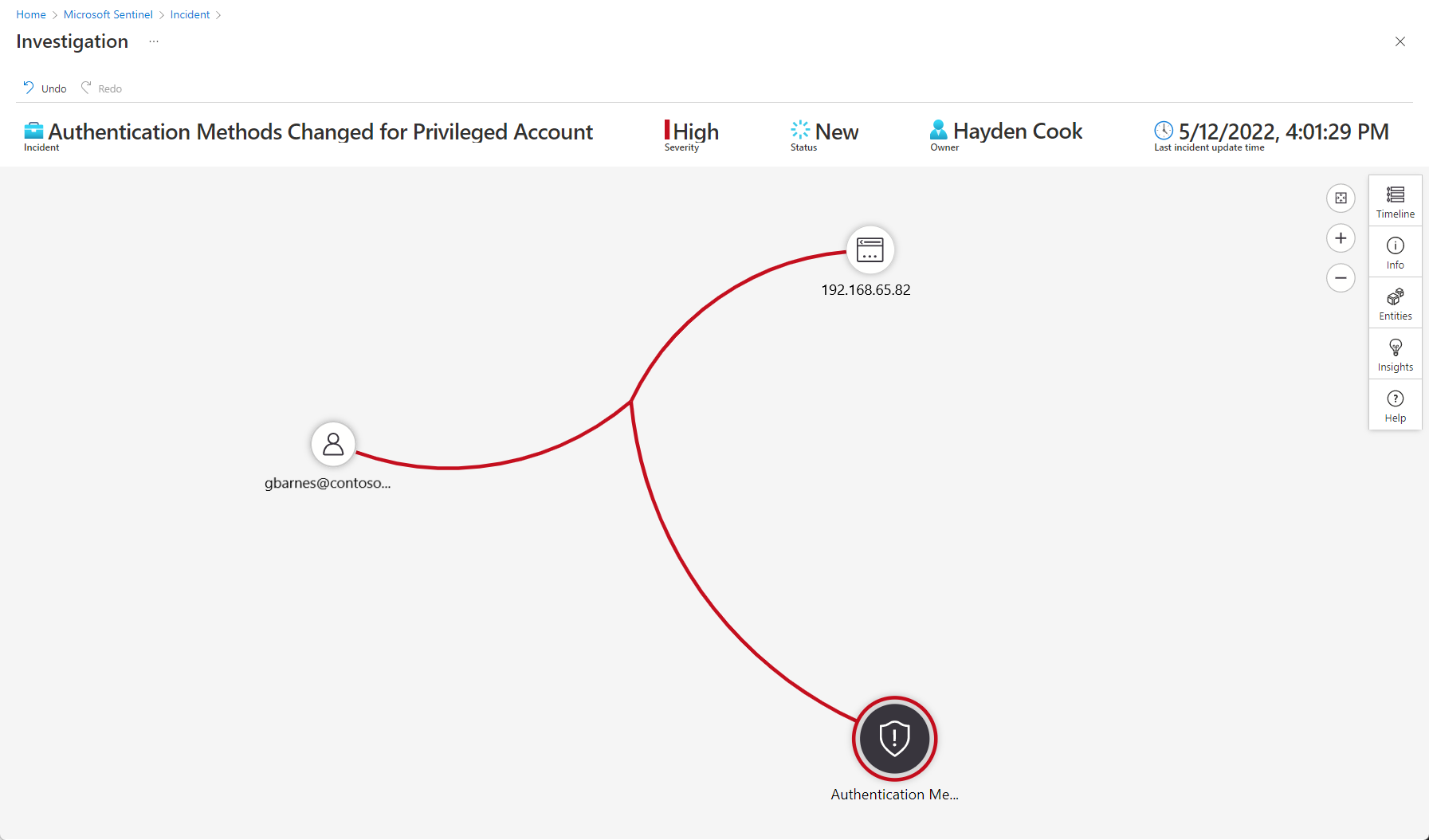

Graf dochodzenia to wizualne, intuicyjne narzędzie, które przedstawia połączenia i wzorce oraz umożliwia analitykom zadawanie odpowiednich pytań i podążanie za tropami. Można go użyć do dodawania alertów do zdarzeń i usuwania ich, rozszerzając lub zawężając zakres swojego dochodzenia.

Z menu nawigacji usługi Microsoft Sentinel wybierz pozycję Incydenty.

Wybierz zdarzenie do zbadania. Na panelu szczegółów zdarzenia wybierz przycisk Akcje i wybierz pozycję Zbadaj z menu podręcznego. Spowoduje to otwarcie wykresu badania.

Umieść kursor na dowolnej jednostce, aby wyświetlić listę zapytań eksploracji obok niej. Wybierz pozycję Powiązane alerty.

Powiązane alerty będą wyświetlane połączone z jednostką przez linie kropkowane.

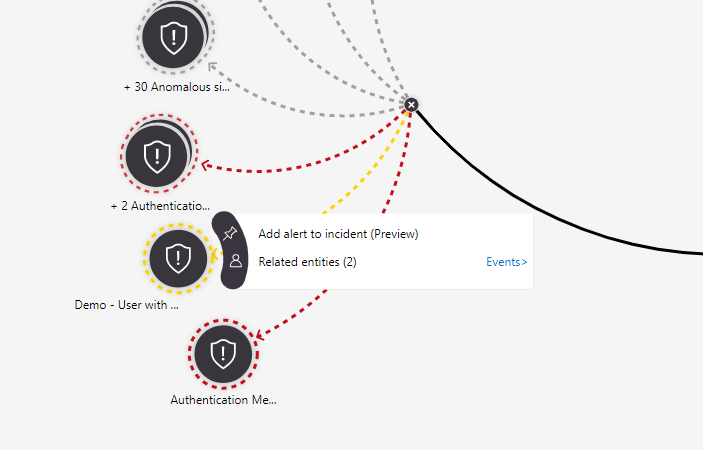

Najedź kursorem na jeden z powiązanych alertów, aż menu pojawi się obok niego. Wybierz pozycję Dodaj alert do zdarzenia (wersja zapoznawcza).

Alert jest dodawany do zdarzenia, a dla wszystkich celów jest częścią zdarzenia wraz ze wszystkimi jednostkami i szczegółami. Zobaczysz dwie wizualne reprezentacje tego:

Sytuacje specjalne

Podczas dodawania alertu do zdarzenia w zależności od okoliczności może zostać wyświetlony monit o potwierdzenie żądania lub wybranie różnych opcji. Poniżej przedstawiono kilka przykładów tych sytuacji, wyborów, których zostaniesz poproszony o dokonanie, i ich implikacje.

Alert, który chcesz dodać, należy już do innego zdarzenia.

W takim przypadku zostanie wyświetlony komunikat z informacją o tym, że alert jest częścią innego zdarzenia lub zdarzeń i, czy chcesz kontynuować. Wybierz przycisk OK , aby dodać alert lub przycisk Anuluj , aby pozostawić elementy tak, jak były.

Dodanie alertu do tego zdarzenia nie spowoduje usunięcia go z innych zdarzeń. Alerty mogą być powiązane z więcej niż jednym zdarzeniem. Jeśli chcesz, możesz ręcznie usunąć alert z innych zdarzeń, korzystając z łączy w wiadomości powyżej.

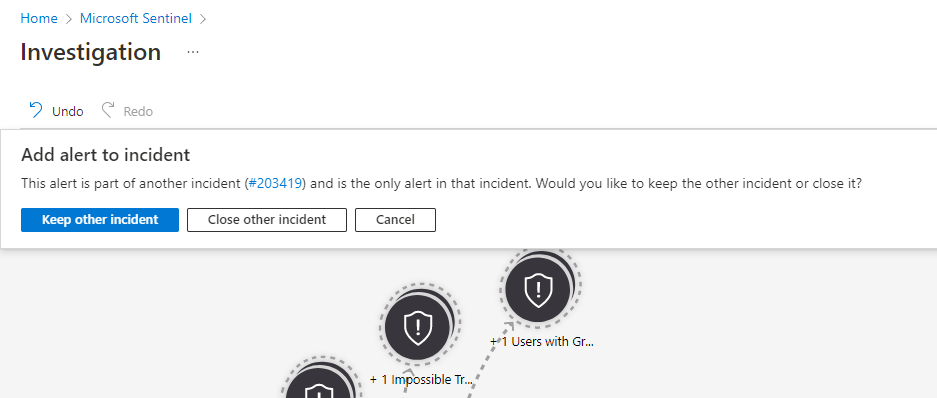

Alert, który chcesz dodać, należy do innego zdarzenia i jest to jedyny alert w innym zdarzeniu.

To różni się od przypadku powyżej, ponieważ jeśli alert jest osamotniony w innym incydencie, monitorowanie go w tym incydencie może sprawić, że tamten incydent stanie się nieistotny. W tym przypadku zostanie wyświetlone następujące okno dialogowe:

Zachowaj inne zdarzenie zachowuje to inne zdarzenie bez zmian, jednocześnie dodając alert do tego.

Zamknięcie innego zdarzenia powoduje dodanie alertu do tego zdarzenia i zamknięcie innego zdarzenia, dodanie przyczyny zamknięcia "Nieokreślone" i komentarz "Alert został dodany do innego incydentu" z numerem otwartego zdarzenia.

Anuluj pozostawia stan quo. Nie wprowadza żadnych zmian ani w otwartym incydencie, ani w żadnym innym powiązanym incydencie.

Którą z tych opcji wybierzesz, zależy od twoich konkretnych potrzeb; nie zalecamy jednej opcji ponad drugą.

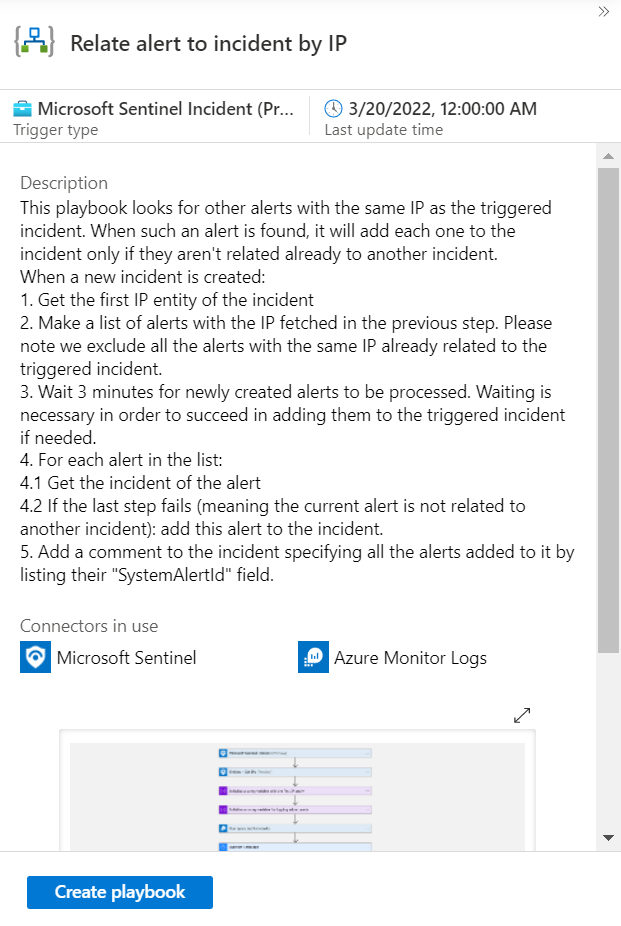

Dodawanie/usuwanie alertów przy użyciu podręczników

Dodawanie i usuwanie alertów ze zdarzeniami jest również dostępne jako akcje Logic Apps w łączniku Microsoft Sentinel, a tym samym w playbookach Microsoft Sentinel. Należy podać identyfikator zdarzenia ARM i identyfikator alertu systemu jako parametry, a można je znaleźć zarówno w schemacie playbooka dla wyzwalaczy alertu, jak i zdarzenia.

Usługa Microsoft Sentinel udostępnia przykładowy szablon podręcznika w galerii szablonów, który pokazuje, jak pracować z tą funkcją:

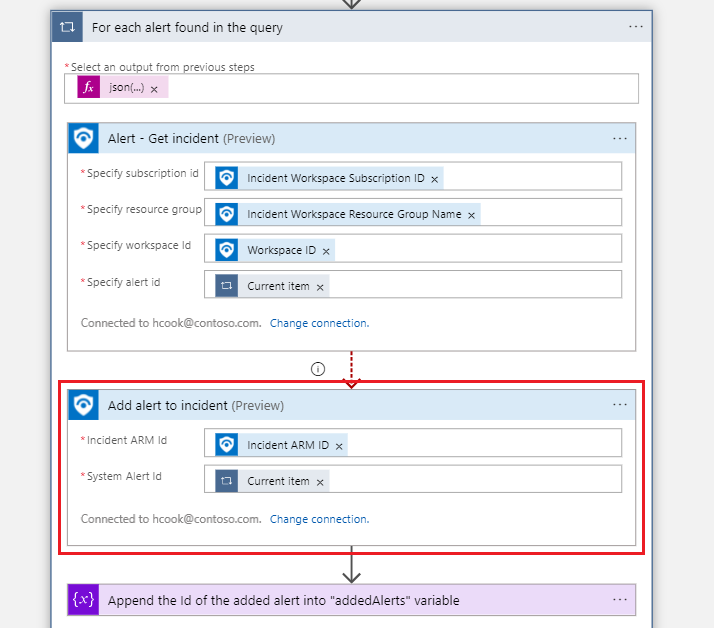

Poniżej przedstawiono sposób użycia akcji Dodawanie alertu do zdarzenia (wersja zapoznawcza) w tym planie działań, jako przykład jego zastosowania w innych miejscach:

Dodawanie/usuwanie alertów przy użyciu interfejsu API

Korzystanie z tej funkcji nie jest ograniczone do portalu. Jest on również dostępny za pośrednictwem interfejsu API usługi Microsoft Sentinel za pośrednictwem grupy operacji Relacje zdarzeń . Umożliwia ona uzyskiwanie, tworzenie, aktualizowanie i usuwanie relacji między alertami i zdarzeniami.

Utwórz relację

Można dodać alert do zdarzenia, tworząc między nimi relację. Użyj następującego punktu dostępu, aby dodać alert do istniejącego zdarzenia. Po wykonaniu tego żądania, alert zostaje przypisany do zdarzenia i będzie widoczny na liście alertów danego zdarzenia w portalu.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations/{relationName}?api-version=2022-07-01-preview

Treść żądania wygląda następująco:

{

"properties": {

"relatedResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/entities/{systemAlertId}"

}

}

Usuń relację

Alert można usunąć ze zdarzenia, usuwając relację między nimi. Użyj następującego endpointu, aby usunąć alert z istniejącego zdarzenia. Po wykonaniu tego żądania alert nie będzie już połączony ani nie pojawi się w zdarzeniu.

DELETE https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations/{relationName}?api-version=2022-07-01-preview

Lista relacji alertów

Możesz również wyświetlić listę wszystkich alertów związanych z konkretnym zdarzeniem z tym punktem końcowym i żądaniem:

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations?api-version=2022-07-01-preview

Określone kody błędów

Ogólna dokumentacja interfejsu API zawiera listę oczekiwanych kodów odpowiedzi dla operacji tworzenia, usuwania i wyświetlania listy wymienionych powyżej. Kody błędów są wymieniane tylko jako kategoria ogólna. Poniżej przedstawiono możliwe kody błędów i komunikaty wymienione w kategorii "Inne kody stanu":

| Kod | Komunikat |

|---|---|

| 400 Nieprawidłowe żądanie | Nie można utworzyć relacji. W incydencie {incidentIdentifier} istnieje już inny typ relacji o nazwie {relationName}. |

| 400 Nieprawidłowe żądanie | Nie można utworzyć relacji. Alert {systemAlertId} już istnieje w incydencie {incidentIdentifier}. |

| 400 Nieprawidłowe żądanie | Nie można utworzyć relacji. Powiązany zasób i zdarzenie powinny należeć do tego samego obszaru roboczego. |

| 400 Nieprawidłowe żądanie | Nie można utworzyć relacji. Nie można dodać alertów XDR usługi Microsoft Defender do zdarzeń XDR w usłudze Microsoft Defender. |

| 400 Nieprawidłowe żądanie | Nie można usunąć relacji. Alerty XDR usługi Microsoft Defender nie mogą zostać usunięte ze zdarzeń XDR w usłudze Microsoft Defender. |

| 404 Nie znaleziono | Zasób "{systemAlertId}" nie istnieje. |

| 404 Nie znaleziono | Zdarzenie nie istnieje. |

| Konflikt 409 | Nie można utworzyć relacji. Relacja o nazwie {relationName} już istnieje w incydencie {incidentIdentifier} do innego alertu {systemAlertId}. |

Dalsze kroki

W tym artykule przedstawiono sposób dodawania alertów do zdarzeń i usuwania ich przy użyciu portalu i interfejsu API usługi Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz: