Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów

- Microsoft Defender dla serwerów plan 1 lub plan 2

- Program antywirusowy Microsoft Defender

Aby uruchomić skanowanie programu antywirusowego Microsoft Defender dla systemu Linux, zobacz Obsługiwane polecenia.

Wymagania systemowe

Zapoznaj się z następującymi wymaganiami systemowymi wymaganymi do zaplanowania skanowania programu antywirusowego Microsoft Defender w Microsoft Defender Endpoint w systemie Linux.

- Dystrybucje i wersje systemu Linux: Red Hat Enterprise Linux 7.2 lub nowszy.

- Należy włączyć opcję FANOTIFY w jądrze.

Zobacz również wymagania wstępne dotyczące Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Planowanie skanowania programu antywirusowego Microsoft Defender w systemie Red Hat Linux

Zadania cron można zaplanować, aby inicjować skanowanie programu antywirusowego Microsoft Defender zgodnie z harmonogramem. Ten proces działa dobrze, jeśli urządzenie jest zawsze uruchomione.

Jeśli jednak urządzenia z systemem Linux zostaną zamknięte lub w trybie offline w harmonogramie cron, skanowanie nie zostanie uruchomione. W takich sytuacjach możesz użyć funkcji anacron , aby odczytać sygnaturę czasową i znaleźć ostatnie wykonane zadanie. Jeśli urządzenie zostało zamknięte podczas zaplanowanego zadania cron, musi poczekać do następnego zaplanowanego czasu. Przy użyciu funkcji anacron system wykryje czas ostatniego uruchomienia skanowania. Jeśli na urządzeniu nie uruchomiono zadania cron, zostanie ono automatycznie uruchomione.

Planowanie skanowania programu antywirusowego Microsoft Defender w systemie Red Hat Linux

Aby zaplanować skanowanie, wykonaj następujące czynności:

Połącz się z serwerem RedHat przy użyciu narzędzia PuTTY.

Edytuj plik anacron w następujący sposób:

vi /etc/anacronPrzejrzyj i edytuj plik Anacron, który zawiera następujące informacje:

# /etc/anacrontab: configuration file for anacron # See anacron (8) and anacrontab (5) for details. SHELL=/bin/sh PATH=/sbin:/bin:/usr/sbin:/usr/bin RANDOM_DELAY=45 # Anacron jobs will start between 8pm and 11pm. START_HOURS_RANGE=20-23 # delay will be 5 minutes + RANDOM_DELAY for cron.dailyZwróć uwagę na następujące elementy w pliku:

-

Powłoka jest określana jako

/bin/sh, a nie jako/bin/bash. Pamiętaj o tym podczas konfigurowania zadań. - RANDOM_DELAY opisuje maksymalny czas zadania w minutach. Ta wartość jest używana do przesunięcia zadań, aby nie było zbyt wielu zadań uruchomionych w tym samym czasie. Użycie tego opóźnienia jest idealne w przypadku rozwiązań VDI.

- START_HOURS_RANGE opisuje zakres czasu uruchamiania zadania.

-

Cron.daily opisuje

1okres dni wymagany dla częstotliwości wykonywania zadań. "5 to opóźnienie w minutach, które anacron czeka po ponownym uruchomieniu urządzenia.

-

Powłoka jest określana jako

Przejrzyj zadania anacronu, używając następującego polecenia:

ls -lh /etc/cron*Powinny zostać wyświetlone informacje podobne do przedstawionych na poniższym zrzucie ekranu:

Poniższy przykład kodu zawiera bardziej szczegółowy widok:

[root@redhat7 /] # ls -lh /etc/cron* - rw - - - - - - -. 1 root root 0 Nov 30 2021 /etc/cron.deny - rw - r - - r - -. 1 root root 451 Dec 27 2013 /etc/crontab /etc/cron.d: total 28k - rw - r - - r - -. 1 root root 128 Nov 30 2021 0hourly - rw - r - - r - -. 1 root root 121 Feb 25 18:11 omilogotate - rw - r - - r - -. 1 root root 118 Feb 25 18:14 omsagent - rw - r - - r - -. 1 root root 79 Feb 25 18:15 OMSConsistencyInvoker - rw - r - - r - -. 1 root root 108 Nov 9 2021 raid-check - rw - r - - r - -. 1 root root 135 Jun 1 22:35 scxagent - rw - - - - - - -. 1 root root 235 Jan 20 2020 sysstat /etc/cron.daily: total 24k - rwxr - xr - x. 1 root root 127 Jun 14 16:49 avscandaily - rwx - - - - - -. 1 root root 219 Aug 7 2019 logrotate - rwxr - xr - x. 1 root root 618 Jul 10 2018 man-db.cron - rwx - - - - - -. 1 root root 208 Nov 9 2017 mlocate - rwx - - - - - -. 1 root root 558 Apr 18 19:03 rhsmd - rwxr - xr - x. 1 root root 114 Apr 8 2021 rhui-update-client /etc/cron.hourly: total 8.0k - rwxr - xr - x. 1 root root 392 Nov 30 2021 0anacron - rwxr - xr - x. 1 root root 131 Jun 14 17:05 update /etc/cron.monthly: total 0 - rwxr - xr - x. 1 root root 0 Jun 14 17:47 mdatpupdate /etc/cron.weekly: total 0Ignoruj

/etc/cron.dkatalog; zamiast tego przejrzyj ./etc/cron.daily, hourly, monthly, and weeklyAby zaplanować cotygodniowe skanowanie antywirusowe, możesz utworzyć plik (zadanie) w

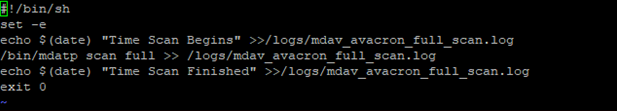

/etc/cron.weeklykatalogu.cd /etc/cron.weekly vi mdavfullscan Press Insert

#!/bin/sh set -e echo $(date) "Time Scan Begins" >>/logs/mdav_avacron_full_scan.log /usr/bin/mdatp scan full >> /logs/mdav_avacron_full_scan.log echo $(date) "Time Scan Finished" >>/logs/mdav_avacron_full_scan.log exit 0 ~ Press Esc Type: wq!Zmień uprawnienia do pliku, aby zezwolić na wykonywanie pliku za pomocą tego polecenia:

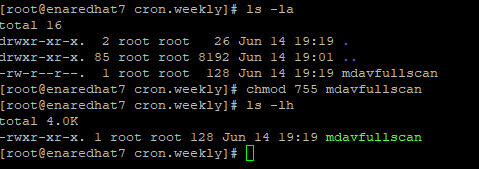

Chmod 755 mdavfullscan ls -la

[root@redhat7 cron.weekly]# ls -la total 16 drwxr - xr - x. 2 root root 26 Jun 14 19:19 . drwxr - xr - x. 85 root root 8192 Jun 14 19:01 .. - rw - r - - r - -. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] # chmod 755 mdavfullscan [root@redhat7 cron.weekly] # ls -lh total 4. 0k - rwxr - xr - x. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] #Użyj następującego polecenia, aby przetestować cotygodniowe zadanie anacron:

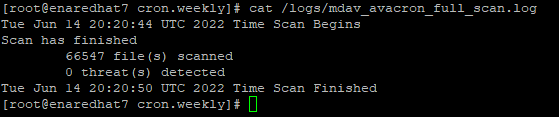

./mdavfullscanUżyj następującego polecenia, aby sprawdzić, czy zadanie zostało pomyślnie uruchomione:

cat /logs/mdav_avacron_full_scan.log

[root@redhat7 cron.weekly] # cat /logs/mdav_avacron_full_scan.log Tue Jun 14 20:20:44 UTC 2022 Time Scan Begins Scan has finished 66547 file(s) scanned 0 threat(s) detected Tue Jun 14 20:20:50 UTC 2022 Time Scan Finished [root@redhat7 cron.weekly] #

Zobacz też

- Ochrona punktu końcowego w usłudze Microsoft Defender na Linuxie

- Wymagania wstępne dotyczące Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

- Konfigurowanie ustawień zabezpieczeń i zasad dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.