Zdarzenia

9 kwi, 15 - 10 kwi, 12

Zakoduj przyszłość za pomocą sztucznej inteligencji i połącz się z elementami równorzędnymi i ekspertami języka Java w witrynie JDConf 2025.

Zarejestruj się terazTa przeglądarka nie jest już obsługiwana.

Przejdź na przeglądarkę Microsoft Edge, aby korzystać z najnowszych funkcji, aktualizacji zabezpieczeń i pomocy technicznej.

Z tego samouczka dowiesz się, jak zintegrować aplikację Tidemark z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu aplikacji Tidemark z usługą Microsoft Entra ID można wykonywać następujące czynności:

Do rozpoczęcia pracy potrzebne są następujące elementy:

W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft Entra w środowisku testowym.

Aby skonfigurować integrację aplikacji Tidemark z identyfikatorem Entra firmy Microsoft, należy dodać aplikację Tidemark z galerii do swojej listy zarządzanych aplikacji SaaS.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przejść przez konfigurację logowania jednokrotnego. Dowiedz się więcej o kreatorach platformy Microsoft 365.

Skonfiguruj i przetestuj logowanie jednokrotne firmy Microsoft z aplikacją Tidemark przy użyciu użytkownika testowego O nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i powiązanym użytkownikiem w aplikacji Tidemark.

Aby skonfigurować i przetestować logowanie jednokrotne firmy Microsoft z aplikacją Tidemark, wykonaj następujące kroki:

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne firmy Microsoft.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Przejdź do sekcji Identity Applications Enterprise Applications>>Tidemark Single sign-on (Logowanie>jednokrotne aplikacji Tidemark>dla przedsiębiorstw).

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML kliknij ikonę ołówka podstawową konfigurację protokołu SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące czynności:

a. W polu tekstowym Identyfikator (identyfikator jednostki) wpisz adres URL, używając jednego z następujących wzorców:

| Identyfikator |

|---|

https://<subdomain>.tidemark.com/saml |

https://<subdomain>.tidemark.net/saml |

b. W polu tekstowym Adres URL logowania wpisz adres URL , używając jednego z następujących wzorców:

| Adres URL logowania |

|---|

https://<subdomain>.tidemark.com/login |

https://<subdomain>.tidemark.net/login |

Uwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego identyfikatora i adresu URL logowania. Skontaktuj się z zespołem pomocy technicznej klienta aplikacji Tidemark, aby uzyskać te wartości. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

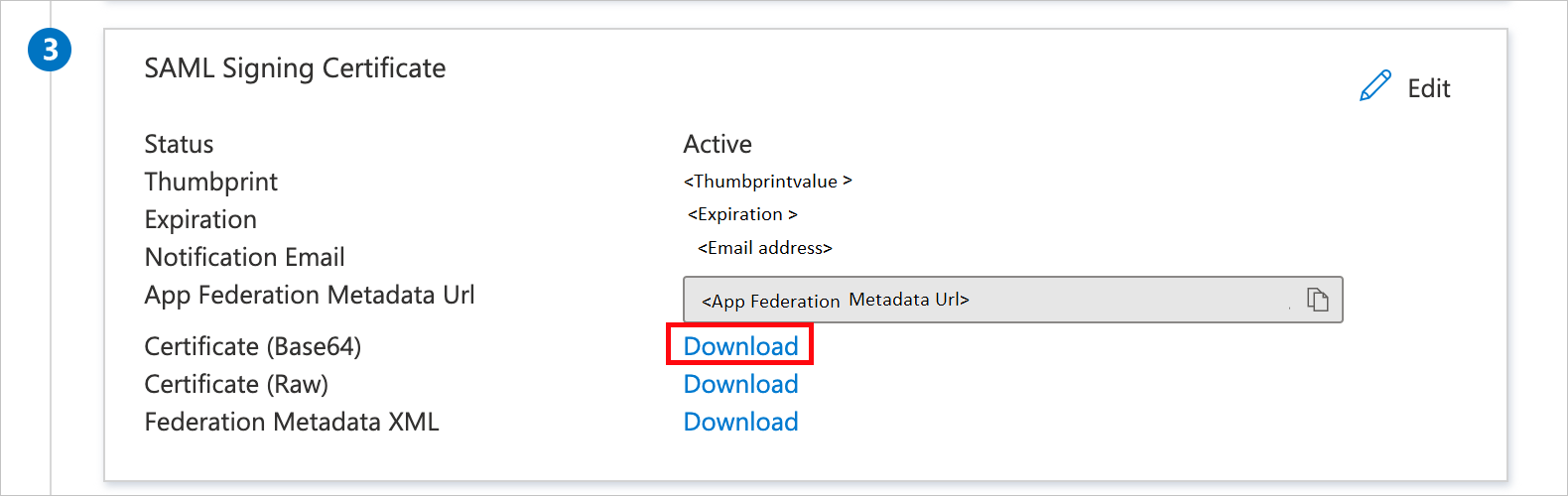

Na stronie Konfigurowanie logowania jednokrotnego za pomocą protokołu SAML w sekcji Certyfikat podpisywania SAML kliknij link Pobierz, aby pobrać certyfikat (Base64) z podanych opcji zgodnie z wymaganiami i zapisać go na komputerze.

W sekcji Konfigurowanie Tidemark skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

B.Simon.B.Simon@contoso.com.W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do aplikacji Tidemark.

Aby skonfigurować logowanie jednokrotne po stronie aplikacji Tidemark , musisz wysłać pobrany certyfikat (Base64) i odpowiednie adresy URL skopiowane z konfiguracji aplikacji zespołowi pomocy technicznej aplikacji Tidemark. Ustawią oni to ustawienie tak, aby połączenie logowania jednokrotnego SAML było ustawione właściwie po obu stronach.

W tej sekcji utworzysz użytkownika Britta Simon w aplikacji Tidemark. We współpracy z zespołem pomocy technicznej aplikacji Tidemark dodaj użytkowników na platformie Tidemark. Użytkownicy muszą być utworzeni i aktywowani przed rozpoczęciem korzystania z logowania jednokrotnego.

W tej sekcji przetestujesz konfigurację logowania jednokrotnego firmy Microsoft z następującymi opcjami.

Kliknij pozycję Przetestuj tę aplikację. Spowoduje to przekierowanie do adresu URL logowania Tidemark, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania Tidemark i zainicjuj przepływ logowania z tego miejsca.

Możesz użyć usługi Microsoft Moje aplikacje. Po kliknięciu kafelka Tidemark w Moje aplikacje nastąpi przekierowanie do adresu URL logowania Tidemark. Aby uzyskać więcej informacji, zobacz Microsoft Entra Moje aplikacje.

Po skonfigurowaniu znacznika Tidemark możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Cloud App Security.

Zdarzenia

9 kwi, 15 - 10 kwi, 12

Zakoduj przyszłość za pomocą sztucznej inteligencji i połącz się z elementami równorzędnymi i ekspertami języka Java w witrynie JDConf 2025.

Zarejestruj się terazSzkolenie

Moduł

Discover how Microsoft Entra External ID can provide secure, seamless sign-in experiences for your consumers and business customers. Explore tenant creation, app registration, flow customization, and account security.

Certyfikacja

Certificat Microsoft: asociat de administrator de identitate și acces - Certifications

Demonstrează caracteristicile Microsoft Entra ID pentru a moderniza soluțiile de identitate, a implementa soluții hibride și a implementa guvernanța identității.