Migrowanie do Ochrona punktu końcowego w usłudze Microsoft Defender — faza 2: konfiguracja

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Faza 1. Przygotowanie |

Faza 2. Konfiguracja |

Faza 3. Dołączenie |

|---|---|---|

| Jesteś tutaj! |

Witamy w fazie konfiguracji migracji do usługi Defender for Endpoint. Ta faza obejmuje następujące kroki:

- Zainstaluj ponownie/włącz program antywirusowy Microsoft Defender w punktach końcowych.

- Konfigurowanie usługi Defender dla planu punktu końcowego 1 lub planu 2

- Dodaj usługę Defender for Endpoint do listy wykluczeń istniejącego rozwiązania.

- Dodaj istniejące rozwiązanie do listy wykluczeń dla programu antywirusowego Microsoft Defender.

- Skonfiguruj grupy urządzeń, kolekcje urządzeń i jednostki organizacyjne.

Krok 1. Ponowne instalowanie/włączanie programu antywirusowego Microsoft Defender w punktach końcowych

W niektórych wersjach systemu Windows program antywirusowy Microsoft Defender został prawdopodobnie odinstalowany lub wyłączony, gdy zainstalowano oprogramowanie antywirusowe/chroniące przed złośliwym kodem. Gdy punkty końcowe z systemem Windows są dołączane do usługi Defender for Endpoint, program antywirusowy Microsoft Defender może działać w trybie pasywnym wraz z rozwiązaniem antywirusowym innym niż Microsoft. Aby dowiedzieć się więcej, zobacz Ochrona antywirusowa za pomocą usługi Defender for Endpoint.

Podczas przełączania do usługi Defender for Endpoint może być konieczne podjęcie pewnych kroków w celu ponownej instalacji lub włączenia programu antywirusowego Microsoft Defender. W poniższej tabeli opisano, co należy zrobić na klientach i serwerach z systemem Windows.

| Typ punktu końcowego | Co robić |

|---|---|

| Klienci systemu Windows (na przykład punkty końcowe z uruchomionymi Windows 10 i Windows 11) | Ogólnie rzecz biorąc, nie trzeba podejmować żadnych działań dla klientów systemu Windows (chyba że Microsoft Defender program antywirusowy został odinstalowany). Ogólnie rzecz biorąc, Microsoft Defender program antywirusowy powinien być nadal zainstalowany, ale najprawdopodobniej jest wyłączony w tym momencie procesu migracji. Po zainstalowaniu rozwiązania antywirusowego/chroniącego przed złośliwym kodem firmy innej niż Microsoft, a klienci nie są jeszcze dołączane do usługi Defender for Endpoint, program antywirusowy Microsoft Defender jest automatycznie wyłączony. Później, gdy punkty końcowe klienta zostaną dołączone do usługi Defender for Endpoint, jeśli te punkty końcowe korzystają z rozwiązania antywirusowego innego niż Microsoft, program antywirusowy Microsoft Defender przechodzi w tryb pasywny. Jeśli odinstalowano rozwiązanie antywirusowe inne niż Microsoft, program antywirusowy Microsoft Defender automatycznie przejdzie w tryb aktywny. |

| Serwery z systemem Windows | W systemie Windows Server należy ponownie zainstalować program antywirusowy Microsoft Defender i ręcznie ustawić go na tryb pasywny. Na serwerach z systemem Windows, po zainstalowaniu oprogramowania antywirusowego lub ochrony przed złośliwym kodem firmy innej niż Microsoft, program antywirusowy Microsoft Defender nie może działać razem z rozwiązaniem antywirusowym innym niż Microsoft. W takich przypadkach program antywirusowy Microsoft Defender jest wyłączony lub odinstalowany ręcznie. Aby ponownie zainstalować lub włączyć program antywirusowy Microsoft Defender w systemie Windows Server, wykonaj następujące zadania: - Ponownie włącz program antywirusowy Defender w systemie Windows Server, jeśli został wyłączony - Ponowne włączanie programu antywirusowego Defender w systemie Windows Server, jeśli został odinstalowany - Ustaw Microsoft Defender program antywirusowy na tryb pasywny w systemie Windows Server Jeśli wystąpią problemy z ponowną instalacją lub ponownym włączeniem programu antywirusowego Microsoft Defender w systemie Windows Server, zobacz Rozwiązywanie problemów: Microsoft Defender program antywirusowy jest odinstalowywany w systemie Windows Server. |

Porada

Aby dowiedzieć się więcej na temat Microsoft Defender stanów programu antywirusowego z ochroną antywirusową inną niż Microsoft, zobacz Microsoft Defender Zgodność z programem antywirusowym.

Ustaw Microsoft Defender program antywirusowy na tryb pasywny w systemie Windows Server

Porada

Teraz można uruchomić program antywirusowy Microsoft Defender w trybie pasywnym w Windows Server 2012 R2 i 2016. Aby uzyskać więcej informacji, zobacz Opcje instalacji Ochrona punktu końcowego w usłudze Microsoft Defender.

Otwórz Redaktor rejestru, a następnie przejdź do obszaru

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Edytuj (lub utwórz) wpis DWORD o nazwie ForceDefenderPassiveMode i określ następujące ustawienia:

Ustaw wartość DWORD na 1.

W obszarze Baza wybierz pozycję Szesnastkowa.

Jeśli Microsoft Defender funkcje programu antywirusowego i pliki instalacyjne zostały wcześniej usunięte z Windows Server 2016, postępuj zgodnie ze wskazówkami w temacie Konfigurowanie źródła naprawy systemu Windows, aby przywrócić pliki instalacyjne funkcji.

Uwaga

Po dołączeniu do usługi Defender for Endpoint może być konieczne ustawienie trybu pasywnego programu antywirusowego Microsoft Defender w systemie Windows Server. Aby sprawdzić, czy tryb pasywny został ustawiony zgodnie z oczekiwaniami, wyszukaj zdarzenie 5007 w dzienniku operacyjnym Microsoft-Windows-Windows Defender (znajdującym się w C:\Windows\System32\winevt\Logs), i upewnij się, że klucze rejestru ForceDefenderPassiveMode lub PassiveMode zostały ustawione na 0x1.

Czy używasz Windows Server 2012 R2, czy Windows Server 2016?

Teraz można uruchomić program antywirusowy Microsoft Defender w trybie pasywnym w Windows Server 2012 R2 i 2016 przy użyciu metody opisanej w poprzedniej sekcji. Aby uzyskać więcej informacji, zobacz Opcje instalacji Ochrona punktu końcowego w usłudze Microsoft Defender.

Krok 2. Konfigurowanie usługi Defender dla planu 1 lub planu 2 punktu końcowego

Ważna

- W tym artykule opisano sposób konfigurowania możliwości usługi Defender for Endpoint przed dołączeniem urządzeń.

- Jeśli masz usługę Defender for Endpoint Plan 1, wykonaj kroki od 1 do 5 w poniższej procedurze.

- Jeśli masz usługę Defender for Endpoint Plan 2, wykonaj kroki od 1 do 7 w poniższej procedurze.

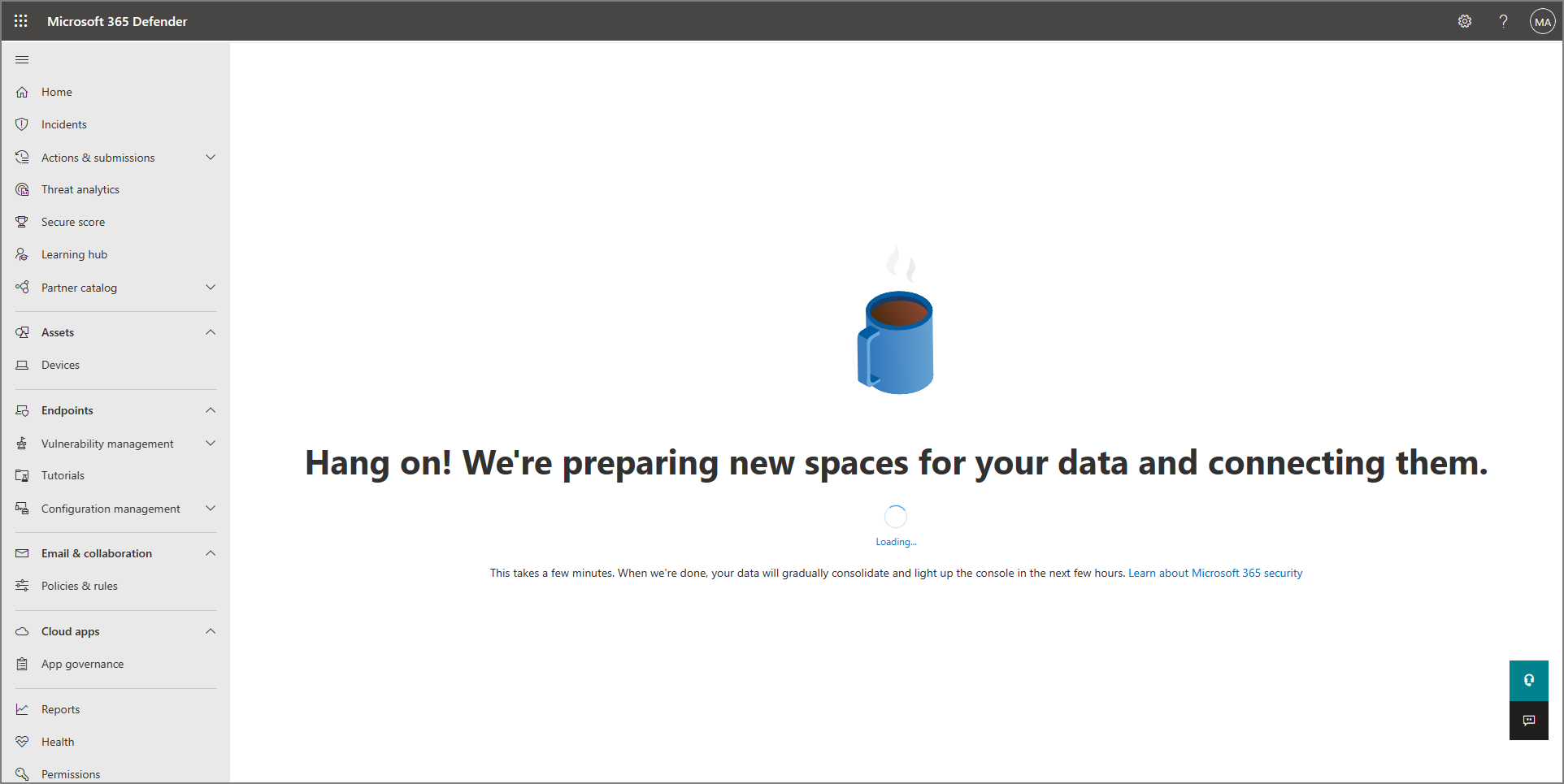

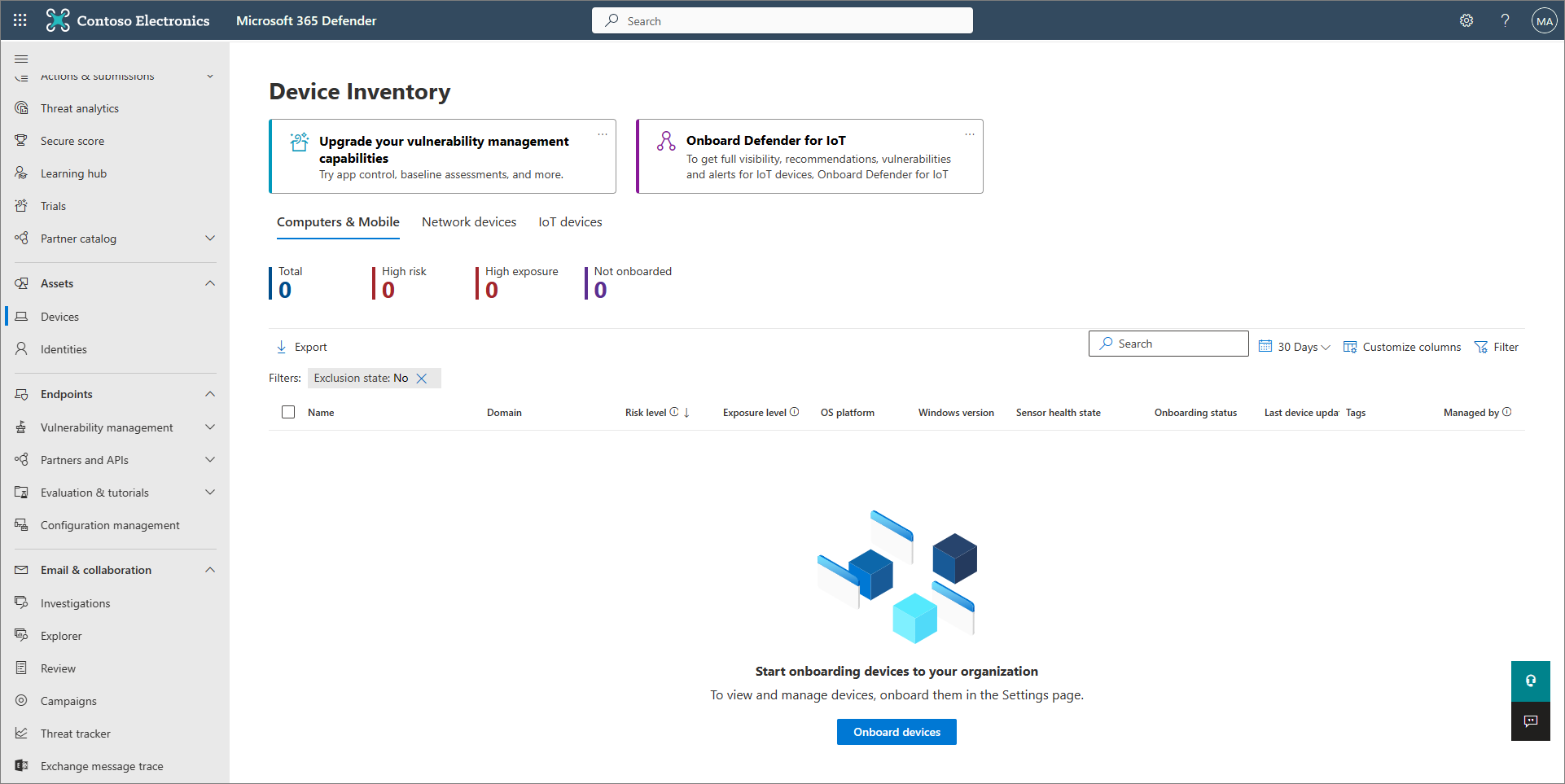

Upewnij się, że usługa Defender dla punktu końcowego jest aprowizowana. Jako administrator globalny przejdź do portalu Microsoft Defender (https://security.microsoft.com) i zaloguj się. Następnie w okienku nawigacji wybierz pozycję Urządzenia zasobów>.

W poniższej tabeli przedstawiono, jak może wyglądać ekran i co to znaczy.

Włącz ochronę przed naruszeniami. Zalecamy włączenie ochrony przed naruszeniami dla całej organizacji. To zadanie można wykonać w portalu Microsoft Defender (https://security.microsoft.com).

W portalu Microsoft Defender wybierz pozycję Ustawienia>Punkty końcowe.

Przejdź do pozycji Ogólne>funkcje zaawansowane, a następnie ustaw przełącznik ochrony przed naruszeniami na wartość Włączone.

Wybierz Zapisz.

Jeśli zamierzasz używać Microsoft Intune lub programu Microsoft Endpoint Configuration Manager do dołączania urządzeń i konfigurowania zasad urządzeń, skonfiguruj integrację z usługą Defender for Endpoint, wykonując następujące kroki:

W centrum administracyjnym Microsoft Intune (https://endpoint.microsoft.com) przejdź do pozycji Zabezpieczenia punktu końcowego.

W obszarze Konfiguracja wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender.

W obszarze Ustawienia profilu zabezpieczeń punktu końcowego ustaw przełącznik Zezwalaj Ochrona punktu końcowego w usłudze Microsoft Defender na wymuszanie konfiguracji zabezpieczeń punktu końcowegona wartość Włączone.

W górnej części ekranu wybierz pozycję Zapisz.

W portalu Microsoft Defender (https://security.microsoft.com) wybierz pozycję Ustawienia>Punkty końcowe.

Przewiń w dół do pozycji Zarządzanie konfiguracją i wybierz pozycję Zakres wymuszania.

Ustaw przełącznik użyj funkcji MDE, aby wymusić ustawienia konfiguracji zabezpieczeń z MEMna Włączone, a następnie wybierz opcje dla urządzeń klienckich z systemem Windows i Windows Server.

Jeśli planujesz używać Configuration Manager, ustaw przełącznik dla opcji Zarządzanie ustawieniami zabezpieczeń przy użyciu Configuration Manager na wartość Włączone. (Jeśli potrzebujesz pomocy w tym kroku, zobacz Współistnienie z punktem końcowym firmy Microsoft Configuration Manager).

Przewiń w dół i wybierz pozycję Zapisz.

Skonfiguruj możliwości początkowego zmniejszania obszaru podatnego na ataki. Co najmniej włącz standardowe reguły ochrony wymienione w poniższej tabeli od razu:

Standardowe reguły ochrony Metody konfiguracji Blokuj kradzież poświadczeń z podsystemu lokalnego urzędu zabezpieczeń systemu Windows (lsass.exe)

Blokowanie nadużyć wobec wykorzystywanych, narażonych na zagrożenia podpisanych kierowców

Blokowanie trwałości za pomocą subskrypcji zdarzeń Instrumentacji zarządzania Windows (WMI)Intune (profile konfiguracji urządzeń lub zasady zabezpieczeń punktu końcowego)

Mobile Zarządzanie urządzeniami (MDM) (użyj dostawcy ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules configuration service provider (CSP), aby indywidualnie włączyć i ustawić tryb dla każdej reguły.

zasady grupy lub program PowerShell (tylko wtedy, gdy nie używasz Intune, Configuration Manager lub innej platformy zarządzania na poziomie przedsiębiorstwa)Dowiedz się więcej o możliwościach zmniejszania obszaru podatnego na ataki.

Skonfiguruj możliwości ochrony nowej generacji.

Możliwości Metody konfiguracji Intune 1. W centrum administracyjnym Intune wybierz pozycjęProfile konfiguracjiurządzeń>, a następnie wybierz typ profilu, który chcesz skonfigurować. Jeśli nie utworzono jeszcze typu profilu Ograniczenia urządzenia lub chcesz utworzyć nowy, zobacz Konfigurowanie ustawień ograniczeń urządzenia w Microsoft Intune.

2. Wybierz pozycję Właściwości, a następnie wybierz pozycję Ustawienia konfiguracji: Edytuj

3. Rozwiń węzeł Microsoft Defender Antivirus.

4. Włącz ochronę dostarczaną przez chmurę.

5. Na liście rozwijanej Monituj użytkowników przed przesłaniem przykładu wybierz pozycję Wyślij wszystkie przykłady automatycznie.

6. Na liście rozwijanej Wykrywanie potencjalnie niechcianych aplikacji wybierz pozycję Włącz lub Przeprowadź inspekcję.

7. Wybierz pozycję Przejrzyj i zapisz, a następnie wybierz pozycję Zapisz.

PORADA: Aby uzyskać więcej informacji na temat Intune profilów urządzeń, w tym sposobu tworzenia i konfigurowania ich ustawień, zobacz Co to są profile urządzeń Microsoft Intune?.Menedżer konfiguracji Zobacz Tworzenie i wdrażanie zasad ochrony przed złośliwym kodem dla programu Endpoint Protection w Configuration Manager.

Podczas tworzenia i konfigurowania zasad ochrony przed złośliwym kodem należy zapoznać się z ustawieniami ochrony w czasie rzeczywistym i włączyć blok od pierwszego wejrzenia.Zaawansowane zarządzanie zasady grupy

lub

Konsolę zarządzania zasadami grupy1. Przejdź do pozycji Konfiguracja> komputeraSzablony> administracyjneSkładniki> systemu Windows Microsoft Defender Program antywirusowy.

2. Poszukaj zasad o nazwie Wyłącz program antywirusowy Microsoft Defender.

3. Wybierz pozycję Edytuj ustawienie zasad i upewnij się, że zasady są wyłączone. Ta akcja umożliwia Microsoft Defender program antywirusowy. (W niektórych wersjach systemu Windows może zostać wyświetlony program antywirusowy Windows Defender zamiast programu antywirusowego Microsoft Defender).Panel sterowania w systemie Windows Postępuj zgodnie ze wskazówkami tutaj: Włącz program antywirusowy Microsoft Defender. (W niektórych wersjach systemu Windows może zostać wyświetlony program antywirusowy Windows Defender zamiast programu antywirusowego Microsoft Defender). Jeśli masz usługę Defender for Endpoint Plan 1, początkowa konfiguracja i konfiguracja są na razie wykonywane. Jeśli masz usługę Defender for Endpoint Plan 2, przejdź do kroków 6–7.

Skonfiguruj zasady wykrywania punktów końcowych i reagowania (EDR) w centrum administracyjnym Intune (https://endpoint.microsoft.com). Aby uzyskać pomoc dotyczącą tego zadania, zobacz Tworzenie zasad EDR.

Skonfiguruj możliwości zautomatyzowanego badania i korygowania w portalu Microsoft Defender (https://security.microsoft.com). Aby uzyskać pomoc dotyczącą tego zadania, zobacz Konfigurowanie funkcji zautomatyzowanego badania i korygowania w Ochrona punktu końcowego w usłudze Microsoft Defender.

W tym momencie została ukończona początkowa konfiguracja i konfiguracja usługi Defender for Endpoint Plan 2.

Krok 3. Dodawanie Ochrona punktu końcowego w usłudze Microsoft Defender do listy wykluczeń dla istniejącego rozwiązania

Ten krok procesu konfiguracji obejmuje dodanie usługi Defender for Endpoint do listy wykluczeń dla istniejącego rozwiązania ochrony punktu końcowego i innych produktów zabezpieczających używanych przez organizację. Upewnij się, że zapoznaj się z dokumentacją dostawcy rozwiązań, aby dodać wykluczenia.

Określone wykluczenia do skonfigurowania zależą od wersji systemu Windows, w której działają punkty końcowe lub urządzenia, i są wymienione w poniższej tabeli.

| OS | Wykluczenia |

|---|---|

| Windows 11 Windows 10, wersja 1803 lub nowsza (zobacz informacje o wersji Windows 10) Windows 10, wersja 1703 lub 1709 z zainstalowanym KB4493441 |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSC.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

| Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server, wersja 1803 |

W Windows Server 2012 R2 i Windows Server 2016 uruchamiania nowoczesnego, ujednoliconego rozwiązania wymagane są następujące wykluczenia po zaktualizowaniu składnika Sense EDR przy użyciu KB5005292:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

| Windows 8.1 Windows 7 Windows Server 2008 R2 z dodatkiem SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exeUWAGA: Monitorowanie plików tymczasowych hosta 6\45 może być różnymi podfolderami numerowanymi. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Ważna

Najlepszym rozwiązaniem jest aktualizowanie urządzeń i punktów końcowych organizacji. Upewnij się, że masz najnowsze aktualizacje dotyczące oprogramowania antywirusowego Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender oraz aktualizuj systemy operacyjne i aplikacje zwiększające produktywność w organizacji.

Krok 4. Dodawanie istniejącego rozwiązania do listy wykluczeń dla programu antywirusowego Microsoft Defender

W tym kroku procesu konfiguracji należy dodać istniejące rozwiązanie do listy wykluczeń dla programu antywirusowego Microsoft Defender. Możesz wybrać jedną z kilku metod dodawania wykluczeń do programu antywirusowego Microsoft Defender, jak wymieniono w poniższej tabeli:

| Metoda | Co robić |

|---|---|

| Intune | 1. Przejdź do centrum administracyjnego Microsoft Intune i zaloguj się. 2. Wybierz pozycjęProfile konfiguracjiurządzeń>, a następnie wybierz profil, który chcesz skonfigurować. 3. W obszarze Zarządzanie wybierz pozycję Właściwości. 4. Wybierz pozycję Ustawienia konfiguracji: Edytuj. 5. Rozwiń węzeł Microsoft Defender Antivirus, a następnie rozwiń węzeł Microsoft Defender Wykluczenia antywirusowe. 6. Określ pliki i foldery, rozszerzenia i procesy do wykluczenia ze skanowania programu antywirusowego Microsoft Defender. Aby uzyskać informacje, zobacz Microsoft Defender Wykluczenia programu antywirusowego. 7. Wybierz pozycję Przejrzyj i zapisz, a następnie wybierz pozycję Zapisz. |

| Microsoft Endpoint Configuration Manager | 1. Korzystając z konsoli Configuration Manager, przejdź do obszaru Zasoby i zasadyochronyprzed złośliwym kodempunktu końcowego> zgodności>, a następnie wybierz zasady, które chcesz zmodyfikować. 2. Określ ustawienia wykluczeń dla plików i folderów, rozszerzeń i procesów, które mają zostać wykluczone ze skanowania programu antywirusowego Microsoft Defender. |

| Obiekt zasad grupy | 1. Na komputerze zarządzania zasady grupy otwórz konsolę zarządzania zasady grupy, kliknij prawym przyciskiem myszy obiekt zasady grupy, który chcesz skonfigurować, a następnie wybierz pozycję Edytuj. 2. W Redaktor zarządzania zasady grupy przejdź do pozycji Konfiguracja komputera i wybierz pozycję Szablony administracyjne. 3. Rozwiń drzewo do składników > systemu Windows Microsoft Defender wykluczeń antywirusowych>. (W niektórych wersjach systemu Windows może zostać wyświetlony program antywirusowy Windows Defender zamiast programu antywirusowego Microsoft Defender). 4. Kliknij dwukrotnie ustawienie Wykluczenia ścieżki i dodaj wykluczenia. 5. Ustaw opcję Włączone. 6. W sekcji Opcje wybierz pozycję Pokaż.... 7. Określ każdy folder we własnym wierszu w kolumnie Nazwa wartości . Jeśli określisz plik, wprowadź w pełni kwalifikowaną ścieżkę do pliku, w tym literę dysku, ścieżkę folderu, nazwę pliku i rozszerzenie. Wprowadź wartość 0 w kolumnie Wartość . 8. Wybierz przycisk OK. 9. Kliknij dwukrotnie ustawienie Wykluczenia rozszerzeń i dodaj wykluczenia. 10. Ustaw opcję Włączone. 11. W sekcji Opcje wybierz pozycję Pokaż.... 12. Wprowadź każde rozszerzenie pliku we własnym wierszu w kolumnie Nazwa wartości . Wprowadź wartość 0 w kolumnie Wartość . 13. Wybierz przycisk OK. |

| Obiekt lokalnych zasad grupy | 1. Na punkcie końcowym lub urządzeniu otwórz zasady grupy Redaktor lokalny. 2. Przejdź do pozycji Konfiguracja> komputeraSzablony> administracyjneSkładniki> systemu Windows Microsoft Defender Wykluczenia antywirusowe>. (W niektórych wersjach systemu Windows może zostać wyświetlony program antywirusowy Windows Defender zamiast programu antywirusowego Microsoft Defender). 3. Określ ścieżkę i wykluczenia procesów. |

| Klucz rejestru | 1. Wyeksportuj następujący klucz rejestru: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Zaimportuj klucz rejestru. Oto dwa przykłady: - Ścieżka lokalna: regedit.exe /s c:\temp\MDAV_Exclusion.reg- Udział sieciowy: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Należy pamiętać o następujących kwestiach dotyczących wykluczeń

Po dodaniu wykluczeń do skanowania programu antywirusowego Microsoft Defender należy dodać ścieżkę i wykluczenia procesów.

- Wykluczenia ścieżek wykluczają określone pliki i dostęp do tych plików.

- Wykluczenia procesów wykluczają wszystkie elementy procesu, ale nie wykluczają samego procesu.

- Wyświetl listę wykluczeń procesu przy użyciu pełnej ścieżki, a nie tylko ich nazwy. (Metoda tylko do nazwy jest mniej bezpieczna).

- Jeśli wyświetlisz listę wszystkich plików wykonywalnych (.exe) jako wykluczenie ścieżki i wykluczenie procesu, proces i wszystkie jego elementy zostaną wykluczone.

Krok 5. Konfigurowanie grup urządzeń, kolekcji urządzeń i jednostek organizacyjnych

Grupy urządzeń, kolekcje urządzeń i jednostki organizacyjne umożliwiają zespołowi ds. zabezpieczeń wydajne i efektywne zarządzanie zasadami zabezpieczeń i przypisywanie ich. W poniższej tabeli opisano każdą z tych grup i sposób ich konfigurowania. Twoja organizacja może nie używać wszystkich trzech typów kolekcji.

Uwaga

Tworzenie grupy urządzeń jest obsługiwane w usłudze Defender for Endpoint Plan 1 i Plan 2.

| Typ kolekcji | Co robić |

|---|---|

| Grupy urządzeń (wcześniej nazywane grupami maszyn) umożliwiają zespołowi ds. operacji zabezpieczeń konfigurowanie możliwości zabezpieczeń, takich jak zautomatyzowane badanie i korygowanie. Grupy urządzeń są również przydatne do przypisywania dostępu do tych urządzeń, dzięki czemu zespół ds. operacji zabezpieczeń może w razie potrzeby podjąć akcje korygowania. Grupy urządzeń są tworzone, gdy atak został wykryty i zatrzymany, alerty, takie jak "początkowy alert dostępu", zostały wyzwolone i wyświetlone w portalu Microsoft Defender. |

1. Przejdź do portalu Microsoft Defender (https://security.microsoft.com). 2. W okienku nawigacji po lewej stronie wybierz pozycję Ustawienia>Punkty końcowe>Uprawnienia Grupy>urządzeń. 3. Wybierz pozycję + Dodaj grupę urządzeń. 4. Określ nazwę i opis grupy urządzeń. 5. Na liście Poziom automatyzacji wybierz opcję. (Zalecamy ustawienie Pełne — automatyczne korygowanie zagrożeń). Aby dowiedzieć się więcej na temat różnych poziomów automatyzacji, zobacz Jak są korygowane zagrożenia. 6. Określ warunki pasującej reguły, aby określić, które urządzenia należą do grupy urządzeń. Możesz na przykład wybrać domenę, wersje systemu operacyjnego, a nawet użyć tagów urządzeń. 7. Na karcie Dostęp użytkownika określ role, które powinny mieć dostęp do urządzeń uwzględnionych w grupie urządzeń. 8. Wybierz pozycję Gotowe. |

| Kolekcje urządzeń umożliwiają zespołowi ds. operacji zabezpieczeń zarządzanie aplikacjami, wdrażanie ustawień zgodności lub instalowanie aktualizacji oprogramowania na urządzeniach w organizacji. Kolekcje urządzeń są tworzone przy użyciu Configuration Manager. |

Wykonaj kroki opisane w temacie Tworzenie kolekcji. |

| Jednostki organizacyjne umożliwiają logiczne grupowanie obiektów, takich jak konta użytkowników, konta usług lub konta komputerów. Następnie można przypisać administratorów do określonych jednostek organizacyjnych i zastosować zasady grupy w celu wymuszenia docelowych ustawień konfiguracji. Jednostki organizacyjne są definiowane w Microsoft Entra Domain Services. |

Wykonaj kroki opisane w temacie Tworzenie jednostki organizacyjnej w domenie zarządzanej Microsoft Entra Domain Services. |

Następny krok

Gratulacje! Ukończono fazę konfiguracji migracji do usługi Defender for Endpoint!

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla