Jak działa zautomatyzowane badanie i reagowanie w Ochrona usługi Office 365 w usłudze Microsoft Defender

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w Microsoft Defender XDR Office 365 planie 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami dotyczącymi wersji próbnej tutaj.

W miarę wyzwalania alertów zabezpieczeń zespół ds. operacji zabezpieczeń musi przeanalizować te alerty i podjąć kroki w celu ochrony organizacji. Czasami zespoły ds. operacji zabezpieczeń mogą czuć się przeciążone przez liczbę wyzwalanych alertów. Funkcje zautomatyzowanego badania i reagowania (AIR) w Ochrona usługi Office 365 w usłudze Microsoft Defender mogą pomóc.

Funkcja AIR umożliwia zespołowi ds. operacji zabezpieczeń wydajniejsze i wydajniejsze działanie. Możliwości air obejmują zautomatyzowane procesy badania w odpowiedzi na znane zagrożenia, które istnieją obecnie. Odpowiednie akcje korygowania oczekują na zatwierdzenie, umożliwiając zespołowi ds. operacji zabezpieczeń reagowanie na wykryte zagrożenia.

W tym artykule opisano sposób działania funkcji AIR w kilku przykładach. Gdy wszystko będzie gotowe do rozpoczęcia korzystania z funkcji AIR, zobacz Automatyczne badanie zagrożeń i reagowanie na nie.

- Przykład 1: Komunikat phish zgłoszony przez użytkownika uruchamia podręcznik badania

- Przykład 2. Administrator zabezpieczeń wyzwala badanie z poziomu Eksploratora zagrożeń

- Przykład 3: Zespół ds. operacji zabezpieczeń integruje środowisko AIR ze swoim rozwiązaniem SIEM przy użyciu interfejsu API działania zarządzania Office 365

Przykład: komunikat phish zgłoszony przez użytkownika uruchamia podręcznik badania

Załóżmy, że użytkownik w organizacji otrzymuje wiadomość e-mail, która jego zdaniem jest próbą wyłudzania informacji. Użytkownik wytrenowany do zgłaszania takich komunikatów używa dodatków Microsoft Report Message lub Report Phishing, aby wysłać je do firmy Microsoft w celu analizy. Przesyłanie jest również wysyłane do systemu i jest widoczne w Eksploratorze w widoku Przesłane (wcześniej nazywanym widokiem zgłaszanym przez użytkownika ). Ponadto komunikat zgłoszony przez użytkownika wyzwala teraz alert informacyjny oparty na systemie, który automatycznie uruchamia podręcznik badania.

W fazie badania głównego są oceniane różne aspekty wiadomości e-mail. Te aspekty obejmują:

- Określenie, jakiego rodzaju zagrożenie może być;

- Kto go wysłał;

- Skąd wysłano wiadomość e-mail (wysyłanie infrastruktury);

- Czy inne wystąpienia wiadomości e-mail zostały dostarczone lub zablokowane;

- Ocena od naszych analityków;

- Czy wiadomość e-mail jest skojarzona ze znanymi kampaniami;

- i nie tylko.

Po zakończeniu badania głównego podręcznik zawiera listę zalecanych akcji do wykonania w oryginalnej wiadomości e-mail oraz skojarzonych z nią jednostek (na przykład plików, adresów URL i adresatów).

Następnie jest wykonywanych kilka kroków badania zagrożeń i wyszukiwania zagrożeń:

- Podobne wiadomości e-mail są identyfikowane za pośrednictwem wyszukiwania klastra poczty e-mail.

- Sygnał jest udostępniany innym platformom, takim jak Ochrona punktu końcowego w usłudze Microsoft Defender.

- Ustala się, czy użytkownicy klikną złośliwe linki w podejrzanych wiadomościach e-mail.

- Sprawdzanie odbywa się w Exchange Online Protection (EOP) i Ochrona usługi Office 365 w usłudze Microsoft Defender, aby sprawdzić, czy istnieją inne podobne komunikaty zgłaszane przez użytkowników.

- Sprawdzanie jest wykonywane w celu sprawdzenia, czy użytkownik został naruszony. Ta kontrola wykorzystuje sygnały w Office 365, Microsoft Defender for Cloud Apps i Tożsamość Microsoft Entra, korelując wszelkie anomalie związane z aktywnością użytkownika.

W fazie polowania zagrożenia i zagrożenia są przypisywane do różnych kroków wyszukiwania zagrożeń.

Korygowanie to ostatnia faza podręcznika. W tej fazie są podejmowane kroki korygowania w oparciu o fazy badania i wyszukiwania zagrożeń.

Przykład: administrator zabezpieczeń wyzwala badanie z Eksploratora zagrożeń

Oprócz zautomatyzowanych badań wyzwalanych przez alert zespół ds. operacji zabezpieczeń organizacji może wyzwolić automatyczne badanie z widoku w Eksploratorze zagrożeń. To badanie tworzy również alert, dzięki czemu Microsoft Defender XDR zdarzenia i zewnętrzne narzędzia SIEM mogą zobaczyć, że to badanie zostało wyzwolone.

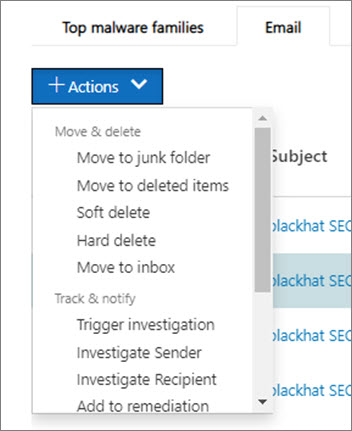

Załóżmy na przykład, że używasz widoku Złośliwe oprogramowanie w Eksploratorze. Korzystając z kart poniżej wykresu, wybierz kartę Email. Jeśli wybierzesz co najmniej jeden element na liście, zostanie aktywowany przycisk + Akcje.

W menu Akcje możesz wybrać pozycję Wyzwól badanie.

Podobnie jak w przypadku podręczników wyzwalanych przez alert, automatyczne badania, które są wyzwalane z widoku w Eksploratorze, obejmują główne badanie, kroki identyfikowania i korelowania zagrożeń oraz zalecane działania w celu wyeliminowania tych zagrożeń.

Przykład: Zespół ds. operacji zabezpieczeń integruje środowisko AIR ze swoim rozwiązaniem SIEM przy użyciu interfejsu API działania zarządzania Office 365

Funkcje air w Ochrona usługi Office 365 w usłudze Microsoft Defender obejmują raporty & szczegółów, których zespoły ds. operacji zabezpieczeń mogą używać do monitorowania zagrożeń i reagowania na nie. Można jednak również zintegrować funkcje AIR z innymi rozwiązaniami. Przykłady obejmują system zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM), system zarządzania przypadkami lub niestandardowe rozwiązanie do raportowania. Tego rodzaju integracje można przeprowadzić przy użyciu interfejsu API działania zarządzania Office 365.

Na przykład niedawno organizacja skonfigurowała dla swojego zespołu ds. operacji zabezpieczeń sposób wyświetlania alertów phish zgłaszanych przez użytkowników, które zostały już przetworzone przez air. Ich rozwiązanie integruje odpowiednie alerty z serwerem SIEM organizacji i systemem zarządzania przypadkami. Rozwiązanie znacznie zmniejsza liczbę wyników fałszywie dodatnich, dzięki czemu zespół ds. operacji zabezpieczeń może skupić swój czas i nakład pracy na rzeczywistych zagrożeniach. Aby dowiedzieć się więcej o tym rozwiązaniu niestandardowym, zobacz Blog społeczności technicznej: Zwiększanie skuteczności soc za pomocą Ochrona usługi Office 365 w usłudze Microsoft Defender i interfejsu API zarządzania O365.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla