Konfigurowanie modułu DKIM do podpisywania poczty z domeny platformy Microsoft 365

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w Microsoft Defender XDR Office 365 planie 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami dotyczącymi wersji próbnej tutaj.

DomainKeys Identified Mail (DKIM) to metoda uwierzytelniania poczty e-mail , która pomaga zweryfikować pocztę wysłaną z organizacji platformy Microsoft 365, aby zapobiec fałszowaniu nadawców używanych w przypadku naruszenia zabezpieczeń poczty e-mail (BEC), oprogramowania wymuszającego okup i innych ataków wyłudzania informacji.

Podstawowym celem modułu DKIM jest sprawdzenie, czy komunikat nie został zmieniony podczas przesyłania. Specjalnie:

- Co najmniej jeden klucz prywatny jest generowany dla domeny i jest używany przez źródłowy system poczty e-mail do cyfrowego podpisywania ważnych części komunikatów wychodzących. Te części komunikatów obejmują:

- Z pól nagłówka wiadomości: Do, Temat, MIME-Version, Content-Type, Date i inne (w zależności od źródłowego systemu poczty e-mail).

- Treść komunikatu.

- Podpis cyfrowy jest przechowywany w polu nagłówek DKIM-Signature w nagłówku wiadomości i pozostaje ważny, o ile pośrednie systemy poczty e-mail nie modyfikują podpisanych części wiadomości. Domena podpisywania jest identyfikowana przez wartość d= w polu nagłówka DKIM-Signature .

- Odpowiednie klucze publiczne są przechowywane w rekordach DNS dla domeny podpisywania (rekordy CNAME w usłudze Microsoft 365; inne systemy poczty e-mail mogą używać rekordów TXT).

- Docelowe systemy poczty e-mail używają wartości d= w polu nagłówka DKIM-Signature , aby:

- Zidentyfikuj domenę podpisywania.

- Wyszukaj klucz publiczny w rekordzie DNS DKIM dla domeny.

- Użyj klucza publicznego w rekordzie DNS DKIM dla domeny, aby zweryfikować podpis komunikatu.

Ważne fakty dotyczące infrastruktury DKIM:

- Domena, która jest używana do podpisywania komunikatu przez program DKIM, nie jest wymagana do dopasowania do domeny w adresach MAIL FROM lub From w wiadomości. Aby uzyskać więcej informacji na temat tych adresów, zobacz Dlaczego internetowa poczta e-mail wymaga uwierzytelniania.

- Komunikat może zawierać wiele sygnatur DKIM różnych domen. W rzeczywistości wiele hostowanych usług poczty e-mail podpisuje komunikat przy użyciu domeny usługi, a następnie ponownie podpisuje komunikat przy użyciu domeny klienta, gdy klient skonfiguruje podpisywanie DKIM dla domeny.

Zanim zaczniemy, oto, co musisz wiedzieć o infrastrukturze DKIM na platformie Microsoft 365 na podstawie domeny poczty e-mail:

Jeśli używasz tylko domeny microsoft online Email routingu (MOERA) dla poczty e-mail (na przykład contoso.onmicrosoft.com): Nie musisz nic robić. Firma Microsoft automatycznie tworzy 2048-bitową parę kluczy publiczno-prywatnych z początkowej domeny *.onmicrosoft.com. Komunikaty wychodzące są automatycznie podpisywane przez moduł DKIM przy użyciu klucza prywatnego. Klucz publiczny jest publikowany w rekordzie DNS, dzięki czemu docelowe systemy poczty e-mail mogą weryfikować podpis DKIM komunikatów.

Można jednak również ręcznie skonfigurować podpisywanie DKIM przy użyciu domeny *.onmicrosoft.com. Aby uzyskać instrukcje, zobacz sekcję Używanie portalu usługi Defender do dostosowywania podpisywania przez program DKIM komunikatów wychodzących przy użyciu domeny *.onmicrosoft.com w dalszej części tego artykułu.

Aby sprawdzić, czy komunikaty wychodzące są automatycznie podpisywane przez moduł DKIM, zobacz sekcję Verify DKIM signing of outbound mail from Microsoft 365 (Weryfikowanie podpisywania przez moduł DKIM poczty wychodzącej z usługi Microsoft 365 ) w dalszej części tego artykułu.

Aby uzyskać więcej informacji na temat domen *.onmicrosoft.com, zobacz Dlaczego mam domenę "onmicrosoft.com"?

Jeśli używasz co najmniej jednej domeny niestandardowej do obsługi poczty e-mail (na przykład contoso.com): Mimo że wszystkie wychodzące wiadomości e-mail z platformy Microsoft 365 są automatycznie podpisywane przez domenę MOERA, nadal masz więcej pracy do wykonania w celu zapewnienia maksymalnej ochrony poczty e-mail:

Skonfiguruj podpisywanie DKIM przy użyciu domen niestandardowych lub domen podrzędnych: komunikat musi być podpisany przez usługę DKIM przez domenę w polu Adres od. Zalecamy również skonfigurowanie DMARC, a DKIM przekazuje weryfikację DMARC tylko wtedy, gdy domena, która DKIM podpisała komunikat i domena w wyrównaniu adresu od.

Zagadnienia dotyczące domeny podrzędnej:

W przypadku usług poczty e-mail, które nie są pod bezpośrednią kontrolą (na przykład zbiorczych usług poczty e-mail), zalecamy użycie poddomeny (na przykład marketing.contoso.com) zamiast głównej domeny poczty e-mail (na przykład contoso.com). Nie chcesz, aby problemy z pocztą wysłaną z tych usług poczty e-mail miały wpływ na reputację poczty wysyłanej przez pracowników w głównej domenie poczty e-mail. Aby uzyskać więcej informacji na temat dodawania domen podrzędnych, zobacz Czy mogę dodać niestandardowe domeny podrzędne lub wiele domen do platformy Microsoft 365?

Każda poddomena używana do wysyłania wiadomości e-mail z usługi Microsoft 365 wymaga własnej konfiguracji DKIM.

Porada

Email ochrona uwierzytelniania dla niezdefiniowanych domen podrzędnych jest objęta usługą DMARC. Wszystkie poddomeny (zdefiniowane lub nie) dziedziczą ustawienia DMARC domeny nadrzędnej (które można zastąpić na poddomenę). Aby uzyskać więcej informacji, zobacz Konfigurowanie usługi DMARC w celu zweryfikowania domeny Z adresu dla nadawców w usłudze Microsoft 365.

Jeśli jesteś właścicielem zarejestrowanych, ale nieużywanych domen: jeśli jesteś właścicielem zarejestrowanych domen, które nie są używane do obsługi poczty e-mail lub w ogóle (znanych również jako domeny zaparkowane), nie publikuj rekordów DKIM dla tych domen. Brak rekordu DKIM (w związku z tym brak klucza publicznego w systemie DNS w celu zweryfikowania podpisu komunikatu) uniemożliwia weryfikację sfałszowanych domen przez moduł DKIM.

Sam program DKIM nie wystarczy. Aby uzyskać najlepszy poziom ochrony poczty e-mail dla domen niestandardowych, należy również skonfigurować SPF i DMARC w ramach ogólnej strategii uwierzytelniania poczty e-mail . Aby uzyskać więcej informacji, zobacz sekcję Następne kroki na końcu tego artykułu.

W pozostałej części tego artykułu opisano rekordy CNAME DKIM, które należy utworzyć dla domen niestandardowych w usłudze Microsoft 365, oraz procedury konfiguracji dla infrastruktury DKIM przy użyciu domen niestandardowych.

Porada

Konfigurowanie podpisywania DKIM przy użyciu domeny niestandardowej jest kombinacją procedur w usłudze Microsoft 365 i procedur u rejestratora domen domeny niestandardowej.

Udostępniamy instrukcje dotyczące tworzenia rekordów CNAME dla różnych usług platformy Microsoft 365 u wielu rejestratorów domen. Możesz użyć tych instrukcji jako punktu początkowego, aby utworzyć rekordy CNAME DKIM. Aby uzyskać więcej informacji, zobacz Dodawanie rekordów DNS w celu nawiązania połączenia z domeną.

Jeśli nie znasz konfiguracji DNS, skontaktuj się z rejestratorem domen i poproś o pomoc.

Składnia rekordów CNAME DKIM

Porada

Użyjesz portalu usługi Defender lub Exchange Online programu PowerShell, aby wyświetlić wymagane wartości CNAME dla podpisywania przez program DKIM komunikatów wychodzących przy użyciu domeny niestandardowej. Przedstawione tutaj wartości służą tylko do celów ilustracyjnych. Aby uzyskać wartości wymagane dla domen niestandardowych lub domen podrzędnych, skorzystaj z procedur w dalszej części tego artykułu.

DKIM jest wyczerpująco opisane w RFC 6376.

Podstawowa składnia rekordów CNAME DKIM dla domen niestandardowych, które wysyłają pocztę z platformy Microsoft 365, to:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

W usłudze Microsoft 365 dwie pary kluczy publiczno-prywatnych są generowane po włączeniu podpisywania DKIM przy użyciu domeny niestandardowej lub domeny podrzędnej. Klucze prywatne, które są używane do podpisywania komunikatu, są niedostępne. Rekordy CNAME wskazują odpowiednie klucze publiczne, które są używane do weryfikowania podpisu DKIM. Te rekordy są nazywane selektorami.

- Tylko jeden selektor jest aktywny i jest używany, gdy podpisywanie DKIM przy użyciu domeny niestandardowej jest włączone.

- Drugi selektor jest nieaktywny. Jest on aktywowany i używany tylko po każdej przyszłej rotacji kluczy DKIM, a następnie dopiero po dezaktywowaniu oryginalnego selektora.

Selektor używany do weryfikowania podpisu DKIM (który wnioskuje klucz prywatny użyty do podpisania komunikatu) jest przechowywany w wartości s= w polu nagłówka DKIM-Signature (na przykład

s=selector1-contoso-com).Nazwa hosta: wartości są takie same dla wszystkich organizacji platformy Microsoft 365:

selector1._domainkeyiselector2._domainkey.<CustomDomain>: domena niestandardowa lub domena podrzędna z kropkami zamienionymi na kreski. Na przykład

contoso.comstaje sięcontoso-comelementem lubmarketing.contoso.comstaje się .marketing-contoso-com<InitialDomain>: *.onmicrosoft.com użyte podczas rejestracji na platformie Microsoft 365 (na przykład contoso.onmicrosoft.com).

Na przykład twoja organizacja ma następujące domeny w usłudze Microsoft 365:

- Domena początkowa: cohovineyardandwinery.onmicrosoft.com

- Domeny niestandardowe: cohovineyard.com i cohowinery.com

Należy utworzyć dwa rekordy CNAME w każdej domenie niestandardowej, w sumie cztery rekordy CNAME:

Rekordy CNAME w domenie cohovineyard.com:

Nazwa hosta:

selector1._domainkey

Wskazuje adres lub wartość:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comNazwa hosta:

selector2._domainkey

Wskazuje adres lub wartość:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comRekordy CNAME w domenie cohowinery.com:

Nazwa hosta:

selector1._domainkey

Wskazuje adres lub wartość:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comNazwa hosta:

selector2._domainkey

Wskazuje adres lub wartość:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Konfigurowanie podpisywania przez program DKIM komunikatów wychodzących na platformie Microsoft 365

Używanie portalu usługi Defender do włączania podpisywania komunikatów wychodzących przez program DKIM przy użyciu domeny niestandardowej

Porada

Włączenie podpisywania przez moduł DKIM komunikatów wychodzących przy użyciu domeny niestandardowej skutecznie przełącza podpisywanie DKIM z korzystania z początkowej domeny *.onmicrosoft.com do korzystania z domeny niestandardowej.

Domeny niestandardowej lub poddomeny można użyć do wylogowania poczty wychodzącej DKIM dopiero po pomyślnym dodaniu domeny do platformy Microsoft 365. Aby uzyskać instrukcje, zobacz Dodawanie domeny.

Głównym czynnikiem określającym, kiedy domena niestandardowa uruchamia pocztę wychodzącą podpisywania DKIM, jest wykrywanie rekordu CNAME w systemie DNS.

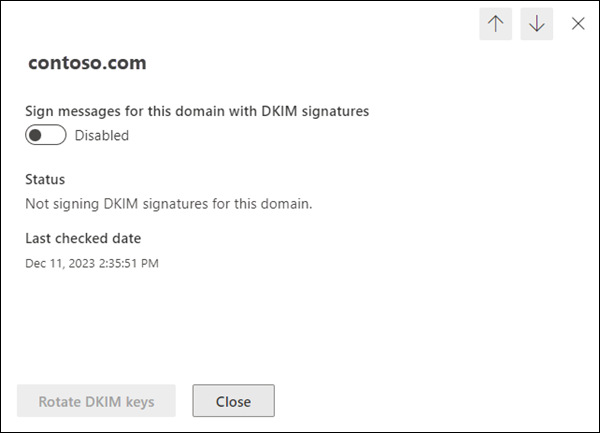

Aby skorzystać z procedur w tej sekcji, domena niestandardowa lub poddomena musi zostać wyświetlona na karcie DKIM na stronie ustawień uwierzytelniania Email pod adresem https://security.microsoft.com/authentication?viewid=DKIM. Właściwości domeny w wysuwanych szczegółach muszą zawierać następujące wartości:

- Przełącznik Sign messages for this domain with DKIM signatures (Podpisywanie komunikatów dla tej domeny przy użyciu sygnatur DKIM ) ma wartość Wyłączone

.

. - Wartość Stanto Nie podpisywanie podpisów DKIM dla domeny.

- Tworzenie kluczy DKIM nie jest obecne. Obracanie kluczy DKIM jest widoczne, ale jest wyszarzone.

Kontynuuj, jeśli domena spełnia te wymagania.

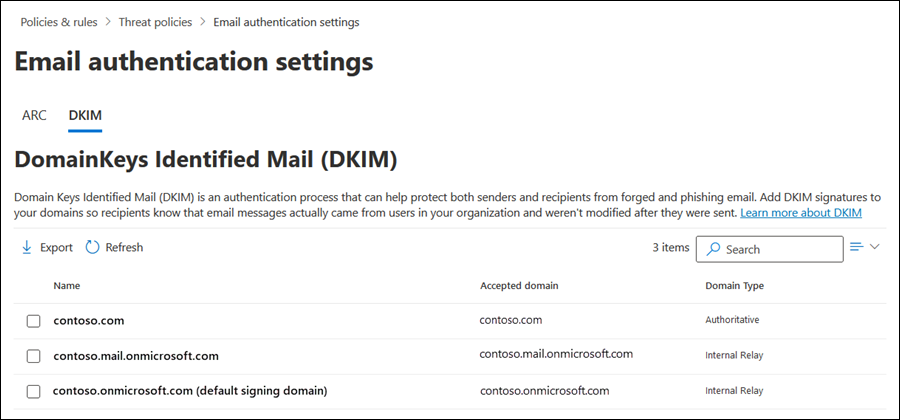

W portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do strony Email & zasady współpracy>& reguły> zasad >zagrożeńEmail ustawienia uwierzytelniania. Aby przejść bezpośrednio do strony ustawień uwierzytelniania Email, użyj polecenia https://security.microsoft.com/authentication.

Na stronie ustawień uwierzytelniania Email wybierz kartę DKIM.

Na karcie DKIM wybierz domenę niestandardową do skonfigurowania, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy.

W wyświetlonym wysuwu szczegółów domeny wybierz przełącznik Podpisz komunikaty dla tej domeny z podpisami DKIM , który jest obecnie ustawiony na wartość Wyłączone

.

.Zanotuj wartość Data ostatnio zaznaczona .

Zostanie otwarte okno dialogowe błędu klienta . Błąd zawiera wartości do użycia w dwóch rekordach CNAME utworzonych przez rejestratora domeny dla domeny.

W tym przykładzie domena niestandardowa jest contoso.com, a domena początkowa organizacji platformy Microsoft 365 jest contoso.onmicrosoft.com. Komunikat o błędzie wygląda następująco:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.W związku z tym rekordy CNAME, które należy utworzyć w systemie DNS dla domeny contoso.com, to:

Nazwa hosta:

selector1._domainkey

Wskazuje adres lub wartość:selector1-contoso-com._domainkey.contoso.onmicrosoft.comNazwa hosta:

selector2._domainkey

Wskazuje adres lub wartość:selector2-contoso-com._domainkey.contoso.onmicrosoft.comSkopiuj informacje z okna dialogowego błędu (zaznacz tekst i naciśnij klawisze CTRL+C), a następnie wybierz przycisk OK.

Pozostaw otwarty wysuwany obszar szczegółów domeny.

W innej karcie lub oknie przeglądarki przejdź do rejestratora domeny dla domeny, a następnie utwórz dwa rekordy CNAME, korzystając z informacji z poprzedniego kroku.

Udostępniamy instrukcje dotyczące tworzenia rekordów CNAME dla różnych usług platformy Microsoft 365 u wielu rejestratorów domen. Możesz użyć tych instrukcji jako punktu początkowego, aby utworzyć rekordy CNAME DKIM. Aby uzyskać więcej informacji, zobacz Dodawanie rekordów DNS w celu nawiązania połączenia z domeną.

Wykrycie utworzonych nowych rekordów CNAME przez platformę Microsoft 365 trwa kilka minut (lub może być dłużej).

Po chwili wróć do właściwości domeny, które pozostały otwarte w kroku 5, i wybierz przełącznik Podpisz komunikaty dla tej domeny za pomocą podpisów DKIM .

Po kilku sekundach zostanie otwarte następujące okno dialogowe:

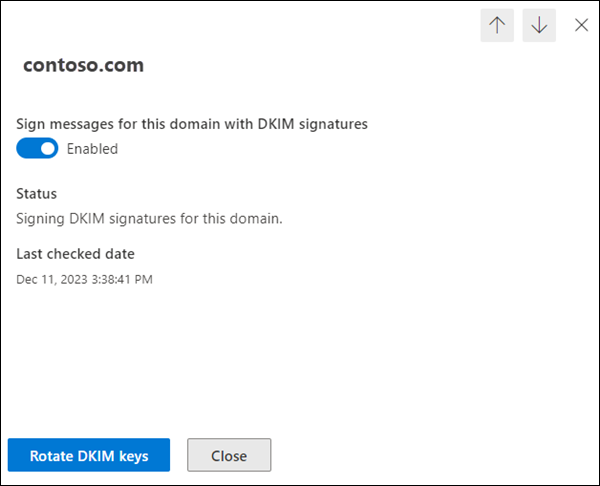

Po wybraniu przycisku OK , aby zamknąć okno dialogowe, sprawdź następujące ustawienia w wysuwanym oknie szczegółów:

- Przełącznik Sign messages for this domain with DKIM signatures (Podpisywanie komunikatów dla tej domeny przy użyciu sygnatur DKIM ) ma wartość Włączone

.

. - Wartość Stan to Podpisywanie podpisów DKIM dla tej domeny.

- Rotacja kluczy DKIM jest dostępna.

- Data ostatniego sprawdzenia: data i godzina powinny być nowsze niż oryginalna wartość w kroku 4.

- Przełącznik Sign messages for this domain with DKIM signatures (Podpisywanie komunikatów dla tej domeny przy użyciu sygnatur DKIM ) ma wartość Włączone

Użyj portalu usługi Defender, aby dostosować podpisywanie przez program DKIM komunikatów wychodzących przy użyciu domeny *.onmicrosoft.com

Jak opisano wcześniej w tym artykule, początkowa domena *.onmicrosoft.com jest automatycznie skonfigurowana do podpisywania wszystkich wychodzących wiadomości e-mail z organizacji platformy Microsoft 365 i należy skonfigurować domeny niestandardowe do podpisywania komunikatów wychodzących przez program DKIM.

Można jednak również użyć procedur w tej sekcji, aby wpłynąć na podpisywanie DKIM przy użyciu domeny *.onmicrosoft.com:

- Wygeneruj nowe klucze. Nowe klucze są automatycznie dodawane i używane w centrach danych platformy Microsoft 365.

- Właściwości domeny *.onmicrosoft.com są wyświetlane poprawnie w wysuwnym okienku szczegółów domeny na karcie DKIM na stronie ustawień uwierzytelniania Email w programie PowerShell lub w programie https://security.microsoft.com/authentication?viewid=DKIM PowerShell. Ten wynik umożliwia przyszłe operacje konfiguracji DKIM dla domeny (na przykład ręczne obracanie kluczy).

Aby skorzystać z procedur w tej sekcji, domena *.onmicrosoft.com musi być wyświetlana na karcie DKIM strony ustawień uwierzytelniania Email pod adresem https://security.microsoft.com/authentication?viewid=DKIM. Właściwości domeny *.onmicrosoft.com w wysuwu szczegółów muszą zawierać następujące wartości:

- Przełącznik Podpisywanie komunikatów dla tej domeny przy użyciu podpisów DKIM nie jest dostępny.

- Wartość Stanto Brak kluczy DKIM zapisanych dla tej domeny.

- Tworzenie kluczy DKIM jest obecny.

Kontynuuj, jeśli domena spełnia te wymagania.

W portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do strony Email & zasady współpracy>& reguły> zasad >zagrożeńEmail ustawienia uwierzytelniania. Aby przejść bezpośrednio do strony ustawień uwierzytelniania Email, użyj polecenia https://security.microsoft.com/authentication.

Na stronie ustawień uwierzytelniania Email wybierz kartę DKIM.

Na karcie DKIM wybierz domenę *.onmicrosoft.com do skonfigurowania, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy.

W wyświetlonym wysuwu szczegółów domeny wybierz pozycję Utwórz klucze DKIM.

Po zakończeniu tworzenia klucza DKIM zostanie otwarte okno dialogowe Publikowanie rekordów CNAME . Wybierz pozycję Zamknij.

Nie można utworzyć rekordów CNAME dla domeny *.onmicrosoft.com, więc nie trzeba kopiować wartości. Firma Microsoft zajmuje się wymaganą konfiguracją DNS.

Po wybraniu pozycji Zamknij wrócisz do wysuwanego obszaru szczegółów domeny, w którym przełącznik Podpisz komunikaty dla tej domeny przy użyciu podpisów DKIM jest wyłączony

.

.Przesuń pozycję Sign messages for this domain with DKIM signatures (Podpisy DKIM ) w pozycji Włączone

, a następnie wybierz przycisk OK w oknie dialogowym potwierdzenia, które zostanie otwarte.

, a następnie wybierz przycisk OK w oknie dialogowym potwierdzenia, które zostanie otwarte.Po zakończeniu w wysuwnym oknie szczegółów domeny wybierz pozycję Zamknij.

Konfigurowanie podpisywania komunikatów wychodzących za pomocą Exchange Online programu PowerShell

Jeśli wolisz użyć programu PowerShell, aby włączyć podpisywanie przez moduł DKIM komunikatów wychodzących przy użyciu domeny niestandardowej lub dostosować podpisywanie DKIM dla domeny *.onmicrosoft.com, połącz się z programem Exchange Online programu PowerShell, aby uruchomić następujące polecenia.

Porada

Przed skonfigurowaniem podpisywania DKIM przy użyciu domeny niestandardowej należy dodać domenę do platformy Microsoft 365. Aby uzyskać instrukcje, zobacz Dodawanie domeny. Aby potwierdzić, że domena niestandardowa jest dostępna dla konfiguracji DKIM, uruchom następujące polecenie: Get-AcceptedDomain.

Jak opisano wcześniej w tym artykule, domena *.onmicrosoft.com domyślnie podpisuje wychodzącą wiadomość e-mail. Zazwyczaj, chyba że ręcznie skonfigurowano podpisywanie DKIM dla domeny *.onmicrosoft.com w portalu usługi Defender lub w programie PowerShell, plik *.onmicrosoft.com nie jest wyświetlany w danych wyjściowych polecenia Get-DkimSigningConfig.

Uruchom następujące polecenie, aby zweryfikować dostępność i stan DKIM wszystkich domen w organizacji:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEW przypadku domeny, dla której chcesz skonfigurować podpisywanie DKIM, dane wyjściowe polecenia w kroku 1 określają, co należy zrobić dalej:

Domena jest wyświetlana z następującymi wartościami:

- Włączone: False

- Stan:

CnameMissing

Przejdź do kroku 3, aby skopiować wartości selektora.

Lub

Domena nie znajduje się na liście:

Zastąp <wartość domeny> wartością domeny, a następnie uruchom następujące polecenie:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- Parametr BodyCanonicalization określa poziom poufności zmian w treści komunikatu:

- Zrelaksowany: Zmiany w odstępach i zmiany w pustych wierszach na końcu treści komunikatu są tolerowane. Jest to wartość domyślna.

- Proste: tolerowane są tylko zmiany w pustych wierszach na końcu treści komunikatu.

- Parametr HeaderCanonicalization określa poziom poufności zmian w nagłówku komunikatu:

- Zrelaksowany: Typowe modyfikacje nagłówka komunikatu są tolerowane. Na przykład ponowne zapisywanie wiersza pola nagłówka, zmiany niepotrzebnego odstępu lub pustych wierszy oraz zmiany w przypadku pól nagłówka. Jest to wartość domyślna.

- Proste: żadne zmiany w polach nagłówka nie są tolerowane.

- Parametr KeySize określa rozmiar bitu klucza publicznego w rekordzie DKIM:

-

- Jest to wartość domyślna.

-

-

Przykład:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- Parametr BodyCanonicalization określa poziom poufności zmian w treści komunikatu:

Uruchom ponownie polecenie z kroku 1, aby potwierdzić, że domena znajduje się na liście z następującymi wartościami właściwości:

- Włączone: False

- Stan:

CnameMissing

Przejdź do kroku 3, aby skopiować wartości selektora.

Skopiuj wartości Selector1CNAME i Selector2CNAME dla domeny z danych wyjściowych polecenia z kroku 1.

Rekordy CNAME, które należy utworzyć u rejestratora domeny dla domeny, wyglądają następująco:

Nazwa hosta:

selector1._domainkey

Wskazuje adres lub wartość:<Selector1CNAME value>Nazwa hosta:

selector2._domainkey

Wskazuje adres lub wartość:<Selector2CNAME value>Przykład:

Nazwa hosta:

selector1._domainkey

Wskazuje adres lub wartość:selector1-contoso-com._domainkey.contoso.onmicrosoft.comNazwa hosta:

selector2._domainkey

Wskazuje adres lub wartość:selector2-contoso-com._domainkey.contoso.onmicrosoft.comWykonaj jedną z następujących czynności:

Domena niestandardowa: U rejestratora domeny dla domeny utwórz dwa rekordy CNAME, korzystając z informacji z poprzedniego kroku.

Udostępniamy instrukcje dotyczące tworzenia rekordów CNAME dla różnych usług platformy Microsoft 365 u wielu rejestratorów domen. Możesz użyć tych instrukcji jako punktu początkowego, aby utworzyć rekordy CNAME DKIM. Aby uzyskać więcej informacji, zobacz Dodawanie rekordów DNS w celu nawiązania połączenia z domeną.

Wykrycie utworzonych nowych rekordów CNAME przez platformę Microsoft 365 trwa kilka minut (lub może być dłużej).

Domena *.onmicrosoft.com: przejdź do kroku 5.

Po chwili wróć do Exchange Online programu PowerShell, zastąp domenę <> skonfigurowaną domeną i uruchom następujące polecenie:

Set-DkimConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- Parametr BodyCanonicalization określa poziom poufności zmian w treści komunikatu:

- Zrelaksowany: Zmiany w odstępach i zmiany w pustych wierszach na końcu treści komunikatu są tolerowane. Jest to wartość domyślna.

- Proste: tolerowane są tylko zmiany w pustych wierszach na końcu treści komunikatu.

- Parametr HeaderCanonicalization określa poziom poufności zmian w nagłówku komunikatu:

- Zrelaksowany: Typowe modyfikacje nagłówka komunikatu są tolerowane. Na przykład ponowne zapisywanie wiersza pola nagłówka, zmiany niepotrzebnego odstępu lub pustych wierszy oraz zmiany w przypadku pól nagłówka. Jest to wartość domyślna.

- Proste: żadne zmiany w polach nagłówka nie są tolerowane.

Przykład:

Set-DkimConfig -Identity contoso.com -Enabled $trueLub

Set-DkimConfig -Identity contoso.onmicrosoft.com -Enabled $trueW przypadku domeny niestandardowej, jeśli platforma Microsoft 365 jest w stanie wykryć rekordy CNAME u rejestratora domeny, polecenie jest uruchamiane bez błędu, a domena jest teraz używana do wylogowywania komunikatów wychodzących DKIM z domeny.

Jeśli rekordy CNAME nie zostaną wykryte, zostanie wyświetlony błąd zawierający wartości do użycia w rekordach CNAME. Sprawdź literówki w wartościach u rejestratora domeny (łatwe do wykonania z kreskami, kropkami i podkreśleniami!), poczekaj chwilę dłużej, a następnie uruchom polecenie ponownie.

W przypadku domeny *.onmicrosoft.com, której wcześniej nie było na liście, polecenie jest uruchamiane bez błędu.

- Parametr BodyCanonicalization określa poziom poufności zmian w treści komunikatu:

Aby sprawdzić, czy domena jest teraz skonfigurowana do podpisywania komunikatów DKIM, uruchom polecenie z kroku 1.

Domena powinna mieć następujące wartości właściwości:

- Włączone: Prawda

- Stan:

Valid

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz następujące artykuły:

Obracanie kluczy DKIM

Z tych samych powodów, dla których należy okresowo zmieniać hasła, należy okresowo zmieniać klucz DKIM używany do podpisywania DKIM. Zastępowanie klucza DKIM dla domeny jest nazywane rotacją kluczy DKIM.

Istotne informacje dotyczące rotacji kluczy DKIM dla domeny Microsoft 365 są wyświetlane w danych wyjściowych następującego polecenia w programie Exchange Online programu PowerShell:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: data/godzina UTC utworzenia pary kluczy publiczno-prywatnych DKIM.

- RotateOnDate: data/godzina poprzedniego lub następnego obrotu klucza DKIM.

- SelectorBeforeRotateOnDate: Pamiętaj, że podpisywanie DKIM przy użyciu domeny niestandardowej w usłudze Microsoft 365 wymaga dwóch rekordów CNAME w domenie. Ta właściwość pokazuje rekord CNAME używany przez program DKIM przed datą-godziną RotateOnDate (znaną również jako selektor). Wartość jest

selector1lubselector2jest inna niż wartość SelectorAfterRotateOnDate . - SelectorAfterRotateOnDate: pokazuje rekord CNAME używany przez program DKIM po dacie RotateOnDate . Wartość jest

selector1lubselector2i różni się od wartości SelectorBeforeRotateOnDate .

W przypadku rotacji kluczy DKIM w domenie zgodnie z opisem w tej sekcji zmiana nie jest natychmiastowa. Rozpoczęcie podpisywania komunikatów przez nowy klucz prywatny trwa cztery dni (96 godzin) (data/godzina rotateOnDate i odpowiednia wartość SelectorAfterRotateOnDate ). Do tego czasu używany jest istniejący klucz prywatny ( odpowiadająca mu wartość SelectorBeforeRotateOnDate ).

Porada

Głównym czynnikiem określającym, kiedy domena niestandardowa uruchamia pocztę wychodzącą podpisywania DKIM, jest wykrywanie rekordu CNAME w systemie DNS.

Aby potwierdzić odpowiedni klucz publiczny używany do weryfikowania podpisu DKIM (który wywnioskuje klucz prywatny użyty do podpisania komunikatu), sprawdź wartość s= w polu nagłówka DKIM-Signature (selektor, na przykład s=selector1-contoso-com).

Porada

W przypadku domen niestandardowych klucze DKIM można obracać tylko w domenach, które są włączone do podpisywania DKIM (wartość Stan jest włączona).

Obecnie nie ma automatycznej rotacji kluczy DKIM dla domeny *.onmicrosoft.com. Klucze DKIM można obracać ręcznie zgodnie z opisem w tej sekcji. Jeśli rotacja kluczy DKIM nie jest dostępna we właściwościach domeny *.onmicrosoft.com, użyj procedur w portalu usługi Defender, aby dostosować podpisywanie komunikatów wychodzących przez moduł DKIM przy użyciu sekcji *.onmicrosoft.com domeny we wcześniejszej części tego artykułu.

Obracanie kluczy DKIM dla domeny niestandardowej za pomocą portalu usługi Defender

W portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do strony Email & zasady współpracy>& reguły> zasad >zagrożeńEmail ustawienia uwierzytelniania. Aby przejść bezpośrednio do strony ustawień uwierzytelniania Email, użyj polecenia https://security.microsoft.com/authentication.

Na stronie ustawień uwierzytelniania Email wybierz kartę DKIM.

Na karcie DKIM wybierz domenę do skonfigurowania, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy.

W wyświetlonym wysuwu szczegółów domeny wybierz pozycję Obróć klucze DKIM.

Ustawienia w wysuwanych szczegółach zmieniają się na następujące wartości:

- Stan: Obracanie kluczy dla tej domeny i podpisywanie podpisów DKIM.

- Obracanie kluczy DKIM jest wyszarzone.

Po czterech dniach (96 godzin) nowy klucz DKIM zaczyna podpisywać komunikaty wychodzące dla domeny niestandardowej. Do tego czasu używany jest bieżący klucz DKIM.

Możesz określić, kiedy nowy klucz DKIM jest używany, gdy wartość stanu zmienia się z wartości Rotating keys for this domain (Obracanie kluczy dla tej domeny) i podpisywania podpisów DKIM do podpisywania podpisów DKIM dla tej domeny.

Aby potwierdzić odpowiedni klucz publiczny używany do weryfikowania podpisu DKIM (który wywnioskuje klucz prywatny użyty do podpisania komunikatu), sprawdź wartość s= w polu nagłówka DKIM-Signature (selektor, na przykład s=selector1-contoso-com).

Użyj Exchange Online programu PowerShell, aby obrócić klucze DKIM dla domeny i zmienić głębokość bitu

Jeśli wolisz używać programu PowerShell do rotacji kluczy DKIM dla domeny, połącz się z programem Exchange Online programu PowerShell, aby uruchomić następujące polecenia.

Uruchom następujące polecenie, aby zweryfikować dostępność i stan DKIM wszystkich domen w organizacji:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateW przypadku domeny, dla których chcesz obracać klucze DKIM, użyj następującej składni:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Jeśli nie chcesz zmieniać głębi bitowej nowych kluczy DKIM, nie używaj parametru KeySize .

W tym przykładzie klucze DKIM są obracane dla domeny contoso.com i zmieniane na klucz 2048-bitowy.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048W tym przykładzie klucze DKIM są obracane dla domeny contoso.com bez zmiany głębokości bitu klucza.

Rotate-DkimSigningConfig -Identity contoso.comUruchom ponownie polecenie z kroku 1, aby potwierdzić następujące wartości właściwości:

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

Docelowe systemy poczty e-mail używają klucza publicznego w rekordzie CNAME, który jest identyfikowany przez właściwość SelectorBeforeRotateOnDate , aby zweryfikować podpis DKIM w komunikatach (co wywnioskuje klucz prywatny użyty do podpisania komunikatu przez moduł DKIM).

Po dacie/godzinie RotateOnDate moduł DKIM używa nowego klucza prywatnego do podpisywania komunikatów, a docelowe systemy poczty e-mail używają odpowiedniego klucza publicznego w rekordzie CNAME, który jest identyfikowany przez właściwość SelectorAfterRotateOnDate , aby zweryfikować podpis DKIM w komunikatach.

Aby potwierdzić odpowiedni klucz publiczny używany do weryfikowania podpisu DKIM (który wywnioskuje klucz prywatny użyty do podpisania komunikatu), sprawdź wartość s= w polu nagłówka DKIM-Signature (selektor, na przykład

s=selector1-contoso-com).

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz następujące artykuły:

Wyłączanie podpisywania przez moduł DKIM komunikatów wychodzących przy użyciu domeny niestandardowej

Jak opisano wcześniej w tym artykule, włączenie podpisywania przez moduł DKIM komunikatów wychodzących przy użyciu domeny niestandardowej skutecznie przełącza podpisywanie DKIM z korzystania z domeny *.onmicrosoft.com do korzystania z domeny niestandardowej.

Po wyłączeniu podpisywania DKIM przy użyciu domeny niestandardowej nie wyłączasz całkowicie podpisywania DKIM dla poczty wychodzącej. Podpisywanie DKIM ostatecznie przełącza się z powrotem do korzystania z domeny *.onmicrosoft.

Wyłączanie podpisywania komunikatów wychodzących za pomocą portalu usługi Defender przy użyciu domeny niestandardowej

W portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do strony Email & zasady współpracy>& reguły> zasad >zagrożeńEmail ustawienia uwierzytelniania. Aby przejść bezpośrednio do strony ustawień uwierzytelniania Email, użyj polecenia https://security.microsoft.com/authentication.

Na stronie ustawień uwierzytelniania Email wybierz kartę DKIM.

Na karcie DKIM wybierz domenę do skonfigurowania, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy.

W wyświetlonym wysuwaniu szczegółów domeny przesuń przełącznik Sign messages for this domain with DKIM signatures (Podpisy DKIM dla tej domeny ) w pozycji Wyłączone

.

.

Używanie Exchange Online programu PowerShell do wyłączania podpisywania przez moduł DKIM komunikatów wychodzących przy użyciu domeny niestandardowej

Jeśli wolisz użyć programu PowerShell, aby wyłączyć podpisywanie przez moduł DKIM komunikatów wychodzących przy użyciu domeny niestandardowej, połącz się z programem Exchange Online programu PowerShell, aby uruchomić następujące polecenia.

Uruchom następujące polecenie, aby zweryfikować dostępność i stan DKIM wszystkich domen w organizacji:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusKażda domena niestandardowa, dla których można wyłączyć podpisywanie DKIM, ma następujące wartości właściwości:

- Włączone: Prawda

- Stan:

Valid

W przypadku domeny, dla których chcesz wyłączyć podpisywanie DKIM, użyj następującej składni:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseTen przykład wyłącza podpisywanie DKIM przy użyciu contoso.com domeny niestandardowej.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Weryfikowanie podpisywania przez moduł DKIM poczty wychodzącej z platformy Microsoft 365

Porada

Zanim użyjesz metod w tej sekcji do przetestowania podpisywania poczty wychodzącej przez program DKIM, poczekaj kilka minut po zmianie konfiguracji DKIM, aby zezwolić na propagację zmian.

Użyj dowolnej z następujących metod, aby zweryfikować podpisywanie przez moduł DKIM wychodzącej poczty e-mail z usługi Microsoft 365:

Wysyłanie komunikatów testowych i wyświetlanie powiązanych pól nagłówka z nagłówka wiadomości w docelowym systemie poczty e-mail:

Wyślij wiadomość z konta w domenie z obsługą usługi Microsoft 365 DKIM do adresata w innym systemie poczty e-mail (na przykład outlook.com lub gmail.com).

Porada

Nie wysyłaj wiadomości e-mail do usługi AOL na potrzeby testowania DKIM. Usługa AOL może pominąć sprawdzanie DKIM, czy sprawdzanie SPF zakończy się pomyślnie.

W docelowej skrzynce pocztowej wyświetl nagłówek wiadomości. Przykład:

- Wyświetlanie nagłówków wiadomości internetowych w programie Outlook.

- Użyj analizatora nagłówków komunikatów pod adresem https://mha.azurewebsites.net.

Znajdź pole nagłówka DKIM-Signature w nagłówku wiadomości. Pole nagłówka wygląda podobnie do następującego przykładu:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: Domena, która została użyta do podpisania komunikatu przez program DKIM.

- s=: selektor (klucz publiczny w rekordzie DNS w domenie), który został użyty do odszyfrowania i zweryfikowania podpisu DKIM komunikatu.

Znajdź pole nagłówka Authentication-Results w nagłówku wiadomości. Chociaż docelowe systemy poczty e-mail mogą używać nieco innych formatów do sygnatury poczty przychodzącej, pole nagłówka powinno zawierać wartość DKIM=pass lub DKIM=OK. Przykład:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comPorada

Podpis DKIM jest pomijany w ramach jednego z następujących warunków:

- Adresy e-mail nadawcy i adresata znajdują się w tej samej domenie.

- Adresy e-mail nadawcy i adresata znajdują się w różnych domenach kontrolowanych przez tę samą organizację.

W obu przypadkach pole nagłówka DKIM-Signature nie istnieje w nagłówku komunikatu, a pole nagłówka Authentication-Results wygląda podobnie do następującego przykładu:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

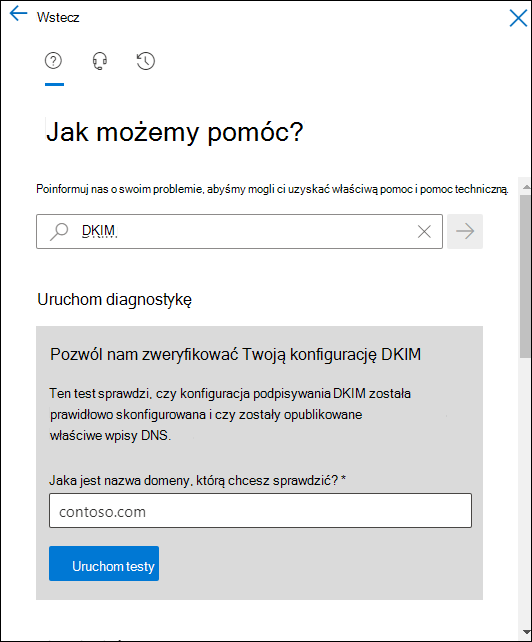

Użyj testu w pomocy platformy Microsoft 365: ta funkcja wymaga konta administratora globalnego i nie jest dostępna w usłudze Microsoft 365 Government Community Cloud (GCC), GCC High, DoD lub Office 365 obsługiwanych przez firmę 21Vianet.

Podpisywanie poczty przez program DKIM z domeny niestandardowej w innych usługach poczty e-mail

Niektórzy dostawcy usług poczty e-mail lub dostawcy oprogramowania jako usługi umożliwiają włączenie podpisywania DKIM dla poczty pochodzącej z usługi. Jednak metody zależą całkowicie od usługi poczty e-mail.

Porada

Jak wspomniano wcześniej w tym artykule, zalecamy używanie domen podrzędnych dla systemów poczty e-mail lub usług, które nie są bezpośrednio sterowane.

Na przykład domena poczty e-mail w usłudze Microsoft 365 jest contoso.com i używasz usługi poczty zbiorczej Adatum do marketingowej poczty e-mail. Jeśli usługa Adatum obsługuje podpisywanie przez moduł DKIM komunikatów od nadawców w domenie w ich usłudze, komunikaty mogą zawierać następujące elementy:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

W tym przykładzie wymagane są następujące kroki:

Usługa Adatum udostępnia usłudze Contoso klucz publiczny do użycia na potrzeby podpisywania przez program DKIM wychodzącej poczty firmy Contoso ze swojej usługi.

Firma Contoso publikuje publiczny klucz DKIM w systemie DNS u rejestratora domeny dla poddomeny marketing.contoso.com (rekordU TXT lub rekordu CNAME).

Gdy usługa Adatum wysyła wiadomość e-mail od nadawców w domenie marketing.contoso.com, wiadomości są podpisane przez program DKIM przy użyciu klucza prywatnego odpowiadającego kluczowi publicznemu, który przekazali do firmy Contoso w pierwszym kroku.

Jeśli docelowy system poczty e-mail sprawdza maszynę DKIM w przypadku komunikatów przychodzących, komunikaty przekazują maszynę DKIM, ponieważ są podpisane przez DKIM.

Jeśli docelowy system poczty e-mail sprawdza DMARC w przypadku komunikatów przychodzących, domena w sygnaturze DKIM ( wartość d= w polu nagłówka DKIM-Signature ) jest zgodna z domeną w polu Adres od wyświetlanym w klientach poczty e-mail, dzięki czemu komunikaty mogą również przekazywać DMARC:

Od: sender@marketing.contoso.com

d=: marketing.contoso.com

Następne kroki

Jak opisano w artykule Jak SPF, DKIM i DMARC współpracują ze sobą w celu uwierzytelniania nadawców wiadomości e-mail, sam program DKIM nie wystarcza, aby zapobiec fałszowaniu domeny platformy Microsoft 365. Należy również skonfigurować SPF i DMARC, aby uzyskać najlepszą możliwą ochronę. Aby uzyskać instrukcje, zobacz:

- Konfigurowanie platformy SPF w celu zapobiegania spoofingowi

- Sprawdzanie poprawności poczty e-mail przy użyciu usługi DMARC

W przypadku poczty przychodzącej na platformę Microsoft 365 może być również konieczne skonfigurowanie zaufanych uszczelniaczy ARC, jeśli używasz usług modyfikujących wiadomości przesyłane przed dostarczeniem do organizacji. Aby uzyskać więcej informacji, zobacz Konfigurowanie zaufanych uszczelniaczy ARC.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla