Konfigurowanie dostawcy OpenID Connect dla portali przy użyciu usługi Azure AD

Uwaga

12 października 2022 r. funkcja Portale usługi Power Apps została przekształcona w usługę Power Pages. Więcej informacji: Usługa Microsoft Power Pages jest teraz ogólnie dostępna (blog)

Wkrótce zmigrujemy i scalimy dokumentację funkcji Portale usługi Power Apps z dokumentacją usługi Power Pages.

W tym artykule przedstawiono informacje na temat konfigurowania dostawcy usługi OpenID Connect dla portali z usługą Azure Active Directory (Azure AD) lub z wielodostępną usługą Azure AD.

Uwaga

- Portale nie są ograniczone do obsługi tylko Azure AD, wielodostępnej usługi Azure AD lub usługi Azure AD B2C jako dostawców OpenID Connect. Można użyć dowolnego innego dostawcy zgodnego ze specyfikacją OpenID Connect. Odzwierciedlenie zmian w ustawieniach uwierzytelniania może potrwać kilka minut w portalu. W celu natychmiastowego odzwierciedlenia zmian należy ponownie uruchomić portal, korzystając z akcji portalu.

Aby skonfigurować usługę Azure AD jako dostawcę OpenID Connect przy użyciu przepływu niejawnego udzielenia

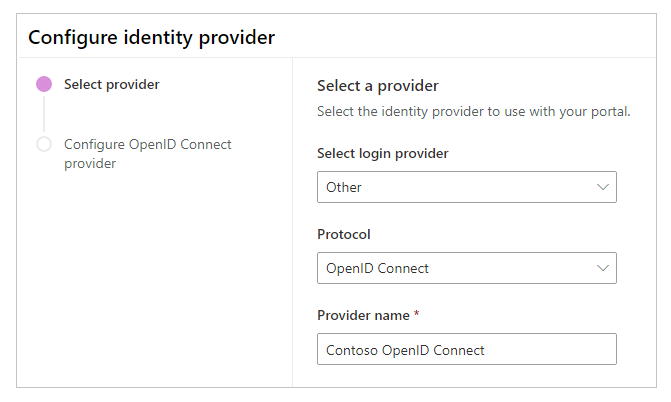

Wybierz pozycję Dodaj dostawcę dla portalu.

W obszarze Dostawca logowania wybierz Inny.

W obszarze Protokół wybierz pozycję OpenID Connect.

Wprowadź nazwę dostawcy.

Wybierz Dalej.

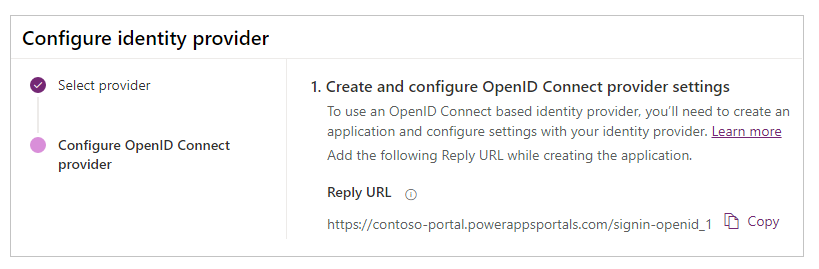

W tym kroku utworzysz aplikację i skonfigurujesz ustawienia u dostawcy tożsamości.

Uwaga

- Adres URL odpowiedzi jest używany przez aplikację do przekierowywania użytkowników do portalu, kiedy uwierzytelnienie powiedzie się. Jeśli w portalu jest używana nazwa domeny niestandardowej, może to oznaczać, że adres URL jest inny niż podany tutaj.

- Więcej informacji na temat tworzenia rejestracji aplikacji w witrynie Azure Portal znajduje się w przewodniku Szybki start: rejestrowanie aplikację na platformie tożsamości Microsoft.

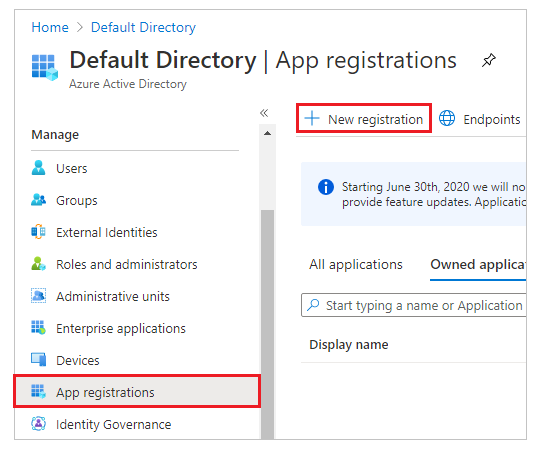

Zaloguj się do Portal Azure.

Wyszukaj i wybierz pozycję Azure Active Directory.

W obszarze Zarządzaj wybierz pozycję Rejestracje aplikacji.

Wybierz Nowa rejestracja.

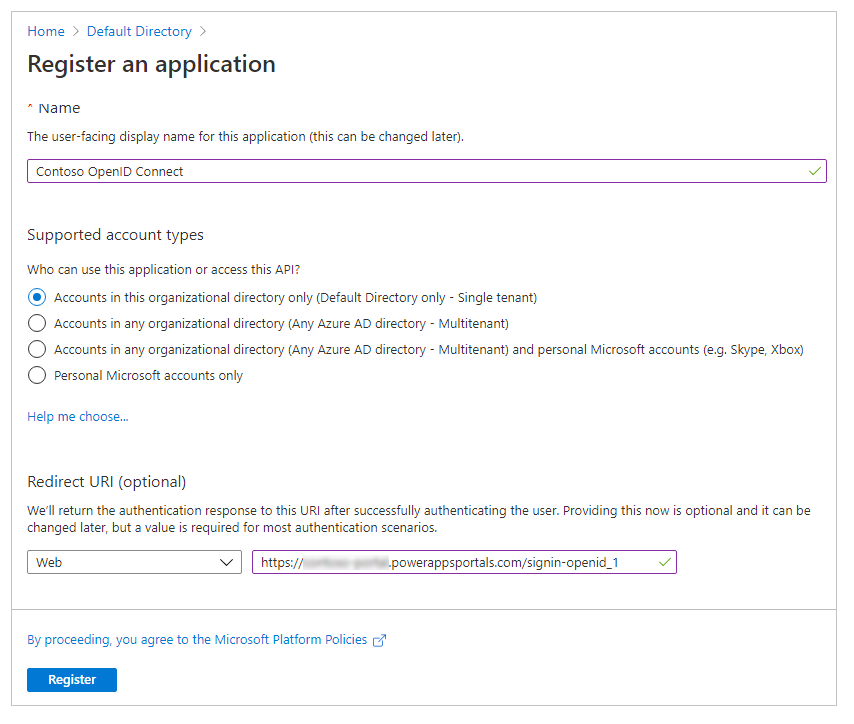

Wprowadź nazwę.

W razie konieczności wybierz inny Obsługiwany typ konta. Więcej informacji: Obsługiwany typ konta

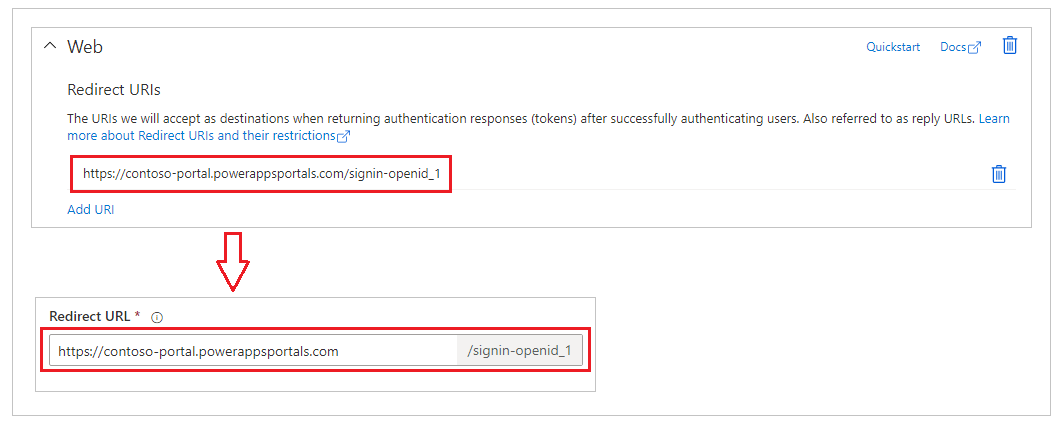

W obszarze Identyfikator URI przekierowania wybierz opcję Internet (jeśli nie jest jeszcze wybrana).

Wprowadź Adres URL odpowiedzi dla swojego portalu w polu tekstowym Adres URI przekierowania.

Przykład:https://contoso-portal.powerappsportals.com/signin-openid_1Uwaga

Jeśli używasz domyślnego adresu URL portalu, skopiuj i wklej adres URL odpowiedzi, jak pokazano w sekcji Tworzenie i konfigurowanie ustawień dostawcy OpenID Connect na ekranie Konfigurowanie dostawcy tożsamości (krok 6 powyżej). Jeśli używasz nazwy domeny niestandardowej w portalu, wprowadź niestandardowy adres URL. Pamiętaj o użyciu tej wartości podczas konfigurowania adresu URL przekierowania w ustawieniach portalu podczas konfigurowania dostawcy usługi OpenID Connect.

Na przykład w przypadku wprowadzenia adresu URL odpowiedzi w witrynie Azure Portal jako usługihttps://contoso-portal.powerappsportals.com/signin-openid_1użyj go jako konfiguracji OpenID Connect w portalach.

Wybierz pozycję Zarejestruj.

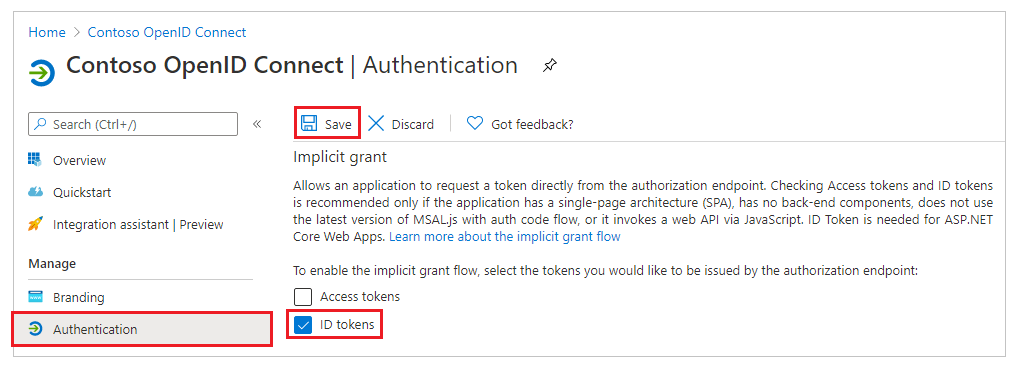

W lewym okienku, w obszarze Zarządzanie wybierz pozycję Uwierzytelnianie.

W obszarze Niejawne udzielenie zaznacz pole wyboru Tokeny identyfikatorów.

Wybierz pozycję Zapisz.

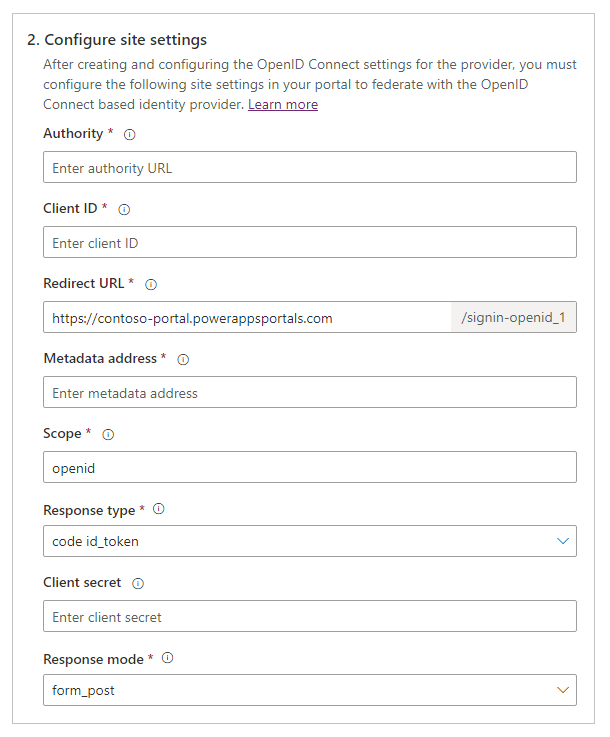

W tym kroku wprowadzisz ustawienia witryny dotyczące konfiguracji portalu.

Napiwek

Jeśli okno przeglądarki zostało zamknięte po skonfigurowaniu rejestracji aplikacji we wcześniejszym kroku, zaloguj się ponownie do witryny Azure Portal i przejdź do zarejestrowanej aplikacji.

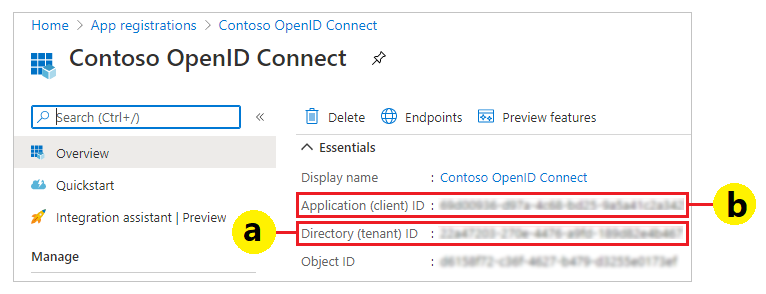

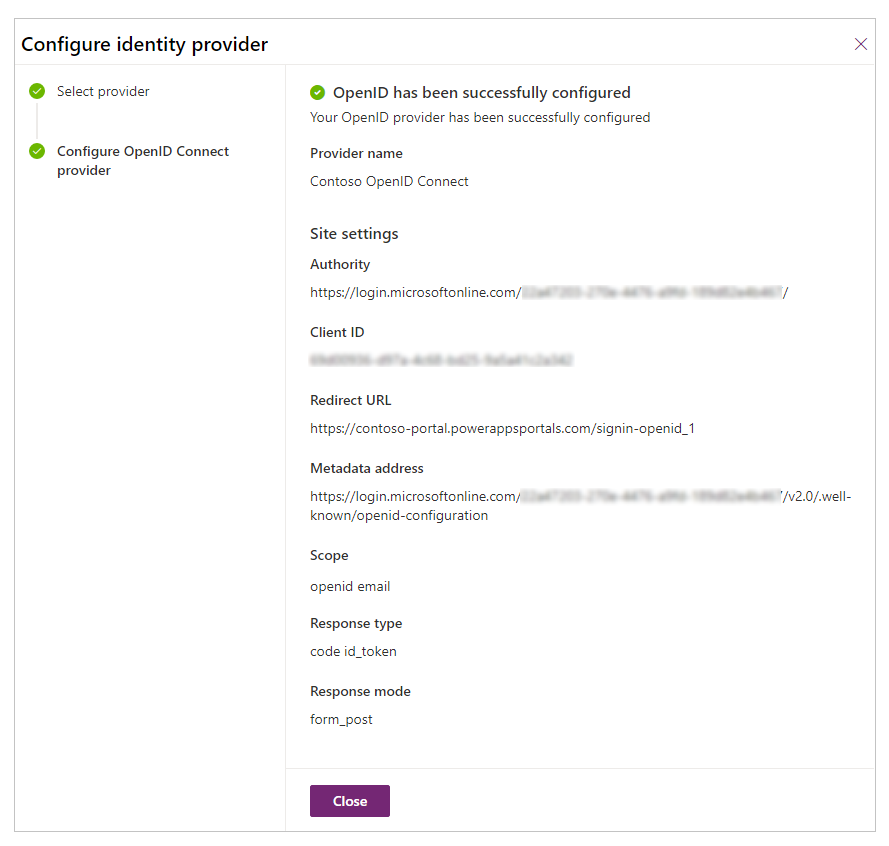

Urząd: w celu skonfigurowania adresu URL urzędu należy użyć następującego formatu:

https://login.microsoftonline.com/<Directory (tenant) ID>/Jeśli na przykład jako Identyfikator katalogu (dzierżawy) w portalu Azure to

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, adres URL urzędu tohttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Identyfikator klienta: skopiuj wartość Identyfikator aplikacji (klienta) z witryny Azure Portal jako identyfikator aplikacji (klienta).

Adres URL przekierowania: sprawdź, czy wartość ustawienia witryny Adres URL przekierowania jest taka sama, jak Identyfikator URI przekierowania ustawiony wcześniej w witrynie Azure Portal.

Uwaga

Jeśli korzystasz z domyślnego adresu URL portalu, skopiuj i wklej Adres URL odpowiedzi w sposób przedstawiony w kroku Tworzenie i konfigurowanie ustawień dostawcy OpenID Connect. Jeśli używasz niestandardowej nazwy domeny, wprowadź adres URL ręcznie. Pamiętaj, że wprowadzana tutaj wartość jest równa wartości wprowadzonej wcześniej w polu Identyfikator URI przekierowania w witrynie Azure Portal.

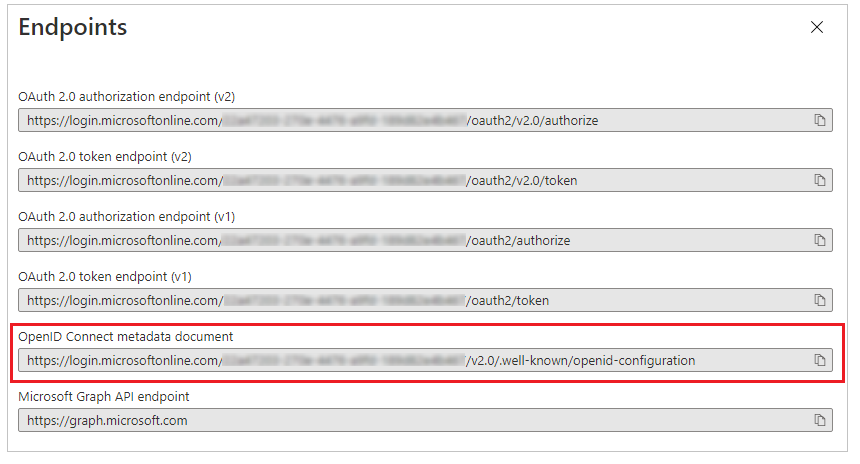

Adres metadanych: aby skonfigurować adres metadanych, wykonaj następujące czynności:

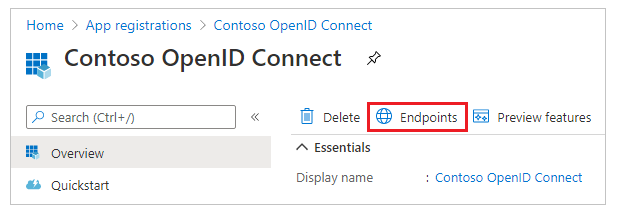

Wybierz Omówienie w portalu Azure Portal.

Wybierz Punkty końcowe.

Skopiuj adres URL w dokumencie metadanych OpenID Connect.

Wklejenie skopiowanego adresu URL dokumentu jako Adresu metadanych dla portali.

Zakres: ustaw wartość ustawienia witryny Zakres jako:

openid emailUwaga

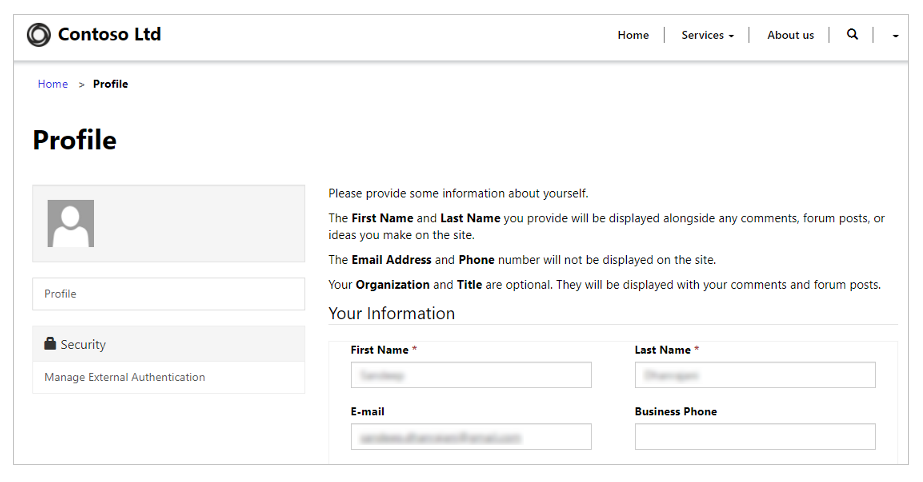

Wartość

openidw obszarze Zakres jest obowiązkowa. Wartośćemailjest opcjonalna i określenie wartościemailw zakresie daje gwarancję, że adres e-mail użytkownika portalu (rekordu kontaktu) jest wstępnie wypełniony i widoczny na stronie Profil po zalogowaniu użytkownika. Aby uzyskać informacje na temat dodatkowych oświadczeń, zobacz Konfigurowanie dodatkowych oświadczeń w dalszej części tego artykułu.W polu Typ odpowiedzi wybierz code id_token.

W polu Tryb odpowiedzi wybierz form_post.

Wybierz pozycję Potwierdź.

Wybierz Zamknij.

Skonfiguruj dodatkowe oświadczenia

Ustaw Zakres w celu uwzględnienia dodatkowych oświadczeń.

Przykład:openid email profileUstaw dodatkowe ustawienia witryny Mapowanie oświadczeń dotyczących rejestracji.

Przykład:firstname=given_name,lastname=family_nameUstaw dodatkowe ustawienia witryny Mapowanie oświadczeń dotyczących logowania.

Przykład:firstname=given_name,lastname=family_name

Na przykład imię, nazwisko i adres e-mail podany z dodatkowymi oświadczeniami będą wartościami domyślnymi na stronie profilu w portalu.

Włączanie uwierzytelniania przy użyciu wielodostępnej aplikacji Azure AD

Możesz skonfigurować portal w celu akceptowania użytkowników usługi Azure AD z dowolnego dzierżawcy na platformie Azure, a nie tylko z określonego dzierżawcy, za pomocą wielodostępnej aplikacji zarejestrowanej w usłudze Azure AD. Aby włączyć obsługę wielu podmiotów, zaktualizuj rejestrację aplikacji w aplikacji Azure AD.

Aby obsługiwać uwierzytelnianie względem usługi Azure AD przy użyciu aplikacji wielodostępnej, należy utworzyć lub skonfigurować dodatkowe ustawienie witryny Filtr wystawców.

To ustawienie lokacji jest filtrem wieloznacznym, który pasuje do wszystkich wystawców we wszystkich dzierżawach. Przykład: https://sts.windows.net/*/

Zobacz także

Często zadawane pytania dotyczące korzystania z programu OpenID Connect w portalach

Uwaga

Czy możesz poinformować nas o preferencjach dotyczących języka dokumentacji? Wypełnij krótką ankietę. (zauważ, że ta ankieta jest po angielsku)

Ankieta zajmie około siedmiu minut. Nie są zbierane żadne dane osobowe (oświadczenie o ochronie prywatności).

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla