Co to są poufne informacje?

Najlepiej, aby pracownicy rozumieli znaczenie ochrony informacji i pracy w ramach Twoich zasad. Pracownicy są jednak prawdopodobnie zajęci i nie są w pełni świadomi sposobu ochrony danych. Niektóre mogą obsługiwać poufne informacje, takie jak pliki ewidencjonowania aktywności. Pracownik może przypadkowo przekazać poufny dokument, który ma nieprawidłowe uprawnienia do repozytorium w chmurze. Tydzień później zdajesz sobie sprawę, że poufne informacje przedsiębiorstwa wyciekły do konkurentów.

Co to są poufne dane?

Zanim dowiesz się, jak chronić dane, musisz zidentyfikować dane, które wymagają ochrony. Nie wszystkie dane rzeczywiście ich potrzebują. Nie wszystkie dane, które ich potrzebują, nie wymagają tego samego poziomu ochrony. Możesz chcieć:

- Implementowanie metod silnej ochrony dla danych finansowych.

- Nie chronić materiałów marketingowych.

- Pomóż chronić dane osobowe, aby uzyskać do niego dostęp tylko ty.

- Pomóż chronić ważne dane finansowe, aby tylko autoryzowani użytkownicy mogli uzyskać do niego dostęp.

Określona definicja poufnych danych różni się w różnych scenariuszach. Jednak poufne dane są zasadniczo informacjami, które wymagają ochrony przed nieautoryzowanym dostępem. Tę ochronę można osiągnąć, wdrażając odpowiednie technologie zabezpieczeń danych i ochrony informacji. Jednak w niektórych przypadkach może być również konieczne uwzględnienie zabezpieczeń fizycznych. Przykładem są poufne dane w formie papieru. Istnieje kilka przydatnych technologii i metod, które ułatwiają ochronę poufnych danych przed nieautoryzowanym dostępem lub wyciekiem.

Przyczyny ochrony poufnych danych obejmują:

- Prywatność osobista

- wymagania prawne,

- Prywatność własności intelektualnej

- Wymagania etyczne lub prawne

Rozważ ogólne rozporządzenie o ochronie danych (RODO). Przede wszystkim pomaga chronić dane osobowe i uwzględnia następujące dane osobowe:

- Dane osobowe, które ujawniają pochodzenie rasowe lub etniczne, opinie polityczne i przekonania religijne lub filozoficzne.

- Członkostwa w związkach zawodowych.

- Dane genetyczne i dane biometryczne przetwarzane wyłącznie w celu zidentyfikowania istoty ludzkiej.

- Dane dotyczące kondycji.

- Dane dotyczące życia seksualnego lub orientacji seksualnej osoby.

Odnajdywanie i ochrona poufnych danych

Jeśli organizacja uwzględnia ochronę poufnych danych, należy wykonać kilka kroków. Nie wystarczy wybrać technologię, aby chronić dane. Należy prawidłowo zidentyfikować poufne dane, aby wybrana technologia mogła rzeczywiście pomóc. Ponadto konieczny jest spójny proces klasyfikowania danych (zarówno poufnych, jak i niewrażliwych). W przeciwnym razie nie można efektywnie implementować technologii ochrony. Monitorowanie danych jest kolejnym ważnym zagadnieniem. Musisz monitorować poufne dane za pośrednictwem jego cyklu życia. W przeciwnym razie ochrona może nie być wydajna, ponieważ nie wiesz, czy działa prawidłowo.

Lokalizacja danych jest również ważna. Obecnie dane są wszędzie — na urządzeniach przenośnych, usługach magazynu w chmurze i lokalnych serwerach plików. Należy wziąć pod uwagę wszystkie możliwe lokalizacje poufnych danych. I nie zapomnij o ścieżkach sieciowych, wzdłuż których potencjalnie podróżuje.

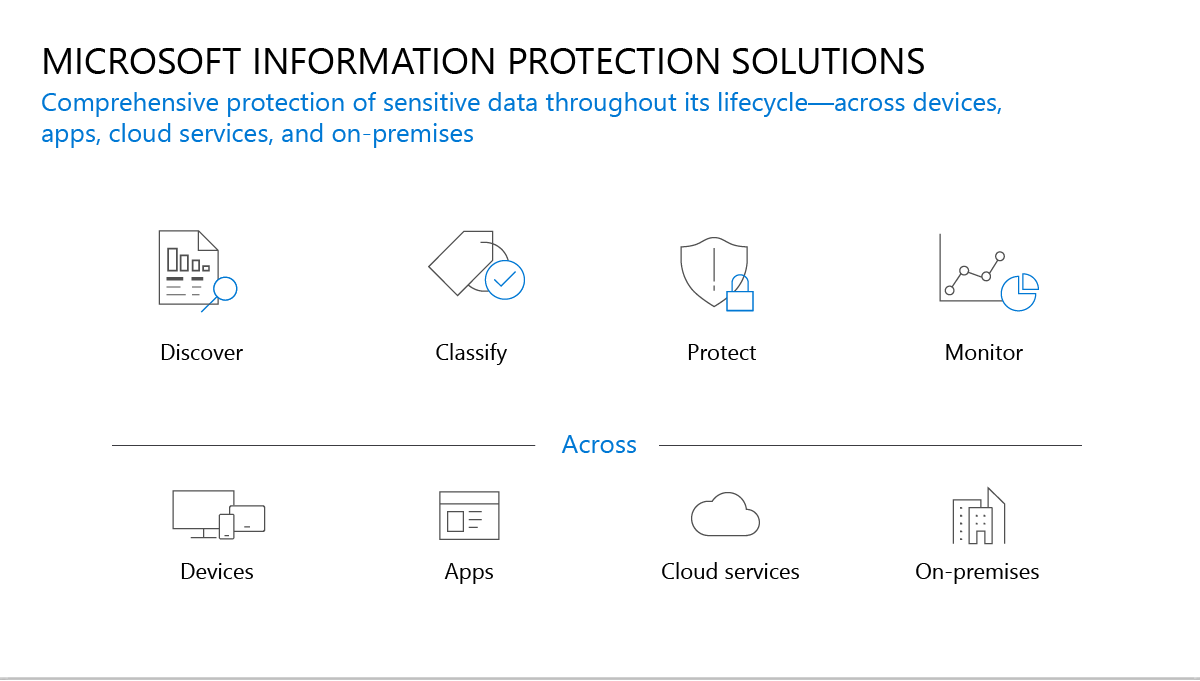

Podejście firmy Microsoft do ochrony poufnych danych składa się z czterech faz. Takie podejście umożliwia ochronę danych w całym cyklu życia oraz w wielu lokalizacjach i urządzeniach. Cztery fazy to:

- Odnajdywanie danych.

- Klasyfikowanie poufnych informacji.

- Pomóż chronić dane.

- Monitorowanie i raportowanie danych.

Na poniższej ilustracji przedstawiono podejście firmy Microsoft do ochrony informacji:

Użyj tego podejścia, aby upewnić się, że poufne dane są wykrywane, klasyfikowane, chronione i monitorowane. Kolejna sekcja w tym module zawiera więcej szczegółowych informacji na temat określonych technologii, których można użyć do:

- Definiowanie i odnajdywanie poufnych danych dla konkretnego scenariusza.

- Pomóż chronić dane.

- Monitorowanie użycia danych.