Jak działa usługa Azure DDoS Protection

Po zapoznaniu się z poprzednim rozdziałem firma Contoso skorzysta z dodatkowych zabezpieczeń zapewnianych przez usługę DDoS Protection za pośrednictwem usługi Ochrony infrastruktury. W tej lekcji dowiesz się więcej o funkcjach usługi DDoS Protection i sposobie jej działania.

Funkcje ochrony przed atakami DDoS

Jak opisano w poprzedniej lekcji, usługa Azure DDoS Protection zapewnia więcej możliwości niż ochrona infrastruktury.

Ochrona przed atakami DDoS

Podczas włączania usługi DDoS Protection pierwszym krokiem jest skojarzenie sieci wirtualnych lub adresów IP z usługą DDoS Protection. Chronione są tylko usługi z publicznym adresem IP w sieciach wirtualnych. Na przykład publiczny adres IP zapory aplikacji internetowej platformy Azure dostępny w usłudze aplikacja systemu Azure Gateway i wdrożony na potrzeby ochrony warstwy 7 jest chroniony. Wszystkie systemy korzystające z niesyłanych adresów IP w chronionej sieci wirtualnej nie są uwzględnione w planie ochrony. Jest to korzyść dla klienta, ponieważ te systemy nie są dostępne z Internetu i nie są naliczane opłaty za ochronę.

Uwaga

Aby uprościć wdrażanie, można skonfigurować ochronę sieci DDOS dla organizacji i połączyć sieci wirtualne z wielu subskrypcji do tego samego planu.

Po skonfigurowaniu ochrony sieci przed atakami DDoS należy dodać chronione zasoby. Możesz wybrać usługi, które uzyskają ochronę przed atakami DDoS, używając zdefiniowanych przez użytkownika grup zasobów platformy Azure, grup zarządzania lub subskrypcji. Alternatywnie można włączyć ochronę adresów IP ataków DDoS na pojedynczym adresie IP. Jest to przydatne, jeśli potrzebujesz ochrony dla mniej niż 100 adresów IP lub testujesz ochronę przed atakami DDoS w środowisku.

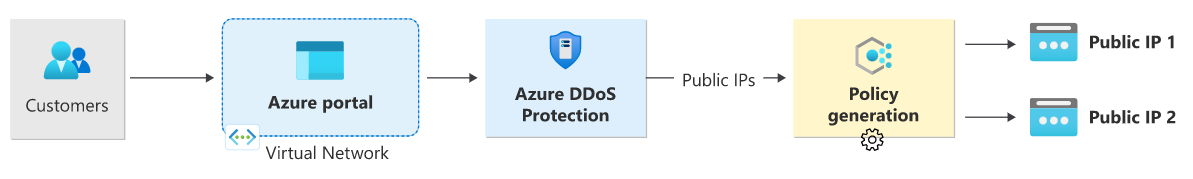

Zasady DDoS są generowane po włączeniu usługi DDoS Protection. Jest on automatycznie konfigurowany i optymalizowany przez zastosowanie algorytmów uczenia maszynowego i korzystanie z określonego monitorowania ruchu sieciowego.

Usługa DDoS Protection monitoruje ruch sieciowy i stale porównuje go z limitami zdefiniowanymi w zasadach DDoS. Gdy ruch przekroczy maksymalny limit, środki zaradcze DDoS są inicjowane automatycznie. Podczas ograniczania ryzyka pakiety wysyłane do chronionego zasobu są przekierowywane przez usługę ochrony przed atakami DDoS. Na tym ruchu przeprowadza się kilka kontroli, aby zapewnić, że pakiety są zgodne ze specyfikacjami internetowymi i nie są źle sformułowane. Prawidłowy ruch IP jest przekazywany do zamierzonej usługi. Usługa DDoS Protection stosuje trzy automatycznie dostrojone zasady ograniczania ryzyka — TCP SYN, TCP i UDP — dla każdego publicznego adresu IP skojarzonego z chronionym zasobem.

Gdy ruch zmniejsza się do mniejszego niż odpowiedni próg, środki zaradcze są zawieszone. Ta ochrona nie ma zastosowania do środowisk usługi App Service.

Na poniższym diagramie przedstawiono przepływ danych przez usługę DDoS Protection.

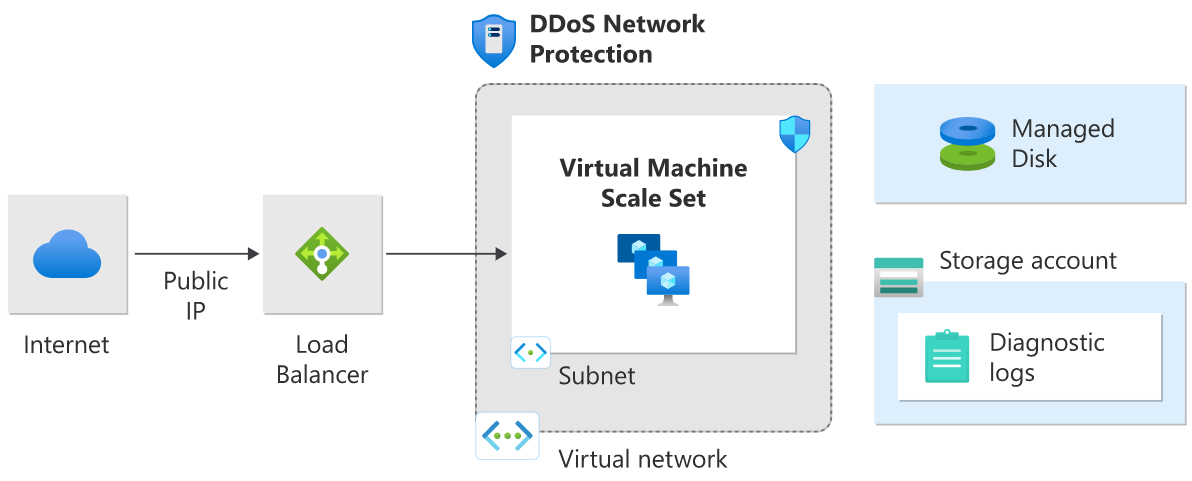

Na poniższym diagramie ochrona sieci DDoS jest włączona w sieci wirtualnej modułu równoważenia obciążenia platformy Azure (Internet), który ma skojarzony publiczny adres IP.

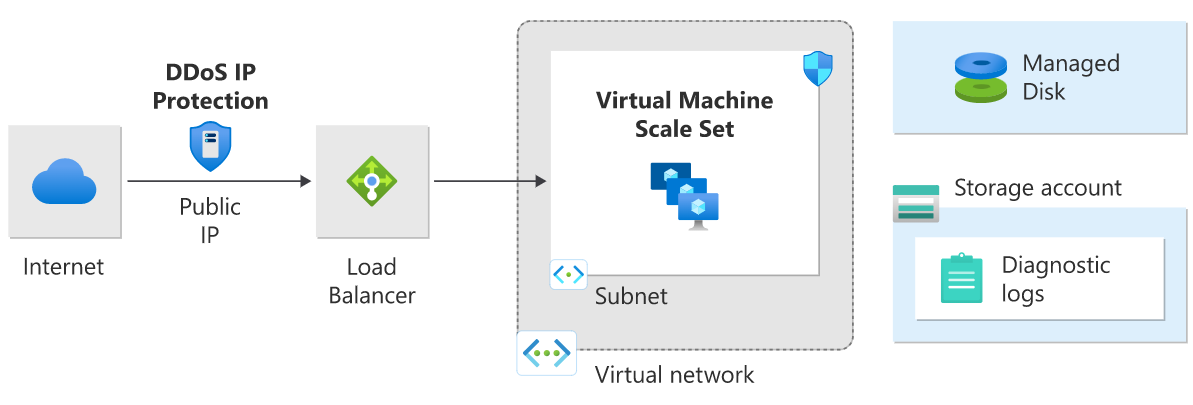

Na poniższym diagramie ochrona adresów IP przed atakami DDoS jest włączona na publicznym adresie IP frontonu publicznego modułu równoważenia obciążenia.

Adaptacyjne dostrajanie usługi Azure DDoS Protection

Każda aplikacja platformy Azure ma własny wzorzec ruchu, który jest unikatowy jak odcisk palca człowieka. W przypadku ochrony przed atakami DDoS proces polega na wykryciu ataku, a następnie zatrzymaniu ataku. Usługa DDoS Protection używa zastrzeżonego algorytmu uczenia maszynowego, który identyfikuje wzorzec ruchu (odcisk palca) dla aplikacji i używa tego wzorca do tworzenia profilu ruchu aplikacji.

W przypadku, gdy ta aplikacja zacznie odbierać ruch poza zakresem standardowym, górny limit zasad ograniczania ryzyka usługi DDoS Protection jest zwiększany w celu zapewnienia obsługi sezonowych wzrostów.

Jeśli ktoś próbuje wykonać atak DDoS twojej aplikacji, ruch będzie nadal rosnąć. W tym momencie usługa DDoS Protection wyzwala alerty, ponieważ coś wydaje się nietypowe dla ruchu. Ruch przychodzący do aplikacji będzie sprawdzany w czasie rzeczywistym w celu przetestowania prawidłowych pakietów. Nieprawidłowe pakiety zostaną porzucone, aby nie wpływały na dostępność i wydajność aplikacji.

Metryki usługi DDoS Protection

W poprzednim przykładzie krótko po wykryciu ataku usługa DDoS Protection wysyła powiadomienia przy użyciu metryk usługi Azure Monitor i alertów ochrony przed atakami DDoS. Należy przeanalizować atak przy użyciu danych zarejestrowanych podczas tego ataku. W tym celu możesz użyć usługi Microsoft Sentinel, narzędzi SIEM partnerów, dzienników usługi Azure Monitor i innych usług diagnostycznych. Zarejestrowane dane są przechowywane przez 30 dni.

Testowanie ochrony przed atakami DDoS

Testowanie i walidacja mają kluczowe znaczenie dla zrozumienia, jak system będzie działać podczas ataku DDoS. Klienci platformy Azure mogą używać naszych zatwierdzonych partnerów testowych do testowania wydajności chronionych usług podczas ataku DDoS:

- BreakingPoint Cloud: generator ruchu samoobsługowego, w którym klienci mogą generować ruch z publicznymi punktami końcowymi obsługującymi ochronę przed atakami DDoS na potrzeby symulacji.

- Czerwony przycisk: współpracuj z dedykowanym zespołem ekspertów w celu symulowania rzeczywistych scenariuszy ataków DDoS w kontrolowanym środowisku.

- RedWolf samoobsługowy lub z przewodnikiem dostawcy testowania DDoS z kontrolą w czasie rzeczywistym.

Za pomocą symulatorów ataku można wykonywać następujące czynności:

Sprawdź, czy twoje kluczowe usługi są chronione podczas ataku DDoS.

Przećwicz reakcję zdarzenia na atak DDoS.

Pomóż szkolić pracowników ds. zabezpieczeń.

Więcej informacji na temat tych usług można znaleźć, przeglądając linki referencyjne w lekcji podsumowania.