Configurar as classificações de permissão

Neste artigo, você saberá como configurar classificações de permissões na ID do Microsoft Entra. As classificações de permissão permitem que você identifique o impacto que as diferentes permissões têm de acordo com as políticas e avaliações de risco de sua organização. Por exemplo, você pode usar classificações de permissão em políticas de consentimento para identificar o conjunto de permissões no qual os usuários têm permissão para consentir.

Há suporte para três classificações de permissão: "Baixa", "Média" (versão prévia) e "Alta" (versão prévia). Atualmente, somente as permissões delegadas que não exigem consentimento do administrador podem ser classificadas.

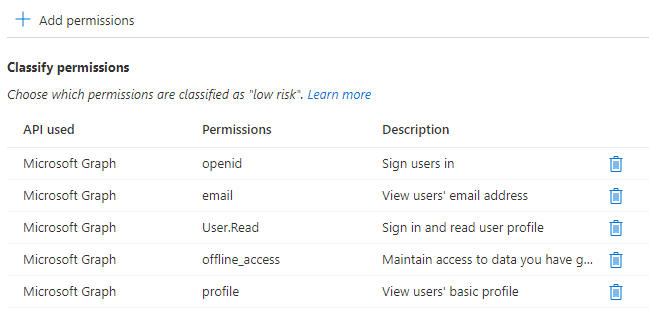

As permissões mínimas necessárias para a entrada básica são openid, profile, email e offline_access, que são todas as permissões delegadas no Microsoft Graph. Com essas permissões, um aplicativo pode ler detalhes do perfil do usuário conectado e manter esse acesso mesmo quando o usuário não está mais usando o aplicativo.

Pré-requisitos

Para configurar classificações de permissão será necessário:

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

- Uma das seguintes funções: Administrador Global, Administrador de Aplicativos ou Administrador de Aplicativos de Nuvem

Gerenciar classificações de permissão

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Siga estas etapas para classificar permissões usando o centro de administração do Microsoft Entra:

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Consentimento e permissões>Classificações de permissões.

- Escolha a guia para a classificação de permissões que você deseja atualizar.

- Escolha Adicionar permissões para classificar outra permissão.

- Selecione a API e as permissões delegadas.

Neste exemplo, classificamos o conjunto mínimo de permissões obrigatórias para o logon único:

Você pode usar o PowerShell do Azure AD mais recente para classificar permissões. As classificações de permissão são configuradas no objeto ServicePrincipal da API que publica as permissões.

Execute o comando a seguir para se conectar ao PowerShell do Azure AD. Para consentir com os escopos necessários, entre como pelo menos um Administrador de Aplicativos na Nuvem.

Connect-AzureAD

Listar as classificações de permissão atuais usando o PowerShell do Azure AD

Recupere o objeto ServicePrincipal para a API. Aqui, recuperamos o objeto ServicePrincipal para a API do Microsoft Graph:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Leia as classificações de permissão delegadas para a API:

Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId | Format-Table Id, PermissionName, Classification

Classificar uma permissão como de “Baixo impacto” usando o Azure AD PowerShell

Recupere o objeto ServicePrincipal para a API. Aqui, recuperamos o objeto ServicePrincipal para a API do Microsoft Graph:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Localize a permissão delegada que você deseja classificar:

$delegatedPermission = $api.OAuth2Permissions | Where-Object { $_.Value -eq "User.ReadBasic.All" }Defina a classificação de permissão usando o nome e a ID da permissão:

Add-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Remover uma classificação de permissão delegada usando o PowerShell do Azure AD

Recupere o objeto ServicePrincipal para a API. Aqui, recuperamos o objeto ServicePrincipal para a API do Microsoft Graph:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Localize a classificação de permissão delegada que você deseja remover:

$classifications = Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Exclua a classificação de permissão:

Remove-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -Id $classificationToRemove.Id

Você pode usar o PowerShell do Microsoft Graph para classificar permissões. As classificações de permissão são configuradas no objeto ServicePrincipal da API que publica as permissões.

Execute o comando a seguir para se conectar ao PowerShell do Microsoft Graph. Para consentir com os escopos necessários, entre como pelo menos um Administrador de Aplicativos na Nuvem.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant".

Listar as classificações de permissão atuais de uma API usando o PowerShell do Microsoft Graph

Recupere o objeto servicePrincipal para a API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Leia as classificações de permissão delegadas para a API:

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id

Classificar uma permissão como de “Baixo impacto” usando o Microsoft Graph PowerShell

Recupere o objeto servicePrincipal para a API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Localize a permissão delegada que você deseja classificar:

$delegatedPermission = $api.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}Defina a classificação de permissão:

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id -BodyParameter $params

Remover uma classificação de permissão delegada usando o PowerShell do Microsoft Graph

Recupere o objeto servicePrincipal para a API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Localize a classificação de permissão delegada que você deseja remover:

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Exclua a classificação de permissão:

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $api.id

Para configurar classificações de permissões para um aplicativo empresarial, entre no Graph Explorer como pelo menos um Administrador de Aplicativos na Nuvem.

Você precisa consentir com a permissão Policy.ReadWrite.PermissionGrant.

Execute as consultas a seguir no Explorador do Microsoft Graph para adicionar uma classificação de permissões delegadas para um aplicativo.

Listar as classificações de permissão atuais de uma API usando a API do Microsoft Graph

Listar as classificações de permissão atuais para uma API usando a seguinte chamada da API do Microsoft Graph.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Classificar uma permissão como de “Baixo impacto” usando a API do Microsoft Graph

No exemplo a seguir, classificamos a permissão como "baixo impacto".

Adicione uma classificação de permissão delegada para uma API usando a seguinte chamada de API do Microsoft Graph.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Remover uma classificação de permissão delegada usando a API do Microsoft Graph

Execute as consultas a seguir no Explorador do Microsoft Graph para adicionar uma classificação de permissões delegadas para uma API.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE