Definir configurações de função do Microsoft Entra no Privileged Identity Management

No Privileged Identity Management (PIM) no Microsoft Entra ID, que faz parte do Microsoft Entra, as configurações de função definem as propriedades de atribuição da função. Essas propriedades incluem a autenticação multifator e os requisitos de aprovação para ativação, duração máxima da atribuição e configurações de notificação. Este artigo mostra como definir as configurações da função e configurar o fluxo de trabalho de aprovação para especificar quem pode aprovar ou negar solicitações de elevação de privilégio.

Você precisa ter a função Administrador Global ou Administrador de Função Privilegiada para gerenciar as configurações de função do PIM para uma função do Microsoft Entra. As configurações da função são definidas por função. Todas as atribuições para a mesma função seguem as mesmas configurações de função. As configurações de função de uma função são independentes das configurações de função de outra função.

As configurações de função do PIM também são conhecidas como políticas do PIM.

Abrir configurações de função

Para abrir as configurações de uma função do Microsoft Entra:

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de funções com privilégios.

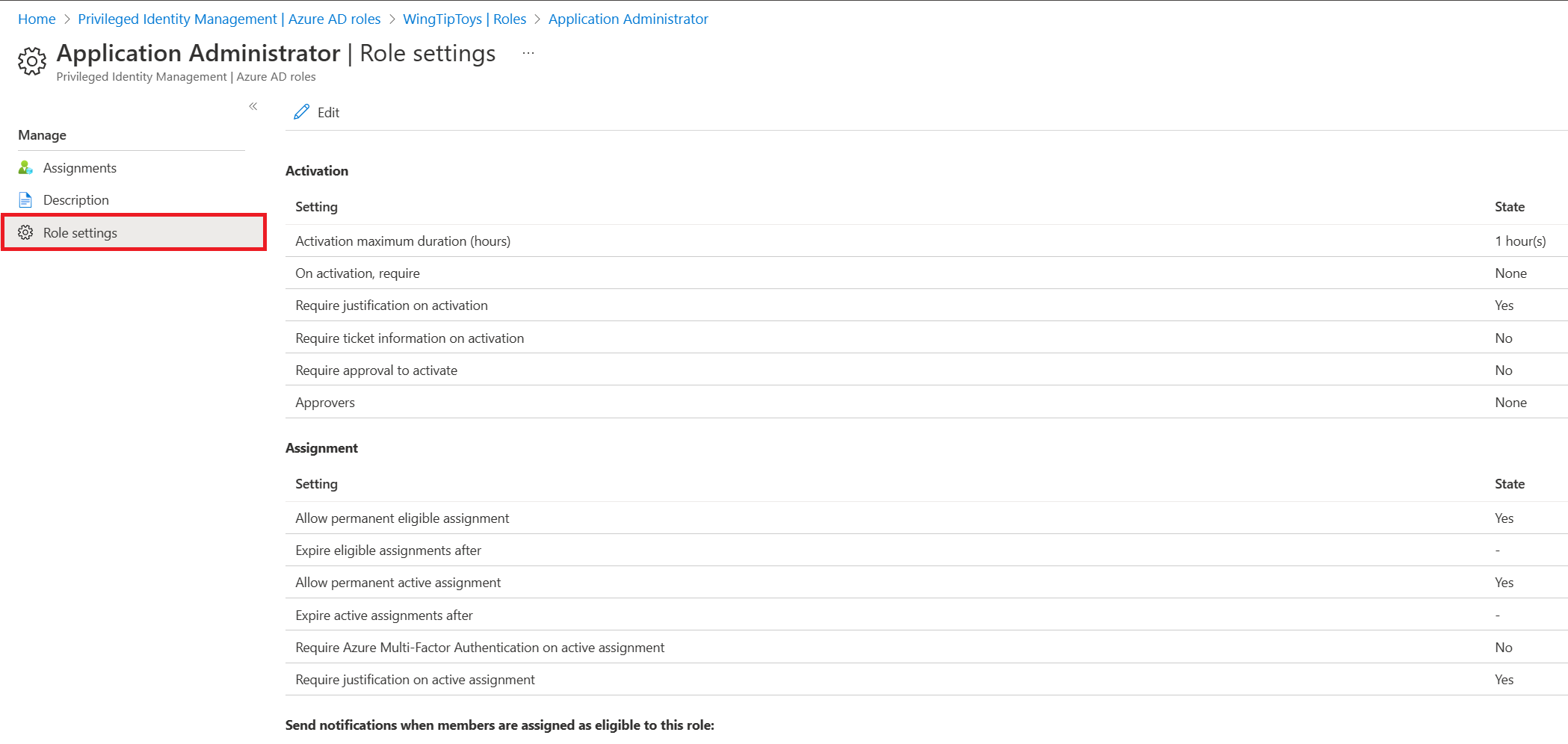

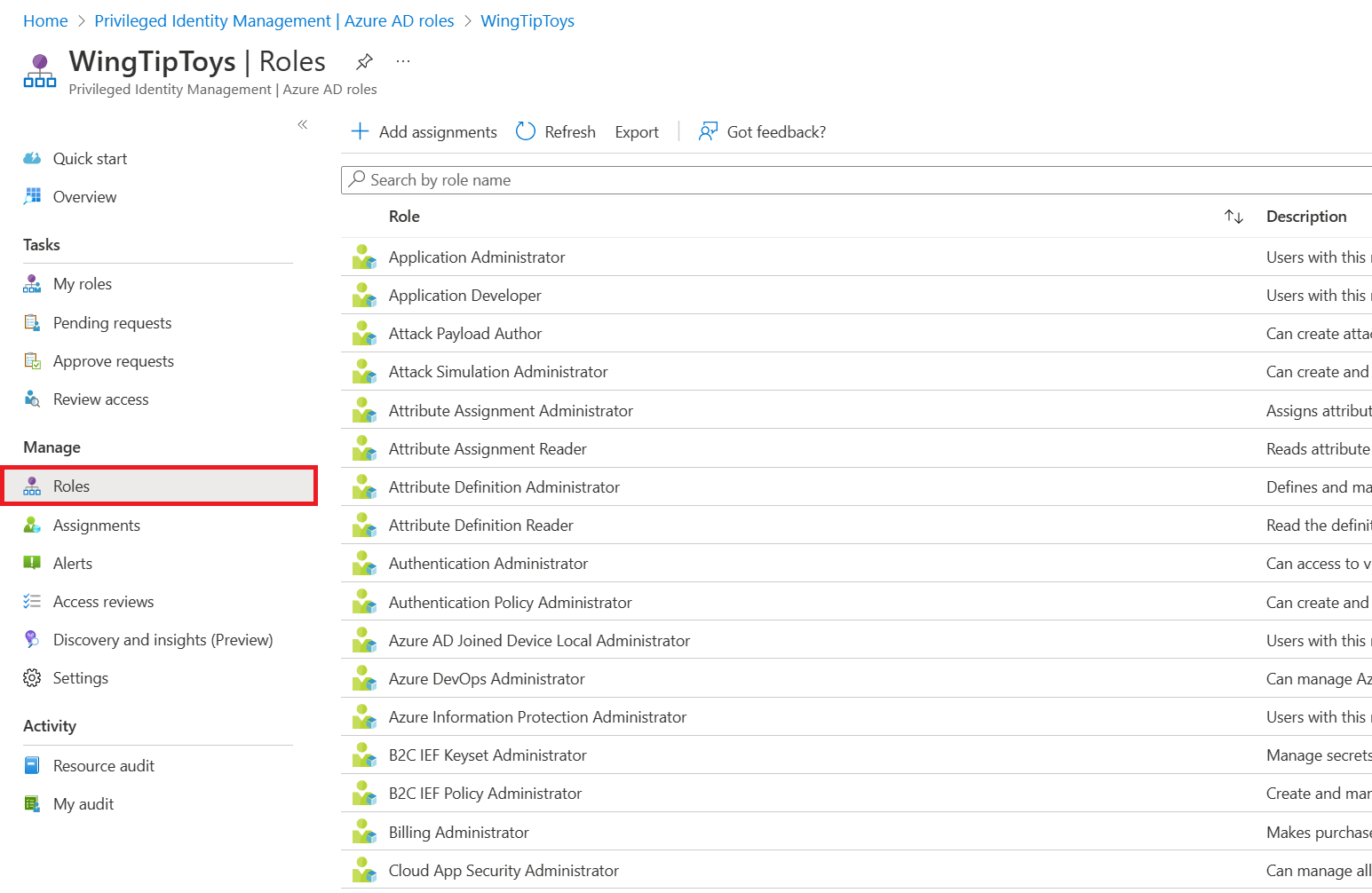

Navegue até Governança de identidade>Privileged Identity Management>Funções do Microsoft Entra>Funções.

Nessa página, você pode ver a lista de funções do Microsoft Entra disponíveis no locatário, incluindo funções internas e personalizadas.

Selecione a função cujas configurações você deseja configurar.

Selecione Configurações de função. Na página Configurações da função, você pode ver as configurações atuais da função do PIM para a função selecionada.

Selecione Editar para atualizar as configurações de função.

Selecione Atualizar.

Configurações de função

Esta seção discute as opções de configurações de função.

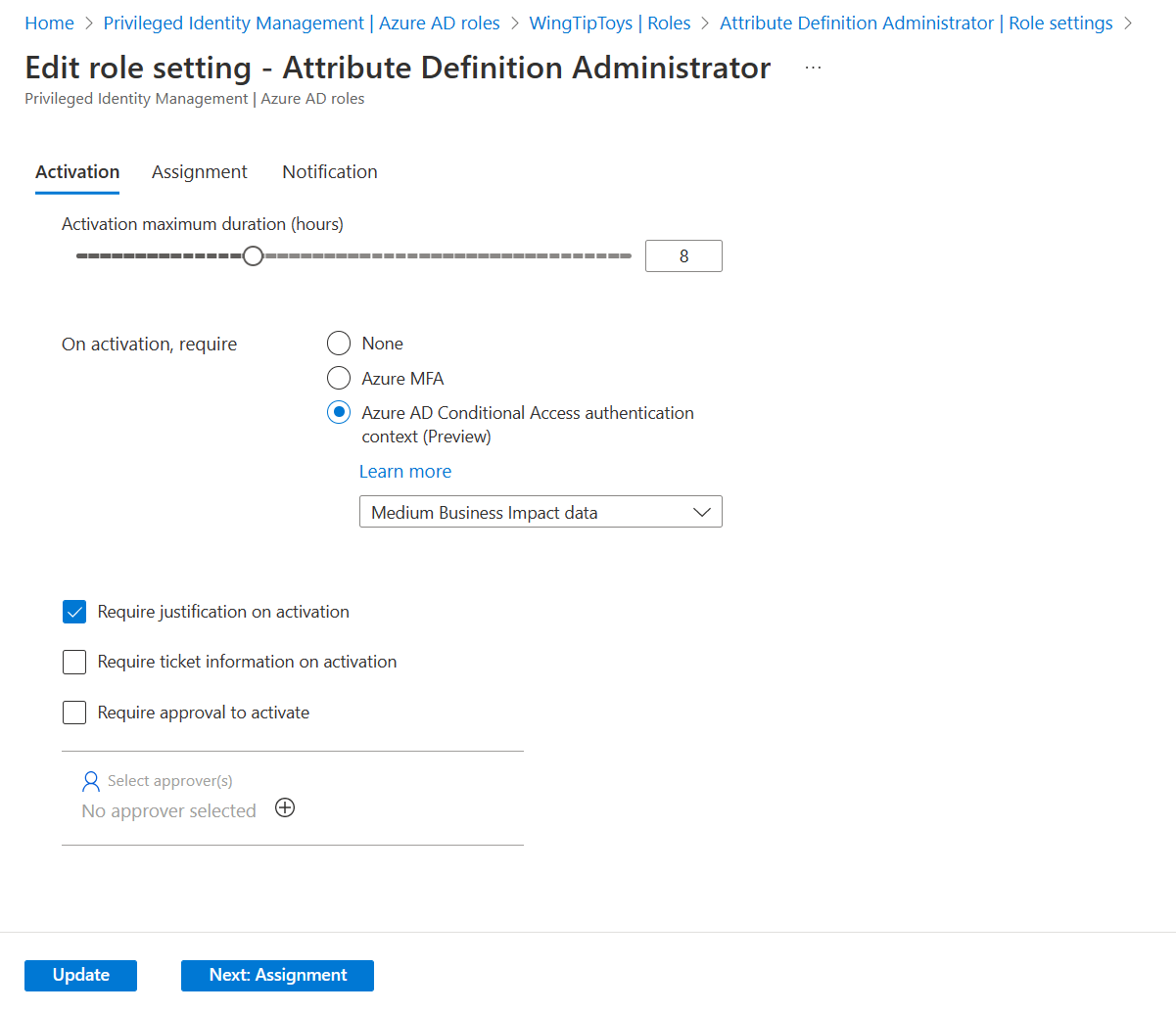

Duração máxima de ativação

Use o controle deslizante Duração máxima de ativação para definir o tempo máximo, em horas, que uma solicitação de ativação para uma atribuição de função permanece ativa antes de expirar. Esse valor pode ser de uma a 24 horas.

Exigir a autenticação multifator na ativação

Você pode exigir que os usuários qualificados para uma função provem quem são usando o recurso de autenticação multifator no Microsoft Entra ID antes de poderem ser ativados. A autenticação multifator ajuda a proteger o acesso a dados e aplicativos. Ele fornece outra camada de segurança, usando uma segunda forma de autenticação.

Os usuários podem não ser solicitados a utilizar a autenticação multifator caso tenham se autenticado com credenciais fortes ou fornecido a autenticação multifator no início da sessão.

Se seu objetivo é garantir que os usuários forneçam autenticação durante a ativação, você pode usar Na ativação, exigir o contexto da autenticação de acesso condicional do Microsoft Entra juntamente com as Forças da Autenticação. Essas opções exigem que os usuários se autentiquem durante a ativação utilizando métodos diferentes dos que foram usados para entrar no computador.

Por exemplo, se os usuários se conectarem ao computador usando o Windows Hello para Empresas, você poderá usar Na ativação, exigir o contexto da autenticação de acesso condicional do Microsoft Entra e Forças de Autenticação. Essa opção exige que os usuários entrem sem senha com o Microsoft Authenticator quando ativarem a função.

Após o usuário fornecer a entrada sem senha com o Microsoft Authenticator uma vez neste exemplo, ele poderá fazer a próxima ativação nessa sessão sem outra autenticação. A entrada sem senha com o Microsoft Authenticator já faz parte do seu token.

Recomendamos que você habilite o recurso de autenticação multifator do Microsoft Entra ID para todos os usuários. Para obter mais informações, confira Planejar uma implantação de autenticação multifator do Microsoft Entra.

Na ativação, exija o contexto de autenticação de acesso condicional do Microsoft Entra

Você pode requerer que os usuários qualificados para uma função cumpram os requisitos da política de Acesso Condicional. Por exemplo, você pode exigir que os usuários utilizem um método de autenticação específico aplicado por meio das Forças da Autenticação, elevem a função de um dispositivo compatível com o Intune e cumpram os termos de uso.

Para implementar esse requisito, você deve criar o contexto de autenticação de Acesso Condicional.

Configure uma política de Acesso Condicional que implemente os requisitos para esse contexto de autenticação.

O escopo da política de Acesso Condicional deve incluir todos os usuários ou usuários qualificados para uma função. Não crie uma política de Acesso Condicional cujo escopo inclua o contexto de autenticação e uma função de diretório ao mesmo tempo. Durante a ativação, o usuário ainda não tem uma função e, portanto, a política de Acesso Condicional não se aplicaria.

Confira as etapas no final dessa seção sobre uma situação na qual você talvez precise de duas políticas de Acesso Condicional. Um deve ter o escopo do contexto de autenticação e o outro deve ter o escopo da função.

Configurar o contexto de autenticação nas configurações do PIM para a função.

Se as configurações do PIM tiverem Na ativação, exigir o contexto da autenticação de acesso condicional do Microsoft Entra configurado, as políticas de acesso condicional definirão as condições que um usuário deve atender para satisfazer os requisitos de acesso.

Isso significa que as entidades de segurança com permissões para gerenciar as políticas de Acesso Condicional, como administradores de Acesso Condicional ou administradores de segurança, podem alterar os requisitos, removê-los ou impedir que usuários qualificados ativem a função. As entidades de segurança que podem gerenciar as políticas de Acesso Condicional devem ser consideradas altamente privilegiadas e protegidas de acordo.

Recomendamos que você crie e habilite uma política de Acesso Condicional para o contexto de autenticação antes de definir o contexto de autenticação nas configurações do PIM. Como um mecanismo de proteção de backup, se não houver políticas de acesso condicional no locatário que direcionem o contexto da autenticação definido nas configurações do PIM, durante a ativação da função do PIM, o recurso de autenticação multifator no Microsoft Entra ID é necessário, pois a configuração Na ativação, exigir a autenticação multifator seria definida.

Esse mecanismo de reserva da proteção foi projetado exclusivamente para proteger contra uma situação em que as configurações do PIM tenham sido atualizadas antes da criação da política de Acesso Condicional devido a um erro de configuração. Esse mecanismo de reserva da proteção não será acionado se a política de Acesso Condicional estiver desativada, se estiver no modo somente relatório ou se um usuário qualificado tiver sido excluído da política.

A configuração Na ativação, exigir o contexto da autenticação do acesso condicional do Microsoft Entra define os requisitos do contexto de autenticação que os usuários devem satisfazer quando ativam a função. Depois que a função é ativada, os usuários não são impedidos de usar outra sessão de navegação, dispositivo ou local para usar as permissões.

Por exemplo, os usuários podem usar um dispositivo compatível com Intune para ativar a função. Então, depois que a função for ativada, eles poderão entrar na mesma conta de usuário de outro dispositivo que não seja compatível com o Intune e usar a função ativada anteriormente a partir daí.

Para evitar essa situação, crie duas políticas de Acesso Condicional:

- A primeira política de Acesso Condicional visa o contexto da autenticação. Ele deve ter todos os usuários ou usuários qualificados no seu escopo. Esta política especifica os requisitos que os usuários devem atender para ativar a função.

- A segunda política de Acesso Condicional visa as funções do diretório. Essa política especifica os requisitos que os usuários devem atender para entrar com a função de diretório ativada.

Ambas as políticas podem aplicar os mesmos requisitos ou requisitos diferentes, dependendo das suas necessidades.

Outra opção é criar um escopo de políticas de Acesso Condicional que implemente diretamente determinados requisitos para usuários qualificados. Por exemplo, você pode exigir que os usuários qualificados para determinadas funções sempre usem dispositivos compatíveis com o Intune.

Para saber mais sobre o contexto de autenticação de Acesso Condicional, confira Acesso Condicional: aplicativos de nuvem, ações e contexto de autenticação.

Exigir justificativa de ativação

É possível exigir que os usuários insiram uma justificativa comercial quando ativam a atribuição qualificada.

Exigir informações de tíquete na ativação

É possível exigir que os usuários insiram um número de tíquete de suporte quando ativam a atribuição qualificada. Essa opção é um campo somente de informação. A correlação com as informações em qualquer sistema de emissão de tíquetes não é imposta.

Exigir aprovação para ativar

Você pode exigir aprovação para a ativação de uma atribuição qualificada. O aprovador não precisa ter nenhuma função. Ao usar essa opção, selecione pelo menos um aprovador. É recomendável que você selecione pelo menos dois aprovadores. Se nenhum aprovador específico for selecionado, os administradores globais/administradores de função com privilégios se tornarão os aprovadores padrão.

Para saber mais sobre aprovações, confira o tópico Aprovar ou negar solicitações para funções do Microsoft Entra no Privileged Identity Management.

Duração dae atribuição

Ao definir as configurações de uma função, você pode escolher entre duas opções de duração de atribuição para cada tipo de atribuição: qualificado e ativo. Essas opções passam a ter a duração máxima padrão quando um usuário é atribuído à função no Privileged Identity Management.

Você pode escolher uma dessas opções de duração de atribuição qualificadas.

| Configuração | Descrição |

|---|---|

| Permitir atribuição qualificada permanente | Os administradores de recursos podem conceder atribuições qualificadas permanentes. |

| Expirar atribuição qualificada após | Os administradores de recursos podem exigir que todas as atribuições qualificadas tenham uma data de início e de término especificadas. |

Você também pode escolher uma dessas opções de duração da atribuição ativa.

| Configuração | Descrição |

|---|---|

| Permitir atribuição ativa permanente | Os administradores de recursos podem conceder atribuições ativas permanentes. |

| Expirar atribuição ativa após | Os administradores de recursos podem exigir que todas as atribuições ativas tenham uma data de início e de término especificadas. |

Todas as atribuições que têm uma data de término especificada podem ser renovadas por administradores globais e administradores de funções privilegiadas. Além disso, os usuários podem iniciar solicitações de autoatendimento para estender ou renovar atribuições de função.

Exigir Autenticação Multifator na atribuição ativa

Você pode exigir que os administradores forneçam a autenticação multifator quando criarem uma atribuição ativa (em vez de qualificada). O Privileged Identity Management não pode impor a autenticação multifator quando o usuário utiliza sua atribuição de função porque ele já está ativo na função desde o momento em que ela foi atribuída.

Talvez não seja solicitada a autenticação multifator para um administrador se ele tiver se autenticado com credenciais fortes ou fornecido a autenticação multifator anteriormente nessa sessão.

Exigir justificativa sobre a atribuição ativa

Você pode exigir que os usuários insiram uma justificativa comercial ao criar uma atribuição ativa (em vez de qualificada).

Na guia Notificações da página Configurações de função, o Privileged Identity Management habilita o controle granular sobre quem recebe notificações e quais notificações são recebidas. Você tem as seguintes opções:

- Desativação de um email: você pode desativar emails específicos desmarcando a caixa de seleção do destinatário padrão e excluindo todos os outros destinatários.

- Limitar os emails aos endereços de email especificados: você pode desativar os emails enviados para destinatários padrão desmarcando a caixa de seleção do destinatário padrão. Em seguida, você pode adicionar outros endereços de email como destinatários. Se você quiser adicionar mais de um endereço de email, separe-os usando ponto e vírgula (;).

- Enviar emails para os destinatários padrão e para mais destinatários: você pode enviar emails para o destinatário padrão e para outro destinatário. Marque a caixa de seleção do destinatário padrão e adicione endereços de email para outros destinatários.

- Somente emails críticos: para cada tipo de email, você pode marcar a caixa de seleção para receber apenas emails críticos. Com essa opção, o Privileged Identity Management continuará a enviar emails para os destinatários especificados somente quando o email exigir uma ação imediata. Por exemplo, os emails que solicitam aos usuários que estendam sua atribuição de função não são disparados. Emails que exigem que os administradores aprovem uma solicitação de extensão são disparados.

Observação

Um evento no Privileged Identity Management pode gerar notificações por email para vários destinatários: destinatários, aprovadores ou administradores. O número máximo de notificações enviadas por evento é 1.000. Se o número de destinatários for superior a 1.000, somente os primeiros 1.000 destinatários receberão uma notificação por email. Isso não impede que outros destinatários, administradores ou aprovadores usem suas permissões no Microsoft Entra ID e no Privileged Identity Management.

Gerenciar as configurações de função usando o Microsoft Graph

Para gerenciar as configurações das funções do Microsoft Entra usando as APIs do PIM no Microsoft Graph, utilize o tipo de recurso unifiedRoleManagementPolicy e os métodos relacionados.

No Microsoft Graph, as configurações da função são chamadas de regras. Eles são atribuídos a funções do Microsoft Entra através de políticas de contêiner. Cada função do Microsoft Entra recebe um objeto de política específico. Você pode recuperar todas as políticas com escopo para as funções do Microsoft Entra. Para cada política, é possível recuperar a coleção de regras associada usando um parâmetro de consulta $expand. A sintaxe para a solicitação é a seguinte:

GET https://graph.microsoft.com/v1.0/policies/roleManagementPolicies?$filter=scopeId eq '/' and scopeType eq 'DirectoryRole'&$expand=rules

Para obter mais informações sobre como gerenciar as configurações de função por meio das APIs do PIM no Microsoft Graph, confira Configurações de função e PIM. Para obter exemplos de como atualizar as regras, confira Atualizar regras no PIM usando o Microsoft Graph.