Noções básicas sobre acesso à VM JIT (just-in-time)

Esta página explica os princípios por trás do recurso de acesso à VM just-in-time (JIT) do Microsoft Defender for Cloud e a lógica por trás da recomendação.

Para saber como aplicar o recurso JIT às suas VMs usando o portal do Azure (para o Defender for Cloud ou as Máquinas Virtuais do Azure) ou programaticamente, veja Como proteger suas portas de gerenciamento com JIT.

O risco de abrir portas de gerenciamento em uma máquina virtual

Os agentes de ameaça buscam ativamente computadores acessíveis com portas de gerenciamento abertas, como RDP ou SSH. Todas as suas máquinas virtuais são alvos potenciais de um ataque. Quando uma VM é comprometida com êxito, ela é usada como o ponto de entrada para atacar outros recursos no seu ambiente.

Por que o acesso JIT à VM é a solução?

Assim como acontece com todas as técnicas de prevenção de segurança cibernética, seu objetivo deve ser reduzir a superfície de ataque. Nesse caso, isso significa ter menos portas abertas, especialmente portas de gerenciamento.

Os usuários legítimos também usam essas portas, portanto, não é prático mantê-las fechadas.

Para resolver esse dilema, o Microsoft Defender for Cloud oferece JIT. Com o JIT é possível bloquear o tráfego de entrada às suas VMs, reduzindo a exposição aos ataques, fornecendo acesso fácil para conectar às VMs quando necessário.

Como o JIT opera com recursos de rede no Azure e no AWS

No Azure, é possível bloquear o tráfego de entrada em portas específicas, habilitando o acesso just-in-time à VM. O Microsoft Defender para Nuvem garante que as regras de "negar todo o tráfego de entrada" existam para as portas selecionadas no grupo de segurança de rede (NSG) e nasregras do Firewall do Azure. Essas regras restringem o acesso às portas de gerenciamento das VMs do Azure e as defendem contra ataques.

Se já existirem outras regras para as portas selecionadas, essas têm prioridade sobre as novas regras "negar todo o tráfego de entrada". Se não houver nenhuma regra existente nas portas selecionadas, as novas regras têm a prioridade mais alta no NSG e no Firewall do Azure.

No AWS, ao habilitar o acesso JIT, as regras relevantes nos grupos de segurança EC2 anexados, para as portas selecionadas, são revogadas, o que bloqueia o tráfego de entrada nessas portas específicas.

Quando um usuário solicita acesso a uma VM, o Defender for Cloud verifica se o usuário tem permissões de Controle de acesso baseado em função do Azure (Azure RBAC) para aquela VM. Se a solicitação for aprovada, O Defender para Nuvem configurará o NSGs e o Firewall do Azure para permitir o tráfego de entrada para as portas selecionadas do endereço IP (ou intervalo) relevante, para o período de tempo especificado. Na AWS, o Defender para Nuvem cria um grupo de segurança EC2 que permite o tráfego de entrada para as portas especificadas. Depois que o tempo expirar, o Defender for Cloud restaura os NSGs aos seus estados anteriores. As conexões que já estão estabelecidas não são interrompidas.

Observação

O JIT não dá suporte às VMs protegidas pelos firewalls do Azure controlados pelo Gerenciador de Firewall do Azure. É necessário configurar o Firewall do Azure com regras (clássicas) e sem usar políticas de firewall.

Como o Defender for Cloud identifica quais VMs devem ter o JIT aplicado

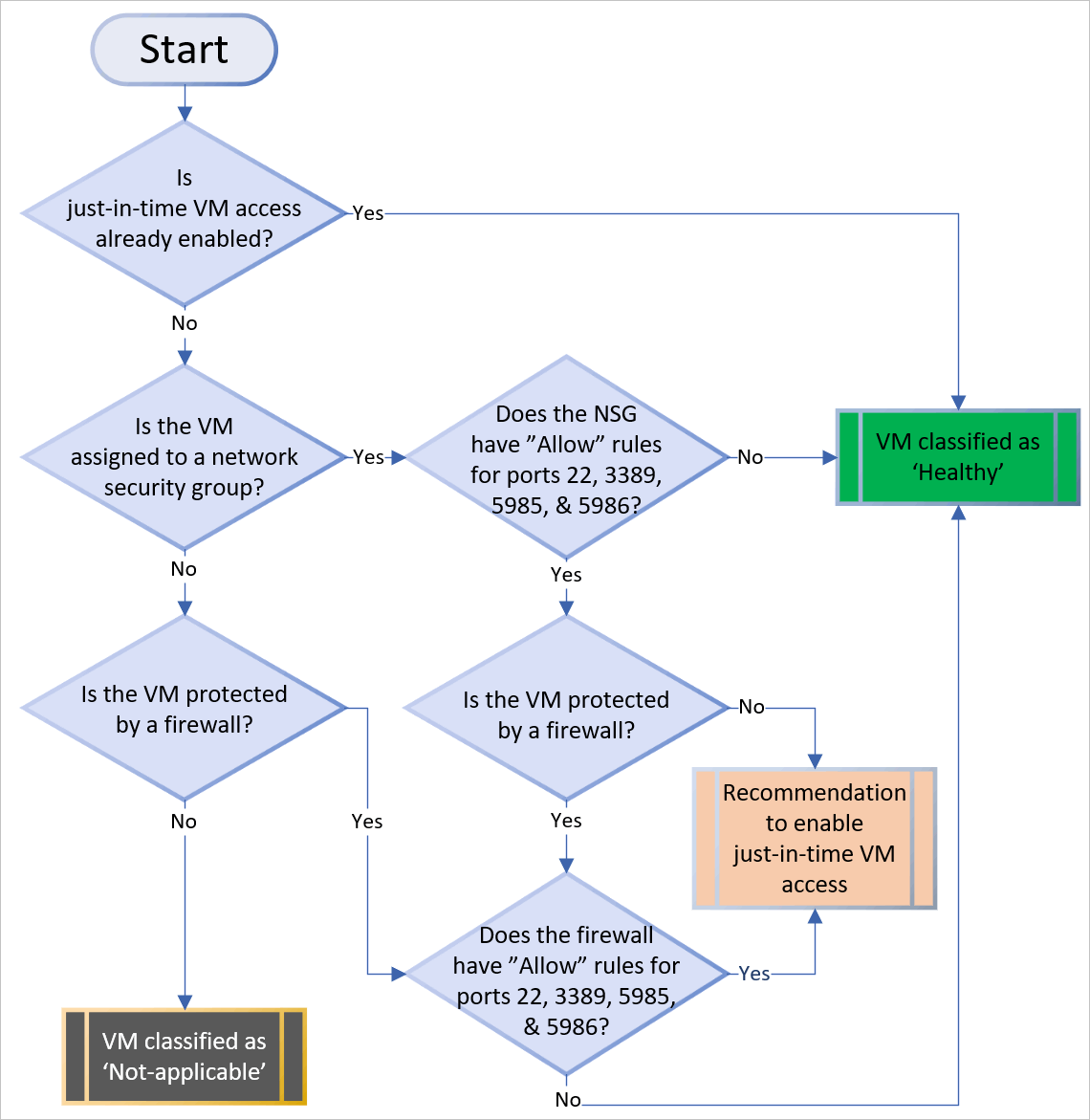

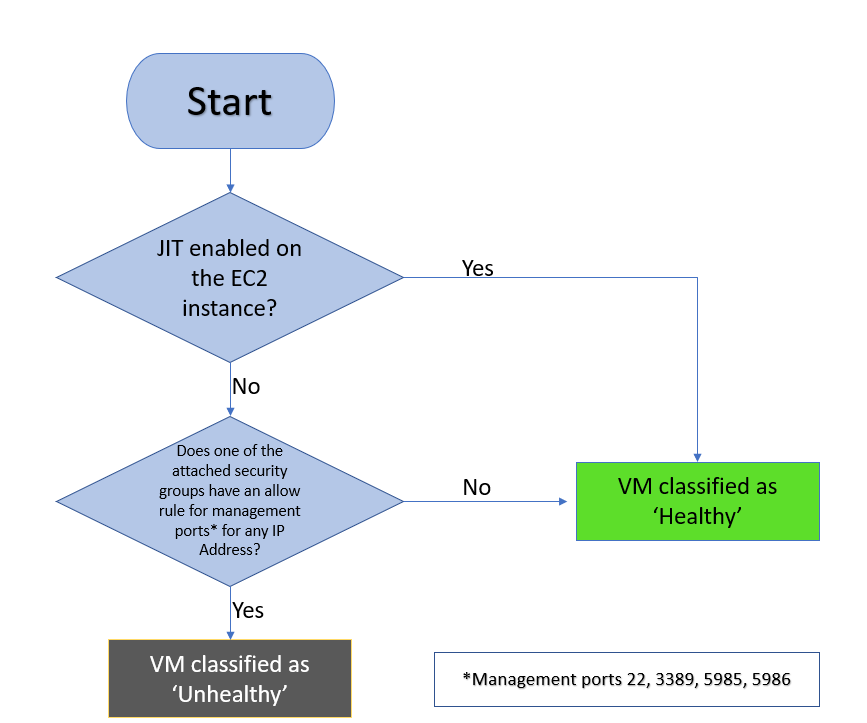

O diagrama a seguir mostra a lógica que o Defender para Nuvem aplica ao decidir como categorizar as VMs com suporte:

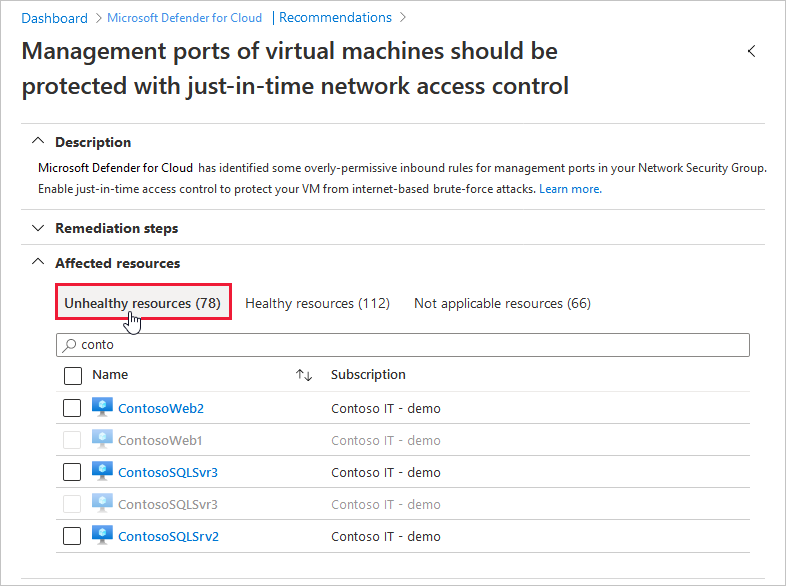

Quando o Defender for Cloud encontra um computador que pode se beneficiar do JIT, ele adiciona esse computador à guia de Recursos não íntegros da recomendação.

Próxima etapa

Esta página explicou o motivo pelo qual o acesso à máquina virtual (VM) just-in-time (JIT) deve ser usado. Para saber como habilitar o JIT e solicitar acesso às suas VMs habilitadas para JIT, confira: