Elevar o acesso para gerenciar todas as assinaturas e grupos de gerenciamento do Azure

Como um Administrador Global no Microsoft Entra ID, talvez você não tenha acesso a todas as assinaturas e grupos de gerenciamento em seu diretório. Este artigo descreve maneiras de elevar o acesso para todas as assinaturas e grupos de gerenciamento.

Observação

Para obter informações sobre como exibir ou excluir dados pessoais, confira Solicitações do titular dos dados do Azure para RGPD. Para obter mais informações sobre o GDPR, confira a seção GDPR da Central de Confiabilidade da Microsoft e a seção GDPR do Portal de Confiança do Serviço.

Por que você precisa elevar o acesso?

Se você for um Administrador global, pode desejar em algum momento realizar as seguintes ações:

- Recuperar o acesso a um grupo de gerenciamento ou assinatura do Azure quando um usuário tiver perdido o acesso

- conceder a outro usuário ou a si mesmo acesso a uma assinatura ou grupo de gerenciamento do Azure

- Ver todas as assinaturas ou grupos de gerenciamento do Azure em uma organização

- Permitir o acesso de um aplicativo de automação (como um aplicativo de faturamento ou de auditoria) a todas as assinaturas do Azure ou grupos de gerenciamento

Como funciona o acesso elevado?

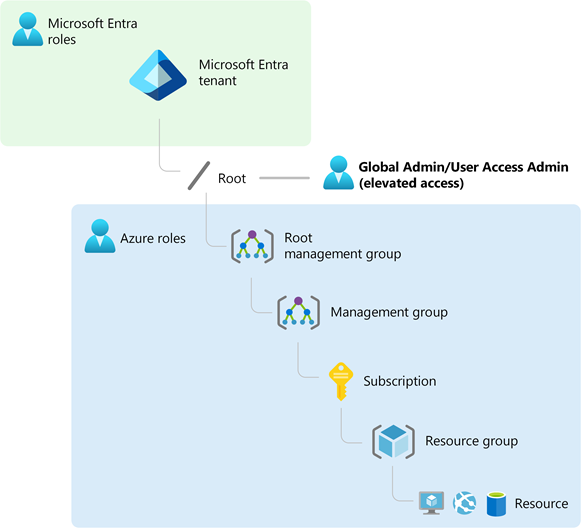

O Microsoft Entra ID e os recursos do Azure são protegidos independentemente um do outro. Ou seja, as atribuições de função do Microsoft Entra não concedem acesso aos recursos do Azure e as atribuições de função do Azure não concedem acesso ao Microsoft Entra ID. No entanto, se você for um Administrador Global no Microsoft Entra ID, poderá atribuir a si mesmo acesso a todas as assinaturas e grupos de gerenciamento do Azure em seu diretório. Use esse recurso se você não tiver acesso aos recursos de assinatura do Azure, como máquinas virtuais ou contas de armazenamento, e quiser usar o privilégio de administrador global para obter acesso a esses recursos.

Quando você elevar seu acesso, você receberá a função Administrador de Acesso do Usuário no Azure no escopo da raiz (/). Isso permite que você visualize todos os recursos e atribua acesso a qualquer assinatura ou grupo de gerenciamento no diretório. As atribuições da função de Administrador de acesso do usuário podem ser removidas usando o Azure PowerShell, CLI do Azure ou a API REST.

Você deve remover esse acesso elevado depois de fazer as alterações necessárias no escopo raiz.

Executar as etapas no escopo raiz

Etapa 1: elevar o acesso de um Administrador Global

Siga estas etapas para elevar o acesso de um administrador global usando o portal do Azure.

Entre no portal do Azure como um Administrador Global.

Se estiver usando o Microsoft Entra Privileged Identity Management, ative sua atribuição da função Administrador Global.

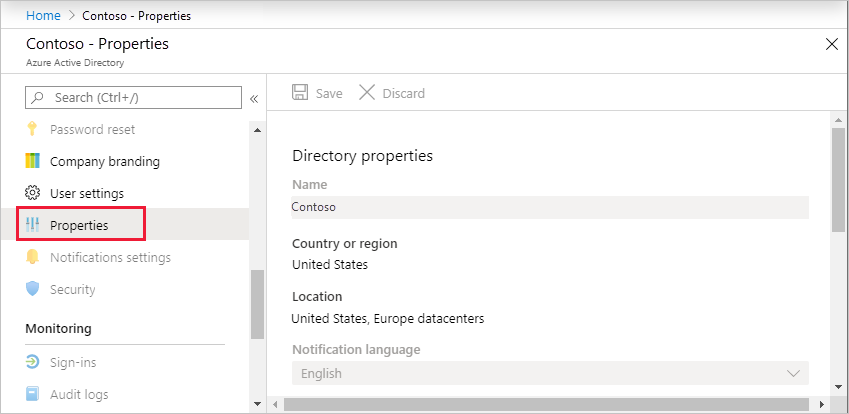

Abra o Microsoft Entra ID.

Em Gerenciar, selecione Propriedades.

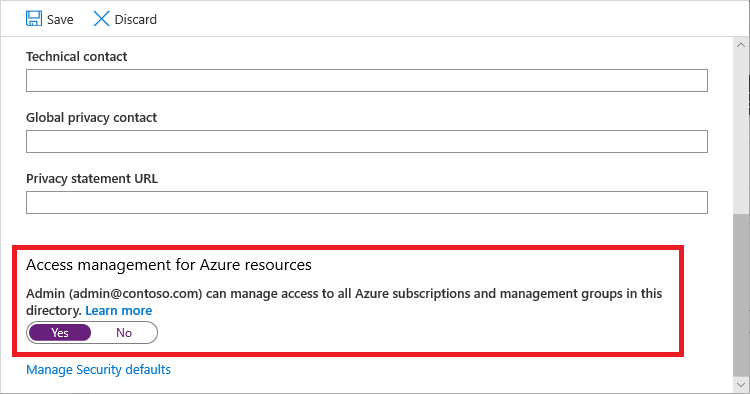

Em Gerenciamento de acesso para recursos do Azure, defina a alternância como Sim.

Ao definir a alternância para Sim, fica designada a função de Administrador de Acesso do Usuário no Azure RBAC no escopo raiz (/). Isso dá a você permissão para atribuir funções em todas as assinaturas do Azure e grupos de gerenciamento associados a esse diretório do Microsoft Entra. Essa alternância só está disponível para os usuários aos quais foi atribuída a função de Administrador Global no Microsoft Entra ID.

Quando você define a alternância como Não, a função Administrador de Acesso do Usuário no RBAC do Azure é removida da sua conta de usuário. Você não pode mais atribuir funções em todas as assinaturas e grupos de gerenciamento do Azure associados a esse diretório do Microsoft Entra. Você pode exibir e gerenciar somente as assinaturas do Azure e os grupos de gerenciamento aos quais você recebeu acesso.

Observação

Se você estiver usando o Privileged Identity Management, desativar sua atribuição de função não altera a alternância do Gerenciamento de acesso para recursos do Azure para Não. Para manter o acesso privilegiado mínimo, recomendamos que você defina essa alternância para Não antes de desativar sua atribuição de função.

Clique em Salvar, para salvar suas configurações.

Essa configuração não é uma propriedade global, aplicando-se somente ao usuário conectado no momento. Você não pode elevar o acesso para todos os membros da função de Administrador Global.

Saia e entre novamente para atualizar o seu acesso.

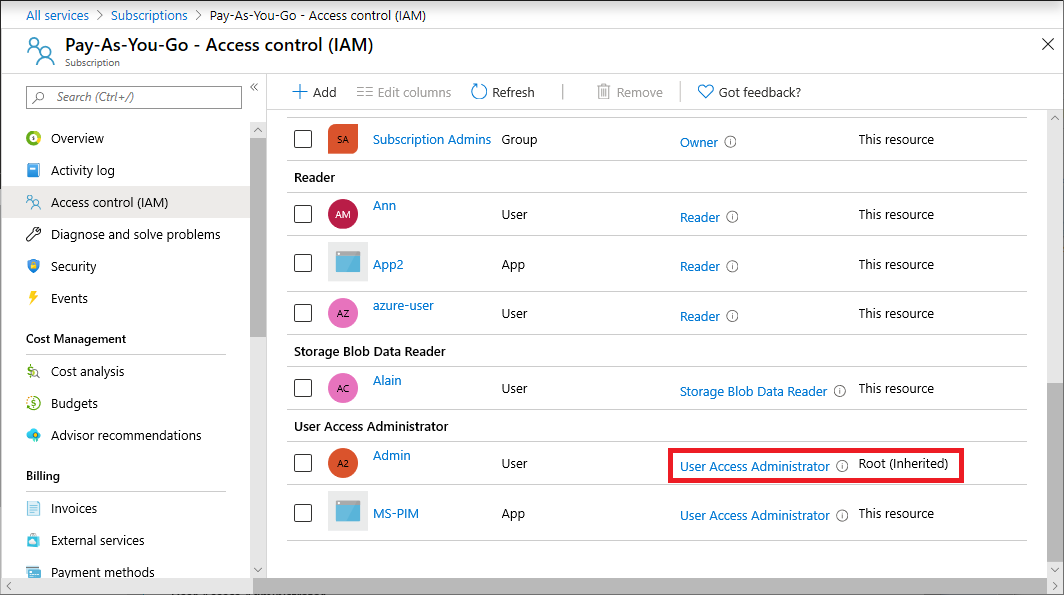

Agora você deve ter acesso a todas as assinaturas e grupos de gerenciamento em seu diretório. Ao visualizar o painel de Controle de acesso (IAM), você notará que recebeu a função de Administrador de Acesso do Usuário no escopo raiz.

Faça as alterações necessárias no acesso elevado.

Para obter informações sobre como atribuir funções, consulte Atribuir funções do Azure usando o portal do Azure. Se você estiver usando o Privileged Identity Management, consulte Descobrir recursos do Azure para gerenciar ou Atribuir funções de recursos do Azure.

Execute as etapas na seção a seguir para remover o acesso elevado.

Etapa 2: remover o acesso elevado

Para remover a atribuição da função Administrador de Acesso do Usuário no escopo raiz (/), siga estas etapas.

Entre com o mesmo usuário que foi usado para elevar o acesso.

Na lista de navegação, clique em Microsoft Entra ID e, em seguida, clique em Propriedades.

Defina a alternância de Gerenciamento de acesso para recursos do Azure para Não. Como essa é uma configuração por usuário, você deve estar conectado como o mesmo usuário que foi usado para elevar o acesso.

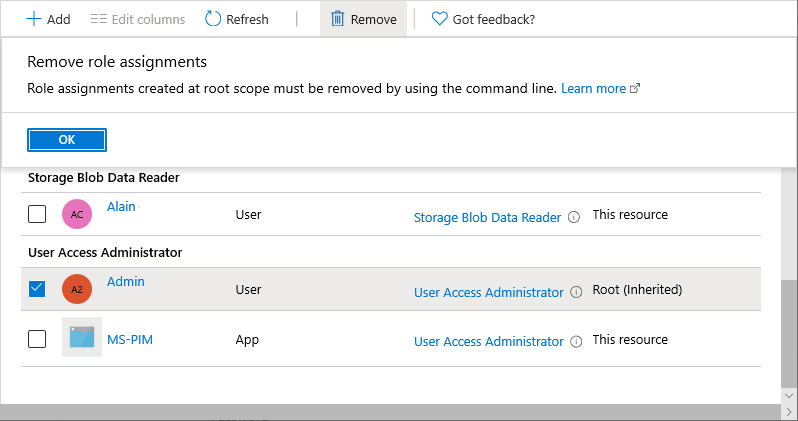

Se você tentar remover a atribuição da função Administrador de Acesso do Usuário no painel Controle de acesso (IAM), verá a seguinte mensagem. Para remover a atribuição de função, você deve definir a alternância de volta para Não ou usar Azure PowerShell, CLI do Azure ou a API REST.

Saia como Administrador global.

Se você estiver usando Privileged Identity Management, desative sua atribuição de função de Administrador global.

Observação

Se você estiver usando o Privileged Identity Management, desativar sua atribuição de função não altera a alternância do Gerenciamento de acesso para recursos do Azure para Não. Para manter o acesso privilegiado mínimo, recomendamos que você defina essa alternância para Não antes de desativar sua atribuição de função.

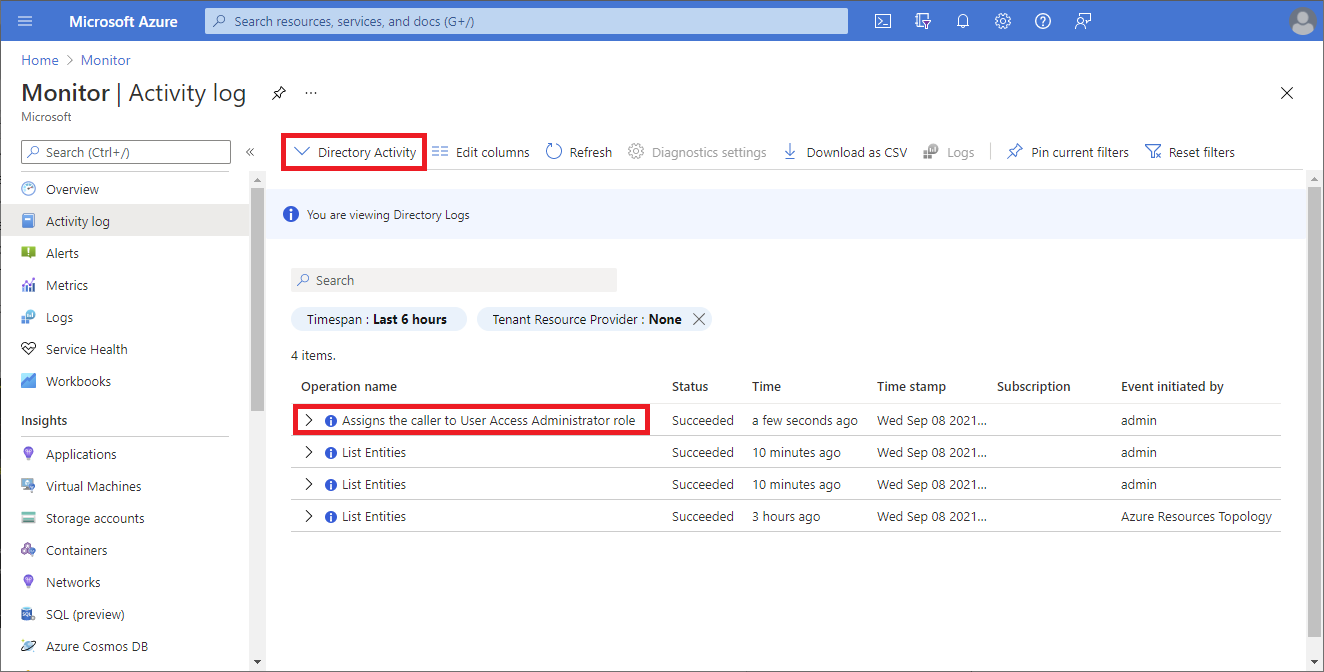

Exibir as entradas de registro de acesso elevado nos logs de Atividades do Diretório

Quando o acesso é elevado, uma entrada é adicionada aos logs. Como Administrador Global no Microsoft Entra ID, você pode querer verificar quando o acesso foi elevado e quem o fez. As entradas de log de acesso elevado não aparecem nos logs de atividades padrão, mas sim nos logs de Atividade do Diretório. Esta seção descreve as diferentes maneiras de exibição das entradas do log de acesso elevado.

Exibir entradas de log de acesso elevado usando o portal do Microsoft Azure

Entre no portal do Azure como um Administrador Global.

Abra Monitorar>Log de atividades.

Altere a lista Atividade para Atividade de Diretório.

Pesquise a operação a seguir, o que significa a ação de acesso elevado.

Assigns the caller to User Access Administrator role

Exibir entradas de log de acesso elevado usando a CLI do Azure

Use o comando az login para entrar como Administrador Global.

Use o comando az rest para fazer a chamada a seguir, na qual você terá que filtrar por uma data, conforme mostrado no exemplo de carimbo de data/hora, e especificar um nome de arquivo em que você deseja que os logs sejam armazenados.

O

urlchama uma API para recuperar os logs no Microsoft.Insights. A saída será salva no arquivo.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtNo arquivo de saída, pesquise

elevateAccess.O log será semelhante ao seguinte, onde você pode ver o carimbo de data/hora de quando a ação ocorreu e quem a chamou.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Delegar acesso a um grupo para exibir entradas de log de acesso elevado usando a CLI do Azure

Se quiser obter periodicamente as entradas do log de acesso elevado, você pode delegar o acesso a um grupo e, em seguida, usar a CLI do Azure.

Abra Microsoft Entra ID>Grupos.

Crie um novo grupo de segurança e anote a ID do objeto de grupo.

Use o comando az login para entrar como Administrador Global.

Use o comando az role assignment create para atribuir a função Leitor ao grupo que pode ler somente os logs no nível do diretório, que são encontrados em

Microsoft/Insights.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Adicione um usuário que lerá os logs para o grupo criado anteriormente.

Um usuário do grupo agora pode executar periodicamente o comando az rest para exibir as entradas de registro de acesso elevado.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt