Investigar ativos

O Microsoft Defender para Identidade fornece aos usuários do Microsoft Defender XDR evidências de quando usuários, computadores e dispositivos realizaram atividades suspeitas ou mostraram sinais de comprometimento.

Este artigo fornece recomendações sobre como determinar os riscos para sua organização, decidir como corrigir e determinar a melhor maneira de evitar ataques semelhantes no futuro.

Etapas de investigação para usuários suspeitos

Observação

Para obter informações sobre como exibir perfis de usuários no Microsoft Defender XDR, consulte a documentação do Microsoft Defender XDR.

Se um alerta ou incidente indicar que um usuário pode ser suspeito ou estar comprometido, verifique e investigue o perfil do usuário para encontrar os seguintes detalhes e atividades:

Identidade do usuário

- O usuário é um usuário confidencial (como um administrador ou que está em uma watchlist etc.)?

- Qual é a função deles na organização?

- Eles são significativos na árvore organizacional?

Investigue atividades suspeitas, como:

- O usuário tem outros alertas abertos no Defender para Identidade ou em outras ferramentas de segurança, como Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Nuvem e/ou Microsoft Defender for Cloud Apps?

- O usuário teve logons com falha?

- Quais recursos foram acessados pelo usuário?

- O usuário acessou recursos de alto valor?

- O usuário deveria acessar os recursos que acessou?

- Em quais dispositivos o usuário fez logon?

- O usuário deveria fazer logon nesses dispositivos?

- Existe um caminho de movimentação lateral (LMP) entre o usuário e um usuário confidencial?

Use as respostas a essas perguntas para determinar se a conta parece comprometida ou se as atividades suspeitas implicam ações mal-intencionadas.

Encontre informações de identidade nas seguintes áreas do Microsoft Defender XDR:

- Páginas de detalhes de identidade individual

- Página de detalhes de alertas ou incidentes individuais

- Páginas de detalhes de dispositivos

- Consultas de busca avançada de ameaças

- A página Central de Ações

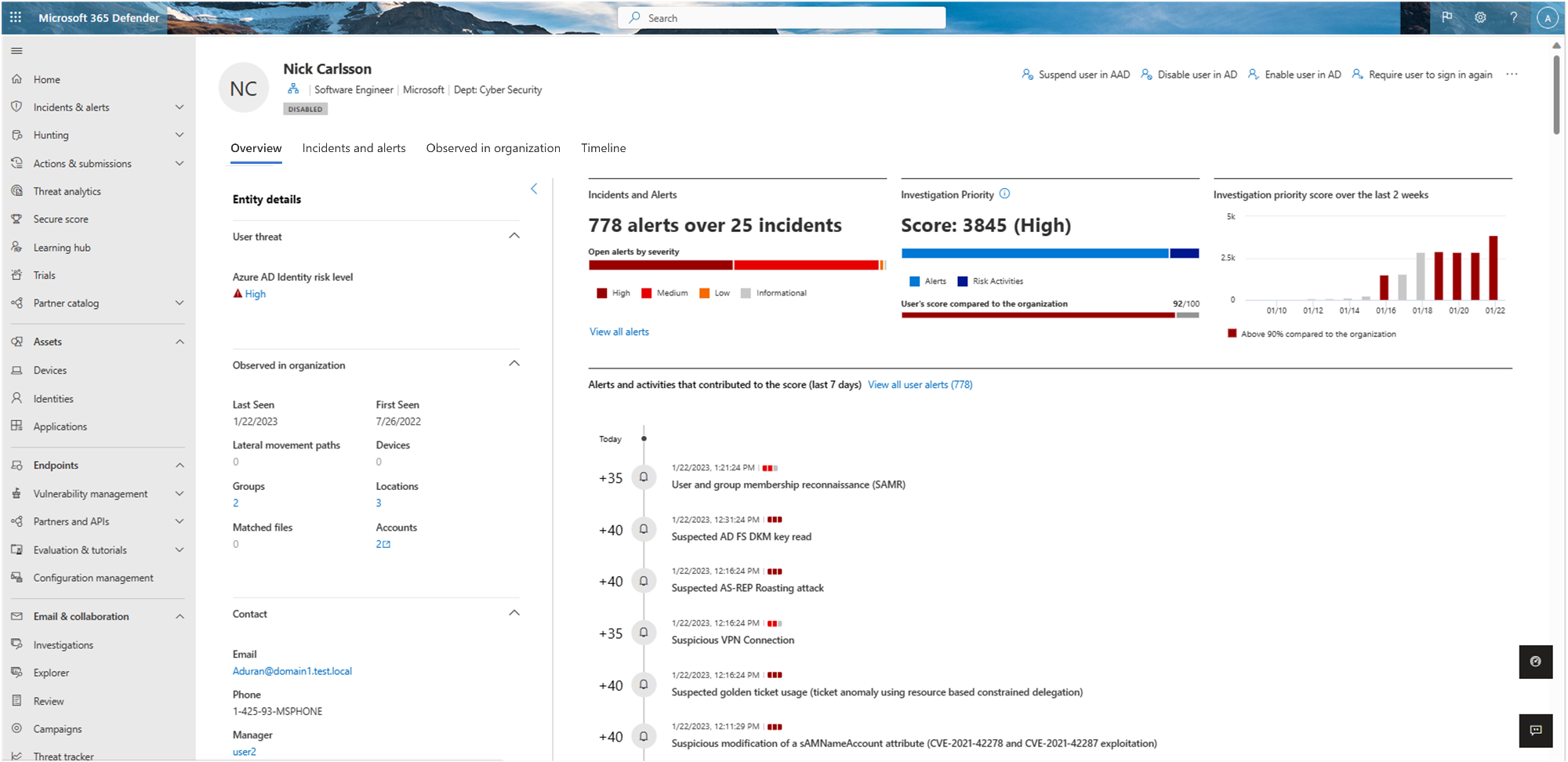

Por exemplo, a imagem a seguir mostra os detalhes em uma página de detalhes de identidade:

Detalhes da identidade

Ao investigar uma identidade específica, você verá os seguintes detalhes em uma página de detalhes de identidade:

| Área da página de detalhes da identidade | Descrição |

|---|---|

| Guia Visão geral | Dados gerais da identidade, como o nível de risco de identidade do Microsoft Entra, o número de dispositivos nos quais o usuário está conectado, quando o usuário foi visto pela primeira vez e pela última vez, as contas do usuário e informações mais importantes. Use a guia Visão geral para exibir também gráficos de incidentes e alertas, a pontuação de prioridade de investigação, uma árvore organizacional, marcas de entidade e uma linha do tempo de atividades pontuadas. |

| Incidentes e alertas | Lista incidentes ativos e alertas envolvendo o usuário dos últimos 180 dias, incluindo detalhes como a gravidade do alerta e a hora em que o alerta foi gerado. |

| Observado na organização | Inclui as seguintes subáreas: - Dispositivos: os dispositivos nos quais a identidade fez logon, incluindo os mais e os menos usados nos últimos 180 dias. - Locais: os locais observados pela identidade nos últimos 30 dias. - Grupos: todos os grupos locais observados para a identidade. - Caminhos de movimentação lateral: todos os caminhos de movimentação lateral do ambiente local que têm um perfil. |

| Linha do tempo da identidade | A linha do tempo representa atividades e alertas observados na identidade de um usuário, unificando entradas de identidade no Microsoft Defender para Identidade, Microsoft Defender para Aplicativos de Nuvem e Microsoft Defender para Ponto de Extremidade. Use a linha do tempo para se concentrar nas atividades que um usuário executou, ou nas atividades realizadas nele, em intervalos de tempo específicos. Selecione o padrão de 30 dias para alterar o intervalo de tempo para outro valor interno ou para um intervalo personalizado. |

| Ações de correção | Responda a usuários comprometidos desabilitando suas contas ou redefinindo as senhas. Depois de executar a ação nos usuários, você pode verificar os detalhes da atividade na Central de Ações do Microsoft Defender XDR **. |

Para obter mais informações, confira Investigar usuários na documentação do Microsoft Defender XDR.

Etapas de investigação para grupos suspeitos

Se uma investigação de alerta ou incidente estiver relacionada a um grupo do Active Directory, verifique a entidade do grupo para obter os seguintes detalhes e atividades:

Entidade do grupo

- O grupo é um grupo confidencial, como Administradores de domínio?

- O grupo inclui usuários confidenciais?

Investigue atividades suspeitas, como:

- O grupo tem outros alertas abertos relacionados no Defender para Identidade ou em outras ferramentas de segurança, como Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Nuvem e/ou Microsoft Defender for Cloud Apps?

- Quais usuários foram adicionados ou removidos recentemente do grupo?

- O grupo foi consultado recentemente e por quem?

Use as respostas a essas perguntas para ajudar em sua investigação.

Em um painel de detalhes da entidade do grupo, selecione Ir procurar ou Abrir linha do tempo para investigar. Você também pode encontrar informações de grupo nas seguintes áreas do Microsoft Defender XDR:

- Página de detalhes de alertas ou incidentes individuais

- Páginas de detalhes do dispositivo ou do usuário

- Consultas de busca avançada de ameaças

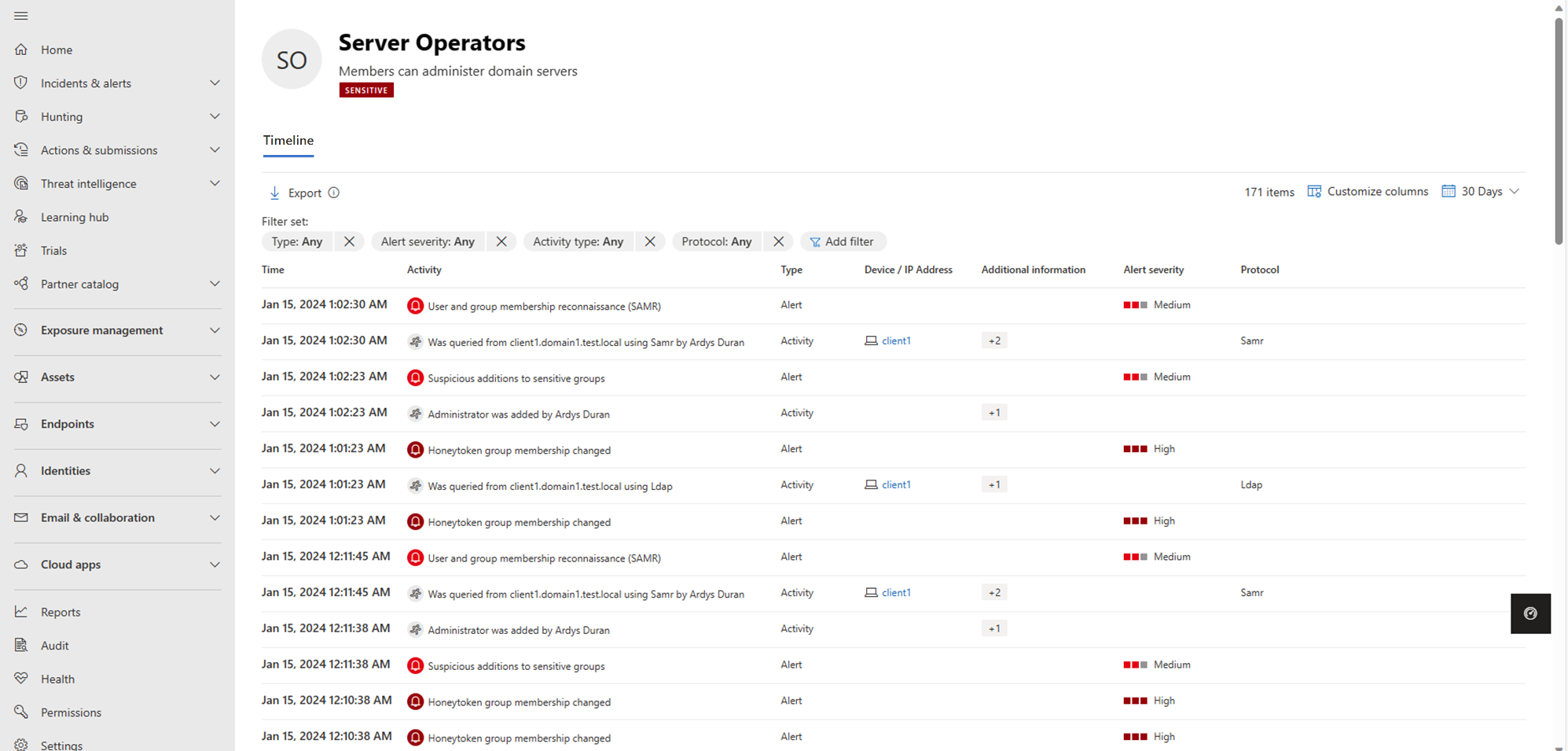

Por exemplo, a imagem a seguir mostra a linha do tempo de atividade dos Operadores de Servidor, incluindo alertas e atividades relacionados dos últimos 180 dias:

Etapas de investigação para dispositivos suspeitos

O alerta do Microsoft Defender XDR lista todos os dispositivos e usuários conectados a cada atividade suspeita. Selecione um dispositivo para exibir a página de detalhes do dispositivo e investigue os seguintes detalhes e atividades:

O que aconteceu próximo ao momento da atividade suspeita?

- Qual usuário estava conectado no dispositivo?

- Esse usuário normalmente entra ou acessa o dispositivo de origem ou destino?

- Quais recursos foram acessados? Por quais usuários? Se recursos fossem acessados, eles eram de alto valor?

- O usuário deveria acessar esses recursos?

- O usuário que acessou o dispositivo realizou outras atividades suspeitas?

Mais atividades suspeitas para investigar:

- Havia outros alertas abertos ao mesmo tempo que este alerta no Defender para Identidade ou em outras ferramentas de segurança, como Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Nuvem e/ou Microsoft Defender for Cloud Apps?

- Houve falha em logons?

- Algum novo programa foi implantado ou instalado?

Use as respostas a essas perguntas para determinar se o dispositivo parece comprometido ou se as atividades suspeitas implicam ações mal-intencionadas.

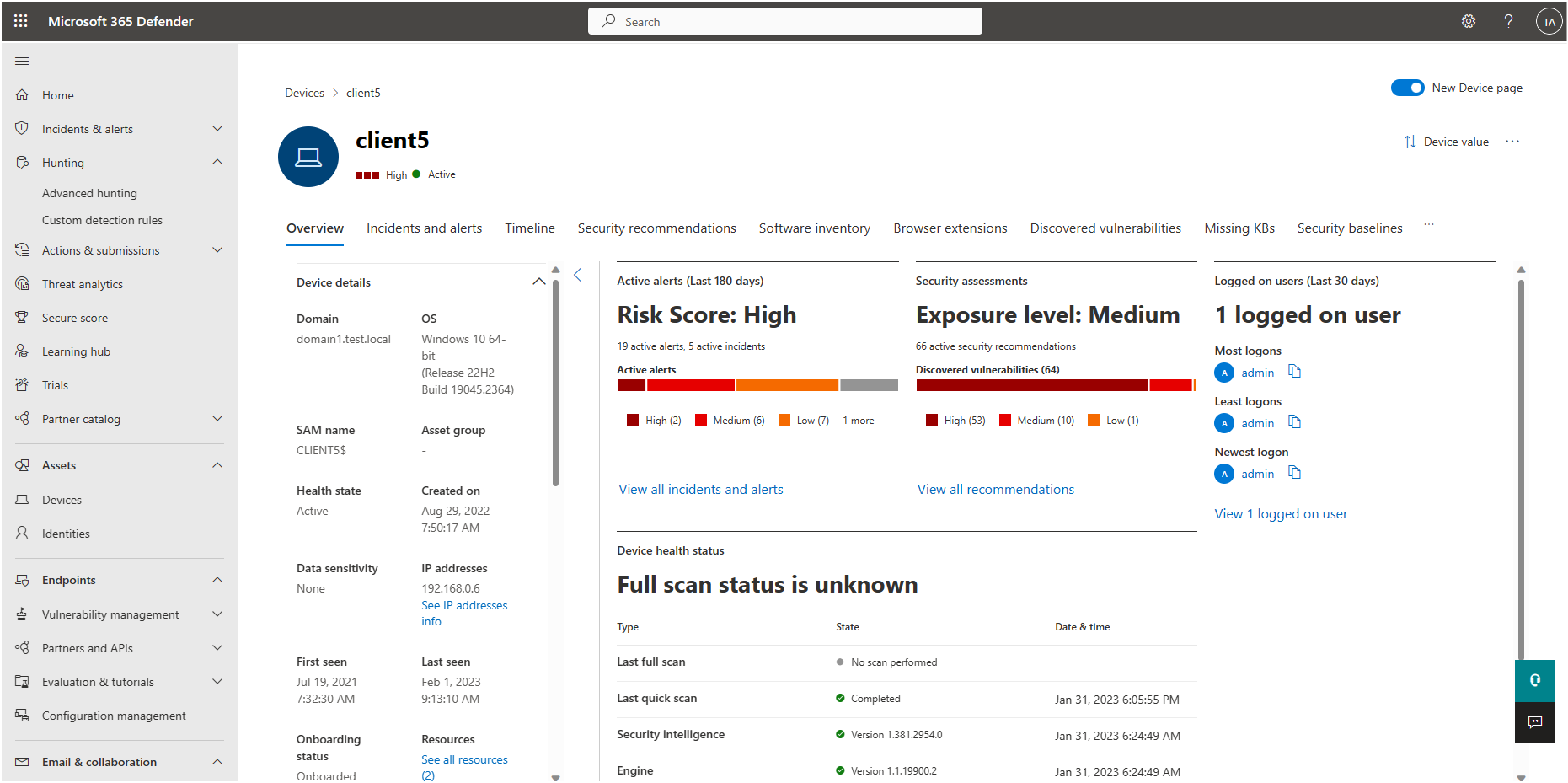

Por exemplo, a imagem a seguir mostra uma página de detalhes do dispositivo:

Para obter mais informações, consulte Investigar dispositivos na documentação do Microsoft Defender XDR.

Próximas etapas

- Investigar Caminhos de Movimentação Lateral (LMPs)

- Investigar usuários no Microsoft Defender XDR

- Investigar incidentes no Microsoft Defender XDR

Dica

Experimente nosso guia interativo: Investigar e responder a ataques com o Microsoft Defender para Identidade