Quais são as permissões de usuário padrão no Microsoft Entra ID?

No Microsoft Entra ID, todos os usuários recebem um conjunto de permissões padrão. O acesso de um usuário consiste no tipo de usuário, suas atribuições de função e sua propriedade de objetos individuais.

Este artigo descreve essas permissões padrão e compara os padrões de membro e usuário convidado. As permissões de usuário padrão podem ser alteradas somente nas configurações do usuário no Microsoft Entra ID.

Utilizadores membros e convidados

O conjunto de permissões padrão depende se o usuário é um membro nativo do locatário (usuário membro) ou se o usuário é trazido de outro diretório como um convidado de colaboração entre empresas (B2B) (usuário convidado). Para obter mais informações sobre como adicionar usuários convidados, consulte O que é a colaboração B2B do Microsoft Entra?. Aqui estão os recursos das permissões padrão:

Os usuários membros podem registrar aplicativos, gerenciar sua própria foto de perfil e número de telefone celular, alterar sua própria senha e convidar convidados B2B. Esses usuários também podem ler todas as informações do diretório (com algumas exceções).

Os usuários convidados têm permissões de diretório restritas. Eles podem gerenciar seu próprio perfil, alterar sua própria senha e recuperar algumas informações sobre outros usuários, grupos e aplicativos. No entanto, eles não podem ler todas as informações do diretório.

Por exemplo, os usuários convidados não podem enumerar a lista de todos os usuários, grupos e outros objetos de diretório. Os convidados podem ser adicionados a funções de administrador, que lhes concedem permissões completas de leitura e gravação. Os hóspedes também podem convidar outros hóspedes.

Comparar as permissões predefinidas de membro e convidado

| Área | Permissões de utilizador membro | Permissões de usuário convidado padrão | Permissões restritas de usuário convidado |

|---|---|---|---|

| Utilizadores e contactos |

|

|

|

| Grupos |

|

|

|

| Aplicações |

|

|

|

| Dispositivos |

|

Sem permissões | Sem permissões |

| Organization |

|

|

|

| Funções e âmbitos |

|

Sem permissões | Sem permissões |

| Subscrições |

|

Sem permissões | Sem permissões |

| Políticas |

|

Sem permissões | Sem permissões |

Restringir as permissões padrão dos usuários membros

É possível adicionar restrições às permissões predefinidas dos utilizadores.

Pode restringir as permissões predefinidas dos utilizadores membros das seguintes formas:

Atenção

Usar a opção Restringir acesso ao portal de administração do Microsoft Entra NÃO é uma medida de segurança. Para obter mais informações sobre a funcionalidade, consulte a tabela abaixo.

| Permissão | Explicação da definição |

|---|---|

| Registar candidaturas | Definir essa opção como Não impede que os usuários criem registros de aplicativos. Em seguida, você pode conceder a capacidade de volta a indivíduos específicos, adicionando-os à função de desenvolvedor de aplicativos. |

| Permitir que os usuários conectem uma conta corporativa ou de estudante ao LinkedIn | Definir essa opção como Não impede que os usuários conectem suas contas corporativas ou de estudante à conta do LinkedIn. Para obter mais informações, consulte Conexões de conta do LinkedIn, compartilhamento de dados e consentimento. |

| Criar grupos de segurança | Definir essa opção como Não impede que os usuários criem grupos de segurança. Os Administradores Globais e os Administradores de Usuários ainda podem criar grupos de segurança. Para saber como, consulte Cmdlets do Microsoft Entra para definir configurações de grupo. |

| Criar grupos do Microsoft 365 | Definir essa opção como Não impede que os usuários criem grupos do Microsoft 365. Definir essa opção como Alguns permite que um conjunto de usuários crie grupos do Microsoft 365. Administradores Globais e Administradores de Usuários ainda podem criar grupos do Microsoft 365. Para saber como, consulte Cmdlets do Microsoft Entra para definir configurações de grupo. |

| Restringir o acesso ao portal de administração do Microsoft Entra | O que faz este interruptor? Não permite que não-administradores naveguem no portal de administração do Microsoft Entra. Sim Restringe a navegação de não-administradores no portal de administração do Microsoft Entra. Os não-administradores que são proprietários de grupos ou aplicativos não podem usar o portal do Azure para gerenciar seus recursos próprios. O que não faz? Quando devo usar este interruptor? Quando não devo usar este interruptor? Como faço para conceder apenas a um usuário não administrador específico a capacidade de usar o portal de administração do Microsoft Entra? Restringir o acesso ao portal de administração do Microsoft Entra |

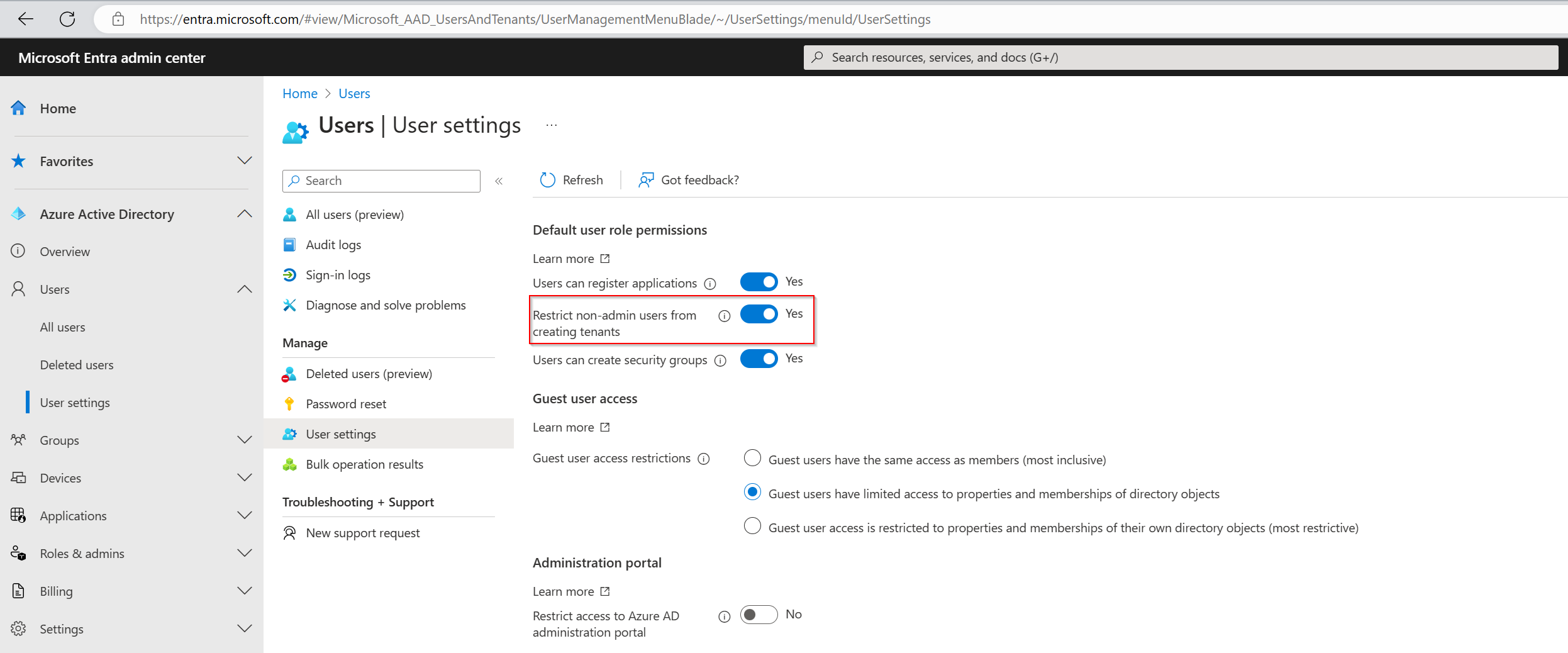

| Impedir que usuários não administradores criem locatários | Os usuários podem criar locatários na ID do Microsoft Entra e no portal de administração do Microsoft Entra em Gerenciar locatário. A criação de um locatário é registrada no log de auditoria como categoria DirectoryManagement e activity Create Company. Qualquer pessoa que crie um locatário se torna o Administrador Global desse locatário. O locatário recém-criado não herda nenhuma definição ou configuração. O que faz este interruptor? Como faço para conceder apenas a um usuário não administrador específico a capacidade de criar novos locatários? |

| Impedir que os utilizadores recuperem a(s) chave(s) BitLocker para os seus dispositivos próprios | Essa configuração pode ser encontrada no centro de administração do Microsoft Entra nas Configurações do dispositivo. Definir essa opção como Sim restringe os usuários de poderem recuperar chave(s) BitLocker de autoatendimento para seus dispositivos próprios. Os usuários terão que entrar em contato com o helpdesk de sua organização para recuperar suas chaves BitLocker. Definir essa opção como Não permite que os usuários recuperem sua(s) chave(s) BitLocker. |

| Ler outros utilizadores | Essa configuração está disponível somente no Microsoft Graph e no PowerShell. Definir esse sinalizador para $false impedir que todos os não-administradores leiam informações do usuário do diretório. Esse sinalizador não impede a leitura de informações do usuário em outros serviços da Microsoft, como o Exchange Online.Esta definição destina-se a circunstâncias especiais, pelo que não recomendamos definir o sinalizador como |

A opção Restringir usuários não administradores de criar locatários é mostrada abaixo

Restringir as permissões padrão dos usuários convidados

Você pode restringir as permissões padrão para usuários convidados das seguintes maneiras.

Nota

A configuração de restrições de acesso de usuário convidado substituiu a configuração de permissões de usuários convidados são limitadas . Para obter orientação sobre como usar esse recurso, consulte Restringir permissões de acesso de convidado no Microsoft Entra ID.

| Permissão | Explicação da definição |

|---|---|

| Restrições de acesso de usuário convidado | Definir essa opção para que os usuários convidados tenham o mesmo acesso que os membros concede a todos os usuários membros permissões aos usuários convidados por padrão. Definir essa opção como Acesso de usuário convidado é restrito a propriedades e associações de seus próprios objetos de diretório restringe o acesso de convidado apenas ao seu próprio perfil de usuário por padrão. O acesso a outros usuários não é mais permitido, mesmo quando eles pesquisam por nome principal do usuário, ID do objeto ou nome para exibição. O acesso a informações de grupos, incluindo associações a grupos, também não é mais permitido. Essa configuração não impede o acesso a grupos ingressados em alguns serviços do Microsoft 365, como o Microsoft Teams. Para saber mais, consulte Acesso de convidado do Microsoft Teams. Os usuários convidados ainda podem ser adicionados às funções de administrador, independentemente dessa configuração de permissão. |

| Os hóspedes podem convidar | Definir essa opção como Sim permite que os hóspedes convidem outros convidados. Para saber mais, consulte Definir configurações de colaboração externa. |

Propriedade do objeto

Permissões de proprietário de registo de aplicação

Quando um usuário registra um aplicativo, ele é automaticamente adicionado como proprietário do aplicativo. Como proprietário, eles podem gerenciar os metadados do aplicativo, como o nome e as permissões que o aplicativo solicita. Eles também podem gerenciar a configuração específica do locatário do aplicativo, como a configuração de logon único (SSO) e atribuições de usuário.

Um proprietário também pode adicionar ou remover outros proprietários. Ao contrário dos Administradores Globais, os proprietários podem gerenciar apenas os aplicativos que possuem.

Permissões de proprietário de aplicativo corporativo

Quando um usuário adiciona um novo aplicativo corporativo, ele é adicionado automaticamente como proprietário. Como proprietário, eles podem gerenciar a configuração específica do locatário do aplicativo, como a configuração de SSO, o provisionamento e as atribuições de usuário.

Um proprietário também pode adicionar ou remover outros proprietários. Ao contrário dos Administradores Globais, os proprietários podem gerenciar apenas os aplicativos que possuem.

Permissões de proprietário do grupo

Quando um usuário cria um grupo, ele é adicionado automaticamente como proprietário desse grupo. Como proprietário, eles podem gerenciar propriedades do grupo (como o nome) e gerenciar a associação ao grupo.

Um proprietário também pode adicionar ou remover outros proprietários. Ao contrário dos Administradores Globais e dos Administradores de Utilizadores, os proprietários podem gerir apenas os grupos que possuem.

Para atribuir um proprietário de grupo, veja Gerir os proprietários de um grupo.

Permissões de propriedade

As tabelas a seguir descrevem as permissões específicas no Microsoft Entra ID que os usuários membros têm sobre objetos de propriedade. Os usuários têm essas permissões somente em objetos que possuem.

Registros de aplicativos próprios

Os usuários podem executar as seguintes ações em registros de aplicativos próprios:

| Ação | Descrição |

|---|---|

| microsoft.directory/aplicativos/audiência/atualização | Atualize a applications.audience propriedade no Microsoft Entra ID. |

| microsoft.directory/aplicativos/autenticação/atualização | Atualize a applications.authentication propriedade no Microsoft Entra ID. |

| microsoft.directory/applications/basic/update | Atualize as propriedades básicas em aplicativos no Microsoft Entra ID. |

| microsoft.directory/aplicativos/credenciais/atualização | Atualize a applications.credentials propriedade no Microsoft Entra ID. |

| microsoft.directory/aplicativos/excluir | Exclua aplicativos no Microsoft Entra ID. |

| microsoft.directory/aplicativos/proprietários/atualização | Atualize a applications.owners propriedade no Microsoft Entra ID. |

| microsoft.directory/aplicativos/permissões/atualização | Atualize a applications.permissions propriedade no Microsoft Entra ID. |

| microsoft.directory/aplicativos/políticas/atualização | Atualize a applications.policies propriedade no Microsoft Entra ID. |

| microsoft.directory/aplicativos/restauração | Restaure aplicativos no Microsoft Entra ID. |

Aplicações empresariais próprias

Os usuários podem executar as seguintes ações em aplicativos corporativos próprios. Um aplicativo corporativo consiste em uma entidade de serviço, uma ou mais políticas de aplicativo e, às vezes, um objeto de aplicativo no mesmo locatário que a entidade de serviço.

| Ação | Descrição |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Leia todas as propriedades (incluindo propriedades privilegiadas) em logs de auditoria no Microsoft Entra ID. |

| microsoft.directory/policies/basic/update | Atualize as propriedades básicas das políticas no Microsoft Entra ID. |

| microsoft.directory/policies/excluir | Exclua políticas no Microsoft Entra ID. |

| microsoft.directory/policies/owners/update | Atualize a policies.owners propriedade no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | Atualize a servicePrincipals.appRoleAssignedTo propriedade no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | Atualize a users.appRoleAssignments propriedade no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/audience/update | Atualize a servicePrincipals.audience propriedade no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/authentication/update | Atualize a servicePrincipals.authentication propriedade no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/basic/update | Atualize as propriedades básicas em entidades de serviço no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/credentials/update | Atualize a servicePrincipals.credentials propriedade no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/excluir | Exclua entidades de serviço no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/owners/update | Atualize a servicePrincipals.owners propriedade no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/permissions/update | Atualize a servicePrincipals.permissions propriedade no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/policies/update | Atualize a servicePrincipals.policies propriedade no Microsoft Entra ID. |

| microsoft.directory/signInReports/allProperties/read | Leia todas as propriedades (incluindo propriedades privilegiadas) em relatórios de entrada no Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/synchronizationCredentials/gerenciar | Gerenciar segredos e credenciais de provisionamento de aplicativos |

| microsoft.directory/servicePrincipals/synchronizationJobs/gerenciar | Iniciar, reiniciar e pausar trabalhos de sincronização de provisionamento de aplicativos |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | Criar e gerenciar o provisionamento de aplicativos, trabalhos de sincronização e esquema |

| microsoft.directory/servicePrincipals/synchronization/standard/read | Ler as configurações de provisionamento associadas à sua entidade de serviço |

Dispositivos próprios

Os usuários podem executar as seguintes ações em dispositivos próprios:

| Ação | Descrição |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/leitura | Leia a devices.bitLockerRecoveryKeys propriedade em Microsoft Entra ID. |

| microsoft.directory/devices/disable | Desative dispositivos no Microsoft Entra ID. |

Grupos próprios

Os usuários podem executar as seguintes ações em grupos de propriedade.

Nota

Os proprietários de grupos dinâmicos têm de ter uma função de Administrador Global, Administrador de Grupo, Administrador do Intune ou Administrador de Utilizadores para editar regras de associação de grupo. Para obter mais informações, consulte Criar ou atualizar um grupo dinâmico no Microsoft Entra ID.

| Ação | Descrição |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | Atualize a groups.appRoleAssignments propriedade no Microsoft Entra ID. |

| microsoft.directory/groups/basic/update | Atualize as propriedades básicas em grupos no Microsoft Entra ID. |

| microsoft.directory/groups/excluir | Exclua grupos no Microsoft Entra ID. |

| microsoft.directory/groups/members/update | Atualize a groups.members propriedade no Microsoft Entra ID. |

| microsoft.directory/groups/owners/update | Atualize a groups.owners propriedade no Microsoft Entra ID. |

| microsoft.directory/groups/restore | Restaure grupos no Microsoft Entra ID. |

| microsoft.directory/groups/settings/update | Atualize a groups.settings propriedade no Microsoft Entra ID. |

Próximos passos

- Para saber mais sobre a configuração de restrições de acesso de usuário convidado, consulte Restringir permissões de acesso de convidado na ID do Microsoft Entra.

- Para saber mais sobre como atribuir funções de administrador do Microsoft Entra, consulte Atribuir um usuário a funções de administrador na ID do Microsoft Entra.

- Para saber mais sobre como o acesso a recursos é controlado no Microsoft Azure, consulte Noções básicas sobre o acesso a recursos no Azure.

- Para obter mais informações sobre como o Microsoft Entra ID se relaciona com sua assinatura do Azure, consulte Como as assinaturas do Azure são associadas ao Microsoft Entra ID.

- Gerencie usuários.