Políticas de acesso baseadas no risco

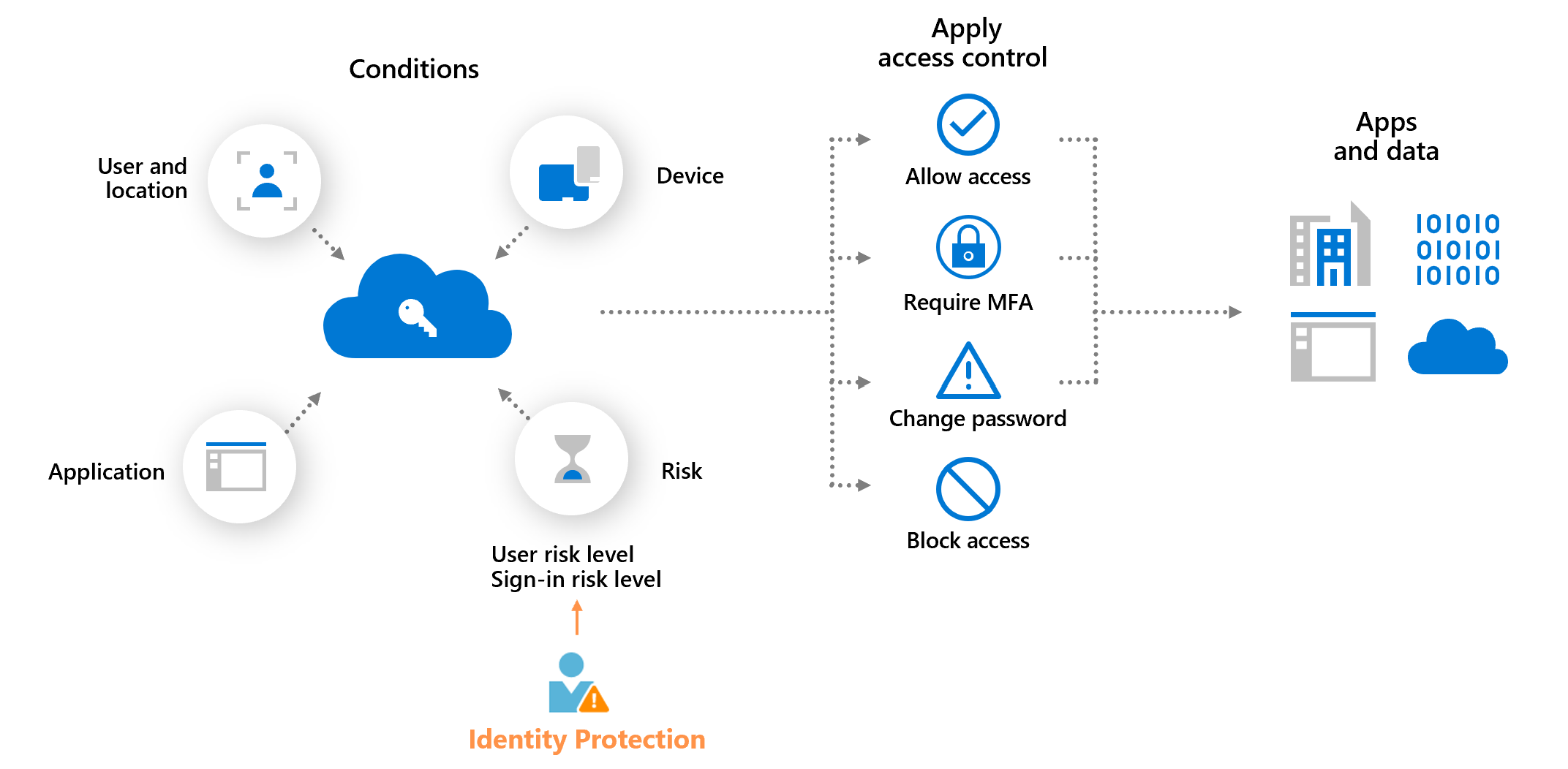

As políticas de controle de acesso podem ser aplicadas para proteger as organizações quando um login ou usuário é detetado como estando em risco. Essas políticas são chamadas de políticas baseadas no risco.

O Acesso Condicional do Microsoft Entra oferece duas condições de risco: risco de entrada e risco de usuário. As organizações podem criar políticas de Acesso Condicional baseadas no risco ao configurar estas duas condições de risco e ao escolher um método de controlo de acesso. Durante cada início de sessão, a Proteção de ID do Microsoft Entra envia os níveis de risco detetados para o Acesso Condicional e as políticas baseadas no risco aplicam-se se as condições da política forem satisfeitas.

Por exemplo, se as organizações tiverem uma política de risco de entrada que exija autenticação multifator quando o nível de risco de entrada for médio ou alto, os usuários deverão concluir a autenticação multifator quando o risco de entrada for médio ou alto.

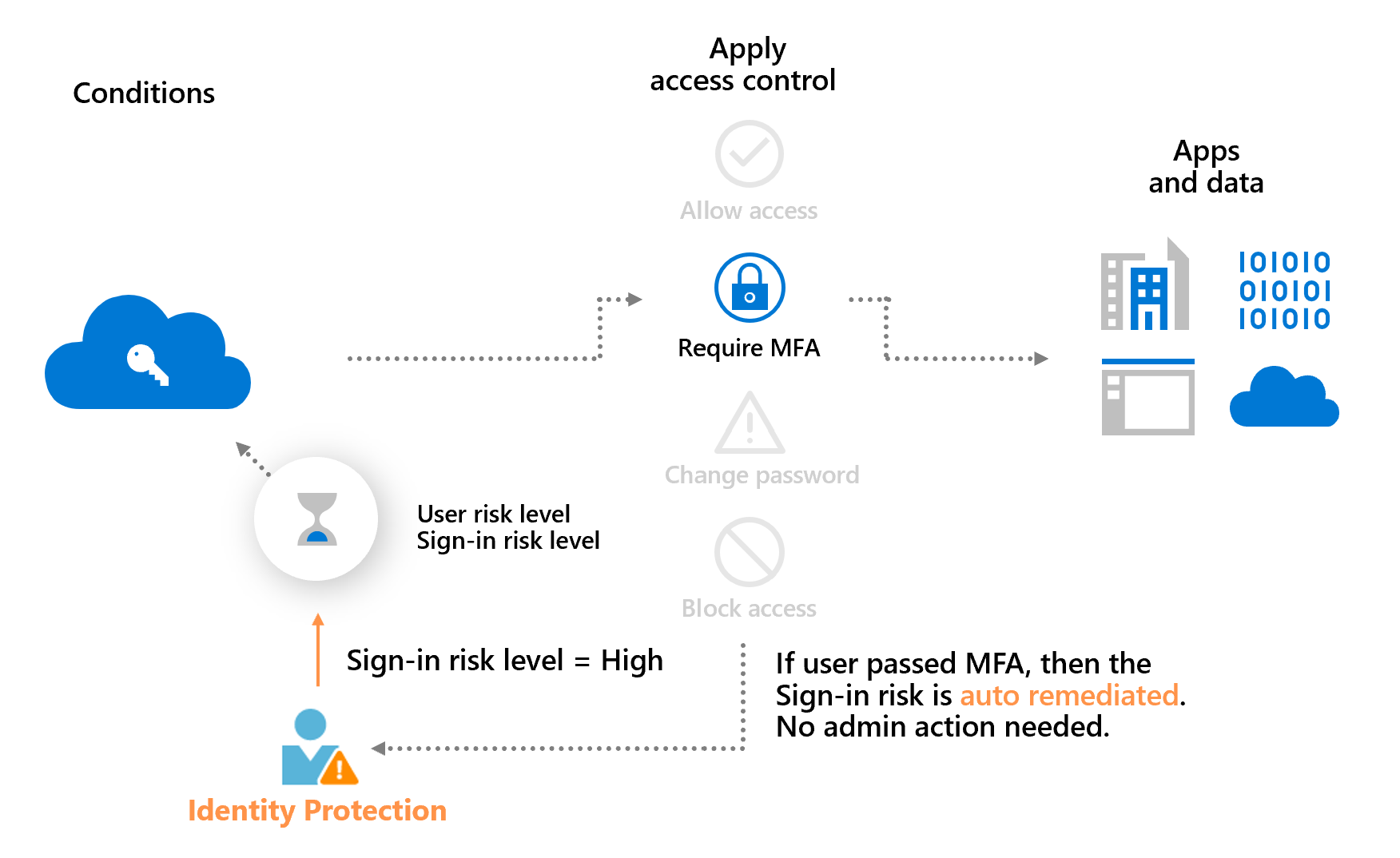

O exemplo anterior também demonstra um benefício principal de uma política baseada no risco: a remediação automática do risco. Quando um usuário conclui com êxito o controle de acesso necessário, como uma alteração de senha segura, seu risco é corrigido. Essa sessão de início de sessão e essa conta de utilizador não estão em risco e não é necessária qualquer ação por parte do administrador.

Permitir que os usuários se auto-corrijam usando esse processo reduz significativamente a investigação de risco e a carga de correção sobre os administradores, ao mesmo tempo em que protege suas organizações contra comprometimentos de segurança. Mais informações sobre a remediação de riscos podem ser encontradas no artigo, Remediar riscos e desbloquear usuários.

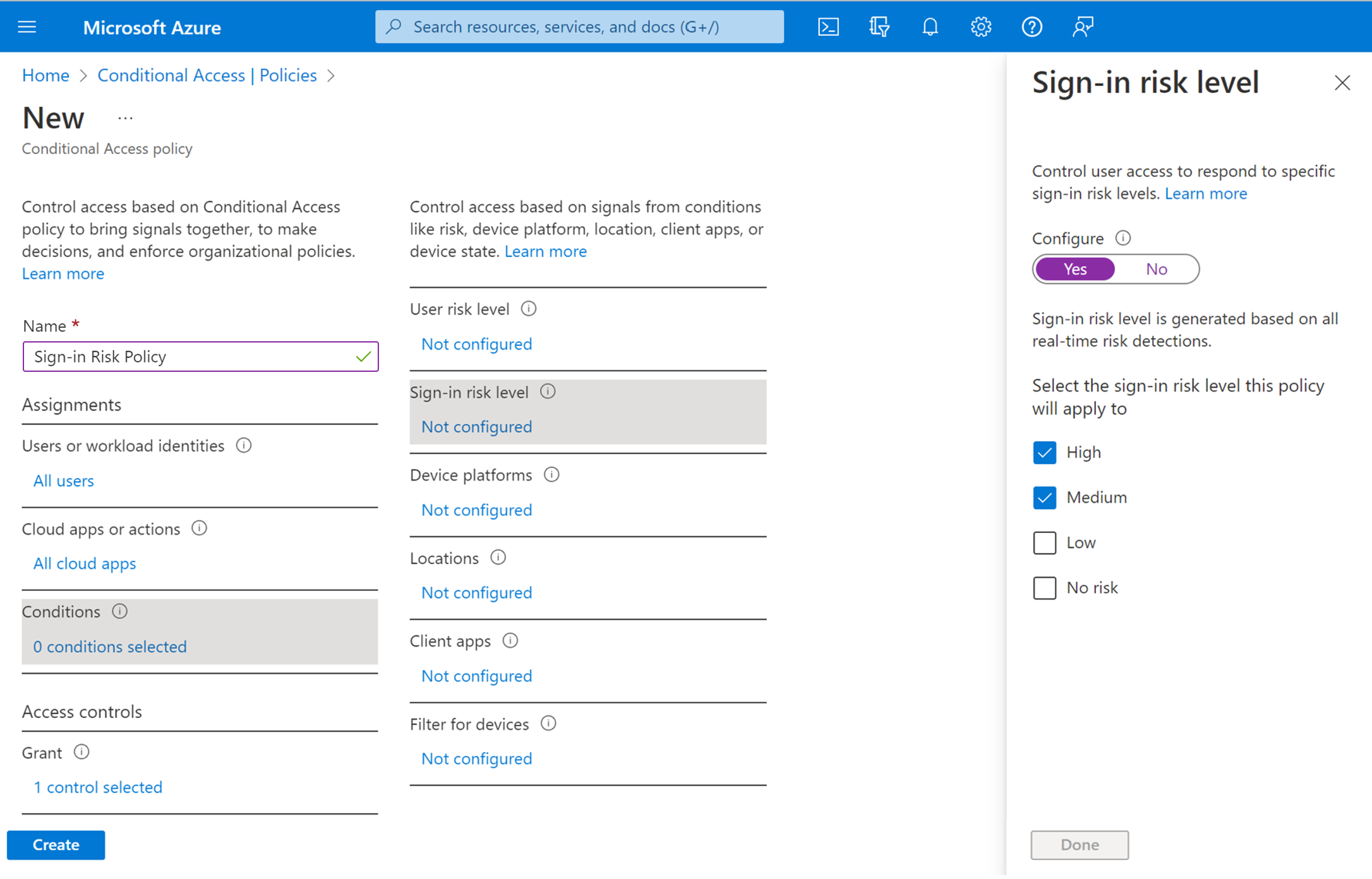

Política de Acesso Condicional baseada no risco de início de sessão

Durante cada início de sessão, a Proteção de ID analisa centenas de sinais em tempo real e calcula um nível de risco de início de sessão que representa a probabilidade de o pedido de autenticação não ser autorizado. Em seguida, esse nível de risco é enviado para o Acesso Condicional, onde as políticas configuradas da organização são avaliadas. Os administradores podem configurar políticas de Acesso Condicional baseadas no risco de início de sessão para impor controlos de acesso com base no risco de início de sessão, incluindo requisitos como:

- Bloquear o acesso

- Permitir o acesso

- Exigir autenticação multifator

Se forem detetados riscos num início de sessão, os utilizadores podem executar o controlo de acesso necessário, como a autenticação multifator, para se auto-corrigirem e fecharem o evento de início de sessão arriscado para evitar ruídos desnecessários para os administradores.

Nota

Os usuários devem ter se registrado previamente para autenticação multifator do Microsoft Entra antes de acionar a política de risco de entrada.

Política de Acesso Condicional baseada no risco do utilizador

A Proteção de ID analisa sinais sobre contas de usuário e calcula uma pontuação de risco com base na probabilidade de que o usuário seja comprometido. Se um usuário tiver um comportamento de entrada arriscado ou suas credenciais vazarem, a Proteção de ID usará esses sinais para calcular o nível de risco do usuário. Os administradores podem configurar políticas de Acesso Condicional baseadas no risco do usuário para impor controles de acesso com base no risco do usuário, incluindo requisitos como:

- Bloquear o acesso

- Permitir acesso, mas exigir uma alteração de senha segura.

Uma alteração de senha segura corrige o risco do usuário e fecha o evento de usuário arriscado para evitar ruídos desnecessários para os administradores.

Migrar políticas de risco de Proteção de ID para Acesso Condicional

Se você tiver a política de risco de usuário herdada ou a política de risco de entrada habilitada na Proteção de ID (anteriormente Proteção de Identidade), convidamos você a migrá-las para o Acesso Condicional.

Aviso

As políticas de risco herdadas configuradas na Proteção de ID do Microsoft Entra serão desativadas em 1º de outubro de 2026.

A configuração de políticas de risco no Acesso Condicional oferece benefícios como:

- Gerencie políticas de acesso em um único local.

- Suporte ao modo somente relatório e à API do Graph.

- Imponha sempre uma frequência de início de sessão para exigir sempre uma nova autenticação.

- Controle de acesso granular combinando condições de risco com outras condições, como localização.

- Segurança aprimorada com várias políticas baseadas em risco direcionadas a diferentes grupos de usuários ou níveis de risco.

- Experiência de diagnóstico aprimorada detalhando qual política baseada em risco aplicada em logs de entrada.

- Suportado pelo sistema de autenticação de backup.

Política de registro de autenticação multifator do Microsoft Entra

A Proteção de ID pode ajudar as organizações a implementar a autenticação multifator do Microsoft Entra usando uma política que exige registro no início de sessão. Habilitar essa política é uma ótima maneira de garantir que novos usuários em sua organização se registrem para MFA no primeiro dia. A autenticação multifator é um dos métodos de autocorreção para eventos de risco na Proteção de ID. A auto-correção permite que seus usuários tomem medidas por conta própria para reduzir o volume de chamadas do helpdesk.

Mais informações sobre a autenticação multifator do Microsoft Entra podem ser encontradas no artigo Como funciona: Autenticação multifator do Microsoft Entra.