Instalar o ATA - Etapa 6

Aplica-se a: Advanced Threat Analytics versão 1.9

Etapa 6: configurar a coleta de eventos

Configurar a coleta de eventos

Para aprimorar os recursos de detecção, o ATA precisa dos seguintes eventos do Windows: 4776, 4732, 4733, 4728, 4729, 4756, 4757 e 7045. Esses eventos do Windows são lidos automaticamente pelo ATA Lightweight Gateway ou, caso o ATA Lightweight Gateway não esteja implantado, eles podem ser encaminhados para o ATA Gateway de duas maneiras, configurando o ATA Gateway para escutar eventos SIEM ou configurando o Windows Event Forwarding.

Observação

Para as versões 1.8 e superiores do ATA, a configuração da coleta de eventos do Windows não é mais necessária para os ATA Lightweight Gateways. O ATA Lightweight Gateway agora lê eventos localmente, sem a necessidade de configurar o encaminhamento de eventos.

Além de coletar e analisar o tráfego de rede de e para os controladores de domínio, o ATA pode usar eventos do Windows para aprimorar ainda mais as detecções. Ele usa o evento 4776 para NTLM, que aprimora várias detecções e eventos 4732, 4733, 4728, 4729, 4756 e 4757 para aprimorar a detecção de modificações de grupos confidenciais. Isso pode ser recebido do SIEM ou definindo o Windows Event Forwarding do seu controlador de domínio. Os eventos coletados fornecem ao ATA informações adicionais que não estão disponíveis por meio do tráfego de rede do controlador de domínio.

SIEM/Syslog

Para que o ATA possa consumir dados de um servidor Syslog, você precisa executar as seguintes etapas:

- Configure seus servidores ATA Gateway para ouvir e aceitar eventos encaminhados do servidor SIEM/Syslog.

Observação

O ATA só escuta em IPv4 e não em IPv6.

- Configure seu servidor SIEM/Syslog para encaminhar eventos específicos para o ATA Gateway.

Importante

- Não encaminhe todos os dados do Syslog para o ATA Gateway.

- O ATA oferece suporte ao tráfego UDP do servidor SIEM/Syslog.

Consulte a documentação do produto do servidor SIEM/Syslog para obter informações sobre como configurar o encaminhamento de eventos específicos para outro servidor.

Observação

Se você não usar um servidor SIEM/Syslog, poderá configurar os controladores de domínio do Windows para encaminhar a ID de evento 4776 do Windows para ser coletada e analisada pelo ATA. A ID de evento 4776 do Windows fornece dados sobre autenticações NTLM.

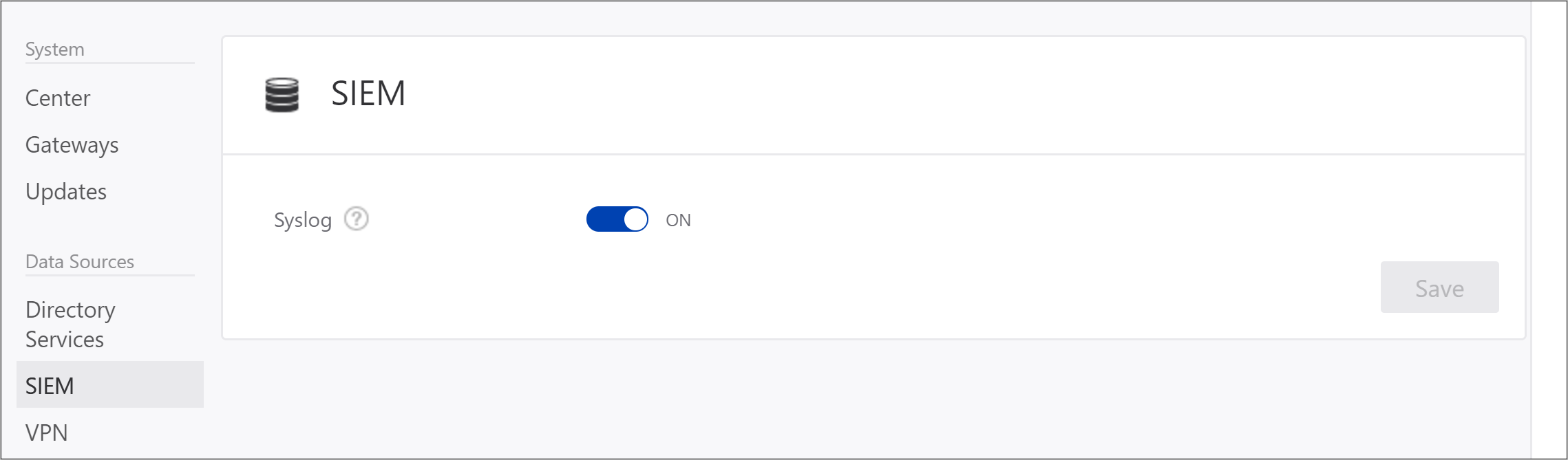

Configurar o ATA Gateway para escutar eventos do SIEM

Em Configuração do ATA, em Fontes de dados, clique em SIEM, ative o Syslog e clique em Salvar.

Configure seu servidor SIEM ou Syslog para encaminhar a ID de evento 4776 do Windows para o endereço IP de um dos ATA Gateways. Para obter informações adicionais sobre como configurar seu SIEM, consulte a ajuda on-line do SIEM ou as opções de suporte técnico para obter requisitos de formatação específicos para cada servidor SIEM.

O ATA oferece suporte a eventos SIEM nos seguintes formatos:

RSA Security Analytics

<Cabeçalho Syslog>RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYY$\nMMMMM \n0x0

O Cabeçalho Syslog é opcional.

O separador de caracteres "\n" é obrigatório entre todos os campos.

Os campos, em ordem, são:

- Constante RsaSA (deverá aparecer).

- O carimbo de data/hora do evento real (verifique se não é o carimbo de data/hora da chegada ao EM ou quando ele é enviado ao ATA). É importante que a precisão esteja, de preferência, em milissegundos.

- A ID de evento do Windows

- O nome do provedor de eventos do Windows

- Nome do log de eventos do Windows

- O nome do computador que recebe o evento (o DC, neste caso)

- O nome do usuário que está autenticando

- O nome de host da fonte de dados

- O código de resultado do NTLM

A ordem é importante e nada mais deve ser incluído na mensagem.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|O controlador de domínio tentou validar as credenciais de uma conta.|Low| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Código de motivo ou erro

Deve estar em conformidade com a definição do protocolo.

Nenhum cabeçalho syslog.

A parte do cabeçalho (a parte que é separada por uma barra vertical) deve existir (conforme indicado no protocolo).

As seguintes chaves na parte Extension devem estar presentes no evento:

- externalId = a ID de evento do Windows

- rt = o carimbo de data/hora do evento real (certifique-se de que não é o carimbo de data/hora da chegada ao SIEM ou quando ele é enviado ao ATA). É importante que a precisão esteja, de preferência, em milissegundos.

- cat = o nome do log de eventos do Windows

- shost = o nome do host de origem

- dhost = o computador que recebe o evento (o DC, neste caso)

- duser = o usuário que está autenticando

A ordem não é importante para a parte Extension

Deve haver uma chave personalizada e keyLabel para estes dois campos:

- "EventSource"

- "Código de motivo ou erro" = O código de resultado do NTLM

Splunk

<Cabeçalho Syslog>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

O computador tentou validar as credenciais para uma conta.

Pacote de autenticação: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Conta de logon: Administrator

Estação de trabalho de origem: SIEM

Código de erro: 0x0

O Cabeçalho Syslog é opcional.

Há um separador de caracteres "\r\n" entre todos os campos obrigatórios. Observe que esses são os caracteres de controle CRLF (0D0A em hexa) e não caracteres literais.

Os campos estão no formato chave=valor.

As seguintes chaves devem existir e ter um valor:

- EventCode = a ID de evento do Windows

- Logfile = o nome do log de eventos do Windows

- SourceName = O nome do provedor de eventos do Windows

- TimeGenerated = o carimbo de data/hora do evento real (certifique-se de que não é o carimbo de data/hora da chegada ao SIEM ou quando ele é enviado ao ATA). O formato deve corresponder a aaaaMMddHHmmss.FFFFFF e é importante que a precisão esteja, de preferência, em milissegundos.

- ComputerName = o nome do host de origem

- Message = o texto do evento original do evento do Windows

A chave de mensagem e o valor PRECISAM ser os últimos.

A ordem não é importante para os pares de chave=valor.

QRadar

O QRadar permite a coleta de eventos por meio de um agente. Se os dados forem coletados usando um agente, o formato de hora será coletado sem dados de milissegundos. Como o ATA precisa de dados de milissegundos, é necessário definir o QRadar para usar a coleta de eventos do Windows sem agente. Para obter mais informações, consulte QRadar: Coleta de eventos do Windows sem agente usando o protocolo MSRPC.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

Os campos necessários são:

O tipo de agente para a coleta

O nome do provedor do log de eventos do Windows

A origem do log de eventos do Windows

O nome de domínio totalmente qualificado do DC

A ID de evento do Windows

TimeGenerated é o carimbo de data/hora do evento real (certifique-se de que não seja o carimbo de data/hora da chegada ao SIEM ou quando ele é enviado ao ATA). O formato deve corresponder a aaaaMMddHHmmss.FFFFFF e é importante que a precisão esteja, de preferência, em milissegundos.

Mensagem é o texto do evento original do evento do Windows

Certifique-se de ter \t entre os pares de chave=valor.

Observação

Não há suporte para o uso de WinCollect para a coleta de eventos do Windows.