Planejar o provisionamento de usuário do aplicativo de RH na nuvem para o Microsoft Entra

Historicamente, a equipe de TI conta com métodos manuais para criar, atualizar e excluir funcionários. Eles usavam métodos como upload de arquivos CSV ou scripts personalizados para sincronizar dados de funcionários. Esses processos de provisionamento são propensos a erros, inseguros e difíceis de gerenciar.

Para gerenciar os ciclos de vida de identidades de funcionários, fornecedores ou funcionários temporários, o serviço de provisionamento de usuários do Microsoft Entra oferece integração com aplicativos de RH (recursos humanos) baseados em nuvem. Os aplicativos de exemplo incluem o Workday e o SuccessFactors.

O Microsoft Entra ID usa essa integração para habilitar os seguintes processos do aplicativo de RH na nuvem:

- Provisionar usuários para o Active Directory: provisione conjuntos de usuários selecionados de um aplicativo de RH na nuvem em um ou mais domínios do Active Directory.

- Provisionar usuários somente na nuvem para o Microsoft Entra ID: em cenários em que o Active Directory não é usado, provisione usuários diretamente do aplicativo de RH na nuvem para o Microsoft Entra ID.

- Fazer write-back para o aplicativo de RH na nuvem: grave os endereços de email e os atributos de nome de usuário do Microsoft Entra de volta no aplicativo de RH na nuvem.

O vídeo a seguir fornece diretrizes sobre como planejar suas integrações de provisionamento controladas por RH.

Observação

Este plano de implantação mostra como implantar seu aplicativo de RH na nuvem com o provisionamento de usuários do Microsoft Entra. Para obter informações sobre como implantar o provisionamento automático de usuário em aplicativos SaaS (software como serviço), confira Planejar uma implantação automática de provisionamento de usuário.

Cenários de RH habilitados

O serviço de provisionamento de usuários do Microsoft Entra permite a automação dos seguintes cenários de gerenciamento do ciclo de vida de identidades baseado em RH:

- Contratação de novos funcionários: a adição de um funcionário ao aplicativo de RH na nuvem cria automaticamente um usuário no Active Directory e no Microsoft Entra ID. Adicionar uma conta de usuário inclui a opção de gravar novamente o endereço de email e os atributos de nome de usuário no aplicativo de RH na nuvem.

- Atualizações de perfil e atributo de funcionário: quando um registro de funcionário, por exemplo, nome, cargo ou gerente, é atualizado no aplicativo de RH na nuvem, a conta de usuário dele é atualizada automaticamente no Active Directory e no Microsoft Entra ID.

- Rescisão de funcionários: quando um funcionário é desligado da empresa no aplicativo de RH na nuvem, a conta de usuário dele é desabilitada automaticamente no Active Directory e no Microsoft Entra ID.

- Recontratações de funcionário: quando um funcionário é recontratado no aplicativo de RH na nuvem, a conta antiga dele pode ser reativada ou provisionada de novo automaticamente para o Active Directory e o Microsoft Entra ID.

Para quem é essa integração é mais adequada?

A integração do aplicativo de RH na nuvem com o provisionamento de usuários do Microsoft Entra é ideal para as organizações que:

- Querem uma solução predefinida baseada em nuvem para o provisionamento de usuários de RH na nuvem.

- Precisam do provisionamento de usuário diretamente do aplicativo de RH na nuvem para o Active Directory ou o Microsoft Entra ID.

- Exigem que os usuários sejam provisionados usando os dados obtidos do aplicativo de RH na nuvem.

- Sincronizar usuários que estão ingressando, mudando e saindo. A sincronização acontece entre uma ou mais florestas, domínios e unidades organizacionais do Active Directory com base apenas em informações de mudança detectadas no aplicativo de RH na nuvem.

- Use o Microsoft 365 para email.

Saiba mais

O provisionamento de usuário cria uma base para a governança de identidade contínua. Ele aprimora a qualidade dos processos empresariais que dependem de dados de identidade autoritativa.

Termos

Este artigo usa os seguintes termos:

- Sistema de origem: o repositório de usuários usado como fonte pelo Microsoft Entra ID para provisionamento. Um exemplo disso é um aplicativo de RH na nuvem, como o Workday ou o SuccessFactors.

- Sistema de destino: o repositório de usuários para o qual o Microsoft Entra ID provisiona. O Active Directory, o Microsoft Entra ID, o Microsoft 365 ou outros aplicativos SaaS são alguns exemplos.

- Processo de Ingressos/Transferências/Saídas: um termo usado para novas contratações, transferências e rescisão usando um aplicativo de RH na nuvem como um sistema de registros. O processo é concluído quando o serviço provisiona com êxito os atributos necessários para o sistema de destino.

Principais benefícios

Essa funcionalidade de provisionamento de TI controlada por RH oferece os seguintes benefícios de negócios significativos:

- Aumentar a produtividade: agora você pode automatizar a atribuição de contas de usuário e de licenças do Microsoft 365 e fornecer acesso a grupos de chaves. A automação de atribuições oferece a novos contratados acesso imediato a ferramentas de trabalho e aumenta a produtividade.

- Gerencie o risco: automatize as alterações com base no status do funcionário ou na associação de grupo para aumentar a segurança. Essa automação garante que as identidades de usuário e o acesso aos principais aplicativos sejam atualizados automaticamente. Por exemplo, uma atualização no aplicativo de RH quando um usuário faz a transição ou deixa a organização flui automaticamente.

- Conformidade e governança: o Microsoft Entra ID dá suporte a logs de auditoria nativos nas solicitações de provisionamento de usuários feitas por aplicativos de sistemas de origem e de destino. Com a auditoria, você pode controlar quem tem acesso aos aplicativos de uma única tela.

- Gerenciar o custo: o provisionamento automático reduz os custos evitando ineficiências e erros humanos associados ao provisionamento manual. Ele reduz a necessidade de soluções de provisionamento de usuário desenvolvidas personalizadas criadas ao longo do tempo usando plataformas herdadas e desatualizadas.

Licenciamento

Para configurar a integração entre o aplicativo de RH na nuvem e o provisionamento de usuários do Microsoft Entra, você precisará de uma licença do Microsoft Entra ID P1 ou P2 válida e uma licença para o aplicativo de RH na nuvem, por exemplo, o Workday ou o SuccessFactors.

Você também precisa de uma licença de assinatura válida do Microsoft Entra ID P1 ou superior para cada usuário proveniente do aplicativo de RH na nuvem e provisionado no Active Directory ou no Microsoft Entra ID.

O uso de fluxos de trabalho do ciclo de vida e outros recursos do Microsoft Entra ID Governance no processo de provisionamento exige uma licença do Microsoft Entra ID Governance.

Pré-requisitos

- Função Administrador de Identidade Híbrida para configurar o agente de provisionamento do Connect.

- Função Administrador de Aplicativos para configurar o aplicativo de provisionamento.

- Uma instância de teste e produção do aplicativo de RH na nuvem.

- Permissões de administrador no aplicativo de RH na nuvem para criar um usuário de integração de sistema e fazer alterações para testar dados do funcionário para fins de teste.

- Para o provisionamento de usuários no Active Directory, é necessário ter um servidor que execute o Windows Server 2016 ou superior para hospedar o agente de provisionamento do Microsoft Entra Connect. Esse servidor deve ser de camada 0 e baseado no modelo de camada administrativa do Active Directory.

- Microsoft Entra Connect para sincronizar usuários entre o Active Directory e o Microsoft Entra ID.

Recursos de treinamento

Arquitetura da solução

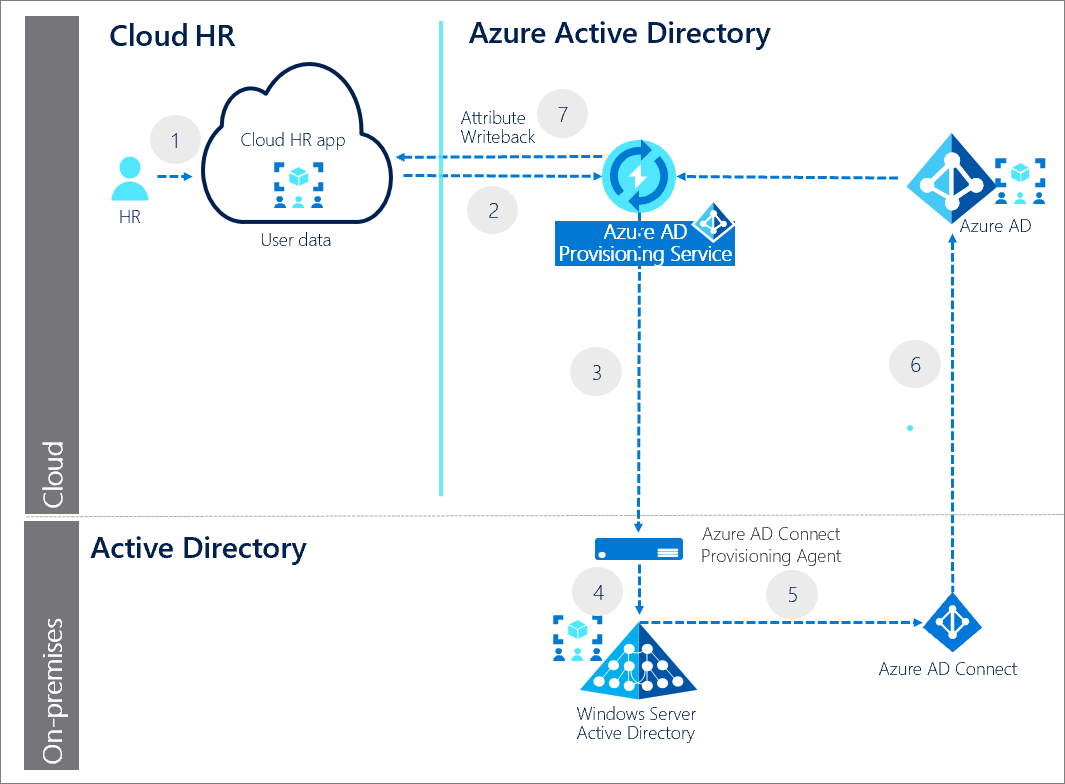

O seguinte exemplo descreve a arquitetura da solução de provisionamento do usuário de ponta a ponta para ambientes híbridos comuns e inclui:

- Fluxo de dados de RH autoritativo do aplicativo de RH na nuvem para Active Directory. Nesse fluxo, o evento de RH (Ingressos/Transferências/Saídas) é iniciado no locatário do aplicativo de RH na nuvem. O serviço de provisionamento do Microsoft Entra e o agente de provisionamento do Microsoft Entra Connect provisionam os dados do usuário do locatário do aplicativo de RH na nuvem para o Active Directory. Dependendo do evento, ele pode resultar na criação, atualização, habilitação e desabilitação de operações no Active Directory.

- Sincronize com o Microsoft Entra ID e faça write-back do email e do nome de usuário do Active Directory local para o aplicativo de RH na nuvem. Depois que as contas são atualizadas no Active Directory, elas são sincronizadas com o Microsoft Entra ID por meio do Microsoft Entra Connect. Os endereços de email e os atributos de nome de usuário podem ter write-back realizado no locatário de aplicativo de RH na nuvem.

Descrição do processo de provisionamento

As seguintes etapas principais são indicadas no diagrama:

- A equipe de RH executa as transações no locatário do aplicativo de RH na nuvem.

- O serviço de provisionamento do Microsoft Entra executa os ciclos agendados no locatário do aplicativo de RH na nuvem e identifica as alterações que precisam ser processadas para a sincronização com o Active Directory.

- O serviço de provisionamento do Microsoft Entra invoca o agente de provisionamento do Microsoft Entra Connect com um conteúdo de solicitação que inclui operações para criar, atualizar, habilitar e desabilitar contas do Active Directory.

- O agente de provisionamento do Microsoft Entra Connect usa uma conta de serviço para gerenciar os dados da conta do Active Directory.

- O Microsoft Entra Connect executa uma sincronização delta para efetuar pull das atualizações no Active Directory.

- As atualizações do Active Directory são sincronizadas com o Microsoft Entra ID.

- O serviço de provisionamento do Microsoft Entra faz write-back do atributo de email e do nome de usuário do Microsoft Entra ID para o locatário do aplicativo de RH na nuvem.

Planejar o projeto de implantação

Considere suas necessidades organizacionais enquanto determina a estratégia para essa implantação em seu ambiente.

Envolva os participantes certos

Quando os projetos de tecnologia falham, normalmente é devido a expectativas incompatíveis com o impacto, os resultados e as responsabilidades. Para evitar essas armadilhas, verifique se você está envolvendo os stakeholders corretos. Além disso, verifique se as funções do stakeholder no projeto são bem compreendidas. Documente os stakeholders e as respectivas responsabilidades e informações sobre o projeto.

Inclua um representante da organização de RH que possa fornecer informações sobre processos empresariais de RH existentes, identidade dos trabalhadores, além de requisitos de processamento de dados do trabalho.

Planejar comunicações

A comunicação é fundamental para o sucesso de qualquer novo serviço. Comunique-se proativamente com os seus usuários sobre quando e como a experiência está mudando. Avise-os sobre como obter suporte caso eles encontrem problemas.

Planejar um piloto

A integração dos processos empresariais de RH e dos fluxos de trabalho de identidade do aplicativo de RH na nuvem aos sistemas de destino requer uma quantidade considerável de validação de dados, transformação de dados, limpeza de dados e teste de ponta a ponta para implantar a solução na produção.

Execute a configuração inicial em um ambiente piloto antes de escalar ela para todos os usuários em produção.

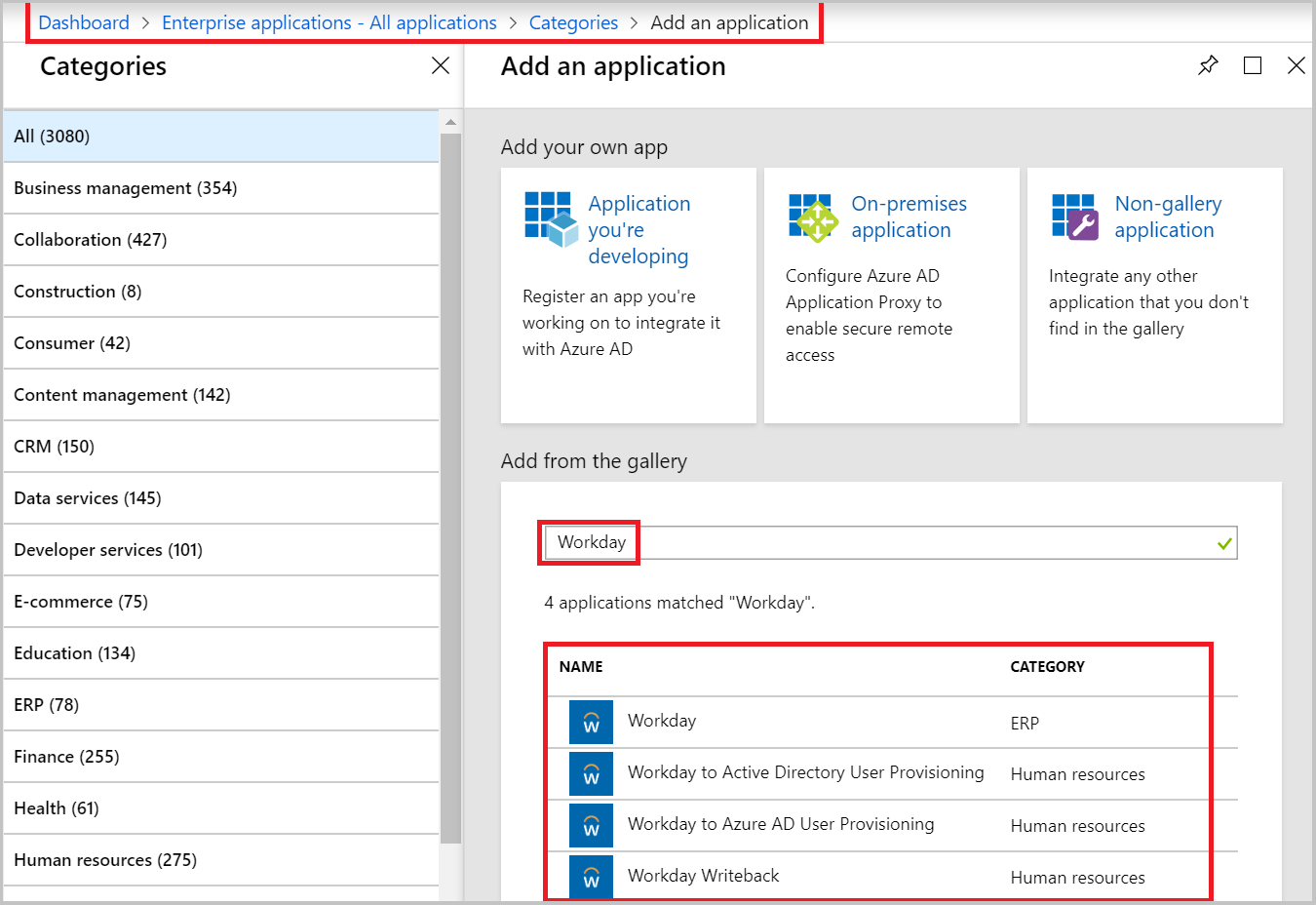

Selecionar aplicativos do conector de provisionamento de RH na nuvem

Para facilitar o provisionamento do Microsoft Entra entre o aplicativo de RH na nuvem e o Active Directory, você poderá adicionar vários aplicativos conectores de provisionamento que podem ser adicionados da galeria de aplicativos do Microsoft Entra:

- Provisionamento de usuário do aplicativo de RH na nuvem para Active Directory: esse aplicativo do conector de provisionamento facilita o provisionamento de contas de usuário do aplicativo de RH na nuvem para um domínio do Active Directory. Se você tiver vários domínios, poderá adicionar uma instância desse aplicativo da galeria de aplicativos do Microsoft Entra para cada domínio do Active Directory que precisar ser provisionado.

- Provisionamento de usuários do aplicativo de RH na nuvem para o Microsoft Entra: o Microsoft Entra Connect é a ferramenta usada para sincronizar usuários locais do Active Directory com o Microsoft Entra ID. O provisionamento de usuários do aplicativo de RH na nuvem para o Microsoft Entra é um conector usado para provisionar usuários somente na nuvem do aplicativo de RH na nuvem para um único locatário do Microsoft Entra.

- Write-back do aplicativo de RH na nuvem: esse aplicativo conector de provisionamento facilita o write-back dos endereços de email do usuário do Microsoft Entra ID para o aplicativo de RH na nuvem.

Por exemplo, a imagem a seguir lista os aplicativos conectores do Workday que estão disponíveis na galeria de aplicativos do Microsoft Entra.

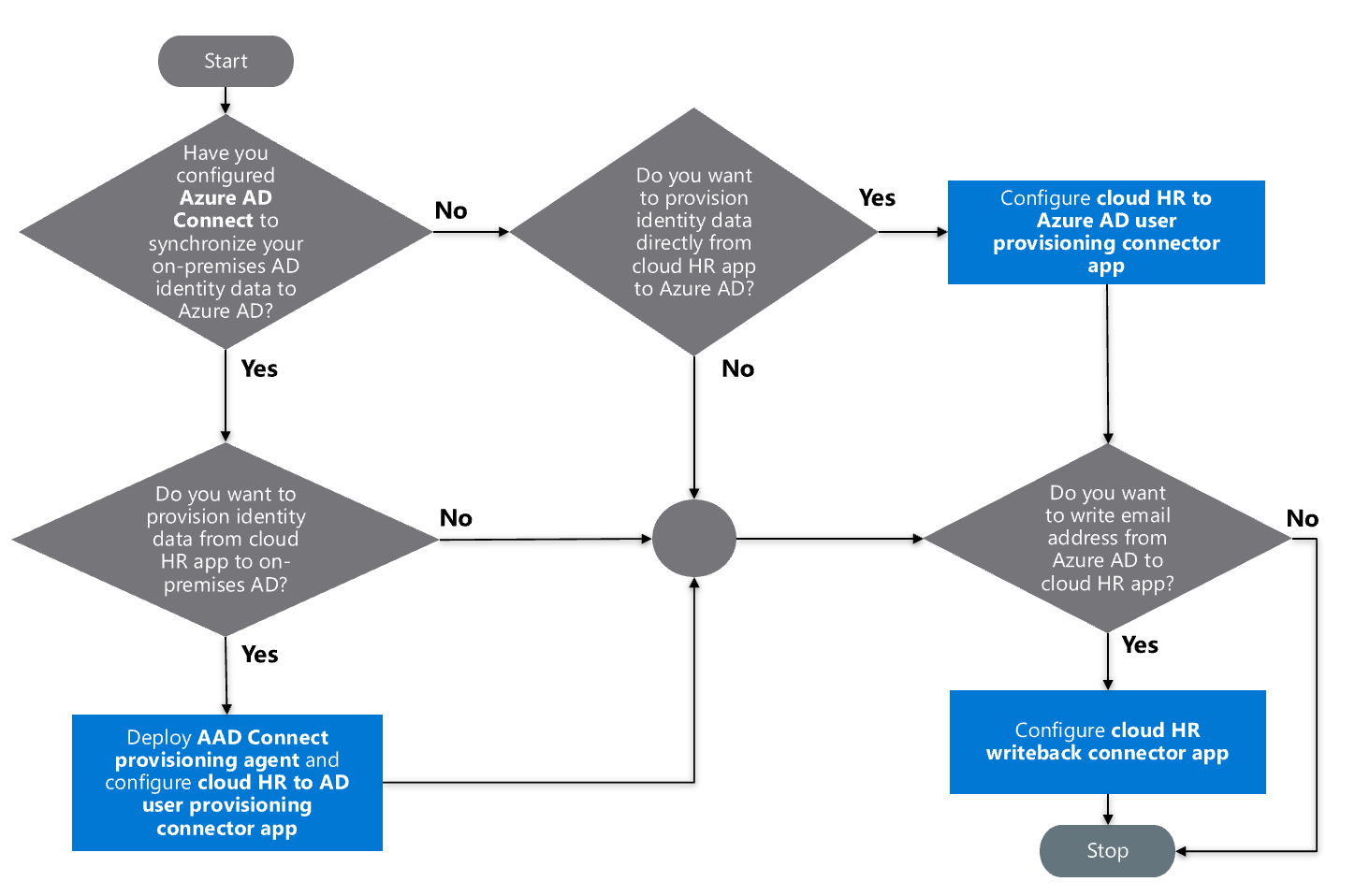

Fluxograma de decisão

Use o fluxograma de decisão a seguir para identificar quais aplicativos de provisionamento de RH na nuvem são relevantes para o seu cenário.

Criar a topologia de implantação do agente de provisionamento do Microsoft Entra Connect

A integração do provisionamento entre o aplicativo de RH na nuvem e o Active Directory requer quatro componentes:

- Locatário do aplicativo de RH na nuvem

- Aplicativo do conector de provisionamento

- Agente de provisionamento do Microsoft Entra Connect

- Domínio do Active Directory

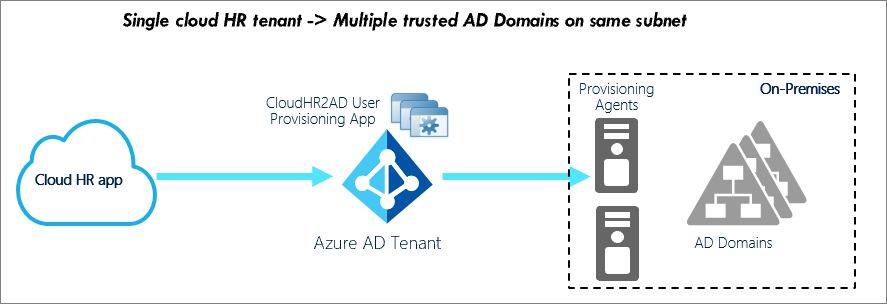

A topologia de implantação do agente de provisionamento do Microsoft Entra Connect depende do número de locatários do aplicativo de RH na nuvem e dos domínios filho do Active Directory que você planeja integrar. Se você tem vários domínios do Active Directory, isso depende de os domínios de Active Directory serem contíguos ou não contíguos.

Com base na sua decisão, escolha um dos cenários de implantação:

- Locatário único do aplicativo de RH na nuvem -> direciona um ou vários domínios filho do Active Directory em uma floresta confiável

- Locatário único do aplicativo de RH na nuvem -> direciona vários domínios filho em uma floresta do Active Directory não contígua

Locatário único do aplicativo de RH na nuvem -> direciona um ou vários domínios filho do Active Directory em uma floresta confiável

Recomendamos a seguinte configuração de produção:

| Requisito | Recomendação |

|---|---|

| Número de agentes de provisionamento do Microsoft Entra Connect a serem implantados. | Dois (para failover e alta disponibilidade). |

| Número de aplicativos do conector de provisionamento a serem configurados. | Um aplicativo por domínio filho. |

| Host do servidor para o agente de provisionamento do Microsoft Entra Connect. | Windows Server 2016 com linha de visão de controladores de domínio do Active Directory geolocalizados. Pode coexistir com o serviço Microsoft Entra Connect. |

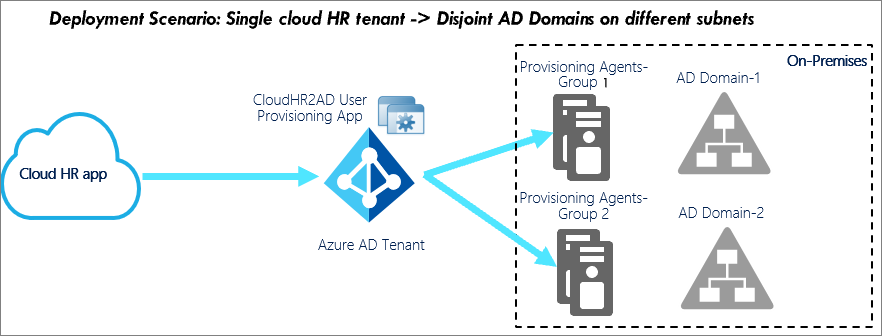

Locatário único do aplicativo de RH na nuvem -> direciona vários domínios filho em uma floresta do Active Directory não contígua

Esse cenário envolve o provisionamento de usuários do aplicativo de RH na nuvem para domínios em florestas do Active Directory não contíguas.

Recomendamos a seguinte configuração de produção:

| Requisito | Recomendação |

|---|---|

| Número de agentes de provisionamento do Microsoft Entra Connect a serem implantados localmente | Dois por floresta do Active Directory não contígua. |

| Número de aplicativos do conector de provisionamento a serem configurados | Um aplicativo por domínio filho. |

| Host do servidor para o agente de provisionamento do Microsoft Entra Connect. | Windows Server 2016 com linha de visão de controladores de domínio do Active Directory geolocalizados. Pode coexistir com o serviço Microsoft Entra Connect. |

Requisitos do agente de provisionamento do Microsoft Entra Connect

A solução de provisionamento de usuários do aplicativo de RH na nuvem para o Active Directory requer a implantação de um ou mais agentes de provisionamento do Microsoft Entra Connect. Esses agentes devem ser implantados em servidores que executam Windows Server 2016 ou superior. Os servidores precisam ter, no mínimo, 4 GB de RAM e o runtime .NET 4.7.1+. Verifique se o servidor de host tem acesso de rede ao domínio do Active Directory de destino.

Para preparar o ambiente local, o assistente de configuração do agente de provisionamento do Microsoft Entra Connect registra o agente no locatário do Microsoft Entra, abre portas, permite o acesso a URLs e dá suporte à configuração de proxy HTTPS de saída.

O agente de provisionamento configura uma conta de serviço gerenciado global (GMSA) para se comunicar com os domínios do Active Directory.

Você pode selecionar os controladores de domínio que devem administrar as solicitações de provisionamento. Se você tiver vários controladores de domínio distribuídos geograficamente, instale o agente de provisionamento no mesmo site que os seus controladores de domínio preferenciais. Esse posicionamento aprimora a confiabilidade e o desempenho da solução de ponta a ponta.

Você poderá implantar mais de um agente de provisionamento do Microsoft Entra Connect para obter alta disponibilidade. Registre o agente para administrar o mesmo conjunto de domínios do Active Directory local.

Criar topologia de implantação de aplicativo de provisionamento de RH

A depender do número de domínios do Active Directory envolvidos na configuração de provisionamento de usuários de entrada, você pode considerar uma das topologias de implantação a seguir. Cada diagrama de topologia usa um cenário de implantação de exemplo para realçar aspectos de configuração. Use o exemplo que mais se assemelha ao seu requisito de implantação para determinar a configuração que atenderá às suas necessidades.

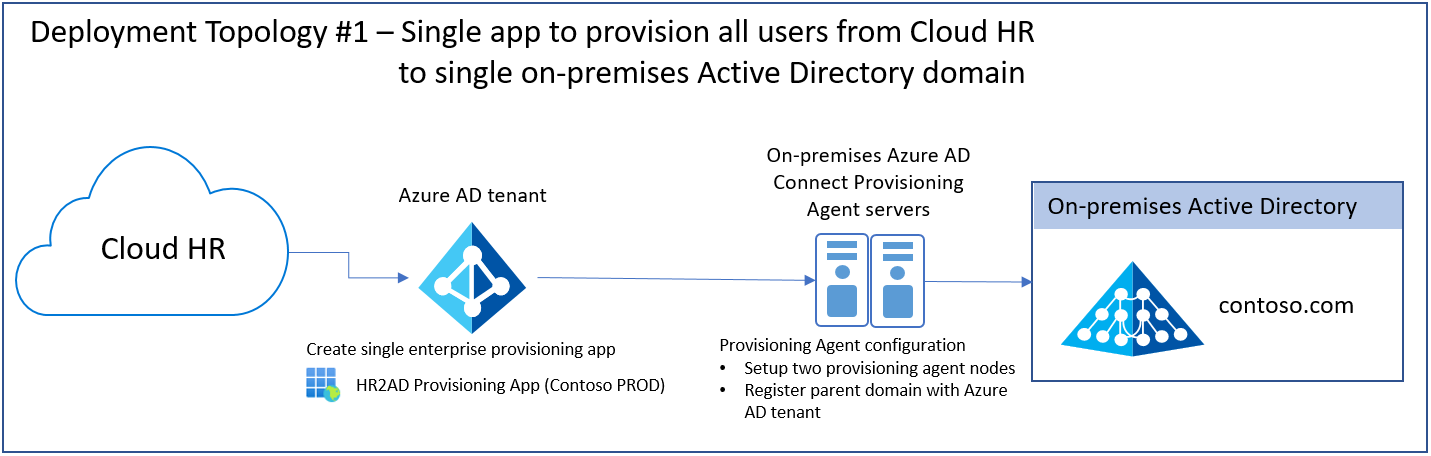

Topologia de implantação 1: aplicativo único para provisionamento de todos os usuários da nuvem de RH para um domínio único do Active Directory local

A topologia de implantação é a topologia de implantação mais comum. Use essa topologia se você precisar provisionar todos os usuários da nuvem de RH para um único domínio do AD e as mesmas regras de provisionamento se aplicarem a todos os usuários.

Principais aspectos de configuração

- Configure dois nós de agentes de provisionamento para alta disponibilidade e failover.

- Use o assistente de configuração do agente de provisionamento para registrar o domínio do AD no locatário do Microsoft Entra.

- Ao configurar o aplicativo de provisionamento, selecione o domínio do AD na lista suspensa de domínios registrados.

- Caso esteja usando filtros de escopo, configure ignorar sinalizador de exclusões fora do escopo para evitar que a conta seja desativa acidentalmente.

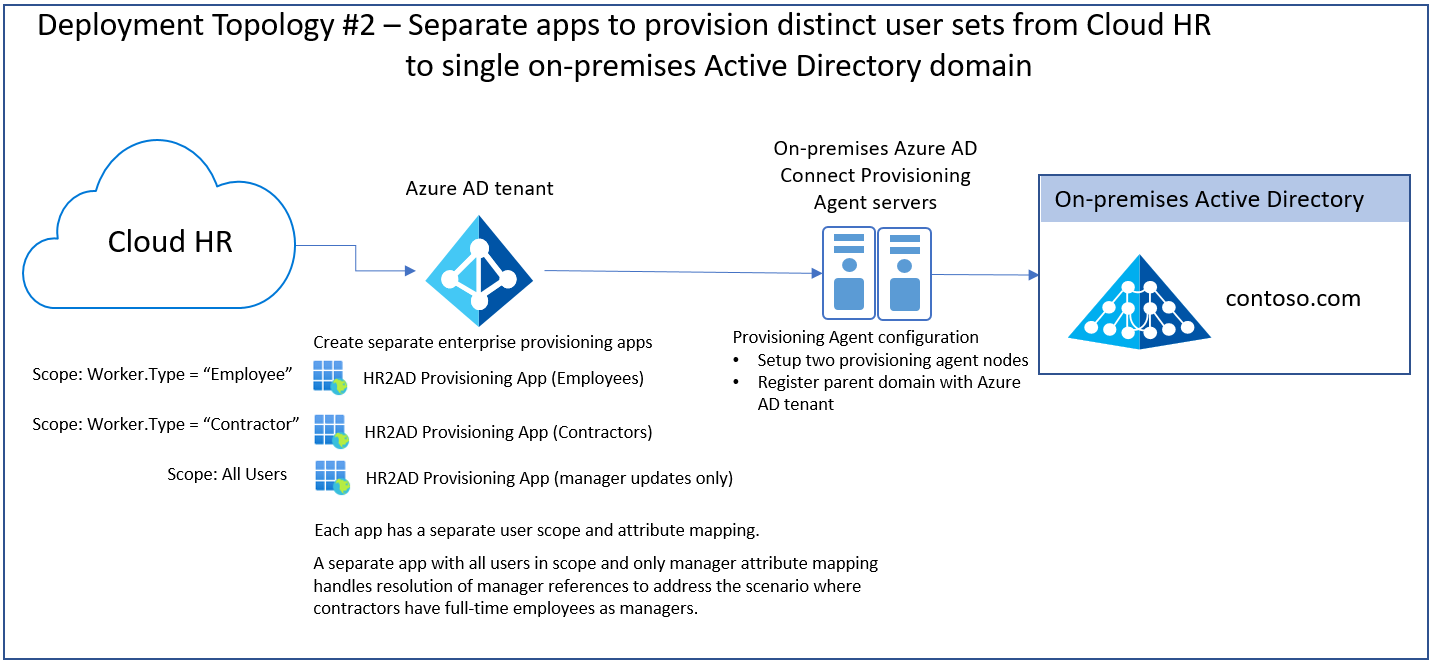

Topologia de implantação 2: aplicativos separados para provisionar conjuntos de usuários distintos da nuvem de RH para um domínio único do Active Directory local

Essa topologia oferece suporte a requisitos de negócios nos quais o mapeamento de atributo e a lógica de provisionamento diferem com base no tipo de usuário (funcionário/prestador de serviço), local ou unidade de negócios do usuário. Você também pode usar essa topologia para delegar a administração e a manutenção do provisionamento de usuários de entrada com base na divisão ou no país/região.

Principais aspectos de configuração

- Configure dois nós de agente de provisionamento para alta disponibilidade e failover.

- Crie um aplicativo de provisionamento do HR2AD para cada conjunto de usuários distinto que você deseja provisionar.

- Use filtros de escopo no aplicativo de provisionamento para definir os usuários a serem processados por cada aplicativo.

- No cenário em que as referências do gerente precisam ser resolvidas entre conjuntos de usuários distintos, crie um aplicativo de provisionamento HR2AD separado. Por exemplo, prestadores de serviços que se reportam a gerentes que são funcionários. Use o aplicativo separado para atualizar apenas o atributo manager . Defina o escopo desse aplicativo como todos os usuários.

- Configure ignorar sinalizador de exclusões de escopo para evitar que a conta seja desativada acidentalmente.

Observação

Se você não tiver um domínio do AD de teste e for usar um contêiner de UO de teste no AD, você poderá usar essa topologia para criar dois aplicativos separados, HR2AD (Prod) e HR2AD (Teste) . Use o aplicativo HR2AD (teste) para testar as alterações no mapeamento de atributos antes de promovê-lo para o aplicativo HR2AD (Prod) .

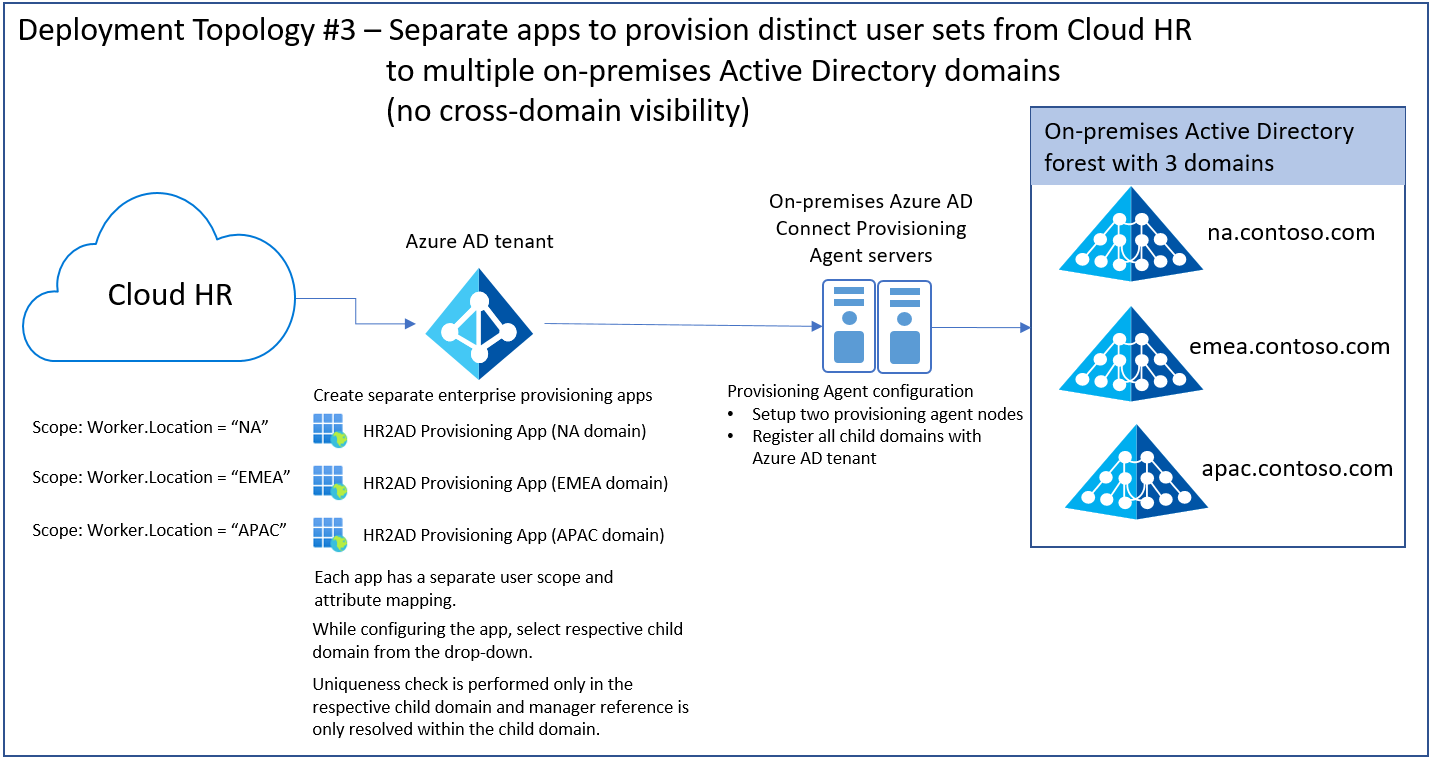

Topologia de implantação 3: aplicativos separados para provisionar conjuntos de usuários distintos da nuvem de RH em vários domínios do Active Directory local (sem visibilidade entre domínios)

Use a topologia 3 para gerenciar vários domínios do AD filho independentes pertencentes à mesma floresta. Verifique se os gerentes sempre existem no mesmo domínio que o usuário. Verifique também se as regras de geração de ID exclusivas para atributos como userPrincipalName, samAccountName e mail não exigem uma pesquisa em toda a floresta. Ela também oferece a flexibilidade de delegar a administração de cada trabalho de provisionamento por limite de domínio.

Por exemplo: no diagrama a seguir, os aplicativos de provisionamento estão configurados para cada região geográfica: América do Norte (NA), Europa, Oriente Médio e África (EMEA) e Leste da Ásia (Ásia-Pacífico). A depender do local, os usuários são provisionados para seus respectivos domínios do AD. A administração delegada do aplicativo de provisionamento é possível para que os administradores da EMEA possam gerenciar de forma independente a configuração de provisionamento dos usuários pertencentes à região da EMEA.

Principais aspectos de configuração

- Configure dois nós de agentes de provisionamento para alta disponibilidade e failover.

- Use o assistente de configuração do agente de provisionamento para registrar todos os domínios filho do AD no locatário do Microsoft Entra.

- Crie um aplicativo de provisionamento HR2AD separado para cada domínio de destino.

- Ao configurar o aplicativo de provisionamento, selecione o respectivo domínio filho do AD na lista suspensa de domínios do AD disponíveis.

- Use os filtros de escopo no aplicativo de provisionamento para definir os usuários que cada aplicativo processa.

- Configure ignorar sinalizador de exclusões de escopo para evitar que a conta seja desativada acidentalmente.

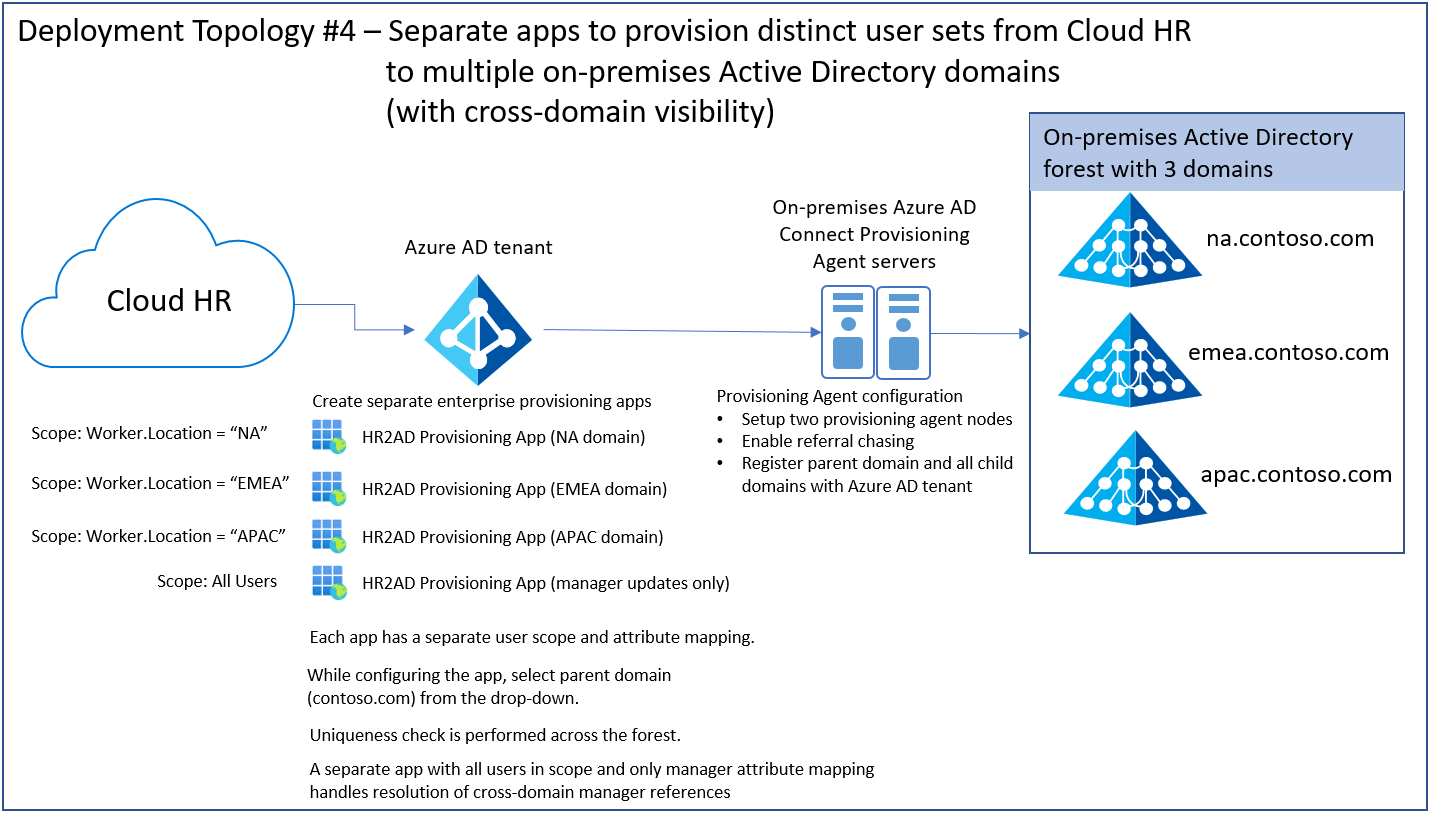

Topologia de implantação 4: aplicativos separados para provisionar conjuntos de usuários distintos da nuvem de RH em vários domínios do Active Directory local (com visibilidade entre domínios)

Use a topologia 4 para gerenciar vários domínios do AD filho independentes pertencentes à mesma floresta. O gerente de um usuário pode existir em um domínio diferente. Verifique também se as regras de geração de ID exclusivas para atributos como userPrincipalName, samAccountName e mail não exigem uma pesquisa em toda a floresta.

Por exemplo: no diagrama a seguir, os aplicativos de provisionamento estão configurados para cada região geográfica: América do Norte (NA), Europa, Oriente Médio e África (EMEA) e Leste da Ásia (Ásia-Pacífico). A depender do local, os usuários são provisionados para seus respectivos domínios do AD. É possível lidar com as referências do gerenciador de domínio cruzado e com a pesquisa em toda a floresta habilitando a busca de referências no agente de provisionamento.

Principais aspectos de configuração

- Configure dois nós de agentes de provisionamento para alta disponibilidade e failover.

- Configure a busca de referências no agente de provisionamento.

- Use o assistente de configuração do agente de provisionamento para registrar o domínio pai do AD e todos os domínios filho do AD no locatário do Microsoft Entra.

- Crie um aplicativo de provisionamento HR2AD separado para cada domínio de destino.

- Ao configurar o aplicativo de provisionamento, selecione o domínio pai do AD na lista suspensa de domínios do AD disponíveis. A seleção do domínio pai garante uma pesquisa em toda a floresta enquanto gera valores exclusivos para atributos como userPrincipalName , samAccountName e mail.

- Use parentDistinguishedName com mapeamento de expressão para criar dinamicamente o usuário no domínio filho correto e no contêiner de UO.

- Use os filtros de escopo no aplicativo de provisionamento para definir os usuários que cada aplicativo processa.

- Para resolver referências de gerentes entre domínios, crie um aplicativo de provisionamento HR2AD separado para atualizar apenas o atributo manager. Defina o escopo deste aplicativo como todos os usuários.

- Configure ignorar sinalizador de exclusões de escopo para evitar que a conta seja desativada acidentalmente.

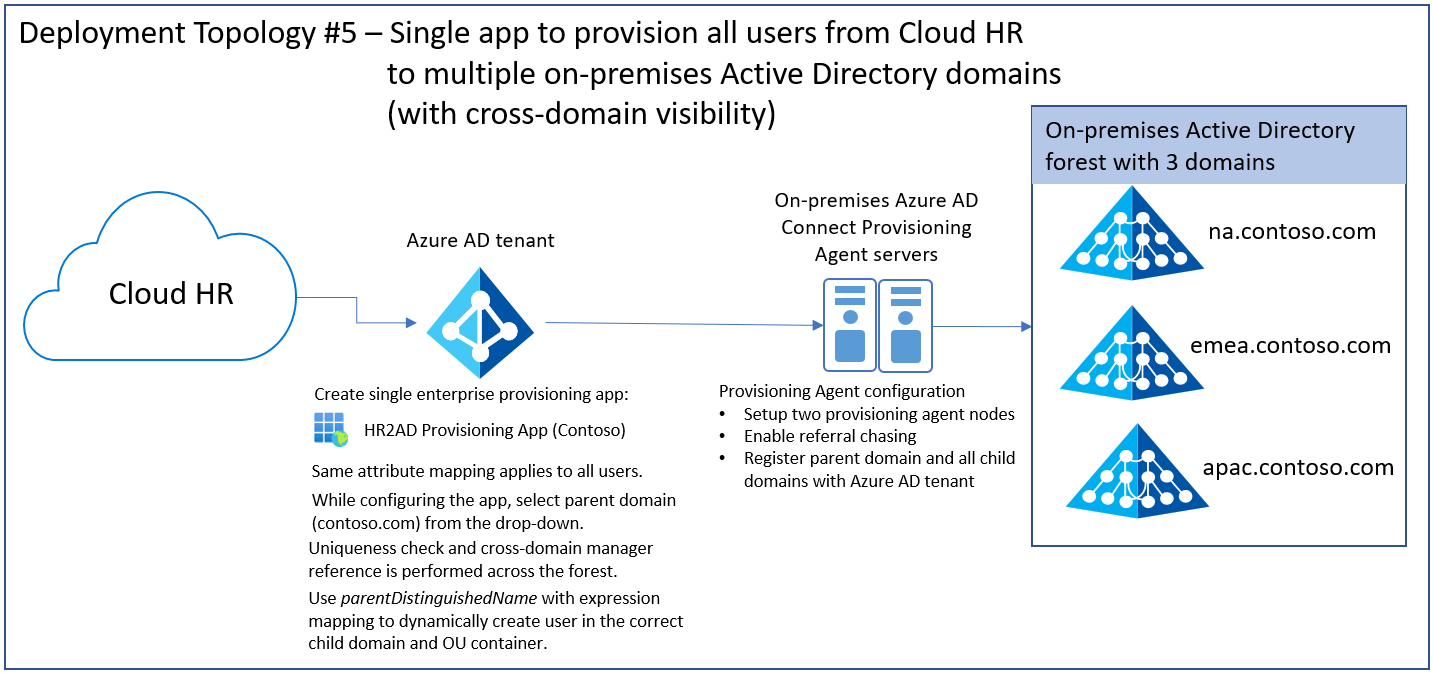

Topologia de implantação 5: aplicativo único para provisionar conjuntos de usuários distintos da nuvem de RH em vários domínios do Active Directory local (com visibilidade entre domínios)

Use essa topologia se você quiser usar um único aplicativo de provisionamento para gerenciar usuários que pertencem a todos os seus domínios pai e filhos do AD. Essa topologia é recomendada se as regras de provisionamento forem consistentes em todos os domínios e não houver requisitos de administração delegada de trabalhos de provisionamento. Essa topologia oferece suporte à resolução de referências do gerenciador de domínio cruzado e pode executar a verificação de exclusividade em toda a floresta.

Por exemplo: no diagrama abaixo, um aplicativo único de provisionamento gerencia os usuários presentes em três domínios filhos diferentes agrupados por região: América do Norte (NA), Europa, Oriente Médio e África (EMEA) e Leste da Ásia (APAC). O mapeamento de atributo para parentDistinguishedName é usado para criar dinamicamente um usuário no domínio filho apropriado. É possível lidar com as referências do gerenciador de domínio cruzado e com a pesquisa em toda a floresta habilitando a busca de referências no agente de provisionamento.

Principais aspectos de configuração

- Configure dois nós de agentes de provisionamento para alta disponibilidade e failover.

- Configure a busca de referências no agente de provisionamento.

- Use o assistente de configuração do agente de provisionamento para registrar o domínio pai do AD e todos os domínios filho do AD no locatário do Microsoft Entra.

- Crie um aplicativo único de provisionamento HR2AD para toda a floresta.

- Ao configurar o aplicativo de provisionamento, selecione o domínio pai do AD na lista suspensa de domínios do AD disponíveis. A seleção do domínio pai garante uma pesquisa em toda a floresta enquanto gera valores exclusivos para atributos como userPrincipalName , samAccountName e mail.

- Use parentDistinguishedName com mapeamento de expressão para criar dinamicamente o usuário no domínio filho correto e no contêiner de UO.

- Caso esteja usando filtros de escopo, configure ignorar sinalizador de exclusões fora do escopo para evitar que a conta seja desativa acidentalmente.

Topologia de implantação 6: aplicativos separados para provisionar conjuntos de usuários distintos da nuvem de RH para florestas do Active Directory local desconectadas

Use essa topologia se sua infraestrutura de TI tiver florestas do AD desconectadas/não contíguas e você precisar provisionar usuários para diferentes florestas com base na afiliação de negócios. Por exemplo: os usuários que trabalham para a subsidiária da Contoso precisam ser provisionados no domínio contoso.com, enquanto os usuários que trabalham para a subsidiária da Fabrikam precisam ser provisionados no domínio fabrikam.com.

Principais aspectos de configuração

- Configure dois conjuntos diferentes de agentes de provisionamento para alta disponibilidade e failover, um para cada floresta.

- Crie dois aplicativos de provisionamento diferentes, um para cada floresta.

- Se você precisar resolver referências entre domínios dentro da floresta, habilite a busca de referência no agente de provisionamento.

- Crie um aplicativo de provisionamento HR2AD separado para cada floresta desconectada.

- Ao configurar o aplicativo de provisionamento, selecione o domínio pai do AD apropriado na lista suspensa de domínios do AD disponíveis.

- Configure ignorar sinalizador de exclusões de escopo para evitar que a conta seja desativada acidentalmente.

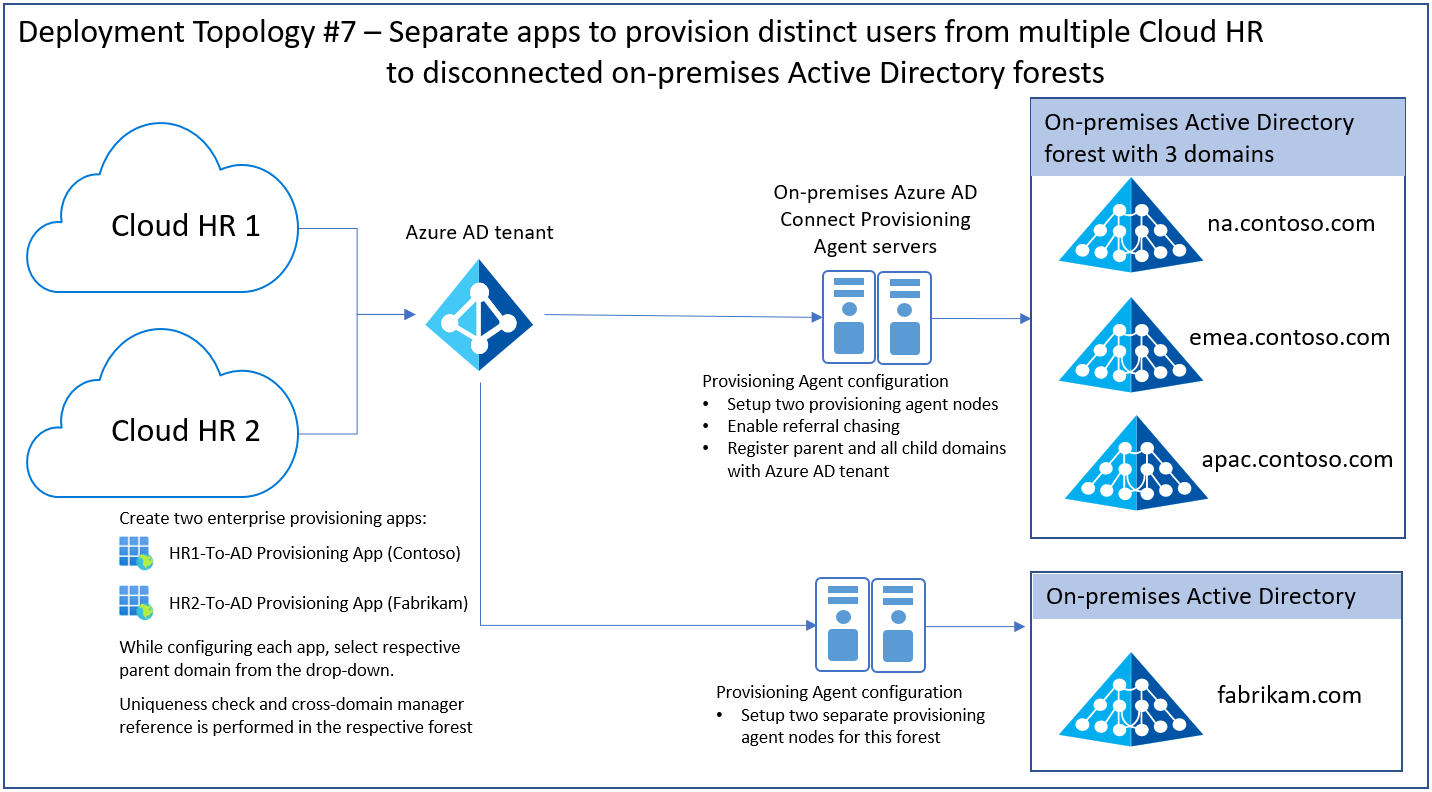

Topologia de implantação 7: aplicativos separados para provisionar usuários distintos da nuvem de RH para florestas do Active Directory local desconectadas

Em grandes organizações, não é incomum ter vários sistemas de RH. Em cenários de negócios marcados por fusões e aquisições (M&A), pode ser necessário conectar seu Active Directory local a várias fontes de RH. Recomendamos a topologia abaixo se você tiver várias fontes de RH e quiser canalizar os dados de identidade dessas fontes de RH para os mesmos domínios ou para domínios diferentes do Active Directory local.

Principais aspectos de configuração

- Configure dois conjuntos diferentes de agentes de provisionamento para alta disponibilidade e failover, um para cada floresta.

- Se você precisar resolver referências entre domínios dentro da floresta, habilite a busca de referência no agente de provisionamento.

- Crie um aplicativo de provisionamento HR2AD separado para cada sistema de RH e combinação do Active Directory local.

- Ao configurar o aplicativo de provisionamento, selecione o domínio pai do AD apropriado na lista suspensa de domínios do AD disponíveis.

- Configure ignorar sinalizador de exclusões de escopo para evitar que a conta seja desativada acidentalmente.

Planejar filtros de escopo e mapeamento de atributos

Quando você habilita o provisionamento do aplicativo de RH na nuvem para o Active Directory ou o Microsoft Entra ID, o portal do Azure controla os valores de atributo por meio do mapeamento de atributos.

Definir os filtros de escopo

Use os filtros de escopo para definir as regras baseadas em atributo que determinam quais usuários devem ser provisionados do aplicativo de RH na nuvem para o Active Directory ou o Microsoft Entra ID.

Ao iniciar o processo de Ingressos, reúna os seguintes requisitos:

- O aplicativo de RH na nuvem é usado para integrar tanto funcionários quanto trabalhadores contingentes?

- Você planeja usar o provisionamento de usuários do aplicativo de RH na nuvem para o Microsoft Entra no gerenciamento de funcionários e trabalhadores temporários?

- Você planeja distribuir o provisionamento de usuários do aplicativo de RH na nuvem para o Microsoft Entra apenas a um subconjunto dos usuários do aplicativo de RH na nuvem? Por exemplo, apenas para funcionários.

Dependendo dos seus requisitos, ao configurar o mapeamentos de atributo, você pode definir o campo Escopo do Objeto de Origem para selecionar quais conjuntos de usuários no aplicativo de RH na nuvem devem estar no escopo para provisionamento para o Active Directory. Para obter mais informações, confira o tutorial do aplicativo de RH na nuvem sobre os filtros de escopo usados com frequência.

Determinar atributos correspondentes

Com o provisionamento, você obtém a capacidade de corresponder as contas existentes entre o sistema de origem e de destino. Na integração do aplicativo de RH na nuvem com o serviço de provisionamento do Microsoft Entra, você pode configurar o mapeamento de atributos para determinar quais dados de usuário devem ser transmitidos do aplicativo de RH na nuvem para o Active Directory ou o Microsoft Entra ID.

Ao iniciar o processo de Ingressos, reúna os seguintes requisitos:

- Qual é a ID exclusiva nesse aplicativo de RH na nuvem que é usada para identificar cada usuário?

- De uma perspectiva do ciclo de vida da identidade, como lidar com recontratações? As recontratações continuam com as IDs de funcionário antigas?

- Você processa contratações futuras e cria contas do Active Directory para elas com antecedência?

- De uma perspectiva do ciclo de vida de identidade, como você lida com a conversão de um funcionário para um trabalhador contingente ou vice-versa?

- Os usuários convertidos mantêm as contas do Active Directory antigas ou recebem novas contas?

Dependendo dos seus requisitos, o Microsoft Entra ID dá suporte ao mapeamento direto de atributo para atributo pelo fornecimento de valores constantes ou pela gravação de expressões para mapeamentos de atributo. Essa flexibilidade lhe dá um controle definitivo do que é populado no atributo de aplicativo de destino. Você pode usar a API do Microsoft Graph e o Explorador do Graph a fim de exportar o esquema e os mapeamentos de atributos de provisionamento de usuários para um arquivo JSON e importá-lo de volta para o Microsoft Entra ID.

Por padrão, o atributo no aplicativo de RH de nuvem que representa a ID de funcionário exclusiva é usado como o atributo correspondente mapeado para o atributo exclusivo no Active Directory. Por exemplo, no cenário do aplicativo Workday, o atributoWorkerID do Workdayé mapeado para o atributo employeeID do Active Directory.

Você pode definir vários atributos correspondentes e atribuir a precedência correspondente. Eles são avaliados na precedência correspondente. Assim que uma correspondência for encontrada, mais nenhum atributo correspondente será avaliado.

Você também pode personalizar os mapeamentos de atributo padrão, como alterar ou excluir mapeamentos de atributo existentes. Você também pode criar mapeamentos de atributo padrão de acordo com as suas necessidades empresariais. Para obter mais informações, confira o tutorial do aplicativo de RH na nuvem (como Workday) para obter uma lista de atributos personalizados a serem mapeados.

Determinar o status da conta de usuário

Por padrão, o aplicativo do conector de provisionamento mapeia o status do perfil do usuário de RH para o status da conta do usuário. O status é usado para determinar se a conta do usuário deve ser habilitada ou desabilitada.

Ao iniciar o processo de Ingressos/Saídas, reúna os seguintes requisitos:

| Processar | Requisitos |

|---|---|

| Ingressos | De uma perspectiva do ciclo de vida da identidade, como lidar com recontratações? As recontratações continuam com as IDs de funcionário antigas? |

| Você processa contratações futuras e cria contas do Active Directory para elas com antecedência? Essas contas foram criadas em um estado habilitado ou desabilitado? | |

| De uma perspectiva do ciclo de vida de identidade, como você lida com a conversão de um funcionário para um trabalhador contingente ou vice-versa? | |

| Os usuários convertidos mantêm as contas do Active Directory antigas ou recebem novas contas? | |

| Saídas | As rescisões são administradas de modo diferente para funcionários e trabalhadores contingentes no Active Directory? |

| Quais datas de início de vigência são consideradas para processar a rescisão do usuário? | |

| Como as conversões de funcionário e de trabalhadores contingentes afetam contas do Active Directory existentes? | |

| Como processar a operação de Rescisão no Active Directory? As operações de Rescisão precisarão ser administradas se contratações futuras forem criadas no Active Directory como parte do processo de Ingresso. |

Dependendo dos seus requisitos, você pode personalizar a lógica de mapeamento usando as expressões do Microsoft Entra para que a conta do Active Directory seja habilitada ou desabilitada com base em uma combinação de pontos de dados.

Mapear o aplicativo de RH na nuvem para atributos de usuário do Active Directory

Cada aplicativo de RH na nuvem é fornecido com o aplicativo de RH na nuvem padrão para mapeamentos do Active Directory.

Ao iniciar o processo de Ingressos/Transferências/Saídas, reúna os requisitos a seguir.

| Processar | Requisitos |

|---|---|

| Ingressos | O processo de criação de conta do Active Directory é manual, automatizado ou parcialmente automatizado? |

| Você planeja propagar atributos personalizados do aplicativo de RH na nuvem para o Active Directory? | |

| Transferências | Quais atributos você gostaria de processar sempre que uma operação de Transferência ocorrer no aplicativo de RH na nuvem? |

| Você realiza alguma validação de atributo específica no momento das atualizações do usuário? Em caso afirmativo, forneça detalhes. | |

| Saídas | As rescisões são administradas de modo diferente para funcionários e trabalhadores contingentes no Active Directory? |

| Quais datas de início de vigência são consideradas para processar a rescisão do usuário? | |

| Como as conversões de funcionários e de trabalhadores contingentes impactam as contas do Active Directory existentes? |

Dependendo dos seus requisitos, você pode modificar os mapeamentos para cumprir as metas de integração. Para obter mais informações, confira o tutorial do aplicativo de RH na nuvem específico (como Workday) para obter uma lista de atributos personalizados a serem mapeados.

Gerar um valor de atributo exclusivo

Atributos como CN, samAccountName e UPN têm restrições exclusivas. Talvez seja necessário gerar valores de atributo exclusivos ao iniciar o processo de Junção.

A função SelectUniqueValues do Microsoft Entra ID avalia cada regra e verifica a exclusividade do valor gerado no sistema de destino. Para obter um exemplo, confira Gerar valor exclusivo para o atributo userPrincipalName (UPN).

Observação

Atualmente, essa função só é compatível com o provisionamento de usuário do Workday para o Active Directory e do SAP SuccessFactors para o Active Directory. Ela não pode ser usada com outros aplicativos de provisionamento.

Configurar a atribuição de contêiner de UO do Active Directory

É um requisito comum colocar contas de usuário do Active Directory em contêineres com base em unidades de negócios, localizações e departamentos. Quando você inicia um processo de Transferência e, se houver uma alteração na organização supervisora, talvez seja necessário mover o usuário de uma UO para outra no Active Directory.

Use a função Switch() para configurar a lógica de negócios para a atribuição de UO e mapeie-a para o atributo parentDistinguishedName do Active Directory.

Por exemplo, se você quiser criar usuários na UO com base no atributo de RH Municipality, poderá usar a seguinte expressão:

Switch([Municipality], "OU=Default,OU=Users,DC=contoso,DC=com", "Dallas", "OU=Dallas,OU=Users,DC=contoso,DC=com", "Austin", "OU=Austin,OU=Users,DC=contoso,DC=com", "Seattle", "OU=Seattle,OU=Users,DC=contoso,DC=com", "London", "OU=London,OU=Users,DC=contoso,DC=com")

Com essa expressão, se o valor de Municipality for Dallas, Austin, Seattle ou London, a conta de usuário será criada na UO correspondente. Se não houver correspondência, a conta será criada na UO padrão.

Planejar a entrega de senha de novas contas de usuário

Ao iniciar o processo de Ingressos, você precisará definir e entregar uma senha temporária das novas contas de usuário. Com o provisionamento de usuários do RH na nuvem para o Microsoft Entra, você pode distribuir a funcionalidade SSPR (redefinição de senha por autoatendimento) do Microsoft Entra ID ao usuário no primeiro dia.

A SSPR oferece uma forma simples de os administradores de TI permitirem que os usuários redefinam as próprias senhas ou desbloqueiem as próprias contas. Você pode provisionar o atributo Número de Celular do aplicativo de RH na nuvem para o Active Directory e sincronizá-lo com o Microsoft Entra ID. Depois que o atributo Número de Celular estiver no Microsoft Entra ID, você poderá habilitar a SSPR para a conta do usuário. Assim, no primeiro dia, o novo usuário poderá usar o número de celular registrado e verificado para autenticação. Confira a documentação da SSPR para obter detalhes sobre como popular previamente as informações de contato de autenticação.

Planejar o ciclo inicial

Quando o serviço de provisionamento do Microsoft Entra é executado pela primeira vez, ele realiza um ciclo inicial no aplicativo de RH na nuvem para criar um instantâneo de todos os objetos de usuário no aplicativo de RH na nuvem. O tempo necessário para os ciclos iniciais é diretamente dependente de quantos usuários estão presentes no sistema de origem. O ciclo inicial de alguns locatários do aplicativo de RH na nuvem com mais de 100 mil usuários pode levar muito tempo.

Para grandes locatários de aplicativo de RH na nuvem (> 30 mil usuários), execute o ciclo inicial em fases progressivas. Inicie as atualizações incrementais somente depois de validar que os atributos corretos estão definidos no Active Directory para diferentes cenários de provisionamento de usuário. Siga a ordem a seguir.

- Execute o apenas ciclo inicial para um conjunto limitado de usuários definindo o filtro de escopo.

- Verifique o provisionamento de conta do Active Directory e os valores de atributo definidos para os usuários selecionados para a primeira execução. Se o resultado atender às suas expectativas, expanda o filtro de escopo para incluir progressivamente mais usuários e verificar os resultados da segunda execução.

Depois que você estiver satisfeito com os resultados do ciclo inicial dos usuários de teste, inicie as atualizações incrementais.

Teste e segurança do plano

Uma implantação consiste em fases que vão desde o piloto inicial até a ativação do provisionamento do usuário. Em cada etapa, verifique se você está testando os resultados esperados. Além disso, audite os ciclos de provisionamento.

Teste de plano

Depois de configurar o provisionamento de usuários do aplicativo de RH na nuvem para o Microsoft Entra, execute casos de teste para verificar se essa solução atende aos requisitos da organização.

| Cenários | Resultados esperados |

|---|---|

| O novo funcionário é contratado no aplicativo de RH na nuvem. | - A conta de usuário é provisionada no Active Directory. - O usuário pode entrar em aplicativos de domínio do Active Directory e executar as ações desejadas. - Quando a Sincronização do Microsoft Entra Connect está configurada, a conta de usuário também é criada no Microsoft Entra ID. |

| O usuário foi desligado no aplicativo de RH na nuvem. | - A conta de usuário está desabilitada no Active Directory. - O usuário não pode fazer logoff em nenhum aplicativo empresarial protegido pelo Active Directory. |

| A organização supervisora do usuário é atualizada no aplicativo de RH na nuvem. | Com base no mapeamento de atributo, a conta de usuário passa de uma UO para outra no Active Directory. |

| O RH atualiza o gerente do usuário no aplicativo de RH na nuvem. | O campo de gerente no Active Directory é atualizado para refletir o nome do novo gerente. |

| O RH recontrata um funcionário em uma nova função. | O comportamento depende de como o aplicativo de RH na nuvem está configurado para gerar as IDs de funcionários. Se a ID de funcionário antiga for usada para um funcionário recontratado, o conector habilitará a conta do Active Directory existente do usuário. Se o funcionário recontratado receber uma nova ID de funcionário, o conector criará uma nova conta do Active Directory para o usuário. |

| O RH converte o funcionário em um trabalhador contratado ou vice-versa. | Uma conta do Active Directory é criada para a nova pessoa e a conta antiga é desabilitada na data de início de vigência da conversão. |

Use os resultados anteriores para determinar como fazer a transição da sua implementação de provisionamento automático de usuário para a produção com base nas suas linhas do tempo estabelecidas.

Dica

Use técnicas como a redução de dados e a anulação de dados quando atualizar o ambiente de teste com os dados de produção para remover ou mascarar dados pessoais confidenciais a fim de atender aos padrões de privacidade e segurança.

Segurança do plano

É comum que uma análise de segurança seja exigida como parte da implantação de um novo serviço. Se uma análise de segurança for necessária ou não tiver sido realizada, confira os diversos white papers do Microsoft Entra ID que fornecem uma visão geral da identidade como serviço.

Reversão do plano

A implementação de provisionamento do usuário de RH na nuvem pode não funcionar conforme desejado no ambiente de produção. Nesse caso, as etapas de reversão a seguir podem ajudar você a reverter para um estado válido conhecido anterior.

- Examine os logs de provisionamento para determinar quais operações incorretas foram executadas nos usuários e/ou grupos afetados. Para obter mais informações sobre os logs e o relatório de resumo de provisionamento, confira Gerenciar provisionamento de usuário do aplicativo de RH na nuvem.

- O último estado válido conhecido dos usuários ou grupos afetados pode ser determinado por meio dos logs de auditoria de provisionamento ou pela revisão dos sistemas de destino (Microsoft Entra ID ou Active Directory).

- Trabalhe com o proprietário do aplicativo para atualizar os usuários ou grupos afetados diretamente no aplicativo usando os últimos valores de estado válidos conhecidos.

Implantar o aplicativo de RH na nuvem

Escolha o aplicativo de RH na nuvem que se alinhe aos seus requisitos de solução.

Workday: para importar perfis de funcionários do Workday no Active Directory e no Microsoft Entra ID, confira Tutorial: configurar o Workday para provisionamento automático de usuários. Opcionalmente, você pode fazer write-back do endereço de email, nome de usuário e número de telefone para o Workday.

SAP SuccessFactors: para importar perfis de funcionários do SuccessFactors no Active Directory e no Microsoft Entra ID, confira Tutorial: configurar o SAP SuccessFactors para provisionamento automático de usuários. Opcionalmente, você pode fazer write-back do endereço de email e do nome de usuário no SuccessFactors.

Gerenciar a sua configuração

O Microsoft Entra ID pode fornecer mais informações sobre o uso de provisionamento de usuários e a integridade operacional da sua organização por meio de logs e relatórios de auditoria.

Obter insights por meio de relatórios e logs

Após um ciclo inicial bem-sucedido, o serviço de provisionamento do Microsoft Entra continua a executar atualizações incrementais consecutivas indefinidamente, em intervalos definidos nos tutoriais específicos de cada aplicativo, até que um dos seguintes eventos ocorra:

- O serviço é interrompido manualmente. Um novo ciclo inicial é disparado pelo centro de administração do Microsoft Entra ou pelo comando apropriado da API do Microsoft Graph.

- Um novo ciclo inicial é disparado devido a uma alteração nos mapeamentos de atributo ou filtros de escopo.

- O processo de provisionamento entra em quarentena devido a uma alta taxa de erros. Ele permanece em quarentena por mais de quatro semanas. Após esse período, ele é automaticamente desabilitado.

Para examinar esses eventos e todas as outras atividades executadas pelo serviço de provisionamento, saiba como examinar os logs e obter relatórios sobre a atividade de provisionamento.

Logs do Azure Monitor

Todas as atividades executadas pelo serviço de provisionamento são registradas nos logs de auditoria do Microsoft Entra. Você pode encaminhar os logs de auditoria do Microsoft Entra para os logs do Azure Monitor a fim de realizar análises adicionais. Com os logs do Azure Monitor (também conhecidos como workspace do Log Analytics), você pode consultar dados para localizar eventos, analisar tendências e executar a correlação entre várias fontes de dados. Assista a este vídeo para saber mais sobre os benefícios do uso de logs do Azure Monitor em logs do Microsoft Entra em cenários práticos de usuários.

Instale as exibições da análise de logs nos logs de atividade do Microsoft Entra para obter acesso a relatórios pré-criados sobre eventos de provisionamento no seu ambiente.

Para obter mais informações, confira como analisar os logs de atividades do Microsoft Entra com logs do Azure Monitor.

Gerenciar dados pessoais

O agente de provisionamento do Microsoft Entra Connect instalado no Windows Server cria logs no log de eventos do Windows que pode conter dados pessoais, dependendo dos mapeamentos de atributos do aplicativo de RH na nuvem para o Active Directory. Para estar em conformidade com as obrigações de privacidade do usuário, configure uma tarefa agendada do Windows para limpar o log de eventos e garantir que nenhum dado seja mantido por mais de 48 horas.

O serviço de provisionamento do Microsoft Entra não gera relatórios, não faz análises nem fornece insights com mais de 30 dias, pois o serviço não armazena, não processa nem mantém dados por mais de 30 dias.

Solucionar problemas

Para solucionar todos os problemas que possam ocorrer durante o provisionamento, confira os seguintes artigos:

- Problema ao configurar o provisionamento de usuários para um aplicativo do Microsoft Entra Gallery

- Sincronize um atributo do seu Active Directory local com o Microsoft Entra ID para provisionamento em um aplicativo

- Problema ao salvar credenciais de administrador ao configurar o provisionamento de usuários para um aplicativo da Galeria do Microsoft Entra

- Nenhum usuário está sendo provisionado para um aplicativo da Galeria do Microsoft Entra

- Um conjunto errado de usuários está sendo provisionado para um aplicativo da Galeria do Microsoft Entra

- Configurar o Visualizador de Eventos do Windows para solucionar problemas do agente

- Configurando os Logs de Auditoria para solucionar problemas de serviço

- Entender logs para operações de criação da conta de usuário do AD

- Entender logs para operações de atualização do gerente

- Resolver erros comumente encontrados