Protegendo recursos de nuvem com a autenticação multifator do Microsoft Entra e AD FS

Se sua organização for federada com Microsoft Entra ID, use a autenticação multifator do Microsoft Entra ou Serviços de Federação do Active Directory (AD FS) (AD FS) para proteger os recursos acessados pelo Microsoft Entra ID. Use os procedimentos a seguir para proteger Microsoft Entra recursos com autenticação multifator do Microsoft Entra ou Serviços de Federação do Active Directory (AD FS).

Observação

Defina a configuração de domínio federatedIdpMfaBehavior como enforceMfaByFederatedIdp (recomendado) ou SupportsMFA como $True. A configuração federatedIdpMfaBehavior substitui SupportsMFA quando ambos estão definidos.

Proteger os recursos do Microsoft Entra usando o AD FS

Para proteger seus recursos de nuvem, configure uma regra de declaração para que os Serviços de Federação do Active Directory emitem a declaração multipleauthn quando um usuário executa a verificação em duas etapas com êxito. Essa declaração é passada para ID do Microsoft Entra. Siga este procedimento para percorrer as etapas:

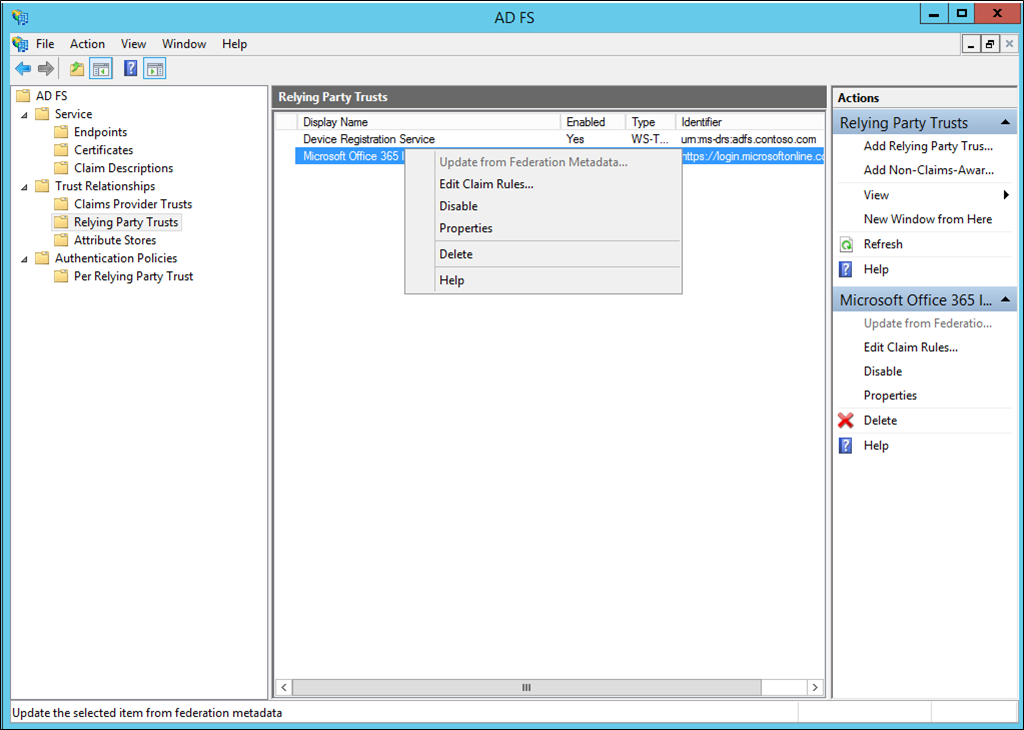

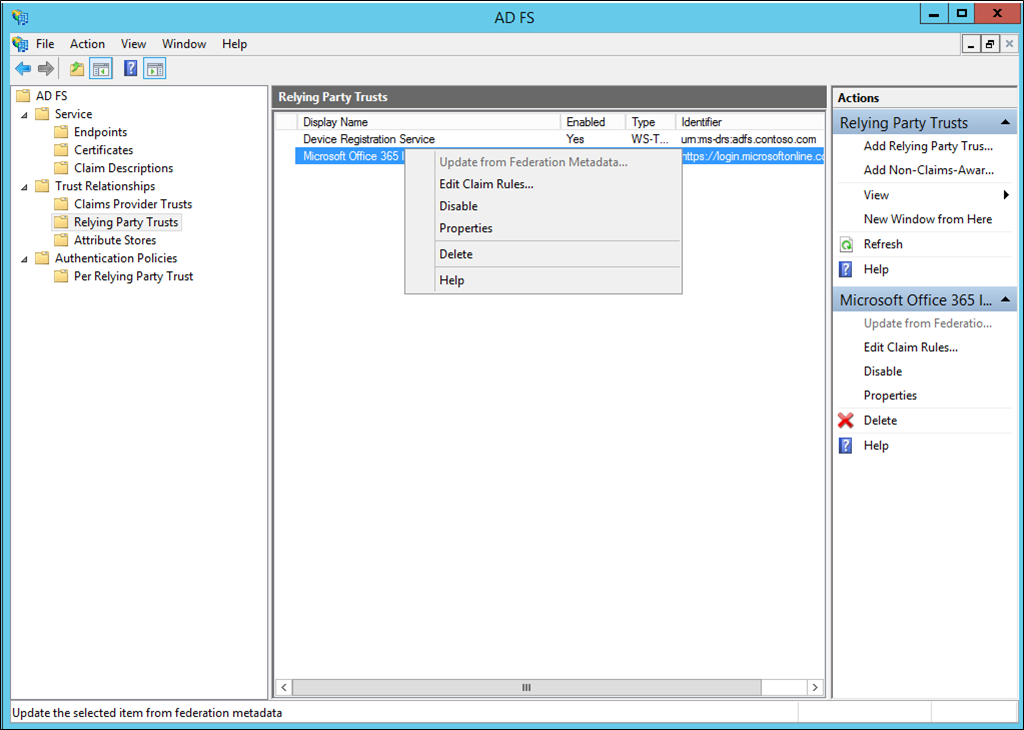

Abra o gerenciamento do AD FS.

À esquerda, selecione Relações de Confiança com Terceira Parte Confiável.

Clique com o botão direito do mouse na Plataforma de Identidade do Microsoft Office 365 e selecione Editar Regras de Declaração.

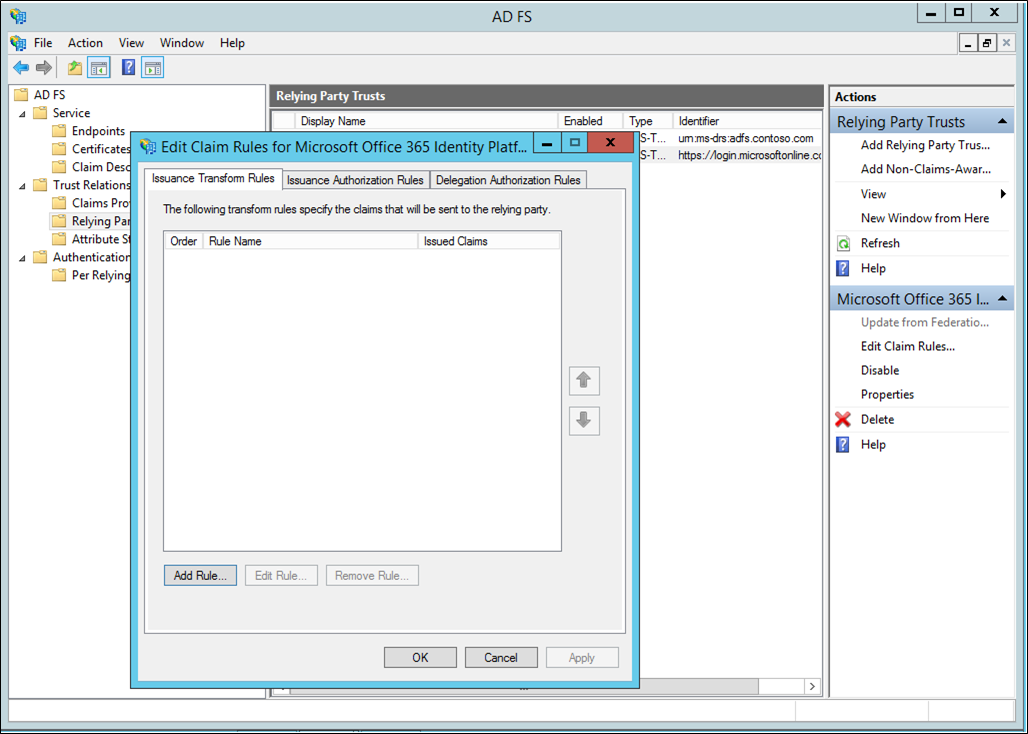

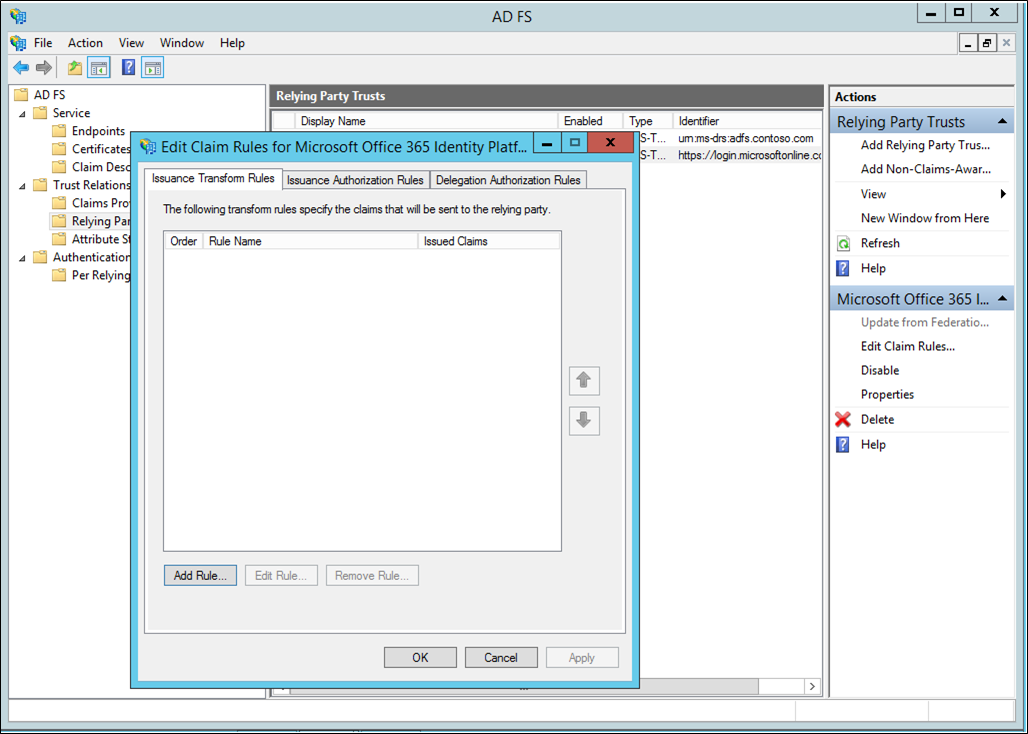

Em Regras de Transformação de Emissão, clique em Adicionar Regra.

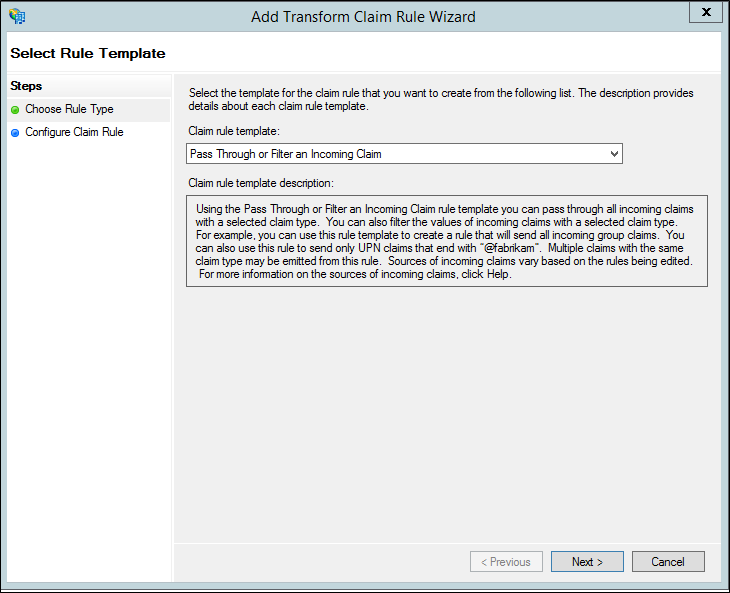

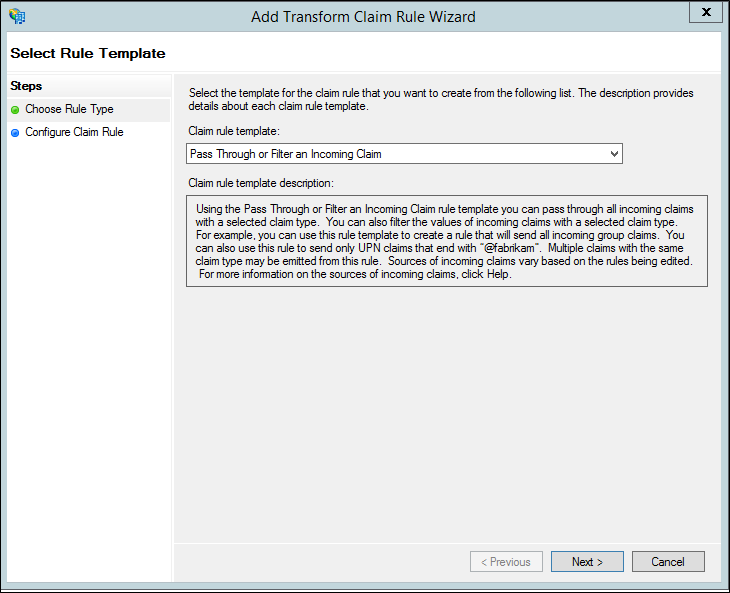

No Assistente Adicionar Regra de Declaração de Transformação, selecione Passar ou filtrar uma Declaração de Entrada na lista e clique em Avançar.

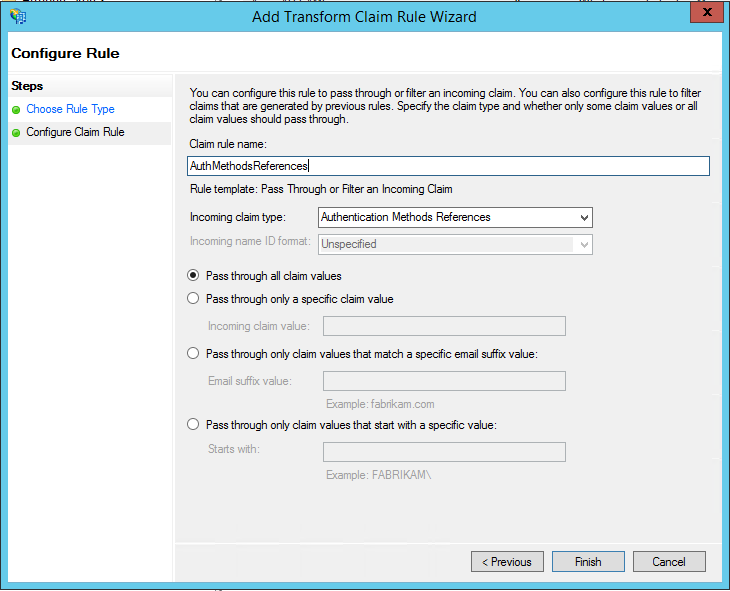

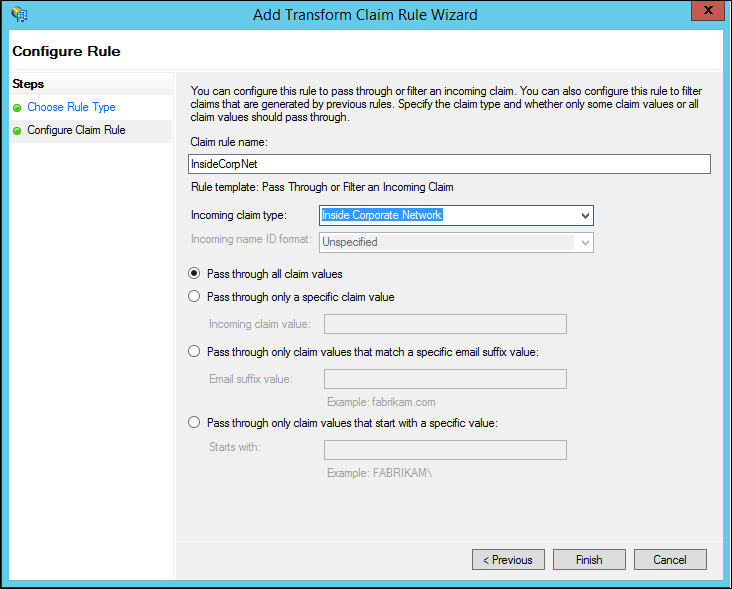

Dê um nome para a regra.

Selecione Referências de Métodos de Autenticação como o tipo de declaração Entrada.

Selecione Passar todos os valores de declaração.

Clique em Concluir. Feche o Console de gerenciamento do AD FS.

IPs confiáveis para usuários federados

Os IPs confiáveis permitem aos administradores ignorar a verificação em duas etapas para endereços IP específicos ou para usuários federados que têm as solicitações originadas em sua própria intranet. As seções a seguir descrevem como configurar o bypass usando IPs confiáveis. Isso é conseguido por meio da configuração do AD FS para usar uma passagem ou filtrar um modelo de declaração de entrada com o tipo de declaração Dentro da rede corporativa.

Este exemplo usa o Microsoft 365 para a relação de confiança com terceira parte confiável.

Configurar as regras de declarações do AD FS

A primeira coisa que precisamos fazer é configurar as declarações do AD FS. Criamos duas regras declarações: uma para o tipo de declaração Dentro da rede corporativa e um adicional para manter nossos usuários conectados.

Abra o gerenciamento do AD FS.

À esquerda, selecione Relações de Confiança com Terceira Parte Confiável.

Clique com o botão direito do mouse na Plataforma de Identidade do Microsoft Office 365 e selecione Editar Regras de Declaração...

Em Regras de Transformação de Emissão, clique em Adicionar Regra.

No Assistente Adicionar Regra de Declaração de Transformação, selecione Passar ou filtrar uma Declaração de Entrada na lista e clique em Avançar.

Na caixa ao lado do nome da regra de declaração, nomeie a regra. Por exemplo: InsideCorpNet.

Na lista suspensa, ao lado do tipo de declaração de entrada, selecione Dentro da rede corporativa.

Clique em Concluir.

Em Regras de Transformação de Emissão, clique em Adicionar Regra.

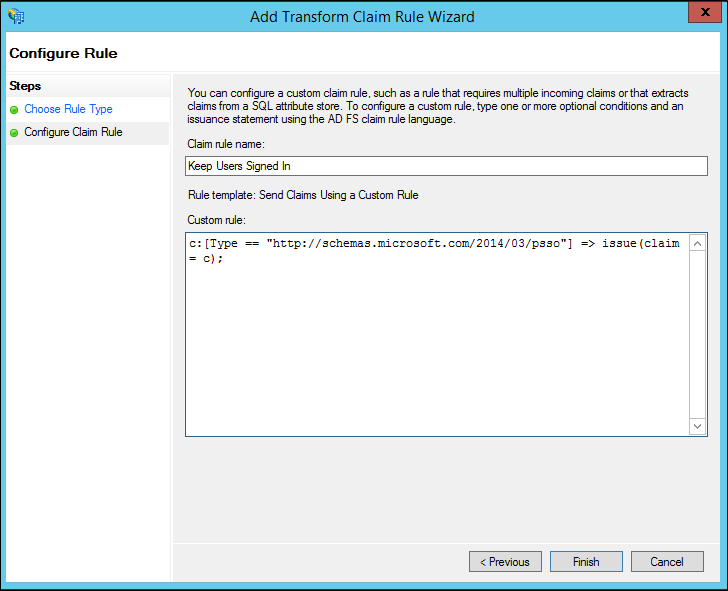

No Assistente Adicionar Regra de Declaração de Transformação, selecione Enviar Declarações Usando uma Regra Personalizada da lista suspensa e clique em Avançar.

Na caixa abaixo do nome da regra de declaração: insira Manter Usuários Conectados.

Na caixa de regra Personalizada, digite:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Clique em Concluir.

Clique em Aplicar.

Clique em OK.

Feche o gerenciamento do AD FS.

Configurar IPs confiáveis de autenticação multifator do Microsoft Entra com usuários federados

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Agora que as declarações estão prontas, podemos configurar IPs confiáveis.

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

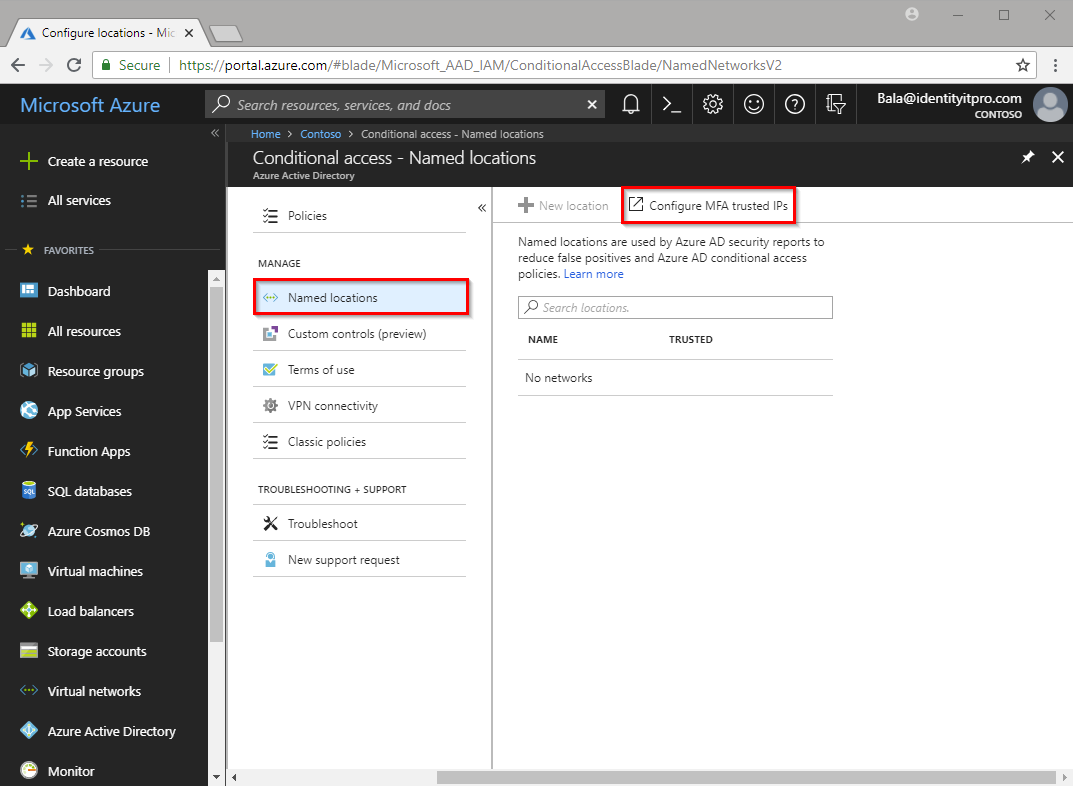

Navegue até Acesso condicional>Localizações nomeadas.

Na folha Acesso condicional - Locais nomeados, selecione Configurar IPs confiáveis da MFA

Na página Configurações de Serviço, em IPs confiáveis, selecione Ignorar autenticação multifator para solicitações de usuários federados na minha intranet.

Clique em Salvar.

É isso! Neste ponto, os usuários federados do Microsoft 365 devem somente ter que usar a MFA quando uma declaração for originada fora da intranet corporativa.