Visão geral: acesso entre locatários com a ID externa do Microsoft Entra

As organizações do Microsoft Entra podem usar as configurações de acesso entre locatários de ID Externa para gerenciar a colaboração com outras organizações do Microsoft Entra e outras nuvens do Microsoft Azure por meio da colaboração B2B e da conexão direta de B2B. As configurações de acesso entre locatários dão controle granular sobre como as organizações externas do Microsoft Entra colaboram com você (acesso de entrada) e como os usuários colaboram com organizações externas do Microsoft Entra (acesso de saída). Essas configurações também permitem que você confie na MFA (autenticação multifator) e nas declarações do dispositivo (declarações compatíveis e declarações ingressadas no Microsoft Entra híbrido) de outras organizações do Microsoft Entra.

Este artigo descreve as configurações de acesso entre locatários usadas para gerenciar a colaboração B2B e a conexão direta de B2B com as organizações externas do Microsoft Entra, incluindo em nuvens da Microsoft. Mais configurações estão disponíveis para colaboração B2B com identidades que não sejam do Microsoft Entra (por exemplo, identidades sociais ou contas externas não gerenciadas por TI). Essas configurações de colaboração externa incluem opções para restringir o acesso de usuários convidados, especificar quem pode enviar convites e permitir ou bloquear domínios.

Importante

A Microsoft começou a mover clientes usando as configurações de acesso entre locatários para um novo modelo de armazenamento em 30 de agosto de 2023. Você pode observar uma entrada em seus logs de auditoria informando que suas configurações de acesso entre locatários foram atualizadas à medida que nossa tarefa automatizada migra suas configurações. Para uma breve janela enquanto a migração é processada, você não poderá fazer alterações nas configurações. Se você não conseguir fazer uma alteração, aguarde alguns instantes e tente fazer a alteração novamente. Depois que a migração for concluída, você não será mais limitado a 25 kb de espaço de armazenamento e não haverá mais limites para o número de parceiros que você pode adicionar.

Gerenciar o acesso externo com as configurações de entrada e de saída

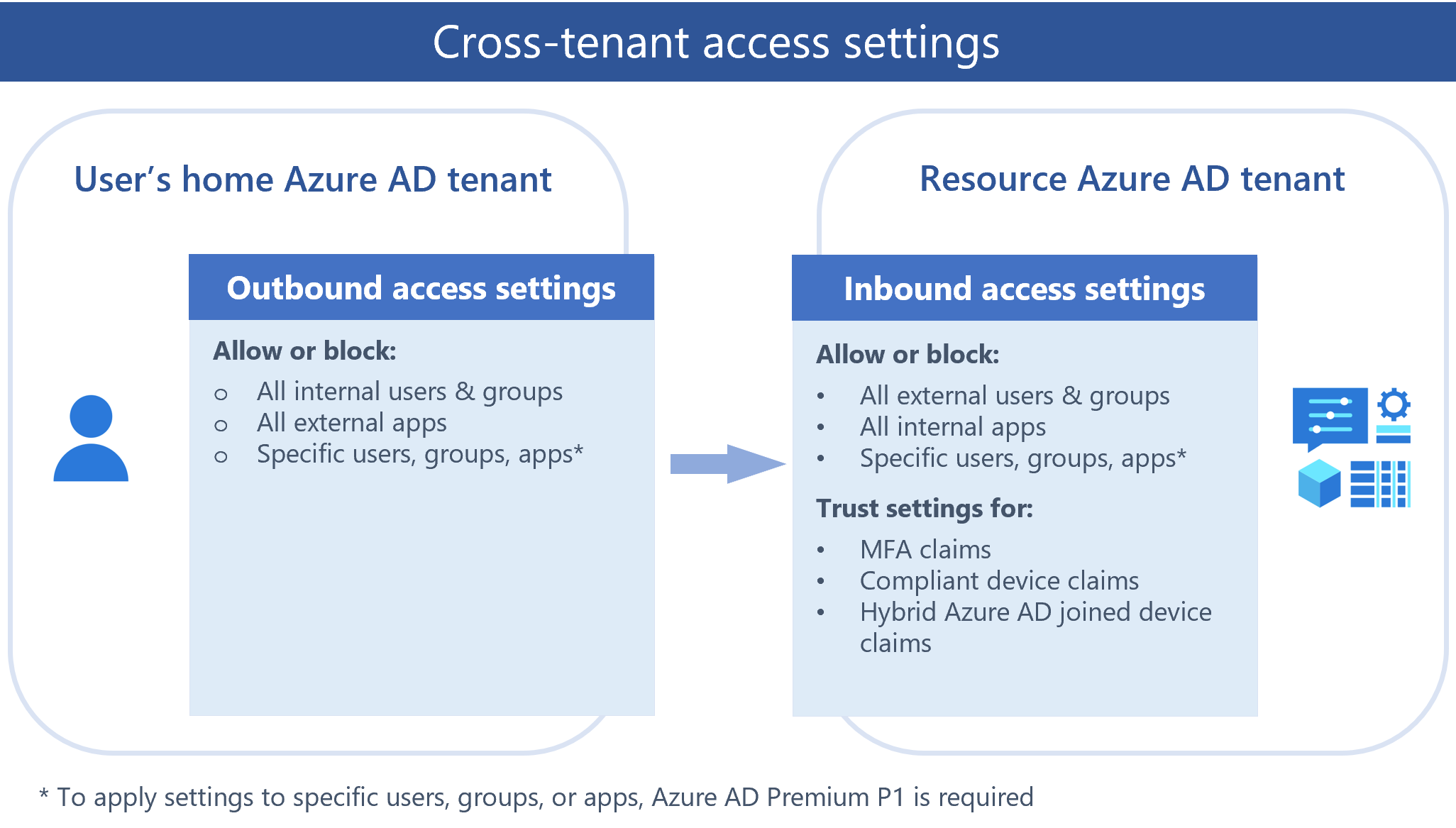

As configurações de acesso entre locatários de identidades externas gerenciam a colaboração com outras organizações do Microsoft Entra. Essas configurações determinam o nível de acesso de entrada que os usuários nas organizações externas do Microsoft Entra têm aos seus recursos, bem como o nível de acesso de saída que os usuários têm nas organizações externas.

O diagrama a seguir mostra as configurações de entrada e saída de acesso entre locatários. O locatário de recursos do Microsoft Entra é o locatário que contém os recursos que serão compartilhados. No caso da colaboração B2B, o locatário de recursos é o locatário que faz o convite (por exemplo, o locatário corporativo para o qual você deseja convidar os usuários externos). O locatário inicial do Microsoft Entra do usuário é o locatário em que os usuários externos são gerenciados.

Por padrão, a colaboração B2B com outras organizações do Microsoft Entra é habilitada e a conexão direta de B2B é bloqueada. Mas as seguintes configurações abrangentes de administrador permitem que você gerencie esses dois recursos.

As configurações de acesso de saída controlam se os usuários podem acessar recursos em uma organização externa. É possível aplicar essas configurações a todos ou especificar usuários, grupos e aplicativos individuais.

As configurações de acesso de entrada controlam se os usuários de organizações externas do Microsoft Entra podem acessar recursos em sua organização. É possível aplicar essas configurações a todos ou especificar usuários, grupos e aplicativos individuais.

As configurações de confiança (entrada) determinam se suas políticas de acesso condicional confiarão na MFA (autenticação multifator), no dispositivo em conformidade e nas declarações de dispositivos ingressados no Microsoft Entra híbrido de uma organização externa se os usuários já atenderam a esses requisitos em seus locatários de residência. Por exemplo, quando você define suas configurações de confiança para confiar na MFA, suas políticas de MFA ainda são aplicadas a usuários externos, mas os usuários que já concluíram a MFA em seus locatários de residência não terão que concluir a MFA novamente em seu locatário.

Configurações padrão

As configurações de acesso entre locatários padrão se aplicam a todas as organizações do Microsoft Entra externas ao seu locatário, exceto aquelas para as quais você definiu as configurações organizacionais. É possível alterar as configurações padrão, mas as configurações padrão iniciais para colaboração B2B e conexão direta de B2B são as seguinte:

Colaboração B2B: todos os usuários internos estão habilitados para colaboração B2B por padrão. Com essa configuração, seus usuários podem convidar agentes externos para acessar seus recursos e ser convidados para organizações externas. As declarações de dispositivo e MFA de outras organizações do Microsoft Entra não são confiáveis.

Conexão direta de B2B: nenhuma relação de confiança de conexão direta de B2B é estabelecida por padrão. O Microsoft Entra ID bloqueia todos os recursos de conexão direta B2B de entrada e saída para todos os locatários externos do Microsoft Entra.

Configurações organizacionais: nenhuma organização é adicionada às configurações organizacionais por padrão. Isso significa que todas as organizações externas do Microsoft Entra estão habilitadas para colaboração B2B com sua organização.

Sincronização entre locatários: nenhum usuário de outros locatários é sincronizado em seu locatário com a sincronização entre locatários.

Os comportamentos descritos acima se aplicam à colaboração B2B com outros locatários do Microsoft Entra na mesma nuvem do Microsoft Azure. Em cenários entre nuvens, as configurações padrão funcionam de maneira um pouco diferente. Confira as configurações de nuvem da Microsoft mais adiante neste artigo.

Configurações organizacionais

É possível definir configurações específicas da organização adicionando uma organização e modificando as configurações de entrada e saída para essa organização. As configurações organizacionais têm precedência sobre as configurações padrão.

Colaboração B2B: para a colaboração B2B com outras organizações do Microsoft Entra, use as configurações de acesso entre locatários para gerenciar a colaboração B2B de entrada e de saída e o acesso ao escopo para usuários, grupos e aplicativos específicos. Defina uma configuração padrão que se aplica a todas as organizações externas e crie configurações individuais específicas da organização, conforme necessário. Usando as configurações de acesso entre locatários, você também pode confiar em declarações de dispositivo (declarações em conformidade e declarações de ingresso no Microsoft Entra híbrido) e da MFA (multifator) de outras organizações do Microsoft Entra.

Dica

Recomendamos excluir usuários externos da política de registro de MFA de proteção de identidade, se você pretende confiar em MFA para usuários externos. Quando ambas as políticas estiverem presentes, os usuários externos não poderão atender aos requisitos de acesso.

Conexão direta de B2B: para conexão direta de B2B, use as configurações organizacionais para configurar uma relação de confiança mútua com outra organização do Microsoft Entra. Tanto a sua organização quanto a organização externa precisam habilitar mutuamente a conexão direta de B2B definindo configurações de acesso entre locatários de entrada e de saída.

Use as Configurações de colaboração externa para limitar quem pode convidar usuários externos, permitir ou bloquear domínios específicos de B2B e definir restrições de acesso de usuário convidado ao seu diretório.

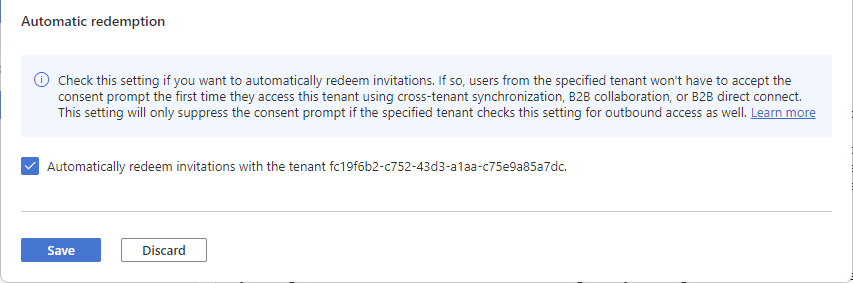

Configuração de resgate automático

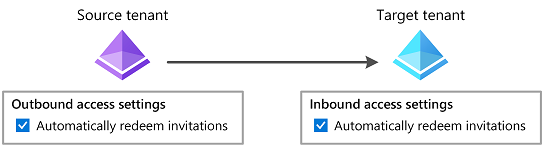

A configuração de resgate automático é uma configuração de confiança organizacional de entrada e de saída para resgatar automaticamente convites para que os usuários não precisem aceitar o prompt de consentimento na primeira vez que acessarem o locatário de recurso/destino. Essa configuração é uma caixa de seleção com o seguinte nome:

- Resgatar convites automaticamente com o locatário<locatário>

Comparar configurações para cenários diferentes

A configuração de resgate automático se aplica à sincronização entre locatários, à colaboração B2B e à conexão direta de B2B nas seguintes situações:

- Quando usuários são criados em um locatário de destino usando a sincronização entre locatários.

- Quando usuários são adicionados a um locatário de recurso usando a colaboração B2B.

- Quando usuários acessam recursos em um locatário de recurso usando a conexão direta de B2B.

A seguinte tabela mostra como essa configuração se compara quando habilitada para esses cenários:

| Item | Sincronização entre locatários | Colaboração B2B | Conexão direta de B2B |

|---|---|---|---|

| Configuração de resgate automático | Obrigatório | Opcional | Opcional |

| Os usuários recebem um email de convite de colaboração B2B | No | Não | N/D |

| Os usuários precisam aceitar um prompt de consentimento | No | Não | No |

| Os usuários recebem um email de notificação de colaboração B2B | No | Sim | N/D |

Essa configuração não afeta experiências de consentimento do aplicativo. Para obter mais informações, confira Experiência de consentimento para aplicativos no Microsoft Entra ID. Essa configuração não tem suporte para organizações em diferentes ambientes de nuvem da Microsoft, como Azure comercial e Azure Governamental.

Quando o prompt de consentimento é suprimido?

A configuração de resgate automático suprimirá o prompt de consentimento e o email de convite apenas se o locatário de origem/inicial (saída) e o locatário de recurso/destino (entrada) marcarem essa configuração.

A tabela a seguir mostra o comportamento do prompt de consentimento para usuários do locatário de origem quando a configuração de resgate automático está marcada para diferentes combinações de configurações de acesso entre locatários.

| Locatário de origem/inicial | Locatário de recurso/destino | Comportamento do prompt de consentimento para usuários do locatário de origem |

|---|---|---|

| Saída | Entrada | |

| Suprimido | ||

| Não suprimido | ||

| Não suprimido | ||

| Não suprimido | ||

| Entrada | Saída | |

| Não suprimido | ||

| Não suprimido | ||

| Não suprimido | ||

| Não suprimido |

Para definir essa configuração usando o Microsoft Graph, consulte a API Atualizar crossTenantAccessPolicyConfigurationPartner. Para obter informações sobre como criar sua própria experiência de integração, consulte Gerenciador de convites de colaboração B2B.

Para obter mais informações, consulte Definir a sincronização entre locatários, Definir as configurações de acesso entre locatários para colaboração B2B e Definir as configurações de acesso entre locatários para conexão direta de B2B.

Resgate configurável

Com o resgate configurável, você pode personalizar a ordem dos provedores de identidade com os quais os usuários convidados podem entrar quando aceitarem o convite. Você pode habilitar o recurso e especificar a ordem de resgate na guia Ordem de resgate.

Quando um usuário convidado seleciona o link Aceitar convite em um email de convite, o Microsoft Entra ID resgata o convite automaticamente de acordo com a ordem de resgate padrão. Quando você altera a ordem do provedor de identidade na nova guia Ordem de resgate, a nova ordem substitui a ordem de resgate padrão.

Você encontra provedores de identidade primários e provedores de identidade de fallback na guia Ordem de resgate.

Os provedores de identidade primários são os que têm federações com outras fontes de autenticação. Os provedores de identidade de fallback são usados quando um usuário não corresponde a um provedor de identidade primário.

Os provedores de identidade de fallback podem ser MSA (conta Microsoft), senha única de email ou ambos. Você não pode desabilitar ambos os provedores de identidade de fallback, mas pode desabilitar todos os provedores de identidade primários e usar apenas provedores de identidade de fallback para opções de resgate.

Abaixo estão as limitações conhecidas do recurso:

Se um usuário do Microsoft Entra ID que tem uma sessão de logon único (SSO) existente estiver autenticando usando senha única (OTP) de email, ele precisará escolher Usar outra conta e inserir novamente seu nome de usuário para acionar o fluxo OTP. Caso contrário, o utilizador receberá um erro indicando que a sua conta não existe no locatário do recurso.

Se os seus usuários convidados só puderem usar a senha de email uma única vez para resgatar um convite, eles serão atualmente impedidos de usar o SharePoint. Isso é específico para usuários do Microsoft Entra ID que resgatam via OTP. Todos os outros usuários não são afetados.

Em cenários em que um usuário tem o mesmo email em seu ID Microsoft Entra e em contas da Microsoft, mesmo depois que o administrador tiver desabilitado a conta da Microsoft como método de resgate, o usuário será solicitado a escolher entre usar seu ID Microsoft Entra ou sua conta da Microsoft. Se escolherem uma conta da Microsoft, ela será permitida como opção de resgate, mesmo que desabilitada.

Federação direta para domínios verificados do Microsoft Entra ID

A federação do provedor de identidade SAML/WS-Fed (federação direta) agora tem suporte para domínios verificados do Microsoft Entra ID. Esse recurso permite que você configure uma federação direta com um provedor de identidade externo para um domínio verificado no Microsoft Entra.

Observação

Verifique se o domínio não está verificado no mesmo locatário no qual você está tentando configurar a configuração de federação direta. Depois de configurar uma federação direta, você pode configurar a preferência de resgate do locatário e mover o provedor de identidade SAML/WS-Fed pelo Microsoft Entra ID por meio das novas configurações de acesso entre locatários de resgate configurável.

Quando o usuário convidado resgatar o convite, ele verá uma tela de consentimento tradicional e, em seguida, será redirecionado para a página Meus Aplicativos. Se você entrar no perfil de usuário desse usuário de federação direta no locatário do recurso, vai observar que o usuário agora é resgatado com a federação externa sendo o emissor.

Impedir que os usuários B2B resgatem um convite usando contas Microsoft

É possível impedir que os usuários convidados B2B resgatem seus convites usando contas Microsoft. Isso significa que qualquer usuário convidado B2B novo usará a senha de uso único de email como seu provedor de identidade de fallback e não poderá resgatar um convite usando suas contas Microsoft existentes ou será solicitado a criar uma nova conta Microsoft. Para fazer isso, desabilite as contas Microsoft nos provedores de identidade de fallback da sua configuração de ordem de resgate.

Observe que, a qualquer momento, deve haver um provedor de identidade de fallback habilitado. Isso significa que, se você quiser desabilitar as contas Microsoft, deverá habilitar a senha de uso único de email. Todos os usuários convidados existentes conectados com as contas Microsoft continuarão a usá-la durante as entradas subsequentes. Você precisará redefinir o status de resgate para que essa configuração seja aplicada.

Configuração da sincronização entre locatários

A configuração da sincronização entre locatários é uma configuração organizacional somente de entrada para permitir que o administrador de um locatário de origem sincronize os usuários em um locatário de destino. Essa configuração é uma caixa de seleção com o nome Permitir que os usuários sincronizem com esse locatário especificada no locatário de destino. Ela não afeta convites B2B criados por meio de outros processos, como convite manual ou gerenciamento de direitos do Microsoft Entra.

Para definir essa configuração usando o Microsoft Graph, consulte a API Atualizar crossTenantIdentitySyncPolicyPartner. Para obter mais informações, consulte Configurar a sincronização entre locatários.

Restrições de locatário

Com as configurações de Restrições de Locatário, você pode controlar os tipos de contas externas que seus usuários podem usar nos dispositivos gerenciados, incluindo:

- Contas que seus usuários criaram em locatários desconhecidos.

- Contas que organizações externas deram aos usuários para que possam acessar os recursos dessa organização.

É recomendável configurar suas restrições de locatário para não permitir esses tipos de contas externas e usar a colaboração B2B. A colaboração B2B permite:

- Usar o Acesso Condicional e impor a autenticação multifator para usuários de colaboração B2B.

- Gerenciar acesso de entrada e saída.

- Encerrar sessões e credenciais quando o status do emprego de um usuário de colaboração B2B mudar ou suas credenciais forem violadas.

- Use logs de entrada para exibir detalhes sobre o usuário de colaboração B2B.

As restrições de locatário são independentes de outras configurações de acesso entre locatários, portanto, qualquer configuração de entrada, saída ou confiança que você definiu não afetará as restrições de locatário. Para obter detalhes sobre como configurar restrições de locatário, consulte Configurar restrições de locatário V2.

Configurações de nuvem da Microsoft

As configurações de nuvem da Microsoft permitem que você colabore com organizações de diferentes nuvens do Microsoft Azure. Com as configurações de nuvem da Microsoft, é possível estabelecer a colaboração B2B mútua entre as seguintes nuvens:

- Nuvem comercial do Microsoft Azure e Microsoft Azure Government

- Nuvem comercial do Microsoft Azure e Microsoft Azure operado pela 21Vianet (operado pela 21Vianet)

Observação

O Microsoft Azure Governamental inclui as nuvens do Office GCC-High e DoD.

Para configurar a colaboração B2B, ambas as organizações definem suas configurações de nuvem da Microsoft para habilitar a nuvem do parceiro. Em seguida, cada uma delas usa a ID de locatário do parceiro para localizar e adicionar o parceiro às configurações organizacionais. A partir daí, cada organização pode permitir que suas configurações de acesso entre locatários padrão se apliquem ao parceiro ou definir configurações de entrada e saída específicas do parceiro. Depois de estabelecer a colaboração B2B com um parceiro em outra nuvem, será possível fazer o seguinte:

- Usar a colaboração B2B para convidar um usuário no locatário do parceiro a acessar recursos em sua organização, incluindo aplicativos de linha de negócios da Web, aplicativos SaaS e sites, documentos e arquivos do SharePoint Online.

- Use a colaboração B2B para compartilhar conteúdo do Power BI com um usuário no locatário do parceiro.

- Aplique políticas de acesso condicional ao usuário de Colaboração B2B e opte por confiar nas declarações da autenticação multifator e do dispositivo (declarações em conformidade e declarações ingressadas no Microsoft Entra híbrido) do locatário inicial do usuário.

Observação

Não há suporte para a conexão direta de B2B para colaboração com locatários do Microsoft Entra em uma nuvem diferente da Microsoft.

Para ver as etapas de configuração, confira Definir configurações de nuvem da Microsoft para a colaboração B2B.

Configurações padrão em cenários entre nuvens

Para colaborar com o locatário de um parceiro em uma nuvem diferente do Microsoft Azure, ambas as organizações precisam habilitar mutuamente a colaboração B2B entre si. A primeira etapa é habilitar a nuvem do parceiro nas configurações entre locatários. Quando você habilita outra nuvem pela primeira vez, a colaboração B2B é bloqueada para todos os locatários nela. Você precisa adicionar o locatário com o qual deseja colaborar em suas configurações organizacionais e, ao fazê-lo, suas configurações padrão entram em vigor somente para esse locatário. É possível permitir que as configurações padrão permaneçam em vigor ou modificar as configurações organizacionais do locatário.

Considerações importantes

Importante

A alteração das configurações padrão de entrada ou de saída para bloquear o acesso pode bloquear o acesso comercialmente crítico existente aos aplicativos na sua organização ou em organizações parceiras. Use as ferramentas descritas neste artigo e consulte seus stakeholders de negócios para identificar o acesso necessário.

Para definir as configurações de acesso entre locatários no portal do Azure, você precisará de uma conta com um Administrador Global, Administrador de Segurança ou uma função personalizada definida por você.

Para definir configurações de confiança ou aplicar configurações de acesso a usuários, grupos ou aplicativos específicos, você precisará de uma licença do Microsoft Entra ID P1. A licença é necessária no locatário configurado por você. Para conexão direta de B2B, em que é necessária uma relação de confiança mútua com outra organização do Microsoft Entra, uma licença do Microsoft Entra ID P1 é necessária em ambos os locatários.

As configurações de acesso entre locatários são usadas para gerenciar a colaboração B2B e a conexão direta de B2B com outras organizações do Microsoft Entra. Para colaboração B2B com identidades que não sejam do Microsoft Entra (por exemplo, identidades sociais ou contas externas não gerenciadas por TI), use configurações de colaboração externa. As configurações de colaboração externa incluem opções de colaboração B2B para restringir o acesso do usuário convidado, especificar quem pode enviar convites e permitir ou bloquear domínios.

Caso deseje aplicar as configurações de acesso a usuários, grupos ou aplicativos específicos em uma organização externa, entre em contato com a organização para obter informações antes de definir as configurações. Obtenha as IDs de objeto de usuário, as IDs de objeto de grupo ou as IDs do aplicativo (IDs do aplicativo cliente ou IDs do aplicativo de recurso) para que você possa direcionar as configurações corretamente.

Dica

É possível encontrar as IDs de aplicativo para aplicativos em organizações externas verificando os logs de entrada. Consulte a seção Identificar entrada e saída.

As configurações de acesso que você define para usuários e grupos devem corresponder às configurações de acesso para aplicativos. Configurações conflitantes não são permitidas e você verá mensagens de aviso se tentar configurá-las.

Exemplo 1: se você bloquear o acesso de entrada para todos os usuários e grupos externos, o acesso a todos os seus aplicativos também deverá ser bloqueado.

Exemplo 2: se permitir o acesso de saída de todos os usuários (ou de usuários/grupos específicos), você será impedido de bloquear todo o acesso a aplicativos externos; o acesso a pelo menos um aplicativo deve ser permitido.

Se você quiser permitir a conexão direta de B2B com uma organização externa e suas políticas de Acesso Condicional exigirem MFA, você deverá definir suas configurações de confiança de modo que as políticas de Acesso Condicional aceitem declarações de MFA da organização externa.

Se você bloquear o acesso a todos os aplicativos por padrão, os usuários não poderão ler emails criptografados com o serviço da Microsoft Azure AD Rights Management (também conhecido como Criptografia de mensagens do Office 365 ou OME). Para evitar esse problema, recomendamos definir as configurações de saída para permitir que os usuários acessem esta ID do aplicativo: 00000012-0000-0000-c000-000000000000. Se esse for o único aplicativo que você permitir, o acesso a todos os outros aplicativos será bloqueado por padrão.

Funções personalizadas para gerenciar configurações de acesso entre locatários

As configurações de acesso entre locatários podem ser gerenciadas com funções personalizadas definidas pela sua organização. Isso permite que você defina suas próprias funções com escopo fino para gerenciar configurações de acesso entre locatários em vez de usar uma das funções internas para gerenciamento. Sua organização pode definir funções personalizadas para gerenciar as configurações de acesso entre locatários. Isso permite que você defina suas próprias funções com escopo fino para gerenciar configurações de acesso entre locatários em vez de usar uma das funções internas para gerenciamento.

Funções personalizadas recomendadas

Administrador de acesso entre locatários

Essa função pode gerenciar tudo nas configurações de acesso entre locatários, incluindo configurações padrão e baseadas na organização. Essa função deve ser atribuída a usuários que precisam gerenciar todas as configurações nas configurações de acesso entre locatários.

Encontre a lista de ações recomendadas para essa função abaixo.

| Ações |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/allowedCloudEndpoints/update |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/default/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/tenantRestrictions/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Tipo de acesso entre locatários

Essa função pode ler tudo nas configurações de acesso entre locatários, incluindo configurações padrão e baseadas na organização. Essa função deve ser atribuída a usuários que só precisam examinar as configurações nas configurações de acesso entre locatários, mas não gerenciá-las.

Encontre a lista de ações recomendadas para essa função abaixo.

| Ações |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

Administrador de parceiro de acesso entre locatários

Essa função pode gerenciar tudo relacionado a parceiros e ler as configurações padrão. Essa função deve ser atribuída a usuários que precisam gerenciar configurações baseadas na organização, mas não podem alterar as configurações padrão.

Encontre a lista de ações recomendadas para essa função abaixo.

| Ações |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Proteger ações administrativas de acesso entre locatários

Todas as ações que modificam as configurações de acesso entre locatários são consideradas ações protegidas e podem ser protegidas adicionalmente com políticas de Acesso Condicional. Para obter mais informações e etapas de configuração, consulte ações protegidas.

Identificar as entrada de entrada e saída

Várias ferramentas estão disponíveis para ajudá-lo a identificar o acesso de que seus usuários e parceiros precisam antes de definir as configurações de acesso de entrada e saída. Para garantir que você não remova o acesso de que seus usuários e parceiros precisam, você deve examinar o comportamento atual de entrada. A etapa preliminar ajudará a evitar a perda de acesso desejado para os usuários finais e os usuários parceiros. No entanto, em alguns casos, esses logs são retidos apenas por 30 dias, portanto, é recomendável que você fale com seus stakeholders de negócios para garantir que o acesso necessário não seja perdido.

Script do PowerShell de atividade de login entre locatários

Para examinar a atividade de entrada do usuário associada a locatários externos, use o script do PowerShell de atividade de entrada do usuário entre locatários. Por exemplo, para exibir todos os eventos de entrada disponíveis para a atividade de entrada (usuários externos acessando recursos no locatário local) e a atividade de saída (usuários locais que acessam recursos em um locatário externo), execute o seguinte comando:

Get-MSIDCrossTenantAccessActivity -SummaryStats -ResolveTenantId

A saída é um resumo de todos os eventos de entrada disponíveis para a atividade de entrada e saída, listada por ID de locatário externo e nome de locatário externo.

Script do PowerShell de logs de entrada

Para determinar o acesso dos usuários a organizações externas do Microsoft Entra, você pode usar o cmdlet Get-MgAuditLogSignIn no SDK do PowerShell do Microsoft Graph a fim de visualizar dados dos logs de entrada nos últimos 30 dias. Por exemplo, execute o seguinte comando:

#Initial connection

Connect-MgGraph -Scopes "AuditLog.Read.All"

Select-MgProfile -Name "beta"

#Get external access

$TenantId = "<replace-with-your-tenant-ID>"

Get-MgAuditLogSignIn -Filter "ResourceTenantId ne '$TenantID'" -All:$True |

Group-Object ResourceTenantId,AppDisplayName,UserPrincipalName |

Select-Object count,@{n='Ext TenantID/App User Pair';e={$_.name}}

A saída é uma lista de entrada de saída iniciadas por seus usuários para aplicativos em locatários externos.

Azure Monitor

Se a sua organização assinar o serviço do Azure Monitor, use a pasta de trabalho de atividade de acesso entre locatários (disponível na galeria de pastas de trabalho de Monitoramento no portal do Azure) para explorar visualmente as credenciais de entrada e de saída por períodos de tempo mais longos.

Sistemas de SIEM (gerenciamento de eventos e informações de segurança)

Se a sua organização exportar logs de entrada para um sistema SIEM (gerenciamento de eventos e informações de segurança), você poderá recuperar as informações necessárias do sistema SIEM.

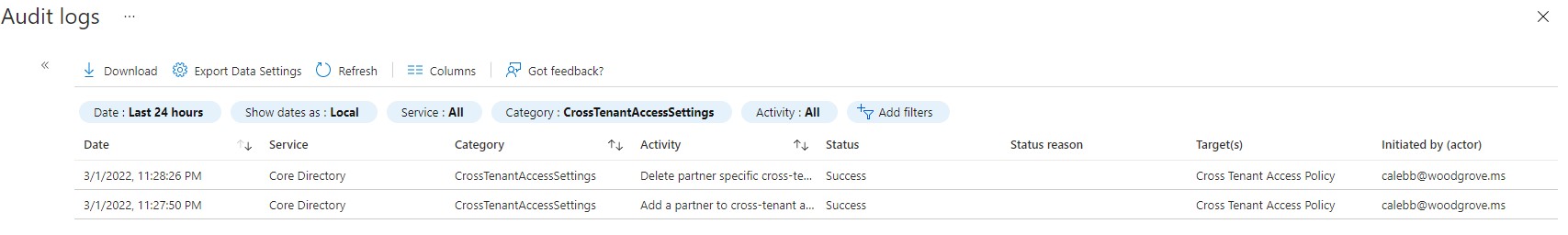

Identificar alterações nas configurações de acesso entre locatários

Os logs de auditoria do Microsoft Entra capturam todas as atividades relacionadas às atividades e às alterações de configuração de acesso entre locatários. Para auditar as alterações nas configurações de acesso entre locatários, use a categoria de CrossTenantAccessSettings para filtrar todas as atividades e mostrar as alterações nas configurações de acesso entre locatários.

Próximas etapas

Definir as configurações de acesso entre locatários para colaboração B2BDefinir as configurações de acesso entre locatários para conexão direta de B2B